Misschien wel het belangrijkste kenmerk van een Virtual Private Network (VPN) is de mogelijkheid om de gegevens te coderen die tussen uw computer en de servers van de VPN-provider worden verzonden.

De encryptie van een VPN beschermt niet alleen uw persoonlijke en zakelijke gegevens, maar beschermt ook uw online activiteiten tegen nieuwsgierige blikken.

In dit artikel geef ik een gedetailleerd overzicht van codering. Ik ga in op wat codering is, hoe het werkt en hoe de beste VPN-providers het gebruiken om de IP-adressen en gegevens van hun klanten te beschermen tegen blootstelling.

Tegen het einde van dit artikel weet je meer over codering dan je ooit had gedacht en zou je beter voorbereid zijn om de promotieclaims van VPN-providers door te nemen.

Wat is codering?

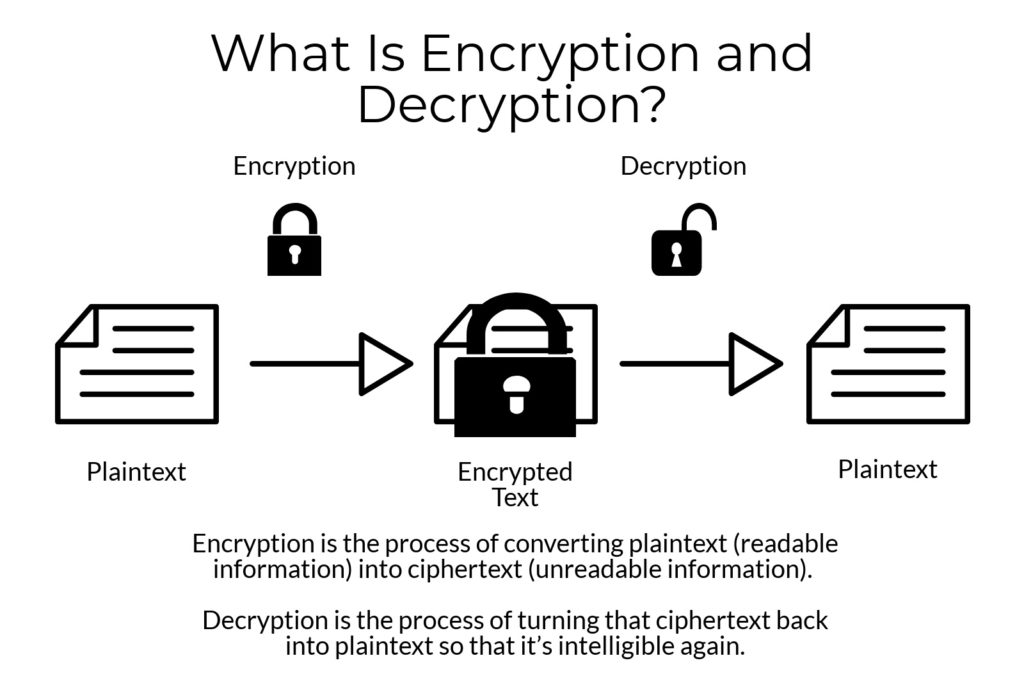

Encryption is het conversieproces platte tekst (leesbare informatie) in ciphertext (onleesbare informatie).

decryptie is het proces om dat te veranderen ciphertext terug naar platte tekst zodat het weer verstaanbaar is.

Weet je nog hoe jij en je vrienden een ‘geheime code’ gebruikten om aantekeningen te verzenden op de lagere school? Moderne coderingstechnologie is vergelijkbaar, alleen is het veel moeilijker om te decoderen dan “A = 1, B = 2”, enz., Ooit was.

Moderne coderingstechnologie maakt gebruik van een geheime versleutelingssleutel om de gegevens van een gebruiker te “versleutelen” zodat deze onleesbaar is voor iedereen die niet over de versleutelingssleutel beschikt, waardoor buitenstaanders uw persoonlijke informatie niet kunnen lezen.

Om zo te coderen platte tekst of decoderen cijfertekst, een geheime sleutel is nodig. Beide toetsen gebruiken een cijfer, dat is een algoritme dat wordt toegepast op platte tekst om zowel versleutelde tekst te maken als te decoderen.

Banken, creditcardverwerkers, handelaren en anderen gebruiken codering om gevoelige informatie – zoals creditcardnummers, bestelinformatie en andere gevoelige gegevens – te beschermen tegen nieuwsgierige blikken van buitenstaanders.

Voor de toepassing van dit artikel zullen we ons echter concentreren op de codering die VPN-providers gebruiken om de informatie van hun gebruikers – zoals hun webverkeer, gedownloade bestanden en geopende diensten – te beschermen tegen degenen die graag een kijkje willen nemen in hun persoonlijke activiteiten.

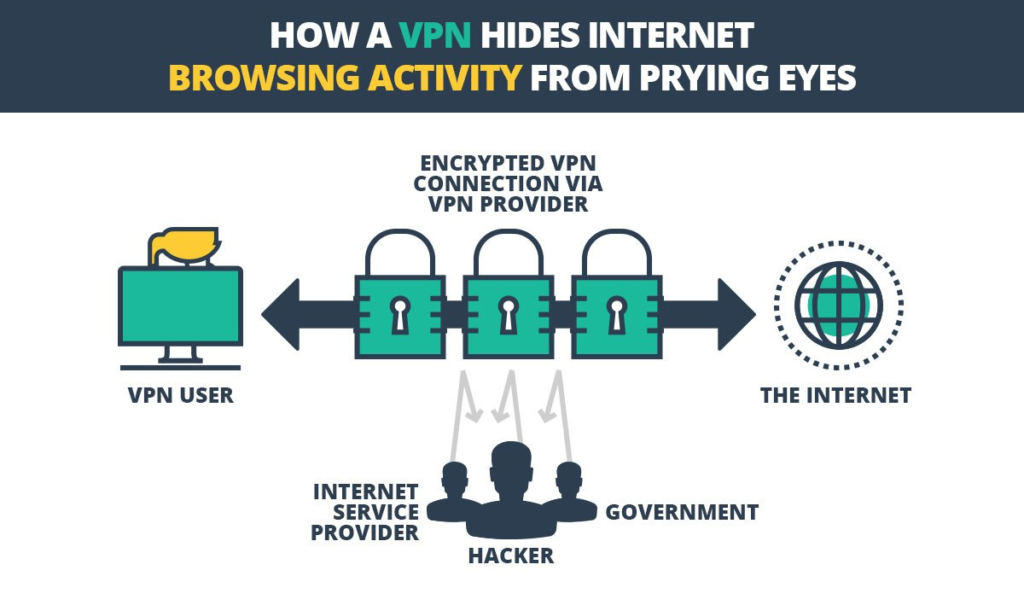

Een VPN leidt uw internetverbinding door een “tunnel” van codering en voorkomt dat buitenstaanders – zoals uw internetprovider, wetshandhavers of hackers – uw IP-adres, evenals uw online reizen en hun bijbehorende, gevoelige persoonlijke en zakelijke informatie controleren informatie.

De coderingstunnel is toepasselijk genoemd, omdat het net zo werkt als een metro of snelwegtunnel werkt.

Hoewel je misschien weet dat er een metro onder je voeten ligt, weet je niet hoeveel treinen de tunnel passeren, hoeveel auto’s elk hebben, hoeveel passagiers er rijden, waar ze zijn geweest of waar ze zijn geweest gaan.

Een VPN-verbinding werkt als een virtuele ‘tunnel’, die uw online reizen beschermt tegen eventuele buitenstaanders en voorkomt dat ze weten wat u van plan bent.

Hoe codering werkt

Eerder in dit artikel gaf ik een eenvoudige uitleg over hoe codering werkt.

Natuurlijk werkt de moderne codering die wordt gebruikt om gegevens in de 21ste eeuw te beschermen niet zo eenvoudig als dat, maar het proces is vergelijkbaar.

Wanneer de codering die u gebruikt zo eenvoudig is als een alfabetische of numerieke vervanging (zoals degene die u op de lagere school hebt gebruikt), is het eenvoudig om te decoderen.

Moderne codering is gebaseerd op geavanceerde wiskundige algoritmen die codering en decodering maken veel ingewikkelder.

Er zijn tegenwoordig twee hoofdtypen coderingssleutels: symmetrisch en asymmetrisch.

Symmetrische sleutelalgoritmen (privésleutels)

- Pro: snel

- Con: Minder veilig dan asymmetrisch

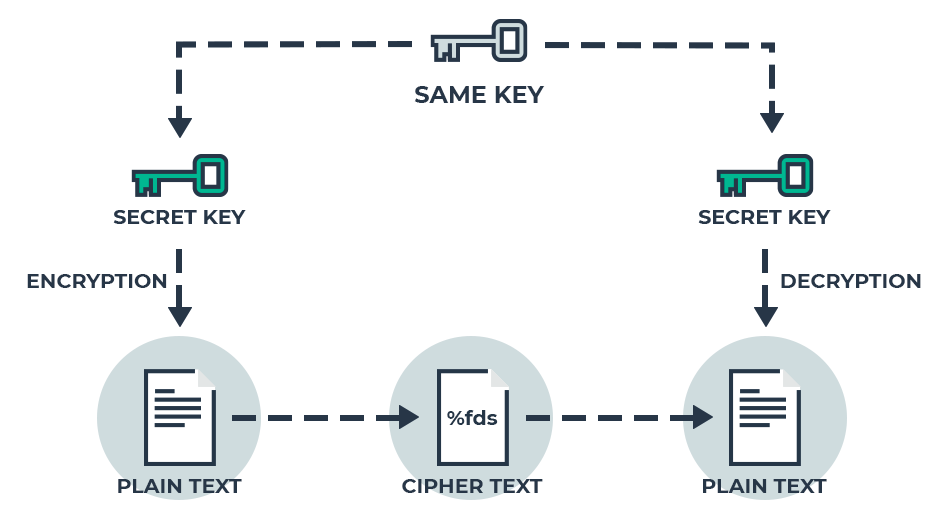

EEN symmetrisch sleutelalgoritme gebruikt dezelfde coderingssleutels voor zowel de codering van de onbewerkte tekstgegevensbron als de decodering van de resulterende cijfertekst.

De twee partijen die de informatie delen, moeten een specifiek wachtwoord (sleutel) overeenkomen om gegevens te coderen en te decoderen. Dit houdt het eenvoudig, omdat de betrokken partijen de sleutel slechts eenmaal hoeven te wisselen.

Symmetrische toetsen (ook wel genoemd) privé sleutels) worden vaak gebruikt in eenmalige situaties, waarbij elke keer een nieuwe sleutel wordt gemaakt. Betalingsoplossingen zoals Apple Pay of Android Pay gebruiken een eenmalig symmetrisch sleutelalgoritme in de vorm van een eenmalige token om een betaling te beschermen.

Symmetrische sleutelalgoritmen zijn sneller dan asymmetrische, omdat er maar één sleutel bij betrokken is. Dit is echter ook een nadeel elke buitenstaander die de sleutel verkrijgt kan eenvoudig alle gecodeerde informatie decoderen die de partijen verzenden en ontvangen.

Onderschepping is heel goed mogelijk, omdat de gebruikers vooraf een sleutel moeten afspreken via een niet-gecodeerd kanaal, zoals een telefoongesprek, e-mail of sms, die allemaal op hun eigen manier onveilig zijn.

Het proces is ook lastig voor gebruikers die gegevens met meerdere partijen moeten delen. Dit komt omdat een unieke sleutel moet worden gebruikt voor elke partij. Natuurlijk kunt u dezelfde sleutel voor alle gebruikers gebruiken, maar dan kan iedereen de gegevens van anderen ontcijferen.

Asymmetrische sleutelalgoritmen (openbare sleutels)

- Pro: Veiliger dan symmetrisch

- Con: langzaam

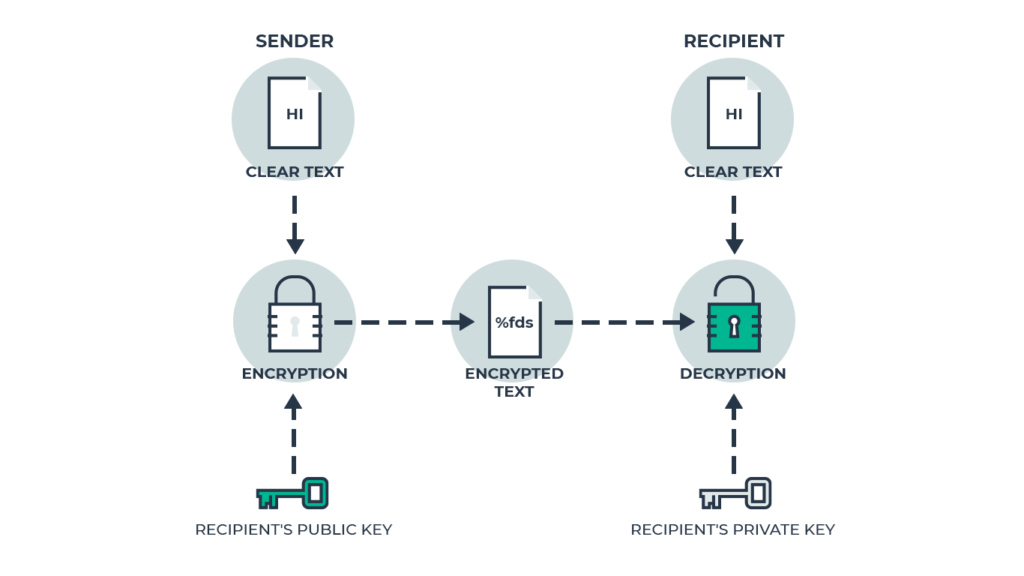

Een asymmetrische sleutel algoritme toepassingen verschillend sleutels voor de codering van platte tekst en de decodering van de resulterende cijfertekst. Het proces maakt gebruik van zowel een publieke als een private sleutel.

De publieke sleutel is gewend aan versleutelen de gegevens en de prive sleutel is gewend aan decoderen de gegevens. Alleen de beoogde ontvanger van de gegevens kent de persoonlijke sleutel. Elk bericht gecodeerd met een openbare sleutel kan alleen worden gedecodeerd met behulp van de bijbehorende persoonlijke sleutel.

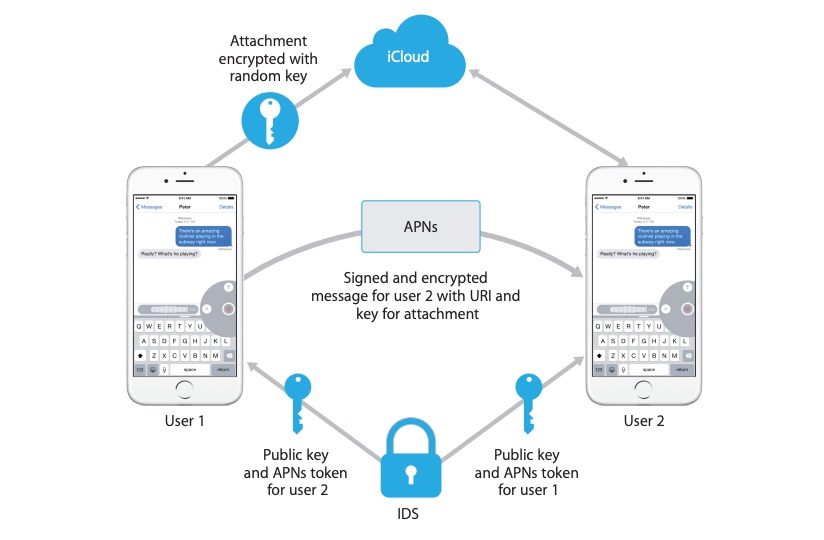

Ik gebruik de iMessage-service van Apple om uit te leggen hoe asymmetrische codering werkt.

Je hebt een familiereünie in aantocht en je wilt oma’s Double-Chocolate Coca-Cola Cake maken, maar je hebt geen recept. Dus pak je je iPad en stuur je een bericht naar de iPhone van je moeder.

Toen jij en je moeder je iPad aan het instellen waren, heb je iMessage ingeschakeld. Dit is een end-to-end gecodeerde berichtenservice die werkt als een sms-berichtenservice, maar beschermt uw berichten tegen – zeg het maar met mij – nieuwsgierige blikken.

Op uw iPad heeft de iMessage-app een privésleutel gemaakt om te gebruiken voor het decoderen van gegevens die u op uw iPad ontvangt.

Op de iPhone van je moeder heeft de iMessage-app een (andere) privésleutel gemaakt om te gebruiken voor het decoderen van gegevens die ze op haar iPhone ontvangt.

In beide gevallen is de privésleutel uniek voor dat specifieke apparaat – één privésleutel voor uw iPad en één privésleutel voor de iPhone van uw moeder.

De app heeft ook de servers van Apple opgedragen om een uniek te maken openbaar sleutel voor elke gebruiker, die deze op die servers opslaat.

Wanneer u uw bericht naar moeder verzendt, haalt uw apparaat de openbare sleutel van uw moeder op van de servers van Apple en gebruikt deze haar openbaar sleutel tot versleutelen uw uitgaande bericht, voordat het zelfs uw telefoon verlaat.

Zodra je op verzenden klikt, sturen de servers van Apple het gecodeerde bericht door naar de iPhone van je moeder, waar zij privaat sleutel decodeert jouw bericht.

Wanneer je moeder antwoordt, wordt het proces opnieuw uitgevoerd, maar dan in omgekeerde volgorde. Deze keer is het bericht van je moeder aan jou gecodeerd met uw openbare sleutel (opgehaald van de servers van Apple) en het bericht wordt vervolgens op uw iPad gedecodeerd met behulp van uw prive sleutel.

Dit maakt asymmetrische cryptografie veiliger dan symmetrische cryptografie, omdat het de noodzaak elimineert om een enkele sleutel te delen.

Omdat het asymmetrische cryptografieproces echter wiskundig complexer is dan symmetrische cryptografie, draagt het coderings- / decoderingsproces bij aan de rekenoverhead duurt langer, transmissie iets vertragen.

VPN’s gebruiken asymmetrische codering om symmetrische sessiesleutels uit te wisselen, die vervolgens voor de rest van de sessie worden gebruikt. Vanwege de computeroverhead die ik hierboven heb genoemd, merk je meestal lagere verbindingssnelheden bij het gebruik van een VPN in tegenstelling tot je normale ISP-verbinding.

Coderingssleutellengtes

De sterkte van elke codering hangt af van de coderingssleutel bitgrootte. Over het algemeen geldt dat hoe langer een sleutel is, hoe sterker de codering is.

Kortom, hoe langer de sleutellengte, hoe meer mogelijke combinaties van een sleutel kunnen worden gemaakt, waardoor het moeilijker wordt voor een brute krachtpoging om met de juiste waarden voor de sleutel te komen.

De bitgrootte van een sleutel verwijst naar het aantal enen en nullen (binair) dat wordt gebruikt om het algoritme uit te drukken. Dit staat bekend als de sleutel lengte. De twee termen zijn uitwisselbaar, hoewel ‘sleutellengte’ de meest populaire term is.

De onderstaande tabel toont hoe de mogelijke combinaties van coderingssleutels exponentieel toenemen naarmate de sleutel groter wordt:

| Sleutelgrootte | Mogelijke belangrijke permutaties |

| 1-bit | 2 |

| 2-bit | 4 |

| 8-bits | 256 |

| 16-bits | 65536 |

| 64-bits | 4.2 x 10 ^ 9 |

| 128-bit | 3,4 x 1 ^ 38 |

| 192-bit | 6.2 X 10 ^ 57 |

| 256-bit | 1,1 x 10 ^ 77 |

1-bit is een enkel binair cijfer en biedt twee permutaties, hetzij aan (1) of uit (0); 2-bit biedt twee binaire cijfers (00, 01, 10, 11), biedt vier permutaties, enzovoort. In de bovenstaande tabel zijn sleutelgroottes onder 128-bits alleen opgenomen voor demonstratiedoeleinden, omdat iets minder dan 128-bits te gemakkelijk zou worden gekraakt.

Naarmate de sleutel groter wordt, neemt het aantal mogelijke combinaties en de complexiteit van een cijfer toe. Dit heeft ook invloed op het succespercentage van een hacker die een brute force-aanval op een sleutel uitvoert.

EEN brute aanval is wanneer een aanvaller alle mogelijke permutaties van wachtwoorden of sleutels doorloopt totdat hij de juiste vindt. Zelfs bij het gebruik van supercomputers kan moderne versleuteling jaren duren, of nooit.

De op een na snelste supercomputer ter wereld, de Sunway TaihuLight, is in staat 93 petaflops per seconde te maken, waardoor hij meerdere miljoenen keren sneller is dan een personal computer.

ScramBox berekende dat het Sunway TaihuLight 27,337,893 triljoen triljoen triljoen triljoen zou kosten (dat klopt, 4 triljoenen) jaren om een AES 256-bits sleutel te kraken, een van de sterkste moderne coderingssleutels (die ik in de volgende sectie zal bespreken).

En dat is een van de snelste supercomputers ter wereld. Als een krachtige pc de AES-256 zou kraken, zou dit 27 biljoen triljoen triljoen triljoen kosten biljoen jaar.

Mag ik u eraan herinneren dat het universum slechts 15 miljard jaar oud is? Zelfs het antwoord op het leven, het universum en alles zou niet zo lang duren om te berekenen.

Het volstaat te zeggen dat een hacker heel lang zou wachten om toegang te krijgen tot uw bankrekening, en niemand heeft daar tijd voor – dus u kunt erop vertrouwen dat uw gegevens veilig zijn achter de versleuteling van AES-256.

Versleutelingscodes – wat zijn ze?

Zoals we in de vorige sectie hebben gezien, is de lengte van de coderingssleutel het werkelijke aantal onbewerkte nummers dat bij de codering betrokken is.

Nu gaan we het bekijken cijfers, Dit zijn de daadwerkelijke algoritmen (of reeks stappen) die worden gebruikt om codering uit te voeren. VPN-protocollen maken gebruik van deze cijfers om uw gegevens te coderen. (Ik bespreek protocollen in de volgende sectie.)

Hoewel bruut-forceren van een moderne computercodering in principe nutteloos is, zijn er soms zwakke punten in een slecht ontworpen codering die hackers kunnen gebruiken om de bijbehorende codering te breken.

Gelukkig kunnen langere sleutellengten helpen deze zwakheden te compenseren door het aantal mogelijke combinaties te vergroten.

De sleutellengte alleen is echter geen nauwkeurige indicatie van de sterkte van een cijfer. Een combinatie van cijfercomplexiteit en sleutellengte is waar het om gaat.

In praktijktoepassingen moet een evenwicht tussen veiligheid en bruikbaarheid worden gevonden, want hoe langer de sleutellengte, hoe meer berekeningen nodig zijn en hoe meer verwerkingskracht vereist is.

Het meest populaire cijfer dat tegenwoordig wordt gebruikt, is AES.

AES

Het Amerikaanse National Institute of Standards and Technology (NIST) heeft AES in 2002 opgericht. AES staat voor “Advanced Encryption Standard”, een specificatie voor de codering van elektronische gegevens.

AES bestaat uit 3 blokcijfers: AES-128, AES-192 en AES-256. Elke codeert en decodeert gegevens met behulp van sleutels van respectievelijk 128, 192 en 256 bits.

Zoals AES een is symmetrisch cijfer, het gebruikt dezelfde sleutel voor zowel de codering als de decodering van gegevens, dus zowel de verzendende als de ontvangende partijen moeten dezelfde geheime sleutel kennen en gebruiken.

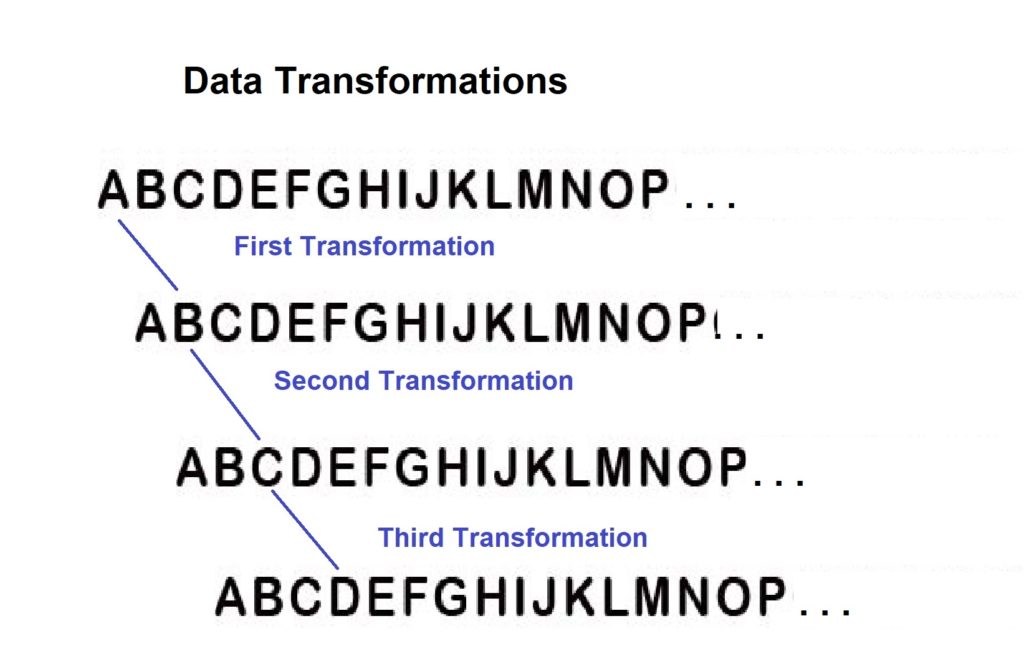

Het algoritme definieert een specifiek aantal datatransformaties uit te voeren op gegevens die in de array zijn opgeslagen. Het aantal datatransformaties wordt bepaald door de sleutellengte, namelijk: 10 transformaties voor 128-bits, 12 voor 192-bits en 14 voor 256-bits sleutels. Dit staat bekend als polymorfisme.

Stel bijvoorbeeld dat we een eenvoudig cijfer voor de letterverschuiving gebruiken. A zou gelijk zijn aan B, dan B = C, C = D, D = E, enzovoort. In de eerste transformatie is A gelijk aan B; dan is in de tweede transformatie A gelijk aan C; de derde keer is A gelijk aan D; enzovoorts.

Dus als u AES-128 zou gebruiken, die 10 transformaties uitvoert, dan zou A gelijk zijn aan K.

Natuurlijk is het AES-cijfer dat ver complexer dan een eenvoudige letter shift-code, dus het uiteindelijke resultaat zou veel gecompliceerder en moeilijker te ontcijferen zijn dan A gelijk aan K.

Sinds de oprichting in 2002 is er veel onderzoek gedaan naar de aanval op de AES-coderingsstandaard.

AES heeft echter bewezen een betrouwbare verdediging. De enige keren dat er aanvallen zijn waren succesvol, het was te wijten aan hackers die gebruikmaken van implementatie- of managementgerelateerde zwakke punten. (Met andere woorden, menselijke fouten tijdens de installatie.)

Perfect Forward Secrecy

Perfect Forward Secrecy (PFS), ook bekend als ‘Forward Secrecy’, is een systeem voor het gebruik van cijfers, waarbij een nieuwe en unieke (of ‘kortstondige’) set privécoderingssleutels wordt gegenereerd voor elke sessie.

TechTerms definieert een sessie als de “beperkte tijd voor communicatie tussen twee systemen.” In eenvoudig Engels verwijst dit meestal naar de hoeveelheid tijd tussen het moment waarop een gebruiker inlogt op een website, en wanneer deze uitlogt of de browser sluit.

Elke sessie heeft zijn eigen sleutels, die één keer en nooit meer worden gebruikt.

Perfect Forward Secrecy verwijdert het vermogen van een hacker om een constante ‘hoofdsleutel’ te exploiteren, bijv. een sleutel tot het website-account van de gebruiker zelf. Zelfs als een sleutel is gehackt, alleen die ene sessie is gecompromitteerd, terwijl alle andere sessies veilig blijven.

PFS is een uitstekende methode voor het beveiligen van individuele sessies, vooral voor zowel HTTPS-websites als OpenVPN-verbindingen. Zoekgigant Google kondigde in november 2011 aan dat het PFS zou gebruiken om Gmail-sessies te beveiligen, evenals Search, Docs en Google+.

Wat we tot nu toe hebben geleerd – codering

Encryption is het proces van een algoritme dat leesbare platte tekst omzet in onleesbare cijfertekst, en decryptie is het proces van een algoritme dat die cijfertekst weer in gewone tekst omzet.

Er zijn twee soorten sleutelalgoritmen: symmetrisch en asymmetrisch. Symmetrisch sleutelalgoritmen gebruiken alleen een privésleutel, waardoor deze snel maar minder veilig is, terwijl asymmetrisch belangrijkste algoritmen gebruiken privaat en openbaar toetsen, waardoor het langzamer gaat maar veel veiliger wordt.

Encryption cijfers zijn algoritmen van instructies voor het transformeren (coderen) van de gegevens (A = K, B = L, enz.), en de coderingssleutel geeft aan hoe vaak de gegevens worden getransformeerd.

Encryption sleutels zijn stukjes informatie die de uitvoer van een cryptografisch algoritme bepalen en de transformatie van platte tekstinformatie in cijfertekst specificeren. Hoe hoger het aantal bits van de sleutel, hoe hoger het coderingsniveau.

VPN-codering

In dit gedeelte leg ik uit hoe een Virtual Private Network (VPN) codering gebruikt om uw online activiteiten en de bijbehorende persoonlijke en zakelijke gegevens te beschermen.

Daarnaast zal ik ook informatie delen over de verschillende soorten VPN-coderingsprotocollen die providers gebruiken, uitleggen hoe ze werken en de sterke en zwakke punten van elk protocol uitleggen..

VPN-software codeert alle gegevens die van uw computer naar de VPN-servers van de provider gaan. Deze gecodeerde “tunnel” houdt zowel uw IP-adres als online reizen veilig voor de ogen van derden.

Wat zijn protocollen?

EEN VPN-protocol is het mechanisme of de “set instructies” (of, om de methode te vereenvoudigen) dat maakt en onderhoudt een gecodeerde verbinding tussen de computer van een gebruiker of een ander verbonden apparaat en de servers van de VPN-provider.

VPN-protocollen gebruiken een coderingsalgoritme om uw gegevens tegen nieuwsgierige blikken te beschermen.

Wanneer een VPN-protocol wordt gebruikt, volgt een verbonden apparaat de instructieset van het protocol, die aangeeft hoe de gegevens die worden verzonden en ontvangen tussen het en de VPN-server moeten worden gecodeerd en gedecodeerd.

Commerciële VPN-providers gebruiken verschillende soorten beveiligingsprotocollen en ze hebben allemaal hun sterke en zwakke punten. De meeste VPN-protocollen bieden hun eigen ingebouwde coderingsalgoritmen, hoewel dit niet voor iedereen geldt, zoals ik later zal uitleggen.

Hoe werken protocollen?

Elk VPN-protocol heeft zijn eigen sterke en zwakke punten, evenals unieke functies.

Met OpenVPN kunnen gebruikers bijvoorbeeld verbinding maken via User Datagram Protocol (UDP) of Transmission Control Protocol (TCP), terwijl IKEv2 bijzonder goed is in het opnieuw verbinden van gebruikers die hun internetverbinding verliezen.

Van de dingen die ze bevatten, zijn er echter 4 het belangrijkst om te overwegen: cijfers, transportlaagprotocollen, handshake-encryptie en SHA-authenticatie. Ik zal elk van deze in de onderstaande secties bespreken.

Nadat ik dat heb behandeld, introduceer ik vervolgens de protocollen die tegenwoordig het meest voorkomen in de VPN-industrie. Deze omvatten: OpenVPN, L2TP / IPSec, IKEv2, SSTP en PPTP.

De meeste protocollen zijn ingesteld in hun configuraties, maar OpenVPN valt op omdat het zeer configureerbaar is, dus ik gebruik het als een voorbeeld in dit gedeelte.

cijfers

Zoals ik eerder heb vermeld, gebruiken protocollen algoritmen die ‘coderingen’ worden genoemd om gegevens te coderen en te decoderen. Een codering is een reeks stappen die worden gevolgd om de gegevens te coderen / decoderen.

Populaire VPN-protocollen, zoals OpenVPN, hebben de flexibiliteit om meerdere symmetrische sleutelcodes te gebruiken om gegevens op zowel het besturings- als datakanaal te beveiligen.

Bedieningskanaal encryptie beschermt de verbinding tussen uw computer of apparaat en de servers van de VPN-provider. Datakanaal encryptie beveiligt de feitelijke gegevens die beide partijen naar elkaar verzenden.

De meest voorkomende protocollen die commerciële providers gebruiken om hun communicatie te beveiligen zijn AES, Blowfish en (in veel mindere mate) Camellia.

AES

Hoewel ik AES in de vorige sectie noemde, vind ik het belangrijk om het in deze sectie van het artikel opnieuw te bezoeken, gezien de populariteit.

AES is misschien wel het meest gebruikte cijfer met symmetrische sleutels dat tegenwoordig wordt gebruikt, waarbij zelfs de Amerikaanse overheid AES-256 gebruikt om haar gegevens te beveiligen. AES wordt als zeer veilig beschouwd en is als zodanig gecertificeerd door het National Institute of Standards and Technology.

AES is beschikbaar in 3 verschillende bit-sleutelgroottes – AES-128, AES-192 en AES-256. AES-128 en AES-256 worden het meest gebruikt. AES-256 is de sterkste van de twee opties, hoewel AES-128 veilig blijft voor zover experts het weten.

Blowfish

Internationaal gerenommeerde beveiligingstechnoloog Bruce Schneier ontwikkelde Blowfish-128, het standaardcijfer dat OpenVPN gebruikt. Het symmetrische-sleutelblok is niet-gepatenteerd en royaltyvrij en vereist geen licentie voor gebruik.

Hoewel Blowfish-sleutelgroottes kunnen variëren van 32 tot 448 bits, is de 128-bits sleutelgrootte degene die gebruikers meestal gebruiken om gegevens te beveiligen.

Blowfish is veilig genoeg voor casual gebruik. Het heeft echter zijn zwakke punten. Er is een bug in sommige implementaties van de codering. De referentie (basis) versie bevat echter geen bug.

Camelia

Hoewel Camellia een veilig, modern cijfer is, heeft het National Institute of Standards and Technology het niet gecertificeerd en is het evenmin getest op zwakke punten als AES.

Camellia is beschikbaar in sleutelgroottes van 128, 192 en 256 bits. Mitsubishi Electric en NTT ontwikkelden de codering gezamenlijk om geschikt te zijn voor zowel hardware- als software-implementaties.

Transportlaagprotocollen: TCP en UDP

Transmission Control Protocol (TCP) en User Datagram Protocol (UDP) zijn transportlaagprotocollen. Transportlaagprotocollen verwerken de end-to-end communicatiediensten voor toepassingen, zoals die op internet worden gebruikt.

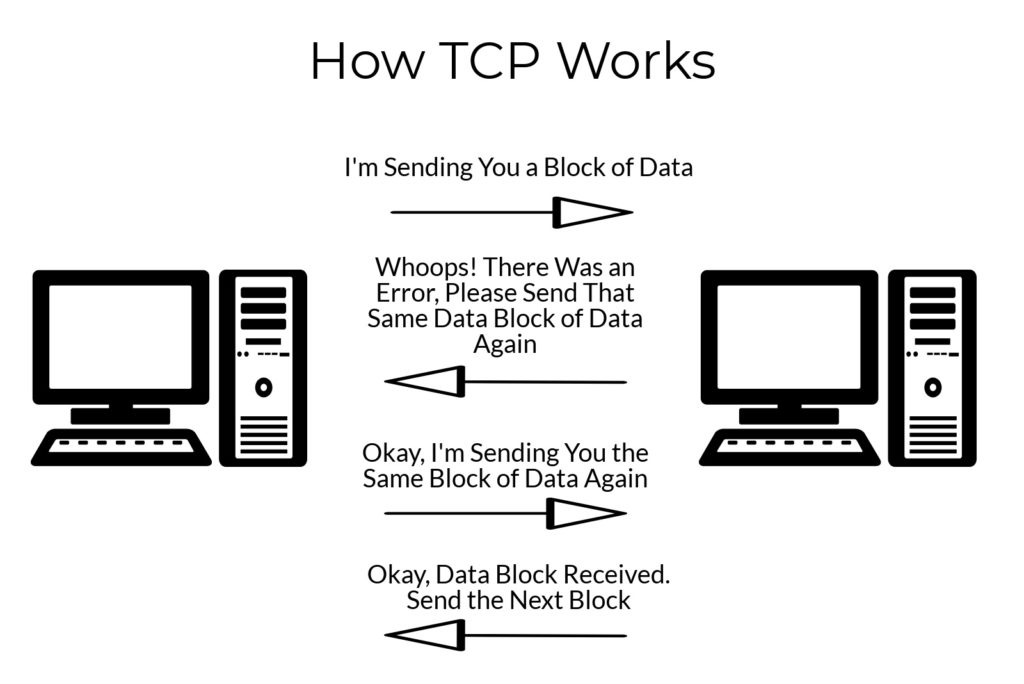

TCP

Transmission Control Protocol (TCP) biedt betrouwbare en geordende, maar trage communicatie.

Als TCP wordt gebruikt om een bericht, een bestand of een ander type informatie te verzenden, kan de afzender erop vertrouwen dat de informatie aan de ontvanger wordt afgeleverd met geen corruptie (fouten in de gegevens) en in de juiste volgorde. Dit is vooral belangrijk voor het overbrengen van bestanden en het verzenden van berichten.

TCP verzendt gegevens in een ‘stroom’, waarbij niets aangeeft waar elk pakket begint of eindigt, dus het belast een apparaat zwaarder, omdat meer verwerkingskracht nodig is om ervoor te zorgen dat gegevens correct worden ontvangen.

Als delen van een TCP-datastroom in de verkeerde volgorde aankomen, wordt een verzoek om opnieuw verzenden van de gegevens automatisch verzonden als onderdeel van de verwerking, voordat de gegevens in de juiste volgorde kunnen worden verzameld. Dit resulteert in hogere verwerkingskosten.

TCP wordt op het World Wide Web gebruikt voor HTTP-toegang (webpagina’s bekijken), e-mail, bestandsoverdracht en andere bewerkingen.

UDP

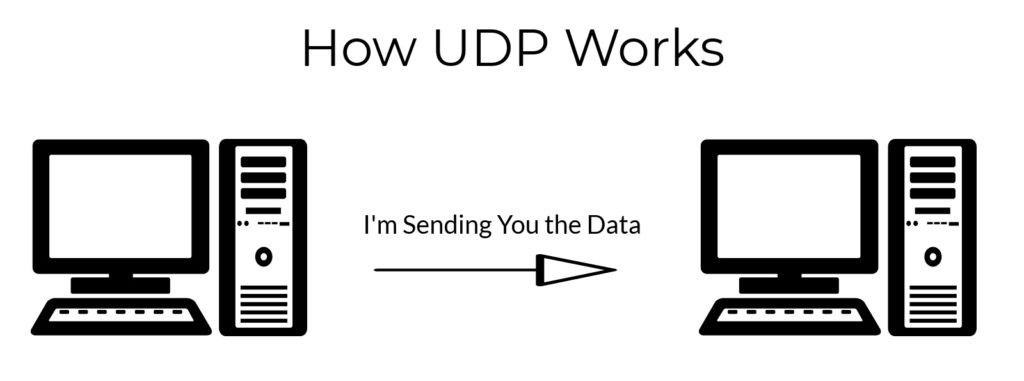

User Datagram Protocol (UDP) biedt snellere, maar minder betrouwbare communicatie.

Als UDP wordt gebruikt om informatie te verzenden, kan de afzender niet zeker zijn in de wetenschap dat de informatie überhaupt de afzender zal bereiken, en als het daar terechtkomt, is deze mogelijk niet in de juiste volgorde. Bovendien kunnen de gegevens, wanneer deze binnenkomen, corrupt zijn, zoals UDP biedt geen foutcorrectie helemaal niet.

Dit betekent dat als u een serie sms-berichten van één woord naar uw wederhelft verzendt, zoals:

“Een prachtig paradijs gevonden. Het is van jou, meisje. Chris”

Dan kan het in plaats daarvan als volgt aankomen:

‘Ik heb een mooi meisje gevonden. Het is een paradijs. Met vriendelijke groeten, Chris ‘.

Het is dus zeker niet het beste protocol voor het downloaden van bestanden of het verzenden en ontvangen van andere informatie, zoals tekstberichten, die in de juiste volgorde moeten staan.

UDP is meer lichtgewicht dan TCP, omdat het geen ondersteuning biedt voor het volgen van verbindingen, het bestellen van berichten of andere processorintensieve bewerkingen. UDP maakt het niet uit, het neemt de informatie gewoon in de volgorde waarin het is ontvangen, in de verkeerde volgorde of niet.

UDP verzendt datapakketten afzonderlijk, en de pakketten kunnen buiten de volgorde aankomen, als ze al aankomen.

UDP wordt gebruikt voor Domain Name Systems (DNS), streaming mediatoepassingen (zoals Netflix) en online multiplayer-games.

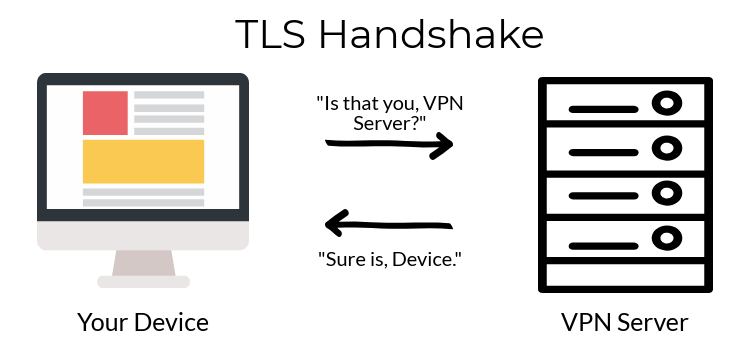

Handshake Encryption

Wanneer u een verbinding maakt tussen uw apparaat en de server van uw VPN-provider, gebruikt het proces een TLS-handshake (Transport Layer Security) om de geheime sleutels vast te stellen die worden gebruikt om te communiceren.

Deze “handdruk” verifieert dat u verbinding maakt met de servers van de VPN-provider en niet met de “vervalste” server van een aanvaller.

TLS maakt meestal gebruik van het openbare RSA-cryptosysteem om de handdruk te beschermen, met behulp van de asymmetrische codering en het algoritme voor digitale handtekeningen om TLS / SSL-certificaten te identificeren. Soms wordt echter ook een ECDH- of Diffie-Hellman-sleuteluitwisseling gebruikt.

RSA

RSA (Rivest – Shamir – Adleman) is een asymmetrisch versleutelingssysteem dat een openbare sleutel gebruikt om gegevens te versleutelen, terwijl een andere, persoonlijke sleutel wordt gebruikt om de gegevens te ontsleutelen. Het systeem wordt al meer dan twee decennia gebruikt om de communicatie op internet te beveiligen.

RSA kan verschillende sleutellengten hebben, maar de meest populaire zijn 1024-bits (RSA-1024) en 2048-bits (RSA-2048).

Een team van experts slaagde erin om RSA-1024 in 2023 te kraken. Dit heeft ertoe geleid dat bedrijven die zaken doen via internet, het gebruik van RSA-1024 in grote getale stoppen.

Helaas gebruiken sommige VPN-providers nog steeds RSA-1024 om client / server-handshakes te beschermen. Voordat u een VPN-provider kiest, moet u contact opnemen met de provider om te controleren of deze niet langer RSA-1024 gebruikt om hun handdrukken te beschermen.

RSA-2048 en hoger wordt als veilig beschouwd, omdat het niet is gekraakt (voor zover iemand weet).

Het is echter onverstandig om het alleen te gebruiken, omdat het geen Perfect Forward Secrecy biedt. Het opnemen van een Diffie-Hellman (DH) of Elliptic Curve Diffie-Hellman (ECDH) sleuteluitwisseling in de coderingssuite kan dit verhelpen, waardoor het voldoet aan de specificatie voor PFS.

Diffie-Hellman (DH) en Elliptic Curve Diffie-Hellman (ECDH)

VPN-protocollen kunnen ook een alternatief type handshake-encryptie gebruiken, bekend als de Diffie-Hellman cryptografische sleuteluitwisseling.

De sleutel maakt meestal gebruik van een sleutellengte van 2048 bit of 4096 bit. (Vermijd iets minder dan 2048, anders is het kwetsbaar voor een file-aanval.)

Het grootste voordeel van Diffie-Hellman ten opzichte van RSA is dat het biedt native Perfect Forward Secrecy bescherming. De RSA-handshake kan echter worden verbeterd door er een DH-sleuteluitwisseling aan toe te voegen, die een vergelijkbare bescherming biedt.

Beveiligingsexperts bekritiseren Diffie-Hellman voor het hergebruiken van een klein aantal priemgetallen. Dit laat het open voor te worden gekraakt door partijen met onbeperkte middelen, zoals de NSA. Het is echter mogelijk om een veilige handshake te maken wanneer deze wordt gebruikt als onderdeel van de RSA-coderingsconfiguratie.

Elliptische curve Diffie-Hellman (ECDH) is een recentere vorm van cryptografie die niet de kwetsbaarheden heeft die Diffie-Hellman heeft. ECDH maakt gebruik van een bepaald type algebraïsche curve, in plaats van de priemgetallen die de oorspronkelijke Diffie-Hellman gebruikt.

ECDH kan ook worden gebruikt in combinatie met een RSA-handshake om Perfect Forward Secrecy te bieden. Bovendien kan het veilig een handshake zelf coderen en PFS voorzien van een Elliptic Curve Digital Signature Algorithm (ECDSA) handtekening.

ECDH-sleutellengte begint bij 384 bits. Hoewel dit als veilig wordt beschouwd, geldt hoe langer hoe beter als het gaat om het zelf coderen van een handdruk.

SHA-verificatie

Secure Hash Algorithm (SHA) is een cryptografische hashfunctie die kan worden gebruikt om verbindingen te verifiëren, inclusief SSL / TLS en gegevensverbindingen.

Kort gezegd wordt SHA gebruikt om een unieke controlewaarde voor digitale gegevens. Het ontvangende apparaat gebruikt de controlewaarde om de integriteit van de gegevens te bevestigen.

Een eenvoudig voorbeeld zou zijn als de controlewaarde voor een bestand of een bericht “456AHD” aan de ene kant is en ook “456AHD” is bij ontvangst – in welk geval de ontvangende partij erop kan vertrouwen dat niemand met de gegevens heeft geknoeid de weg.

Dus als je het bericht “Je bent de beste, jochie” van je moeder ontvangt, verzekert SHA je dat dit niet het werk van een hacker was, en dat je moeder inderdaad denkt dat je de beste bent, jochie.

OpenVPN-verbindingen behoren tot de verbindingen die kunnen worden geverifieerd met behulp van SHA.

SHA maakt een unieke vingerafdruk van een geldig TLS-certificaat. Het certificaat kan worden gevalideerd door een OpenVPN-client. Als iemand het certificaat wijzigt, zelfs het kleinste bit, zal SHA het detecteren en de verbinding weigeren.

SHA helpt aanvallen te voorkomen, zoals de Man-in-the-Middle-aanval, waarbij een partij een VPN-verbinding probeert om te leiden van de VPN-server van de provider naar een server van de hacker zelf.

Er zijn 3 niveaus van SHA, die in veiligheid toenemen naarmate ze omhoog gaan: SHA-1, SHA-2 en SHA-3.

Hoewel SHA-2 en SHA-3 hash-functies nog steeds als veilig worden beschouwd, breekt SHA-1 gemakkelijk wanneer het wordt gebruikt om websites te beschermen. Aangezien door SHA-1 beveiligde websites nog steeds in het wild zijn, zullen de meeste moderne browsers u waarschuwen wanneer u verbinding maakt met een SHA-1 “veilige” site.

Wat we tot nu toe hebben geleerd – VPN-codering

EEN VPN-protocol is de set instructies die wordt gebruikt om een gecodeerde verbinding tussen twee apparaten te maken en te onderhouden, zoals het mobiele apparaat of de computer van een gebruiker en de servers van een VPN-service.

Protocollen gebruiken algoritmen genaamd “cijfers,”Die de codering en decodering van gegevens uitvoeren. Een codering kan het beste worden beschreven als een reeks stappen die moeten worden gevolgd om de verzonden en ontvangen gegevens te coderen en te decoderen. Commerciële VPN-providers gebruiken meestal AES en Blowfish-cijfers om hun communicatie te beveiligen.

Transportlaagprotocollen de apparaat-naar-apparaat-communicatieservices voor internettoepassingen beheren. Transmission Control Protocol (TCP) is een foutcorrectieprotocol dat het best wordt gebruikt voor het downloaden van bestanden en het verzenden van berichten. User Datagram Protocol (UDP) is sneller, maar bevat geen foutcorrectie en kan het beste worden gebruikt voor het streamen van inhoud, zoals inhoud van Netflix of andere video- en muziekproviders.

De TLS-handshake (Transport Layer Security) stelt de geheime sleutels vast die nodig zijn om twee apparaten te laten communiceren. TLS gebruikt meestal het openbare RSA-cryptosysteem om de handdruk te beschermen, maar het kan ook een ECDH- of Diffie-Hellman-sleuteluitwisseling gebruiken.

Secure Hash Algorithm (SHA) is een cryptografische hashfunctie die wordt gebruikt om verbindingen te verifiëren.

VPN-protocollen

In deze sectie bespreek ik OpenVPN, L2TP / IPSec, IKEv2, SSTP en PPTP.

Dit zijn de meest voorkomende protocollen die momenteel worden gebruikt. Ik zal uitleggen wat ze zijn en hoe ze werken. Over het algemeen zullen we deze bespreken in de volgorde van beste protocol naar slechtste, zoals ze in de eerste zin hierboven worden vermeld. We zullen echter het beste voor het laatst bewaren: OpenVPN.

Aangezien OpenVPN aantoonbaar de industriestandaard is, zal ik hier het meest op ingaan. Wees gerust, ik zal niet beknibbelen op details over de andere protocollen, omdat ze ook nog steeds intensief worden gebruikt.

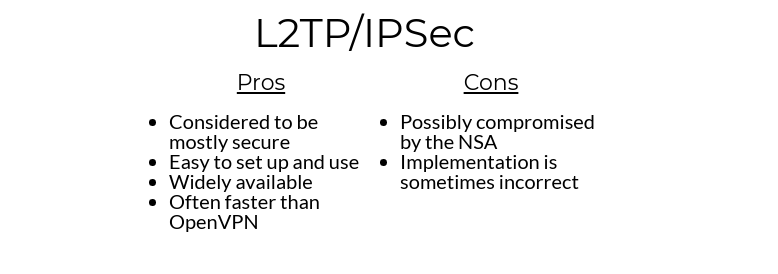

L2TP / IPSec

Voors:

- Wordt meestal als veilig beschouwd

- Eenvoudig in te stellen en te gebruiken

- Ruim beschikbaar

- Vaak sneller dan OpenVPN

nadelen:

- Mogelijk gecompromitteerd door de NSA

- Implementatie is soms onjuist

Het Layer 2 Tunneling Protocol (L2TP) is ingebouwd in de meeste besturingssystemen en VPN-compatibele apparaten. Dit maakt het eenvoudig om in te stellen. L2TP wordt over het algemeen gebruikt in combinatie met het IPSec (Internet Protocol Security) authenticatie / coderingspakket, omdat L2TP zelf geen codering biedt.

L2TP / IPsec kan gebruik maken van zowel de 3DES- als de AES-codering, hoewel AES meestal wordt gebruikt, omdat 3DES kwetsbaar is gebleken voor de Sweet32 en meet-in-the-middle-aanvallen.

L2TP / IPSec gebruikt UDP voor de initiële, gecodeerde sleuteluitwisseling (handshake) en voor gegevensoverdracht.

Hoewel dit protocol een beetje langzamer is dan andere omdat gegevens twee keer worden ingekapseld, wordt de vertraging een beetje gecompenseerd vanwege het protocol dat multi-threading toestaat en codering / decodering op kernelniveau plaatsvindt.

In theorie zou dit protocol betere prestaties kunnen bieden dan OpenVPN.

Hoewel L2TP / IPSec geen bekende beveiligingskwetsbaarheden heeft, hebben zowel Edward Snowden als beveiligingsspecialist John Gilmore aangegeven dat IPSec opzettelijk was verzwakt door “iemand, geen NSA-medewerker, maar die al lang banden had met de NSA” in de IPSec IETF-normcommissie tijdens de ontwerpfase, en is dus gecompromitteerd door de NSA.

Helaas implementeren sommige VPN-providers L2TP / IPSec niet correct en gebruiken ze pre-shared keys (PSK’s) die beschikbaar zijn op hun websites. Dit opent de mogelijkheid dat een aanvaller een vooraf gedeelde sleutel gebruikt om zich voor te doen als een VPN-server, waardoor ze kwaadaardige gegevens kunnen afluisteren of invoegen.

Hoewel het mogelijk is dat L2TP / IPSec onderhevig kan zijn aan beveiligingsproblemen, wordt het als veilig beschouwd als het correct wordt geïmplementeerd. De compatibiliteit met de meeste besturingssystemen en apparaten is een pluspunt.

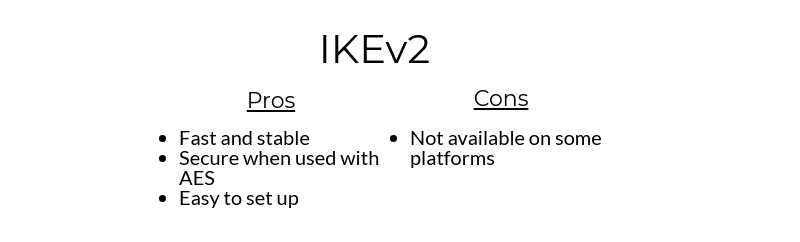

IKEv2

Voors:

- Snel en stabiel

- Veilig bij gebruik met AES

- Eenvoudig in te stellen

nadelen:

- Niet beschikbaar op sommige platforms

Internet Key Exchange versie 2 (IKEv2) is oorspronkelijk ontwikkeld door een samenwerking tussen Cisco en Microsoft. Het protocol wordt ondersteund door Windows 7 en hoger, iOS- en BlackBerry-apparaten.

Naast de officiële versie van IKEv2 zijn open source, compatibele versies ontwikkeld voor andere besturingssystemen.

Omdat IKEv2 gewoon een tunnelingprotocol is, moet het worden gekoppeld aan een authenticatiesuite, zoals IPSec, om een echt, veilig VPN-protocol te worden.

IKEv2 kan verschillende cryptografische algoritmen gebruiken, waaronder AES, Blowfish, 3DES en Camellia.

IKEv2 gebruikt UDP voor de initiële (en gecodeerde) sleuteluitwisseling en voor gegevensoverdracht.

IKEv2 schijnt als een keuze voor smartphonegebruikers die regelmatig schakelen tussen mobiele en lokale wifi-verbindingen, omdat het protocol uitstekend is in het automatisch opnieuw verbinden wanneer gebruikers verliezen en vervolgens weer een internetverbinding krijgen.

Hoewel IKEv2 niet zo populair is als andere protocollen, omdat het op minder platforms wordt ondersteund, maakt de prestaties, beveiliging en mogelijkheid om automatisch een verbinding tot stand te brengen het een geldige optie, indien beschikbaar.

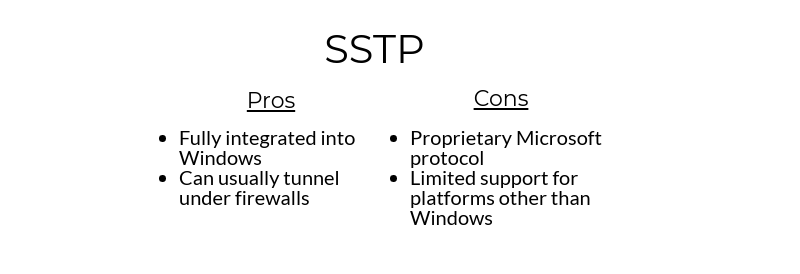

SSTP

Voors:

- Volledig geïntegreerd in Windows

- Kan meestal onder firewalls tunnelen

nadelen:

- Gepatenteerd Microsoft-protocol

- Beperkte ondersteuning voor andere platforms dan Windows

Het Secure Socket Tunneling Protocol (SSTP) is de eigen protocolstandaard van Microsoft en is daarom nauw geïntegreerd met Windows. Het protocol is beschikbaar voor Windows-, macOS-, Linux- en BSD-apparaten. SSTP is beschikbaar voor Windows-installaties sinds de release van Windows Vista SP1.

Microsoft heeft het protocol voor clienttoegang op afstand ontwikkeld en is als zodanig niet compatibel met VPN-tunnels van site naar site.

SSTP-codering maakt gebruik van SSL 3.0 en biedt dus dezelfde functies en voordelen als OpenVPN, inclusief de mogelijkheid om gebruik te maken van TCP-poort 443 om blokkering te voorkomen.

Er zijn zorgen over SSTP, omdat het geen open standaard is en dus niet door het publiek kan worden onderzocht. Er zijn zorgen over de eerdere samenwerking van Microsoft met de National Security Agency (NSA), en een NSA-functionaris heeft toegegeven samen te werken met Microsoft bij de ontwikkeling van Windows 7.

SSTP heeft de mogelijkheid om te tunnelen onder de meeste firewalls dankzij het gebruik van SSL / TLS via TCP-poort 443. Dit zou het een aantrekkelijke optie kunnen maken voor diegenen die vastzitten achter te beperkende firewalls..

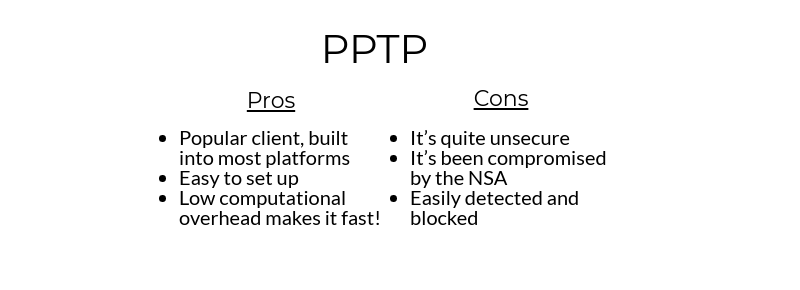

PPTP

Voors:

- Populaire client, ingebouwd in de meeste platforms

- Eenvoudig in te stellen

- Lage computationele overhead maakt het snel!

nadelen:

- Het is vrij onzeker

- Het is gecompromitteerd door de NSA

- Gemakkelijk gedetecteerd en geblokkeerd

Een door Microsoft geleid consortium creëerde in 1995 Point-to-Point Tunneling Protocol (PPTP) om VPN’s te creëren via inbelverbindingen. Het was geïntegreerd met Windows 95.

Het protocol werd snel de standaard voor zakelijke VPN-netwerken. Het blijft nog steeds een populair protocol voor commerciële VPN-services. Naarmate de VPN-technologie is verbeterd, is PPTP in de loop der jaren echter aan de kant gezet.

PPTP gebruikt 128-bits coderingssleutels, dus het vereist een lagere rekenkosten dan andere protocollen om te implementeren, waardoor het sneller is dan veel andere protocollen.

PPTP is echter niet zo veilig als andere protocollen en heeft te maken met talloze beveiligingsproblemen. Hoewel Microsoft veel van de kwetsbaarheden heeft hersteld, beveelt het in Redmond gevestigde bedrijf aan om in plaats daarvan SSTP of L2TP / IPsec te gebruiken.

PPTP codeert zijn lading met behulp van het Microsoft Point-to-Point Encryption-protocol (MPPE). MPPE maakt gebruik van het RSA RC4-coderingsalgoritme met maximaal 128-bits sessiesleutels.

Er wordt algemeen aangenomen dat de National Security Agency (NSA) gemakkelijk PPTP-gecodeerde informatie kan decoderen en dat het massale hoeveelheden gegevens heeft verzameld uit de periode waarin PPTP als veilig werd beschouwd.

PPTP wordt niet aanbevolen voor gebruik in landen zoals China, waar de overheid het gebruik van VPN blokkeert.

PPTP maakt gebruik van zowel TCP-poort 1723 als het GRE-protocol, die gemakkelijk worden geblokkeerd, waardoor het voor tools zoals de Great Firewall of China eenvoudig wordt om het protocol te detecteren en te blokkeren.

Ik raad ten zeerste aan dat gebruikers PPTP zoveel mogelijk vermijden en het alleen gebruiken wanneer er geen ander compatibel protocol is.

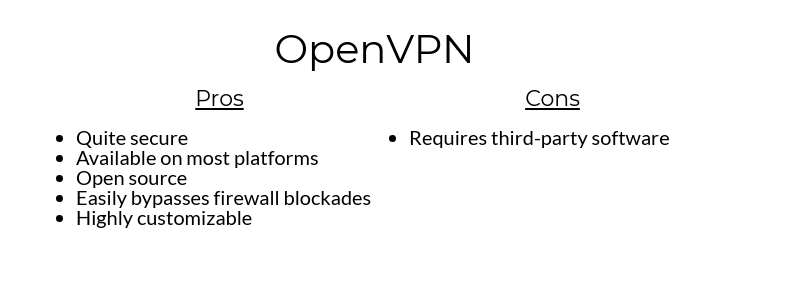

OpenVPN

Voors:

- Heel veilig

- Beschikbaar op de meeste platforms

- Open source

- Omzeilt eenvoudig firewallblokkades

- Zeer aanpasbaar

nadelen:

- Vereist software van derden

OpenVPN is misschien wel het populairste VPN-protocol dat vandaag beschikbaar is. Het wordt ondersteund door de meeste commerciële VPN-providers. OpenVPN is een gratis VPN-protocol dat ook open source is, en zijn 256-bit encryptie maakt het een van de veiligste protocollen die er zijn.

OpenVPN is zeer configureerbaar. Hoewel het protocol niet native wordt ondersteund door een van de populaire apparaatplatforms, is het voor de meeste ervan direct beschikbaar via derde partij software.

Een bijzonder kenmerk van OpenVPN waardoor het een populaire keuze is, is de mogelijkheid om te worden ingesteld draaien op elke poort.

De meest opvallende poort is TCP-poort 443, die wordt gebruikt door HTTPS-verkeer. Aangezien poort 443 wordt gebruikt voor beveiligde verbindingen voor banken, online retailers en andere veiligheidsbewuste gebruikers, zou het blokkeren van poort 443 schade aanrichten aan de activiteiten van genoemde banken en andere veiligheidsbewuste gebruikers.

Het is om die reden dat beperkende landen zoals China moeite hebben om OpenVPN uit de hand te houden, zonder de business in gevaar te brengen.

OpenVPN kan worden ingesteld om UDP te gebruiken als snelheid het belangrijkste is, overweeg op welke manier (en) het een geldige optie zou zijn en / of voor welk gebruik.ratio, of TCP als foutcorrectie de belangrijkste factor is.

De OpenSSL-bibliotheek die OpenVPN gebruikt om verbindingen te coderen ondersteunt verschillende cijfers, hoewel AES en Blowfish het meest voorkomen.

Hoe OpenVPN-codering werkt

Zoals eerder vermeld, bestaat OpenVPN-codering uit twee delen: codering van besturingskanalen en codering van gegevenskanalen.

Controle kanaalcodering beschermt de verbinding tussen uw computer of apparaat en de servers van de VPN-provider.

Codering van datakanalen beveiligt de feitelijke gegevens die door beide partijen worden verzonden en ontvangen.

Helaas gebruiken sommige VPN-providers zwakkere codering op een van deze kanalen – meestal het datakanaal – waardoor uw gegevens gevaar lopen.

De sterkte van de beveiliging van een OpenVPN-verbinding is slechts zo sterk als de zwakste codering die wordt gebruikt.

Voor maximale veiligheid moeten beide kanalen de sterkst mogelijke codering gebruiken. Een sterkere codering kan echter de verbindingssnelheden van een VPN vertragen, en daarom gebruiken sommige providers zwakkere codering voor het datakanaal – het gaat allemaal om wat voor u het belangrijkst is: snelheid of beveiliging.

Onderzoek indien mogelijk altijd een VPN-provider die u overweegt om ervoor te zorgen dat deze de meest veilige methode gebruikt die beschikbaar is voor zijn OpenVPN-verbindingen.

De codering van het besturingskanaal maakt gebruik van Transport Layer Security (TLS) -technologie om veilig te onderhandelen over de verbinding van uw apparaat naar de VPN-servers. Browsers gebruiken TLS om een beveiligde verbinding tot stand te brengen met HTTPS-compatibele websites.

Tot slot

Zolang een VPN-provider OpenVPN correct heeft geïmplementeerd op zijn servers en in zijn apps, is het protocol naar mijn bescheiden mening het veiligste VPN-protocol dat er is.

Een audit van OpenVPN 2023 bleek geen ernstige kwetsbaarheden dat zou de privacy van gebruikers beïnvloeden. Hoewel er een paar kwetsbaarheden waren waardoor OpenVPN-servers open bleven voor Denial of Service (DoS) -aanvallen, stopte de nieuwste versie van OpenVPN die gaten.

Vanwege de eersteklas bescherming, flexibiliteit en algemene acceptatie door de VPN-industrie, raad ik u ten zeerste aan om het OpenVPN-protocol waar mogelijk te gebruiken.

Laten we het samenvatten

Laten we de belangrijkste ideeën die we in dit artikel hebben behandeld eens bekijken. Het is een lange en bochtige weg geweest, maar we zijn tot het einde gekomen.

Encryption

In zijn eenvoudigste vorm is encryptie het proces van het omzetten van leesbare tekst (platte tekst) in onleesbare tekst (cijfertekst) die alleen leesbaar is als u de “geheime code” (codering) bezit om de tekst weer in een leesbaar formaat te decoderen.

Versleutelingscoders zijn algoritmen van instructies voor het coderen van gegevens, en versleutelingssleutels zijn stukjes informatie die de uitvoer van de codering bepalen (d.w.z. de codetekst). VPN-protocollen maken gebruik van deze cijfers om uw gegevens te coderen.

Een VPN gebruikt een gecodeerde tunnel om uw internetverbinding undercover te houden. Dit voorkomt dat derden, zoals uw internetprovider of de overheid, uw online activiteiten volgen en registreren.

VPN-coderingsprotocollen

Uw VPN-provider gebruikt coderingsprotocollen om uw internetverbinding te beschermen.

Er zijn verschillende soorten coderingsprotocollen beschikbaar om VPN-verbindingen te beveiligen, elk met hun eigen voor- en nadelen. De 4 belangrijkste overwegingen zijn welke cijfers (zoals AES of Blowfish), transportlaagprotocollen, handshake-codering en SHA-authenticatie die ze gebruiken.

Transportlaagprotocollen verwerken de end-to-end (apparaat-naar-apparaat) communicatieservices voor toepassingen, zoals die op internet worden gebruikt.

Handshake-codering is het proces dat wordt gebruikt om een verbinding tot stand te brengen tussen uw apparaat en de server van de VPN-provider. Deze “handshake” bevestigt dat u verbinding maakt met een authentieke VPN-server en niet met een “vervalste” server van een hacker.

SHA Authentication is een cryptografische hashfunctie die kan worden gebruikt om verbindingen te authenticeren.

protocollen

L2TP / IPSec

Layer 2 Tunneling Protocol (L2TP) is beschikbaar op de meeste desktop- en mobiele besturingssystemen. L2TP is gemakkelijk te gebruiken en wordt over het algemeen gebruikt met het IPSec-coderingspakket, omdat het geen eigen codering bevat. De snelheid is vergelijkbaar met OpenVPN en IKEv2.

IKEv2

De Windows 7 en hoger, iOS- en BlackBerry-platforms ondersteunen alle native dit protocol. IKEv2 is een goede keuze voor smartphonegebruik, omdat het eruitziet automatisch opnieuw verbinding te maken met internet wanneer gebruikers verliezen en vervolgens weer internetverbindingen krijgen.

SSTP

SSTP is nauw geïntegreerd in Windows en is ook beschikbaar voor de macOS-, Linux- en BSD-platforms. Het is niet compatibel voor gebruik met site-to-site VPN-tunnels. Het ondersteunt alleen gebruikersauthenticatie, geen apparaatauthenticatie, waardoor het alleen bruikbaar is voor externe clienttoegang, bijvoorbeeld wanneer een medewerker zich op afstand aanmeldt bij bedrijfsservers.

PPTP

Hoewel PPTP al lang bestaat en op bijna elk platform beschikbaar is, is het niet veilig. Omdat de coderingsoverhead van PPTP echter de laagste van alle protocollen is, is PPTP de snelste.

OpenVPN

Van alle protocollen die we hebben bekeken, biedt OpenVPN de beste all-round bescherming versus snelheidsverhouding. Het is een snelle, veilige, betrouwbare en open source. Hoewel het niet op elk apparaatplatform voorkomt, zijn er tal van opties van derden beschikbaar.

OpenVPN is een bijzonder goede keuze voor VPN-gebruikers die zich in te restrictieve landen bevinden, zoals China. Hoewel de Great Firewall van China de mogelijkheid heeft om veel VPN-protocollen te blokkeren, is het slaggemiddelde tegen OpenVPN niet zo hoog.

Tot slot

Na het lezen van dit artikel zou u nu een beter begrip moeten hebben van codering en hoe een VPN codering gebruikt om uw online verbinding en de bijbehorende activiteiten te beschermen.

Zoals u hebt gelezen, biedt elk VPN-protocol zijn sterke en zwakke punten, maar ze bieden allemaal ten minste een bepaald niveau van bescherming wanneer ze correct zijn geconfigureerd. OpenVPN is de beste keuze voor bescherming rondom, compatibiliteit en snelheid.

Wanneer u een VPN-provider overweegt, zorg er dan voor dat deze OpenVPN als protocoloptie aanbiedt om de beste bescherming voor uw persoonlijke en zakelijke activiteiten online te bieden.

Ik raad ExpressVPN als een optie aan, omdat ze OpenVPN-bescherming bieden, naast hun uitstekende verbindingssnelheden, wereldwijde serverdekking, privacybescherming en klantenservice.

ExpressVPN biedt ook OpenVPN-compatibele apps voor bijna elk modern verbonden platform.

Ga voor meer informatie naar de ExpressVPN-website.

“VPN & Internetbeveiliging ”van Mike MacKenzie onder CC by 2.0-licentie

codering in werkelijkheid veel complexer dan dat. Er zijn twee soorten codering: symmetrische sleutelalgoritmen en asymmetrische sleutelalgoritmen.

Symmetrische sleutelalgoritmen maken gebruik van dezelfde sleutel voor zowel codering als decodering. Dit betekent dat de persoon die de gegevens versleutelt, de sleutel moet delen met de persoon die de gegevens moet decoderen. Dit kan een beveiligingsrisico vormen als de sleutel in verkeerde handen valt.

Asymmetrische sleutelalgoritmen maken gebruik van twee verschillende sleutels: een openbare sleutel en een privésleutel. De openbare sleutel wordt gebruikt om de gegevens te versleutelen en de privésleutel wordt gebruikt om de gegevens te decoderen. Dit betekent dat de persoon die de gegevens versleutelt, de openbare sleutel kan delen met iedereen, terwijl de privésleutel veilig kan worden bewaard.

Coderingssleutellengtes zijn ook belangrijk. Hoe langer de sleutel, hoe moeilijker het is om de gegevens te decoderen. De meeste VPN-providers gebruiken sleutellengtes van 128 bits of hoger.

Versleutelingscodes zijn ook belangrijk. Perfect Forward Secrecy zorgt ervoor dat als een sleutel wordt gecompromitteerd, alleen de gegevens die zijn verzonden en ontvangen met die sleutel worden blootgesteld, niet alle gegevens die zijn verzonden en ontvangen met de VPN-verbinding.

In het geval van VPN-codering worden protocollen gebruikt om de gegevens te versleutelen en te decoderen. Er zijn verschillende protocollen beschikbaar, waaronder L2TP / IPSec, IKEv2, SSTP, PPTP en OpenVPN. Elk protocol heeft zijn eigen voor- en nadelen, en het is belangrijk om te kiezen voor een VPN-provider die een protocol gebruikt dat past bij uw behoeften.

Al met al is coder