Quizás la característica más importante de una red privada virtual (VPN) es su capacidad de cifrar los datos enviados entre su computadora y los servidores del proveedor de VPN.

El cifrado de una VPN no solo protege sus datos personales y comerciales, sino que también mantiene sus actividades en línea a salvo de miradas indiscretas.

En este artículo, ofreceré una visión detallada del cifrado. Cubriré qué es el cifrado, cómo funciona y cómo lo utilizan los mejores proveedores de VPN para mantener las direcciones IP y los datos de sus clientes a salvo de la exposición..

Al final de este artículo, sabrá más acerca de la encriptación de lo que alguna vez soñó, y estará mejor preparado para examinar las afirmaciones promocionales de los proveedores de VPN..

¿Qué es el cifrado??

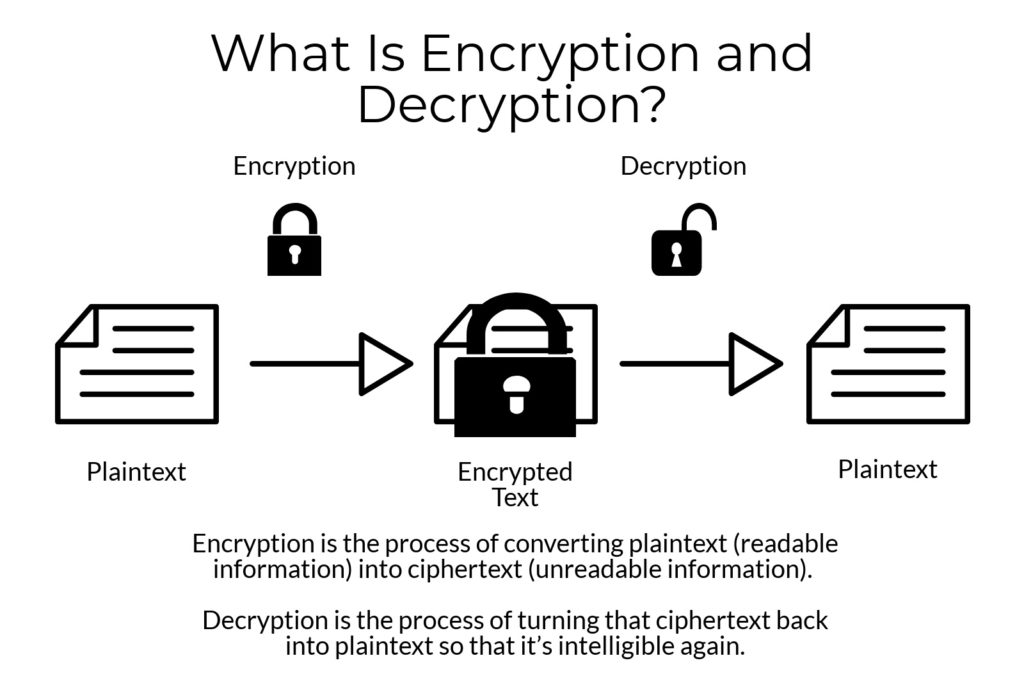

Cifrado es el proceso de conversión Texto sin formato (información legible) en texto cifrado (información ilegible).

Descifrado es el proceso de convertir eso texto cifrado de nuevo en Texto sin formato para que sea inteligible de nuevo.

¿Recuerdas cómo tú y tus amigos usaron un “código secreto” para enviar notas en la escuela primaria? La tecnología de encriptación moderna es similar, solo que es mucho más difícil de descifrar que “A = 1, B = 2”, etc..

La tecnología de encriptación moderna utiliza una clave de cifrado secreta para “codificar” los datos de un usuario de modo que no pueda ser leída por nadie que no posea la clave de cifrado, evitando que personas externas lean su información personal.

A fin de que codificar texto sin formato o descodificar texto cifrado, un llave secreta es necesario Ambas teclas usan un cifrar, que es un algoritmo que se aplica al texto sin formato para crear y decodificar texto cifrado.

Los bancos, procesadores de tarjetas de crédito, comerciantes y otros utilizan el cifrado para proteger la información confidencial, como números de tarjetas de crédito, información de pedidos y otros datos confidenciales, de los ojos curiosos de los extraños..

Sin embargo, a los fines de este artículo, nos concentraremos en el cifrado que Proveedores de VPN se utilizan para proteger la información de sus usuarios, como el tráfico web, los archivos descargados y los servicios accedidos, de aquellos a quienes les encantaría echar un vistazo a sus actividades personales.

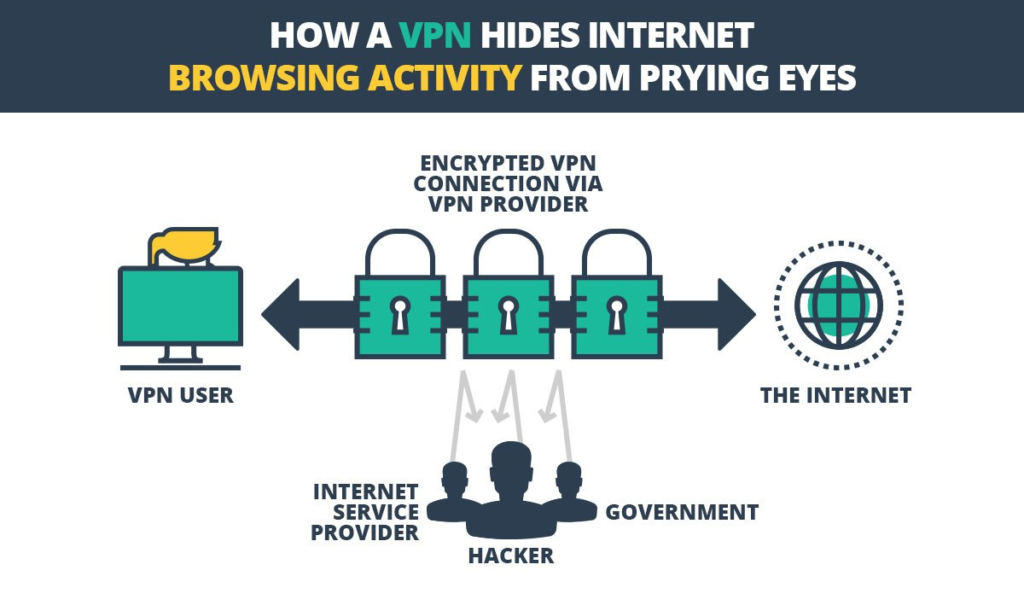

Una VPN enruta su conexión a Internet a través de un “túnel” de encriptación, evitando que cualquier persona ajena, como su proveedor de servicios de Internet, las fuerzas del orden público o los piratas informáticos, supervise su dirección IP, así como sus viajes en línea y sus negocios y personal asociados y sensibles. información.

los túnel de encriptación tiene un nombre adecuado, ya que funciona de manera muy similar a como funciona un túnel de metro o carretera.

Por ejemplo, si bien puede saber que hay un metro debajo de sus pies, no sabe cuántos trenes pasan por el túnel, cuántos automóviles tiene cada uno, cuántos pasajeros los montan, dónde han estado o dónde han estado vamos.

Una conexión VPN funciona como un “túnel” virtual, protegiendo sus viajes en línea de cualquier extraño y evitando que sepan lo que está haciendo..

Cómo funciona el cifrado

Anteriormente en este artículo, ofrecí una explicación simple de cómo funciona el cifrado.

Por supuesto, el cifrado moderno utilizado para proteger los datos en el siglo XXI no funciona tan simple como eso, pero el proceso es similar.

Cuando el cifrado que usa es tan simple como una sustitución alfabética o numérica (como la que usó en la escuela primaria), es fácil descifrar.

La encriptación moderna se basa en sofisticadas matemáticas algoritmos que hacen cifrado y descifrado mucho más complicado.

Actualmente se utilizan dos tipos principales de claves de cifrado: simétricas y asimétricas..

Algoritmos de clave simétrica (claves privadas)

- Pro: rápido

- Con: menos seguro que asimétrico

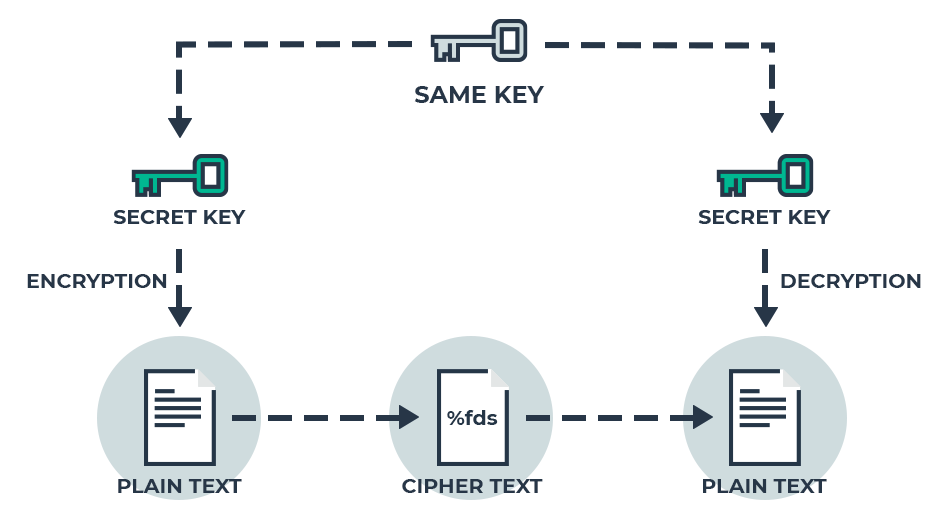

UN algoritmo de clave simétrica utiliza las mismas claves de cifrado tanto para el cifrado de la fuente de datos de texto sin formato como para el descifrado del texto cifrado resultante.

Las dos partes que comparten la información deben acordar una contraseña (clave) específica para usar para cifrar y descifrar datos. Esto simplifica las cosas, ya que las partes involucradas solo necesitan intercambiar la clave una vez.

Claves simétricas (también llamadas claves privadas) se usan comúnmente en situaciones de una sola vez, donde se crea una nueva clave cada vez. Las soluciones de pago como Apple Pay o Android Pay utilizan un algoritmo de clave simétrica de una sola vez en forma de un token único para proteger un pago.

Los algoritmos de clave simétrica son Más rápido que los asimétricos, ya que solo hay una clave involucrada. Sin embargo, esto también es un inconveniente, ya que cualquier extraño que obtenga la llave puede descifrar fácilmente toda la información cifrada que las partes envían y reciben.

La intercepción es totalmente posible, ya que los usuarios deberán acordar una clave con anticipación a través de un canal sin cifrar, como una llamada telefónica, un correo electrónico o un mensaje de texto, todos los cuales no son seguros a su manera.

El proceso también es una molestia para los usuarios que necesitan compartir datos con múltiples partes. Esto se debe al requisito de utilizar una clave única con cada parte. Claro, podría usar la misma clave para todos los usuarios, pero luego todos podrían descifrar los datos de todos los demás.

Algoritmos de clave asimétrica (claves públicas)

- Pro: más seguro que simétrico

- Con: lento

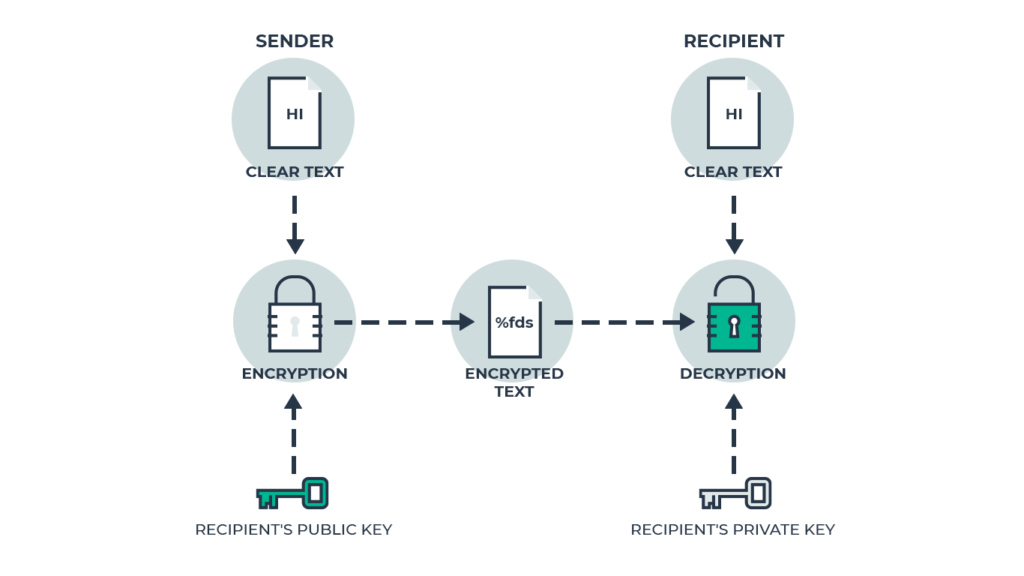

Un algoritmo de clave asimétrica usos diferente claves para el cifrado de texto sin formato y el descifrado del texto cifrado resultante. El proceso utiliza una clave pública y una privada..

los Llave pública se usa para encriptar los datos y el llave privada se usa para descifrar los datos. Solo el destinatario previsto de los datos conoce la clave privada. Cualquier mensaje cifrado con una clave pública solo se puede descifrar utilizando la clave privada correspondiente.

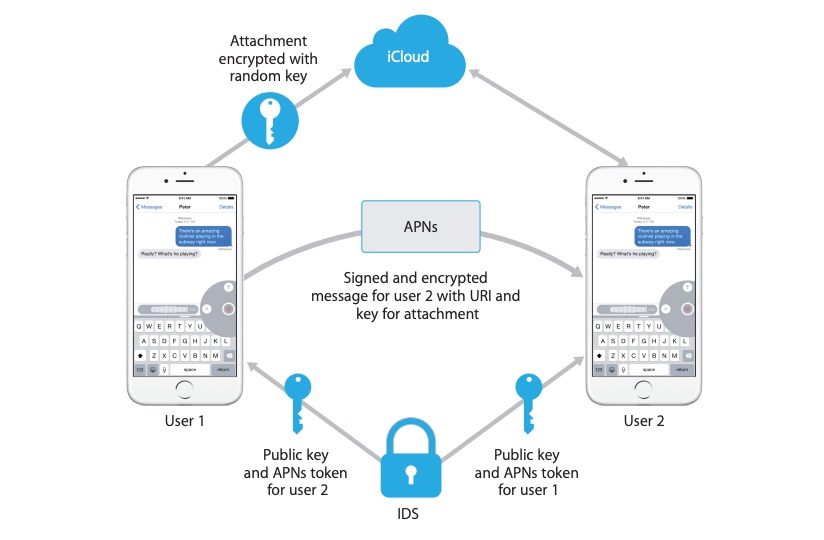

Usaré el servicio iMessage de Apple para explicar cómo funciona el cifrado asimétrico.

Se acerca una reunión familiar y quieres preparar el pastel de Coca-Cola con chocolate doble de la abuela, pero no tienes la receta. Entonces, tomas tu iPad y envías un mensaje al iPhone de tu madre.

Cuando usted y su mamá estaban configurando su iPad, activaron iMessage. Este es un servicio de mensajería cifrada de extremo a extremo que actúa como un servicio de mensajería SMS, pero protege sus mensajes de, digamos conmigo, miradas indiscretas.

En su iPad, la aplicación iMessage creó una clave privada para usar para descifrar los datos que recibe en su iPad.

En el iPhone de su madre, la aplicación iMessage creó una clave privada (diferente) para descifrar los datos que recibe en su iPhone.

En ambos casos, la clave privada es exclusiva de ese dispositivo en particular: una clave privada para su iPad y una clave privada para el iPhone de su madre.

La aplicación también instruyó a los servidores de Apple para crear una única público clave para cada usuario, que almacena en esos servidores.

Cuando envía su mensaje a mamá, su dispositivo recupera la clave pública de su madre de los servidores de Apple y la usa público clave para encriptar su mensaje saliente, incluso antes de que salga de su teléfono.

Una vez que presionas enviar, los servidores de Apple reenvían el mensaje cifrado al iPhone de tu madre, donde ella privado llave descifra tu mensaje.

Cuando tu mamá responde, el proceso se realiza nuevamente, pero a la inversa. Esta vez, el mensaje de tu madre para ti está encriptado usando tu clave pública (recuperada de los servidores de Apple), y el mensaje se descifra en su iPad usando tu llave privada.

Esto hace criptografía asimétrica más seguro que la criptografía simétrica, ya que elimina la necesidad de compartir una sola clave.

Sin embargo, debido a que el proceso de criptografía asimétrica es matemáticamente más complejo que la criptografía simétrica, lo que se suma a la sobrecarga informática, el proceso de cifrado / descifrado toma mas tiempo, transmisión lenta.

Las VPN usan cifrado asimétrico para intercambiar claves de sesión simétricas, que luego se usan para el resto de la sesión. Debido a la sobrecarga informática que mencioné anteriormente, generalmente notará velocidades de conexión más lentas cuando use una VPN en lugar de su conexión ISP normal.

Longitudes de clave de cifrado

La fuerza de cualquier cifrado depende de la clave de cifrado tamaño de bit. Generalmente, cuanto más larga es una clave, más fuerte es el cifrado.

Básicamente, cuanto más larga sea la longitud de la clave, más combinaciones posibles se podrían hacer de una clave, lo que hace que sea más difícil para un intento de fuerza bruta encontrar los valores correctos para la clave.

los tamaño de bit de una clave se refiere al número de unos y ceros (binarios) utilizados para expresar el algoritmo. Esto se conoce como el longitud clave. Los dos términos son intercambiables, aunque “longitud de clave” es el término más popular.

La siguiente tabla muestra cómo las posibles combinaciones de claves de cifrado aumentan exponencialmente a medida que aumenta el tamaño de la clave:

| Tamaño clave | Posibles permutaciones clave |

| 1 bit | 2 |

| 2 bits | 4 4 |

| 8 bits | 256 |

| 16 bits | 65536 |

| 64 bits | 4.2 x 10 ^ 9 |

| 128 bits | 3,4 x 1 ^ 38 |

| 192 bits | 6.2 X 10 ^ 57 |

| 256 bits | 1.1 x 10 ^ 77 |

1 bit es un solo dígito binario, que ofrece dos permutaciones, ya sea encendido (1) o apagado (0); 2 bits ofrece dos dígitos binarios (00, 01, 10, 11), ofrece cuatro permutaciones, etc. En la tabla anterior, los tamaños de clave inferiores a 128 bits se incluyen solo con fines de demostración, ya que cualquier cosa menor que 128 bits se descifraría demasiado fácilmente.

A medida que aumenta el tamaño de la clave, aumentan el número de combinaciones posibles y la complejidad de un cifrado. Esto también afecta la tasa de éxito de un hacker que realiza un ataque de fuerza bruta en una tecla.

UN ataque de fuerza bruta es cuando un atacante ejecuta todas las posibles permutaciones de contraseñas o claves hasta que encuentra la correcta. Incluso cuando se utilizan supercomputadoras, el cifrado moderno puede tardar años en descifrarse, si es que alguna vez.

La segunda supercomputadora más rápida del mundo, la Sunway TaihuLight, es capaz de producir 93 petaflops por segundo, lo que la hace múltiples millones de veces más rápida que una computadora personal.

ScramBox calculó que tomaría el Sunway TaihuLight 27,337,893 billones de billones de billones de billones (eso es correcto, 4 4 billones) de años para descifrar una clave AES de 256 bits, uno de los cifrados modernos más fuertes de cifrado (que discutiremos en la siguiente sección).

Y esa es una de las supercomputadoras más rápidas del mundo. Para una PC de alto rendimiento para descifrar AES-256, se necesitarían 27 billones de billones de billones de billones trillón años.

¿Puedo recordarle que el universo tiene solo 15 mil millones de años? Incluso la respuesta a la vida, el universo y todo no tardaría tanto en calcular.

Baste decir que un hacker esperaría mucho, mucho tiempo para acceder a su cuenta bancaria, y nadie tiene tiempo para eso, por lo que puede estar seguro de que sus datos están seguros detrás del cifrado AES-256.

Cifrados de cifrado: ¿qué son??

Como vimos en la sección anterior, la longitud de la clave de cifrado es el número real de números sin procesar involucrados en el cifrado.

Ahora, veremos cifrados, cuáles son los algoritmos reales (o series de pasos) utilizados para realizar el cifrado. Los protocolos VPN hacen uso de estos cifrados para cifrar sus datos. (Discutiré los protocolos en la siguiente sección).

Si bien forzar a un cifrado informático moderno es básicamente inútil, a veces hay debilidades en un cifrado mal diseñado que los piratas informáticos pueden explotar para romper el cifrado asociado.

Afortunadamente, las teclas más largas pueden ayudar a compensar estas debilidades al aumentar el número de combinaciones posibles..

Sin embargo, la longitud de la clave por sí sola no es un indicador preciso de la fuerza de un cifrado. Una combinación de complejidad de cifrado y longitud de clave es lo que importa.

En las aplicaciones del mundo real, se debe encontrar un equilibrio entre seguridad y usabilidad, ya que cuanto mayor sea la longitud de la clave, se requieren más cálculos y, a su vez, se requiere más potencia de procesamiento.

El cifrado más popular en uso hoy en día es AES.

AES

El Instituto Nacional de Estándares y Tecnología de EE. UU. (NIST) estableció AES en 2002. AES significa “Estándar de cifrado avanzado”, que es una especificación para el cifrado de datos electrónicos.

AES se compone de 3 cifras de bloque: AES-128, AES-192 y AES-256. Cada uno cifra y descifra datos utilizando claves de 128, 192 y 256 bits, respectivamente..

Como AES es un cifrado simétrico, utiliza la misma clave tanto para el cifrado como para el descifrado de datos, por lo que las partes que envían y reciben deben conocer y usar la misma clave secreta.

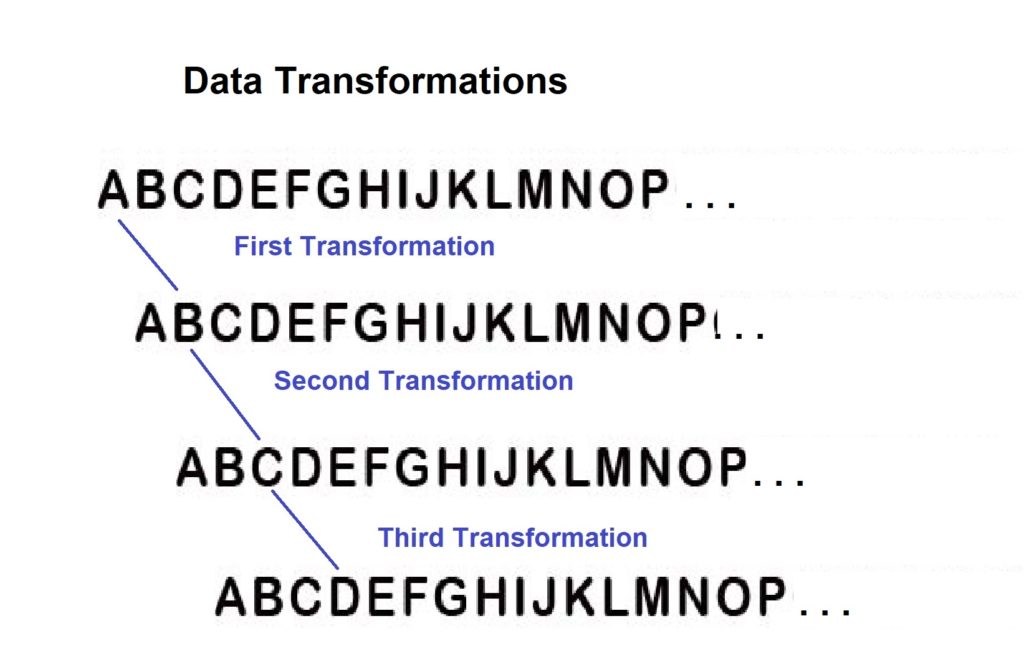

El algoritmo define un número específico de transformaciones de datos para realizarse en los datos almacenados en la matriz. El número de transformaciones de datos está determinado por la longitud de la clave, que es: 10 transformaciones para claves de 128 bits, 12 para claves de 192 bits y 14 para claves de 256 bits. Esto se conoce como polimorfismo..

Por ejemplo, supongamos que estamos utilizando una cifra simple de desplazamiento de letra de uno. A sería igual a B, luego B = C, C = D, D = E, y así sucesivamente. En la primera transformación, A se establece para ser igual a B; luego, en la segunda transformación, A termina siendo igual a C; la tercera vez, A es igual a D; y así.

Entonces, si estuviera usando AES-128, que realiza 10 transformaciones, entonces A sería igual a K.

Por supuesto, el cifrado AES es lejos más complejo que una simple cifra de cambio de letra, por lo que el resultado final sería mucho más complicado y difícil de descifrar que A igual a K.

Ha habido una gran cantidad de investigación sobre atacar el estándar de encriptación AES desde que se estableció en 2002.

Sin embargo, AES ha demostrado ser un defensa confiable. Las únicas veces que hay ataques fueron exitoso, se debió a piratas informáticos que explotaron la implementación o debilidades relacionadas con la administración. (En otras palabras, error humano durante la configuración).

Secreto directo perfecto

Secreto directo perfecto (PFS), también conocido como “Forward Secrecy”, es un sistema de uso de cifrados, donde se genera un conjunto nuevo y único (o “efímero”) de claves de cifrado privadas para cada sesión.

TechTerms define una sesión como el “tiempo limitado de comunicación entre dos sistemas”. En inglés simple, esto generalmente se refiere a la cantidad de tiempo entre el momento en que un usuario inicia sesión en un sitio web y cuando cierra la sesión o cierra el navegador.

Cada sesión tiene sus propias claves, que se usan una vez y nunca más..

Perfect Forward Secrecy elimina la capacidad de un hacker de explotar una “clave maestra” constante, p. una clave para la cuenta del sitio web del usuario. Incluso si una clave está pirateada, solo esa sesión se ve comprometida, mientras que todas las demás sesiones permanecen seguras.

PFS es un excelente método para asegurar sesiones individuales, especialmente para sitios web HTTPS y conexiones OpenVPN. El gigante de las búsquedas Google anunció en noviembre de 2011 que usaría PFS para proteger las sesiones de Gmail, así como Search, Docs y Google+.

Lo que hemos aprendido hasta ahora: cifrado

Cifrado es el proceso de un algoritmo que convierte el texto sin formato legible en texto cifrado ilegible, y descifrado es el proceso de un algoritmo que convierte ese texto cifrado en texto sin formato.

Hay dos tipos de algoritmos clave: simétricos y asimétricos.. Simétrico Los algoritmos de clave solo usan una clave privada, lo que la hace rápida pero menos segura, mientras que asimétrico uso de algoritmos clave privado y público teclas, ralentizándolo pero haciéndolo mucho más seguro.

Cifrado cifrados son algoritmos de instrucciones sobre cómo transformar (cifrar) los datos (A = K, B = L, etc.), y la clave de cifrado indica cuántas veces se transformarán los datos.

Cifrado llaves son piezas de información que determinan la salida de un algoritmo criptográfico, que especifica la transformación de la información de texto sin formato en texto cifrado. Cuanto mayor sea el recuento de bits de la clave, mayor será el nivel de cifrado.

Encriptación VPN

En esta sección, explicaré cómo una red privada virtual (VPN) utiliza el cifrado para proteger sus actividades en línea y sus datos personales y comerciales asociados..

Además, también compartiré información sobre los diversos tipos de protocolos de encriptación VPN que usan los proveedores, explicaré cómo funcionan y explicaré las fortalezas y debilidades de cada protocolo.

El software VPN encripta todos los datos que pasan de su computadora a los servidores VPN del proveedor. Este “túnel” encriptado mantiene su dirección IP y sus viajes en línea a salvo de terceros..

¿Qué son los protocolos??

UN Protocolo VPN es el mecanismo o “conjunto de instrucciones” (o, para simplificar, el método) que crea y mantiene una conexión encriptada entre la computadora de un usuario u otro dispositivo conectado y los servidores del proveedor de VPN.

Los protocolos VPN utilizan un algoritmo de cifrado para mantener sus datos protegidos de miradas indiscretas.

Cuando se utiliza un protocolo VPN, un dispositivo conectado sigue las instrucciones del protocolo, que le indican cómo cifrar y descifrar los datos que se envían y reciben entre él y el servidor VPN..

Los proveedores de VPN comerciales usan varios tipos de protocolos de seguridad, y todos ellos tienen sus fortalezas y debilidades. La mayoría de los protocolos VPN ofrecen sus propios algoritmos de cifrado integrados, aunque esto no es cierto para todos ellos, como explicaré más adelante..

¿Cómo funcionan los protocolos??

Cada protocolo VPN tiene sus propias fortalezas y debilidades, así como características únicas.

Por ejemplo, OpenVPN permite a los usuarios conectarse mediante el Protocolo de datagramas de usuario (UDP) o el Protocolo de control de transmisión (TCP), mientras que IKEv2 es particularmente bueno para volver a conectar a los usuarios que pierden sus conexiones a Internet..

Sin embargo, de las cosas que comprenden, 4 son las más importantes a tener en cuenta: cifrados, protocolos de capa de transporte, cifrado de protocolo de enlace y autenticación SHA. Discutiré cada uno de estos en las secciones a continuación..

Después de cubrir eso, presentaré los protocolos que prevalecen en la industria de VPN hoy en día. Estos incluyen: OpenVPN, L2TP / IPSec, IKEv2, SSTP y PPTP.

La mayoría de los protocolos están configurados en sus configuraciones, pero OpenVPN se destaca porque es altamente configurable, por lo que lo usaré como ejemplo en esta sección.

Cifrados

Como mencioné anteriormente, los protocolos usan algoritmos llamados “cifrados” para realizar el cifrado y descifrado de datos. Un cifrado es una serie de pasos que se siguen para cifrar / descifrar los datos..

Los protocolos VPN populares, como OpenVPN, tienen la flexibilidad de usar múltiples cifrados de clave simétrica para proteger los datos tanto en el control como en los canales de datos..

Canal de control el cifrado protege la conexión entre su computadora o dispositivo y los servidores del proveedor de VPN. Canal de datos el cifrado asegura los datos reales que ambas partes se transmiten entre sí.

Los protocolos más comunes que usan los proveedores comerciales para asegurar sus comunicaciones son AES, Blowfish y (en mucho menor medida) Camellia.

AES

Si bien mencioné AES en la sección anterior, creo que es importante volver a visitarlo en esta sección del artículo, teniendo en cuenta su popularidad..

AES es posiblemente el cifrado de clave simétrica más común en uso hoy en día, incluso el gobierno de EE. UU. Usa AES-256 para proteger sus datos. AES se considera muy seguro y está certificado como tal por el Instituto Nacional de Estándares y Tecnología.

AES está disponible en 3 tamaños de clave de bits diferentes: AES-128, AES-192 y AES-256. AES-128 y AES-256 son los más utilizados. AES-256 es la más fuerte de las dos opciones, aunque AES-128 sigue siendo seguro hasta donde los expertos pueden decir.

Blowfish

El tecnólogo de seguridad de renombre internacional Bruce Schneier desarrolló Blowfish-128, que es el cifrado predeterminado que utiliza OpenVPN. El bloque de clave simétrica no está patentado y está libre de regalías, y no requiere licencia para su uso..

Si bien los tamaños de clave de Blowfish pueden variar de 32 a 448 bits, el tamaño de clave de 128 bits es el que los usuarios suelen utilizar para proteger los datos.

Blowfish es lo suficientemente seguro para uso casual. Sin embargo, tiene sus debilidades. Hay un error en algunas implementaciones del cifrado. Sin embargo, la versión de referencia (base) no incluye el error.

Camelia

Si bien Camellia es una cifra segura y moderna, el Instituto Nacional de Estándares y Tecnología no lo ha certificado, y no ha sido probado por debilidades tanto como lo ha hecho AES.

Camellia está disponible en tamaños de clave de 128, 192 y 256 bits. Mitsubishi Electric y NTT desarrollaron conjuntamente el cifrado para que sea adecuado tanto para implementaciones de hardware como de software.

Protocolos de capa de transporte: TCP y UDP

El Protocolo de control de transmisión (TCP) y el Protocolo de datagramas de usuario (UDP) son protocolos de capa de transporte. Los protocolos de la capa de transporte manejan el servicios de comunicación de extremo a extremo para aplicaciones, como las que se usan en internet.

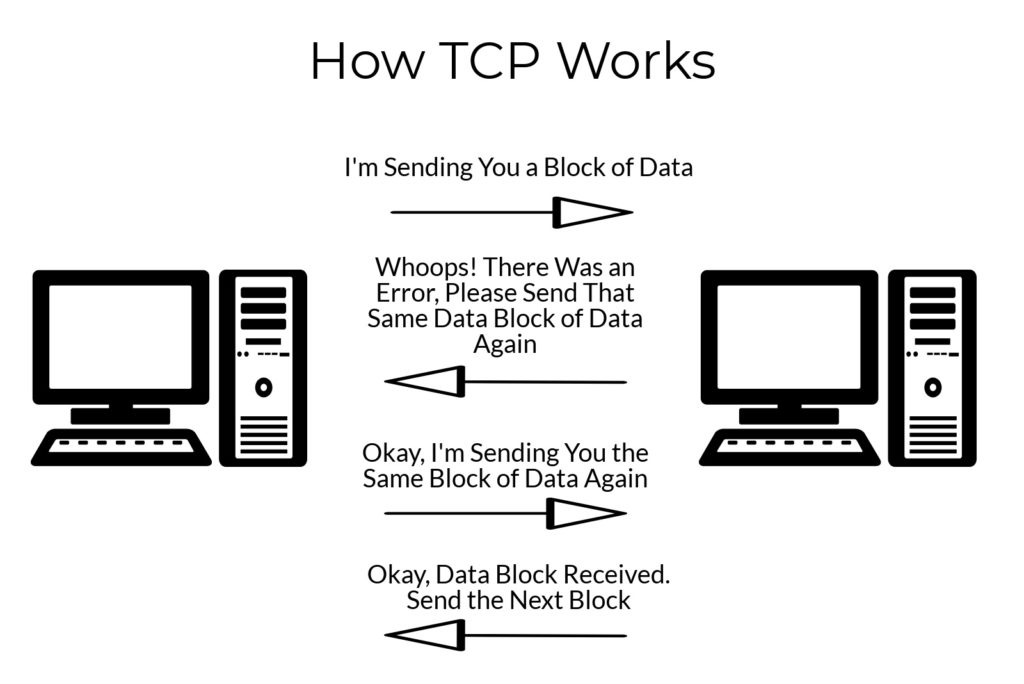

TCP

El Protocolo de control de transmisión (TCP) proporciona una comunicación confiable y ordenada, pero lenta..

Si se usa TCP para enviar un mensaje, un archivo u otro tipo de información, el remitente puede estar seguro de que la información se entregará al destinatario con sin corrupción (errores en los datos) y en el orden correcto. Esto es especialmente importante para transferir archivos y enviar mensajes..

TCP envía datos en una “secuencia”, sin nada que indique dónde comienza o termina cada paquete, por lo que ejerce una mayor presión sobre un dispositivo, ya que se requiere más potencia de procesamiento para garantizar que los datos se reciban correctamente.

Si partes de un flujo de datos TCP llegan en el orden incorrecto, se envía automáticamente una solicitud de reenvío de los datos como parte del procesamiento, antes de que los datos puedan ensamblarse en el orden correcto. Esto resulta en mayor sobrecarga de procesamiento.

TCP se utiliza en la World Wide Web para acceso HTTP (ver páginas web), correo electrónico, transferencias de archivos y otras operaciones.

UDP

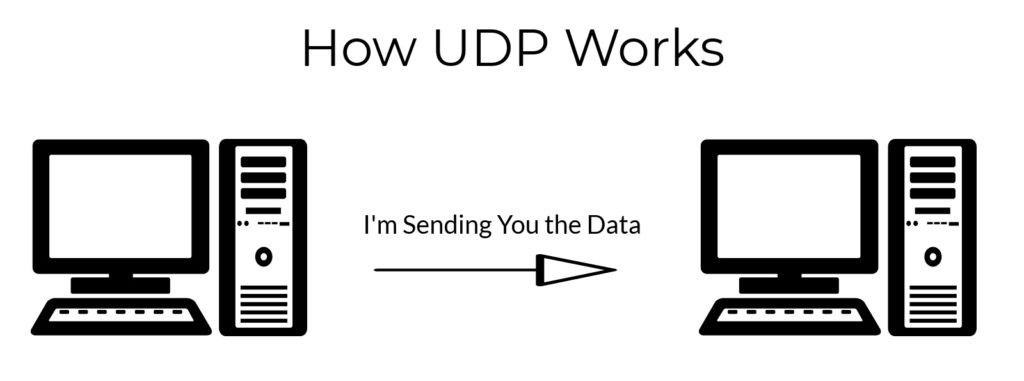

El Protocolo de datagramas de usuario (UDP) proporciona una comunicación más rápida, pero menos confiable.

Si se usa UDP para enviar información, el remitente no puede estar seguro sabiendo que la información llegará al remitente y, si lo hace, es posible que no esté en el orden correcto. Además, cuando llega, los datos pueden estar dañados, como UDP ofrece sin corrección de errores en absoluto.

Esto significa que, si envía una serie de mensajes de texto de una palabra a su pareja, como:

“Encontramos un hermoso paraíso. Es tuyo, niña. Chris “

Entonces puede llegar así:

“Encontré una chica hermosa. Es el paraíso. Tuyo, Chris..

Por lo tanto, definitivamente no es el mejor protocolo para descargar archivos o enviar y recibir otra información, como mensajes de texto, que debe estar en el orden correcto.

UDP es más ligero que TCP, ya que no admite el seguimiento de conexiones, el pedido de mensajes u otras operaciones intensivas del procesador. A UDP no le importa, simplemente toma la información en el orden en que la recibió, en orden incorrecto o no.

UDP envía paquetes de datos individualmente, y los paquetes podrían llegar fuera de servicio, si llegan.

UDP se utiliza para sistemas de nombres de dominio (DNS), aplicaciones de transmisión de medios (como Netflix) y juegos multijugador en línea.

Cifrado de apretón de manos

Al realizar una conexión entre su dispositivo y el servidor de su proveedor de VPN, el proceso utiliza un Apretón de manos de Seguridad de la capa de transporte (TLS) para establecer las claves secretas utilizadas para que los dos se comuniquen.

Este “apretón de manos” verifica que se está conectando a los servidores del proveedor de VPN y no al servidor “falso” de un atacante.

TLS generalmente utiliza el criptosistema de clave pública RSA para proteger el protocolo de enlace, utilizando el cifrado asimétrico y el algoritmo de firma digital para identificar los certificados TLS / SSL. Sin embargo, a veces también utiliza un intercambio de claves ECDH o Diffie-Hellman.

RSA

RSA (Rivest – Shamir – Adleman) es un sistema de cifrado asimétrico que utiliza una clave pública para cifrar datos mientras utiliza una clave privada diferente para descifrar los datos. El sistema ha estado en uso para asegurar la comunicación en Internet durante más de dos décadas..

RSA puede tener varias longitudes de clave, pero las más populares son 1024 bits (RSA-1024) y 2048 bits (RSA-2048).

Un equipo de expertos pudo descifrar el RSA-1024 en 2023. Esto ha llevado a las empresas que hacen negocios a través de Internet a dejar de usar el RSA-1024 en masa..

Lamentablemente, algunos proveedores de VPN todavía usan RSA-1024 para proteger los protocolos de enlace cliente / servidor. Antes de decidirse por un proveedor de VPN, asegúrese de consultar con el proveedor para asegurarse de que ya no usan RSA-1024 para proteger sus apretones de manos..

RSA-2048 y superior se considera seguro, como no ha sido resquebrajado (hasta donde se sabe).

Sin embargo, no es prudente usarlo por sí solo, ya que no proporciona el secreto directo perfecto. La inclusión de un intercambio de claves Diffie-Hellman (DH) o Elliptic Curve Diffie-Hellman (ECDH) en el conjunto de cifrado puede remediar esto, permitiéndole cumplir con la especificación para PFS.

Diffie-Hellman (DH) y Curva elíptica Diffie-Hellman (ECDH)

Los protocolos VPN también pueden usar un tipo alternativo de cifrado de protocolo de enlace, conocido como el intercambio de claves criptográficas Diffie-Hellman.

La clave generalmente utiliza una longitud de clave de 2048 bits o 4096 bits. (Evite cualquier cosa menor que 2048, de lo contrario, es vulnerable a un ataque logjam).

La principal ventaja de Diffie-Hellman sobre RSA es que ofrece de forma nativa Perfect Forward Secrecy proteccion. Sin embargo, el protocolo de enlace RSA se puede mejorar agregando un intercambio de claves DH, proporcionando una protección similar.

Los expertos en seguridad critican a Diffie-Hellman por reutilizar un pequeño conjunto de números primos. Esto lo deja abierto a ser descifrado por partes con recursos ilimitados, como la NSA. Sin embargo, es posible crear un apretón de manos seguro cuando se usa como parte de la configuración de cifrado RSA.

Curva elíptica Diffie-Hellman (ECDH) es una forma más reciente de criptografía que no tiene las vulnerabilidades que tiene Diffie-Hellman. ECDH utiliza un tipo particular de curva algebraica, en lugar de los números primos que utiliza el original Diffie-Hellman.

El ECDH también se puede usar junto con un protocolo de enlace RSA para ofrecer el secreto perfecto hacia adelante. Además, puede cifrar de forma segura un protocolo de enlace por sí mismo y proporcionar a PFS una firma de algoritmo de firma digital de curva elíptica (ECDSA).

La longitud de la clave ECDH comienza en 384 bits. Si bien esto se considera seguro, cuando se trata de cifrar un apretón de manos por sí solo, cuanto más largo, mejor.

Autenticación SHA

Algoritmo de hash seguro (SHA) es una función hash criptográfica que se puede usar para autenticar conexiones, incluidas SSL / TLS y conexiones de datos.

Básicamente, SHA se usa para crear un valor de verificación único para datos digitales. El dispositivo receptor utiliza el valor de verificación para confirmar la integridad de los datos..

Un ejemplo simple sería si el valor de verificación para un archivo o mensaje es “456AHD” en un extremo y también es “456AHD” cuando se recibe, en cuyo caso, la parte receptora puede estar segura de que nadie ha alterado los datos. la manera.

Entonces, si recibes el mensaje “Eres el mejor, chico” de tu madre, SHA te asegura que esto no fue obra de un hacker, y que tu madre, de hecho, piensa que eres el mejor chico..

Las conexiones OpenVPN se encuentran entre las que se pueden autenticar usando SHA.

SHA crea una huella digital única a partir de un certificado TLS válido. El certificado puede ser validado por un cliente OpenVPN. Si alguien modifica el certificado, incluso el más mínimo, SHA lo detectará y rechazará la conexión..

SHA ayuda a prevenir ataques, como el ataque Man-in-the-Middle, donde una parte intenta desviar una conexión VPN del servidor VPN del proveedor a un servidor creado por el hacker.

Hay 3 niveles de SHA, que aumentan en seguridad a medida que aumentan: SHA-1, SHA-2 y SHA-3.

Si bien las funciones hash SHA-2 y SHA-3 todavía se consideran seguras, SHA-1 se rompe fácilmente cuando se usa para proteger sitios web. Dado que los sitios web protegidos con SHA-1 todavía están en estado salvaje, la mayoría de los navegadores modernos le avisarán cuando se conecte a un sitio “seguro” SHA-1.

Lo que hemos aprendido hasta ahora: cifrado VPN

UN Protocolo VPN es el conjunto de instrucciones utilizadas para crear y mantener una conexión cifrada entre dos dispositivos, como el dispositivo móvil o la computadora de un usuario y los servidores de un servicio VPN.

Los protocolos usan algoritmos llamados “cifrados,”Que realizan el cifrado y descifrado de datos. Un cifrado se describe mejor como una serie de pasos a seguir para cifrar y descifrar los datos que se envían y reciben. Los proveedores de VPN comerciales generalmente usan AES y cifras de Blowfish para asegurar sus comunicaciones.

Protocolos de capa de transporte administrar los servicios de comunicación de dispositivo a dispositivo para aplicaciones de internet. El Protocolo de control de transmisión (TCP) es un protocolo de corrección de errores, mejor utilizado para descargar archivos y enviar mensajes. El Protocolo de datagramas de usuario (UDP) es más rápido, pero no incluye corrección de errores, y se usa mejor para transmitir contenido, como contenido de Netflix u otros proveedores de video y música.

los Apretón de manos de Seguridad de la capa de transporte (TLS) establece las claves secretas necesarias para permitir que dos dispositivos se comuniquen. TLS generalmente usa el criptosistema de clave pública RSA para proteger el protocolo de enlace, pero también puede usar un intercambio de claves ECDH o Diffie-Hellman.

Algoritmo de hash seguro (SHA) es una función hash criptográfica utilizada para autenticar conexiones.

Protocolos VPN

En esta sección, analizaré OpenVPN, L2TP / IPSec, IKEv2, SSTP y PPTP.

Estos son los protocolos más comunes actualmente en uso en la actualidad. Explicaré qué son y cómo funcionan. En general, discutiremos esto en el orden del mejor protocolo al peor, como se enumeran en la primera oración anterior. Sin embargo, guardaremos lo mejor para el final: OpenVPN.

Como se puede decir que OpenVPN es el estándar de la industria, entraré en más detalles cuando lo discuta. Sin embargo, tenga la seguridad de que no escatimaré en detalles sobre los otros protocolos, ya que también son de uso intensivo..

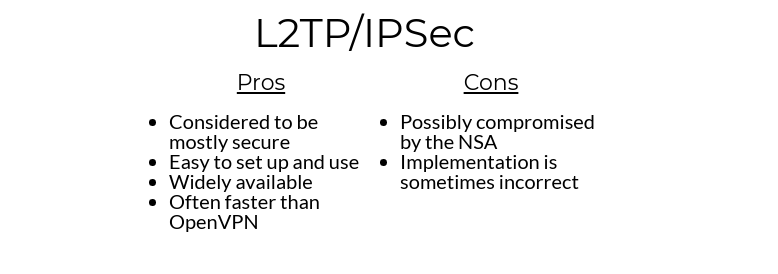

L2TP / IPSec

Pros:

- Considerado como mayormente seguro

- Fácil de configurar y utilizar

- Ampliamente disponible

- A menudo más rápido que OpenVPN

Contras:

- Posiblemente comprometido por la NSA

- La implementación es a veces incorrecta

El Protocolo de túnel de capa 2 (L2TP) está integrado en la mayoría de los sistemas operativos y dispositivos compatibles con VPN. Esto facilita la configuración. L2TP generalmente se usa junto con el paquete de autenticación / encriptación IPSec (Internet Protocol Security), ya que L2TP no proporciona encriptación por sí solo.

L2TP / IPsec puede utilizar los cifrados 3DES y AES, aunque generalmente se usa AES, ya que se ha descubierto que 3DES es vulnerable a los ataques Sweet32 y de encuentro en el medio.

L2TP / IPSec usa UDP para el intercambio inicial de claves cifradas (protocolo de enlace) y para la transmisión de datos.

Si bien este protocolo es un poco más lento que otros porque encapsula los datos dos veces, la desaceleración se compensa un poco debido al protocolo que permite el subprocesamiento múltiple y el cifrado / descifrado que se produce a nivel del núcleo.

En teoría, este protocolo podría proporcionar un mejor rendimiento que OpenVPN.

Aunque L2TP / IPSec no tiene vulnerabilidades de seguridad significativas conocidas, tanto Edward Snowden como el especialista en seguridad John Gilmore han indicado que IPSec fue debilitado deliberadamente por “alguien, no un empleado de la NSA, pero que tenía vínculos de larga data con la NSA” en el comité de estándares IPSec IETF durante la fase de diseño, y por lo tanto ha sido comprometida por la NSA.

Lamentablemente, algunos proveedores de VPN no implementan L2TP / IPSec correctamente, utilizando claves precompartidas (PSK) que están disponibles en sus sitios web. Esto abre la posibilidad de que un atacante use una clave previamente compartida para hacerse pasar por un servidor VPN, lo que le permite espiar o insertar datos maliciosos.

Si bien es posible que L2TP / IPSec pueda estar sujeto a vulnerabilidades de seguridad, si se implementa correctamente, se considera seguro. Su compatibilidad con la mayoría de los sistemas operativos y dispositivos es una ventaja definitiva..

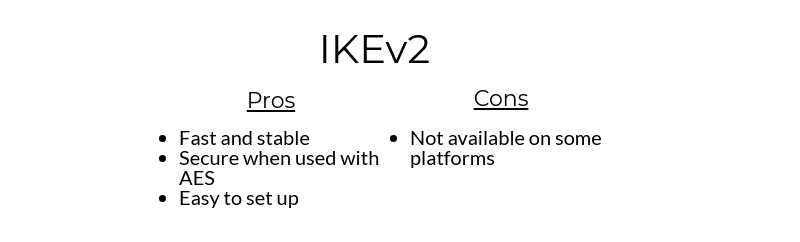

IKEv2

Pros:

- Rápido y estable

- Seguro cuando se usa con AES

- Fácil de configurar

Contras:

- No disponible en algunas plataformas.

Internet Key Exchange versión 2 (IKEv2) fue desarrollado originalmente por una asociación entre Cisco y Microsoft. El protocolo es compatible con los dispositivos Windows 7 y superiores, iOS y BlackBerry.

Además de la versión oficial de IKEv2, se han desarrollado versiones de código abierto y compatibles para otros sistemas operativos..

Dado que IKEv2 es simplemente un protocolo de tunelización, debe combinarse con un conjunto de autenticación, como IPSec, para convertirse en un protocolo VPN seguro y real.

IKEv2 puede usar una variedad de algoritmos criptográficos, incluidos AES, Blowfish, 3DES y Camellia.

IKEv2 usa UDP para el intercambio de claves inicial (y cifrado) y para la transferencia de datos.

IKEv2 brilla como una opción para los usuarios de teléfonos inteligentes que cambian regularmente entre las conexiones celulares y locales de Wi-Fi, ya que el protocolo es excelente para reconectarse automáticamente cuando los usuarios pierden y luego recuperan una conexión a Internet.

Si bien IKEv2 no es tan popular como otros protocolos, ya que es compatible con menos plataformas, su rendimiento, seguridad y capacidad para restablecer automáticamente una conexión lo convierten en una opción válida, cuando está disponible.

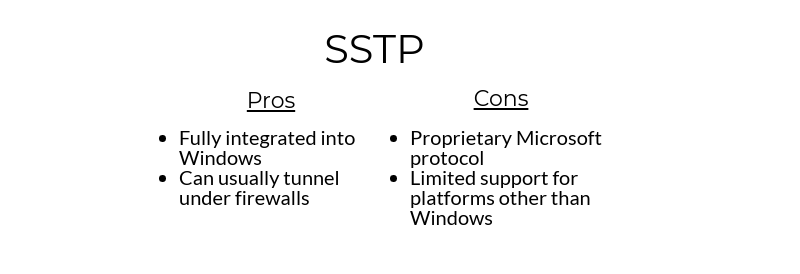

SSTP

Pros:

- Totalmente integrado en Windows

- Por lo general, puede hacer túneles bajo firewall

Contras:

- Protocolo de propiedad de Microsoft

- Soporte limitado para plataformas que no sean Windows

El protocolo de túnel de sockets seguros (SSTP) es el estándar de protocolo patentado de Microsoft y, por lo tanto, está estrechamente integrado con Windows. El protocolo está disponible para dispositivos Windows, macOS, Linux y BSD. SSTP ha estado disponible para instalaciones de Windows desde el lanzamiento de Windows Vista SP1.

Microsoft desarrolló el protocolo para el acceso remoto del cliente y, como tal, no es compatible con los túneles VPN de sitio a sitio.

El cifrado SSTP utiliza SSL 3.0, por lo que ofrece características y ventajas similares a OpenVPN, incluida la capacidad de utilizar el puerto TCP 443 para evitar el bloqueo.

Hay inquietudes con SSTP, ya que no es un estándar abierto y, como tal, no está abierto al examen del público. Hay preocupaciones sobre la cooperación previa de Microsoft con la Agencia de Seguridad Nacional (NSA), y un funcionario de la NSA admitió haber trabajado con Microsoft en el desarrollo de Windows 7.

SSTP tiene la capacidad de hacer un túnel bajo la mayoría de los firewalls gracias a su uso de SSL / TLS sobre el puerto TCP 443. Esto podría hacer que sea una opción atractiva para aquellos atrapados detrás de firewalls demasiado restrictivos.

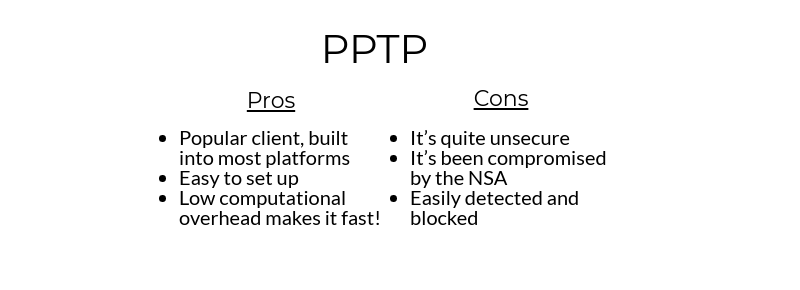

PPTP

Pros:

- Cliente popular, integrado en la mayoría de las plataformas

- Fácil de configurar

- La baja sobrecarga computacional lo hace rápido!

Contras:

- Es bastante inseguro

- Ha sido comprometido por la NSA

- Fácilmente detectado y bloqueado

Un consorcio liderado por Microsoft creó el Protocolo de túnel punto a punto (PPTP) en 1995 para crear VPN a través de conexiones de acceso telefónico. Fue integrado con Windows 95.

El protocolo se convirtió rápidamente en el estándar para las redes VPN corporativas. Sigue siendo un protocolo popular para el servicio comercial de VPN aún hoy. Sin embargo, a lo largo de los años, a medida que la tecnología VPN ha mejorado, PPTP se ha quedado en el camino.

PPTP utiliza claves de cifrado de 128 bits, por lo que requiere una sobrecarga computacional más baja que otros protocolos para implementar, lo que lo hace más rápido que muchos otros protocolos.

Sin embargo, PPTP no es tan seguro como otros protocolos y enfrenta numerosas vulnerabilidades de seguridad. Si bien Microsoft ha parcheado muchas de las vulnerabilidades, la empresa con sede en Redmond recomienda usar SSTP o L2TP / IPsec en su lugar.

PPTP cifra su carga útil utilizando el protocolo de cifrado punto a punto (MPPE) de Microsoft. MPPE utiliza el algoritmo de cifrado RSA RC4 con un máximo de claves de sesión de 128 bits.

Se cree ampliamente que la Agencia de Seguridad Nacional (NSA) puede descifrar fácilmente la información cifrada con PPTP y que ha recopilado grandes cantidades de datos del período de tiempo en que PPTP se consideraba seguro..

No se recomienda el uso de PPTP en países como China, donde se sabe que el gobierno bloquea el uso de VPN.

PPTP utiliza el puerto TCP 1723 y el protocolo GRE, que se bloquean fácilmente, lo que facilita que herramientas como el Gran Firewall de China detecten y bloqueen el protocolo.

Sugeriría encarecidamente que los usuarios eviten PPTP siempre que sea posible y solo lo usen cuando no haya otro protocolo compatible.

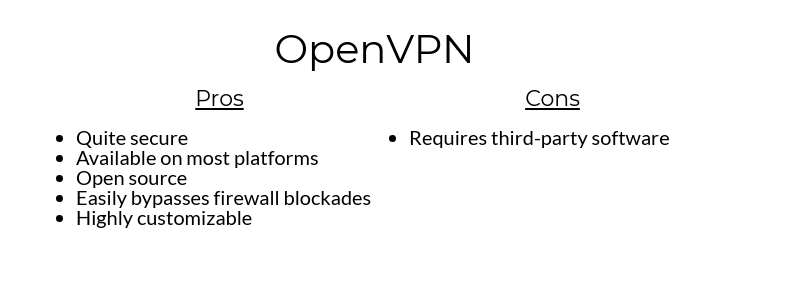

OpenVPN

Pros:

- Bastante seguro

- Disponible en la mayoría de las plataformas.

- Fuente abierta

- Evita fácilmente los bloqueos de firewall

- Altamente personalizable

Contras:

- Requiere software de terceros

OpenVPN es posiblemente el protocolo VPN más popular disponible en la actualidad. Es compatible con la mayoría de los proveedores de VPN comerciales. OpenVPN es un protocolo VPN gratuito que también es de código abierto, y su encriptación de 256 bits lo convierte en uno de los protocolos más seguros que existen..

OpenVPN es altamente configurable. Aunque el protocolo no es compatible de forma nativa con ninguna de las plataformas de dispositivos populares, está disponible para la mayoría de ellos a través de software de terceros.

Una característica particular de OpenVPN que lo convierte en una opción popular es su capacidad para configurarse en correr en cualquier puerto.

El puerto más notable es el puerto TCP 443, que es utilizado por el tráfico HTTPS. Como el puerto 443 se usa para conexiones seguras para bancos, minoristas en línea y otros usuarios conscientes de la seguridad, el bloqueo del puerto 443 causaría estragos en las operaciones de dichos bancos y otros usuarios conscientes de la seguridad.

Es por esa razón que países restrictivos como China tendrían dificultades para bloquear OpenVPN sin control, sin poner en peligro los negocios..

OpenVPN se puede configurar para usar UDP si la velocidad es lo más importante, considere de qué manera (s) sería una opción válida y / o para qué use.ration, o TCP si la corrección de errores es el factor más importante.

La biblioteca OpenSSL que OpenVPN usa para cifrar conexiones admite una variedad de cifrados, aunque AES y Blowfish son los más comunes.

Cómo funciona el cifrado de OpenVPN

Como se mencionó anteriormente, el cifrado OpenVPN se compone de dos partes: el cifrado del canal de control y el cifrado del canal de datos.

Control de encriptación de canales protege la conexión realizada entre su computadora o dispositivo y los servidores del proveedor de VPN.

Cifrado de canal de datos asegura los datos reales que se transmiten y reciben por ambas partes.

Lamentablemente, algunos proveedores de VPN usan un cifrado más débil en uno de estos canales, generalmente el canal de datos, lo que deja sus datos en riesgo.

La fortaleza de la seguridad de una conexión OpenVPN es tan fuerte como el cifrado más débil que se utiliza.

Para garantizar la máxima seguridad, ambos canales deben usar el cifrado más fuerte posible. Sin embargo, un cifrado más fuerte puede ralentizar las velocidades de conexión de una VPN, por lo que algunos proveedores usan un cifrado más débil para el canal de datos: todo se trata de lo que es más importante para usted: velocidad o seguridad.

Si es posible, siempre investigue cualquier proveedor de VPN que esté considerando para asegurarse de que utiliza el método más seguro disponible para sus conexiones OpenVPN.

El cifrado del canal de control utiliza la tecnología de Seguridad de la capa de transporte (TLS) para negociar de forma segura la conexión desde su dispositivo a los servidores de la VPN. Los navegadores usan TLS para proporcionar una conexión segura a sitios web habilitados para HTTPS.

En conclusión

Mientras un proveedor de VPN haya implementado correctamente OpenVPN en sus servidores y en sus aplicaciones, el protocolo es, en mi humilde opinión, el protocolo VPN más seguro que existe..

Una auditoría de 2023 de OpenVPN mostró sin vulnerabilidades serias eso afectaría la privacidad de los usuarios. Si bien hubo algunas vulnerabilidades que dejaron a los servidores OpenVPN abiertos a ataques de denegación de servicio (DoS), la última versión de OpenVPN tapó esos agujeros.

Debido a la protección de primer nivel de OpenVPN, la flexibilidad y la aceptación general de la industria VPN, le recomiendo que use el protocolo OpenVPN siempre que sea posible.

Resumamos

Echemos un vistazo a las ideas principales que hemos cubierto en este artículo. Ha sido un camino largo y sinuoso, pero hemos llegado al final.

Cifrado

En su forma más simple, el cifrado es el proceso de convertir texto legible (texto sin formato) en texto ilegible (texto cifrado) que solo es legible si posee el “código secreto” (cifrado) para descifrar el texto nuevamente en un formato legible.

Los cifrados cifrados son algoritmos de instrucciones sobre cómo cifrar datos, y las claves de cifrado son las piezas de información que determinan la salida del cifrado (es decir, el texto cifrado). Los protocolos VPN hacen uso de estos cifrados para cifrar sus datos.

Una VPN utiliza un túnel encriptado para mantener su conexión a Internet encubierta. Esto evita que terceros, como su ISP o el gobierno, supervisen y registren sus actividades en línea..

Protocolos de cifrado de VPN

Su proveedor de VPN utiliza protocolos de cifrado para proteger su conexión a Internet..

Hay varios tipos de protocolos de cifrado disponibles para proteger las conexiones VPN, cada uno con sus propias ventajas y desventajas. Las 4 consideraciones más importantes son qué cifrados (como AES o Blowfish), protocolos de capa de transporte, cifrado de protocolo de enlace y autenticación SHA utilizan.

Los protocolos de la capa de transporte manejan los servicios de comunicación de extremo a extremo (dispositivo a dispositivo) para aplicaciones, como los que se usan en Internet.

La encriptación de protocolo de enlace es el proceso utilizado para establecer una conexión entre su dispositivo y el servidor del proveedor de VPN. Este “apretón de manos” verifica que se está conectando a un servidor VPN auténtico y no al servidor “falso” de un hacker.

La autenticación SHA es una función de cifrado hash que se puede usar para autenticar conexiones.

Protocolos

L2TP / IPSec

El Protocolo de túnel de capa 2 (L2TP) está disponible en la mayoría de los sistemas operativos de escritorio y móviles. L2TP es fácil de usar y generalmente se usa con el paquete de cifrado IPSec, ya que no contiene cifrado propio. Su velocidad es comparable a OpenVPN e IKEv2.

IKEv2

Las plataformas Windows 7 y superiores, iOS y BlackBerry son compatibles de forma nativa con este protocolo. IKEv2 es una buena opción para el uso de teléfonos inteligentes, ya que brilla al reconectarse automáticamente a Internet a medida que los usuarios pierden y luego recuperan las conexiones a Internet.

SSTP

SSTP está estrechamente integrado en Windows y también está disponible para las plataformas macOS, Linux y BSD. No es compatible para su uso con túneles VPN de sitio a sitio. Solo admite autenticación de usuario, no autenticación de dispositivo, por lo que solo se puede usar para acceso remoto de clientes, como cuando un empleado inicia sesión de forma remota en servidores corporativos.

PPTP

Si bien PPTP existe desde hace mucho tiempo y está disponible en la mayoría de las plataformas, no es seguro. Sin embargo, dado que la sobrecarga de cifrado de PPTP es la más baja de todos los protocolos, PPTP es el más rápido.

OpenVPN

De todos los protocolos que hemos analizado, OpenVPN ofrece la mejor protección integral en relación con la velocidad. Es rápido, seguro, confiable y de código abierto. Si bien no es nativo de ninguna plataforma de dispositivos, hay muchas opciones de terceros disponibles.

OpenVPN es una opción particularmente buena para los usuarios de VPN que se encuentran en países demasiado restrictivos, como China. Si bien el Gran Firewall de China tiene la capacidad de bloquear muchos protocolos VPN, su promedio de bateo contra OpenVPN no es tan alto.

Para concluir

Después de leer este artículo, ahora debería comprender mejor el cifrado y cómo una VPN usa el cifrado para proteger su conexión en línea y las actividades asociadas.

Como ha leído, aunque cada protocolo VPN tiene sus puntos fuertes y débiles, todos ofrecen al menos un cierto nivel de protección cuando se configuran correctamente. OpenVPN es la mejor apuesta para protección, compatibilidad y velocidad generales.

Al considerar un proveedor de VPN, asegúrese de que ofrezcan OpenVPN como una opción de protocolo para proporcionar la mejor protección para sus actividades personales y comerciales en línea..

Recomiendo encarecidamente ExpressVPN como una opción, ya que proporcionan protección OpenVPN, además de sus excelentes velocidades de conexión, cobertura de servidor global, protecciones de privacidad y servicio al cliente.

ExpressVPN también proporciona aplicaciones compatibles con OpenVPN para casi todas las plataformas conectadas modernas.

Para obtener más información, visite el sitio web de ExpressVPN.

“VPN & Seguridad de Internet “por Mike MacKenzie con licencia CC bajo 2.0

nciona el cifrado es una parte crucial de la seguridad en línea y la privacidad. El uso de una VPN con cifrado es una forma efectiva de proteger sus datos personales y comerciales de miradas indiscretas. Este artículo ofrece una visión detallada del cifrado, incluyendo qué es, cómo funciona y cómo los proveedores de VPN lo utilizan para mantener seguros los datos de sus clientes. También se cubren los diferentes protocolos de VPN y cómo funcionan. En resumen, el cifrado es esencial para mantener la privacidad y la seguridad en línea, y el uso de una VPN con cifrado es una forma efectiva de lograrlo.