La Ley de Libertad de los Estados Unidos

Qué es y cómo afecta sus actividades en línea?

Después de los ataques terroristas del 11 de septiembre, mucho cambió con respecto a la privacidad en línea en los EE. UU..

Antes, las actividades en línea de los ciudadanos estadounidenses no estaban siendo monitoreadas por las agencias gubernamentales de los EE. UU., Pero las cosas han cambiado drásticamente.

Entonces, ¿qué está haciendo exactamente el gobierno de los EE. UU. Cuando se trata de sus actividades en línea??

El gobierno de los EE. UU. Emplea varias agencias de inteligencia y de aplicación de la ley para llevar a cabo operaciones de vigilancia en línea y proyectos de recolección de datos.

Tres agencias ampliamente conocidas son el FBI, la CIA y la NSA. La NSA (Agencia de Seguridad Nacional) es la más notoria, ya que realiza la mayor parte de la recopilación de sus actividades en línea y realiza operaciones de vigilancia en línea..

Sede de la NSA

Estas agencias operan bajo la legislación de la Unión y Fortalecimiento de Estados Unidos mediante el cumplimiento de los derechos y el fin de las escuchas ilegales, la colección Dragnet y la Ley de Monitoreo en línea (Ley de Libertad de los Estados Unidos).

La Ley de Libertad de EE. UU. Es la sucesora de la controvertida Ley de Patriota de EE. UU., Que expiró en 2015. La Ley de Libertad de EE. UU. Renovó la mayoría de las disposiciones de la Ley de Patriota de EE. UU. (Más detalles al respecto en el artículo).

El objetivo de esta guía es proporcionarle una mejor comprensión de la Ley de Libertad de los EE. UU., En qué se diferencia de la Ley Patriota de los EE. UU., Cómo afecta sus actividades en línea y cómo puede proteger sus actividades en línea contra espías del gobierno, entre otros subtemas interesantes que también discutiré a lo largo de la guía.

Cómo contribuyeron las revelaciones de Edward Snowden

la Ley de libertad de EE. UU.

Edward Snowden

Edward Snowden era un ex empleado de la Agencia Central de Inteligencia (CIA) y trabajaba para la firma de tecnología de la información hawaiana Booz Allen Hamilton.

En ese momento, Booz Allen Hamilton fue contratado por la NSA, por lo que Edward Snowden básicamente estaba trabajando para la NSA.

Mientras trabajaba para ellos, argumentó que la NSA estaba involucrada en actividades ilegales relacionadas con el trabajo de inteligencia de los EE. UU., Por lo que decidió dejar su trabajo.

El 20 de mayo de 2013, dejó el país. Unas semanas después, filtró miles de documentos clasificados a periodistas.. Reveló una gran cantidad de datos de vigilancia global de numerosos proyectos.

En respuesta, el gobierno de los Estados Unidos acusó a Edward Snowden de espionaje y robo de propiedad del gobierno poco tiempo después, en junio de 2013.

Mientras que antes de la Ley Patriota de EE. UU., Las agencias de inteligencia estadounidenses se centraron principalmente en potencias extranjeras, espías y vigilancia en el extranjero, los documentos de Snowden revelaron que la NSA y las agencias de inteligencia alternativas también se centraron en los ciudadanos estadounidenses en territorio estadounidense..

Además, los documentos de Snowden revelaron que la NSA recopiló metadatos de llamadas telefónicas realizadas por millones de ciudadanos estadounidenses..

También filtró documentos sobre PRISM. PRISM es un nombre en clave para uno de los proyectos de la NSA, que le permite a la agencia recopilar datos de varias compañías tecnológicas de EE. UU., como Google, Facebook, Apple, etc..

Los documentos de Snowden también revelaron varias otras actividades cuestionables de la NSA. Según los documentos, la NSA estuvo involucrada en la piratería ofensiva y la explotación de vulnerabilidades en el software de consumo para infectarlo con malware para rastrear objetivos.

Estas revelaciones desencadenaron grandes críticas del público en general y encendieron un fuego de observaciones críticas, lo que provocó discusiones en el Congreso.

Finalmente, los documentos de Snowden contribuyeron al debate sobre el espionaje de la NSA, lo que eventualmente llevó a El presidente Barack Obama firma la Ley de Libertad de los Estados Unidos el 2 de junio de 2015.

¿Qué es la Ley de Libertad de los Estados Unidos??

los Ley de libertad de Estados Unidos significa “Uniendo y fortaleciendo a Estados Unidos mediante el cumplimiento de los derechos y el fin de las escuchas, la colección Dragnet y la Ley de Monitoreo en línea”.

La Ley de Libertad de EE. UU. Se introdujo por primera vez en ambas cámaras del Congreso de EE. UU. A fines de 2013, pero fue aprobada por el Congreso en 2015, un día después de la Ley de Patriotas de EE. UU. Caducado.

De hecho, la Ley de Libertad de los Estados Unidos básicamente restauró muchas de las disposiciones originales incluidas en la Ley Patriota de los Estados Unidos. Solo hubo un par de cambios adoptados en la Ley de Libertad de EE. UU..

La legislación específicamente

-

prohíbe la recopilación masiva de datos de clientes por parte de agencias gubernamentales de inteligencia

-

aumenta la transparencia del gobierno con respecto a los casos del Tribunal de Vigilancia de Inteligencia Extranjera (FISC), y

-

permite a las grandes empresas tecnológicas (como Google, Facebook y Yahoo) informar al público en general que entregaron datos e información a una agencia de inteligencia.

Estos son los cambios en la legislación de la Ley Patriota de los Estados Unidos, pero no son las únicas cosas sobre la legislación. Habrá más información sobre cada uno de estos cambios más adelante en el artículo..

Según la Ley de Libertad de los EE. UU., Se restauraron las disposiciones originales (de la Ley Patriota de los EE. UU.) Sobre escuchas telefónicas itinerantes y terroristas de lobos solitarios, lo que significa que las agencias de inteligencia del gobierno aún pueden trabajar dentro de los límites de estas dos disposiciones de la Ley de Libertad de los EE. UU..

La Ley de Libertad de los Estados Unidos: qué tipo de vigilancia está autorizada?

La Ley de Libertad de los Estados Unidos autoriza la vigilancia de telecomunicaciones y las búsquedas físicas..

Existen varios medios de comunicación autorizados para la vigilancia. Estoy hablando de escuchas telefónicas inteligentes / teléfonos móviles, acceder al historial del correo de voz, interceptar correos electrónicos y mensajes de texto, y recopilar datos en Voz sobre Protocolo de Internet (VoIP).

VoIP son “servicios habilitados para IP” que es una tecnología que le permite hacer llamadas telefónicas (a menudo a nivel internacional) utilizando una conexión a Internet en lugar de una línea telefónica (regular).

Más información sobre esto en la sección “¿Cómo afecta la Ley de Libertad de los Estados Unidos a sus actividades en línea?”.

Ley Patriota de EE. UU. Vs. Ley de Libertad de EE. UU.

Hubo tres cambios importantes en las disposiciones cuando se promulgó la Ley de Libertad de los Estados Unidos. El primer cambio fue la disposición sobre la recopilación masiva de datos, que a menudo se dice que es la más controvertida según la Ley Patriota de los Estados Unidos.

El aumento de la transparencia, así como los cambios en la forma en que las compañías tecnológicas son tratadas bajo la ley, también son parte del cambio. En las siguientes secciones, describiré cada cambio en detalle y lo que ha cambiado entre la Ley Patriota de EE. UU. Y la Ley de Libertad de EE. UU..

1

No más recopilación masiva de datos

Según la Ley Patriota de EE. UU., Se permitió la vigilancia y la recopilación de todos los registros telefónicos de los estadounidenses porque el gobierno de EE. UU. Argumentó que era crucial para restaurar y mantener la seguridad nacional.

El gobierno argumentó que la recopilación de registros telefónicos se usó para vincular e identificar posibles sospechosos peligrosos..

“Como los funcionarios de inteligencia han dicho a los miembros del Congreso en los últimos dos años: si está buscando una aguja, necesita el pajar” dice politico.

La Ley de Libertad de los Estados Unidos establece nuevas limitaciones sobre qué datos se pueden recopilar y cómo las agencias de inteligencia podrían recopilar dichos registros y datos. A diferencia de la colección masiva anterior, según la Ley de Libertad de los EE. UU., La NSA solo puede obtener los datos de una persona específica, no de una empresa completa.

La NSA aún puede solicitar datos de una empresa, pero no confiscar toda la base de datos de la empresa. Más bien, puede recopilar los datos de un empleado o un dispositivo (teléfono o computadora).

Según la Ley Patriota de EE. UU., La NSA empleó varios métodos para recopilar datos en masa. Una de las principales fuentes de datos fueron los enlaces de telefonía de los principales proveedores de telecomunicaciones, a los que se accedió mediante el tapping. La mayoría de estas eran compañías de telecomunicaciones extranjeras, pero también sucedió en los EE. UU..

Como se indica en el El Correo de Washington:

“La NSA compila información [d] en una amplia base de datos de dispositivos y sus ubicaciones. La mayoría de los recolectados, por definición, [eran] sospechosos de no haber actuado mal. Las autoridades dicen que [no] recolectaron intencionalmente ubicaciones de teléfonos de EE. UU. A granel, pero una gran cantidad [fueron] barridas “por cierto”. “

Además, los documentos de Snowden revelaron que había una orden judicial secreta que ordenaba a Verizon entregar todos sus datos a la NSA a diario..

Fuente de imagen

Dicho esto, la mayoría de los métodos utilizados son, por razones obvias, clasificados y no conocidos por el público en general..

Afortunadamente, los métodos han cambiado porque la recopilación masiva de datos bajo la Ley de Libertad de EE. UU. Ya no está permitida.

Por ejemplo, la recopilación de metadatos de llamadas telefónicas de decenas de millones de estadounidenses a través de obligar a grandes proveedores de telecomunicaciones, como Verizon, a entregar datos, ya no está permitida por la Ley de Libertad de EE. UU..

Además, la NSA debe poder asociar un objetivo específico con una potencia extranjera o un grupo terrorista. Sin dicha prueba, la NSA no tiene permitido recopilar los datos de un objetivo.

De acuerdo a Politico, algunos argumentan que la recopilación de datos aún puede ocurrir a gran escala. Pero en este sentido, grande significa miles a la vez, lo que definitivamente es una gran disminución en comparación con la recopilación de datos de la NSA bajo la Ley Patriota de los Estados Unidos. En ese momento, la NSA recolectó los datos de millones de estadounidenses.

2

Tribunal de Vigilancia de Inteligencia Extranjera (FISC)

El Tribunal de Vigilancia de Inteligencia Extranjera es un tribunal federal. Este tribunal supervisa específicamente los casos que involucran a agencias de inteligencia y de aplicación de la ley, que emiten órdenes para poner vigilancia en un objetivo (generalmente, espías extranjeros).

Por lo general, estas órdenes especiales son solicitadas principalmente por la NSA y el FBI, y generalmente se clasifican.

El objetivo principal de la corte es ser una corte secreta. Solo los jueces del FISC y otros empleados del gobierno están presentes en los casos. Obviamente, la naturaleza no transparente de la corte ha llevado a muchas preguntas y críticas de los defensores de las libertades civiles..

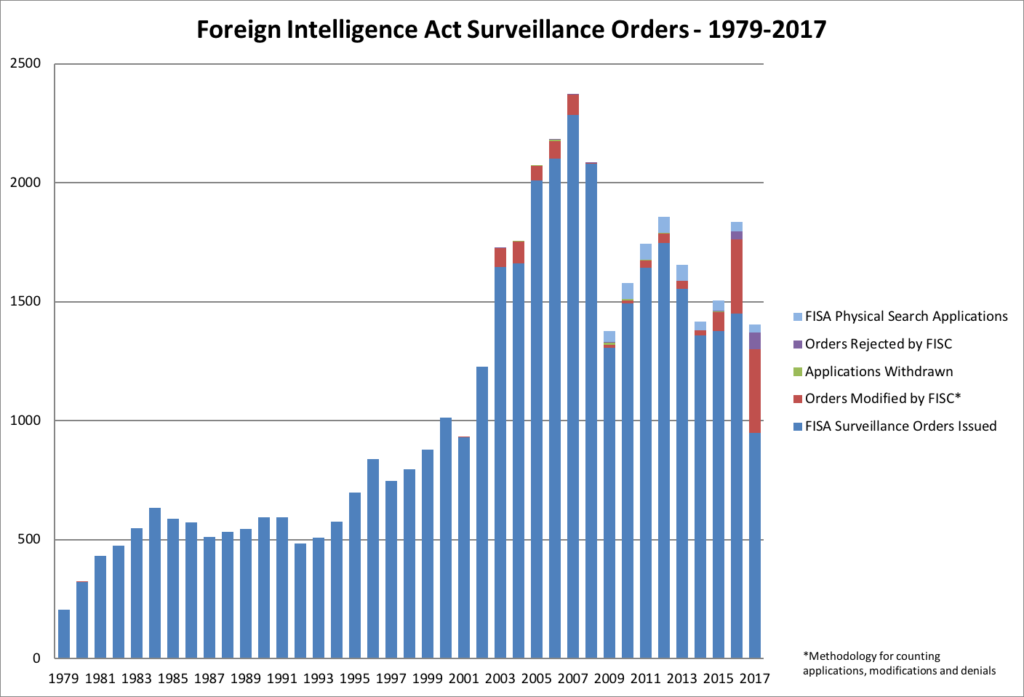

El FISC ha sido denominado un “corte de sello de goma“Porque, entre 1979 y 2012 (¡33 años!), Los jueces de la FISC otorgaron el 99.97% de todas las órdenes solicitadas.

“Aprueba cada solicitud para espiar a los estadounidenses: 1,856 de 1,856 en 2012, por ejemplo. En 2011, 1,674 de 1,674. En 2010, 1,506 de 1,506. Te haces una idea “, dice Ted Rall, columnista de The Los Angeles Times..

Fuente de imagen

La Ley de Libertad de los Estados Unidos creó más oportunidades para que los defensores civiles presionen al FISC y mejoren su transparencia al desclasificar los casos de los jueces del FISC.

Estos cambios en la Ley de Libertad de los Estados Unidos son pasos para generar más transparencia y responsabilidad, especialmente en lo que respecta a las actividades de la NSA.

3

Las empresas tecnológicas pueden divulgar información sobre investigaciones

El antecesor de la Ley de Libertad de los Estados Unidos, la Ley Patriota de los Estados Unidos, en realidad permitió que las agencias de vigilancia del gobierno, como la NSA, obligaran a las grandes empresas tecnológicas a guardar silencio sobre las órdenes de detención para investigaciones en curso.

Afortunadamente, la Ley de Libertad de los Estados Unidos ha eliminado tales disposiciones de la legislación.

Por ejemplo, Facebook ahora puede presentar un comunicado de prensa con respecto a la NSA que recopila datos de Facebook para una investigación. Al menos ahora, puede ser consciente de que su información podría caer en sus manos.

A cambio, eso contribuye a una mayor transparencia en torno a, por ejemplo, las actividades de la NSA.

Estos son los únicos cambios entre la Ley Patriota de EE. UU. Y la Ley de Libertad de EE. UU. Cualquier otra disposición de la Ley de Libertad de EE. UU. Mencionada en este artículo es una continuación de las disposiciones de la Ley Patriota de EE. UU..

¿Por qué la Ley de Libertad de los Estados Unidos es una amenaza para los ciudadanos estadounidenses??

La Ley de Libertad de los EE. UU. Podría ser una amenaza para los ciudadanos estadounidenses porque contiene una serie de disposiciones que violan los derechos de la Primera y Cuarta Enmienda.

La primera enmienda protege derechos como la libertad de expresión y prensa.

Fuente

Según la Ley de Libertad de los EE. UU., Las agencias de inteligencia están legalmente autorizadas a forzar un objetivo de vigilancia (que sabe que está siendo atacado) para mantener la búsqueda en secreto de los demás. (Sin embargo, esto no se aplica a las empresas tecnológicas).

La cuarta enmienda protege a los ciudadanos de “registros e incautaciones irrazonables” y prohíbe órdenes de detención sin causa probable.

Fuente

Eso significa que, según la Cuarta Enmienda, no debería ser legal que la NSA ponga un equipo de vigilancia en un objetivo e intercepte sus metadatos si no pueden probar que existe una causa probable.

Sin embargo, según la Ley de Libertad de los EE. UU., Las agencias de inteligencia no necesitan una orden judicial antes de comenzar una investigación sobre un objetivo, que está muy en conflicto con la Constitución.

Pero hay más que solo el conflicto entre la Ley de Libertad de los Estados Unidos y la Constitución. La Ley de Libertad de los Estados Unidos también permite a las fuerzas gubernamentales una cantidad excesiva de poder e influencia..

Antes de que el gobierno de los EE. UU. Promulgara la Ley Patriota de los EE. UU., A las fuerzas de inteligencia del gobierno solo se les permitía rastrear y monitorear objetivos que demostraron ser agentes de potencias extranjeras.

Sin embargo, después de que se promulgó la Ley Patriota de EE. UU., Y ahora que la Ley de Libertad de EE. UU. Continúa defendiendo la mayoría de las disposiciones originales, las fuerzas de inteligencia del gobierno ya no requieren causa probable para iniciar investigaciones sobre objetivos, ni es necesario que los objetivos sean agentes de potencias extranjeras.

Se desconoce si se enfrentan o no a una revisión legal o mucho, especialmente en lo que respecta a la influencia de los jueces de la Corte Suprema, quienes pueden o no poseer la autoridad / poder para cerrar ciertas operaciones.

Es por estas razones que las investigaciones de las agencias de inteligencia del gobierno representan una amenaza potencial para sus actividades en línea..

En la siguiente sección, analizaré cómo la Ley de Libertad de los EE. UU. Puede afectar sus actividades en línea.

¿Cómo afecta la Ley de Libertad de los EE. UU. A sus actividades en línea??

Hecho “divertido”: casi el 20% de toda la información recopilada por la NSA es de estadounidenses.

El propósito de la agencia es proteger a los EE. UU., Aparentemente de amenazas extranjeras, pero una quinta parte de lo que recolectan es de ciudadanos estadounidenses.

Nadie sabe exactamente cómo y cuándo las agencias de inteligencia recopilan datos con respecto a las actividades en línea. Sin embargo, existen algunos métodos conocidos, como varios “programas” clasificados para recopilar datos, que los documentos de Snowden filtraron.

1

Escuchas telefónicas itinerantes

La disposición de escuchas telefónicas itinerantes de la Ley Patriota de EE. UU. Expiró en 2015, pero la Ley de Libertad de EE. UU. Se promulgó un día después e inmediatamente restableció la disposición de escuchas telefónicas móviles.

Según las leyes actuales de escuchas telefónicas que se aplican a las fuerzas del orden público de bajo nivel, si el objetivo de vigilancia fuera tirar el dispositivo que estaba siendo tocado, como un teléfono móvil, y comprar uno nuevo, la orden de vigilancia caería.

Para poner vigilancia en el nuevo dispositivo, las fuerzas del orden público de bajo nivel en cuestión tendrían que organizar un nuevo orden que se aplique al nuevo dispositivo.

UN “escuchas telefónicas itinerantes“Es fundamentalmente diferente, porque una vez que se autoriza una orden de escuchas telefónicas itinerantes, la agencia de inteligencia puede seguir el objetivo de vigilancia, independientemente de si el objetivo adquirió un nuevo teléfono u otro medio de comunicación.

Esta diferencia fundamental está en quién está solicitando una orden judicial de escuchas telefónicas: la CIA solo necesita una orden para escuchas telefónicas a cualquier objetivo: la agencia puede aprovechar un nuevo dispositivo automáticamente, incluso si el actual se descarta.

Entonces, el objetivo de vigilancia, como un lobo solitario, podría seguirse sin tener que organizar nuevas órdenes de vigilancia si el objetivo adquiere un nuevo dispositivo.

2

Definición de “lobo solitario”

Un “lobo solitario” generalmente se refiere a un lobo sin una manada a la que pertenecer, que pasa su tiempo solo.

Pero, en este caso, significa “lobo solitario terrorista,”Que es alguien que actúa de manera completamente independiente y sola para preparar o cometer un acto de terrorismo o violencia.

Por lo general, un lobo solitario trabaja solo y sin ninguna interferencia externa. Un lobo solitario puede estar influenciado o motivado por las creencias de una organización marginal o extranjera y puede afirmar que actúa en nombre de dicho grupo.

3

Interceptar correos electrónicos y mensajes de texto

Como se discutió anteriormente, según la Ley de Libertad de los Estados Unidos, a las agencias de inteligencia ya no se les permite recopilar datos masivos. Sin embargo, todavía es legal para las agencias de inteligencia rastrear y monitorear ciertos objetivos interceptando su tráfico de correo electrónico y mensajes de texto..

Por lo tanto, su privacidad en línea está bajo escrutinio por dicha supervisión. Si no toma las precauciones adecuadas, todos sus datos de correo electrónico y texto podrían caer directamente en manos de la NSA o una de sus contrapartes.

4 4

Protocolo de voz sobre Internet (VoIP)

VoIP (Voz sobre Protocolo de Internet) es la abreviatura para hacer llamadas a través de Internet, por ejemplo, una llamada de WhatsApp o Skype. El dispositivo no está conectado a una línea telefónica, sino que está conectado a una red inalámbrica. Puede hacer llamadas VoIP con un teléfono móvil o una computadora.

La NSA puede recopilar puntos de datos como el tiempo, la duración y los números de teléfono de usted y de la persona a la que llama..

5 5

Acceso al historial del correo de voz

La forma en que la NSA obtiene el historial del correo de voz no está claro. Algunas fuentes afirman que la NSA está pirateando teléfonos para obtener acceso al historial del correo de voz, fotos, etc. Una fuente alemana, Der Spiegel, que fue uno de los primeros en publicar información sobre los documentos filtrados de Edward Snowden, afirma que la NSA está instalando spyware en teléfonos inteligentes (incluso antes de que se envíen).

El mismo artículo sugirió que (en ese momento) el jefe de la NSA, al enterarse de que había 400,000 aplicaciones disponibles para teléfonos inteligentes, dijo que eso significaba que había 400,000 oportunidades para acceder a un teléfono inteligente.

Pero, nadie sabe si esto todavía está sucediendo hoy. Sin embargo, está claro que debe tener cuidado al elegir las aplicaciones a utilizar y que debe siempre considere la seguridad de una aplicación.

6 6

Varios programas de inteligencia

Las agencias de inteligencia etiquetan programas específicos con ciertos nombres, lo que a menudo significa que el programa se enfoca en un alcance específico de vigilancia o utiliza una herramienta de software específica que apunta a los sistemas.

No hace falta decir que algunos programas altamente clasificados probablemente estén ejecutando y recopilando datos activamente mientras escribo esta misma oración, pero eso es solo especulación de mi parte. Muchos otros programas probablemente nunca se hicieron públicos.

He enumerado algunos programas conocidos que definitivamente tienen un impacto en su privacidad en línea.

MÍSTICO

MÍSTICO fue uno de los notorios programas de vigilancia de la NSA, que recopiló metadatos de millones de estadounidenses. El programa salió a la luz debido a los documentos de Snowden en 2013.

El programa también recopiló los metadatos de las llamadas telefónicas de otros países, como México, Filipinas y Afganistán..

Si el programa todavía se está ejecutando en los EE. UU. O en una escala internacional no está confirmado. Sin embargo, si es así, es muy ilegal..

PRISMA

El infame programa de la NSA llamado PRISMA (filtrado por los documentos de Snowden) recopila comunicaciones de Internet de todas las grandes compañías de Internet en los Estados Unidos. Por ejemplo, PRISM hizo que Google entregara datos bajo el Ley de Enmiendas FISA de 2008.

No hay informes de que el programa PRISM se haya cerrado. Y, teniendo en cuenta que la Ley de Libertad de los EE. UU. Incluye una estipulación de que las compañías tecnológicas como Facebook y Google pueden informar a sus usuarios que entregaron sus datos, es seguro decir que el programa aún está escaneando activamente sus actividades en Internet; de lo contrario, ¿por qué esa disposición han sido incluidos en la ley?

ENCIERRO

El programa de la NSA ENCIERRO está diseñado para descifrar el cifrado de las comunicaciones en línea y las fuentes de datos.

Como se informó en El guardián, El programa emplea varios métodos para explotar redes informáticas, utilizando técnicas matemáticas avanzadas.

Por el lado positivo, las empresas de tecnología y cifrado como Google, FreeBSD y OpenSSL mejoraron su protección de cifrado después de las revelaciones..

Cómo puede protegerse contra el espionaje gubernamental

Como hemos aprendido, la NSA y otras agencias de inteligencia están espiando constantemente, y demasiado se hace en ciudadanos estadounidenses..

Por lo tanto, es importante protegerse contra la vigilancia masiva y otros tipos de recopilación de datos..

Hay algunos componentes importantes para proteger sus datos, a saber, el cifrado y una VPN. Otro método es optar por usar la red Tor.

Vamos a cavar un poco más profundo.

1

Cifrado

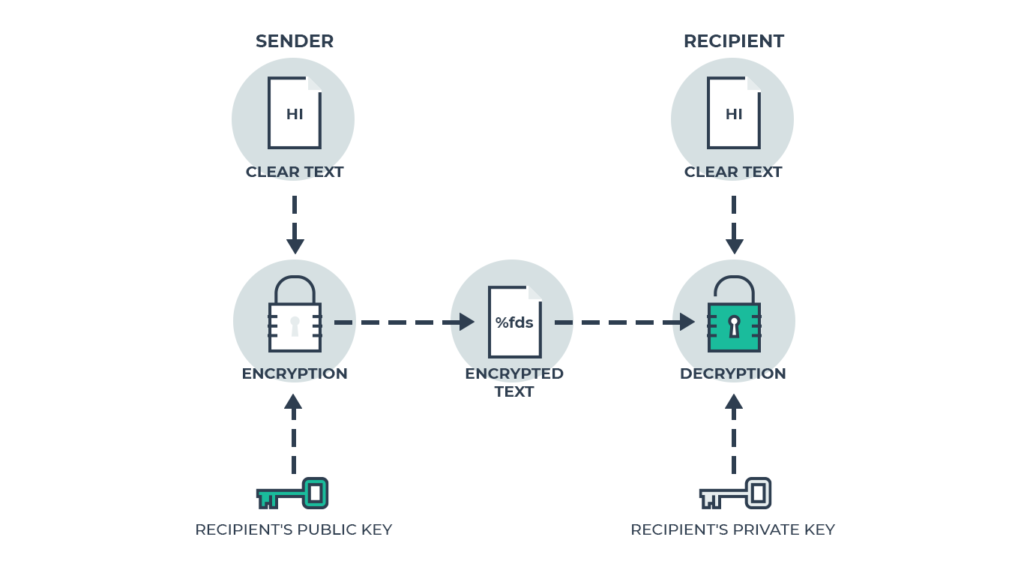

El cifrado es un método que puede utilizar para mantener sus actividades en línea y su información personal y relacionada con el negocio a salvo del espionaje gubernamental..

Al cifrar su tráfico, protege activamente sus inicios de sesión, información bancaria, información de tarjeta de crédito y otra información confidencial. Las agencias de inteligencia del gobierno pueden rastrear todos estos datos que usted deja en Internet..

La NSA recopiló los registros telefónicos de millones de clientes de Verizon – sin mencionar que su propio proveedor de servicios de Internet (ISP) ahora debe entregar los datos de los clientes a las agencias de inteligencia cuando se le solicite.

Por lo tanto, es esencial cifrar su tráfico de Internet, archivos, correos electrónicos y otros tipos de aplicaciones de mensajería..

Lo que básicamente hace el cifrado es mezclar un conjunto de “texto sin formato” (texto legible) y convertirlo en “texto cifrado” (texto ilegible) con una clave de cifrado. Entonces, solo la persona o la parte de confianza con la clave de descifrado puede “desbloquear” el mensaje y leerlo.

Para obtener más información, lea mi publicación detallada sobre cómo funciona el cifrado.

2

VPN

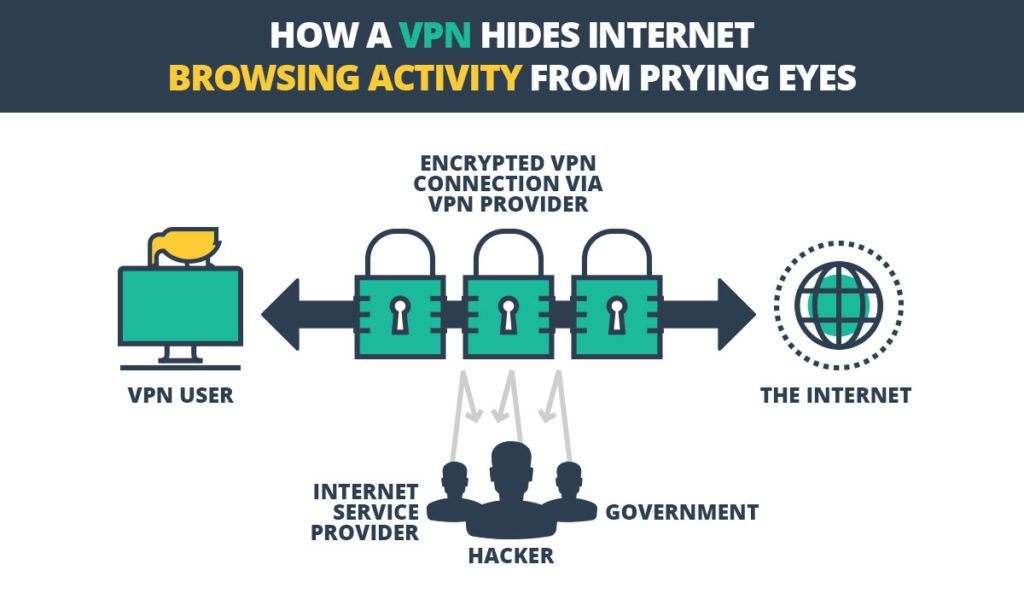

Una red privada virtual (VPN) es un buen punto de partida para proteger sus actividades en línea. Una VPN proporciona una conexión de red segura y protegida (tráfico entrante y saliente) entre su computadora o teléfono móvil y una red en línea.

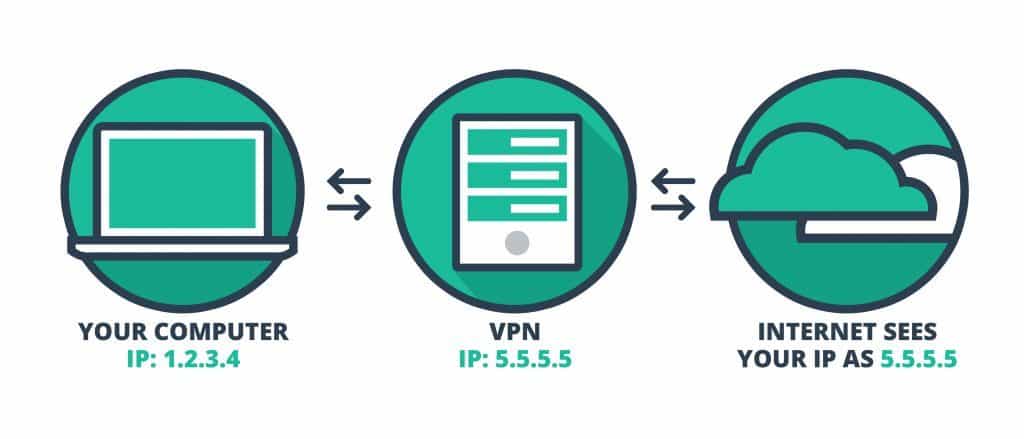

Lo que una VPN hace esencialmente es transmitir todo el tráfico de datos del dispositivo a través de una red privada. El servidor privado enruta el tráfico a través de un servidor en función de la ubicación que elija el usuario.

Además, una VPN encripta todos sus datos de tráfico, sirviendo como una capa adicional de protección. La VPN establece una conexión como si se estuviera conectando a través de una red regular, luciendo y actuando como una conexión local pero en realidad cubriendo la verdadera dirección IP de su ubicación.

Esto crea un túnel seguro para su conexión, haciendo imposible que las agencias de inteligencia del gobierno lo espíen o descifren sus datos..

El túnel le permite conectarse primero a un servidor VPN. El servidor convertirá su verdadera dirección IP en una dirección IP genérica (todos los usuarios que accedan al mismo servidor VPN tendrán la misma dirección IP que usted). Por lo tanto, su dirección IP está bien oculta y evita que el gobierno rastree sus actividades.

Si desea obtener más información sobre las VPN y cómo puede configurar su propia VPN, consulte mi guía en VPN y lo que hacen.

3

Colina

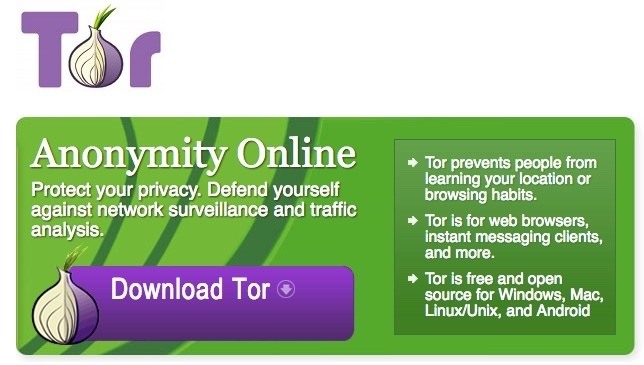

Como último recurso, puede optar por el Navegador Tor (“The Onion Router”). El navegador Tor le permitirá navegar por la web sin ser rastreado.

El navegador Tor funciona dentro de su propia red para anonimizar sus actividades web conectándose a Internet y cifrando directamente su conexión.

Todo su tráfico de Internet se enruta a través de múltiples “nodos” Tor, que cambian de manera constante y aleatoria a cada solicitud de página. Por lo tanto, Tor es bastante más lento que una VPN, pero el nivel de anonimato es más alto.

El Navegador Tor le permitirá navegar por la web de forma totalmente anónima, lo que significa que las agencias gubernamentales no pueden rastrear ni monitorear su comportamiento en línea.

Formas adicionales de protegerse

-

Conéctese a la web a través de un servidor proxy, como Pato Pato a ganar, entonces su dirección IP está oculta.

-

Utilice un proveedor de servicios de correo electrónico cifrado y con mentalidad de privacidad. Mira mi publicación con las mejores selecciones de los proveedores de correo electrónico más seguros.

Tú también puedes cifrar sus correos electrónicos de Gmail o Outlook en su computadora con Windows, macOS, Android o iOS.

-

Utilizar Bitcoin u otra criptomoneda para pagos digitales anónimos.

Si quieres aprender más sobre navegar por la web de forma anónima y en un entorno seguro, puede encontrar más información sobre este tema en mi otra guía, que también incluye mucha otra información útil!

Recapitulemos

Desafortunadamente, la mayoría de las disposiciones originales de la Ley Patriota de EE. UU. Se renovaron en la Ley Patriota de EE. UU..

Los principales cambios se observaron principalmente en las siguientes áreas:

-

No más vigilancia masiva.

-

Más transparencia en lo que respecta a las agencias de inteligencia y los casos FISC.

-

Es legal que las compañías tecnológicas informen al público en general cuando se les pide que entreguen datos.

Cada año, la NSA publica un informe de evaluación pública que muestra el impacto de la Ley de Libertad de los EE. UU..

El Informe Anual de Transparencia 2023 de la Oficina del Director de Inteligencia Nacional indica que, incluso bajo la Ley de Libertad de los EE. UU., la NSA aún recopiló más de 151 millones de registros de metadatos de ciudadanos estadounidenses en 2016.

Además, el gobierno de los EE. UU. Todavía puede y puede interceptar teléfonos móviles, interceptar correos electrónicos, monitorear datos en VoIP, así como acceder al historial de mensajes de voz y mensajes de texto..

Para protegerse contra dicha vigilancia del gobierno, tendrá que cifrar todos sus datos y actividades / tráfico en línea. Además, debe instalar una buena VPN y el navegador Tor.

Todos los métodos de vigilancia bajo la Ley de Libertad de los EE. UU. Pueden afectar sus actividades en línea, sin embargo, algunos todavía cuestionan si es realmente posible “burlar” a las agencias como la NSA.

Sin embargo, tendrá una gran posibilidad de vencerlos si sigue las precauciones de protección que se enumeran en esta guía.

ncia y espionaje del gobierno de los EE. UU. a ciudadanos estadounidenses y extranjeros, lo que provocó un gran revuelo en todo el mundo.

Estas revelaciones llevaron a la creación de la Ley de Libertad de los Estados Unidos, que intenta equilibrar la seguridad nacional con la privacidad de los ciudadanos. Sin embargo, muchos argumentan que la ley sigue siendo una amenaza para la privacidad y los derechos civiles de los ciudadanos estadounidenses. Es importante que los ciudadanos estén informados sobre la ley y tomen medidas para proteger su privacidad en línea.