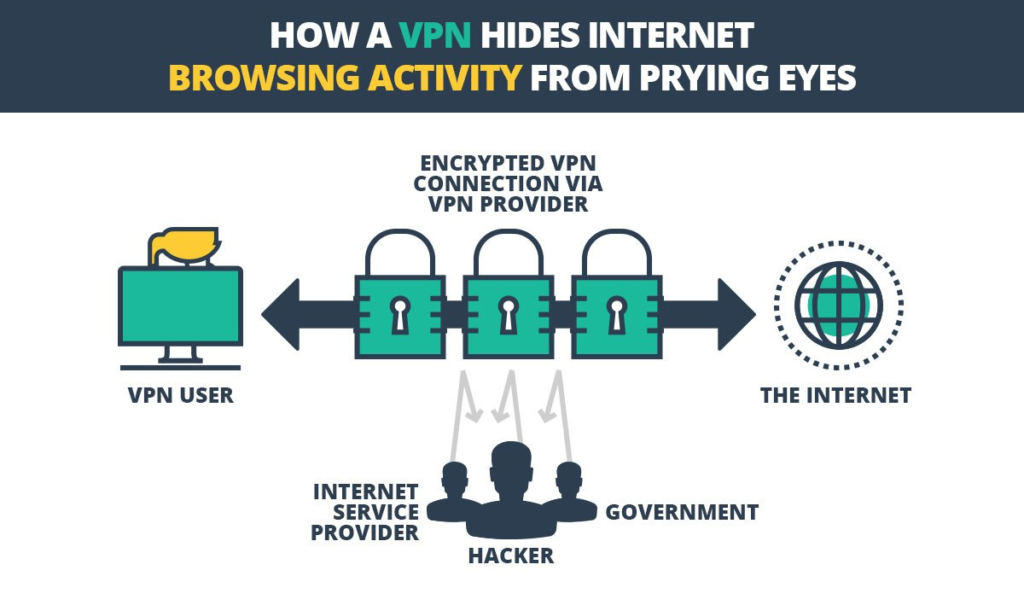

Talvez o recurso mais importante de uma rede virtual privada (VPN) seja a capacidade de criptografar os dados enviados entre o computador e os servidores do provedor de VPN..

A criptografia de uma VPN não apenas protege seus dados pessoais e comerciais, mas também mantém suas atividades on-line a salvo de olhares indiscretos.

Neste artigo, vou oferecer uma visão detalhada da criptografia. Abrangerei o que é criptografia, como funciona e como os melhores provedores de VPN a usam para manter os endereços IP e os dados de seus clientes protegidos contra a exposição.

No final deste artigo, você saberá mais sobre criptografia do que jamais imaginou e estará mais preparado para analisar as reivindicações promocionais dos provedores de VPN..

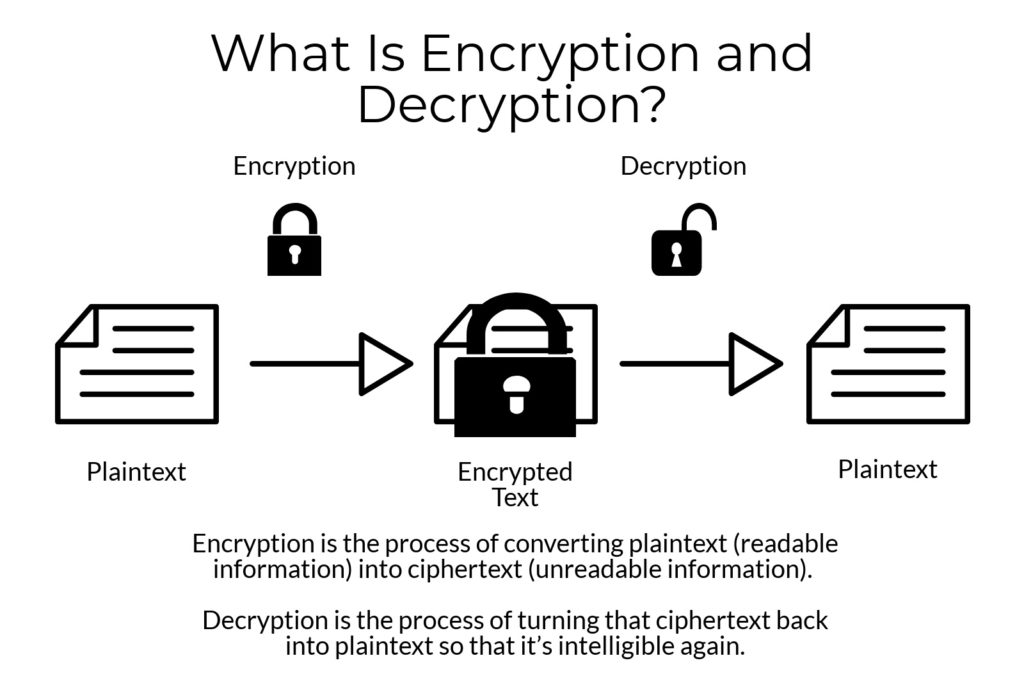

O que é criptografia?

Criptografia é o processo de conversão texto simples (informação legível) em texto cifrado (informação ilegível).

Descriptografia é o processo de transformar isso texto cifrado de volta para texto simples para que seja inteligível novamente.

Lembra como você e seus amigos usaram um “código secreto” para enviar anotações na escola? A tecnologia de criptografia moderna é semelhante, mas é muito mais difícil descriptografar do que “A = 1, B = 2” etc. etc..

A moderna tecnologia de criptografia usa uma chave de cifra secreta para “embaralhar” os dados de um usuário para que sejam ilegíveis para quem não possui a chave de cifra, impedindo que pessoas de fora leiam suas informações pessoais.

A fim de codificar texto simples ou decodificar texto cifrado, um chave secreta é preciso. Ambas as teclas usam um cifra, que é um algoritmo aplicado ao texto sem formatação para criar e decodificar texto cifrado.

Bancos, processadores de cartão de crédito, comerciantes e outros usam criptografia para proteger informações confidenciais – como números de cartão de crédito, informações de pedidos e outros dados confidenciais – dos olhares indiscretos de pessoas de fora.

No entanto, para os fins deste artigo, nos concentraremos na criptografia que Provedores de VPN use para proteger as informações de seus usuários – como tráfego na Web, arquivos baixados e serviços acessados - daqueles que gostariam de dar uma olhada em suas atividades pessoais.

Uma VPN roteia sua conexão com a Internet através de um “túnel” de criptografia, impedindo que terceiros – como seu provedor de serviços de Internet, policiais ou hackers – monitorem seu endereço IP, bem como suas viagens on-line e suas atividades pessoais e comerciais associadas e sensíveis. em formação.

o túnel de criptografia tem o nome adequado, pois funciona como um metrô ou túnel rodoviário.

Por exemplo, embora você saiba que um metrô está embaixo de seus pés, não sabe quantos trens estão passando pelo túnel, quantos carros cada um tem, quantos passageiros os levam, onde estiveram ou onde estiveram. ‘tá indo.

Uma conexão VPN funciona como um “túnel” virtual, protegendo suas viagens on-line de qualquer pessoa de fora e impedindo que eles saibam o que você está fazendo.

Como a criptografia funciona

No início deste artigo, ofereci uma explicação simples de como a criptografia funciona.

Obviamente, a criptografia moderna usada para proteger os dados no século 21 não funciona tão simplesmente quanto isso, mas o processo é semelhante.

Quando a criptografia usada é tão simples quanto uma substituição alfabética ou numérica (como a que você usou na escola), é fácil descriptografar.

A criptografia moderna é baseada em sofisticadas funções matemáticas. algoritmos que fazem criptografia e descriptografia Muito de mais complicado.

Atualmente, existem dois tipos principais de chaves de criptografia em uso: simétrica e assimétrica.

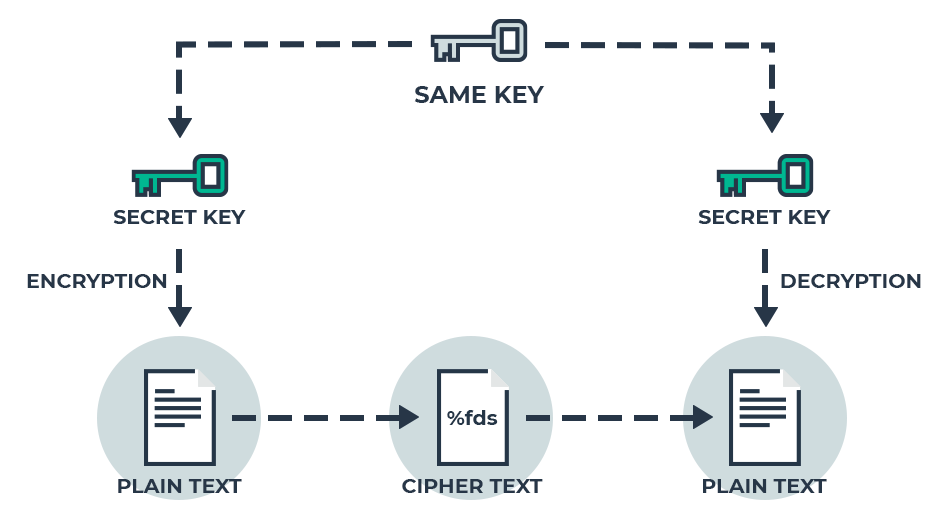

Algoritmos de chave simétrica (chaves privadas)

- Pro: Rápido

- Con: Menos seguro do que assimétrico

UMA algoritmo de chave simétrica usa as mesmas chaves de criptografia para a criptografia da fonte de dados de texto sem formatação e a descriptografia do texto cifrado resultante.

As duas partes que compartilham as informações precisam concordar com uma senha (chave) específica a ser usada para criptografar e descriptografar dados. Isso simplifica as coisas, pois as partes envolvidas precisam trocar a chave apenas uma vez..

Chaves simétricas (também chamadas chaves privadas) são comumente usados em situações únicas, em que uma nova chave é criada a cada vez. Soluções de pagamento como Apple Pay ou Android Pay usam um algoritmo de chave simétrica único na forma de um token único para proteger um pagamento.

Os algoritmos de chave simétrica são Mais rápido do que os assimétricos, pois há apenas uma chave envolvida. No entanto, isso também é uma desvantagem, pois qualquer pessoa de fora que obtenha a chave pode descriptografar facilmente todas as informações criptografadas que as partes estão enviando e recebendo.

A interceptação é inteiramente possível, pois os usuários precisarão concordar com uma chave antecipadamente através de um canal não criptografado, como uma ligação telefônica, email ou mensagem de texto, todos inseguros à sua maneira.

O processo também é um problema para usuários que precisam compartilhar dados com várias partes. Isso se deve ao requisito de que uma chave exclusiva seja usada com cada parte. Claro, você pode usar a mesma chave para todos os usuários, mas todos poderão descriptografar os dados de todos os outros.

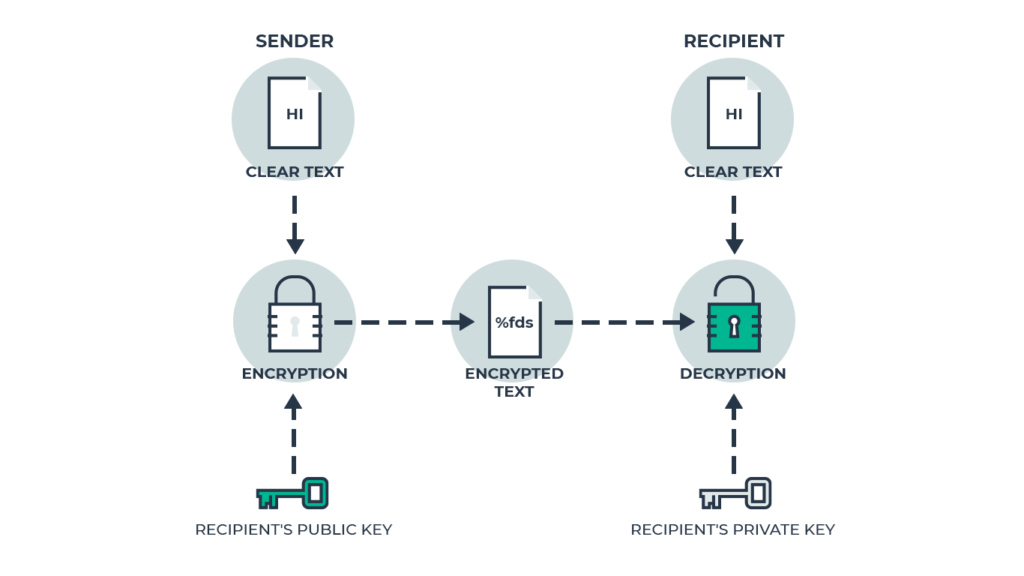

Algoritmos de chave assimétrica (chaves públicas)

- Pro: mais seguro que simétrico

- Con: Lento

A algoritmo de chave assimétrica usa diferente chaves para a criptografia do texto sem formatação e a descriptografia do texto cifrado resultante. O processo utiliza uma chave pública e uma chave privada.

o chave pública é usado para criptografar os dados e os chave privada é usado para decifrar os dados. Somente o destinatário dos dados conhece a chave privada. Qualquer mensagem criptografada usando uma chave pública só pode ser descriptografada usando a chave privada correspondente.

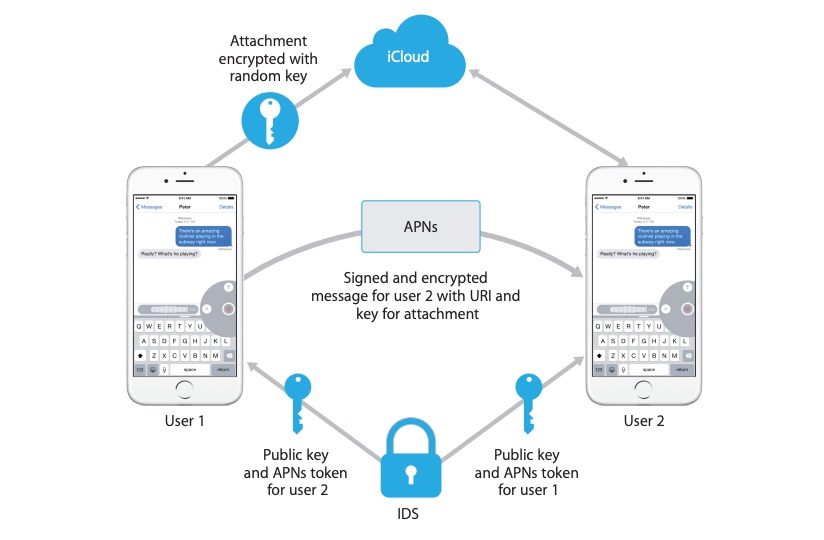

Usarei o serviço iMessage da Apple para explicar como a criptografia assimétrica funciona.

Você tem uma reunião de família chegando e quer fazer o bolo de coca-cola com chocolate duplo da vovó, mas não tem a receita. Então, você pega seu iPad e envia uma mensagem para o iPhone de sua mãe.

Quando você e sua mãe estavam configurando seu iPad, você ativou o iMessage. Este é um serviço de mensagens criptografado de ponta a ponta que age como um serviço de mensagens SMS, mas protege suas mensagens de – diga comigo – olhos curiosos.

No seu iPad, o aplicativo iMessage criou uma chave privada para descriptografar os dados recebidos no seu iPad.

No iPhone da sua mãe, o aplicativo iMessage criou uma chave privada (diferente) para descriptografar os dados que ela recebe no iPhone.

Nos dois casos, a chave privada é exclusiva para esse dispositivo específico – uma chave privada para o seu iPad e uma chave privada para o iPhone da sua mãe.

O aplicativo também instruiu os servidores da Apple a criar um único público chave para cada usuário, que armazena nesses servidores.

Quando você envia sua mensagem para a mãe, seu dispositivo recupera a chave pública de sua mãe dos servidores da Apple e a usa público chave para criptografar sua mensagem de saída antes mesmo de sair do telefone.

Depois de clicar em enviar, os servidores da Apple encaminham a mensagem criptografada para o iPhone de sua mãe, onde privado chave descriptografar sua mensagem.

Quando sua mãe responde, o processo é realizado novamente, mas ao contrário. Desta vez, a mensagem de sua mãe para você é criptografada usando seu chave pública (recuperada dos servidores da Apple) e a mensagem é descriptografada no seu iPad usando seu chave privada.

Isso torna a criptografia assimétrica mais seguro criptografia simétrica, pois elimina a necessidade de compartilhar uma única chave.

No entanto, como o processo de criptografia assimétrico é matematicamente mais complexo que a criptografia simétrica, aumentando a sobrecarga da computação, o processo de criptografia / descriptografia leva mais tempo, desacelerando ligeiramente a transmissão.

As VPNs usam criptografia assimétrica para trocar chaves de sessão simétricas, que são usadas no restante da sessão. Devido à sobrecarga de computação que mencionei acima, você geralmente notará velocidades de conexão mais baixas ao usar uma VPN em oposição à sua conexão ISP normal.

Comprimentos da chave de criptografia

A força de qualquer criptografia depende da chave de criptografia tamanho de bit. Geralmente, quanto mais longa a chave, mais forte é a criptografia.

Basicamente, quanto maior o comprimento da chave, mais combinações possíveis podem ser feitas, dificultando a tentativa de força bruta de obter os valores corretos para a chave..

o tamanho de bit de uma chave refere-se ao número de uns e zeros (binários) usados para expressar o algoritmo. Isso é conhecido como comprimento da chave. Os dois termos são intercambiáveis, embora “comprimento da chave” seja o termo mais popular.

A tabela abaixo mostra como as combinações possíveis de chaves de criptografia aumentam exponencialmente à medida que o tamanho da chave aumenta:

| Tamanho da chave | Possíveis permutações de chave |

| 1 bit | 2 |

| 2 bits | 4 |

| 8 bits | 256 |

| 16 bits | 65536 |

| 64 bits | 4,2 x 10 ^ 9 |

| 128 bits | 3,4 x 1 ^ 38 |

| 192 bits | 6,2 X 10 ^ 57 |

| 256 bits | 1,1 x 10 ^ 77 |

1 bit é um dígito binário único, oferecendo duas permutações, on (1) ou off (0); 2 bits oferece dois dígitos binários (00, 01, 10, 11), oferecendo quatro permutações e assim por diante. Na tabela acima, tamanhos de chave abaixo de 128 bits são incluídos apenas para fins de demonstração, pois qualquer coisa menor que 128 bits seria facilmente quebrada.

À medida que o tamanho da chave aumenta, o número de combinações possíveis e a complexidade de uma cifra aumentam. Isso também afeta a taxa de sucesso de um hacker que executa um ataque de força bruta em uma chave.

UMA ataque de força bruta é quando um invasor executa todas as permutações possíveis de senhas ou chaves até encontrar a correta. Mesmo ao usar supercomputadores, a criptografia moderna pode levar anos para quebrar, se é que alguma vez.

O segundo supercomputador mais rápido do mundo, o Sunway TaihuLight, é capaz de 93 petaflops por segundo, tornando-o vários milhões de vezes mais rápido que um computador pessoal.

O ScramBox calculou que seriam necessários 27.337.893 trilhões de trilhões de trilhões de trilhões de Sunway TaihuLight (isso mesmo, 4 trilhões) de anos para decifrar uma chave AES de 256 bits, uma das cifras de criptografia modernas mais fortes (que discutirei na próxima seção).

E esse é um dos supercomputadores mais rápidos do mundo. Para um PC de alto desempenho quebrar o AES-256, seriam necessários 27 trilhões e trilhões de trilhões de trilhões trilhão anos.

Posso lembrá-lo que o universo tem apenas 15 bilhões de anos? Mesmo a resposta para a vida, o universo e tudo não levaria muito tempo para calcular.

Basta dizer que um hacker estaria esperando muito, muito tempo para acessar sua conta bancária, e ninguém tem tempo para isso – para que você possa ter certeza de que seus dados estão seguros por trás da criptografia do AES-256.

Cifras de criptografia – o que são?

Como vimos na seção anterior, o comprimento da chave de criptografia é o número real de números brutos envolvidos na criptografia.

Agora, vamos dar uma olhada cifras, quais são os algoritmos reais (ou séries de etapas) usados para executar a criptografia. Os protocolos VPN fazem uso dessas cifras para criptografar seus dados. (Discutirei protocolos na próxima seção.)

Embora a força bruta de uma cifra de computador moderna seja basicamente inútil, às vezes há fraquezas em uma cifra mal projetada que os hackers podem explorar para quebrar a criptografia associada.

Felizmente, comprimentos de chave mais longos podem ajudar a compensar essas fraquezas, aumentando o número de combinações possíveis.

No entanto, o comprimento da chave por si só não é um indicador preciso da força de uma cifra. Uma combinação de complexidade de cifra e comprimento de chave é o que importa.

Em aplicativos do mundo real, é necessário encontrar um equilíbrio entre segurança e usabilidade, pois quanto maior o comprimento da chave, mais cálculos são necessários e, por sua vez, maior poder de processamento é necessário..

A cifra mais popular atualmente em uso é a AES.

AES

O Instituto Nacional de Padrões e Tecnologia dos EUA (NIST) estabeleceu a AES em 2002. AES significa “Advanced Encryption Standard”, que é uma especificação para a criptografia de dados eletrônicos.

O AES é composto por três cifras de bloco: AES-128, AES-192 e AES-256. Cada um criptografa e descriptografa dados usando chaves de 128, 192 e 256 bits, respectivamente.

Como o AES é um cifra simétrica, ele usa a mesma chave para a criptografia e descriptografia de dados, para que as partes emissora e receptora devam conhecer e usar a mesma chave secreta.

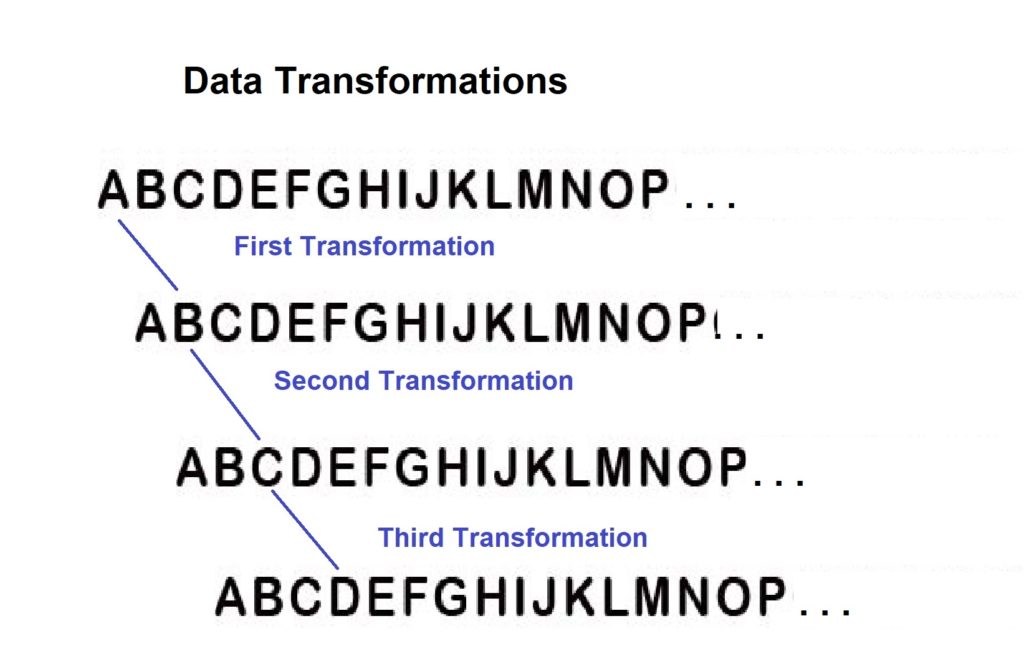

O algoritmo define um número específico de transformações de dados a ser executado nos dados armazenados na matriz. O número de transformações de dados é determinado pelo comprimento da chave, que é: 10 transformações para chaves de 128 bits, 12 para 192 bits e 14 para chaves de 256 bits. Isso é conhecido como polimorfismo.

Por exemplo, digamos que estamos usando uma cifra de deslocamento de letra simples de uma. A seria igual a B, então B = C, C = D, D = E e assim por diante. Na primeira transformação, A é definido como igual a B; depois, na segunda transformação, A acaba sendo igual a C; na terceira vez, A é igual a D; e assim por diante.

Portanto, se você estivesse usando o AES-128, que realiza 10 transformações, A seria igual a K.

Obviamente, a cifra AES é longe mais complexo que uma simples cifra de deslocamento de letra, portanto o resultado final seria muito mais complicado e difícil de descriptografar do que A igual a K.

Houve uma quantidade significativa de pesquisas sobre o ataque ao padrão de criptografia AES desde que foi estabelecido em 2002.

No entanto, a AES provou ser um defesa confiável. As únicas vezes em que ataques estavam bem-sucedido, foi devido aos hackers que exploravam as falhas de implementação ou de gerenciamento. (Em outras palavras, erro humano durante a instalação.)

Segredo avançado perfeito

Segredo avançado perfeito (PFS), também conhecido como “Forward Secrecy”, é um sistema de uso de cifras, em que é gerado um novo e exclusivo (ou “efêmero”) conjunto de chaves de criptografia privadas para cada sessão.

O TechTerms define uma sessão como o “tempo limitado de comunicação entre dois sistemas”. Em inglês simples, isso normalmente se refere à quantidade de tempo entre o momento em que um usuário efetua login em um site e o logout ou fechamento do navegador..

Cada sessão possui suas próprias chaves, usadas uma e outra vez.

O Perfect Forward Secrecy remove a capacidade de um hacker de explorar uma constante “chave mestra”, por ex. uma chave para a própria conta do site do usuário. Mesmo que uma chave seja hackeada, apenas essa única sessão é comprometida, enquanto todas as outras sessões permanecem seguras.

O PFS é um excelente método para proteger sessões individuais, especialmente para sites HTTPS e conexões OpenVPN. O gigante de pesquisas do Google anunciou em novembro de 2011 que estaria usando o PFS para proteger as sessões do Gmail, além de pesquisas, documentos e Google+.

O que aprendemos até agora – Criptografia

Criptografia é o processo de um algoritmo que transforma texto simples legível em texto cifrado ilegível e descriptografia é o processo de um algoritmo que transforma esse texto cifrado em texto simples.

Existem dois tipos de algoritmos principais: simétrico e assimétrico. Simétrico algoritmos de chave usam apenas uma chave privada, tornando-a rápida, mas menos segura, enquanto assimétrico algoritmos de chave usam privado e público teclas, diminuindo a velocidade, mas tornando-o muito mais seguro.

Criptografia cifras são algoritmos de instruções sobre como transformar (criptografar) os dados (A = K, B = L, etc.) e a chave de criptografia indica quantas vezes os dados serão transformados.

Criptografia chaves são informações que determinam a saída de um algoritmo criptográfico, especificando a transformação de informações de texto sem formatação em texto cifrado. Quanto maior a contagem de bits da chave, maior o nível de criptografia.

Criptografia VPN

Nesta seção, explicarei como uma rede virtual privada (VPN) usa criptografia para proteger suas atividades on-line e seus dados pessoais e comerciais associados.

Além disso, também compartilharei informações sobre os vários tipos de protocolos de criptografia VPN usados pelos provedores, explique como eles funcionam e explique os pontos fortes e fracos de cada protocolo.

O software VPN criptografa todos os dados que passam do seu computador para os servidores VPN do provedor. Esse “túnel” criptografado mantém seu endereço IP e viagens on-line seguras aos olhos de terceiros.

O que são protocolos?

UMA Protocolo VPN é o mecanismo ou “conjunto de instruções” (ou, para simplificar, o método) que cria e mantém uma conexão criptografada entre o computador de um usuário ou outro dispositivo conectado e os servidores do provedor de VPN.

Os protocolos VPN usam um algoritmo de criptografia para manter seus dados protegidos contra olhares indiscretos..

Ao usar um protocolo VPN, um dispositivo conectado segue o conjunto de instruções do protocolo, que informa como criptografar e descriptografar os dados enviados e recebidos entre ele e o servidor VPN.

Os provedores comerciais de VPN usam vários tipos de protocolos de segurança, e todos eles têm seus pontos fortes e fracos. A maioria dos protocolos VPN oferece seus próprios algoritmos de criptografia, embora isso não seja verdade para todos, como explicarei um pouco mais adiante.

Como funcionam os protocolos?

Cada protocolo VPN tem seus próprios pontos fortes e fracos, além de recursos exclusivos.

Por exemplo, o OpenVPN permite que os usuários se conectem usando UDP (User Datagram Protocol) ou Transmission Control Protocol (TCP), enquanto o IKEv2 é particularmente bom em reconectar usuários que perdem suas conexões com a Internet..

No entanto, das coisas que compõem, 4 são mais importantes a considerar: cifras, protocolos da camada de transporte, criptografia de handshake e autenticação SHA. Discutirei cada um deles nas seções abaixo.

Depois de cobrir isso, apresentarei os protocolos mais prevalentes no setor de VPN atualmente. Eles incluem: OpenVPN, L2TP / IPSec, IKEv2, SSTP e PPTP.

A maioria dos protocolos é definida em suas configurações, mas o OpenVPN se destaca por ser altamente configurável; portanto, eu o usarei como exemplo nesta seção.

Cifras

Como mencionei anteriormente, os protocolos usam algoritmos chamados “cifras” para executar criptografia e descriptografia de dados. Uma cifra é uma série de etapas que são seguidas para criptografar / descriptografar os dados.

Protocolos VPN populares, como o OpenVPN, têm a flexibilidade de usar várias cifras de chave simétricas para proteger dados nos canais de controle e de dados.

Canal de controle criptografia protege a conexão entre o seu computador ou dispositivo e os servidores do provedor de VPN. Canal de dados criptografia protege os dados reais que ambas as partes estão transmitindo entre si.

Os protocolos mais comuns que os provedores comerciais usam para proteger suas comunicações são AES, Blowfish e (em muito menor grau) Camélia.

AES

Enquanto mencionei o AES na seção anterior, considero importante revisitá-lo nesta seção do artigo, considerando sua popularidade.

A AES é sem dúvida a cifra de chave simétrica mais comum em uso atualmente, até mesmo o governo dos EUA usa o AES-256 para proteger seus dados. O AES é considerado muito seguro e é certificado como tal pelo Instituto Nacional de Padrões e Tecnologia.

O AES está disponível em três tamanhos de chave de bit diferentes – AES-128, AES-192 e AES-256. AES-128 e AES-256 são os mais utilizados. O AES-256 é a mais forte das duas opções, embora o AES-128 permaneça seguro até onde os especialistas sabem.

Blowfish

O tecnólogo de segurança de renome internacional Bruce Schneier desenvolveu o Blowfish-128, que é a cifra padrão que o OpenVPN usa. O bloco de chave simétrica não é patenteado e isenta de royalties e não requer licença para uso.

Embora os tamanhos de chave do Blowfish possam variar de 32 a 448 bits, o tamanho da chave de 128 bits é o que os usuários costumam usar para proteger dados.

Blowfish é seguro o suficiente para uso casual. No entanto, ele tem suas fraquezas. Há um erro em algumas implementações da cifra. No entanto, a versão de referência (base) não inclui o erro.

Camélia

Embora a Camellia seja uma cifra moderna e segura, o Instituto Nacional de Padrões e Tecnologia não a certificou e não foi testada quanto a fraquezas tanto quanto a AES..

Camellia está disponível em tamanhos de chave de 128, 192 e 256 bits. A Mitsubishi Electric e a NTT desenvolveram em conjunto a cifra para ser adequada para implementações de hardware e software.

Protocolos da camada de transporte: TCP e UDP

O Transmission Control Protocol (TCP) e o User Datagram Protocol (UDP) são protocolos da camada de transporte. Os protocolos da camada de transporte lidam com o serviços de comunicação de ponta a ponta para aplicativos, como os usados na internet.

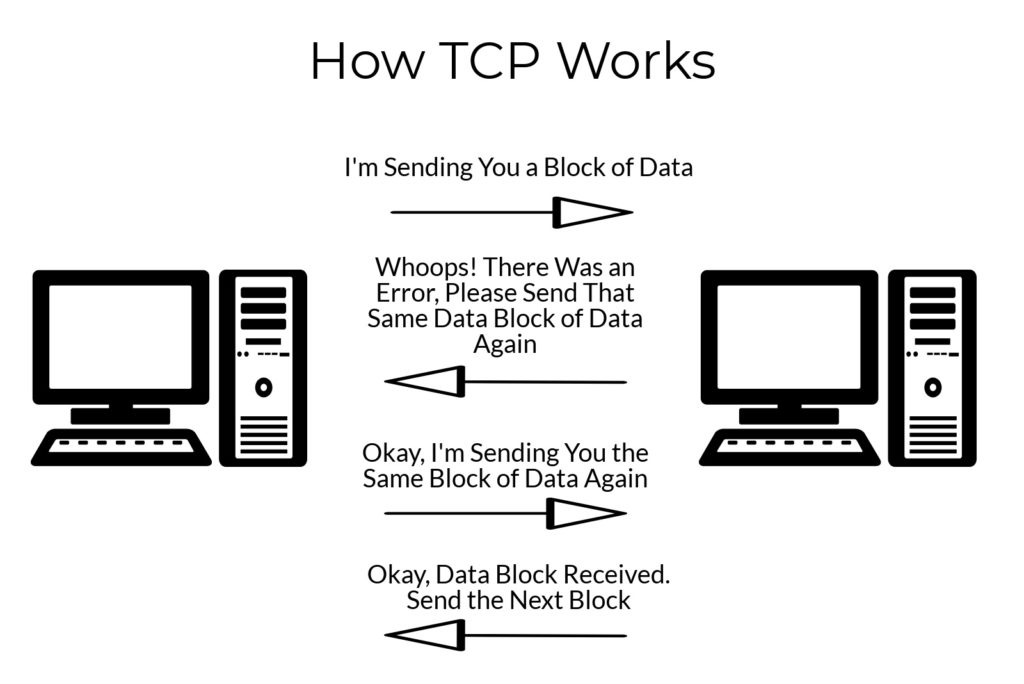

TCP

O TCP (Transmission Control Protocol) fornece comunicação confiável e ordenada, porém lenta..

Se o TCP for usado para enviar uma mensagem, um arquivo ou outro tipo de informação, o remetente pode ter certeza de que as informações serão entregues ao destinatário com sem corrupção (erros nos dados) e na ordem correta. Isso é especialmente importante para transferir arquivos e enviar mensagens.

O TCP envia dados em um “fluxo”, sem nada indicando onde cada pacote começa ou termina, portanto, exerce uma pressão maior sobre um dispositivo, pois é necessário mais poder de processamento para garantir que os dados sejam recebidos corretamente.

Se partes de um fluxo de dados TCP chegarem na ordem errada, uma solicitação de reenvio dos dados será enviada automaticamente como parte do processamento, antes que os dados possam ser montados na ordem correta. Isto resulta em maior sobrecarga de processamento.

O TCP é usado na World Wide Web para acesso HTTP (visualização de páginas da web), email, transferências de arquivos e outras operações.

UDP

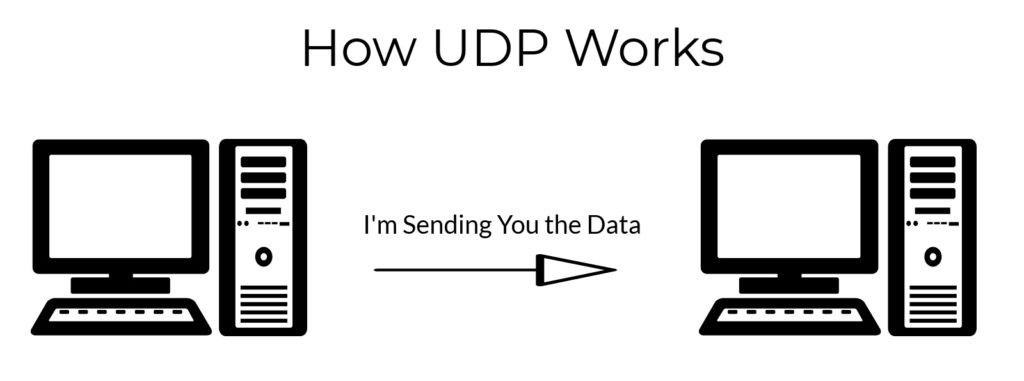

O protocolo UDP (User Datagram Protocol) fornece comunicação mais rápida, mas menos confiável.

Se o UDP for usado para enviar informações, o remetente não poderá estar seguro com o conhecimento de que as informações chegarão ao remetente e, se ele chegar lá, poderá não estar na ordem correta. Além disso, quando ele chega, os dados podem estar corrompidos, pois o UDP oferece sem correção de erro em absoluto.

Isso significa que, se você enviar uma mensagem séria de uma palavra para outra pessoa importante, como:

“Encontrei um paraíso bonito. É seu, garota. Chris ”

Em seguida, pode chegar assim:

“Encontrei uma garota bonita. É o paraíso. Atenciosamente, Chris ”.

Portanto, definitivamente não é o melhor protocolo para baixar arquivos ou enviar e receber outras informações, como mensagens de texto, que precisam estar na ordem correta.

UDP é mais leve do que o TCP, pois não oferece suporte ao rastreamento de conexões, pedidos de mensagens ou outras operações intensivas de processador. O UDP não se importa, simplesmente recebe as informações na ordem em que são recebidas, na ordem errada ou não.

O UDP envia pacotes de dados individualmente e os pacotes podem chegar fora de ordem, se chegarem.

O UDP é usado para sistemas de nomes de domínio (DNS), aplicativos de mídia de streaming (como Netflix) e jogos multiplayer online.

Criptografia de handshake

Ao fazer uma conexão entre o dispositivo e o servidor do seu provedor de VPN, o processo usa um Handshake de TLS (Transport Layer Security) para estabelecer as chaves secretas usadas para que os dois se comuniquem.

Este “aperto de mão” verifica que você está se conectando aos servidores do provedor de VPN e não ao servidor “falsificado” de um invasor.

O TLS geralmente usa o sistema de criptografia de chave pública RSA para proteger o handshake, usando o algoritmo de criptografia assimétrica e assinatura digital para identificar certificados TLS / SSL. No entanto, às vezes usa também uma troca de chaves ECDH ou Diffie-Hellman.

RSA

O RSA (Rivest – Shamir – Adleman) é um sistema de criptografia assimétrico que usa uma chave pública para criptografar dados enquanto usa uma chave privada diferente para descriptografar os dados. O sistema está em uso para proteger a comunicação na Internet há mais de duas décadas.

O RSA pode ter vários comprimentos de chave, mas os mais populares são 1024 bits (RSA-1024) e 2048 bits (RSA-2048).

Uma equipe de especialistas conseguiu quebrar o RSA-1024 em 2023. Isso levou as empresas que fazem negócios pela Internet a deixar de usar o RSA-1024 em massa..

Infelizmente, alguns provedores de VPN ainda usam o RSA-1024 para proteger os handshakes de clientes / servidores. Antes de decidir sobre um provedor de VPN, verifique com o provedor para garantir que eles não usem mais o RSA-1024 para proteger seus handshakes.

RSA-2048 e superior é considerado seguro, como não foi quebrado (tanto quanto se sabe).

No entanto, não é aconselhável usá-lo por conta própria, pois não fornece o Perfect Forward Secrecy. A inclusão de uma troca de chaves Diffie-Hellman (DH) ou Elliptic Curve Diffie-Hellman (ECDH) no conjunto de criptografia pode remediar isso, permitindo que ele atenda às especificações do PFS.

Diffie-Hellman (DH) e curva elíptica Diffie-Hellman (ECDH)

Os protocolos VPN também podem usar um tipo alternativo de criptografia de handshake, conhecido como troca de chave criptográfica Diffie-Hellman.

A chave geralmente usa um comprimento de chave de 2048 ou 4096 bits. (Evite algo menos que 2048, caso contrário, é vulnerável a um ataque de logjam.)

A principal vantagem de Diffie-Hellman sobre a RSA é que oferece nativamente o Perfect Forward Secrecy proteção. No entanto, o handshake RSA pode ser aprimorado adicionando uma troca de chaves DH, fornecendo proteção semelhante.

Especialistas em segurança criticam Diffie-Hellman por reutilizar um pequeno conjunto de números primos. Isso deixa aberto a ser quebrado por partes com recursos ilimitados, como a NSA. No entanto, é possível criar um aperto de mão seguro quando usado como parte da configuração de cifra RSA.

Curva elíptica Diffie-Hellman (ECDH) é uma forma mais recente de criptografia que não possui as vulnerabilidades que Diffie-Hellman possui. O ECDH utiliza um tipo específico de curva algébrica, no lugar dos números primos que o Diffie-Hellman original usa.

O ECDH também pode ser usado em conjunto com um handshake RSA para oferecer o Perfect Forward Secrecy. Além disso, ele pode criptografar com segurança um handshake e fornecer ao PFS uma assinatura do ECDSA (Elliptic Curve Digital Signature Algorithm).

O comprimento da chave ECDH começa em 384 bits. Embora isso seja considerado seguro, quando se trata de criptografar um aperto de mão, quanto mais tempo, melhor.

Autenticação SHA

Algoritmo de hash seguro (SHA) é uma função de hash criptográfico que pode ser usada para autenticar conexões, incluindo SSL / TLS e conexões de dados.

Basicamente, o SHA é usado para criar um valor de verificação exclusivo para dados digitais. O dispositivo receptor usa o valor de verificação para confirmar a integridade dos dados.

Um exemplo simples seria se o valor de verificação de um arquivo ou mensagem for “456AHD” em uma extremidade e também for “456AHD” quando recebido – nesse caso, a parte receptora pode ter certeza de que ninguém alterou os dados. o caminho.

Então, se você receber a mensagem “Você é o melhor, garoto” de sua mãe, a SHA garante que esse não foi o trabalho de um hacker e que sua mãe realmente pensa que você é o melhor, garoto.

As conexões OpenVPN estão entre aquelas que podem ser autenticadas usando SHA.

O SHA cria uma impressão digital exclusiva a partir de um certificado TLS válido. O certificado pode ser validado por um cliente OpenVPN. Se alguém alterar o certificado, mesmo que seja um pouquinho menor, o SHA o detectará e rejeitará a conexão.

O SHA ajuda a impedir ataques, como o ataque Man-in-the-Middle, em que uma parte tenta desviar uma conexão VPN do servidor VPN do provedor para um servidor criado pelo hacker.

Existem 3 níveis de SHA, aumentando a segurança à medida que aumentam: SHA-1, SHA-2 e SHA-3.

Embora as funções de hash SHA-2 e SHA-3 ainda sejam consideradas seguras, o SHA-1 quebra facilmente quando usado para proteger sites. Como os sites protegidos por SHA-1 ainda estão em estado selvagem, os navegadores mais modernos alertam você quando se conectar a um site “seguro” do SHA-1.

O que aprendemos até agora – criptografia VPN

UMA Protocolo VPN é o conjunto de instruções usadas para criar e manter uma conexão criptografada entre dois dispositivos, como o dispositivo móvel ou o computador de um usuário e os servidores de um serviço VPN.

Os protocolos usam algoritmos chamados “cifras,”, Que executam a criptografia e descriptografia de dados. Uma cifra é melhor descrita como uma série de etapas a serem seguidas para criptografar e descriptografar os dados que estão sendo enviados e recebidos. Os provedores comerciais de VPN geralmente usam AES e cifras Blowfish para proteger suas comunicações.

Protocolos da camada de transporte gerenciar os serviços de comunicação dispositivo a dispositivo para aplicativos da Internet. O TCP (Transmission Control Protocol) é um protocolo de correção de erros, mais utilizado para baixar arquivos e enviar mensagens. O protocolo UDP (User Datagram Protocol) é mais rápido, mas não inclui a correção de erros, e é melhor usado para transmitir conteúdo, como conteúdo do Netflix ou de outros fornecedores de vídeo e música.

o Handshake de TLS (Transport Layer Security) estabelece as chaves secretas necessárias para permitir a comunicação de dois dispositivos. O TLS geralmente usa o sistema de criptografia de chave pública RSA para proteger o aperto de mão, mas também pode usar uma troca de chaves ECDH ou Diffie-Hellman.

Algoritmo de hash seguro (SHA) é uma função hash criptográfica usada para autenticar conexões.

Protocolos VPN

Nesta seção, discutirei OpenVPN, L2TP / IPSec, IKEv2, SSTP e PPTP.

Estes são os protocolos mais comuns atualmente em uso atualmente. Vou explicar o que são e como funcionam. Geralmente, discutiremos estes na ordem do melhor protocolo ao pior, conforme listados na primeira frase acima. No entanto, salvaremos o melhor para o final: OpenVPN.

Como o OpenVPN é indiscutivelmente o padrão do setor, abordarei os detalhes com mais detalhes. No entanto, tenha certeza, eu não vou economizar em detalhes sobre os outros protocolos, pois eles também ainda estão em uso pesado.

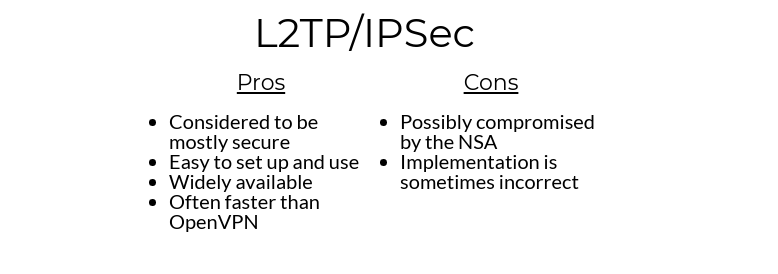

L2TP / IPSec

Prós:

- Considerado mais seguro

- Fácil de configurar e usar

- Amplamente disponível

- Frequentemente mais rápido que o OpenVPN

Contras:

- Possivelmente comprometido pela NSA

- Às vezes, a implementação está incorreta

O Protocolo de encapsulamento da camada 2 (L2TP) está incorporado na maioria dos sistemas operacionais e dispositivos compatíveis com VPN. Isso facilita a configuração. O L2TP é geralmente usado em conjunto com o pacote de autenticação / criptografia IPSec (Internet Protocol Security), pois o L2TP não fornece nenhuma criptografia por si só.

O L2TP / IPsec pode usar as cifras 3DES e AES, embora o AES seja normalmente usado, pois o 3DES é vulnerável ao Sweet32 e aos ataques meet-in-the-middle.

O L2TP / IPSec usa UDP para a troca inicial de chaves criptografadas (handshake) e para transmissão de dados.

Embora esse protocolo seja um pouco mais lento que outros, porque encapsula os dados duas vezes, a desaceleração é compensada um pouco devido ao protocolo que permite multiencadeamento e criptografia / descriptografia que ocorrem no nível do kernel.

Em teoria, esse protocolo poderia fornecer um desempenho melhor que o OpenVPN.

Embora o L2TP / IPSec não tenha conhecido vulnerabilidades significativas de segurança, Edward Snowden e o especialista em segurança John Gilmore indicaram que o IPSec foi deliberadamente enfraquecido por “alguém, não um funcionário da NSA, mas que tinha vínculos de longa data com a NSA” no comitê de padrões IPSec IETF durante a fase de projeto e, portanto, foi comprometida pela NSA.

Infelizmente, alguns provedores de VPN não implementam L2TP / IPSec corretamente, usando chaves pré-compartilhadas (PSKs) disponíveis em seus sites. Isso abre a possibilidade de um invasor usar uma chave pré-compartilhada para se passar por um servidor VPN, permitindo que eles espionem ou insiram dados maliciosos.

Embora seja possível que o L2TP / IPSec possa estar sujeito a vulnerabilidades de segurança, se implementado corretamente, ele é considerado seguro. Sua compatibilidade com a maioria dos sistemas operacionais e dispositivos é uma vantagem definitiva.

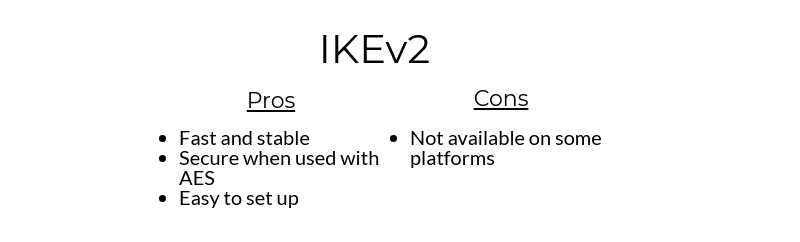

IKEv2

Prós:

- Rápido e estável

- Seguro quando usado com o AES

- Fácil de configurar

Contras:

- Não disponível em algumas plataformas

O Internet Key Exchange versão 2 (IKEv2) foi originalmente desenvolvido por uma parceria entre a Cisco e a Microsoft. O protocolo é suportado pelo Windows 7 e superior, dispositivos iOS e BlackBerry.

Além da versão oficial do IKEv2, código aberto, versões compatíveis foram desenvolvidas para outros sistemas operacionais.

Como o IKEv2 é simplesmente um protocolo de encapsulamento, ele precisa ser associado a um conjunto de autenticação, como o IPSec, para se tornar um protocolo VPN seguro e real.

O IKEv2 pode usar uma variedade de algoritmos criptográficos, incluindo AES, Blowfish, 3DES e Camellia.

O IKEv2 usa UDP para a troca inicial (e criptografada) de chaves e para transferência de dados.

O IKEv2 brilha como uma opção para usuários de smartphones que alternam regularmente entre conexões Wi-Fi celulares e locais, pois o protocolo é excelente para se reconectar automaticamente quando os usuários perdem e depois recuperar uma conexão à Internet.

Embora o IKEv2 não seja tão popular quanto outros protocolos, pois é suportado em menos plataformas, seu desempenho, segurança e capacidade de restabelecer automaticamente uma conexão a tornam uma opção válida, quando disponível.

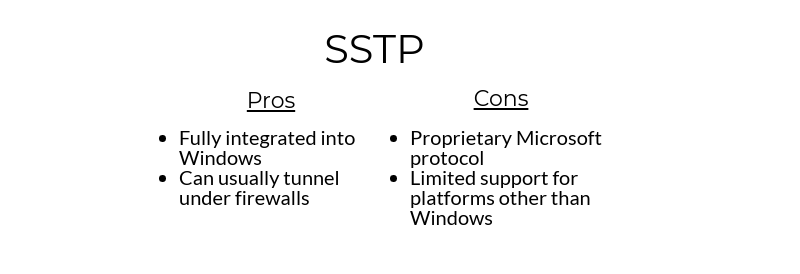

SSTP

Prós:

- Totalmente integrado ao Windows

- Geralmente, pode ser encapsulado sob firewalls

Contras:

- Protocolo proprietário da Microsoft

- Suporte limitado para plataformas diferentes do Windows

O Secure Socket Tunneling Protocol (SSTP) é o padrão de protocolo proprietário da Microsoft e, portanto, está totalmente integrado ao Windows. O protocolo está disponível para dispositivos Windows, macOS, Linux e BSD. O SSTP está disponível para instalações do Windows desde o lançamento do Windows Vista SP1.

A Microsoft desenvolveu o protocolo para acesso remoto ao cliente e, como tal, não é compatível com os túneis de VPN site a site.

A criptografia SSTP utiliza o SSL 3.0, por isso oferece recursos e vantagens semelhantes ao OpenVPN, incluindo a capacidade de usar a porta TCP 443 para evitar o bloqueio.

Há preocupações com o SSTP, pois não é um padrão aberto e, como tal, não é aberto a exames pelo público. Há preocupações com a cooperação anterior da Microsoft com a Agência de Segurança Nacional (NSA), e um funcionário da NSA admitiu trabalhar com a Microsoft no desenvolvimento do Windows 7.

O SSTP tem a capacidade de encapsular na maioria dos firewalls, graças ao uso de SSL / TLS na porta 443 TCP. Isso pode torná-lo uma opção atraente para aqueles presos por firewalls excessivamente restritivos.

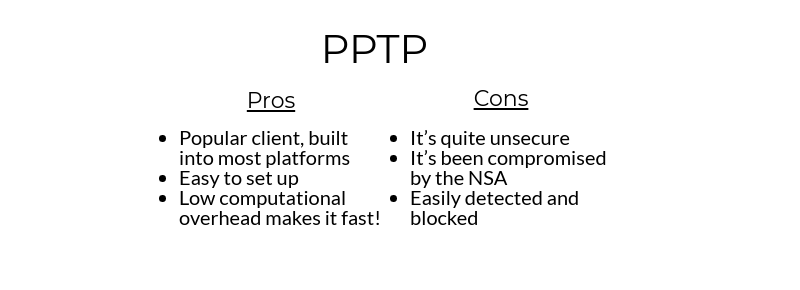

PPTP

Prós:

- Cliente popular, incorporado na maioria das plataformas

- Fácil de configurar

- Baixa sobrecarga computacional torna mais rápido!

Contras:

- É bastante inseguro

- Foi comprometido pela NSA

- Facilmente detectado e bloqueado

Um consórcio liderado pela Microsoft criou o Protocolo de encapsulamento ponto a ponto (PPTP) em 1995 para criar VPNs através de conexões dial-up. Foi integrado ao Windows 95.

O protocolo rapidamente se tornou o padrão para redes VPN corporativas. Continua sendo um protocolo popular para o serviço comercial de VPN ainda hoje. No entanto, ao longo dos anos, à medida que a tecnologia VPN melhorou, o PPTP caiu no caminho.

O PPTP usa chaves de criptografia de 128 bits, portanto, exige uma sobrecarga computacional menor do que outros protocolos para implementar, tornando-o mais rápido do que muitos outros protocolos.

No entanto, o PPTP não é tão seguro quanto outros protocolos e enfrenta inúmeras vulnerabilidades de segurança. Embora a Microsoft tenha corrigido muitas das vulnerabilidades, a empresa baseada em Redmond recomenda o uso de SSTP ou L2TP / IPsec..

O PPTP criptografa sua carga útil usando o protocolo de criptografia ponto a ponto da Microsoft (MPPE). O MPPE usa o algoritmo de criptografia RSA RC4 com até um máximo de chaves de sessão de 128 bits.

Acredita-se amplamente que a Agência de Segurança Nacional (NSA) possa descriptografar facilmente informações criptografadas em PPTP e que tenha coletado grandes quantidades de dados a partir do período em que o PPTP foi considerado seguro.

O PPTP não é recomendado para uso em países como a China, onde o governo é conhecido por bloquear o uso da VPN.

O PPTP usa a porta TCP 1723 e o protocolo GRE, que são facilmente bloqueados, facilitando a detecção e o bloqueio de protocolos como o Great Firewall da China.

Eu sugiro fortemente que os usuários evitem o PPTP sempre que possível e o usem apenas quando não houver outro protocolo compatível.

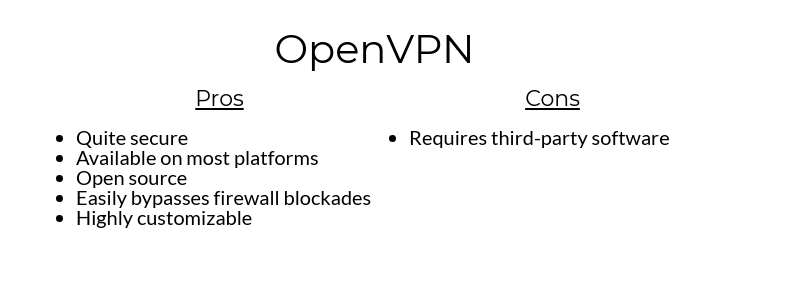

OpenVPN

Prós:

- Bastante seguro

- Disponível na maioria das plataformas

- Código aberto

- Ignora facilmente os bloqueios de firewall

- Altamente personalizável

Contras:

- Requer software de terceiros

O OpenVPN é sem dúvida o protocolo VPN mais popular disponível atualmente. É suportado pela maioria dos provedores de VPN comerciais. O OpenVPN é um protocolo VPN gratuito que também é de código aberto e sua criptografia de 256 bits o torna um dos protocolos mais seguros disponíveis no mercado..

O OpenVPN é altamente configurável. Embora o protocolo não seja suportado nativamente por nenhuma das plataformas populares de dispositivos, ele está prontamente disponível para a maioria deles via Software de terceiros.

Um recurso específico do OpenVPN que o torna uma escolha popular é a capacidade de ser configurado para executar em qualquer porta.

A porta mais notável é a porta TCP 443, usada pelo tráfego HTTPS. Como a porta 443 é usada para conexões seguras para bancos, varejistas on-line e outros usuários preocupados com a segurança, o bloqueio da porta 443 causaria estragos nas operações desses bancos e outros usuários preocupados com a segurança.

É por esse motivo que países restritivos como a China teriam dificuldade em bloquear o OpenVPN imediatamente, sem pôr em risco os negócios.

O OpenVPN pode ser configurado para usar UDP se a velocidade for a mais importante, considerar de que forma (s) seria uma opção válida e / ou para que uso.ration, ou TCP, se a correção de erros for o fator mais importante.

A biblioteca OpenSSL que o OpenVPN usa para criptografar conexões suporta uma variedade de cifras, embora AES e Blowfish sejam os mais comuns.

Como a criptografia OpenVPN funciona

Como mencionado anteriormente, a criptografia OpenVPN é composta de duas partes: criptografia do canal de controle e criptografia do canal de dados.

Criptografia do canal de controle protege a conexão estabelecida entre o seu computador ou dispositivo e os servidores do provedor de VPN.

Criptografia de canal de dados protege os dados reais sendo transmitidos e recebidos por ambas as partes.

Infelizmente, alguns provedores de VPN usam criptografia mais fraca em um desses canais – geralmente o canal de dados – o que deixa seus dados em risco.

A força da segurança de uma conexão OpenVPN é tão forte quanto a criptografia mais fraca que está sendo usada.

Para garantir segurança máxima, os dois canais devem usar a criptografia mais forte possível. No entanto, uma criptografia mais forte pode diminuir a velocidade da conexão de uma VPN, e é por isso que alguns provedores usam criptografia mais fraca para o canal de dados – é tudo sobre o que é mais importante para você: velocidade ou segurança.

Se possível, sempre pesquise qualquer provedor de VPN que você esteja considerando para garantir que ele use o método mais seguro disponível para suas conexões OpenVPN.

A criptografia do canal de controle usa a tecnologia Transport Layer Security (TLS) para negociar com segurança a conexão do seu dispositivo aos servidores da VPN. Os navegadores usam TLS para fornecer uma conexão segura a sites habilitados para HTTPS.

Em conclusão

Desde que um provedor de VPN tenha implementado adequadamente o OpenVPN em seus servidores e aplicativos, o protocolo é, na minha humilde opinião, o protocolo VPN mais seguro que existe..

Uma auditoria de 2023 do OpenVPN mostrou sem vulnerabilidades sérias isso afetaria a privacidade dos usuários. Embora existam algumas vulnerabilidades que deixaram os servidores OpenVPN abertos a ataques de negação de serviço (DoS), a versão mais recente do OpenVPN corrigiu esses problemas.

Devido à proteção de alto nível do OpenVPN, flexibilidade e aceitação geral pelo setor de VPN, eu recomendo que você use o protocolo OpenVPN sempre que possível.

Vamos resumir

Vamos dar uma olhada nas principais idéias que abordamos neste artigo. Tem sido uma estrada longa e sinuosa, mas chegamos ao fim.

Criptografia

Em sua forma mais simples, criptografia é o processo de conversão de texto legível (texto sem formatação) em texto ilegível (texto com cifra) que só pode ser lido se você possuir o “código secreto” (cifra) para decodificar o texto novamente em um formato legível.

As cifras de criptografia são algoritmos de instruções sobre como criptografar dados e as chaves de criptografia são as informações que determinam a saída da cifra (ou seja, o texto cifrado). Os protocolos VPN fazem uso dessas cifras para criptografar seus dados.

Uma VPN usa um túnel criptografado para manter sua conexão com a Internet oculta. Isso impede que terceiros, como seu ISP ou o governo, monitorem e registrem suas atividades online.

Protocolos de criptografia VPN

O seu provedor de VPN usa protocolos de criptografia para proteger sua conexão à Internet.

Existem vários tipos de protocolos de criptografia disponíveis para proteger as conexões VPN, cada um com suas próprias vantagens e desvantagens. As quatro considerações mais importantes são quais cifras (como AES ou Blowfish), protocolos de camada de transporte, criptografia de handshake e autenticação SHA que eles usam.

Os protocolos da camada de transporte lidam com os serviços de comunicação de ponta a ponta (dispositivo a dispositivo) para aplicativos, como os usados na Internet.

A criptografia de handshake é o processo usado para fazer uma conexão entre o seu dispositivo e o servidor do provedor de VPN. Esse “aperto de mão” verifica se você está se conectando a um servidor VPN autêntico, e não ao servidor “falsificado” de um hacker.

Autenticação SHA é uma função de hash criptográfico que pode ser usada para autenticar conexões.

Protocolos

L2TP / IPSec

O Protocolo de encapsulamento da camada 2 (L2TP) está disponível na maioria dos sistemas operacionais de desktop e móveis. O L2TP é fácil de usar e geralmente é usado com o pacote de criptografia IPSec, pois não contém criptografia própria. Sua velocidade é comparável ao OpenVPN e IKEv2.

IKEv2

As plataformas Windows 7 e superior, iOS e BlackBerry oferecem suporte nativo a esse protocolo. O IKEv2 é uma boa opção para o uso de smartphones, pois brilha ao se reconectar automaticamente à Internet à medida que os usuários perdem e recuperam as conexões à Internet.

SSTP

O SSTP está totalmente integrado ao Windows e também está disponível para as plataformas macOS, Linux e BSD. Não é compatível para uso com túneis de VPN site a site. Ele suporta apenas autenticação de usuário, não autenticação de dispositivo, tornando-o utilizável apenas para acesso remoto ao cliente, como quando um funcionário faz logon remotamente em servidores corporativos.

PPTP

Enquanto o PPTP já existe há muito tempo e está disponível na maioria das plataformas, ele não é seguro. No entanto, como a sobrecarga de criptografia do PPTP é o mais baixo de todos os protocolos, o PPTP é o mais rápido.

OpenVPN

De todos os protocolos que examinamos, o OpenVPN oferece a melhor relação entre proteção e velocidade. É rápido, seguro, confiável e de código aberto. Embora não seja nativo de nenhuma plataforma de dispositivo, há muitas opções de terceiros disponíveis.

O OpenVPN é uma opção particularmente boa para usuários de VPN localizados em países excessivamente restritivos, como a China. Embora o Great Firewall da China tenha a capacidade de bloquear muitos protocolos VPN, sua média de ataques contra o OpenVPN não é tão alta.

Em Fechamento

Depois de ler este artigo, agora você deve entender melhor a criptografia e como uma VPN usa a criptografia para proteger sua conexão online e as atividades associadas.

Como você leu, embora cada protocolo VPN tenha seus pontos fortes e fracos, todos oferecem pelo menos algum nível de proteção quando configurados corretamente. OpenVPN é a melhor aposta para proteção total, compatibilidade e velocidade.

Ao considerar um provedor de VPN, verifique se ele oferece o OpenVPN como uma opção de protocolo para fornecer a melhor proteção para suas atividades pessoais e comerciais on-line.

Eu sugiro o ExpressVPN como uma opção, pois eles oferecem proteção OpenVPN, além de suas excelentes velocidades de conexão, cobertura global do servidor, proteção de privacidade e atendimento ao cliente.

O ExpressVPN também fornece aplicativos compatíveis com OpenVPN para quase todas as plataformas conectadas modernas.

Para mais informações, visite o site da ExpressVPN.

“VPN & Internet Security ”de Mike MacKenzie licenciado sob CC by 2.0

a tecnologia de criptografia é muito mais complexa do que isso, mas a ideia básica é que ela usa algoritmos matemáticos para transformar informações legíveis em informações ilegíveis, tornando-as seguras e protegidas contra olhares indiscretos.

Existem dois tipos principais de algoritmos de criptografia: chave simétrica (chaves privadas) e chave assimétrica (chaves públicas).

A chave simétrica usa a mesma chave para criptografar e descriptografar os dados, enquanto a chave assimétrica usa uma chave pública para criptografar os dados e uma chave privada correspondente para descriptografá-los.

Além disso, a criptografia também usa cifras, que são algoritmos aplicados ao texto sem formatação para criar e decodificar o texto cifrado.

No contexto de uma VPN, a criptografia é usada para proteger as informações pessoais e comerciais dos usuários, impedindo que terceiros monitorem suas atividades on-line e roubem suas informações confidenciais.

Os provedores de VPN usam protocolos de criptografia para garantir que as informações dos usuários sejam protegidas e seguras. Alguns dos protocolos mais comuns incluem L2TP / IPSec, IKEv2, SSTP, PPTP e OpenVPN.

Em resumo, a criptografia é uma tecnologia essencial para proteger as informações pessoais e comerciais dos usuários em uma VPN, e é importante entender como ela funciona para escolher o provedor de VPN certo para suas necessidades de segurança on-line.