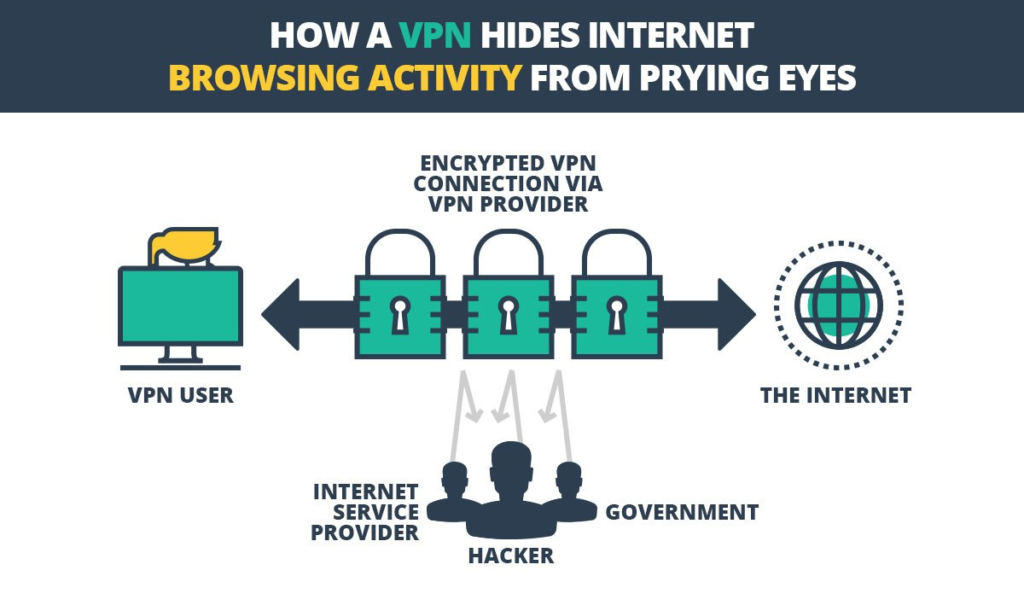

La caractéristique la plus importante d’un réseau privé virtuel (VPN) est peut-être sa capacité à crypter les données envoyées entre votre ordinateur et les serveurs du fournisseur VPN.

Le cryptage d’un VPN protège non seulement vos données personnelles et professionnelles, il protège également vos activités en ligne des regards indiscrets.

Dans cet article, je vais vous présenter en détail le chiffrement. Je vais couvrir ce qu’est le cryptage, comment il fonctionne et comment les meilleurs fournisseurs de VPN l’utilisent pour protéger les adresses IP et les données de leurs clients de toute exposition..

À la fin de cet article, vous en saurez plus sur le chiffrement que vous ne l’auriez jamais imaginé, et vous serez mieux préparé à passer au crible les réclamations promotionnelles des fournisseurs de VPN.

Qu’est-ce que le cryptage?

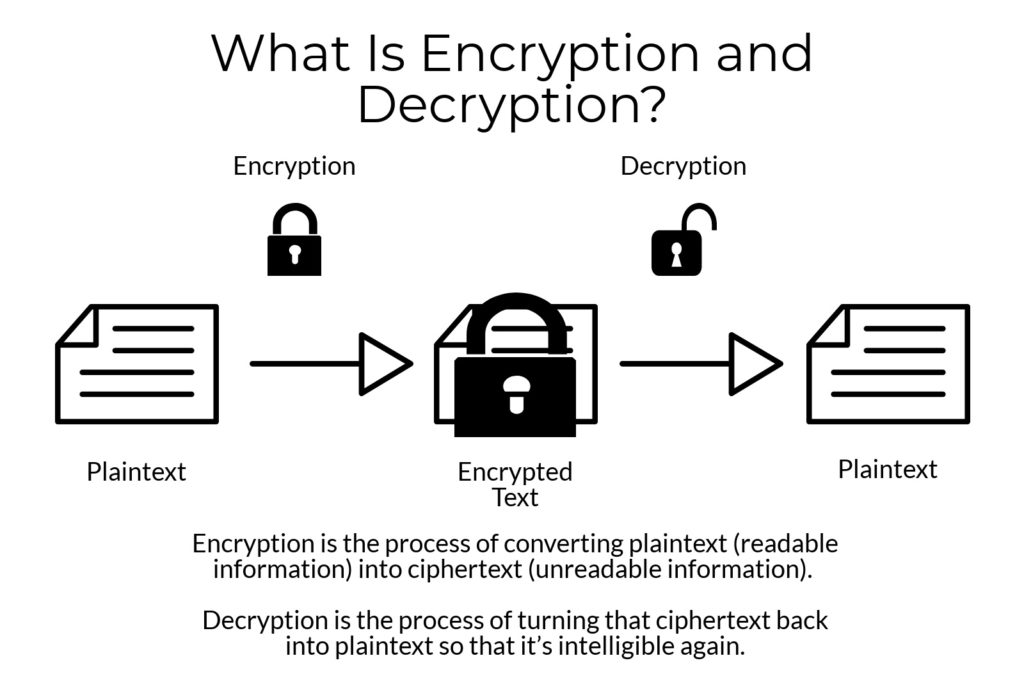

Chiffrement est le processus de conversion texte en clair (informations lisibles) en texte chiffré (informations illisibles).

Décryptage est le processus de transformation texte chiffré retour dans texte en clair pour qu’il soit à nouveau intelligible.

Rappelez-vous comment vous et vos amis avez utilisé un «code secret» pour envoyer des notes à l’école primaire? La technologie de chiffrement moderne est similaire, mais elle est beaucoup plus difficile à déchiffrer que «A = 1, B = 2», etc..

La technologie de cryptage moderne utilise une clé de chiffrement secrète pour «brouiller» les données d’un utilisateur afin qu’elles ne soient pas lisibles par quiconque ne possède pas la clé de chiffrement, empêchant les étrangers de lire vos informations personnelles.

Afin de encoder texte en clair ou décoder texte chiffré, un clef secrète est nécessaire. Les deux touches utilisent un chiffrer, qui est un algorithme appliqué au texte en clair pour créer et décoder le texte chiffré.

Les banques, les processeurs de cartes de crédit, les commerçants et autres utilisent le cryptage pour protéger les informations sensibles – telles que les numéros de cartes de crédit, les informations de commande et autres données sensibles – des regards indiscrets des étrangers.

Cependant, aux fins de cet article, nous nous concentrerons sur le chiffrement Fournisseurs VPN utiliser pour protéger les informations de leurs utilisateurs – telles que leur trafic Web, les fichiers téléchargés et les services auxquels ils ont accès – contre ceux qui aimeraient avoir un aperçu de leurs activités personnelles.

Un VPN achemine votre connexion Internet via un «tunnel» de cryptage, empêchant tout étranger – tel que votre fournisseur de services Internet, les forces de l’ordre ou les pirates – de surveiller votre adresse IP, ainsi que vos voyages en ligne et leurs personnels et entreprises sensibles et associés information.

le tunnel de cryptage porte bien son nom, car il fonctionne comme un métro ou un tunnel routier..

Par exemple, alors que vous savez peut-être qu’un métro est sous vos pieds, vous ne savez pas combien de trains passent dans le tunnel, combien de voitures chacune a, combien de passagers les empruntent, où elles étaient ou où elles étaient va.

Une connexion VPN fonctionne comme un «tunnel» virtuel, protégeant vos voyages en ligne de tout étranger et les empêchant de savoir ce que vous faites..

Fonctionnement du cryptage

Plus tôt dans cet article, j’ai proposé une explication simple du fonctionnement du cryptage.

Bien sûr, le cryptage moderne utilisé pour protéger les données au 21e siècle ne fonctionne pas aussi simplement que cela, mais le processus est similaire.

Lorsque le chiffrement que vous utilisez est aussi simple qu’une substitution alphabétique ou numérique (comme celui que vous avez utilisé à l’école primaire), il est facile de déchiffrer.

Le chiffrement moderne est basé sur des mathématiques sophistiquées algorithmes qui font le chiffrement et le déchiffrement beaucoup plus compliqué.

Il existe deux principaux types de clés de chiffrement utilisées aujourd’hui: symétrique et asymétrique.

Algorithmes de clés symétriques (clés privées)

- Pro: rapide

- Inconvénient: moins sûr qu’asymétrique

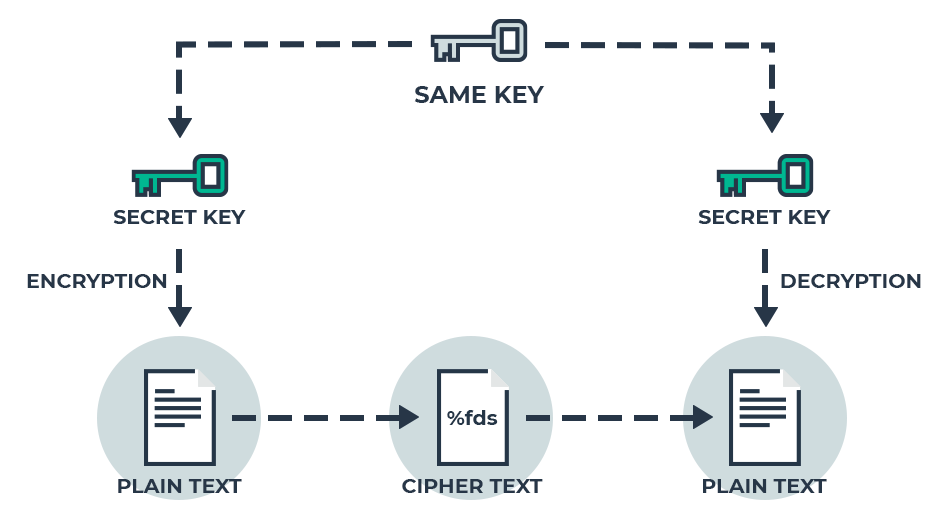

UNE algorithme de clé symétrique utilise les mêmes clés de chiffrement pour le chiffrement de la source de données en clair et le déchiffrement du texte chiffré résultant.

Les deux parties partageant les informations doivent convenir d’un mot de passe (clé) spécifique à utiliser pour crypter et décrypter les données. Cela simplifie les choses, car les parties concernées n’ont besoin d’échanger la clé qu’une seule fois.

Clés symétriques (également appelées clés privées) sont couramment utilisés dans des situations ponctuelles, où une nouvelle clé est créée à chaque fois. Les solutions de paiement telles qu’Apple Pay ou Android Pay utilisent un algorithme à clé symétrique unique sous la forme d’un jeton unique pour protéger un paiement.

Les algorithmes à clé symétrique sont plus rapide que celles asymétriques, car il n’y a qu’une seule clé impliquée. Mais c’est aussi un inconvénient, tout étranger qui obtient la clé peut facilement décrypter toutes les informations cryptées que les parties envoient et reçoivent.

L’interception est tout à fait possible, car les utilisateurs devront convenir à l’avance d’une clé via un canal non crypté, comme un appel téléphonique, un e-mail ou un SMS, qui ne sont pas tous sécurisés à leur manière.

Le processus est également pénible pour les utilisateurs qui ont besoin de partager des données avec plusieurs parties. Cela est dû à l’exigence d’une clé unique à utiliser avec chaque partie. Bien sûr, vous pouvez utiliser la même clé pour tous les utilisateurs, mais alors tout le monde peut décrypter les données de tous les autres.

Algorithmes de clés asymétriques (clés publiques)

- Pro: plus sûr que symétrique

- Con: lent

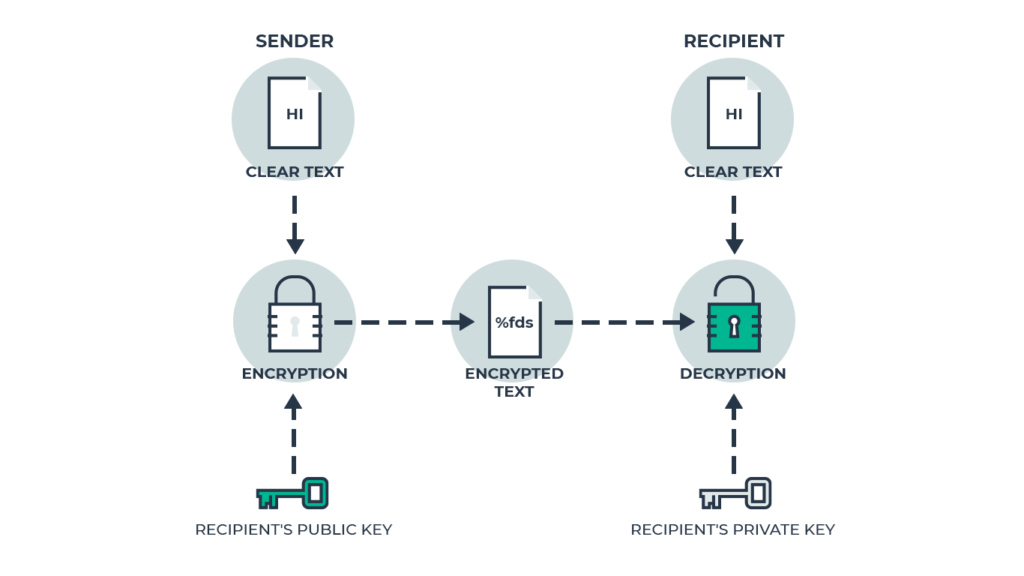

Un algorithme de clé asymétrique les usages différent clés pour le chiffrement du texte en clair et le déchiffrement du texte chiffré résultant. Le processus utilise à la fois une clé publique et une clé privée.

le Clé publique est utilisé pour Crypter les données et Clé privée est utilisé pour décrypter les données. Seul le destinataire prévu des données connaît la clé privée. Tout message chiffré à l’aide d’une clé publique ne peut être déchiffré qu’à l’aide de la clé privée correspondante.

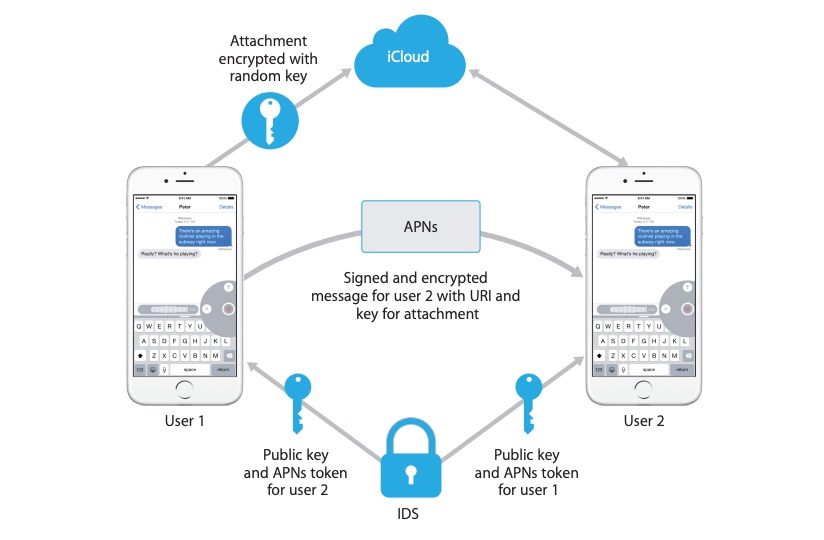

J’utiliserai le service iMessage d’Apple pour expliquer le fonctionnement du chiffrement asymétrique.

Vous avez une réunion de famille à venir et vous voulez faire un gâteau coca-cola au chocolat double grand-mère, mais vous n’avez pas la recette. Donc, vous prenez votre iPad et envoyez un message à l’iPhone de votre maman.

Lorsque vous et votre maman configuriez votre iPad, vous avez activé iMessage. Il s’agit d’un service de messagerie chiffré de bout en bout qui agit comme un service de messagerie SMS, mais protège vos messages des regards indiscrets – dites-le avec moi.

Sur votre iPad, l’application iMessage a créé une clé privée à utiliser pour décrypter les données que vous recevez sur votre iPad.

Sur l’iPhone de votre maman, l’application iMessage a créé une clé privée (différente) à utiliser pour décrypter les données qu’elle reçoit sur son iPhone.

Dans les deux cas, la clé privée est unique pour cet appareil particulier – une clé privée pour votre iPad et une clé privée pour l’iPhone de votre maman.

L’application a également demandé aux serveurs d’Apple de créer un Publique clé pour chaque utilisateur, qu’il stocke sur ces serveurs.

Lorsque vous envoyez votre message à maman, votre appareil récupère la clé publique de votre mère sur les serveurs d’Apple et l’utilise Publique la clé de Crypter votre message sortant, avant même qu’il ne quitte votre téléphone.

Une fois que vous appuyez sur envoyer, les serveurs d’Apple transfèrent le message crypté sur l’iPhone de votre mère, où elle privé clé décrypte votre message.

Lorsque votre maman répond, le processus est recommencé, mais en sens inverse. Cette fois, le message de votre mère à vous est crypté en utilisant votre clé publique (récupérée à partir des serveurs d’Apple), puis le message est décrypté sur votre iPad à l’aide votre Clé privée.

Cela rend la cryptographie asymétrique plus sûr que la cryptographie symétrique, car elle élimine le besoin de partager une seule clé.

Cependant, parce que le processus de cryptographie asymétrique est mathématiquement plus complexe que la cryptographie symétrique, ce qui ajoute à la surcharge informatique, le processus de cryptage / décryptage prend plus longtemps, ralentissant légèrement la transmission.

Les VPN utilisent un cryptage asymétrique pour échanger des clés de session symétriques, qui sont ensuite utilisées pour le reste de la session. En raison de la surcharge informatique que j’ai mentionnée ci-dessus, vous remarquerez généralement des vitesses de connexion plus lentes lors de l’utilisation d’un VPN par opposition à votre connexion ISP normale.

Longueurs de clé de chiffrement

La force de tout cryptage dépend de la clé de cryptage taille de bit. En règle générale, plus une clé est longue, plus le cryptage est puissant.

Fondamentalement, plus la longueur de la clé est longue, plus les combinaisons d’une clé pourraient être possibles, ce qui rend plus difficile pour une tentative de force brute de trouver les valeurs correctes pour la clé.

le taille de bit d’une clé fait référence au nombre de uns et de zéros (binaires) utilisés pour exprimer l’algorithme. Ceci est connu comme le longueur clé. Les deux termes sont interchangeables, bien que «longueur de clé» soit le terme le plus populaire.

Le tableau ci-dessous montre comment les combinaisons de clés de chiffrement possibles augmentent de façon exponentielle à mesure que la taille de la clé augmente:

| Taille de clé | Permutations clés possibles |

| 1 bit | 2 |

| 2 bits | 4 |

| 8 bits | 256 |

| 16 bits | 65536 |

| 64 bits | 4,2 x 10 ^ 9 |

| 128 bits | 3,4 x 1 ^ 38 |

| 192 bits | 6,2 X 10 ^ 57 |

| 256 bits | 1,1 x 10 ^ 77 |

1 bit est un seul chiffre binaire, offrant deux permutations, soit on (1) soit off (0); 2 bits offre deux chiffres binaires (00, 01, 10, 11), quatre permutations, etc. Dans le tableau ci-dessus, les tailles de clés inférieures à 128 bits sont incluses uniquement à des fins de démonstration, car tout élément inférieur à 128 bits serait trop facilement craqué.

À mesure que la taille de la clé augmente, le nombre de combinaisons possibles et la complexité d’un chiffre augmentent tous les deux. Cela affecte également le taux de réussite d’un pirate informatique effectuant une attaque par force brute sur une clé.

UNE attaque de force brute c’est lorsqu’un attaquant parcourt toutes les permutations possibles de mots de passe ou de clés jusqu’à ce qu’il trouve le bon. Même lors de l’utilisation de superordinateurs, le chiffrement moderne peut prendre des années à se fissurer, voire jamais.

Le deuxième supercalculateur le plus rapide au monde, le Sunway TaihuLight, est capable de 93 pétaflops par seconde, ce qui le rend plusieurs millions de fois plus rapide qu’un ordinateur personnel.

ScramBox a calculé qu’il faudrait au Sunway TaihuLight 27 337 893 billions de milliards de milliards de milliards de dollars (c’est vrai, 4 milliards) d’années pour casser une clé AES 256 bits, l’un des chiffrements de chiffrement les plus modernes (dont je parlerai dans la section suivante).

Et c’est l’un des superordinateurs les plus rapides au monde. Pour qu’un PC hautes performances craque AES-256, il faudrait 27 000 milliards de milliards de milliards de milliards mille milliards ans.

Puis-je vous rappeler que l’univers n’a que 15 milliards d’années? Même la réponse à la vie, l’univers et tout ne prendrait pas autant de temps à calculer.

Qu’il suffise de dire qu’un pirate attendrait très longtemps pour accéder à votre compte bancaire, et personne n’a le temps pour cela – afin que vous puissiez être assuré que vos données sont en sécurité derrière le cryptage AES-256.

Chiffres de chiffrement – Que sont-ils??

Comme nous l’avons vu dans la section précédente, la longueur de la clé de cryptage est le nombre réel de nombres bruts impliqués dans le cryptage.

Maintenant, nous allons voir chiffres, qui sont les algorithmes réels (ou séries d’étapes) utilisés pour effectuer le chiffrement. Les protocoles VPN utilisent ces chiffres pour crypter vos données. (Je discuterai des protocoles dans la section suivante.)

Bien que le forçage brutal d’un chiffrement informatique moderne soit pratiquement inutile, il existe parfois des faiblesses dans un chiffrement mal conçu que les pirates peuvent exploiter pour briser le chiffrement associé..

Heureusement, des longueurs de touches plus longues peuvent aider à compenser ces faiblesses en augmentant le nombre de combinaisons possibles.

Cependant, la longueur de la clé seule n’est pas un indicateur précis de la force d’un chiffre. Une combinaison de complexité de chiffrement et de longueur de clé est ce qui compte.

Dans les applications réelles, un équilibre entre sécurité et convivialité doit être trouvé, car plus la longueur de la clé est longue, plus les calculs sont nécessaires et, à son tour, plus la puissance de traitement est requise.

Le chiffre le plus utilisé aujourd’hui est AES.

AES

Le National Institute of Standards and Technology (NIST) des États-Unis a créé AES en 2002. AES signifie «Advanced Encryption Standard», qui est une spécification pour le cryptage des données électroniques..

AES est composé de 3 chiffres de bloc: AES-128, AES-192 et AES-256. Chacun chiffre et déchiffre les données à l’aide de clés de 128, 192 et 256 bits, respectivement.

Comme AES est un chiffrement symétrique, il utilise la même clé pour le chiffrement et le déchiffrement des données, de sorte que les parties d’envoi et de réception doivent connaître et utiliser la même clé secrète.

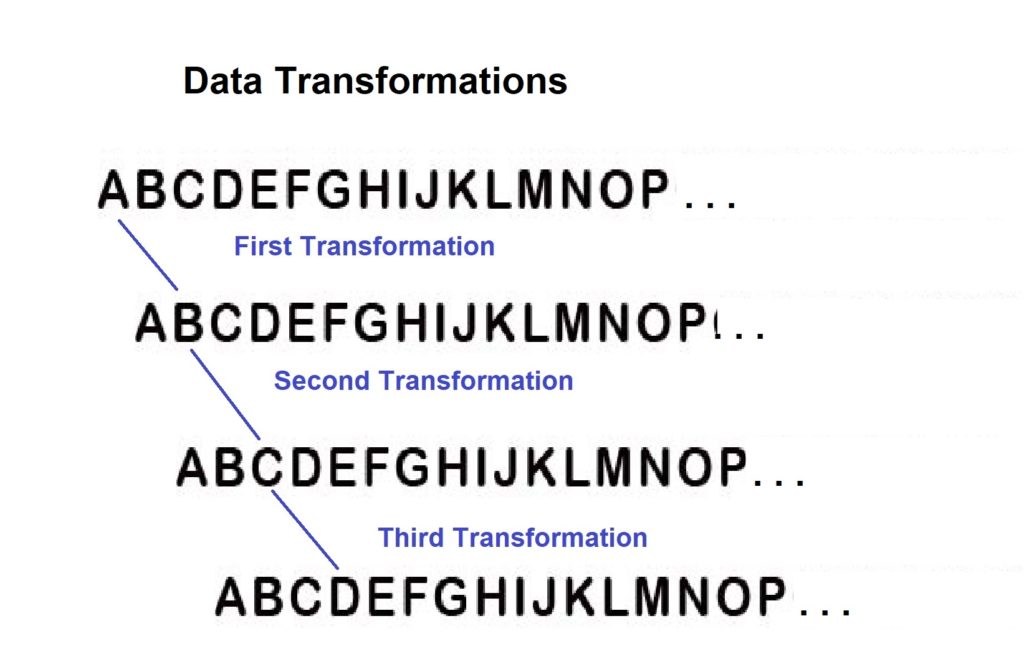

L’algorithme définit un nombre spécifique de transformations de données à effectuer sur les données stockées dans la matrice. Le nombre de transformations de données est déterminé par la longueur de clé, qui est: 10 transformations pour les clés 128 bits, 12 pour les clés 192 bits et 14 pour les clés 256 bits. Ceci est connu comme le polymorphisme.

Par exemple, supposons que nous utilisons un chiffre de décalage de lettre simple de un. A serait égal à B, puis B = C, C = D, D = E, etc. Dans la première transformation, A est réglé pour être égal à B; puis dans la deuxième transformation, A finit par être égal à C; la troisième fois, A est égal à D; etc.

Donc, si vous utilisiez AES-128, qui effectue 10 transformations, A serait égal à K.

Bien sûr, le chiffre AES est loin plus complexe qu’un simple chiffre de décalage de lettre, donc le résultat final serait beaucoup plus compliqué et difficile à déchiffrer qu’un A égal à K.

De nombreuses recherches ont été menées pour attaquer la norme de chiffrement AES depuis sa création en 2002..

Cependant, AES s’est avéré être un défense fiable. Les seules fois où des attaques étaient réussie, elle était due à des pirates exploitant les faiblesses liées à la mise en œuvre ou à la gestion. (En d’autres termes, erreur humaine lors de l’installation.)

Perfect Forward Secrecy

Perfect Forward Secrecy (PFS), également connu sous le nom de «Forward Secrecy», est un système d’utilisation de chiffres, dans lequel un nouvel ensemble unique (ou «éphémère») de clés de chiffrement privées est généré pour chaque session.

TechTerms définit une session comme le «temps limité de communication entre deux systèmes». En anglais simple, cela fait généralement référence au temps qui s’écoule entre le moment où un utilisateur se connecte à un site Web et le moment où il se déconnecte ou ferme le navigateur..

Chaque session a ses propres clés, qui sont utilisées une fois de plus.

Perfect Forward Secrecy supprime la capacité d’un pirate à exploiter une «clé principale» constante, par ex. une clé du compte du site Web de l’utilisateur lui-même. Même si une clé est piratée, seule cette session est compromise, tandis que toutes les autres sessions restent en sécurité.

PFS est une excellente méthode de sécurisation de sessions individuelles, en particulier pour les sites Web HTTPS et les connexions OpenVPN. Le géant de la recherche Google a annoncé en novembre 2011 qu’il utiliserait PFS pour sécuriser les sessions Gmail, ainsi que Search, Docs et Google+.

Ce que nous avons appris jusqu’à présent – Cryptage

Chiffrement est le processus d’un algorithme transformant un texte en clair lisible en texte chiffré illisible, et décryptage est le processus d’un algorithme transformant ce texte chiffré en texte clair.

Il existe deux types d’algorithmes clés: symétrique et asymétrique. Symétrique les algorithmes de clé utilisent uniquement une clé privée, ce qui la rend rapide mais moins sécurisée, asymétrique algorithmes clés utilisent privé et Publique clés, le ralentissant mais le rendant beaucoup plus sûr.

Chiffrement chiffres sont des algorithmes d’instructions pour savoir comment transformer (crypter) les données (A = K, B = L, etc.), et la clé de cryptage indique combien de fois les données seront transformées.

Chiffrement clés sont des informations qui déterminent la sortie d’un algorithme cryptographique, spécifiant la transformation des informations en texte brut en texte chiffré. Plus le nombre de bits de la clé est élevé, plus le niveau de cryptage est élevé.

Chiffrement VPN

Dans cette section, je vais vous expliquer comment un réseau privé virtuel (VPN) utilise le chiffrement pour protéger vos activités en ligne et les données personnelles et professionnelles associées.

De plus, je partagerai également des informations sur les différents types de protocoles de cryptage VPN utilisés par les fournisseurs, expliquerai leur fonctionnement et expliquer les forces et les faiblesses de chaque protocole.

Le logiciel VPN crypte toutes les données qui passent de votre ordinateur aux serveurs VPN du fournisseur. Ce «tunnel» crypté protège à la fois votre adresse IP et vos voyages en ligne des yeux de tiers.

Que sont les protocoles?

UNE Protocole VPN est le mécanisme ou «ensemble d’instructions» (ou, pour simplifier, la méthode) qui crée et maintient une connexion cryptée entre l’ordinateur d’un utilisateur ou un autre appareil connecté et les serveurs du fournisseur VPN.

Les protocoles VPN utilisent un algorithme de cryptage pour protéger vos données des regards indiscrets.

Lors de l’utilisation d’un protocole VPN, un appareil connecté suit l’ensemble d’instructions du protocole, qui lui indique comment chiffrer et déchiffrer les données envoyées et reçues entre lui et le serveur VPN.

Les fournisseurs de VPN commerciaux utilisent différents types de protocoles de sécurité, et tous ont leurs forces et leurs faiblesses. La plupart des protocoles VPN offrent leurs propres algorithmes de chiffrement intégrés, bien que ce ne soit pas vrai pour tous, comme je l’expliquerai un peu plus tard.

Comment fonctionnent les protocoles?

Chaque protocole VPN a ses propres forces et faiblesses, ainsi que des fonctionnalités uniques.

Par exemple, OpenVPN permet aux utilisateurs de se connecter à l’aide du protocole UDP (User Datagram Protocol) ou du protocole TCP (Transmission Control Protocol), tandis que IKEv2 est particulièrement efficace pour reconnecter les utilisateurs qui perdent leurs connexions Internet.

Cependant, parmi les éléments qu’ils contiennent, 4 sont les plus importants à prendre en compte: les chiffrements, les protocoles de couche transport, le chiffrement de prise de contact et l’authentification SHA. Je vais en discuter chacun dans les sections ci-dessous.

Après avoir couvert cela, je présenterai ensuite les protocoles les plus répandus dans l’industrie VPN aujourd’hui. Ceux-ci incluent: OpenVPN, L2TP / IPSec, IKEv2, SSTP et PPTP.

La plupart des protocoles sont définis dans leurs configurations, mais OpenVPN se démarque car il est hautement configurable, je vais donc l’utiliser comme exemple dans cette section.

Chiffres

Comme je l’ai mentionné précédemment, les protocoles utilisent des algorithmes appelés «chiffrements» pour effectuer le chiffrement et le déchiffrement des données. Un chiffrement est une série d’étapes qui sont suivies pour chiffrer / déchiffrer les données.

Les protocoles VPN populaires, tels que OpenVPN, ont la flexibilité d’utiliser plusieurs chiffrements de clés symétriques pour sécuriser les données à la fois sur les canaux de contrôle et de données.

Canal de contrôle le chiffrement protège la connexion entre votre ordinateur ou appareil et les serveurs du fournisseur VPN. Canal de données le chiffrement sécurise les données réelles que les deux parties se transmettent.

Les protocoles les plus courants que les fournisseurs commerciaux utilisent pour sécuriser leurs communications sont AES, Blowfish et (dans une bien moindre mesure) Camellia.

AES

Bien que j’aie mentionné AES dans la section précédente, je pense qu’il est important de le revisiter dans cette section de l’article, compte tenu de sa popularité.

AES est sans doute le chiffrement à clé symétrique le plus couramment utilisé aujourd’hui, même le gouvernement américain utilise AES-256 pour sécuriser ses données. AES est considéré comme très sécurisé et il est certifié comme tel par le National Institute of Standards and Technology.

AES est disponible en 3 tailles de clé de bits différentes – AES-128, AES-192 et AES-256. AES-128 et AES-256 sont les plus utilisés. L’AES-256 est la plus puissante des deux options, bien que l’AES-128 reste sécurisé pour autant que les experts puissent le dire.

Blowfish

Le technologue de sécurité de renommée internationale Bruce Schneier a développé Blowfish-128, qui est le chiffre par défaut qu’OpenVPN utilise. Le bloc à clé symétrique est non breveté et libre de droits et ne nécessite aucune licence d’utilisation.

Alors que les tailles de clé Blowfish peuvent aller de 32 à 448 bits, la taille de clé 128 bits est celle que les utilisateurs utilisent généralement pour sécuriser les données.

Blowfish est suffisamment sécurisé pour une utilisation occasionnelle. Cependant, il a ses faiblesses. Il y a un bug dans certaines implémentations du chiffrement. Cependant, la version de référence (de base) n’inclut pas le bogue.

Camélia

Bien que Camellia soit un chiffrement sécurisé et moderne, le National Institute of Standards and Technology ne l’a pas certifié et n’a pas été testé pour les faiblesses autant que AES l’a fait..

Le camélia est disponible dans des tailles de clé de 128, 192 et 256 bits. Mitsubishi Electric et NTT ont développé conjointement le chiffrement pour convenir aux implémentations matérielles et logicielles.

Protocoles de couche transport: TCP et UDP

Le protocole TCP (Transmission Control Protocol) et le protocole UDP (User Datagram Protocol) sont des protocoles de couche transport. Les protocoles de couche transport gèrent services de communication de bout en bout pour des applications, telles que celles utilisées sur Internet.

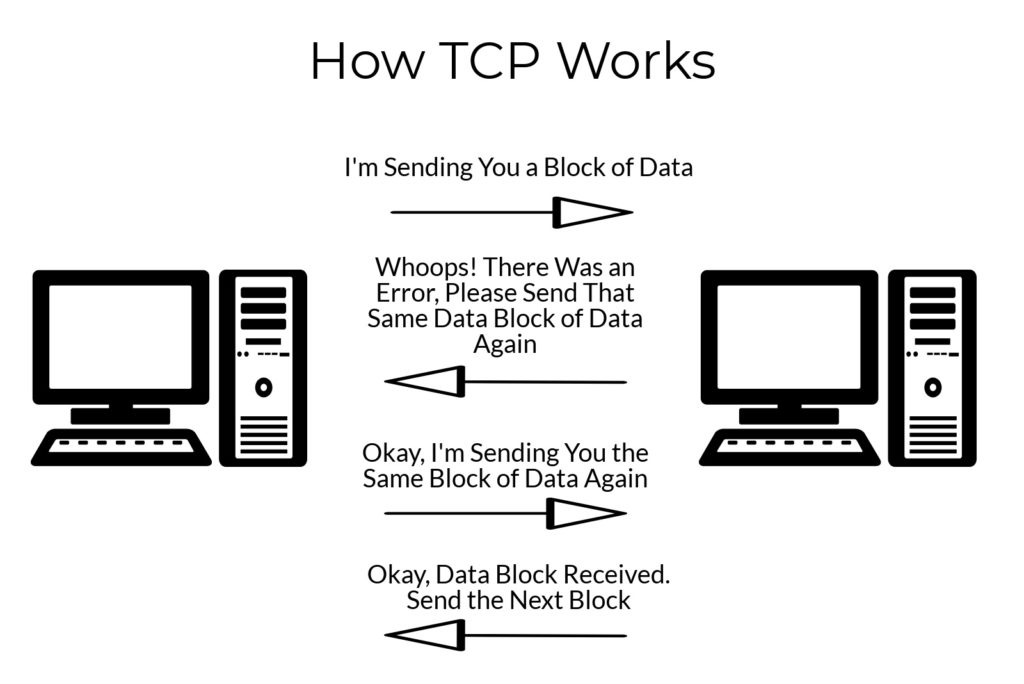

TCP

Le protocole TCP (Transmission Control Protocol) fournit une communication fiable et ordonnée, mais lente.

Si TCP est utilisé pour envoyer un message, un fichier ou un autre type d’informations, l’expéditeur peut être sûr que les informations seront transmises au destinataire avec pas de corruption (erreurs dans les données) et dans le bon ordre. Ceci est particulièrement important pour le transfert de fichiers et l’envoi de messages.

TCP envoie les données dans un «flux», rien n’indiquant où chaque paquet commence ou se termine, de sorte qu’il place une contrainte plus lourde sur un périphérique, car une puissance de traitement plus importante est requise pour garantir la réception correcte des données.

Si des parties d’un flux de données TCP arrivent dans le mauvais ordre, une demande de renvoi pour les données est automatiquement envoyée dans le cadre du traitement, avant que les données puissent être assemblées dans le bon ordre. Il en résulte frais généraux de traitement plus élevés.

TCP est utilisé sur le World Wide Web pour l’accès HTTP (affichage des pages Web), le courrier électronique, les transferts de fichiers et d’autres opérations.

UDP

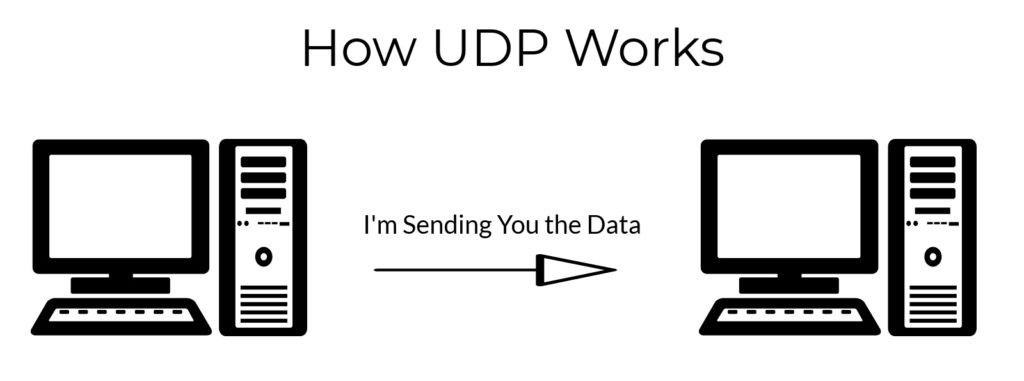

Le protocole UDP (User Datagram Protocol) permet une communication plus rapide mais moins fiable.

Si UDP est utilisé pour envoyer des informations, l’expéditeur ne peut pas être sûr de savoir que les informations parviendront à l’expéditeur, et s’il le fait là-bas, il se peut qu’il ne soit pas dans le bon ordre. De plus, quand il arrive, les données peuvent être corrompues, comme le propose UDP pas de correction d’erreur du tout.

Cela signifie que, si vous envoyez un sérieux de messages texte d’un mot à votre autre significatif, tels que:

“Trouvé un beau paradis. C’est à toi, ma fille. Chris “

Ensuite, il peut arriver comme ceci à la place:

«J’ai trouvé une belle fille. C’est le paradis. Bien à vous, Chris ”.

Ce n’est donc certainement pas le meilleur protocole pour télécharger des fichiers ou envoyer et recevoir d’autres informations, comme des messages texte, qui doivent être dans le bon ordre.

UDP est plus poids léger que TCP, car il ne prend pas en charge le suivi des connexions, la commande des messages ou d’autres opérations gourmandes en ressources processeur. UDP s’en fiche, il prend simplement les informations dans l’ordre qu’elles ont été reçues, dans le mauvais ordre ou non.

UDP envoie des paquets de données individuellement, et les paquets pourraient arriver dans le désordre, s’ils arrivent du tout.

UDP est utilisé pour les systèmes de noms de domaine (DNS), les applications multimédias en streaming (telles que Netflix) et les jeux multijoueurs en ligne.

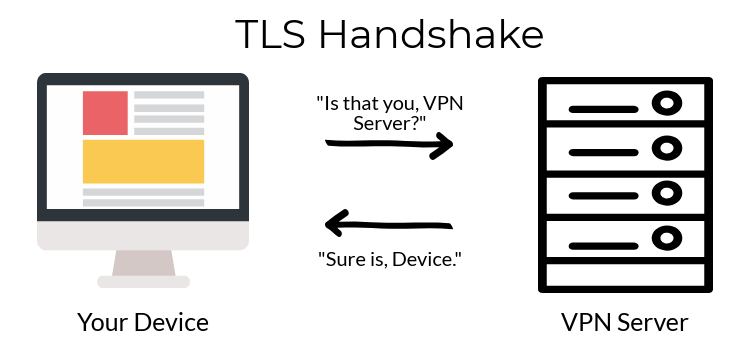

Cryptage de la poignée de main

Lorsque vous établissez une connexion entre votre appareil et le serveur de votre fournisseur VPN, le processus utilise un Prise de contact TLS (Transport Layer Security) d’établir les clés secrètes utilisées pour que les deux communiquent.

Cette «poignée de main» vérifie que vous vous connectez aux serveurs du fournisseur VPN, et non au serveur “usurpé” d’un attaquant.

TLS utilise généralement le cryptosystème à clé publique RSA pour protéger la poignée de main, en utilisant le cryptage asymétrique et l’algorithme de signature numérique pour identifier les certificats TLS / SSL. Cependant, il utilise parfois un échange de clés ECDH ou Diffie-Hellman.

RSA

RSA (Rivest – Shamir – Adleman) est un système de chiffrement asymétrique qui utilise une clé publique pour chiffrer les données tout en utilisant une clé privée différente pour déchiffrer les données. Le système est utilisé pour sécuriser les communications sur Internet depuis plus de deux décennies.

RSA peut avoir différentes longueurs de clé, mais les plus populaires sont 1024 bits (RSA-1024) et 2048 bits (RSA-2048).

Une équipe d’experts a réussi à casser le RSA-1024 en 2023. Cela a conduit les entreprises qui font des affaires sur Internet à renoncer à utiliser le RSA-1024 en masse.

Malheureusement, certains fournisseurs VPN utilisent toujours RSA-1024 pour protéger les poignées de main client / serveur. Avant de choisir un fournisseur VPN, assurez-vous de vérifier avec le fournisseur pour vous assurer qu’il n’utilise plus RSA-1024 pour protéger ses poignées de main.

RSA-2048 et supérieur est considéré comme sécurisé, car il n’a pas été craqué (pour autant que l’on sache).

Cependant, il n’est pas judicieux de l’utiliser seul, car il ne fournit pas Perfect Forward Secrecy. L’inclusion d’un échange de clés Diffie-Hellman (DH) ou Elliptic Curve Diffie-Hellman (ECDH) dans la suite de chiffrement peut y remédier, lui permettant de répondre aux spécifications de PFS..

Diffie-Hellman (DH) et courbe elliptique Diffie-Hellman (ECDH)

Les protocoles VPN peuvent également utiliser un autre type de cryptage de prise de contact, connu sous le nom d’échange de clés cryptographiques Diffie-Hellman.

La clé utilise généralement une longueur de clé de 2048 bits ou 4096 bits. (Évitez tout ce qui est inférieur à 2048, sinon, il est vulnérable à une attaque de blocage.)

Le principal avantage de Diffie-Hellman par rapport à RSA est qu’il offre nativement Perfect Forward Secrecy protection. Cependant, la prise de contact RSA peut être améliorée en y ajoutant un échange de clés DH, offrant une protection similaire.

Les experts en sécurité critiquent Diffie-Hellman pour avoir réutilisé un petit ensemble de nombres premiers. Cela laisse le risque d’être craqué par des parties aux ressources illimitées, comme la NSA. Cependant, il est possible de créer une poignée de main sécurisée lorsqu’elle est utilisée dans le cadre de la configuration du chiffrement RSA.

Courbe elliptique Diffie-Hellman (ECDH) est une forme de cryptographie plus récente qui ne présente pas les vulnérabilités de Diffie-Hellman. ECDH utilise un type particulier de courbe algébrique, à la place des nombres premiers que le Diffie-Hellman original utilise.

ECDH peut également être utilisé en conjonction avec une négociation RSA pour offrir Perfect Forward Secrecy. De plus, il peut chiffrer en toute sécurité une poignée de main par lui-même et fournir à PFS une signature ECDSA (Elliptic Curve Digital Signature Algorithm).

La longueur de la clé ECDH commence à 384 bits. Bien que cela soit considéré comme sécurisé, quand il s’agit de chiffrer une poignée de main seule, plus c’est long, mieux c’est.

Authentification SHA

Algorithme de hachage sécurisé (SHA) est une fonction de hachage cryptographique qui peut être utilisée pour authentifier les connexions, y compris SSL / TLS et les connexions de données.

Fondamentalement, SHA est utilisé pour créer un valeur de contrôle unique pour les données numériques. L’appareil récepteur utilise la valeur de contrôle pour confirmer l’intégrité des données.

Un exemple simple serait si la valeur de contrôle d’un fichier ou d’un message est «456AHD» à une extrémité, et est également «456AHD» lors de la réception – dans ce cas, la partie réceptrice peut être sûre que personne n’a altéré les données le long le chemin.

Donc, si vous recevez le message “Tu es le meilleur, gamin” de ta mère, SHA t’assure que ce n’était pas le travail d’un pirate informatique et que ta maman pense, en effet, que tu es le meilleur, gamin.

Les connexions OpenVPN sont parmi celles qui peuvent être authentifiées à l’aide de SHA.

SHA crée une empreinte digitale unique à partir d’un certificat TLS valide. Le certificat peut être validé par un client OpenVPN. Si quelqu’un modifie le certificat, même le plus petit, SHA le détectera et rejettera la connexion.

SHA aide à prévenir les attaques, telles que l’attaque Man-in-the-Middle, lorsqu’une partie tente de détourner une connexion VPN du serveur VPN du fournisseur vers un serveur de la propre fabrication du pirate.

Il existe 3 niveaux de SHA, dont la sécurité augmente au fur et à mesure: SHA-1, SHA-2 et SHA-3.

Alors que les fonctions de hachage SHA-2 et SHA-3 sont toujours considérées comme sécurisées, SHA-1 se casse facilement lorsqu’il est utilisé pour protéger des sites Web. Étant donné que les sites Web protégés par SHA-1 sont encore dans la nature, la plupart des navigateurs modernes vous avertiront lors de la connexion à un site «sécurisé» SHA-1.

Ce que nous avons appris jusqu’à présent – Chiffrement VPN

UNE Protocole VPN est l’ensemble des instructions utilisées pour créer et maintenir une connexion cryptée entre deux appareils, tels que l’appareil ou l’ordinateur mobile d’un utilisateur et les serveurs d’un service VPN.

Les protocoles utilisent des algorithmes appelés «chiffres,»Qui effectuent le chiffrement et le déchiffrement des données. Un chiffrement est mieux décrit comme une série d’étapes à suivre pour chiffrer et déchiffrer les données envoyées et reçues. Les fournisseurs de VPN commerciaux utilisent généralement AES et des chiffrements Blowfish pour sécuriser leurs communications.

Protocoles de couche de transport gérer les services de communication d’appareil à appareil pour les applications Internet. Le TCP (Transmission Control Protocol) est un protocole de correction d’erreurs, idéal pour le téléchargement de fichiers et l’envoi de messages. Le protocole UDP (User Datagram Protocol) est plus rapide, mais n’inclut pas la correction d’erreurs, et il est préférable de l’utiliser pour diffuser du contenu, comme le contenu de Netflix ou d’autres fournisseurs de vidéo et de musique.

le Prise de contact TLS (Transport Layer Security) établit les clés secrètes nécessaires pour permettre à deux appareils de communiquer. TLS utilise généralement le cryptosystème à clé publique RSA pour protéger la poignée de main, mais il peut également utiliser un échange de clé ECDH ou Diffie-Hellman.

Algorithme de hachage sécurisé (SHA) est une fonction de hachage cryptographique utilisée pour authentifier les connexions.

Protocoles VPN

Dans cette section, je vais discuter d’OpenVPN, L2TP / IPSec, IKEv2, SSTP et PPTP.

Ce sont les protocoles les plus courants actuellement utilisés. Je vais vous expliquer ce qu’ils sont et comment ils fonctionnent. Généralement, nous en discuterons dans l’ordre du meilleur protocole au pire, car ils sont répertoriés dans la première phrase ci-dessus. Cependant, nous conserverons le meilleur pour la fin: OpenVPN.

Étant donné qu’OpenVPN est sans doute la norme de l’industrie, j’entrerai dans les détails lorsque j’en discuterai. Cependant, rassurez-vous, je ne lésinerai pas sur les détails des autres protocoles, car ils sont également toujours très utilisés.

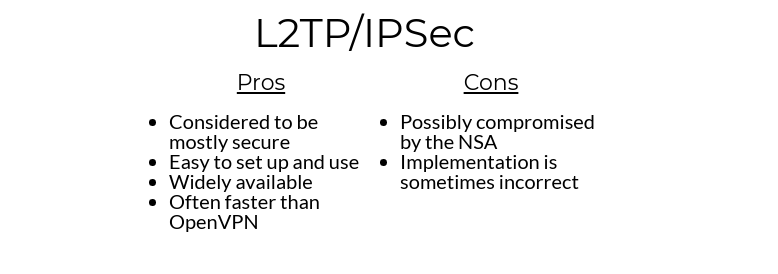

L2TP / IPSec

Avantages:

- Considéré comme étant principalement sécurisé

- Facile à configurer et à utiliser

- Largement disponible

- Souvent plus rapide qu’OpenVPN

Les inconvénients:

- Peut-être compromis par la NSA

- La mise en œuvre est parfois incorrecte

Le protocole L2TP (Layer 2 Tunneling Protocol) est intégré à la plupart des systèmes d’exploitation et des périphériques VPN. Cela facilite la configuration. L2TP est généralement utilisé en conjonction avec le package d’authentification / cryptage IPSec (Internet Protocol Security), car L2TP ne fournit aucun cryptage à lui seul..

L2TP / IPsec peut utiliser à la fois les chiffrements 3DES et AES, bien que AES soit généralement utilisé, car 3DES s’est révélé vulnérable aux attaques Sweet32 et Meet-in-the-Middle.

L2TP / IPSec utilise UDP pour l’échange initial de clés cryptées (poignée de main) et pour la transmission de données.

Bien que ce protocole soit un peu plus lent que les autres car il encapsule les données deux fois, le ralentissement est légèrement décalé en raison du protocole autorisant le multithread et le cryptage / décryptage se produisant au niveau du noyau.

En théorie, ce protocole pourrait fournir de meilleures performances que OpenVPN.

Bien que L2TP / IPSec n’ait aucune vulnérabilité de sécurité significative connue, Edward Snowden et le spécialiste de la sécurité John Gilmore ont indiqué qu’IPSec était délibérément affaibli par «quelqu’un, pas un employé de la NSA, mais qui avait des liens de longue date avec la NSA» au comité des normes IPSec IETF pendant la phase de conception, et a donc été compromise par la NSA.

Malheureusement, certains fournisseurs de VPN n’implémentent pas correctement L2TP / IPSec, en utilisant des clés pré-partagées (PSK) disponibles sur leurs sites Web. Cela ouvre la possibilité à un attaquant d’utiliser une clé pré-partagée pour usurper l’identité d’un serveur VPN, lui permettant d’écouter ou d’insérer des données malveillantes.

Bien qu’il soit possible que L2TP / IPSec soit soumis à des failles de sécurité, s’il est correctement mis en œuvre, il est considéré comme sécurisé. Sa compatibilité avec la plupart des systèmes d’exploitation et des appareils est un atout certain.

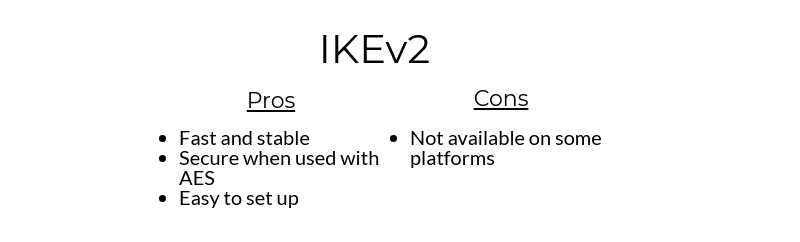

IKEv2

Avantages:

- Rapide et stable

- Sécurisé lorsqu’il est utilisé avec AES

- Facile à installer

Les inconvénients:

- Non disponible sur certaines plateformes

Internet Key Exchange version 2 (IKEv2) a été initialement développé par un partenariat entre Cisco et Microsoft. Le protocole est pris en charge par les appareils Windows 7 et supérieur, iOS et BlackBerry.

En plus de la version officielle de IKEv2, des versions compatibles open source ont été développées pour d’autres systèmes d’exploitation.

Étant donné que IKEv2 est simplement un protocole de tunneling, il doit être associé à une suite d’authentification, telle que IPSec, pour devenir un véritable protocole VPN sécurisé.

IKEv2 peut utiliser une variété d’algorithmes cryptographiques, y compris AES, Blowfish, 3DES et Camellia.

IKEv2 utilise UDP pour l’échange de clés initial (et crypté) et pour le transfert de données.

IKEv2 brille comme un choix pour les utilisateurs de smartphones qui basculent entre les connexions Wi-Fi cellulaires et locales sur une base régulière, car le protocole est excellent pour se reconnecter automatiquement lorsque les utilisateurs perdent puis retrouvent une connexion Internet.

Bien que IKEv2 ne soit pas aussi populaire que les autres protocoles, car il est pris en charge sur moins de plates-formes, ses performances, sa sécurité et sa capacité à rétablir automatiquement une connexion en font une option valide, lorsqu’elle est disponible..

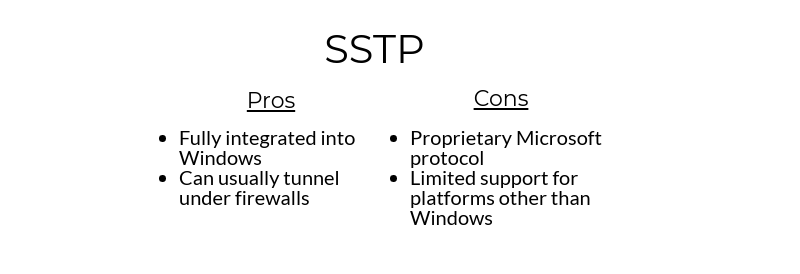

SSTP

Avantages:

- Entièrement intégré à Windows

- Peut généralement passer sous les pare-feu

Les inconvénients:

- Protocole Microsoft propriétaire

- Prise en charge limitée des plates-formes autres que Windows

Le protocole SSTP (Secure Socket Tunneling Protocol) est la norme de protocole propriétaire de Microsoft, et il est donc étroitement intégré à Windows. Le protocole est disponible pour les appareils Windows, macOS, Linux et BSD. SSTP est disponible pour les installations Windows depuis la sortie de Windows Vista SP1.

Microsoft a développé le protocole d’accès client à distance, et en tant que tel, il n’est pas compatible avec les tunnels VPN de site à site.

Le cryptage SSTP utilise SSL 3.0, il offre donc des fonctionnalités et des avantages similaires à OpenVPN, y compris la possibilité d’utiliser le port TCP 443 pour éviter le blocage.

Le SSTP suscite des inquiétudes, car il ne s’agit pas d’une norme ouverte et, en tant que tel, il n’est pas susceptible d’être examiné par le public. La coopération antérieure de Microsoft avec la National Security Agency (NSA) suscite des inquiétudes et un responsable de la NSA a admis avoir collaboré avec Microsoft au développement de Windows 7..

SSTP a la capacité de tunneler sous la plupart des pare-feu grâce à son utilisation de SSL / TLS sur le port TCP 443. Cela pourrait en faire une option attrayante pour ceux qui sont coincés derrière des pare-feu trop restrictifs.

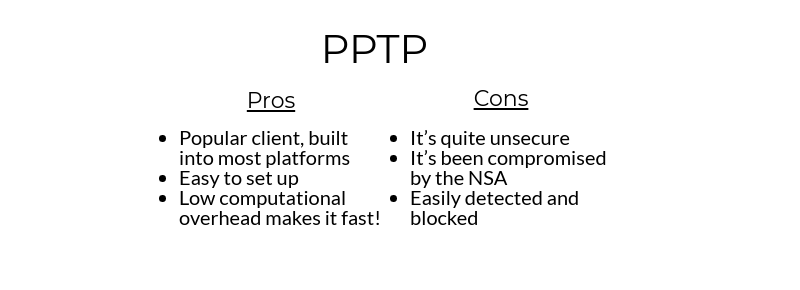

PPTP

Avantages:

- Client populaire, intégré à la plupart des plateformes

- Facile à installer

- La faible charge de calcul le rend rapide!

Les inconvénients:

- C’est assez incertain

- Il a été compromis par la NSA

- Détecté et bloqué facilement

Un consortium dirigé par Microsoft a créé le protocole PPTP (Point-to-Point Tunneling Protocol) en 1995 pour créer des VPN sur des connexions d’accès à distance. Il a été intégré à Windows 95.

Le protocole est rapidement devenu la norme pour les réseaux VPN d’entreprise. Il reste encore aujourd’hui un protocole populaire pour les services VPN commerciaux. Cependant, au fil des ans, à mesure que la technologie VPN s’est améliorée, PPTP est tombé au bord du chemin.

PPTP utilise des clés de chiffrement 128 bits, il nécessite donc un temps de calcul inférieur à celui des autres protocoles à mettre en œuvre, ce qui le rend plus rapide que de nombreux autres protocoles.

Cependant, PPTP n’est pas aussi sécurisé que les autres protocoles et fait face à de nombreuses failles de sécurité. Alors que Microsoft a corrigé de nombreuses vulnérabilités, la firme de Redmond recommande d’utiliser à la place SSTP ou L2TP / IPsec.

PPTP crypte sa charge utile à l’aide du protocole MPPE (Microsoft Point-to-Point Encryption). MPPE utilise l’algorithme de chiffrement RSA RC4 avec un maximum de clés de session de 128 bits.

Il est largement admis que la National Security Agency (NSA) peut facilement décrypter les informations cryptées PPTP et qu’elle a collecté des quantités massives de données à partir de la période où PPTP était considéré comme sécurisé..

PPTP n’est pas recommandé pour une utilisation dans des pays comme la Chine, où le gouvernement est connu pour bloquer l’utilisation de VPN.

PPTP utilise à la fois le port TCP 1723 et le protocole GRE, qui sont facilement bloqués, ce qui facilite la détection et le blocage du protocole par des outils comme le Great Firewall of China..

Je suggère fortement aux utilisateurs d’éviter PPTP dans la mesure du possible et de ne l’utiliser que lorsqu’il n’y a pas d’autre protocole compatible.

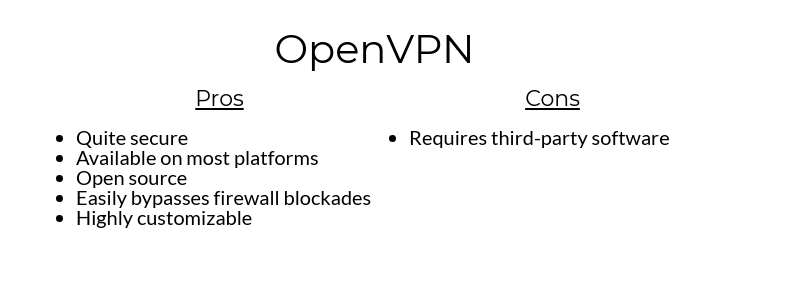

OpenVPN

Avantages:

- Assez sécurisé

- Disponible sur la plupart des plateformes

- Open source

- Contourne facilement les blocages de pare-feu

- Hautement personnalisable

Les inconvénients:

- Nécessite un logiciel tiers

OpenVPN est sans doute le protocole VPN le plus populaire disponible aujourd’hui. Il est pris en charge par la plupart des fournisseurs VPN commerciaux. OpenVPN est un protocole VPN gratuit qui est également open source, et son cryptage 256 bits en fait l’un des protocoles les plus sécurisés du marché..

OpenVPN est hautement configurable. Bien que le protocole ne soit nativement pris en charge par aucune des plates-formes d’appareils populaires, il est facilement disponible pour la plupart d’entre eux via logiciel tiers.

Une caractéristique particulière d’OpenVPN qui en fait un choix populaire est sa capacité à être définie sur fonctionner sur n’importe quel port.

Le port le plus notable est le port TCP 443, qui est utilisé par le trafic HTTPS. Comme le port 443 est utilisé pour des connexions sécurisées pour les banques, les détaillants en ligne et d’autres utilisateurs soucieux de la sécurité, le blocage du port 443 entraînerait des ravages pour les opérations desdites banques et autres utilisateurs soucieux de la sécurité.

C’est pour cette raison que des pays restrictifs comme la Chine auraient du mal à bloquer OpenVPN sans mettre en danger les affaires.

OpenVPN peut être configuré pour utiliser UDP si la vitesse est la plus importante, considérez de quelle manière ce serait une option valide et / ou pour quelle utilisation.ration, ou TCP si la correction d’erreur est le facteur le plus important.

La bibliothèque OpenSSL qu’OpenVPN utilise pour crypter les connexions prend en charge une variété de chiffres, bien que AES et Blowfish soient les plus courants.

Fonctionnement du chiffrement OpenVPN

Comme mentionné précédemment, le cryptage OpenVPN est composé de deux parties: le cryptage du canal de contrôle et le cryptage du canal de données.

Contrôler le cryptage des canaux protège la connexion établie entre votre ordinateur ou appareil et les serveurs du fournisseur VPN.

Cryptage du canal de données sécurise les données réelles transmises et reçues par les deux parties.

Malheureusement, certains fournisseurs de VPN utilisent un cryptage plus faible sur l’un de ces canaux – généralement le canal de données – ce qui laisse vos données en danger.

La force de la sécurité d’une connexion OpenVPN est aussi forte que le cryptage le plus faible utilisé.

Pour garantir une sécurité maximale, les deux canaux doivent utiliser le cryptage le plus puissant possible. Cependant, un cryptage plus fort peut ralentir les vitesses de connexion d’un VPN, c’est pourquoi certains fournisseurs utilisent un cryptage plus faible pour le canal de données – tout dépend de ce qui est le plus important pour vous: la vitesse ou la sécurité.

Si possible, recherchez toujours tout fournisseur VPN que vous envisagez afin de vous assurer qu’il utilise la méthode la plus sécurisée disponible pour ses connexions OpenVPN.

Le chiffrement du canal de contrôle utilise la technologie TLS (Transport Layer Security) pour négocier en toute sécurité la connexion entre votre appareil et les serveurs VPN. Les navigateurs utilisent TLS pour fournir une connexion sécurisée aux sites Web compatibles HTTPS.

En conclusion

Tant qu’un fournisseur VPN a correctement implémenté OpenVPN sur ses serveurs et dans ses applications, le protocole est, à mon humble avis, le protocole VPN le plus sécurisé.

Un audit d’OpenVPN en 2023 a montré aucune vulnérabilité sérieuse cela affecterait la vie privée des utilisateurs. Bien que quelques vulnérabilités aient laissé les serveurs OpenVPN ouverts aux attaques par déni de service (DoS), la dernière version d’OpenVPN a bouché ces trous.

En raison de la protection, de la flexibilité et de l’acceptation générale d’OpenVPN par l’industrie VPN, je vous recommande fortement d’utiliser le protocole OpenVPN chaque fois que possible.

Résumons

Jetons un œil aux principales idées que nous avons couvertes dans cet article. La route a été longue et sinueuse, mais nous avons atteint la fin.

Chiffrement

Dans sa forme la plus simple, le chiffrement est le processus de conversion de texte lisible (texte en clair) en texte illisible (texte chiffré) qui n’est lisible que si vous possédez le “code secret” (chiffré) pour déchiffrer le texte dans un format lisible..

Les chiffrements de chiffrement sont des algorithmes d’instructions sur la façon de chiffrer les données, et les clés de chiffrement sont les éléments d’information qui déterminent la sortie du chiffrement (c’est-à-dire le texte chiffré). Les protocoles VPN utilisent ces chiffres pour crypter vos données.

Un VPN utilise un tunnel crypté pour garder votre connexion Internet secrète. Cela empêche des tiers, tels que votre FAI ou le gouvernement, de surveiller et d’enregistrer vos activités en ligne.

Protocoles de chiffrement VPN

Votre fournisseur VPN utilise des protocoles de chiffrement pour protéger votre connexion Internet.

Il existe différents types de protocoles de chiffrement disponibles pour protéger les connexions VPN, chacun avec ses propres avantages et inconvénients. Les 4 considérations les plus importantes sont les chiffrements (tels que AES ou Blowfish), les protocoles de couche de transport, le cryptage de prise de contact et l’authentification SHA qu’ils utilisent..

Les protocoles de la couche de transport gèrent les services de communication de bout en bout (périphérique à périphérique) pour les applications, telles que celles utilisées sur Internet.

Le cryptage de prise de contact est le processus utilisé pour établir une connexion entre votre appareil et le serveur du fournisseur VPN. Cette «poignée de main» vérifie que vous vous connectez à un serveur VPN authentique, et non au serveur «usurpé» d’un pirate.

L’authentification SHA est une fonction de hachage cryptographique qui peut être utilisée pour authentifier les connexions.

Protocoles

L2TP / IPSec

Le protocole L2TP (Layer 2 Tunneling Protocol) est disponible sur la plupart des systèmes d’exploitation de bureau et mobiles. L2TP est facile à utiliser et est généralement utilisé avec le package de cryptage IPSec, car il ne contient pas de cryptage propre. Sa vitesse est comparable à OpenVPN et IKEv2.

IKEv2

Les plates-formes Windows 7 et supérieures, iOS et BlackBerry prennent toutes en charge nativement ce protocole. IKEv2 est un bon choix pour l’utilisation des smartphones, car il brille à se reconnecter automatiquement à Internet lorsque les utilisateurs perdent, puis retrouvent les connexions Internet.

SSTP

SSTP est étroitement intégré à Windows et est également disponible pour les plates-formes macOS, Linux et BSD. Il n’est pas compatible avec les tunnels VPN de site à site. Il prend en charge uniquement l’authentification des utilisateurs, pas l’authentification des appareils, ce qui le rend utilisable uniquement pour l’accès client à distance, comme lorsqu’un employé se connecte à distance aux serveurs de l’entreprise.

PPTP

Bien que PPTP existe depuis longtemps et soit disponible sur la plupart des plates-formes, il n’est pas sécurisé. Cependant, comme la surcharge de chiffrement de PPTP est la plus faible de tous les protocoles, PPTP est la plus rapide.

OpenVPN

De tous les protocoles que nous avons examinés, OpenVPN offre le meilleur rapport protection / vitesse global. Il est rapide, sécurisé, fiable et open source. Bien qu’il ne soit natif d’aucune plate-forme d’appareil, de nombreuses options tierces sont disponibles.

OpenVPN est un choix particulièrement bon pour les utilisateurs VPN qui se trouvent dans des pays trop restrictifs, comme la Chine. Alors que le grand pare-feu de Chine a la capacité de bloquer de nombreux protocoles VPN, sa moyenne au bâton contre OpenVPN n’est pas aussi élevée.

En clôture

Après avoir lu cet article, vous devriez maintenant avoir une meilleure compréhension du cryptage, et comment un VPN utilise le cryptage pour protéger votre connexion en ligne et les activités associées.

Comme vous l’avez lu, bien que chaque protocole VPN ait ses forces et ses faiblesses, ils offrent tous au moins un certain niveau de protection lorsqu’ils sont correctement configurés. OpenVPN est le meilleur pari pour la protection globale, la compatibilité et la vitesse.

Lorsque vous envisagez un fournisseur VPN, assurez-vous qu’il propose OpenVPN comme option de protocole afin de fournir la meilleure protection pour vos activités personnelles et professionnelles en ligne.

Je suggère fortement ExpressVPN en option, car ils offrent une protection OpenVPN, en plus de leurs excellentes vitesses de connexion, couverture globale du serveur, protection de la vie privée et service client.

ExpressVPN fournit également des applications compatibles OpenVPN pour presque toutes les plateformes connectées modernes.

Pour plus d’informations, visitez le site Web ExpressVPN.

“VPN & Internet Security »de Mike MacKenzie sous licence CC par 2.0

La caractéristique la plus importante dun réseau privé virtuel (VPN) est sa capacité à crypter les données envoyées entre votre ordinateur et les serveurs du fournisseur VPN. Le cryptage dun VPN protège non seulement vos données personnelles et professionnelles, mais également vos activités en ligne des regards indiscrets. Cet article explique en détail le chiffrement, comment il fonctionne et comment les meilleurs fournisseurs de VPN lutilisent pour protéger les adresses IP et les données de leurs clients de toute exposition. Le chiffrement est le processus de conversion de texte en clair en texte chiffré, et le décryptage est le processus inverse. Les fournisseurs de VPN utilisent des clés de chiffrement secrètes pour brouiller les données de lutilisateur, empêchant les étrangers de lire les informations personnelles. Les protocoles VPN tels que L2TP / IPSec, IKEv2, SSTP, PPTP et OpenVPN utilisent différents algorithmes de chiffrement pour protéger les informations de leurs utilisateurs. En utilisant un VPN, vous pouvez acheminer votre connexion Internet via un tunnel de cryptage, empêchant tout étranger de surveiller votre adresse IP et vos activités en ligne.