Détournement de navigateur

Qu’est-ce que c’est et comment pouvez-vous l’empêcher?

Il est tôt le matin et vous venez de faire une tasse de café. Vous démarrez votre navigateur préféré pour consulter les nouvelles quotidiennes, quand tout à coup, vous voyez diverses icônes inhabituelles et étranges dans votre navigateur.

Les changements sont survenus sans que vous ayez effectué une action ou installé de logiciel, mais il est néanmoins installé sur votre navigateur.

Est ce que ça t’es déjà arrivé?

Ensuite, vous avez probablement été victime d’un détournement de navigateur.

Ne vous inquiétez pas trop – la plupart des détournements de navigateur sont relativement faciles à éliminer et il est facile de restaurer votre navigateur dans une version propre.

Commençons par regarder ce qu’est exactement le détournement de navigateur.

Qu’est-ce que le piratage de navigateur?

La définition de «détournement de navigateur» est «un forme de logiciel indésirable qui modifie les paramètres d’un navigateur Web sans l’autorisation d’un utilisateur.“

Un logiciel de piratage de navigateur peut faire avec votre navigateur des choses que vous n’aviez pas l’intention de faire vous-même.

Par exemple, lorsque votre navigateur est piraté, vous pouvez constater que votre page d’accueil par défaut précédente a changé, ou que le moteur de recherche n’est plus Google, mais un moteur de recherche différent à la place..

Un autre signe courant de détournement de navigateur est l’affichage d’annonces indésirables dans votre navigateur ou dans des fenêtres contextuelles. Ces annonces peuvent également vous rediriger vers une page de pirate de l’air.

Le but de ces annonces ou de rediriger quelqu’un vers une certaine page est d’augmenter le trafic sur le site. Le but est d’amener autant de personnes à cliquer sur les annonces que possible, car les pirates sont payés par le nombre de clics sur les annonces.

Cela signifie que chaque fois que le pirate de l’air génère plus de trafic vers un site Web, plus le bénéfice publicitaire sera élevé.

Dans les cas extrêmes, le détournement de navigateur peut entraîner de graves problèmes. Il est possible que les pirates de navigateur manipulent votre navigateur pour télécharger des logiciels malveillants.

Votre navigateur peut télécharger automatiquement (parfois à votre insu) des logiciels espions, des ransomwares ou d’autres types de logiciels malveillants qui peuvent gravement endommager votre appareil.

Alternativement, les pirates de navigateur peuvent rechercher vos informations bancaires ou les détails de votre carte de crédit. En installant un enregistreur de frappe sur votre appareil via un navigateur piraté, les pirates pourraient potentiellement voir tout ce que vous tapez sur votre appareil.

Le pirate pourrait alors vendre les données volées ou vos informations personnelles à des tiers à des fins de marketing ou de vol d’identité, par exemple.

Le malware se propage souvent via des systèmes infectés, ce qui dépend de la disponibilité d’autres systèmes à sa portée. En raison de l’augmentation considérable de l’utilisation d’Internet au cours de la dernière décennie, il est devenu beaucoup plus lucratif pour les pirates informatiques de faire quelque chose avec le piratage de navigateur.

Les navigateurs sont utilisés quotidiennement pour surfer sur Internet et sont utilisés sur différents systèmes d’exploitation informatiques différents, tels que Windows et macOS X, mais également sur des appareils mobiles comme Android et iOS.

Cela signifie que les pirates n’ont besoin de concevoir un outil logiciel malveillant qu’une seule fois pour cibler les navigateurs. Les navigateurs infectés propagent automatiquement les logiciels malveillants aux autres navigateurs sur le Web.

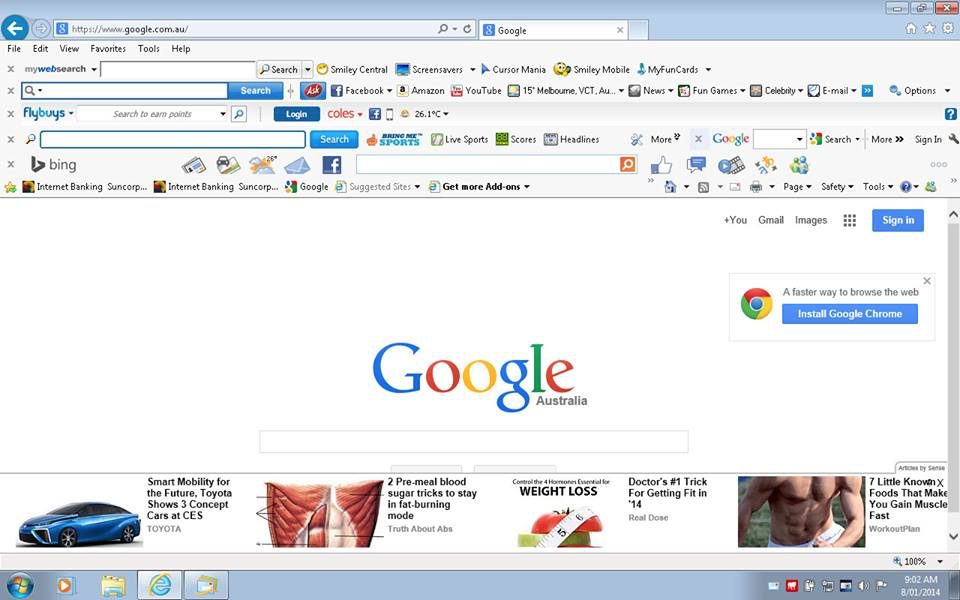

L’image ci-dessous est un exemple de navigateur infecté, comme en témoignent les nombreuses extensions de navigateur installées. En plus de cela, la partie inférieure de la fenêtre du navigateur est remplie de publicités ennuyeuses.

Je vais aborder les inconvénients de ces nombreuses extensions de navigateur dans la section suivante.

Détournement de navigateur: les symptômes

Il existe différents signes qui pourraient signifier que votre navigateur est piraté. Voici les signes les plus évidents d’un navigateur piraté:

-

Redirection automatique vers des sites Web non intentionnels

-

Fenêtres contextuelles (ennuyeuses) contenant des publicités

-

Pages à chargement considérablement lent

- hashtag

Beaucoup de barres d’outils étranges et peu communes installées sur votre navigateur Web (que vous n’avez pas installées vous-même)

Il existe un certain nombre de barres d’outils, de barres de recherche et d’autres types de logiciels bien connus qui appartiennent généralement à un navigateur piraté..

Voici une liste de quelques exemples bien connus:

-

LaBarre d’outils du conduit

-

Économiseur de coupons

-

GoSave

- hashtag

Barre d’outils Babylon

- hashtag

CoolWebSearch

- hashtag

RocketTab

- hashtag

Demander la barre d’outils

Logiciel Enigma créé une liste de barres d’outils malveillantes et d’autres logiciels de navigation nuisibles. Au moment d’écrire ces lignes, la liste compte 141 barres d’outils malveillantes.

Aussi, Wikipédia publié une liste complète de logiciels de piratage de navigateur, de moteurs de recherche nuisibles, de sites Web et d’autres types d’outils de navigateur malveillants.

Méthodes de piratage du navigateur & Comment l’empêcher

Comme pour la plupart des logiciels malveillants, il n’apparaît pas simplement sur votre ordinateur portable ou votre téléphone mobile. Il nécessite une action de l’utilisateur pour activer, télécharger ou installer des logiciels malveillants. Ce n’est pas différent avec le détournement de navigateur.

Les pirates proposent de nouvelles méthodes pour inciter les gens à effectuer une action et à installer quelque chose sur leur navigateur.

J’ai répertorié ci-dessous un certain nombre de méthodes courantes utilisées par les pirates pour installer des logiciels malveillants sur les navigateurs..

Après chaque mention, j’expliquerai également comment contrer la méthode et comment l’empêcher de vous affecter.

1

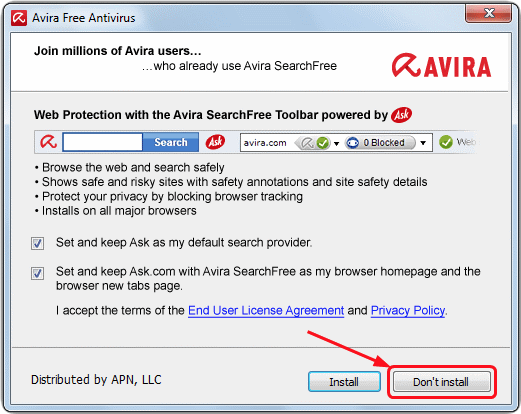

Tromper les utilisateurs dans l’installation de logiciels via un processus d’installation

Dans de nombreux cas, le détournement de navigateur est exécuté dans le cadre d’un processus d’installation pour un autre téléchargement qu’un utilisateur estime fiable et sûr..

Cela signifie qu’un utilisateur peut être amené à accepter d’installer des outils logiciels supplémentaires pendant le processus d’installation d’un autre outil logiciel. Il est souvent caché dans les termes et conditions, ou une petite case à cocher qui permet au développeur du logiciel d’installer des logiciels malveillants.

Alternativement, le logiciel peut tromper les utilisateurs en offrant une option pour refuser l’installation de logiciels de navigation supplémentaires. Cependant, l’option est présentée à l’utilisateur de manière à l’induire en erreur à installer le logiciel de toute façon.

Par exemple, le processus d’installation pourrait mentionner quelque chose à propos d’un logiciel de navigation supplémentaire (qui est en fait un logiciel malveillant). La description indique que le logiciel optimisera votre expérience de navigation, votre expérience de recherche, etc. (mais ce n’est pas le cas; c’est juste une arnaque).

L’utilisateur pourrait penser que l’installation du logiciel supplémentaire pourrait en valoir la peine, étant donné que le téléchargement initial provenait déjà d’un développeur / d’une entreprise de confiance en qui il avait confiance.

À ce stade, l’utilisateur a été amené à installer un logiciel malveillant.

Comment gérer les pièges du processus d’installation

Il est important de lire attentivement le processus d’installation chaque fois que vous téléchargez quelque chose!

Chaque fois que vous installez un logiciel tiers (même s’il provient d’une source fiable), lisez toujours attentivement les étapes d’installation et les cases à cocher disponibles.

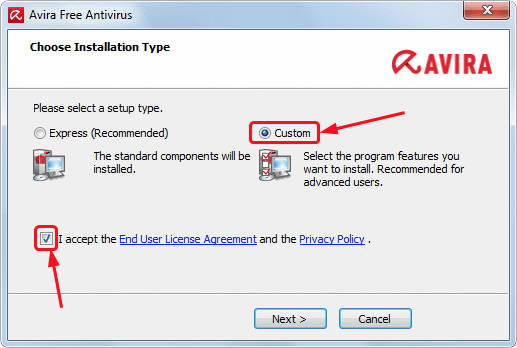

Beaucoup de gens installent des logiciels et sélectionnent la case «Recommandé». Dans de nombreux cas, si vous optez pour le processus d’installation par défaut, il est assez courant que vous acceptiez également d’installer d’autres outils logiciels..

Source de l’image

Cela se produit même sans que vous sachiez exactement ce que vous installez, simplement parce que le logiciel en option n’est pas affiché, sauf si vous étudiez.

Si vous cliquez sur des termes tels que la case à cocher «Avancé» ou «Manuel», vous verrez souvent plusieurs options que vous pouvez (dé) sélectionner pour télécharger ou non des logiciels supplémentaires, comme une barre d’outils ou une barre de recherche.

Assurez-vous de lire attentivement et de toujours vérifier les étapes avancées de l’installation pour savoir si elles essaient ou non de vous inciter à installer d’autres logiciels..

2

Emails de phishing & Liens

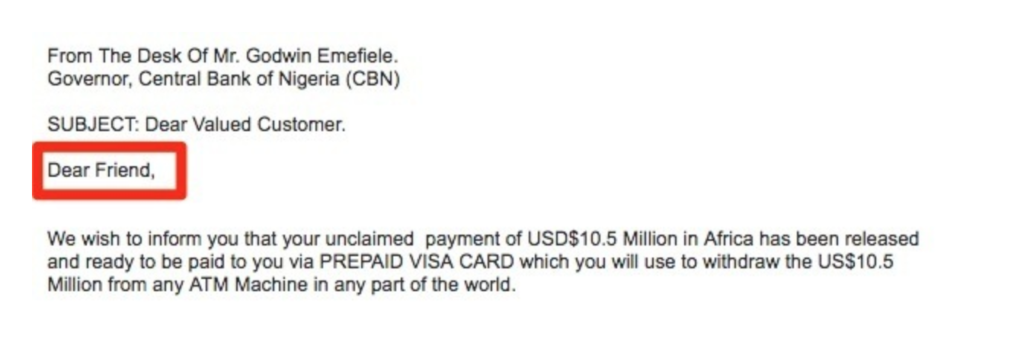

Les e-mails de phishing sont une autre méthode populaire pour inciter les gens à télécharger des logiciels malveillants ou à visiter des sites Web nuisibles..

Le pirate de navigateur peut envoyer une quantité importante d’e-mails à des personnes aléatoires pour diffuser des pièces jointes malveillantes.

Une fois que quelqu’un a téléchargé la pièce jointe infectée, il installe automatiquement le logiciel de piratage du navigateur.

L’installation d’un logiciel de piratage de navigateur peut également être activée en cliquant simplement sur un lien malveillant.

Un lien ne vous redirige pas toujours vers le site Web que vous pensiez visiter, mais vous redirige plutôt vers le site Web d’un pirate de l’air.

Il y a toujours la possibilité de cliquer sur le mauvais lien. Le lien peut être placé sur un site Web, un e-mail, une application de messagerie, un forum, un commentaire YouTube, etc..

Les e-mails de phishing ont souvent certaines caractéristiques qui vous indiquent qu’il s’agit d’un e-mail de phishing. Je parle de grammaire bizarre, d’histoires étranges sur un riche cousin africain qui est décédé ou de fins de messagerie longues et étranges, comme “[protégé par e-mail]”

Solution simple et unique: ne jamais ouvrir ni cliquer sur des pièces jointes ou des liens dans des e-mails lorsque l’expéditeur est inconnu.

En savoir plus sur e-mails de phishing et comment les traiter dans mon article de fond sur le sujet.

Il est également important de réaliser qu’il existe de nombreux liens sur Internet qui pourraient être malveillants ou nuisibles, pas seulement les pièces jointes et les liens qui proviennent de votre compte de messagerie..

Si vous ne savez pas si vous pouvez faire confiance à un lien, ne cliquez pas immédiatement dessus. Au lieu de cela, cliquez avec le bouton droit sur le lien pour le copier et le coller dans un document Word (ou tout autre outil de texte). Idéalement, vous souhaitez visiter uniquement les URL «https».

Ensuite, vous pouvez voir s’il s’agit d’une URL légitime. Si vous n’êtes toujours pas sûr, vous pouvez également coller le lien dans un Scanner de site Web de Norton. Cet outil analysera le lien et vérifiera s’il est sûr de visiter.

3

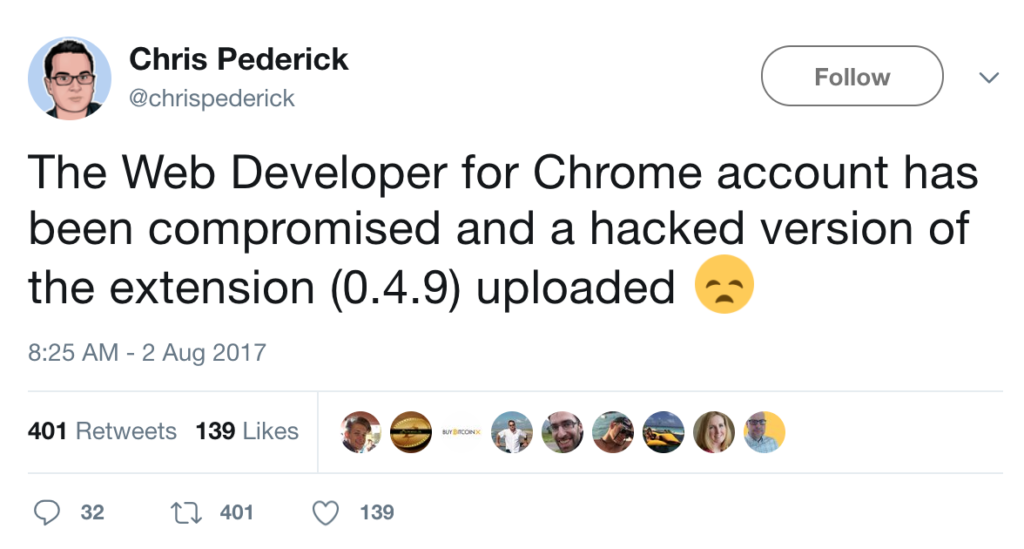

Logiciel d’extension de navigateur compromis & Modules complémentaires

Il existe de nombreux cas de détournement de navigateur provenant de logiciels d’extension compromis. Je parle de plugins tiers (souvent des parties de confiance) ou d’autres logiciels de navigation qui offrent des fonctionnalités supplémentaires et des améliorations de l’expérience utilisateur pour les utilisateurs.

Par exemple, Chris Pederick, le développeur d’une extension Chrome appelée «Web Developer for Chrome» tombé pour un e-mail de phishing lui-même. Son plugin est utilisé par plus d’un million d’utilisateurs Chrome à travers le monde.

Le pirate a incité Chris Pederick à ouvrir une pièce jointe malveillante afin d’appréhender les détails du compte du développeur. Ce faisant, le pirate a eu accès au compte de Chris Pederick et a pu modifier le plugin.

Le pirate a ensuite écrit et téléchargé un nouveau script dans le plugin et l’a mis à jour pour tous les utilisateurs.

Ainsi, chaque utilisateur qui avait installé le plugin Web Developer for Chrome a également installé automatiquement un logiciel de piratage de navigateur.

Il existe également des exemples d’extensions de navigateur anti-malware prétendant être un logiciel de protection légitime, mais en fait, ces extensions anti-malware cachent des scripts qui détournent secrètement votre navigateur.

On pourrait presque dire qu’il est ironique pour les pirates de développer des extensions de navigateur anti-malware, mais ensuite de l’utiliser contre les utilisateurs, car il s’agit en fait d’une couverture pour détourner votre navigateur.

Comment gérer les extensions de navigateur compromises & Modules complémentaires

De telles méthodes augmentent l’importance de vérifier chaque extension de navigateur ou plug-in que vous installez.

Il existe plusieurs façons de procéder lors de la vérification des extensions et des modules complémentaires. Il est à la fois important de vérifier les avis et les marques de confiance des développeurs et des autres utilisateurs, ainsi que de vérifier s’ils ont été signalés par le passé par des sociétés de sécurité..

Recherchez tout d’abord l’extension que vous souhaitez installer sur Google et vérifiez si vous pouvez trouver des informations douteuses. Sinon, il est sûr de dire que vous pouvez l’installer.

S’il contient également une tonne d’avis positifs, il s’agit probablement d’un outil logiciel propre.

Il est également important de vérifier ce que l’extension veut faire. Par exemple, si vous utilisez une extension pour bloquer le code JavaScript, il est normal que l’extension veuille lire la page entière que vous visitez.

Mais si vous avez installé une extension qui vous permet d’enregistrer des recettes de nourriture, mais qu’elle souhaite également avoir la permission de tout lire sur chaque page Web que vous visitez et votre liste de contacts, cela devrait sonner l’alarme.

En général, les modules complémentaires et les plugins sont utilisés pour créer une meilleure expérience utilisateur ou pour fournir certaines fonctionnalités utiles, comme celle de l’exemple, qui aident les développeurs d’une manière ou d’une autre.

Mais, ce sont exactement ces outils logiciels qui sont vulnérables aux exploits et aux pirates, principalement parce que la sécurité de ces modules complémentaires et plugins n’est pas excellente.

Assurez-vous de déterminer si vous avez réellement besoin d’une extension de navigateur, car si vous n’en avez pas besoin, débarrassez-vous-en!

Autres moyens de vous protéger

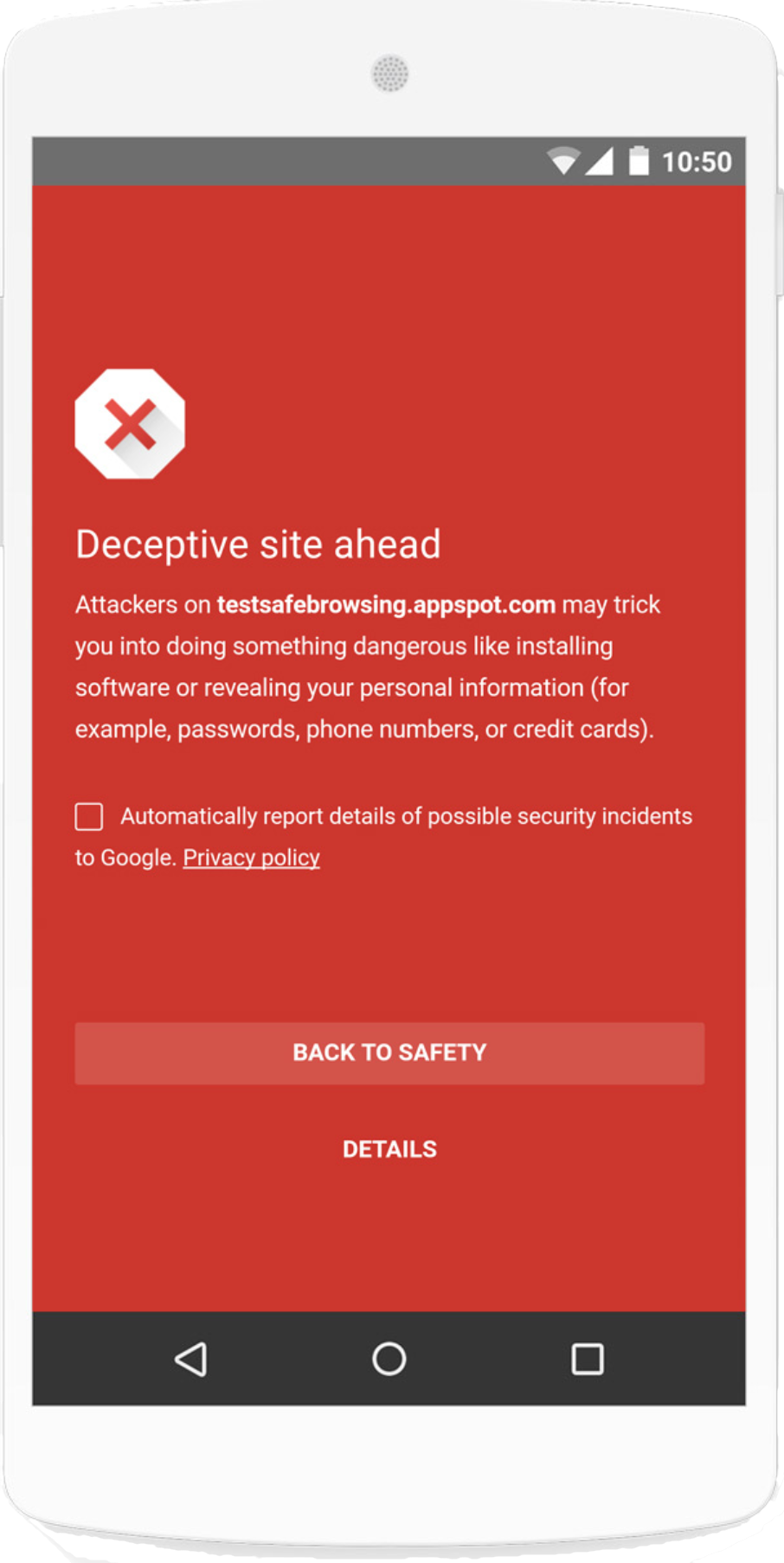

Liste de navigation sécurisée de Google

Google définit la liste de navigation sécurisée comme suit:

“La navigation sécurisée est un service Google qui permet aux applications clientes de vérifier les URL par rapport aux listes constamment mises à jour de Google de ressources Web dangereuses. Des exemples de ressources Web dangereuses sont les sites d’ingénierie sociale (sites de phishing et sites trompeurs) et les sites qui hébergent des logiciels malveillants ou des logiciels indésirables. »

Cela signifie que Google surveille les sites Web nuisibles. Une fois détecté, le site Web sera ajouté à la liste. Donc, si un utilisateur souhaite visiter le site Web, il recevra un message d’avertissement.

Source de l’image

Chaque fois que vous recevez cette notification, il est préférable de ne pas visiter le site Web que vous souhaitez visiter. Les plus grandes sociétés de logiciels de navigation comme Google Chrome (évidemment), Firefox et Safari utilisent la liste de navigation sécurisée.

Google a commencé avec Liste de navigation sécurisée en 2006, mais l’outil de diagnostic est toujours fréquemment mis à jour avec les derniers sites Web qui constituent une menace pour les utilisateurs d’Internet.

Ce que nous avons appris

Le détournement de navigateur se produit assez souvent et, dans de nombreux cas, les utilisateurs ne savent pas que leur navigateur est infecté par certains logiciels malveillants.

Les pirates utilisent plusieurs méthodes pour pirater les navigateurs. Le logiciel de piratage est parfois caché dans le processus d’installation de logiciels tiers, mais les e-mails de phishing et les modules complémentaires compromis sont également des méthodes populaires pour pirater les navigateurs..

Il est donc important de toujours lire attentivement les étapes du processus d’installation et de vérifier les cases à cocher inattendues qui pourraient être sélectionnées par défaut. De plus, n’ouvrez jamais d’URL ou de pièces jointes dans des e-mails auxquels vous ne faites pas confiance.

Soyez également prudent en ce qui concerne les extensions de navigateur, car de nombreuses extensions de navigateur ont tendance à être obsolètes et sont donc exploitées par des pirates pour des activités frauduleuses. Les pirates conçoivent même des extensions de navigateur eux-mêmes, simplement pour l’infecter plus tard avec des scripts malveillants.

Chaque fois que vous naviguez sur le Web et que vous ne pouvez pas visiter un site Web, et que la liste de navigation sécurisée de Google s’affiche avec un message d’avertissement, il est préférable de ne pas l’ignorer ou de continuer sur le site Web de toute façon.

La bonne nouvelle est que le détournement de navigateur ne doit plus vous arriver maintenant que vous savez de quoi il s’agit. N’oubliez pas ces moyens de l’empêcher et vous ne craindrez pas les fraudeurs frauduleux!

es appareils, ce qui en fait une cible facile pour les pirates informatiques.

Détournement de navigateur: les symptômes

Il existe plusieurs signes qui indiquent que votre navigateur a été piraté. Les symptômes courants incluent:

– Changements inattendus dans les paramètres du navigateur, tels que la page d’accueil ou le moteur de recherche par défaut.

– L’apparition d’annonces indésirables dans votre navigateur ou dans des fenêtres contextuelles.

– Redirection vers des pages Web inconnues ou suspectes.

– Ralentissement de la vitesse de navigation.

– L’apparition de barres d’outils ou d’extensions de navigateur inconnues.

Si vous remarquez l’un de ces symptômes, il est probable que votre navigateur ait été piraté.

Méthodes de piratage du navigateur & Comment l’empêcher

Il existe plusieurs méthodes que les pirates informatiques utilisent pour pirater votre navigateur. Voici quelques-unes des méthodes les plus courantes et comment les éviter:

Tromper les utilisateurs dans l’installation de logiciels via un processus d’installation

Les pirates informatiques peuvent vous tromper en vous faisant installer un logiciel malveillant en utilisant un processus d’installation trompeur. Par exemple, ils peuvent vous faire croire que vous installez une mise à jour de logiciel ou un programme utile, mais en réalité, vous installez un logiciel malveillant.

Pour éviter cela, assurez-vous de télécharger des logiciels uniquement à partir de sources fiables et évitez de cliquer sur des liens suspects ou des pop-ups.

Emails de phishing & Liens

Les pirates informatiques peuvent également vous envoyer des emails de phishing ou des liens malveillants qui, une fois cliqués, peuvent pirater votre navigateur. Pour éviter cela, ne cliquez jamais sur des liens suspects ou des emails de personnes que vous ne connaissez pas.

Logiciel d’extension de navigateur compromis & Modules complémentaires

Les pirates informatiques peuvent également compromettre des extensions de navigateur ou des modules complémentaires pour pirater votre navigateur.