Poate cea mai importantă caracteristică a unei rețele virtuale private (VPN) este capacitatea sa de a cripta datele transmise între computer și serverele furnizorului VPN..

Criptarea unui VPN nu numai că vă protejează datele personale și de afaceri, ci și protejează activitățile online de ochii indepărtați.

În acest articol, voi oferi o privire detaliată a criptării. Voi acoperi ce este criptarea, cum funcționează și cum utilizează cei mai buni furnizori VPN pentru a menține adresele IP și datele clienților în siguranță de expunere.

Până la sfârșitul acestui articol, veți ști mai multe despre criptare decât ați visat-o și veți fi mai bine pregătiți să analizați pretențiile promoționale ale furnizorilor VPN.

Ce este criptarea?

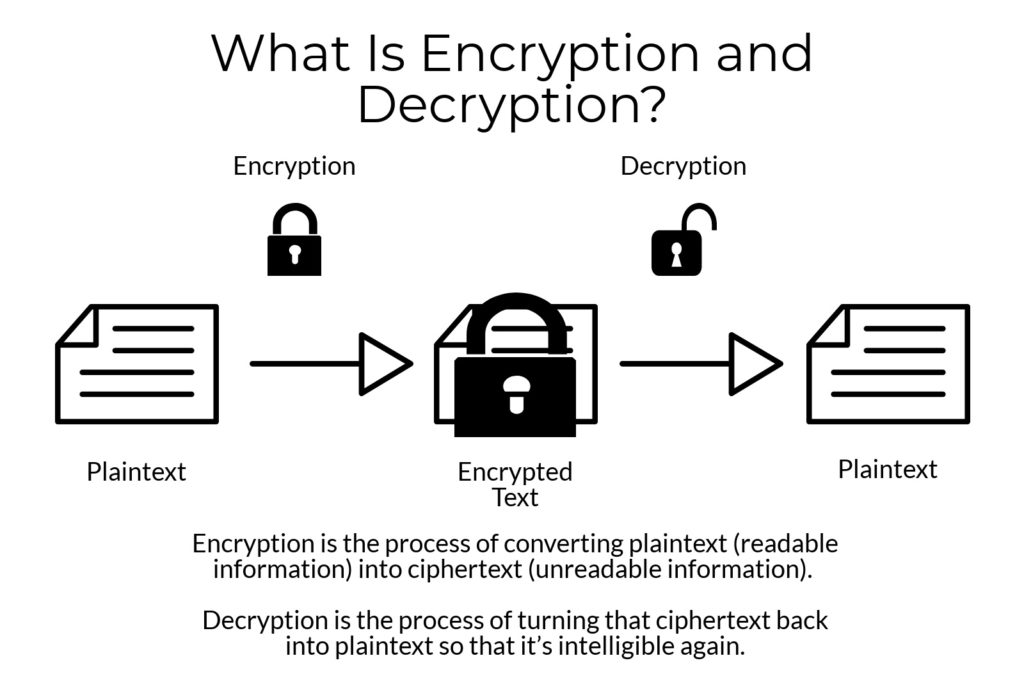

Criptarea este procesul de convertire text simplu (informații citibile) în ciphertext (informații care nu pot fi citite).

decriptarea este procesul de a transforma asta ciphertext inapoi in text simplu astfel încât să fie din nou inteligibil.

Îți amintești cum tu și prietenii tăi ai folosit un „cod secret” pentru a trimite note la școala de clasă? Tehnologia modernă de criptare este similară, numai că este mult mai dificil să decriptați decât „A = 1, B = 2” etc..

Tehnologia de criptare modernă folosește o cheie secretă de criptare pentru a „scramba” datele unui utilizator, astfel încât oricând care nu deține cheia de cifrare să nu fie citită, împiedicând străinii să-ți citească informațiile personale.

Pentru a codifica text complet sau decodifica ciphertext, a cheie secreta Este nevoie. Ambele taste folosesc a cifru, care este un algoritm care se aplică textului de text pentru a crea și decodifica cifratele.

Băncile, procesatorii de carduri de credit, comercianții și alții utilizează criptarea pentru a proteja informațiile sensibile – cum ar fi numerele de carduri de credit, informații despre comenzi și alte date sensibile – de ochii indoși ai străinilor.

Cu toate acestea, în sensul acestui articol, ne vom concentra pe criptarea care Furnizori VPN Folosiți-vă pentru a proteja informațiile utilizatorilor lor – cum ar fi traficul lor web, fișierele descărcate și serviciile accesate – de cei care ar dori să arunce o privire asupra activităților lor personale.

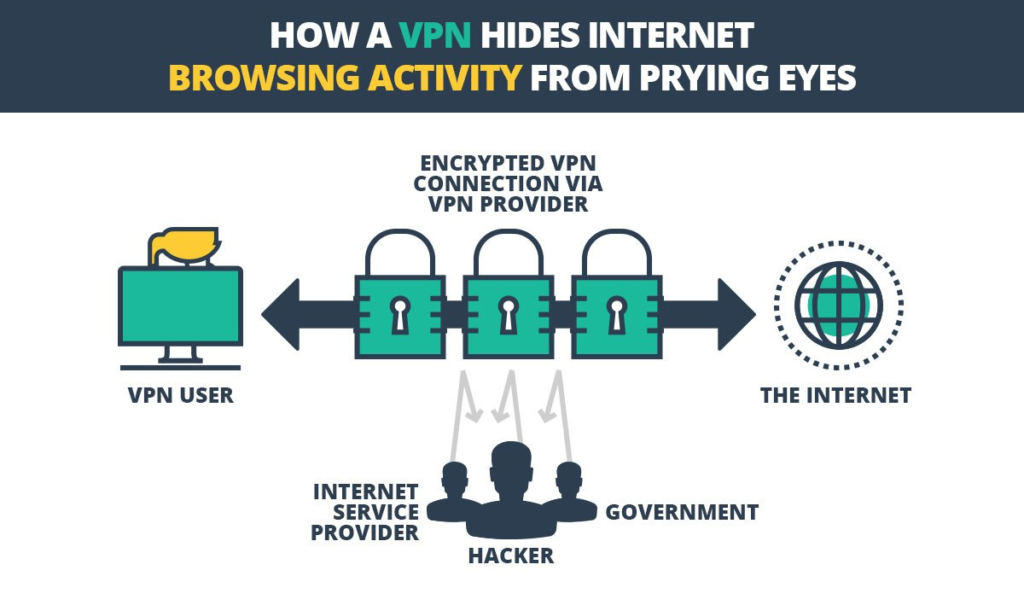

Un VPN îți orientează conexiunea la internet printr-un „tunel” de criptare, împiedicând persoanele din afară – cum ar fi Furnizorul de servicii Internet, forțele de ordine sau hackerii – să-ți monitorizeze adresa IP, precum și călătoriile tale online și personalele și afacerile lor asociate, sensibile. informație.

tunel de criptare este numit în mod adecvat, deoarece funcționează la fel cum funcționează un tunel de metrou sau autostradă.

De exemplu, deși poate știți că o metrou este sub picioarele dvs., nu știți câte trenuri trec prin tunel, câte mașini are fiecare, câți pasageri le călărește, unde au fost sau unde au fost ‘mergem.

O conexiune VPN funcționează ca un „tunel virtual”, protejându-ți călătoriile online de orice persoană din afară și împiedicându-i să știe ce ai de făcut.

Cum funcționează criptarea

Mai devreme în acest articol, am oferit o explicație simplă despre cum funcționează criptarea.

Desigur, criptarea modernă folosită pentru protejarea datelor din secolul 21 nu funcționează la fel de simplu, dar procesul este similar.

Când criptarea pe care o utilizați este la fel de simplă ca o înlocuire alfabetică sau numerică (cum ar fi cea pe care ați folosit-o în școala de clasă), este ușor să decriptați.

Criptarea modernă se bazează pe matematică sofisticată algoritmi care fac criptarea și decriptarea mult mai complicat.

Există două tipuri principale de chei de criptare utilizate astăzi: simetrice și asimetrice.

Algoritmi de chei simetrice (chei private)

- Pro: Rapid

- Con: Mai puțin sigur decât asimetric

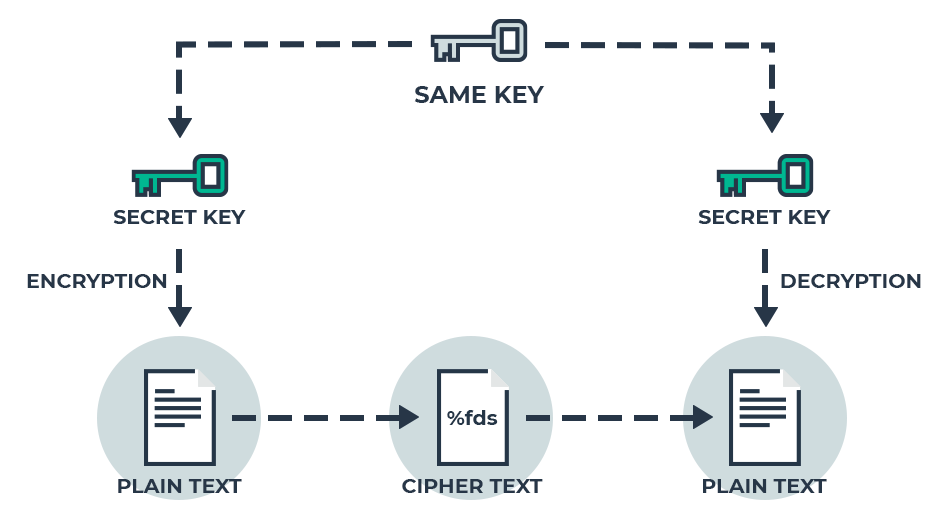

A algoritmul cheii simetrice folosește aceleași chei de criptare atât pentru criptarea sursei de date sub formă de text, cât și pentru decriptarea cifrului de text rezultat.

Cele două părți care împărtășesc informațiile trebuie să fie de acord cu o parolă specifică (cheie) pe care să o folosească pentru criptarea și decriptarea datelor. Acest lucru menține lucrurile simple, deoarece părțile implicate trebuie doar să schimbe cheia o singură dată.

Taste simetrice (denumite și ele) chei private) sunt utilizate în mod obișnuit în situații unice, în care o nouă cheie este creată de fiecare dată. Soluțiile de plată precum Apple Pay sau Android Pay utilizează un algoritm cheie simetrică unică, sub forma unui simbol unic pentru a proteja o plată.

Algoritmii cheie simetrici sunt mai repede decât cele asimetrice, deoarece există o singură cheie implicată. Totuși, acesta este și un dezavantaj, ca și orice străin care obține cheia poate decripta cu ușurință toate informațiile criptate pe care părțile le transmit și le primesc.

Interceptarea este complet posibilă, deoarece utilizatorii vor trebui să cadă de acord cu privire la o cheie înainte de timp prin intermediul unui canal necriptat, cum ar fi un apel telefonic, un e-mail sau un mesaj text, toate care nu sunt sigure în felul lor.

Procesul este, de asemenea, o durere în cap pentru utilizatorii care trebuie să partajeze date cu mai multe părți. Acest lucru se datorează cerinței ca o cheie unică să fie utilizată cu fiecare parte. Sigur, puteți utiliza aceeași cheie pentru toți utilizatorii, dar toată lumea ar putea decripta datele tuturor.

Algoritmi de chei asimetrice (chei publice)

- Pro: Mai sigur decât simetric

- Con: lent

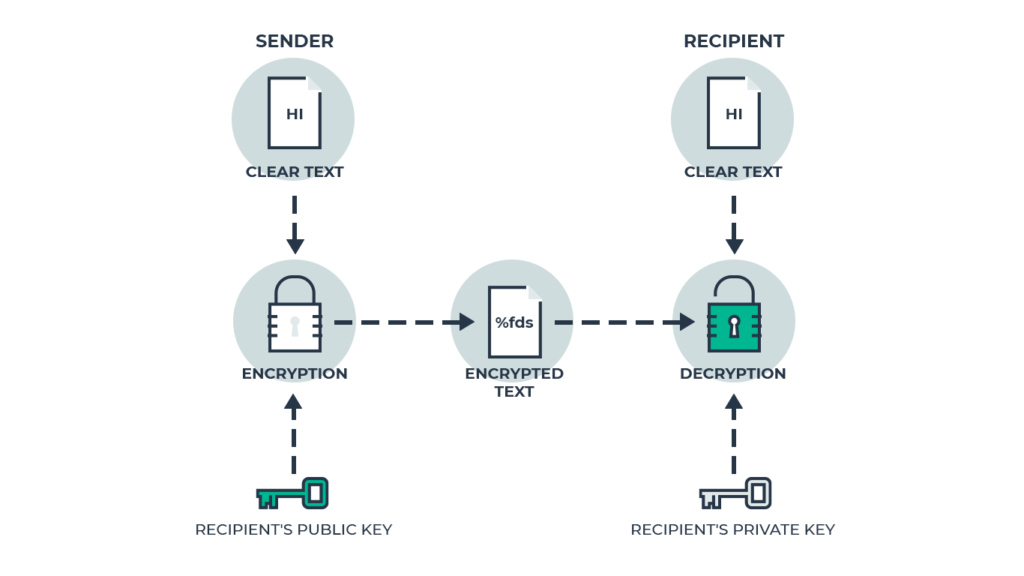

Un algoritm de cheie asimetric utilizări diferit chei pentru criptarea textului de text și decriptarea cifrei de text care rezultă. Procesul folosește atât o cheie publică, cât și una privată.

cheie publică este obișnuit să criptați datele și cheie privată este obișnuit să Decriptare datele. Doar destinatarul intenționat al datelor cunoaște cheia privată. Orice mesaj criptat folosind o cheie publică poate fi decriptat numai cu ajutorul cheii private corespunzătoare.

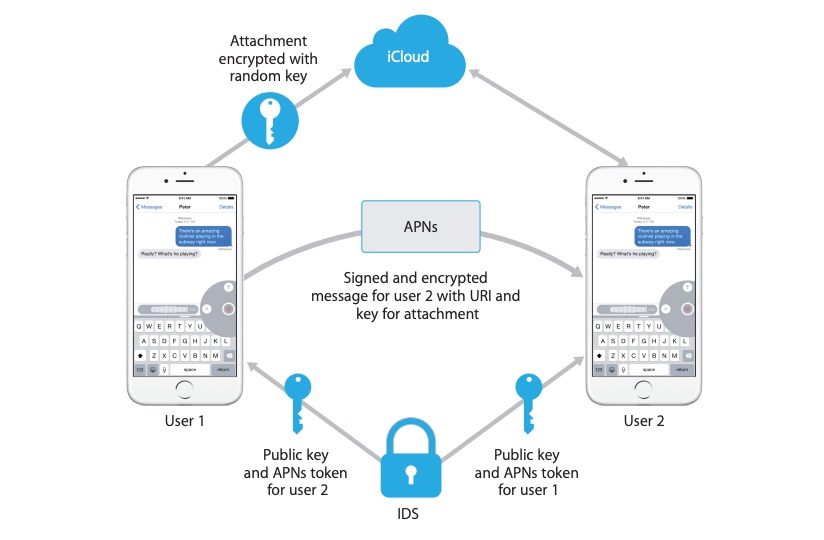

Voi folosi serviciul iMessage de la Apple pentru a explica cum funcționează criptarea asimetrică.

Aveți o reuniune de familie și doriți să faceți bunica Coca-Cola Cocolată dublă, dar nu aveți rețeta. Deci, ridicați iPad-ul dvs. și trimiteți un mesaj către iPhone-ul mamei.

Când tu și mama ta configurați iPad-ul, ați activat iMessage. Acesta este un serviciu de mesagerie criptat de la capăt la sfârșit, care acționează ca un serviciu de mesagerie prin SMS, dar protejează mesajele dvs. de – spuneți-le cu mine – ochii neclintiți.

Pe iPad-ul dvs., aplicația iMessage a creat o cheie privată pe care să o utilizați pentru a decripta datele pe care le primiți pe iPad.

Pe iPhone-ul mamei tale, aplicația iMessage a creat o cheie privată (diferită), pe care să o folosești pentru a decripta datele pe care le primește pe iPhone.

În ambele cazuri, cheia privată este unică pentru dispozitivul respectiv – o cheie privată pentru iPad-ul dvs. și o cheie privată pentru iPhone-ul mamei dvs..

Aplicația a instruit, de asemenea, serverele Apple să creeze un mod unic public cheie pentru fiecare utilizator, pe care îl stochează pe serverele respective.

Când trimiteți mesajul către mama, dispozitivul preia cheia publică a mamei de pe serverele Apple și o folosește public cheie pentru criptați mesajul dvs. de ieșire, înainte de a vă părăsi telefonul.

După ce ați apăsat trimiterea, serverele Apple trimit mesajul criptat pe iPhone-ul mamei dvs., unde este ea privat cheie descifrează mesajul tau.

Când mama dvs. răspunde, procesul este efectuat din nou, dar în sens invers. De data aceasta, mesajul mamei tale pentru tine este criptat folosind ta cheie publică (preluată de pe serverele Apple), iar mesajul este apoi decriptat pe iPad folosind ta cheie privată.

Aceasta face criptografie asimetrică mai sigur decât criptografia simetrică, deoarece elimină nevoia de a partaja o singură cheie.

Cu toate acestea, deoarece procesul de criptografie asimetrică este matematic mai complex decât criptografia simetrică, adăugându-se la calculul general, procesul de criptare / decriptare durează mai mult, încetinirea transmisiei ușor.

VPN-urile folosesc criptarea asimetrică pentru a schimba cheile de sesiune simetrice, care sunt apoi utilizate pentru restul sesiunii. Din cauza funcțiilor generale de calcul pe care le-am menționat mai sus, veți observa, de obicei, viteze mai mici de conectare atunci când utilizați o VPN, spre deosebire de conexiunea dvs. ISP normal.

Lungimi cheie de criptare

Puterea oricărei criptare depinde de cheia de criptare dimensiunea bitului. În general, cu cât este mai lungă o cheie, cu atât criptarea este mai puternică.

Practic, cu cât lungimea cheii este mai mare, cu atât mai multe posibile combinații ar putea fi realizate, făcând mai dificilă încercarea unei forțe brute să prezinte valorile corecte pentru cheie..

dimensiunea bitului a unei chei se referă la numărul celor și zerourile (binare) utilizate pentru a exprima algoritmul. Aceasta este cunoscută sub numele de lungimea cheii. Cei doi termeni sunt interschimbabili, deși termenul „lungime cheie” este termenul mai popular.

Tabelul de mai jos afișează modul în care combinațiile posibile de chei de criptare cresc exponențial pe măsură ce mărimea cheii crește:

| Dimensiunea cheii | Posibile permutări cheie |

| 1-bit | 2 |

| 2-biți | 4 |

| 8-biți | 256 |

| 16-biți | 65536 |

| 64-biți | 4,2 x 10 ^ 9 |

| 128-bit | 3,4 x 1 ^ 38 |

| 192-bit | 6,2 X 10 ^ 57 |

| 256-bit | 1,1 x 10 ^ 77 |

1-bit este o singură cifră binară, care oferă două permutări, fie pe (1) fie pe off (0); 2 biți oferă două cifre binare (00, 01, 10, 11), care oferă patru permutări și așa mai departe. În tabelul de mai sus, dimensiunile cheilor sub 128 biți sunt incluse doar în scop demonstrativ, deoarece nimic mai mic decât 128 biți ar fi prea ușor fisurat.

Pe măsură ce dimensiunea cheii crește, numărul de combinații este posibil și complexitatea unui cifru ambele cresc. Acest lucru afectează, de asemenea, rata de succes a unui hacker care efectuează un atac de forță brută asupra unei chei.

A atac de forță brută este atunci când un atacator parcurge toate permutiile posibile de parole sau chei până găsesc cea corectă. Chiar și atunci când utilizați supercomputere, criptarea modernă poate dura ani de zile pentru a sparge, dacă este vreodată.

Cel de-al doilea supercomputer cel mai rapid din lume, Sunway TaihuLight, este capabil de 93 de petaflop pe secundă, ceea ce îl face de mai multe ori de milioane de ori mai rapid decât un computer personal.

ScramBox a calculat că va avea nevoie de Sunway TaihuLight 27.337.893 de trilioane de trilioane de miliarde de miliarde de miliarde (, 4 de miliarde de ani pentru a sparge o cheie AES de 256 biți, una dintre cele mai puternice cifre moderne de criptare (despre care voi discuta în secțiunea următoare).

Și acesta este unul dintre cei mai rapizi supercomputere din lume. Pentru un computer de înaltă performanță să crape AES-256, ar fi nevoie de 27 de trilioane de trilioane de trilioane trilion ani.

Pot să vă reamintesc că universul are doar 15 miliarde de ani? Chiar și Răspunsul la viață, Universul și Totul nu vor dura atât de mult pentru a calcula.

Este suficient să spunem că un hacker ar aștepta mult timp pentru a vă accesa contul bancar și nimeni nu are timp pentru asta – puteți fi sigur că datele dvs. sunt în siguranță în spatele criptării AES-256..

Cifrarea cifrelor – Ce sunt ele?

După cum am văzut în secțiunea anterioară, lungimea cheii de criptare este numărul real de numere brute implicate în criptare.

Acum, vom arunca o privire cifrurile, care sunt algoritmii reali (sau serii de pași) folosiți pentru a efectua criptarea. Protocoalele VPN folosesc aceste cifre pentru a cripta datele dumneavoastră. (Voi discuta despre protocoale în secțiunea următoare.)

În timp ce forțarea brută a unei cifre computerizate moderne este practic inutilă, există, uneori, puncte slabe ale unei cifre slab concepute pe care hackerii le pot exploata pentru a rupe criptarea asociată.

Din fericire, lungimile de cheie mai mari pot ajuta la compensarea acestor puncte slabe prin creșterea numărului de combinații posibile.

Cu toate acestea, numai lungimea cheii nu este un indicator precis al puterii unei cifre. O combinație între complexitatea cifrelor și lungimea cheii sunt cele care contează.

În aplicațiile din lumea reală, trebuie găsit un echilibru între securitate și capacitatea de utilizare, cu cât lungimea cheii este mai mare, cu atât sunt necesare mai multe calcule și, la rândul său, este necesară mai multă putere de procesare..

Cel mai popular cifru folosit astăzi este AES.

AES

Institutul Național de Standarde și Tehnologie din SUA (NIST) a înființat AES în 2002. AES reprezintă „Advanced Encryption Standard”, care este o specificație pentru criptarea datelor electronice.

AES este format din 3 cifre bloc: AES-128, AES-192 și AES-256. Fiecare criptează și decriptează datele folosind chei de 128, 192 și respectiv 256 biți.

Cum AES este a cifră simetrică, utilizează aceeași cheie atât pentru criptarea, cât și pentru decriptarea datelor, deci atât părțile care trimit, cât și cele care primesc trebuie să cunoască și să utilizeze aceeași cheie secretă.

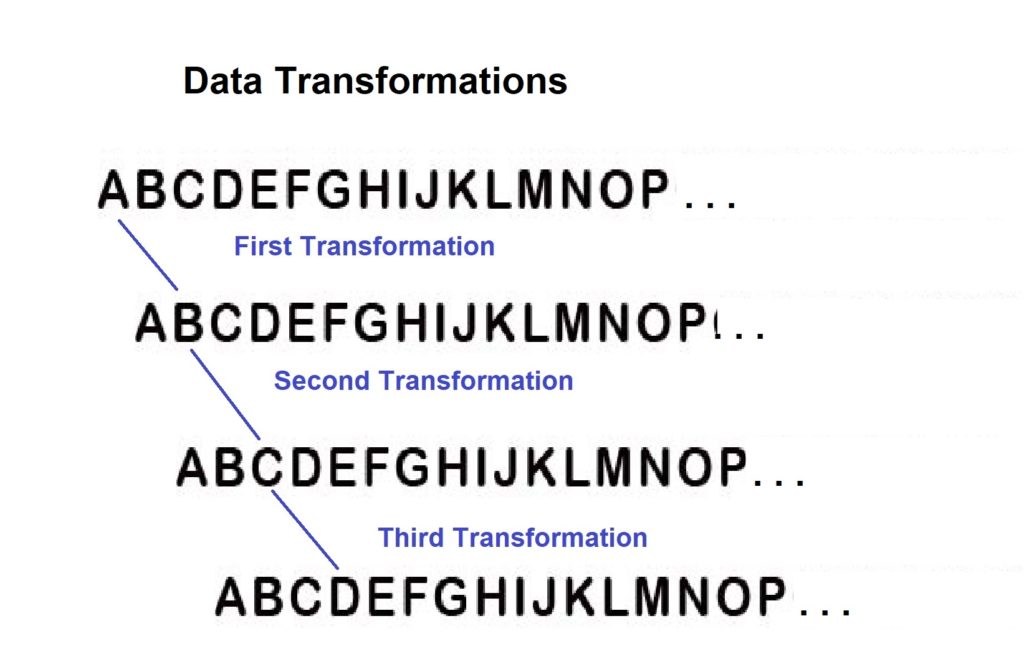

Algoritmul definește un număr specific de transformări de date pentru a fi efectuate pe datele stocate în tablou. Numărul de transformări de date este determinat de lungimea cheii, care este: 10 transformări pentru 128 biți, 12 pentru 192 biți și 14 pentru 256 biți. Acesta este cunoscut sub numele de polimorfism.

De exemplu, să spunem că folosim o cifră simplă pentru schimbarea literelor. A ar fi egal cu B, apoi B = C, C = D, D = E și așa mai departe. În prima transformare, A este setat să fie egal cu B; apoi în a doua transformare, A ajunge să fie egal cu C; a treia oară, A este egală cu D; si asa mai departe.

Deci, dacă utilizați AES-128, care realizează 10 transformări, A ar fi egal cu K.

Desigur, cifrul AES este departe mai complex decât un simplu cifru de schimb de litere, astfel încât rezultatul final ar fi mult mai complicat și dificil de decripționat decât A egalând K.

Au fost realizate o cantitate semnificativă de cercetări privind atacarea standardului de criptare AES de la înființarea din 2002.

Cu toate acestea, AES s-a dovedit a fi a apărare de încredere. Singurele ori orice atacuri au fost de succes, aceasta s-a datorat hackerilor care exploatează punctele slabe legate de implementare sau de gestionare. (Cu alte cuvinte, eroare umană în timpul instalării.)

Perfect secret înainte

Perfect secret înainte (PFS), cunoscut și sub denumirea de “Forward Secrecy”, este un sistem de utilizare a cifratelor, unde un set nou și unic (sau „efemer”) de chei de criptare private este generat pentru fiecare sesiune.

TechTerms definește o sesiune drept „timpul limitat de comunicare între două sisteme”. În limba engleză simplă, aceasta se referă, de obicei, la intervalul de timp între când un utilizator se deconectează pe un site web și când se deconectează sau închide browserul..

Fiecare sesiune are propriile taste, care sunt folosite o dată și niciodată.

Perfect Forward Secrecy înlătură capacitatea unui hacker de a exploata o „cheie principală” constantă, de ex. o cheie pentru contul propriu al site-ului utilizatorului. Chiar dacă o cheie este hacked, numai acea sesiune unică este compromisă, în timp ce toate celelalte sesiuni rămân în siguranță.

PFS este o metodă excelentă de securizare a sesiunilor individuale, în special atât pentru site-urile HTTPS, cât și pentru conexiunile OpenVPN. Gigantul de căutare Google a anunțat în noiembrie 2011 că va utiliza PFS pentru a asigura sesiunile Gmail, precum și Căutarea, documente și Google+.

Ce am învățat până acum – criptare

Criptarea este procesul unui algoritm care transformă textul care poate fi citit într-un cifru necitibil și decriptarea este procesul unui algoritm care transformă cifrul de text înapoi la text.

Există două tipuri de algoritmi cheie: simetric și asimetric. Simetric Algoritmii cheie folosesc doar o cheie privată, ceea ce o face rapid, dar mai puțin sigură asimetric folosesc algoritmi cheie privat și public tastele, încetinind-o, dar făcând-o mult mai sigură.

Criptarea cifrurile sunt algoritmi de instrucțiuni pentru modul de transformare (criptare) a datelor (A = K, B = L etc.), iar cheia de criptare indică de câte ori datele vor fi transformate.

Criptarea chei sunt bucăți de informații care determină ieșirea unui algoritm criptografic, specificând transformarea informațiilor de text în text. Cu cât este mai mare numărul de biți al cheii, cu atât nivelul de criptare este mai mare.

Criptare VPN

În această secțiune, voi explica modul în care o rețea privată virtuală (VPN) utilizează criptarea pentru a vă proteja activitățile online și datele lor personale și de afaceri asociate.

În plus, voi împărtăși, de asemenea, informații despre diferitele tipuri de protocoale de criptare VPN pe care furnizorii le folosesc, voi explica modul în care funcționează și le explic punctele forte și punctele slabe ale fiecărui protocol..

Software-ul VPN criptează toate datele care trec de la computer la serverele VPN ale furnizorului. Acest „tunel” criptat păstrează atât adresa dvs. IP cât și călătoriile online în siguranță de ochii terților.

Ce sunt protocoalele?

A Protocolul VPN este mecanismul sau „setul de instrucțiuni” (sau, pentru a simplifica, metoda) creează și menține o conexiune criptată între computerul unui utilizator sau alt dispozitiv conectat și serverele furnizorului VPN.

Protocoalele VPN folosesc un algoritm de criptare pentru a vă proteja datele împotriva ochilor înțepători.

Când utilizați un protocol VPN, un dispozitiv conectat respectă setul de instrucțiuni al protocolului, care îi spune cum să cripteze și să decripteze datele trimise și primite între acesta și serverul VPN.

Furnizorii VPN comerciali utilizează diferite tipuri de protocoale de securitate și toate au punctele forte și punctele slabe ale acestora. Majoritatea protocoalelor VPN oferă propriile lor algoritmi de criptare încorporate, deși acest lucru nu este valabil pentru toate, după cum voi explica puțin mai târziu.

Cum funcționează protocoalele?

Fiecare protocol VPN are propriile puncte forte și puncte slabe, precum și caracteristici unice.

De exemplu, OpenVPN permite utilizatorilor să se conecteze utilizând fie User Datagram Protocol (UDP), fie Transmission Control Protocol (TCP), în timp ce IKEv2 este deosebit de bun la reconectarea utilizatorilor care își pierd conexiunile la internet..

Cu toate acestea, dintre lucrurile pe care le includ, 4 sunt cel mai important de luat în considerare: cifre, protocoale de nivel de transport, criptare strângere de mână și autentificare SHA. Voi discuta fiecare dintre acestea în secțiunile de mai jos.

După ce voi acoperi acest lucru, voi introduce apoi protocoalele care sunt cele mai răspândite în industria VPN astăzi. Acestea includ: OpenVPN, L2TP / IPSec, IKEv2, SSTP și PPTP.

Majoritatea protocoalelor sunt setate în configurațiile lor, dar OpenVPN se remarcă pentru că este foarte configurabil, așa că îl voi folosi ca exemplu în această secțiune.

cifrurile

Așa cum am menționat anterior, protocoalele folosesc algoritmi numiți „cifre” pentru a efectua criptarea și decriptarea datelor. Un cifru este o serie de pași care sunt urmați pentru criptarea / decriptarea datelor.

Protocoalele VPN populare, cum ar fi OpenVPN, au flexibilitatea de a utiliza mai multe cifre simetrice pentru a securiza date atât pe canalele de control, cât și pe cele de date.

Canal de control criptarea protejează conexiunea dintre computer sau dispozitiv și serverele furnizorului VPN. Canal de date criptarea asigură datele reale pe care ambele părți le transmit reciproc.

Cele mai frecvente protocoale pe care furnizorii comerciali le utilizează pentru a-și asigura comunicațiile sunt AES, Blowfish și (într-o măsură mult mai mică) Camelia.

AES

În timp ce am menționat AES în secțiunea anterioară, consider că este important să o revizuim în această secțiune a articolului, având în vedere popularitatea acesteia.

AES este, probabil, cea mai comună cifră de cheie simetrică folosită astăzi, chiar și guvernul american folosind AES-256 pentru a-și securiza datele. AES este considerat a fi foarte sigur și este certificat ca atare de Institutul Național de Standarde și Tehnologie.

AES este disponibil în 3 dimensiuni diferite de chei de biți – AES-128, AES-192 și AES-256. AES-128 și AES-256 sunt cele mai utilizate. AES-256 este cea mai puternică dintre cele două opțiuni, deși AES-128 rămâne sigur, după cum pot spune experții.

Blowfish

Tehnologul de securitate de renume internațional Bruce Schneier a dezvoltat Blowfish-128, care este cifrul implicit pe care îl folosește OpenVPN. Blocul cu cheie simetrică este nepatentat și fără drepturi și nu necesită licență de utilizare.

În timp ce mărimile cheii Blowfish pot varia de la 32 la 448 biți, dimensiunea cheii pe 128 de biți este cea pe care utilizatorii o folosesc de obicei pentru a securiza date.

Blowfish este suficient de sigur pentru utilizare casual. Cu toate acestea, are punctele sale slabe. Există o eroare în unele implementări ale cifrului. Cu toate acestea, versiunea de bază (de bază) nu include eroarea.

camelia

Deși Camellia este o cifră sigură și modernă, Institutul Național de Standarde și Tehnologie nu l-a certificat și nu a fost testat pentru deficiențe la fel de mult ca AES.

Camellia este disponibil în dimensiuni cheie de 128, 192 și 256 biți. Mitsubishi Electric și NTT au dezvoltat împreună cifrul pentru a fi adecvate atât pentru implementările hardware, cât și pentru cele software.

Protocoale de nivel de transport: TCP și UDP

Transmission Control Protocol (TCP) și User Datagram Protocol (UDP) sunt protocoale de nivel de transport. Protocoalele stratului de transport gestionează servicii de comunicare end-to-end pentru aplicații, cum ar fi cele utilizate pe internet.

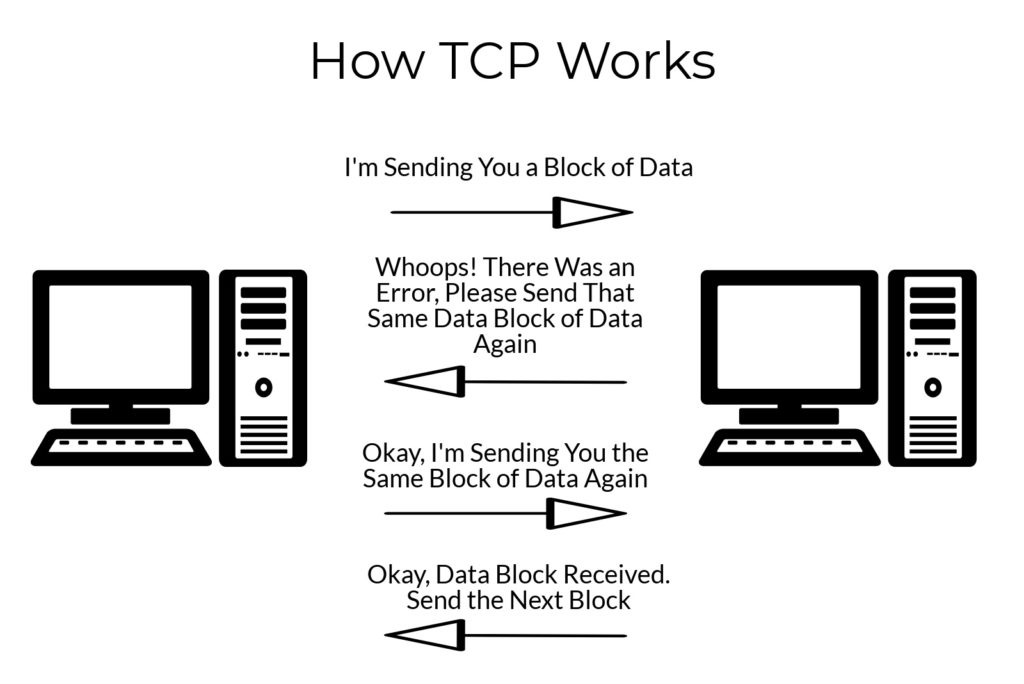

TCP

Protocolul de control al transmisiei (TCP) oferă o comunicare fiabilă și ordonată, dar lentă.

Dacă TCP este utilizat pentru a trimite un mesaj, un fișier sau un alt tip de informații, expeditorul poate fi sigur că informațiile vor fi livrate destinatarului cu fara coruptie (erori în date) și în ordinea corespunzătoare. Acest lucru este important în special pentru transferul fișierelor și trimiterea de mesaje.

TCP trimite date într-un „flux”, cu nimic care să indice unde începe sau se termină fiecare pachet, astfel încât plasează o tensiune mai grea pe un dispozitiv, deoarece este necesară mai multă putere de procesare pentru a se asigura că datele sunt primite corect.

Dacă părțile unui flux de date TCP ajung în ordine greșită, o solicitare de retrimitere a datelor este trimisă automat ca parte a procesării, înainte ca datele să poată fi asamblate în ordinea corectă. Rezultă prelucrare mai mare deasupra capului.

TCP este utilizat pe World Wide Web pentru acces HTTP (vizualizarea paginilor web), e-mail, transferuri de fișiere și alte operațiuni.

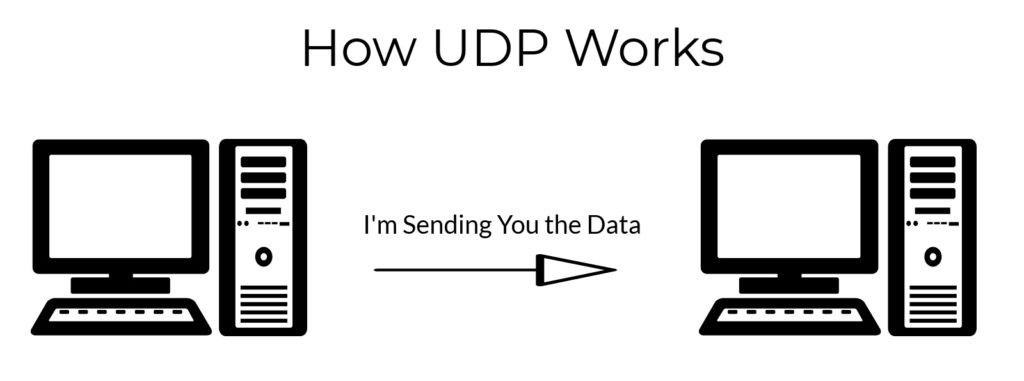

UDP

User Datagram Protocol (UDP) oferă o comunicare mai rapidă, dar mai puțin fiabilă.

Dacă UDP este utilizat pentru a trimite informații, expeditorul nu poate fi sigur în condițiile în care informațiile le vor transmite expeditorului și, dacă le va face acolo, este posibil să nu fie în ordine corectă. În plus, atunci când acestea ajung, datele pot fi corupte, așa cum oferă UDP nicio corecție de eroare deloc.

Aceasta înseamnă că, dacă trimiteți o serie de mesaje text cu un singur cuvânt către celălalt semnificativ, cum ar fi:

„Am găsit un paradis frumos. E al tău, fată. Chris“

Atunci poate sosi astfel:

„Am găsit o fată frumoasă. Este paradisul. Al tău, Chris ”.

Deci nu este cu siguranță cel mai bun protocol pentru descărcarea fișierelor sau trimiterea și primirea altor informații, cum ar fi mesajele text, care trebuie să fie în ordinea corectă.

UDP este mai mult categorie ușoară decât TCP, deoarece nu acceptă urmărirea conexiunilor, ordonarea mesajelor sau a altor operațiuni cu procesare intensivă. UDP nu-i pasă, ci pur și simplu ia informația în orice ordine a fost primită, o comandă greșită sau nu.

UDP trimite pachete de date individual, iar pachetele ar putea să nu fie în ordine, dacă ajung la toate.

UDP este utilizat pentru sisteme de nume de domeniu (DNS), aplicații media de streaming (cum ar fi Netflix) și jocuri multiplayer online.

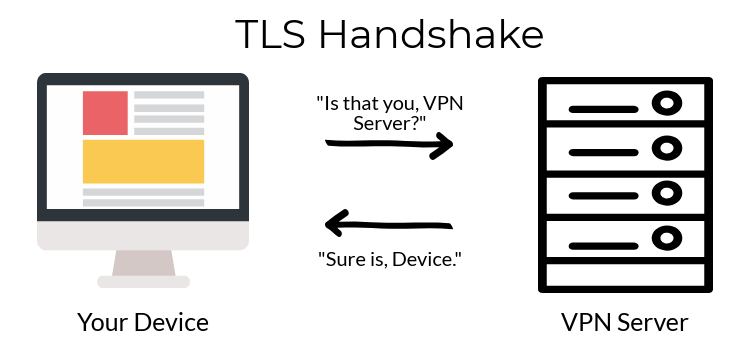

Criptarea strângerii de mână

Atunci când faceți o conexiune între dispozitivul dvs. și serverul furnizorului dvs. VPN, procesul utilizează un Strat de mana Transport Layer Security (TLS) pentru a stabili cheile secrete folosite pentru ca cei doi să comunice.

Această „strângere de mână” verifică că vă conectați la serverele furnizorului VPN și nu la serverul „spoofed” al unui atacator.

TLS utilizează de obicei criptosistemul cu cheie publică RSA pentru a proteja strângerea de mână, folosind algoritmul de criptare asimetrică și semnătură digitală pentru a identifica certificatele TLS / SSL. Cu toate acestea, folosește uneori și un schimb de chei ECDH sau Diffie-Hellman.

RSA

RSA (Rivest – Shamir – Adleman) este un sistem de criptare asimetric care utilizează o cheie publică pentru criptarea datelor în timp ce utilizează o altă cheie privată pentru a decripta datele. Sistemul folosește pentru a asigura comunicarea pe internet de peste două decenii.

RSA poate avea diverse lungimi de cheie, dar cele mai populare sunt 1024-biți (RSA-1024) și 2048-biți (RSA-2048).

O echipă de experți a reușit să spargă RSA-1024 în 2023. Acest lucru a dus la ca companiile care fac afaceri pe internet să se îndepărteze de utilizarea RSA-1024 în vehicule.

Din păcate, unii furnizori VPN încă utilizează RSA-1024 pentru a proteja strângerile de mână ale clientului / serverului. Înainte de a decide cu privire la un furnizor VPN, asigurați-vă că consultați furnizorul, pentru a vă asigura că nu mai utilizează RSA-1024 pentru a-și proteja strângerile de mână.

RSA-2048 și mai mare este considerat sigur, deoarece nu a fost crăpat (după câte știe cineva).

Cu toate acestea, nu este în mod prudent să-l folosești de unul singur, deoarece nu oferă secretul perfect perfect. Inclusiv un schimb de chei Diffie-Hellman (DH) sau Curba eliptică Diffie-Hellman (ECDH) în suita de criptare poate remedia acest lucru, permițându-i să îndeplinească specificația pentru PFS.

Diffie-Hellman (DH) și curba eliptică Diffie-Hellman (ECDH)

Protocoalele VPN pot utiliza, de asemenea, un tip alternativ de criptare a strângerii de mână, cunoscut sub numele de schimb de chei criptografice Diffie-Hellman.

De obicei, cheia folosește o lungime a cheii de 2048 biți sau 4096 biți. (Evitați ceva mai puțin de 2048, în caz contrar, este vulnerabil la un atac logjam.)

Principalul avantaj al lui Diffie-Hellman față de RSA este că acesta oferă în mod nativ secret secret perfect protecţie. Cu toate acestea, strângerea de mână RSA poate fi îmbunătățită adăugându-i un schimb de chei DH, oferind o protecție similară.

Experții de securitate îl critică pe Diffie-Hellman pentru reutilizarea unui set mic de numere prime. Acest lucru îl lasă deschis să fie crăpat de părți cu resurse nelimitate, cum ar fi ANS. Cu toate acestea, este posibil să se creeze o strângere de mână sigură atunci când este utilizată ca parte a configurației de cifrare RSA.

Curba eliptică Diffie-Hellman (ECDH) este o formă mai recentă de criptografie care nu are vulnerabilitățile pe care Diffie-Hellman le are. ECDH folosește un anumit tip de curbă algebrică, în locul numerelor prime pe care le folosește originalul Diffie-Hellman.

ECDH poate fi utilizat și în combinație cu o strângere de mână RSA pentru a oferi secretul perfect perfect. În plus, poate cripta în siguranță o strângere de mână de la sine și poate oferi PFS o semnătură algoritmă de semnătură digitală curbă eliptică (ECDSA).

Lungimea cheii ECDH începe de la 384 biți. Deși acest lucru este considerat sigur, când vine vorba de criptarea unei strângeri de mână de unul singur, cu cât este mai lung, cu atât mai bine.

Autentificare SHA

Algoritmul Securitate Hash (SHA) este o funcție hash criptografică care poate fi utilizată pentru autentificarea conexiunilor, inclusiv SSL / TLS și conexiunile de date.

Practic, SHA este utilizat pentru a crea un valoarea unică de verificare pentru date digitale. Dispozitivul receptor folosește valoarea de verificare pentru a confirma integritatea datelor.

Un exemplu simplu ar fi dacă valoarea de verificare pentru un fișier sau un mesaj este „456AHD” pe un capăt și este, de asemenea, „456AHD” atunci când este primit – în acest caz, partea destinatară nu poate fi sigură că nimeni nu a modificat datele de-a lungul modul în care.

Așadar, dacă primiți mesajul „Tu ești cel mai bun, puști” de la mama ta, SHA te asigură că aceasta nu a fost opera unui hacker și că mama ta, într-adevăr, crede că ești cel mai bun, copilă.

Conexiunile OpenVPN sunt printre cele care pot fi autentificate folosind SHA.

SHA creează o amprentă unică dintr-un certificat TLS valid. Certificatul poate fi validat de un client OpenVPN. Dacă cineva modifică certificatul, chiar și cel mai mic bit, SHA îl va detecta și va respinge conexiunea.

SHA ajută la prevenirea atacurilor, cum ar fi atacul Man-in-the-Middle, în cazul în care o parte încearcă să redirecționeze o conexiune VPN de pe serverul VPN al furnizorului către un server al hackerului..

Există 3 niveluri de SHA, crescând securitatea pe măsură ce cresc: SHA-1, SHA-2 și SHA-3.

În timp ce funcțiile de hașare SHA-2 și SHA-3 sunt încă considerate sigure, SHA-1 se rupe ușor atunci când este utilizat pentru a proteja site-urile web. Deoarece site-urile web protejate SHA-1 sunt încă în sălbăticie, majoritatea browserelor moderne vă vor avertiza atunci când vă conectați la un site „securizat” SHA-1.

Ce am învățat până acum – criptare VPN

A Protocolul VPN este setul de instrucțiuni utilizate pentru a crea și menține o conexiune criptată între două dispozitive, cum ar fi dispozitivul mobil sau computerul unui utilizator și serverele unui serviciu VPN.

Protocoalele folosesc algoritmi numiți „cifrurile,”Care realizează criptarea și decriptarea datelor. Un cifru este cel mai bine descris ca o serie de pași de urmat pentru a cripta și decripta datele trimise și primite. Furnizorii VPN comerciali utilizează de obicei AES și criptare Blowfish pentru a-și asigura comunicațiile.

Protocoalele straturilor de transport gestionați serviciile de comunicare dispozitiv cu dispozitiv pentru aplicații internet. Transmission Control Protocol (TCP) este un protocol de corectare a erorilor, cel mai bine utilizat pentru descărcarea fișierelor și trimiterea de mesaje. Protocolul Datagram al utilizatorului (UDP) este mai rapid, dar nu include corectarea erorilor și este cel mai bine utilizat pentru streaming de conținut, cum ar fi conținut de la Netflix sau alți furnizori de video și muzică.

Strat de mana Transport Layer Security (TLS) stabilește cheile secrete necesare pentru a permite comunicarea a două dispozitive. TLS utilizează de obicei criptosistemul cu cheie publică RSA pentru a proteja strângerea de mână, dar poate utiliza și un schimb de chei ECDH sau Diffie-Hellman.

Algoritmul Securitate Hash (SHA) este o funcție de hash criptografică utilizată pentru autentificarea conexiunilor.

Protocoale VPN

În această secțiune, voi discuta OpenVPN, L2TP / IPSec, IKEv2, SSTP și PPTP.

Acestea sunt cele mai comune protocoale utilizate în prezent. Voi explica ce sunt și cum funcționează. În general, vom discuta despre acestea în ordinea celui mai bun protocol în cel mai rău, așa cum sunt enumerate în prima teză de mai sus. Cu toate acestea, vom economisi cele mai bune pentru ultimul: OpenVPN.

Întrucât OpenVPN este, probabil, standardul industriei, voi discuta în cele mai detaliate detalii. Cu toate acestea, sunteți sigur, nu voi scăpa de detalii despre celelalte protocoale, deoarece acestea sunt încă în uz intens.

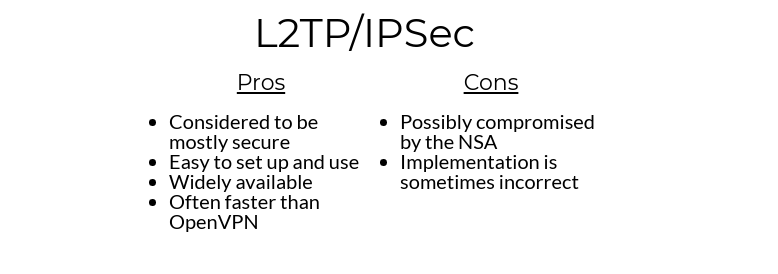

L2TP / IPSec

Pro:

- Considerat a fi în mare parte sigur

- Ușor de configurat și utilizat

- Disponibil pe scară largă

- Adesea mai rapid decât OpenVPN

Contra:

- Posibil compromis de ANS

- Implementarea este uneori incorectă

Protocolul de tunelare Layer 2 (L2TP) este încorporat în majoritatea sistemelor de operare și a dispozitivelor capabile de VPN. Acest lucru face ușor de configurat. L2TP este de obicei utilizat în combinație cu pachetul de autentificare / criptare IPSec (Internet Protocol Security), întrucât L2TP nu oferă nici o criptare de unul singur.

L2TP / IPsec poate folosi atât cifrele 3DES, cât și cele AES, deși AES este de obicei utilizat, deoarece 3DES s-a dovedit a fi vulnerabil la Sweet32 și atacuri la mijloc.

L2TP / IPSec folosește UDP pentru schimbul de chei inițial, criptat (strângere de mână) și pentru transmisia de date.

Deși acest protocol este puțin mai lent decât alții, deoarece încapsulează datele de două ori, încetinirea este compensată un pic datorită protocolului care permite multi-threading și criptarea / decriptarea care are loc la nivelul kernel-ului.

În teorie, acest protocol ar putea oferi performanțe mai bune decât OpenVPN.

Deși L2TP / IPSec nu cunoaște vulnerabilități semnificative în materie de securitate, atât Edward Snowden, cât și specialistul în securitate John Gilmore, au indicat că IPSec a fost slăbit în mod deliberat de „cineva, nu de un angajat NSA, dar care a avut legături de lungă durată cu ANS” în cadrul comitetului de standarde IPSec IETF în faza de proiectare și astfel a fost compromisă de ANS.

Din păcate, unii furnizori VPN nu implementează L2TP / IPSec în mod corespunzător, folosind chei pre-partajate (PSK) care sunt disponibile de pe site-urile lor web. Aceasta deschide posibilitatea unui atacator folosind o cheie pre-partajată pentru a imprima un server VPN, permițându-le să ascundă sau să insereze date dăunătoare.

Deși este posibil ca L2TP / IPSec să poată fi supus vulnerabilităților de securitate, dacă este implementat corect, este considerat sigur. Compatibilitatea sa cu cele mai multe sisteme de operare și dispozitive este un plus cert.

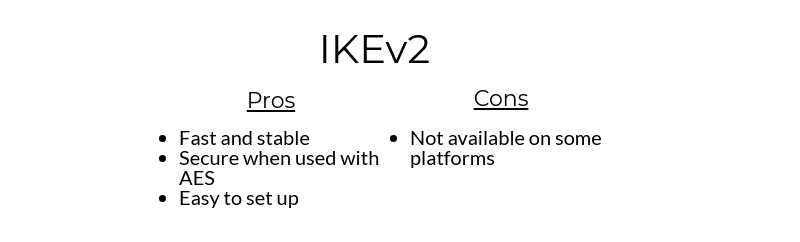

IKEv2

Pro:

- Rapid și stabil

- Securizat atunci când este utilizat cu AES

- Ușor de configurat

Contra:

- Nu este disponibil pe unele platforme

Internet Key Exchange versiunea 2 (IKEv2) a fost inițial dezvoltată de un parteneriat între Cisco și Microsoft. Protocolul este acceptat de dispozitivele Windows 7 și de mai sus, iOS și BlackBerry.

Pe lângă versiunea oficială a IKEv2, open source, au fost dezvoltate versiuni compatibile pentru alte sisteme de operare.

Întrucât IKEv2 este pur și simplu un protocol de tunelare, trebuie să fie asociat cu o suită de autentificare, cum ar fi IPSec, pentru a deveni un protocol VPN real și sigur.

IKEv2 poate utiliza o varietate de algoritmi criptografici, incluzând AES, Blowfish, 3DES și Camellia.

IKEv2 folosește UDP pentru schimbul de chei inițial (și criptat) și pentru transferul de date.

IKEv2 strălucește ca o alegere pentru utilizatorii de smartphone-uri care trec între conexiunile Wi-Fi celulare și locale în mod regulat, deoarece protocolul este excelent la reconectarea automată atunci când utilizatorii pierd și apoi recâștigă o conexiune la internet.

Deși IKEv2 nu este la fel de popular ca și alte protocoale, deoarece este acceptat pe mai puține platforme, performanța, securitatea și capacitatea de a restabili automat o conexiune o fac o opțiune valabilă, atunci când este disponibilă.

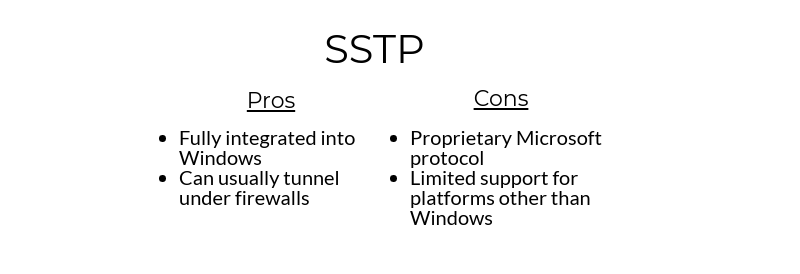

SSTP

Pro:

- Complet integrat în Windows

- Poate de obicei tunel sub firewall-uri

Contra:

- Protocolul Microsoft proprietar

- Suport limitat pentru alte platforme decât Windows

Protocolul de securizare a tunelului de securitate (SSTP) este protocolul de proprietate al Microsoft și, prin urmare, este complet integrat cu Windows. Protocolul este disponibil pentru dispozitivele Windows, macOS, Linux și BSD. SSTP a fost disponibil pentru instalațiile Windows de la lansarea Windows Vista SP1.

Microsoft a dezvoltat protocolul pentru acces la client la distanță și, ca atare, nu este compatibil cu tunelurile VPN site-to-site.

Criptarea SSTP folosește SSL 3.0, astfel încât oferă funcții și avantaje similare cu OpenVPN, inclusiv posibilitatea de a utiliza portul TCP 443 pentru a evita blocarea.

Există îngrijorări cu SSTP, deoarece nu este un standard deschis și, ca atare, nu este deschis pentru examinare de către public. Există îngrijorări cu privire la colaborarea anterioară a Microsoft cu Agenția de Securitate Națională (ANS), iar un oficial NSA a recunoscut să lucreze cu Microsoft la dezvoltarea Windows 7.

SSTP are capacitatea de a tunela sub majoritatea firewall-urilor datorită utilizării sale de SSL / TLS prin portul TCP 443. Acest lucru ar putea face o opțiune atractivă pentru cei prinși de firewall-uri excesiv de restrictive.

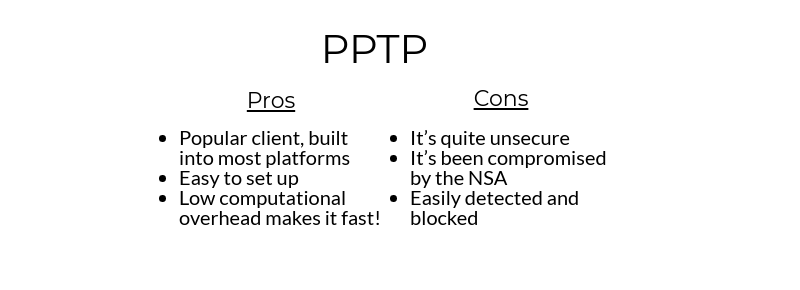

PPTP

Pro:

- Client popular, încorporat în majoritatea platformelor

- Ușor de configurat

- Deasupra calculului scăzut îl face rapid!

Contra:

- Este destul de nesigur

- NSA a fost compromisă

- Ușor detectate și blocate

Un consorțiu condus de Microsoft a creat Protocolul de tunelare punct-la-punct (PPTP) în 1995 pentru a crea VPN-uri prin conexiuni prin dial-up. Acesta a fost integrat cu Windows 95.

Protocolul a devenit rapid standardul pentru rețelele VPN corporative. Rămâne un protocol popular pentru serviciul VPN comercial încă astăzi. Cu toate acestea, de-a lungul anilor, pe măsură ce tehnologia VPN s-a îmbunătățit, PPTP a scăzut de pe plan.

PPTP folosește chei de criptare pe 128 biți, astfel încât este nevoie de o depășire de calcul mai mică decât alte protocoale de implementat, ceea ce îl face mai rapid decât multe alte protocoale.

Cu toate acestea, PPTP nu este la fel de sigur ca alte protocoale și se confruntă cu numeroase vulnerabilități de securitate. În timp ce Microsoft a plasat multe dintre vulnerabilități, firma bazată pe Redmond recomandă utilizarea SSTP sau L2TP / IPsec.

PPTP își criptează sarcina utilă utilizând protocolul Microsoft Point-to-Point Encryption (MPPE). MPPE folosește algoritmul de criptare RSA RC4 cu maximum maximum de taste de sesiune pe 128 de biți.

Se crede că Agenția de Securitate Națională (NSA) poate decripta ușor informațiile criptate PPTP și că a colectat cantități în masă de date din perioada în care PPTP a fost considerată sigură.

PPTP nu este recomandat pentru utilizare în țări precum China, unde se știe că guvernul blochează utilizarea VPN.

PPTP folosește atât portul TCP 1723 cât și protocolul GRE, care sunt ușor blocate, ceea ce facilitează instrumente precum Marele Firewall din China să detecteze și să blocheze protocolul.

Aș sugera cu tărie utilizatorilor să evite PPTP ori de câte ori este posibil și să-l folosească numai atunci când nu există niciun alt protocol compatibil.

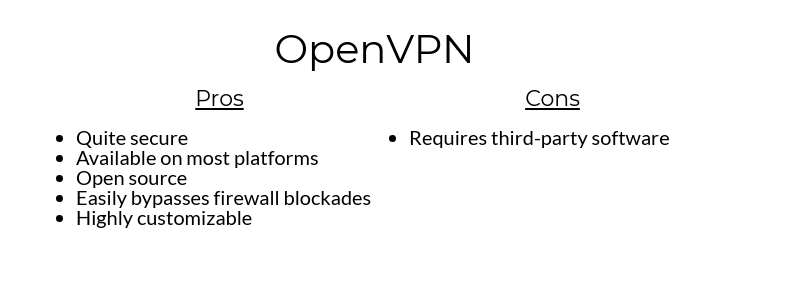

OpenVPN

Pro:

- Destul de sigur

- Disponibil pe majoritatea platformelor

- Sursa deschisa

- Evitează cu ușurință blocajele firewall-ului

- Foarte personalizabile

Contra:

- Necesită software terț

OpenVPN este probabil cel mai popular protocol VPN disponibil astăzi. Este susținut de majoritatea furnizorilor VPN comerciali. OpenVPN este un protocol VPN gratuit, care este de asemenea open source, iar criptarea sa pe 256 biți îl face unul dintre cele mai sigure protocoale de acolo..

OpenVPN este configurabil. Deși protocolul nu este acceptat nativ de niciuna dintre platformele populare de dispozitive, acesta este disponibil cu ușurință pentru majoritatea acestora software terț.

O caracteristică particulară a OpenVPN care o face o alegere populară este capacitatea sa de a fi setat alerga pe orice port.

Cel mai notabil port este portul TCP 443, care este utilizat de traficul HTTPS. Deoarece portul 443 este utilizat pentru conexiuni sigure pentru bănci, comercianți cu amănuntul online și alți utilizatori conștienți de securitate, blocarea portului 443 ar provoca distrugerile pentru operațiunile băncilor și ale altor utilizatori conștienți de securitate.

Din acest motiv, țările restrictive precum China ar avea dificultăți în a bloca OpenVPN din mână, fără a pune în pericol afacerile.

OpenVPN poate fi setat să utilizeze UDP dacă viteza este cea mai importantă, în ce fel ar fi o opțiune valabilă și / sau pentru ce utilizare.ration, sau TCP dacă corecția de eroare este cel mai important factor.

Biblioteca OpenSSL pe care OpenVPN o folosește pentru criptarea conexiunilor acceptă o varietate de cifre, deși AES și Blowfish sunt cele mai frecvente.

Cum funcționează criptarea OpenVPN

Așa cum am menționat anterior, criptarea OpenVPN este alcătuită din două părți: criptarea canalului de control și criptarea canalului de date.

Controlează criptarea canalului protejează conexiunea făcută între computer sau dispozitiv și serverele furnizorului VPN.

Criptarea canalului de date asigură că datele reale sunt transmise și primite de ambele părți.

Din păcate, unii furnizori VPN utilizează o criptare mai slabă pe unul dintre aceste canale – de obicei canalul de date – ceea ce vă lasă datele în pericol.

Puterea securității unei conexiuni OpenVPN este la fel de puternică decât cea mai slabă criptare utilizată.

Pentru a asigura securitatea maximă, ambele canale ar trebui să utilizeze cea mai puternică criptare posibilă. Cu toate acestea, o criptare mai puternică poate încetini viteza de conectare a unei VPN, motiv pentru care unii furnizori folosesc criptarea mai slabă pentru canalul de date – este totul despre ceea ce este cel mai important pentru tine: viteză sau securitate.

Dacă este posibil, căutați întotdeauna orice furnizor VPN pe care îl luați în considerare pentru a vă asigura că utilizează cea mai sigură metodă disponibilă pentru conexiunile OpenVPN..

Criptarea canalului de control utilizează tehnologia Transport Layer Security (TLS) pentru a negocia în siguranță conexiunea de la dispozitivul dvs. la serverele VPN. Navigatoarele folosesc TLS pentru a oferi o conexiune sigură la site-urile web-activate HTTPS.

In concluzie

Atâta timp cât un furnizor VPN a implementat corect OpenVPN pe serverele sale și în aplicațiile sale, protocolul este, în umila mea opinie, cel mai sigur protocol VPN din jurul.

S-a afișat un audit 2023 pentru OpenVPN nu există vulnerabilități grave care ar afecta confidențialitatea utilizatorilor. În timp ce au existat câteva vulnerabilități care au lăsat serverele OpenVPN deschise atacurilor Denial of Service (DoS), cea mai recentă versiune a OpenVPN a conectat aceste găuri..

Datorită protecției, flexibilității și acceptării generale de către industria VPN a OpenVPN, vă recomand să utilizați protocolul OpenVPN ori de câte ori este posibil.

Să rezumăm

Aruncăm o privire la ideile majore pe care le-am abordat în acest articol. A fost un drum lung și sinuos, dar am ajuns până la sfârșit.

Criptarea

În forma sa cea mai simplă, criptarea este procesul de transformare a textului citibil (textul clar) în text nelegibil (cifră de text), care poate fi citită numai dacă dețineți „codul secret” (cifrare) pentru a dezmembra textul într-un format care poate fi citit..

Criptarea criptare este algoritmi de instrucțiuni pentru cum se criptează datele, iar cheile de criptare sunt informațiile care determină ieșirea cifrului (adică, cifra textului). Protocoalele VPN folosesc aceste cifre pentru a cripta datele dumneavoastră.

Un VPN utilizează un tunel criptat pentru a vă păstra conexiunea la internet sub acoperire. Acest lucru împiedică orice terți, precum ISP-ul sau guvernul, să vă monitorizeze și să înregistreze activitățile online.

Protocoale de criptare VPN

Furnizorul dvs. VPN utilizează protocoale de criptare pentru a vă proteja conexiunea la internet.

Există diferite tipuri de protocoale de criptare disponibile pentru a proteja conexiunile VPN, fiecare având propriile avantaje și dezavantaje. Cele mai importante 4 considerente sunt cifrele (cum ar fi AES sau Blowfish), protocoalele stratului de transport, criptarea strângerii de mână și autentificarea SHA pe care o folosesc.

Protocoalele straturilor de transport gestionează serviciile de comunicare end-to-end (dispozitiv cu dispozitiv) pentru aplicații, cum ar fi cele utilizate pe internet.

Criptarea strângerii de mână este procesul folosit pentru a face o conexiune între dispozitivul dvs. și serverul furnizorului VPN. Acest „strângere de mână” verifică dacă vă conectați la un server VPN autentic și nu la un server „spoofed” al unui hacker.

Autentificarea SHA este o funcție hash criptografică care poate fi utilizată pentru autentificarea conexiunilor.

Protocoale

L2TP / IPSec

Layer 2 Tunneling Protocol (L2TP) este disponibil pe majoritatea sistemelor de operare desktop și mobile. L2TP este ușor de utilizat și este utilizat în general cu pachetul de criptare IPSec, deoarece nu conține nici o criptare proprie. Viteza sa este comparabilă cu OpenVPN și IKEv2.

IKEv2

Windows 7 și versiunile ulterioare, platformele iOS și BlackBerry, toate acceptă nativ acest protocol. IKEv2 este o alegere bună pentru utilizarea smartphone-ului, deoarece strălucește la conectarea automată la internet pe măsură ce utilizatorii pierd și apoi redobândesc conexiunile la internet.

SSTP

SSTP este strâns integrat în Windows și este disponibil și pentru platformele macOS, Linux și BSD. Nu este compatibil pentru utilizarea cu tuneluri VPN site-to-site. Acceptă numai autentificarea utilizatorului, nu autentificarea dispozitivului, ceea ce îl face utilizabil doar pentru accesul clientului la distanță, cum ar fi atunci când un angajat se conectează de la distanță la serverele corporative.

PPTP

Deși PPTP a fost în jur de mult timp și este disponibil pe majoritatea platformelor, nu este sigur. Cu toate acestea, deoarece criptarea deasupra PPTP este cea mai mică dintre toate protocoalele, PPTP este cel mai rapid.

OpenVPN

Dintre toate protocoalele pe care le-am analizat, OpenVPN oferă cel mai bun raport de protecție și viteză. Este o sursă rapidă, sigură, fiabilă și deschisă. Deși nu este nativ pentru nicio platformă de dispozitiv, există o mulțime de opțiuni terțe disponibile.

OpenVPN este o alegere deosebit de bună pentru utilizatorii VPN, care se află în țări excesiv de restrictive, cum ar fi China. Deși Marele Firewall din China are capacitatea de a bloca multe protocoale VPN, media sa de luptă împotriva OpenVPN nu este la fel de mare.

În încheiere

După citirea acestui articol, ar trebui să înțelegeți mai bine criptarea și modul în care o VPN utilizează criptarea pentru a vă proteja conexiunea online și activitățile asociate.

După cum ați citit, în timp ce fiecare protocol VPN are punctele sale forte și punctele slabe, toate oferă cel puțin un anumit nivel de protecție atunci când sunt configurate corect. OpenVPN este cel mai bun pariu pentru protecție, compatibilitate și viteză.

Când luați în considerare un furnizor VPN, asigurați-vă că oferă OpenVPN ca opțiune de protocol pentru a oferi cea mai bună protecție pentru activitățile dvs. personale și de afaceri online.

Vă sugerez ExpressVPN ca opțiune, deoarece oferă protecție OpenVPN, pe lângă viteza de conectare excelentă, acoperirea globală a serverului, protecții de confidențialitate și servicii pentru clienți.

ExpressVPN oferă, de asemenea, aplicații compatibile cu OpenVPN pentru aproape fiecare platformă modernă conectată.

Pentru mai multe informații, vizitați site-ul web ExpressVPN.

„VPN & Internet Security ”de Mike MacKenzie licențiat sub CC de 2.0

informațiilor sensibile este mult mai complexă decât simplul cod secret folosit în școală.

Există două tipuri principale de algoritmi de criptare: chei simetrice și chei asimetrice.

Cheile simetrice folosesc aceeași cheie pentru a cripta și decripta datele, în timp ce cheile asimetrice folosesc o pereche de chei diferite – una publică și una privată – pentru a cripta și decripta datele.

Lungimea cheii de criptare este, de asemenea, importantă, deoarece o cheie mai lungă poate oferi o protecție mai puternică împotriva atacurilor de decriptare.

În plus, există și cifruri perfecte, care oferă o protecție absolută împotriva decriptării, dar acestea sunt rareori utilizate în practică.

Criptarea VPN

Criptarea este esențială pentru orice VPN, deoarece protejează informațiile utilizatorilor de ochii indiscreți.

Protocoalele VPN sunt utilizate pentru a stabili conexiunea criptată între computerul utilizatorului și serverul VPN.

Aceste protocoale folosesc diferite cifruri și algoritmi de criptare pentru a proteja datele utilizatorilor.

De exemplu, protocoalele de nivel de transport TCP și UDP sunt utilizate pentru a asigura transferul sigur al datelor, în timp ce protocoalele de criptare strâng mâna și autentificarea SHA sunt utilizate pentru a verifica identitatea utilizatorului și a proteja împotriva atacurilor de tip man-in-the-middle.

Există mai multe protocoale VPN disponibile, inclusiv L2TP / IPSec, IKEv2, SSTP, PPTP și OpenVPN.

OpenVPN este considerat de mulți ca fiind cel mai sigur și mai fiabil protocol VPN, deoarece utilizează o combinație puternică de cifruri și algoritmi de criptare.

În concl