Varbūt vissvarīgākā virtuālā privātā tīkla (VPN) īpašība ir tā spēja šifrēt datus, kas nosūtīti starp jūsu datoru un VPN pakalpojumu sniedzēja serveriem..

VPN šifrēšana ne tikai aizsargā jūsu personiskos un biznesa datus, bet arī aizsargā jūsu tiešsaistes aktivitātes no ziņkārīgo acīm.

Šajā rakstā es piedāvāšu detalizētu pārskatu par šifrēšanu. Es aprakstīšu, kas ir šifrēšana, kā tā darbojas un kā labākie VPN sniedzēji to izmanto, lai klientu IP adreses un datus aizsargātu no pakļaušanas.

Līdz šī raksta beigām jūs uzzināsit vairāk par šifrēšanu, nekā jūs kādreiz bijāt sapņojis, un jūs būsit labāk gatavs izskatīt VPN pakalpojumu sniedzēju reklāmas pretenzijas..

Kas ir šifrēšana?

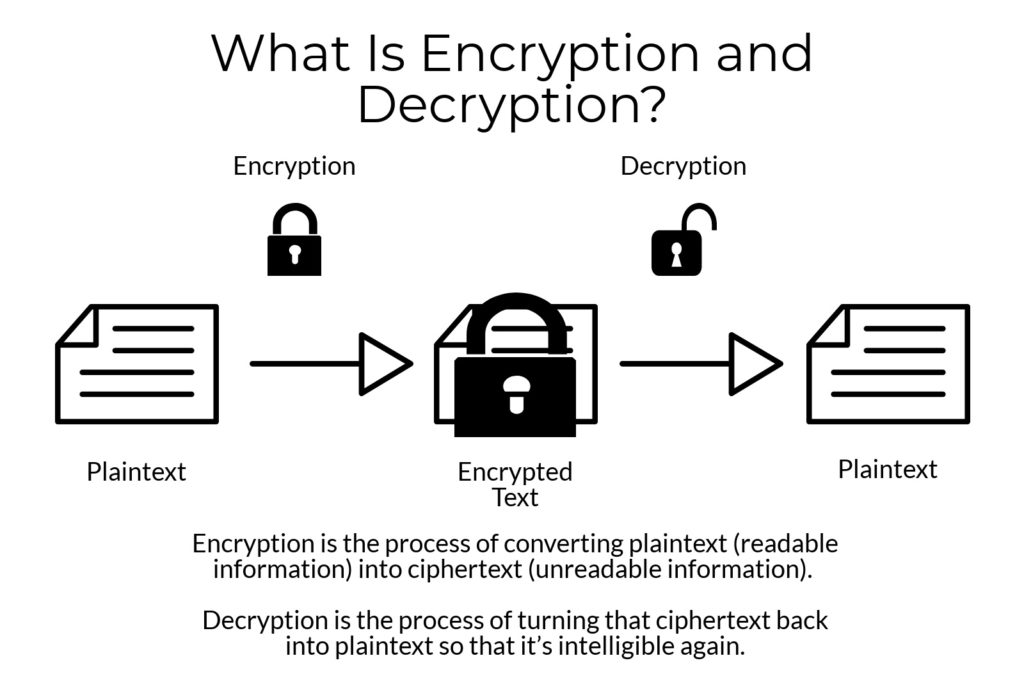

Šifrēšana ir konvertēšanas process vienkāršais teksts (lasāma informācija) šifrēts teksts (nenolasāma informācija).

Atšifrēšana ir process, kā to pārvērst šifrēts teksts atpakaļ uz vienkāršais teksts lai tas atkal būtu saprotams.

Atcerieties, kā jūs un jūsu draugi skolas skolā izmantojāt “slepeno kodu”, lai nosūtītu piezīmes? Mūsdienu šifrēšanas tehnoloģija ir līdzīga, tikai to atšifrēt ir daudz grūtāk nekā kādreiz bija “A = 1, B = 2” utt..

Mūsdienu šifrēšanas tehnoloģija izmanto slepenu šifra atslēgu, lai “atšifrētu” lietotāja datus tā, lai tos nevarētu nolasīt ikviens, kuram nav šifrēšanas atslēgas, neļaujot nepiederošajiem lasīt jūsu personisko informāciju.

Lai kodēt vienkāršais teksts vai atšifrēt šifrēts teksts, a slepena atslēga ir vajadzīgs. Abas atslēgas izmanto a šifrs, kas ir algoritms, kas tiek izmantots vienkāršajam tekstam gan šifrēta teksta izveidošanai, gan atšifrēšanai.

Bankas, kredītkaršu apstrādātāji, tirgotāji un citi izmanto šifrēšanu, lai aizsargātu sensitīvu informāciju – piemēram, kredītkaršu numurus, pasūtījumu informāciju un citu sensitīvu informāciju – no nepiederošo ziņkārīgo acīm..

Tomēr šī raksta vajadzībām mēs koncentrēsies uz šifrēšanu, kas VPN nodrošinātāji izmantojiet, lai aizsargātu savu lietotāju informāciju – piemēram, viņu tīmekļa trafiku, lejupielādētos failus un pieejamos pakalpojumus – no tiem, kuri labprāt uzzinātu par viņu personīgo darbību.

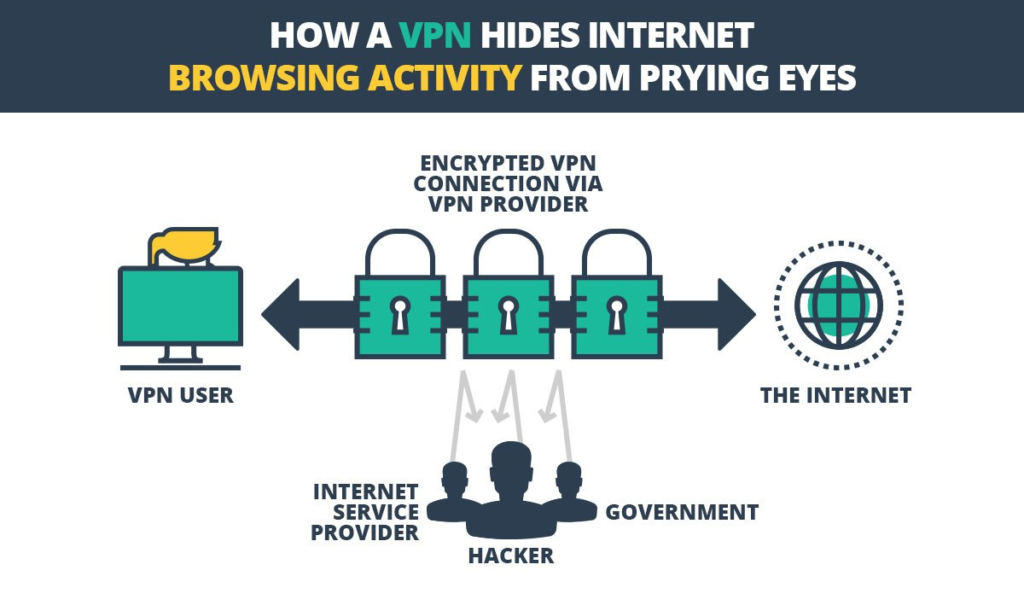

VPN novirza jūsu interneta savienojumu caur šifrēšanas “tuneli”, neļaujot nepiederošajiem – piemēram, jūsu interneta pakalpojumu sniedzējam, tiesībaizsardzības vai hakeriem – uzraudzīt jūsu IP adresi, kā arī tiešsaistes ceļojumus un ar tiem saistītos, sensitīvos personiskos un biznesa informācija.

šifrēšanas tunelis ir precīzi nosaukts, jo tas darbojas līdzīgi kā metro vai šosejas tunelis.

Piemēram, lai arī jūs zināt, ka metro atrodas zem kājām, jūs nezināt, cik vilcienu šķērso tuneli, cik automašīnām katram ir, cik pasažieru brauc ar viņiem, kur viņi ir bijuši vai kur viņi ir eju.

VPN savienojums darbojas kā virtuāls “tunelis”, aizsargājot jūsu tiešsaistes ceļojumus no visiem nepiederošajiem un neļaujot viņiem zināt, kas jūs gaida.

Kā darbojas šifrēšana

Iepriekš šajā rakstā es piedāvāju vienkāršu skaidrojumu par to, kā darbojas šifrēšana.

Protams, mūsdienu šifrēšana, ko izmanto datu aizsardzībai 21. gadsimtā, nedarbojas tik vienkārši, taču process ir līdzīgs.

Kad izmantotā šifrēšana ir tikpat vienkārša kā alfabēta vai ciparu aizstāšana (piemēram, tā, kuru izmantojāt klases skolā), to ir viegli atšifrēt..

Mūsdienu šifrēšanas pamatā ir sarežģīta matemātika algoritmi kas veic šifrēšanu un atšifrēšanu daudz sarežģītāk.

Mūsdienās tiek izmantoti divi galvenie šifrēšanas atslēgu veidi: simetriska un asimetriska.

Simetriski taustiņu algoritmi (privātās atslēgas)

- Pro: Ātri

- Con: mazāk drošs nekā asimetrisks

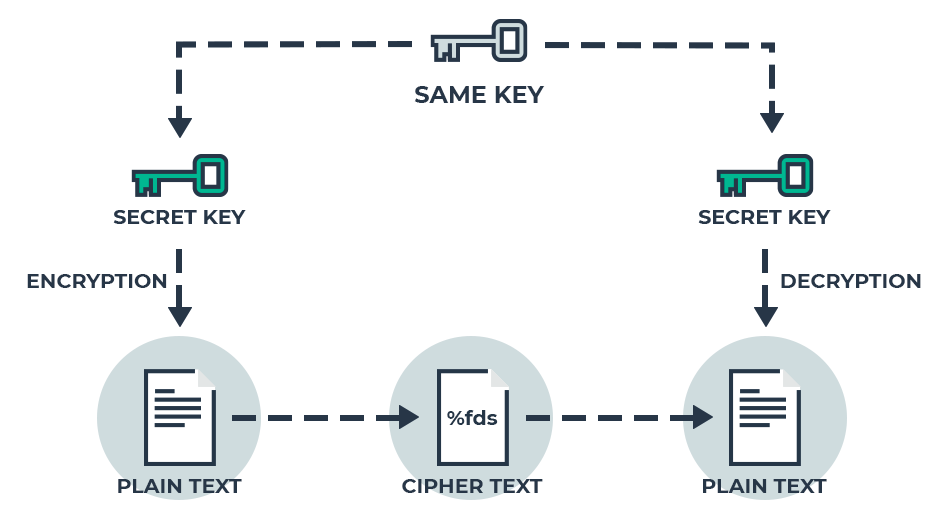

A simetriskās atslēgas algoritms izmanto vienas un tās pašas šifrēšanas atslēgas gan vienkāršā teksta datu avota šifrēšanai, gan iegūtā šifrētā teksta atšifrēšanai.

Abām pusēm, kas apmainās ar informāciju, jāvienojas par īpašu paroli (atslēgu), ko izmantot datu šifrēšanai un atšifrēšanai. Tas padara lietas vienkāršas, jo iesaistītajām pusēm atslēga jāmaina tikai vienu reizi.

Simetriskās atslēgas (sauktas arī par privātās atslēgas) parasti izmanto tikai vienreizējās situācijās, kad katru reizi tiek izveidota jauna atslēga. Maksājuma risinājumos, piemēram, Apple Pay vai Android Pay, maksājuma aizsardzībai tiek izmantots vienreizējs simetriskās atslēgas algoritms vienreizēja marķiera formā..

Simetriskās atslēgas algoritmi ir ātrāk nekā asimetriski, jo tajā ir iesaistīta tikai viena atslēga. Tomēr tam ir arī trūkums jebkurš nepiederošs, kurš iegūst atslēgu var viegli atšifrēt visu šifrēto informāciju, kuru puses sūta un saņem.

Pārtveršana ir pilnīgi iespējama, jo lietotājiem pirms laika būs jāvienojas par atslēgu, izmantojot nešifrēts kanāls, piemēram, tālruņa zvanu, e-pastu vai īsziņu, tie visi savā veidā ir nedroši.

Šis process sāp arī muca lietotājiem, kuriem jāapmainās ar datiem ar vairākām pusēm. Tas ir saistīts ar prasību par unikālu atslēgu, kas jāizmanto kopā ar katru pusi. Protams, jūs varētu izmantot vienu un to pašu atslēgu visiem lietotājiem, taču tad visi varētu atšifrēt citu datus.

Asimetriski atslēgu algoritmi (publiskās atslēgas)

- Pro: drošāks nekā simetrisks

- Con: Lēns

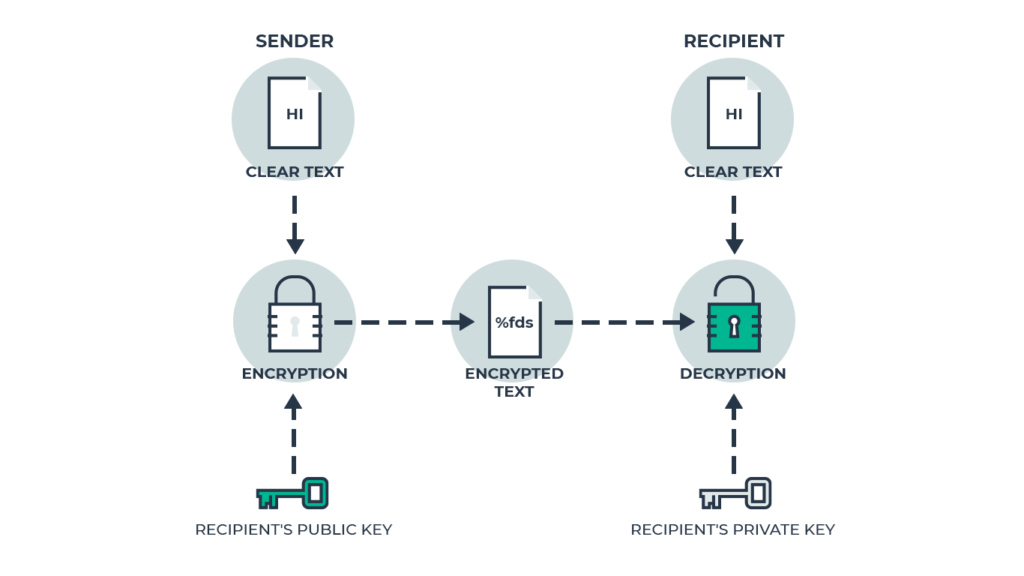

An asimetriskās atslēgas algoritms izmanto savādāk atslēgas vienkārša teksta šifrēšanai un iegūtā šifra teksta atšifrēšanai. Šajā procesā tiek izmantota gan publiskā, gan privātā atslēga.

publiskā atslēga ir pieraduši šifrēt datus un privātā atslēga ir pieraduši atšifrēt dati. Privāto atslēgu zina tikai paredzētais datu saņēmējs. Jebkuru ziņojumu, kas šifrēts, izmantojot publisko atslēgu, var atšifrēt, tikai izmantojot atbilstošo privāto atslēgu.

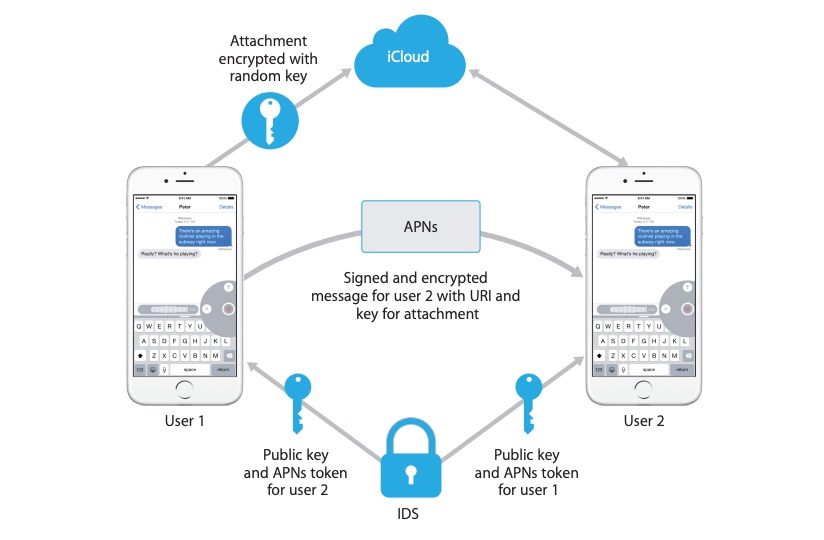

Es izmantošu Apple pakalpojumu iMessage, lai izskaidrotu asimetriskās šifrēšanas darbību.

Tuvojas ģimenes atkalapvienošanās, un jūs vēlaties pagatavot vecmāmiņas Double-Chocolate Coca-Cola kūku, taču jums nav receptes. Tātad, jūs paņemat savu iPad un nosūtāt ziņojumu mammas iPhone.

Kad jūs un jūsu mamma iestatījāt savu iPad, jūs ieslēdzāt iMessage. Tas ir pilnībā šifrēts ziņojumapmaiņas pakalpojums, kas darbojas kā īsziņu sūtīšanas pakalpojums, bet aizsargā jūsu ziņojumus no ziņkārīgo acīm – sakiet to man..

Jūsu iPad ierīcē iMessage tika izveidota privāta atslēga, kas jāizmanto, lai atšifrētu datus, kurus saņemat savā iPad.

Jūsu mammas iPhone tālrunī lietotne iMessage izveidoja (atšķirīgu) privātu atslēgu, lai to varētu atšifrēt no iPhone saņemtajiem datiem..

Abos gadījumos privātā atslēga ir unikāla šai konkrētajai ierīcei – viena privāta atslēga jūsu iPad un viena privāta atslēga jūsu mammas iPhone..

Lietotne arī uzdeva Apple serveriem izveidot unikālu publiski katra lietotāja atslēga, kuru tas glabā šajos serveros.

Nosūtot ziņojumu mammai, ierīce izgūst mātes publisko atslēgu no Apple serveriem un izmanto viņu publiski atslēga uz šifrēt izejošo ziņojumu, pirms tas pat atstāj jūsu tālruni.

Kad esat sasniedzis nosūtīt, Apple serveri pārsūta šifrētu ziņojumu uz mātes iPhone, kur viņa atrodas Privāts atslēga atšifrē Tava ziņa.

Kad jūsu mamma atbild, process tiek veikts vēlreiz, bet pretēji. Šoreiz mātes ziņojums jums ir šifrēts, izmantojot tavs publiskā atslēga (iegūta no Apple serveriem), un pēc tam ziņojums tiek atšifrēts jūsu iPad, izmantojot tavs privātā atslēga.

Tas padara asimetrisku kriptogrāfiju drošāk nekā simetriska kriptogrāfija, jo tā novērš nepieciešamību dalīties ar vienu atslēgu.

Tomēr, tā kā asimetriskais kriptogrāfijas process ir matemātiski sarežģītāks nekā simetriskā kriptogrāfija, pievienojot skaitļošanas piemaksām šifrēšanas / atšifrēšanas procesu prasa ilgāku laiku, nedaudz palēninot pārraidi.

VPN izmanto asimetrisku šifrēšanu, lai apmainītos ar simetriskām sesijas atslēgām, kuras pēc tam tiek izmantotas pārējā sesijā. Sakarā ar iepriekšminēto skaitļošanas pielaidi, izmantojot VPN, jūs parasti pamanīsit lēnāku savienojuma ātrumu, nevis parasto ISP savienojumu.

Šifrēšanas atslēgas garumi

Jebkuras šifrēšanas stiprums ir atkarīgs no šifrēšanas atslēgas bitu izmērs. Parasti, jo garāka ir atslēga, jo spēcīgāka ir šifrēšana.

Būtībā, jo garāks atslēgas garums, jo vairāk iespējamu kombināciju var izveidot, padarot brutāla spēka mēģinājumu nākt klajā ar pareizām atslēgas vērtībām..

bitu izmērs Atslēgas punkts norāda to skaitu un nulles (bināro), ko izmanto algoritma izteikšanai. To sauc par atslēgas garums. Abi termini ir savstarpēji aizvietojami, lai gan populārākais termins ir “atslēgas garums”.

Zemāk esošajā tabulā parādīts, kā iespējamās šifrēšanas atslēgu kombinācijas eksponenciāli palielinās, palielinoties atslēgas lielumam:

| Taustiņa lielums | Iespējamās taustiņu permutācijas |

| 1 bitu | 2 |

| 2 bitu | 4 |

| 8 bitu | 256. lpp |

| 16 bitu | 65536 |

| 64 bitu | 4,2 x 10 ^ 9 |

| 128 bitu | 3,4 x 1 ^ 38 |

| 192 bitu | 6,2 X 10 ^ 57 |

| 256 bitu | 1,1 x 10 ^ 77 |

1 bits ir viens binārs cipars, kas piedāvā divas permutācijas: ieslēgtu (1) vai izslēgtu (0); 2-bitu piedāvā divus bināros ciparus (00, 01, 10, 11), piedāvājot četras permutācijas utt. Iepriekš tabulā atslēgu izmēri, kas mazāki par 128 bitiem, ir iekļauti tikai demonstrācijas nolūkos, jo kaut kas mazāks par 128 bitiem būtu pārāk viegli uzlauzt.

Palielinoties taustiņa lielumam, palielinās gan iespējamo kombināciju skaits, gan šifra sarežģītība. Tas ietekmē arī hakeru panākumu līmeni, kas veic brutālu spēku uzbrukumu atslēgai.

A brutālu spēku uzbrukums ir tad, kad uzbrucējs izlaiž visas iespējamās paroļu vai atslēgu permutācijas, līdz atrod pareizo. Pat ja izmanto superdatorus, mūsdienīga šifrēšana var aizņemt gadus, lai arī vēlreiz to uzlauzt.

Otrais ātrākais superdators pasaulē Sunway TaihuLight spēj sasniegt 93 petaflops sekundē, padarot to vairākus miljonus reižu ātrāku nekā personālais dators..

ScramBox aprēķināja, ka tas prasīs Sunway TaihuLight 27 337 893 triljonus triljonus triljonus (tas ir pareizi, 4 triljoni) gadu, lai uzlauztu AES 256 bitu atslēgu, kas ir viens no spēcīgākajiem mūsdienu šifrēšanas šifriem (par kuru es runāšu nākamajā sadaļā).

Un tas ir viens no ātrākajiem superdatoriem pasaulē. Vienam, augstas veiktspējas datoram, kas sagrauj AES-256, būs nepieciešami 27 triljoni triljoni triljonu triljons gados.

Vai es varu jums atgādināt, ka Visums ir tikai 15 miljardi gadu vecs? Pat Atbilde uz dzīvi, Visumu un visu nebūtu tik ilgs laiks, lai aprēķinātu.

Pietiek pateikt, ka hakeris ilgi un ilgi gaidīs piekļuvi jūsu bankas kontam, un nevienam tam nav laika – lai jūs varētu būt drošs, ka jūsu dati ir droši aiz AES-256 šifrēšanas..

Šifrēšanas šifri – kas tie ir?

Kā mēs redzējām iepriekšējā sadaļā, šifrēšanas atslēgas garums ir faktiskais neapstrādāto numuru skaits, kas iesaistīts šifrēšanā.

Tagad mēs to apskatīsim šifri, kas ir faktiskie algoritmi (vai darbību sērijas), ko izmanto šifrēšanas veikšanai. VPN protokoli izmanto šos šifrus, lai šifrētu jūsu datus. (Es runāšu par protokoliem nākamajā sadaļā.)

Kaut arī moderna datora šifra piespiedu piespiešana principā ir bezjēdzīga, slikti izstrādātā šifrā dažkārt ir trūkumi, kurus hakeri var izmantot, lai izjauktu saistīto šifrēšanu..

Par laimi, ilgāks taustiņu garums var palīdzēt kompensēt šos trūkumus, palielinot iespējamo kombināciju skaitu.

Tomēr atslēgas garums vien nav precīzs šifra stipruma rādītājs. Svarīga ir šifra sarežģītības un atslēgas garuma kombinācija.

Reālās pasaules lietojumprogrammās jāatrod līdzsvars starp drošību un lietojamību, jo jo ilgāks atslēgas garums, jo vairāk aprēķinu ir jāveic, un, savukārt, jo lielāka apstrādes jauda ir nepieciešama..

Mūsdienās populārākais šifrs ir AES.

AES

ASV Nacionālais standartu un tehnoloģijas institūts (NIST) izveidoja AES 2002. gadā. AES nozīmē “Advanced Encryption Standard”, kas ir elektronisko datu šifrēšanas specifikācija..

AES sastāv no 3 bloku šifriem: AES-128, AES-192 un AES-256. Katrs no tiem šifrē un atšifrē datus, izmantojot attiecīgi 128, 192 un 256 bitu atslēgas.

Tā kā AES ir a simetrisks šifrs, tas izmanto to pašu atslēgu gan datu šifrēšanai, gan atšifrēšanai, tāpēc gan nosūtītājai, gan saņēmējai pusei jāzina un jālieto viena un tā pati slepenā atslēga.

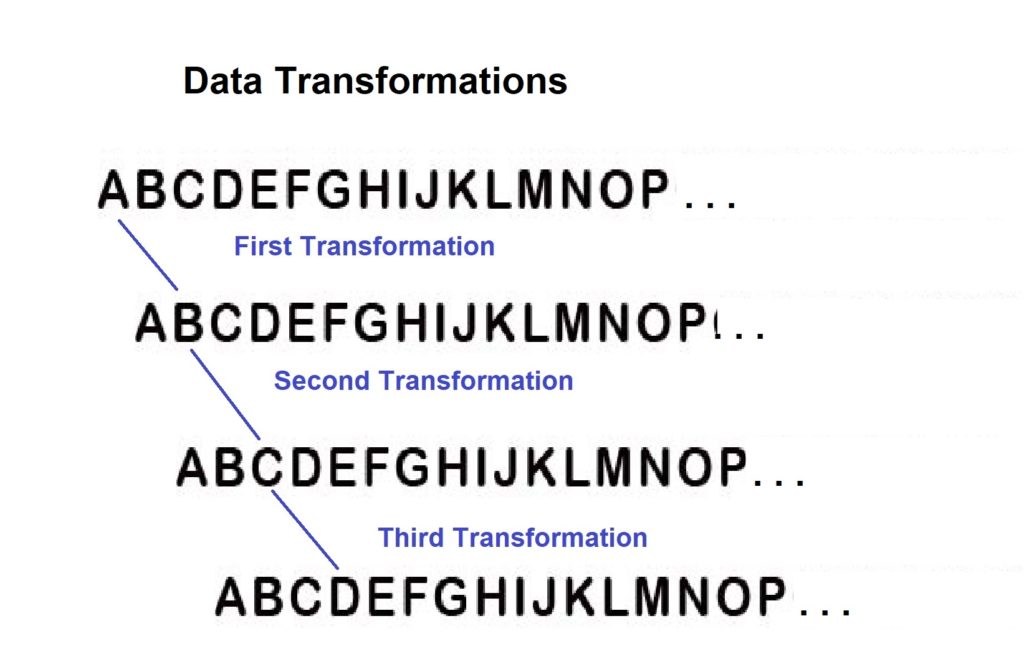

Algoritms nosaka noteiktu skaitu datu pārvērtības veicams ar masīvā saglabātajiem datiem. Datu transformāciju skaitu nosaka atslēgas garums, kas ir: 10 transformācijas 128 bitu formātā, 12 192 bitu atslēgas un 14 transformācijas 256 bitu taustiņos. To sauc par polimorfismu.

Piemēram, pieņemsim, ka mēs izmantojam vienkāršu burtu maiņas šifru. A būtu vienāds ar B, tad B = C, C = D, D = E utt. Pirmajā transformācijā A tiek iestatīts vienāds ar B; tad otrajā transformācijā A galu galā ir vienāds ar C; trešo reizi apkārt, A ir vienāds ar D; un tā tālāk.

Tātad, ja jūs izmantotu AES-128, kas veic 10 transformācijas, tad A būtu vienāds ar K.

Protams, AES šifrs ir tālu sarežģītāks nekā vienkāršs burtu maiņas šifrs, tāpēc gala rezultāts būtu daudz sarežģītāks un grūtāk atšifrējams nekā A, kas vienāds ar K.

Kopš tā izveidošanas 2002. gadā ir veikts ievērojams daudzums pētījumu par uzbrukumiem AES šifrēšanas standartam.

Tomēr ir pierādījies, ka AES ir a uzticama aizsardzība. Vienīgie reižu uzbrukumi bija veiksmīga, tas notika pateicoties hakeriem, kas izmantoja ieviešanu vai ar pārvaldību saistītos trūkumus. (Citiem vārdiem sakot, cilvēka kļūda iestatīšanas laikā.)

Lieliska priekšu slepenība

Lieliska priekšu slepenība (PFS), kas pazīstams arī kā “Forward Secrecy”, ir šifru izmantošanas sistēma, kurā katram tiek ģenerēts jauns un unikāls (vai “īslaicīgs”) privātu šifrēšanas atslēgu komplekts. sesija.

TechTerms sesiju definē kā “ierobežotu saziņas laiku starp divām sistēmām”. Vienkārši runājot angliski, tas parasti norāda laika periodu no brīža, kad lietotājs ielogojas vietnē, līdz brīdim, kad lietotājs iziet vai aizver pārlūku..

Katrai sesijai ir savas atslēgas, kuras tiek izmantotas vēlreiz un nekad.

Perfekta priekšlaicīga slepenība novērš hakeru iespēju izmantot pastāvīgu “galveno atslēgu”, piem. paša lietotāja vietnes konta atslēga. Pat ja atslēga ir uzlauzta, tikai viena sesija ir kompromitēta, kamēr visas pārējās sesijas paliek drošas.

PFS ir lieliska individuālo sesiju nodrošināšanas metode, īpaši gan HTTPS vietnēm, gan OpenVPN savienojumiem. Meklēšanas gigants Google 2011. gada novembrī paziņoja, ka izmantos PFS, lai nodrošinātu Gmail sesijas, kā arī meklēšanu, dokumentus un Google+.

Ko mēs līdz šim esam iemācījušies – šifrēšana

Šifrēšana ir algoritma process, kas lasāmu vienkāršo tekstu pārvērš neizlasāmā šifrētā tekstā, un atšifrēšana ir algoritma process, kas šo šifrētu tekstu pārvērš vienkāršā tekstā.

Ir divu veidu galvenie algoritmi: simetriski un asimetriski. Simetrisks atslēgu algoritmi izmanto tikai privātu atslēgu, padarot to ātru, bet mazāk drošu asimetrisks atslēgu algoritmu izmantošana Privāts un publiski taustiņi, palēninot to, bet padarot to daudz drošāku.

Šifrēšana šifri ir algoritmi instrukcijām, kā pārveidot (šifrēt) datus (A = K, B = L utt.), un šifrēšanas atslēga norāda, cik reizes dati tiks pārveidoti.

Šifrēšana taustiņi ir informācijas vienības, kas nosaka kriptogrāfijas algoritma izvadi, norādot vienkāršā teksta informācijas pārveidi šifrētā tekstā. Jo lielāks ir atslēgas bitu skaits, jo augstāks ir šifrēšanas līmenis.

VPN šifrēšana

Šajā sadaļā es paskaidrošu, kā virtuālais privātais tīkls (VPN) izmanto šifrēšanu, lai aizsargātu jūsu tiešsaistes aktivitātes un ar tām saistītos personiskos un ar uzņēmējdarbību saistītos datus.

Turklāt es dalīšos arī ar informāciju par dažāda veida VPN šifrēšanas protokoliem, kurus pakalpojumu sniedzēji izmanto, izskaidrošu to darbību un izskaidrošu katra protokola stiprās un vājās puses..

VPN programmatūra šifrē visus datus, kas no jūsu datora tiek pārsūtīti uz pakalpojumu sniedzēja VPN serveriem. Šis šifrētais tunelis aizsargā gan jūsu IP adresi, gan tiešsaistes ceļojumus no trešo personu acīm.

Kas ir protokoli?

A VPN protokols ir mehānisms vai “instrukciju komplekts” (vai, vienkāršāk sakot, metode), kas izveido un uztur šifrētu savienojumu starp lietotāja datoru vai citu pievienotu ierīci un VPN pakalpojumu sniedzēja serveriem.

VPN protokolos tiek izmantots šifrēšanas algoritms, lai jūsu dati būtu aizsargāti no nevēlamām acīm.

Izmantojot VPN protokolu, pievienotā ierīce ievēro protokola norādījumu kopu, kurā norādīts, kā šifrēt un atšifrēt datus, kas tiek sūtīti un saņemti starp to un VPN serveri..

Komerciālie VPN pakalpojumu sniedzēji izmanto dažāda veida drošības protokolus, un visiem tiem ir savas stiprās un vājās puses. Lielākā daļa VPN protokolu piedāvā savus iebūvētos šifrēšanas algoritmus, lai gan tas neattiecas uz visiem tiem, kā es paskaidrošu mazliet vēlāk.

Kā darbojas protokoli?

Katram VPN protokolam ir savas stiprās un vājās puses, kā arī unikālas iespējas.

Piemēram, OpenVPN ļauj lietotājiem izveidot savienojumu, izmantojot vai nu lietotāja datugrammu protokolu (UDP) vai pārraides vadības protokolu (TCP), savukārt IKEv2 ir īpaši labs, lai atkārtoti izveidotu savienojumu starp lietotājiem, kuri zaudē interneta savienojumus..

Tomēr no tajās ietvertajām lietām 4 ir vissvarīgākie apsvērumi: šifri, transporta slāņa protokoli, rokasspiediena šifrēšana un SHA autentifikācija. Par katru no tiem es diskutēšu tālāk esošajās sadaļās.

Pēc tam, kad to apskatīšu, es iepazīstināšu ar protokoliem, kas šodien ir visizplatītākie VPN nozarē. Tajos ietilpst: OpenVPN, L2TP / IPSec, IKEv2, SSTP un PPTP.

Lielākā daļa protokolu ir iestatīti to konfigurācijā, taču OpenVPN izceļas ar ļoti konfigurējamu konfigurāciju, tāpēc es to izmantošu kā piemēru šajā sadaļā.

Šifri

Kā es jau iepriekš minēju, protokolos tiek izmantoti algoritmi, ko sauc par “šifriem”, lai veiktu datu šifrēšanu un atšifrēšanu. Šifrs ir darbību virkne, kas tiek veikta, lai šifrētu / atšifrētu datus.

Populāriem VPN protokoliem, piemēram, OpenVPN, ir elastība izmantot vairākus simetriskus atslēgas šifrus, lai nodrošinātu datus gan vadības, gan datu kanālos..

Vadības kanāls šifrēšana aizsargā savienojumu starp jūsu datoru vai ierīci un VPN pakalpojumu sniedzēja serveriem. Datu kanāls šifrēšana nodrošina faktiskos datus, kurus abas puses pārsūta viena otrai.

Visizplatītākie protokoli, ko komerciālie pakalpojumu sniedzēji izmanto, lai nodrošinātu sakarus, ir AES, Blowfish un (mazākā mērā) Camellia.

AES

Kamēr es pieminēju AES iepriekšējā sadaļā, es uzskatu, ka ir svarīgi to pārskatīt šajā raksta sadaļā, ņemot vērā tā popularitāti.

AES, bez šaubām, ir visizplatītākais simetriskās atslēgas šifrs, ko mūsdienās izmanto, pat ja ASV valdība izmanto AES-256, lai nodrošinātu savus datus. AES tiek uzskatīts par ļoti drošu, un to kā tādu ir sertificējis Nacionālais standartu un tehnoloģijas institūts.

AES ir pieejams 3 dažādos bitu taustiņu izmēros – AES-128, AES-192 un AES-256. AES-128 un AES-256 ir visvairāk izmantotie. AES-256 ir spēcīgākais no abiem variantiem, lai gan AES-128 joprojām ir drošs, cik eksperti var pateikt.

Blowfish

Starptautiski atzītais drošības tehnologs Brūss Šneiers izstrādāja Blowfish-128, kas ir noklusējuma šifrs, kuru izmanto OpenVPN. Simetriskās atslēgas bloks nav patentēts un bez atlīdzības, un lietošanai nav nepieciešama licence.

Lai gan Blowfish taustiņu izmēri var svārstīties no 32 līdz 448 bitiem, 128 bitu atslēgas lielums ir tas, kuru lietotāji parasti izmanto datu drošībai..

Blowfish ir pietiekami droša ikdienas lietošanai. Tomēr tam ir savas vājās puses. Dažās šifra implementācijās ir kļūda. Tomēr atsauces (bāzes) versijā kļūda nav iekļauta.

Kamēlija

Kamēr Kamelija ir drošs, mūsdienīgs šifrs, Nacionālais standartu un tehnoloģijas institūts to nav sertificējis, un tajā nav tik daudz pārbaudīts, vai ir AES.

Camellia ir pieejams ar atslēgu izmēriem 128, 192 un 256 bitiem. Mitsubishi Electric un NTT kopīgi izstrādāja šifru, lai tas būtu piemērots gan aparatūras, gan programmatūras ieviešanai.

Transporta slāņa protokoli: TCP un UDP

Pārraides vadības protokols (TCP) un lietotāja datu diagramma (UDP) ir transporta slāņa protokoli. Transporta slāņa protokoli apstrādā pilnīgas komunikācijas pakalpojumi lietojumprogrammām, piemēram, tām, kuras izmanto internetā.

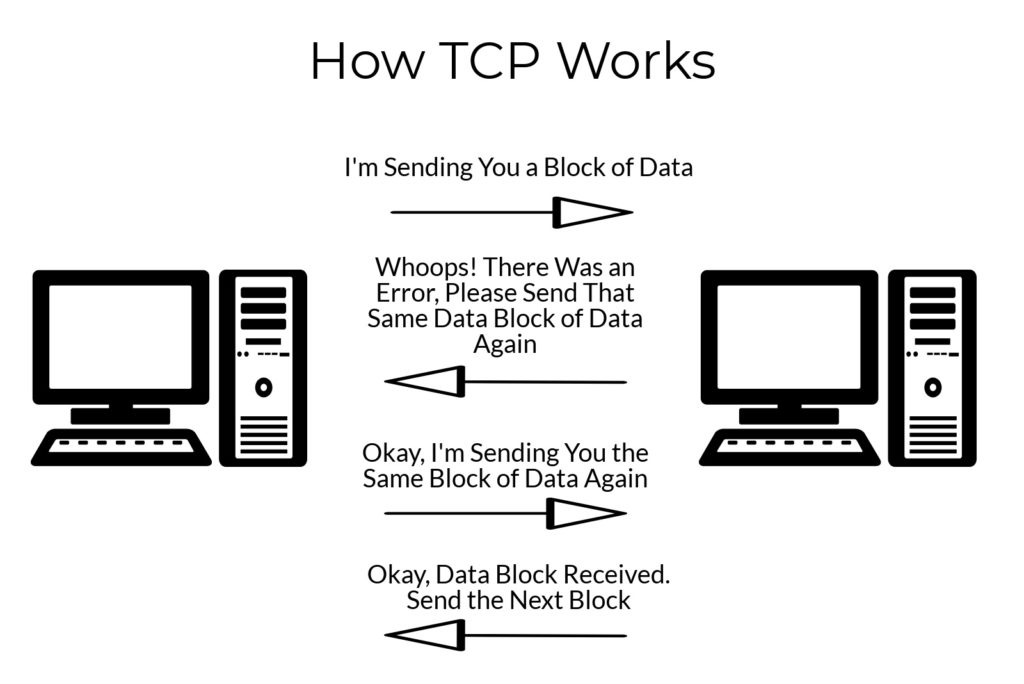

TCP

Pārraides kontroles protokols (TCP) nodrošina uzticamu un pasūtītu, taču lēnu komunikāciju.

Ja TCP tiek izmantots, lai nosūtītu ziņojumu, failu vai cita veida informāciju, sūtītājs var būt drošs, ka informācija tiks piegādāta saņēmējam ar nav korupcijas (kļūdas datos) un pareizā secībā. Tas ir īpaši svarīgi, pārsūtot failus un nosūtot ziņojumus.

TCP sūta datus straumē, neko nenorādot, kur sākas vai beidzas katra pakete, tāpēc tas ierīcei rada lielāku slodzi, jo, lai nodrošinātu datu pareizu saņemšanu, ir nepieciešama lielāka apstrādes jauda..

Ja TCP datu straumes daļas nonāk nepareizā secībā, apstrādes laikā automātiski tiek nosūtīts atkārtots datu pieprasījums, pirms datus var salikt pareizā secībā. Tā rezultātā augstākas apstrādes izmaksas.

TCP tiek izmantots tīmeklī piekļuvei HTTP (tīmekļa lapu skatīšanai), e-pastam, failu pārsūtīšanai un citām darbībām.

UDP

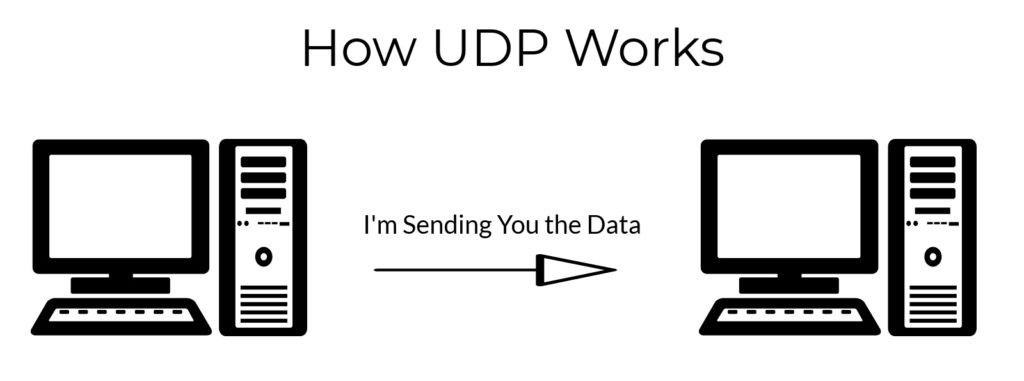

Lietotāja datugrammas protokols (UDP) nodrošina ātrāku, bet mazāk uzticamu saziņu.

Ja informācijas nosūtīšanai izmanto UDP, sūtītājs nevar būt drošs, zinot, ka informācija to vispār sūtītājam nodrošinās, un, ja viņš to tur veidos, iespējams, ka tā nav pareizajā secībā. Plus, kad tas pienāk, dati var būt bojāti, kā piedāvā UDP nav kļūdu labošanas pavisam.

Tas nozīmē, ka, ja jūs sūtāt nopietnu viena vārda īsziņas citiem nozīmīgiem, piemēram:

“Atraduši skaistu paradīzi. Tas ir tavs, meitene. Kriss ”

Tad tā vietā var pienākt šādi:

“Atradu skaistu meiteni. Tā ir paradīze. Tavs, Kriss ”.

Tātad tas noteikti nav labākais protokols failu lejupielādēšanai vai citas informācijas, piemēram, īsziņu, nosūtīšanai un saņemšanai, kurām jābūt pareizā secībā.

UDP ir vairāk viegls nekā TCP, jo tas neatbalsta savienojumu izsekošanu, ziņojumu pasūtīšanu vai citas procesorietilpīgas darbības. UDP ir vienalga, tas vienkārši ņem informāciju jebkurā saņemtā secībā, nepareizā vai nē.

UDP nosūta datu paketes atsevišķi, un paketes varētu nonākt ārpus pasūtījuma, ja tās vispār pienāk.

UDP tiek izmantots domēna vārdu sistēmām (DNS), straumēšanas multivides lietojumprogrammām (piemēram, Netflix) un tiešsaistes multiplayer spēlēm.

Rokasspiediena šifrēšana

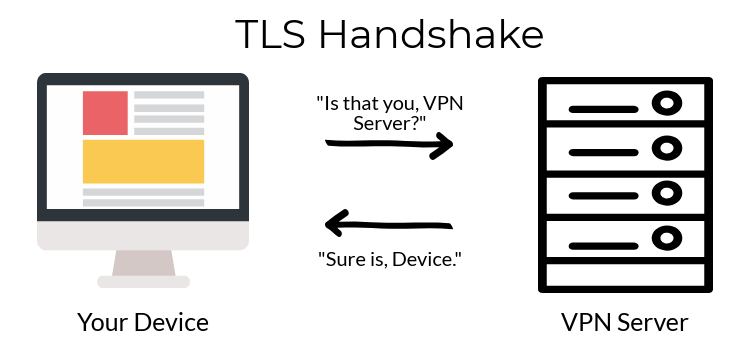

Veidojot savienojumu starp ierīci un VPN pakalpojumu sniedzēja serveri, process izmanto a Transporta slāņa drošības (TLS) rokasspiediens lai izveidotu slepenās atslēgas, kuras abas izmanto saziņai.

Šis “rokasspiediens” pārbauda ka jūs veidojat savienojumu ar VPN pakalpojumu sniedzēja serveriem, nevis uzbrucēja “krāpnieku” serveri.

TLS parasti izmanto RSA publiskās atslēgas kriptosistēmu, lai aizsargātu rokasspiedienu, izmantojot asimetrisko šifrēšanu un digitālā paraksta algoritmu, lai identificētu TLS / SSL sertifikātus. Tomēr dažreiz tajā tiek izmantota arī ECDH vai Difija-Helmaņa atslēgu apmaiņa.

RSA

RSA (Rivest – Shamir – Adleman) ir asimetriska šifrēšanas sistēma, kas datu šifrēšanai izmanto publisku atslēgu, bet datu atšifrēšanai izmanto citu, privātu atslēgu. Sistēma ir izmantota, lai nodrošinātu saziņu internetā vairāk nekā divas desmitgades.

RSA var būt dažādi atslēgu garumi, bet vispopulārākie ir 1024 biti (RSA-1024) un 2048 biti (RSA-2048)..

Ekspertu komandai 2023. gadā izdevās uzlauzt RSA-1024. Tas ir licis uzņēmumiem, kas veic uzņēmējdarbību internetā, atteikties no RSA-1024 lietošanas droves.

Diemžēl daži VPN pakalpojumu sniedzēji joprojām izmanto RSA-1024, lai aizsargātu klienta / servera rokasspiedienus. Pirms izlemjat par VPN sniedzēju, pārliecinieties, ka sazinieties ar pakalpojumu sniedzēju, lai pārliecinātos, ka viņi vairs nelieto RSA-1024, lai aizsargātu viņu rokasspiedienus..

RSA-2048 un augstāka tiek uzskatīta par drošu, tā kā tas vēl nav uzlauzts (cik neviens zina).

Tomēr nav prātīgi to izmantot pats par sevi, jo tas nenodrošina perfektu priekšu slepenību. To var labot, iekļaujot difūzijas-hellmanes (DH) vai eliptiskās līknes diffija-hellmana (ECDH) atslēgu apmaiņu šifru komplektā, ļaujot tai izpildīt PFS specifikāciju.

Difija-Helmaņa (DH) un Eliptiskā līkne Difija-Helmaņa (ECDH)

VPN protokolos var izmantot arī alternatīvu rokasspiediena šifrēšanu, kas pazīstama kā Diffie-Hellman kriptogrāfijas atslēgu apmaiņa..

Atslēga parasti izmanto 2048 bitu vai 4096 bitu atslēgas garumu. (Izvairieties no kaut kas mazāks par 2048. gadu, pretējā gadījumā tas ir neaizsargāts pret logjam uzbrukumu.)

Difija-Helmaņa galvenā priekšrocība salīdzinājumā ar RSA ir tā dabiski piedāvā Perfect Forward Secrecy aizsardzība. Tomēr RSA rokasspiedienu var uzlabot, pievienojot tam DH atslēgu apmaiņu, nodrošinot līdzīgu aizsardzību.

Drošības eksperti kritizē Difiju-Helmanu par neliela sākotnējo skaitļu kopuma atkārtotu izmantošanu. Tas ļauj to uzlauzt partijām ar neierobežotiem resursiem, piemēram, NSA. Tomēr ir iespējams izveidot drošu rokasspiedienu, kad tas tiek izmantots kā RSA šifra iestatīšanas daļa.

Eliptiska līkne Difija-Helmaņa (ECDH) ir jaunāka veida kriptogrāfija, kurai nav tādu ievainojamību, kādas ir Difī-Helmanam. ECDH izmanto noteikta veida algebrisko līkni to primāro skaitļu vietā, kurus izmanto oriģinālā diffija-hellmane.

ECDH var izmantot arī kopā ar RSA rokasspiedienu, lai piedāvātu perfektu priekšu slepenību. Turklāt tas pats var droši šifrēt rokasspiedienu un nodrošināt PFS ar eliptisku līkņu digitālā paraksta algoritma (ECDSA) parakstu..

ECDH atslēgas garums sākas ar 384 bitiem. Lai gan tas tiek uzskatīts par drošu, kad ir nepieciešams šifrēt patstāvīgu rokasspiedienu, jo ilgāk, jo labāk.

SHA autentifikācija

Drošas maiņas algoritms (SHA) ir kriptogrāfijas hash funkcija, ko var izmantot, lai autentificētu savienojumus, ieskaitot SSL / TLS un datu savienojumus.

Būtībā SHA tiek izmantots, lai izveidotu unikāla pārbaudes vērtība digitālajiem datiem. Saņēmēja ierīce izmanto pārbaudes vērtību, lai apstiprinātu datu integritāti.

Vienkāršs piemērs būtu, ja faila vai ziņas pārbaudes vērtība vienā galā ir “456AHD”, un saņemšanas gadījumā tā ir arī “456AHD” – tādā gadījumā saņēmēja puse var būt pārliecināta, ka neviens nav sagrozījis datus kopā. ceļš.

Tātad, ja no mātes saņemat ziņojumu “Tu esi labākais, kiddo”, SHA apliecina, ka tas nebija hakeru darbs un ka tava mamma patiešām domā, ka tu esi labākais, kiddo.

OpenVPN savienojumi ir vieni no tiem, kurus var autentificēt, izmantojot SHA.

SHA izveido unikālu pirkstu nospiedumu no derīga TLS sertifikāta. Sertifikātu var apstiprināt OpenVPN klients. Ja kāds maina sertifikātu, pat mazāko bitu, SHA to atrod un noraida savienojumu.

SHA palīdz novērst uzbrukumus, piemēram, uzbrukumu “Man-in-the-Middle”, kad puse mēģina novirzīt VPN savienojumu no pakalpojuma sniedzēja VPN servera uz paša hakeru izveidoto serveri..

Pastāv 3 SHA līmeņi, palielinoties drošībai, palielinoties: SHA-1, SHA-2 un SHA-3.

Kaut arī SHA-2 un SHA-3 hash funkcijas joprojām tiek uzskatītas par drošām, SHA-1 viegli sabojājas, ja tās izmanto vietņu aizsardzībai. Tā kā vietnes, kas aizsargātas ar SHA-1, joprojām ir brīvajā dabā, modernākās pārlūkprogrammas brīdina jūs, pieslēdzoties SHA-1 “drošai” vietnei..

Ko mēs līdz šim esam iemācījušies – VPN šifrēšana

A VPN protokols ir instrukciju komplekts, ko izmanto, lai izveidotu un uzturētu šifrētu savienojumu starp divām ierīcēm, piemēram, lietotāja mobilo ierīci vai datoru un VPN pakalpojuma serveriem.

Protokolos tiek izmantoti algoritmi ar nosaukumu “šifri,”, Kas veic datu šifrēšanu un atšifrēšanu. Šifru vislabāk raksturo kā darbību virkni, kas jāveic, lai šifrētu un atšifrētu nosūtītos un saņemtos datus. Parasti izmanto komerciālos VPN pakalpojumu sniedzējus AES un Blowfish šifri, lai nodrošinātu sakarus.

Transporta slāņu protokoli pārvaldīt saziņas pakalpojumus no vienas ierīces uz otru interneta lietojumprogrammām. Pārraides vadības protokols (TCP) ir kļūdu labojošs protokols, ko vislabāk izmanto failu lejupielādei un ziņojumu sūtīšanai. Lietotāju datugrammu protokols (UDP) ir ātrāks, taču tajā nav iekļauts kļūdu labojums, un to vislabāk izmantot satura straumēšanai, piemēram, Netflix vai citu video un mūzikas pakalpojumu sniedzēju saturam..

Transporta slāņa drošības (TLS) rokasspiediens izveido slepenās atslēgas, kas vajadzīgas divu ierīču saziņai. TLS parasti izmanto RSA publiskās atslēgas kriptosistēmu, lai aizsargātu rokasspiedienu, taču tā var izmantot arī ECDH vai Diffie-Hellman taustiņu apmaiņu..

Drošas maiņas algoritms (SHA) ir kriptogrāfijas hash funkcija, ko izmanto savienojumu autentificēšanai.

VPN protokoli

Šajā sadaļā es apskatīšu OpenVPN, L2TP / IPSec, IKEv2, SSTP un PPTP.

Šie ir visizplatītākie protokoli, ko pašlaik izmanto mūsdienās. Es paskaidrošu, kas viņi ir un kā viņi strādā. Parasti mēs tos apspriedīsim labākā protokola secībā līdz sliktākajam, jo tie ir uzskaitīti pirmajā teikumā iepriekš. Tomēr mēs ietaupīsim labākos pēdējam: OpenVPN.

Tā kā OpenVPN, iespējams, ir nozares standarts, es to apspriedīšu sīkāk. Tomēr esiet drošs, ka es nedomāšu par sīkāku informāciju par pārējiem protokoliem, jo tie joprojām tiek arī ļoti izmantoti.

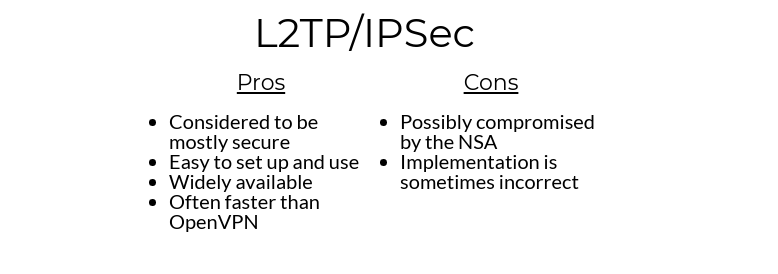

L2TP / IPSec

Plusi:

- Tiek uzskatīti par lielākoties drošiem

- Viegli uzstādīt un lietot

- Plaši pieejama

- Bieži vien ātrāk nekā OpenVPN

Mīnusi:

- Iespējams, ka NSA to kompromitējis

- Īstenošana dažreiz ir nepareiza

Slāņa 2 tunelēšanas protokols (L2TP) ir iebūvēts lielākajā daļā operētājsistēmu un ierīču, kuras nodrošina VPN. Tas atvieglo iestatīšanu. L2TP parasti tiek izmantots kopā ar IPSec (Internet Protocol Security) autentifikācijas / šifrēšanas pakotni, jo L2TP pats par sevi nenodrošina nekādu šifrēšanu.

L2TP / IPsec var izmantot gan 3DES, gan AES šifrus, lai gan parasti tiek izmantots AES, jo ir atzīts, ka 3DES ir neaizsargāti pret Sweet32 un vidus satikšanās uzbrukumiem..

L2TP / IPSec izmanto UDP sākotnējai, šifrētai atslēgu apmaiņai (rokasspiedienam) un datu pārraidei..

Kaut arī šis protokols ir nedaudz lēnāks nekā citi, jo dati tiek iekapsulēti divreiz, palēninājums tiek mazliet kompensēts, jo protokols ļauj veikt vairākus pavedienus un kodēšanas līmenī notiek šifrēšana / atšifrēšana..

Teorētiski šis protokols varētu nodrošināt labāku veiktspēju nekā OpenVPN.

Lai gan L2TP / IPSec nav zināmu būtisku drošības ievainojamību, gan Edvards Snūdens, gan drošības speciālists Džons Gilmore ir norādījuši, ka IPSec apzināti vājinājis IPSec IETF standartu komitejā “kāds, kas nav NSA darbinieks, bet kuram bija ilgstošas saites ar NVD”. projektēšanas posmā, un tādējādi NSA to ir apdraudējusi.

Diemžēl daži VPN pakalpojumu sniedzēji neievieš L2TP / IPSec pareizi, izmantojot iepriekš koplietotas atslēgas (PSK), kas ir pieejamas viņu vietnēs. Tas paver iespēju uzbrucējam izmantot iepriekš koplietotu atslēgu, lai uzdotos par VPN serveri, ļaujot viņam noklausīties vai ievietot ļaunprātīgus datus..

Lai gan ir iespējams, ka L2TP / IPSec varētu būt pakļauti drošības ievainojamībām, ja tā tiek pareizi ieviesta, tas tiek uzskatīts par drošu. Tā saderība ar lielāko daļu operētājsistēmu un ierīču ir noteikts plus.

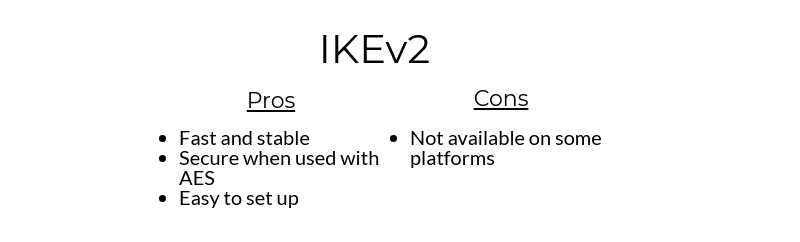

IKEv2

Plusi:

- Ātri un stabili

- Nostipriniet, lietojot kopā ar AES

- Viegli uzstādīt

Mīnusi:

- Dažās platformās nav pieejams

Interneta atslēgu apmaiņas 2. versija (IKEv2) sākotnēji tika izstrādāta, sadarbojoties Cisco un Microsoft. Protokolu atbalsta operētājsistēma Windows 7 un jaunākas versijas, iOS un BlackBerry ierīces.

Papildus oficiālajai IKEv2 versijai, citām operētājsistēmām ir izstrādātas arī atvērtā pirmkoda, saderīgas versijas.

Tā kā IKEv2 ir vienkārši tuneļošanas protokols, tas ir jāsavieno pārī ar autentifikācijas komplektu, piemēram, IPSec, lai kļūtu par faktisku, drošu VPN protokolu.

IKEv2 var izmantot dažādus kriptogrāfijas algoritmus, ieskaitot AES, Blowfish, 3DES un Camellia.

IKEv2 sākotnējai (un šifrētai) atslēgu apmaiņai un datu pārsūtīšanai izmanto UDP.

IKEv2 ir izvēle viedtālruņu lietotājiem, kuri regulāri pārslēdzas starp mobilo un lokālo Wi-Fi savienojumu, jo protokols ir lielisks, lai automātiski izveidotu jaunu savienojumu, kad lietotāji zaudē un pēc tam atgūst interneta savienojumu..

Lai arī IKEv2 nav tik populārs kā citi protokoli, jo tas tiek atbalstīts mazākās platformās, tā veiktspēja, drošība un spēja automātiski atjaunot savienojumu padara to par derīgu opciju, ja tāda ir pieejama..

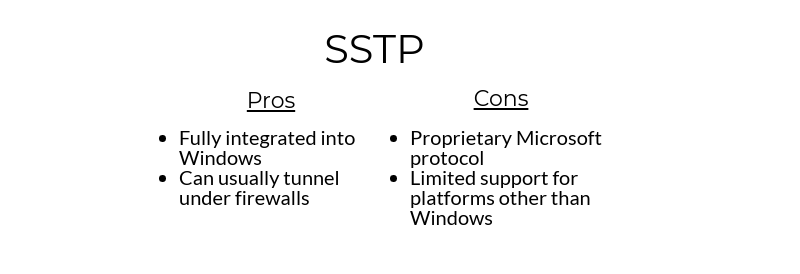

SSTP

Plusi:

- Pilnībā integrēta sistēmā Windows

- Parasti var tunelēt zem ugunsmūriem

Mīnusi:

- Patentēts Microsoft protokols

- Ierobežots atbalsts platformām, kas nav Windows

Secure Socket Tunneling Protocol (SSTP) ir Microsoft patentēto protokolu standarts, un tāpēc tas ir cieši integrēts ar Windows. Protokols ir pieejams Windows, macOS, Linux un BSD ierīcēm. Kopš Windows Vista SP1 izlaišanas SSTP ir pieejama Windows instalācijām.

Microsoft izstrādāja klienta attālinātas piekļuves protokolu, un tādējādi tas nav savietojams ar VPN tuneļiem no vienas vietnes uz otru.

SSTP šifrēšanā tiek izmantots SSL 3.0, tāpēc tas piedāvā funkcijas un priekšrocības, kas līdzīgas OpenVPN, ieskaitot iespēju izmantot TCP portu 443, lai izvairītos no bloķēšanas.

Pastāv bažas par SSTP, jo tas nav atklāts standarts, un tāpēc tas nav pieejams sabiedrībai pārbaudei. Pastāv bažas par Microsoft iepriekšējo sadarbību ar Nacionālās drošības aģentūru (NSA), un NVD amatpersona ir atzinusies sadarbībā ar Microsoft, izstrādājot Windows 7.

SSTP spēj veikt tuneli zem vairuma ugunsmūru, pateicoties tam, ka tiek izmantots SSL / TLS, izmantojot TCP portu 443. Tas varētu padarīt to par pievilcīgu iespēju tiem, kas ieslodzīti aiz pārāk ierobežojošiem ugunsmūriem..

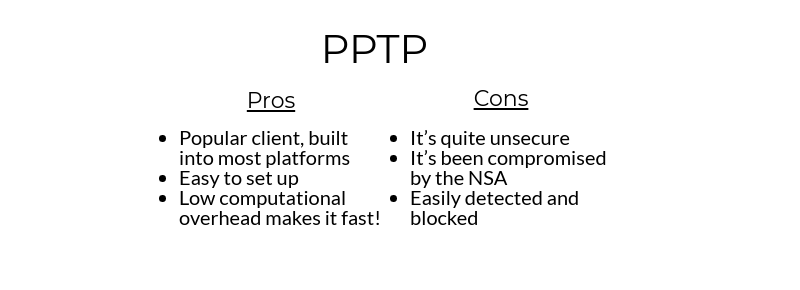

PPTP

Plusi:

- Populārs klients, iebūvēts lielākajā daļā platformu

- Viegli uzstādīt

- Zema skaitļošanas pieskaitāmība padara to ātru!

Mīnusi:

- Tas ir diezgan nedroši

- NSA to ir kompromitējusi

- Viegli uztverams un bloķējams

Microsoft vadīts konsorcijs 1995. gadā izveidoja tieša tunelēšanas protokolu (PPTP), lai izveidotu VPN, izmantojot iezvanes savienojumus. Tas tika integrēts ar Windows 95.

Protokols ātri kļuva par korporatīvo VPN tīklu standartu. Tas joprojām ir populārs komerciālo VPN pakalpojumu protokols. Tomēr gadu gaitā, uzlabojoties VPN tehnoloģijai, PPTP ir palicis malā.

PPTP izmanto 128 bitu šifrēšanas atslēgas, tāpēc, lai to ieviestu, ir nepieciešams mazāks skaitļošanas pieskaitāmums nekā citiem protokoliem, padarot to ātrāku nekā daudzos citos protokolos.

Tomēr PPTP nav tik droša kā citi protokoli un saskaras ar daudzām drošības ievainojamībām. Kaut arī Microsoft ir labojis daudzas ievainojamības, Redmontā bāzētā firma iesaka tā vietā izmantot SSTP vai L2TP / IPsec.

PPTP šifrē savu noslodzi, izmantojot Microsoft point-to-point encryption (MPPE) protokolu. MPPE izmanto RSA RC4 šifrēšanas algoritmu ar ne vairāk kā 128 bitu sesijas taustiņiem.

Plaši tiek uzskatīts, ka Nacionālā drošības aģentūra (NSA) var viegli atšifrēt PPTP šifrētu informāciju un ka tā ir apkopojusi apjomīgus datu apjomus no laika posma, kad PPTP tika uzskatīts par drošu.

PPTP nav ieteicams lietot tādās valstīs kā Ķīna, kur ir zināms, ka valdība bloķē VPN izmantošanu.

PPTP izmanto gan TCP portu 1723, gan GRE protokolu, kas ir viegli bloķējami, padarot tādus rīkus kā Ķīnas Lielais ugunsmūris protokola noteikšanai un bloķēšanai vieglu.

Es ļoti iesaku lietotājiem iespēju robežās izvairīties no PPTP un izmantot to tikai tad, ja nav cita saderīga protokola.

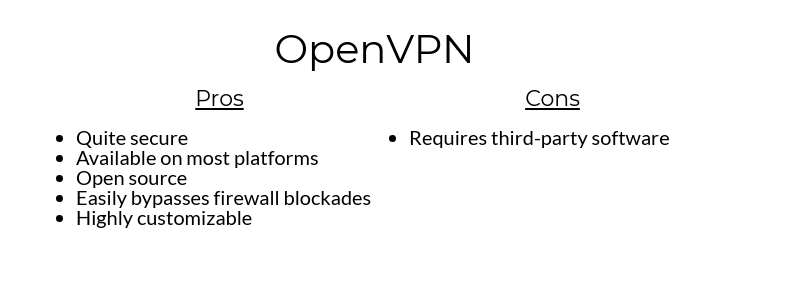

OpenVPN

Plusi:

- Diezgan drošs

- Pieejams lielākajā daļā platformu

- Atvērtais avots

- Viegli apiet ugunsmūra blokādes

- Ļoti pielāgojama

Mīnusi:

- Nepieciešama trešās puses programmatūra

Neapšaubāmi vispopulārākais šodien pieejamais VPN protokols ir OpenVPN. To atbalsta vairums komerciālo VPN pakalpojumu sniedzēju. OpenVPN ir bezmaksas VPN protokols, kas ir arī atvērts avots, un tā 256 bitu šifrēšana padara to par vienu no drošākajiem protokoliem, kas pastāv.

OpenVPN ir ļoti konfigurējams. Kaut arī neviena no populārajām ierīču platformām neatbalsta protokolu, lielākajai daļai no tām tas ir viegli pieejams, izmantojot trešo pušu programmatūra.

Viena īpaša OpenVPN iezīme, kas padara to par populāru izvēli, ir tā spēja iestatīt darboties jebkurā ostā.

Visievērojamākais ports ir TCP ports 443, ko izmanto HTTPS trafiks. Tā kā portu 443 izmanto drošiem savienojumiem bankām, tiešsaistes mazumtirgotājiem un citiem lietotājiem, kuri ir informēti par drošību, 443 porta bloķēšana varētu izraisīt šo banku un citu ar drošību apzināto lietotāju darbību postījumus.

Šī iemesla dēļ tādām ierobežojošām valstīm kā Ķīna būtu grūti bloķēt OpenVPN no rokām, neapdraudot uzņēmējdarbību.

Var iestatīt, lai OpenVPN izmantotu UDP, ja ātrums ir vissvarīgākais, apsveriet, kādā veidā (-iem) tā būtu derīga opcija un / vai kādam use.ration, vai TCP, ja kļūdas labojums ir vissvarīgākais faktors.

OpenSSL bibliotēka, kuru OpenVPN izmanto, lai šifrētu savienojumus atbalsta dažādus šifrus, kaut arī AES un Blowfish ir visizplatītākās.

Kā darbojas OpenVPN šifrēšana

Kā jau minēts iepriekš, OpenVPN šifrēšanu veido divas daļas: vadības kanāla šifrēšana un datu kanāla šifrēšana.

Kontrolējiet kanāla šifrēšanu aizsargā savienojumu, kas izveidots starp jūsu datoru vai ierīci un VPN pakalpojumu sniedzēja serveriem.

Datu kanāla šifrēšana nodrošina faktiskos datus, ko abas puses pārsūta un saņem.

Diemžēl daži VPN pakalpojumu sniedzēji vienā no šiem kanāliem – parasti datu kanālā – izmanto vājāku šifrēšanu, kas jūsu datus apdraud.

OpenVPN savienojuma drošības stiprums ir tikai tik spēcīgs, cik vājākā izmantotā šifrēšana.

Lai nodrošinātu maksimālu drošību, abiem kanāliem jāizmanto pēc iespējas spēcīgāka šifrēšana. Tomēr spēcīgāka šifrēšana var palēnināt VPN savienojuma ātrumu, tāpēc daži pakalpojumu sniedzēji datu kanālam izmanto vājāku šifrēšanu – tas viss ir saistīts ar jums vissvarīgāko: ātrumu vai drošību.

Ja iespējams, vienmēr izpētiet jebkuru VPN pakalpojumu sniedzēju, kuru apsverat, lai pārliecinātos, ka tas OpenVPN savienojumiem izmanto visdrošāko pieejamo metodi..

Kontroles kanāla šifrēšana izmanto transporta slāņa drošības (TLS) tehnoloģiju, lai droši izveidotu savienojumu no jūsu ierīces uz VPN serveriem. Pārlūkprogrammas izmanto TLS, lai nodrošinātu drošu savienojumu ar vietnēm, kurās iespējota HTTPS.

Noslēgumā

Kamēr VPN sniedzējs savos serveros un savās lietotnēs ir pareizi ieviesis OpenVPN, protokols, manuprāt, ir visdrošākais VPN protokols.

2023. gada OpenVPN audits parādīja nav nopietnu ievainojamību kas ietekmētu lietotāju privātumu. Lai gan bija dažas ievainojamības, kuru dēļ OpenVPN serveri bija atvērti pakalpojumu noraidīšanas (DoS) uzbrukumiem, jaunākā OpenVPN versija aizvēra šos caurumus.

Sakarā ar OpenVPN visaugstāko aizsardzību, elastīgumu un vispārējo VPN nozares piekrišanu, es ļoti iesaku jums izmantot OpenVPN protokolu, kad vien iespējams.

Apkoposim

Apskatīsim galvenās idejas, kuras mēs esam apskatījuši šajā rakstā. Tas ir bijis garš un līkumots ceļš, bet mēs esam to paveikuši līdz galam.

Šifrēšana

Vienkāršākā formā šifrēšana ir lasāma teksta (vienkārša teksta) pārvēršana nesalasāmā tekstā (šifrēts teksts), kas ir lasāms tikai tad, ja jums ir “slepens kods” (šifrs), lai atšifrētu tekstu atpakaļ lasāmā formātā..

Šifrēšanas šifri ir datu šifrēšanas instrukciju algoritmi, un šifrēšanas atslēgas ir informācijas vienības, kas nosaka šifra izvadi (t.i., šifrētu tekstu). VPN protokoli izmanto šos šifrus, lai šifrētu jūsu datus.

Lai saglabātu slepenu jūsu interneta savienojumu, VPN izmanto šifrētu tuneli. Tas neļauj trešajām personām, piemēram, jūsu ISP vai valdībai, pārraudzīt un reģistrēt jūsu tiešsaistes aktivitātes.

VPN šifrēšanas protokoli

Jūsu VPN pakalpojumu sniedzējs izmanto šifrēšanas protokolus, lai aizsargātu jūsu interneta savienojumu.

VPN savienojumu aizsardzībai ir pieejami dažādi šifrēšanas protokolu veidi, katram ir savas priekšrocības un trūkumi. Četri vissvarīgākie apsvērumi ir tie, kurus šifrus (piemēram, AES vai Blowfish), transporta slāņa protokolus, rokasspiediena šifrēšanu un SHA autentifikāciju viņi izmanto.

Ar transporta slāņa protokoliem tiek apstrādāti tiešie (ierīces un ierīces) sakaru pakalpojumi lietojumprogrammām, piemēram, tām, kuras tiek izmantotas internetā..

Rokasspiediena šifrēšana ir process, ko izmanto, lai izveidotu savienojumu starp jūsu ierīci un VPN pakalpojumu sniedzēja serveri. Šis “rokasspiediens” apliecina, ka jūs izveidojat savienojumu ar autentisku VPN serveri, nevis hakeru “krāpnieku” serveri..

SHA autentifikācija ir kriptogrāfijas hash funkcija, kuru var izmantot savienojumu autentificēšanai.

Protokoli

L2TP / IPSec

2. slāņa tunelēšanas protokols (L2TP) ir pieejams lielākajā daļā galddatoru un mobilo operētājsistēmu. L2TP ir viegli lietojams, un to parasti izmanto kopā ar IPSec šifrēšanas paketi, jo tajā nav savas šifrēšanas. Tās ātrums ir salīdzināms ar OpenVPN un IKEv2.

IKEv2

Windows 7 un vecākas versijas, iOS un BlackBerry platformas visas sākotnēji atbalsta šo protokolu. IKEv2 ir laba izvēle viedtālruņu lietošanai, jo tā automātiski automātiski izveido jaunu savienojumu ar internetu, kad lietotāji zaudē un pēc tam atjauno interneta savienojumus..

SSTP

SSTP ir cieši integrēts sistēmā Windows, un tas ir pieejams arī MacOS, Linux un BSD platformām. Tas nav savietojams lietošanai ar VPN tuneļiem no vienas vietas uz otru. Tas atbalsta tikai lietotāja autentifikāciju, nevis ierīces autentifikāciju, padarot to izmantojamu tikai klienta attālinātai piekļuvei, piemēram, kad darbinieks attāli piesakās korporatīvajos serveros.

PPTP

Lai gan PPTP darbojas jau ilgu laiku un ir pieejams lielākajā daļā platformu, tas nav drošs. Tomēr, tā kā PPTP šifrēšana ir viszemākā no visiem protokoliem, PPTP ir ātrākais.

OpenVPN

No visiem protokoliem, kurus esam apskatījuši, OpenVPN piedāvā vislabāko vispusīgo aizsardzību pret ātruma attiecību. Tas ir ātrs, drošs, uzticams un atvērts avots. Lai arī tā nav nevienas ierīces platforma, ir pieejams daudz trešo pušu iespēju.

OpenVPN ir īpaši laba izvēle VPN lietotājiem, kuri atrodas pārāk ierobežojošās valstīs, piemēram, Ķīnā. Lai gan Ķīnas lielais ugunsmūris spēj bloķēt daudzus VPN protokolus, tā vatelīna vidējais līmenis pret OpenVPN nav tik augsts.

Noslēgumā

Pēc šī raksta lasīšanas jums tagad vajadzētu labāk izprast šifrēšanu un to, kā VPN izmanto šifrēšanu, lai aizsargātu jūsu tiešsaistes savienojumu un ar to saistītās darbības..

Kā jūs lasījāt, lai gan katram VPN protokolam ir savas stiprās un vājās puses, tie visi, pareizi konfigurējot, piedāvā vismaz zināmu aizsardzības līmeni. OpenVPN ir labākā likme par visaptverošu aizsardzību, savietojamību un ātrumu.

Apsverot VPN sniedzēju, pārliecinieties, vai viņi piedāvā OpenVPN kā protokola iespēju, lai tiešsaistē nodrošinātu vislabāko personisko un biznesa darbību aizsardzību..

Es ļoti iesaku ExpressVPN kā iespēju, jo papildus lieliskajam savienojuma ātrumam, globālā servera pārklājumam, privātuma aizsardzībai un klientu apkalpošanai tie nodrošina OpenVPN aizsardzību..

ExpressVPN gandrīz visām mūsdienu savienotajām platformām nodrošina arī ar OpenVPN saistītas lietotnes.

Lai iegūtu papildinformāciju, apmeklējiet vietni ExpressVPN.

“VPN & Interneta drošība ”. Maiks MacKenzijs licencēja saskaņā ar CC ar 2.0

ā mūsdienu šifrēšanas tehnoloģija ir daudz sarežģītāka un drošāka. Šifrēšana var būt simetriska vai asimetriska, un tās atslēgas garums un šifri var atšķirties atkarībā no izmantotā algoritma.

VPN šifrēšana ir ļoti svarīga, jo tā aizsargā jūsu personiskos un biznesa datus no nepiederošajiem. VPN nodrošina šifrēšanas tuneli, kas novirza jūsu interneta savienojumu caur šifrēšanas tuneli, neļaujot nepiederošajiem uzraudzīt jūsu IP adresi un tiešsaistes aktivitātes. VPN protokoli, piemēram, L2TP / IPSec, IKEv2, SSTP, PPTP un OpenVPN, izmanto dažādus šifrēšanas algoritmus un protokolus, lai nodrošinātu drošību un privātumu. Kopumā, šifrēšana un VPN ir ļoti svarīgi, lai aizsargātu jūsu datus un privātumu tiešsaistē.