Možda je najvažnija značajka virtualne privatne mreže (VPN) njezina sposobnost šifriranja podataka poslanih između vašeg računala i servera pružatelja VPN-a..

VPN šifriranje ne samo da štiti vaše osobne i poslovne podatke, već i vaše mrežne aktivnosti čuva od znatiželjnih očiju.

U ovom ću članku ponuditi detaljan pogled na šifriranje. Pokrivat ću što je šifriranje, kako funkcionira i kako ga najbolji VPN davatelji koriste kako bi IP adrese i podaci korisnika bili zaštićeni od izloženosti.

Na kraju ovog članka saznat ćete više o šifriranju nego što ste ikada sanjali, i bit ćete bolje pripremljeni za prosijavanje promotivnih zahtjeva VPN pružatelja usluga..

Što je šifriranje?

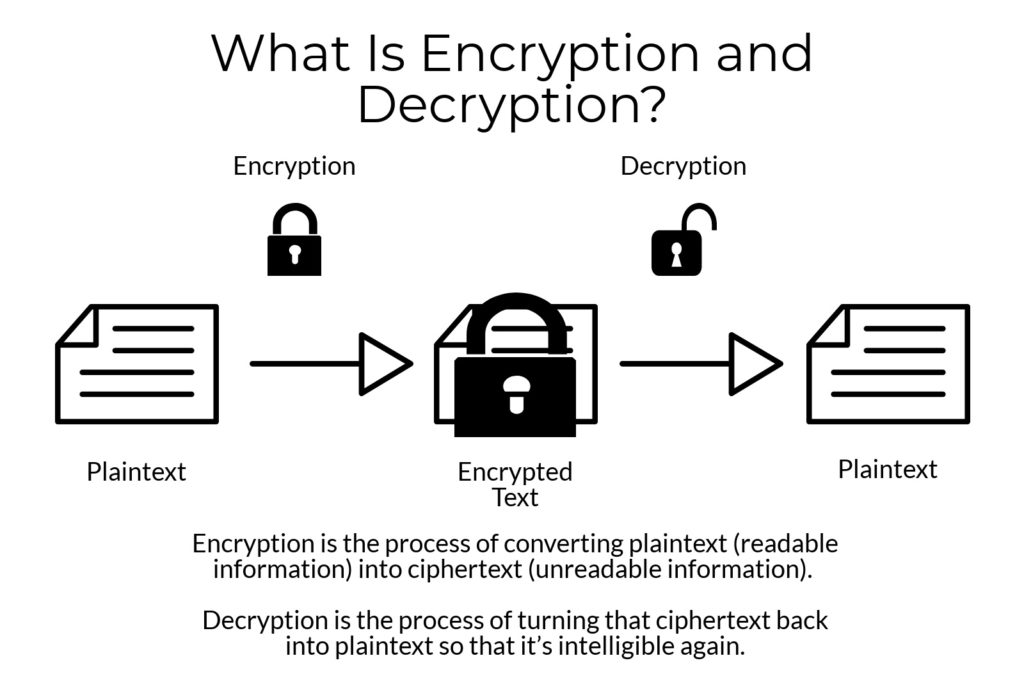

Šifriranje je proces pretvaranja cisti (čitljive informacije) u šifrirana (nečitljivi podaci).

Dešifriranje je proces okretanja toga šifrirana natrag u cisti tako da je opet razumljiv.

Sjećate se kako ste sa prijateljima koristili „tajni kod“ za slanje bilješki u razredu škole? Suvremena tehnologija šifriranja slična je, samo je mnogo teže dešifrirati nego što je ikada bilo A = 1, B = 2, itd..

Suvremena tehnologija šifriranja koristi tajni šifrirani ključ za “kodiranje” korisničkih podataka tako da ih ne može čitati onaj tko nema ključ za šifriranje, sprečavajući autsajde da čitaju vaše osobne podatke.

Da bi šifrirati otvoreni tekst ili dešifrirati ciphertext, a tajni ključ potrebno je. Obje tipke koriste a šifra, što je algoritam koji se primjenjuje na otvoreni tekst i za stvaranje i za dešifriranje šifteksta.

Banke, obrađivači kreditnih kartica, trgovci i ostali koriste enkripciju za zaštitu osjetljivih podataka – poput brojeva kreditnih kartica, podataka o narudžbi i drugih osjetljivih podataka – od znatiželjnih očiju stranaca.

Međutim, za potrebe ovog članka usredotočit ćemo se na šifriranje koje VPN davatelji koristiti za zaštitu podataka svojih korisnika – poput njihovog internetskog prometa, preuzetih datoteka i usluga pristupa – od onih koji bi voljeli zaviriti u njihove osobne događaje.

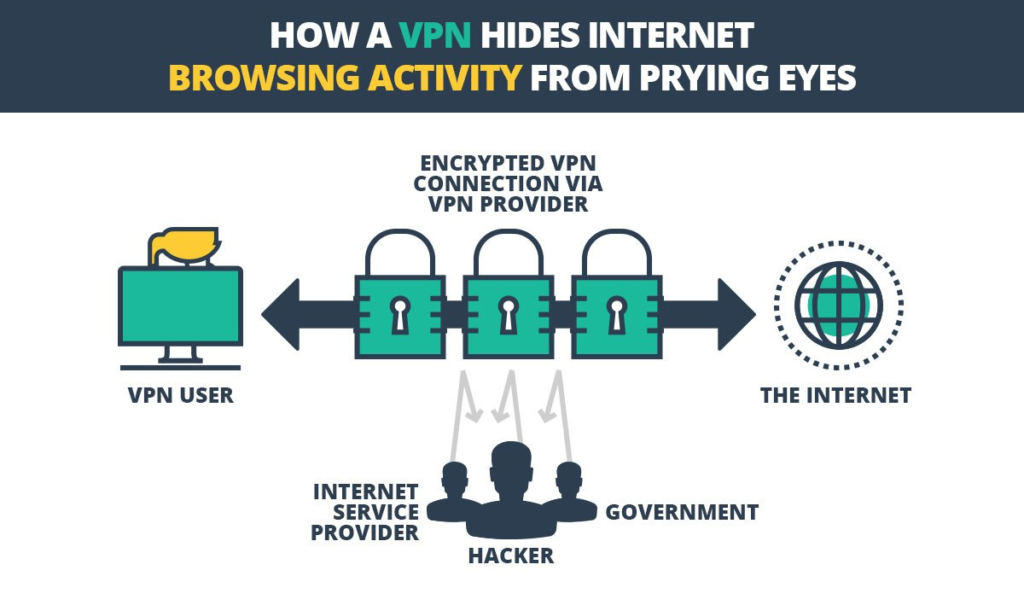

VPN usmjerava vašu internetsku vezu kroz šifriranje “tunelom”, sprečavajući da strani autori – poput vašeg davatelja internetskih usluga, službe za provođenje zakona ili hakera – prate vašu IP adresu, kao i vaša internetska putovanja i njihova povezana, osjetljiva osobna i poslovna poduzeća informacija.

tunel šifriranja je primjereno imenovan, jer djeluje slično kao što djeluje podzemna željeznica ili tunel autoceste.

Na primjer, iako možda znate da je podzemna željeznica ispod vaših stopala, ne znate koliko vlakova prolazi kroz tunel, koliko automobila ima svaki, koliko putnika se vozi, gdje su bili ili gdje su idem.

VPN veza funkcionira kao virtualni “tunel”, štiteći vaša internetska putovanja od stranaca i sprječava ih da znaju što namjeravate.

Kako funkcionira enkripcija

Ranije u ovom članku ponudio sam jednostavno objašnjenje kako funkcionira enkripcija.

Naravno, moderna enkripcija koja se koristila za zaštitu podataka u 21. stoljeću ne djeluje tako jednostavno, ali postupak je sličan.

Kad je šifriranje koje koristite jednostavno kao abecedna ili numerička zamjena (poput onog koji ste koristili u školi), lako je dešifrirati.

Suvremeno šifriranje temelji se na sofisticiranom matematičkom algoritmi koje čine šifriranje i dešifriranje mnogo složenije.

Postoje dvije glavne vrste ključeva za šifriranje koji se danas koriste: simetrični i asimetrični.

Simetrični ključni algoritmi (privatni ključevi)

- Pro: Brzo

- Con: Manje sigurno od asimetričnih

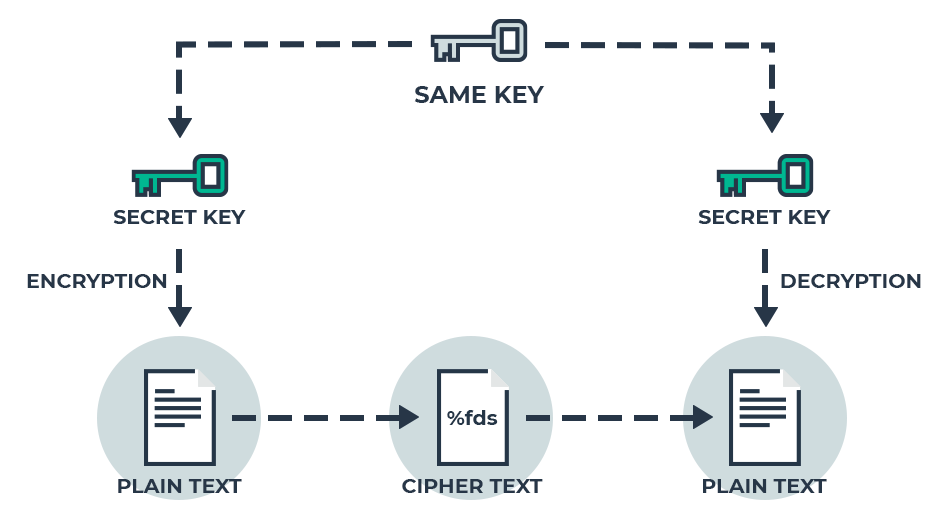

algoritam simetričnog ključa koristi iste ključeve za enkripciju i za kriptiranje izvora podataka u otvorenom tekstu i za dešifriranje rezultirajućeg šifričnog teksta.

Dvije strane koje razmjenjuju informacije moraju se dogovoriti o određenoj zaporki (ključu) koja će se koristiti za šifriranje i dešifriranje podataka. To pojednostavljuje stvari jer uključene strane trebaju ključ zamijeniti samo jednom.

Simetrične tipke (također se nazivaju privatni ključevi) uobičajeno se koriste u jednokratnim situacijama, kada se svaki put izrađuje novi ključ. Rješenja za plaćanje kao što su Apple Pay ili Android Pay koriste jednokratni algoritam simetričnog ključa u obliku jednokratnog znaka za zaštitu plaćanja.

Algoritmi simetričnih ključeva su brže nego asimetrične, jer je uključen samo jedan ključ. Međutim, to je i nedostatak, kao bilo koji autsajder koji dobije ključ lako mogu dešifrirati sve šifrirane podatke koje stranke šalju i primaju.

Presretanje je u potpunosti moguće, jer će se korisnici prije vremena trebati dogovoriti o ključu nekodirani kanal, poput telefonskog poziva, e-pošte ili SMS-a, a svi oni nisu sigurni na svoj način.

Proces je i bol u guzi za korisnike koji trebaju dijeliti podatke s više strana. To je zbog zahtjeva da se jedinstveni ključ koristi sa svakom stranom. Naravno, možete upotrijebiti isti ključ za sve korisnike, ali tada bi svi mogli dešifrirati podatke drugih.

Asimetrični ključni algoritmi (javni ključevi)

- Pro: Sigurniji od simetričnog

- Con: Sporo

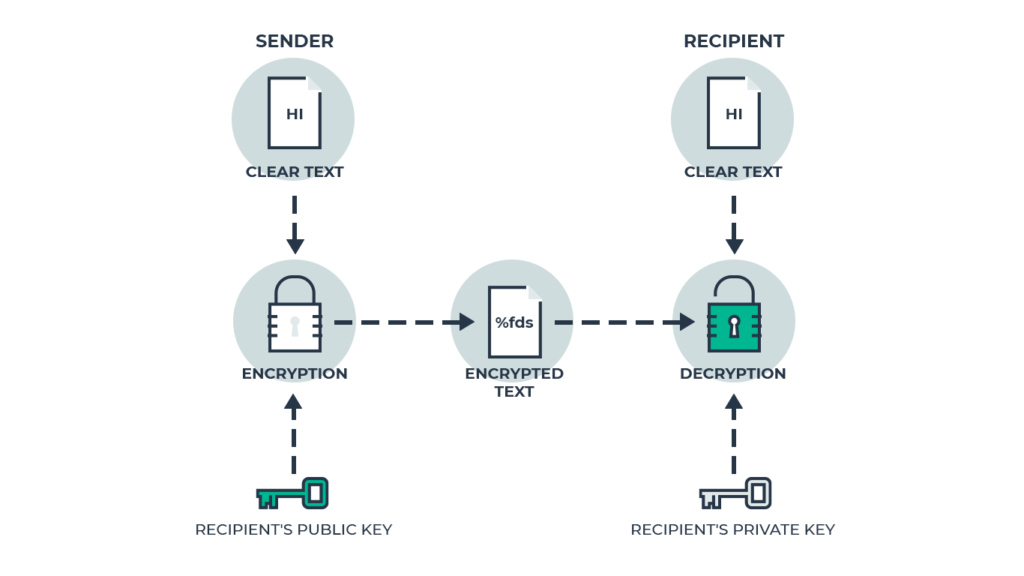

algoritam asimetričnog ključa namjene različit tipke za šifriranje otvorenog teksta i dešifriranje rezultirajućeg šifričnog teksta. U postupku se koristi i javni i privatni ključ.

javni ključ je naviknut šifriranje podataka i privatni ključ je naviknut Dekodiranje podatak. Samo privatni primatelj podataka zna privatni ključ. Svaka poruka šifrirana pomoću javnog ključa može se dešifrirati samo korištenjem odgovarajućeg privatnog ključa.

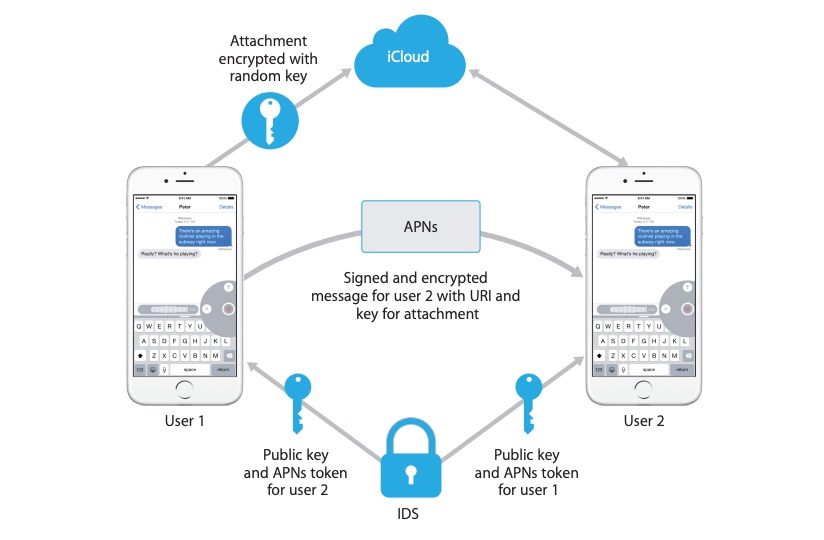

Upotrijebit ću Appleovu uslugu iMessage da objasnim kako funkcionira asimetrična enkripcija.

Dolazi vam obiteljsko okupljanje i želite napraviti bakin kolač s dvostrukom čokoladom Coca-Cola, ali nemate recept. Dakle, pokupite svoj iPad i pošaljite poruku iPhoneu svoje mame.

Kad ste s mamom postavljali iPad, uključili ste iMessage. Ovo je krajnja do kraja šifrirana usluga razmjene poruka koja djeluje poput usluge SMS poruka, ali štiti vaše poruke od – recite to kod mene – znatiželjnih očiju.

Na vašem iPadu, aplikacija iMessage stvorila je privatni ključ pomoću kojeg možete dešifrirati podatke koje dobivate na vašem iPadu.

Na iPhone-u svoje majke aplikacija iMessage stvorila je (različit) privatni ključ za dešifriranje podataka koje dobiva na svom iPhoneu.

U oba slučaja privatni ključ jedinstven je za taj određeni uređaj – jedan privatni ključ za vaš iPad i jedan privatni ključ za iPhone majke.

Aplikacija je također naložila Appleovim poslužiteljima da stvore jedinstveni javnost ključ za svakog korisnika, koji pohranjuje na te poslužitelje.

Kad mami pošaljete svoju poruku, vaš uređaj dohvaća javni ključ majke s Appleovih poslužitelja i koristi je javnost ključ za šifriranje svoju odlaznu poruku, prije nego što uopće napusti vaš telefon.

Jednom kada stignete poslati, Appleovi poslužitelji prosljeđuju šifriranu poruku na iPhone svoje majke, gdje je ona privatna ključ dekriptira tvoja poruka.

Kad vam mama odgovori, postupak se izvodi opet, ali obrnuto. Ovaj put je poruka vaše majke koja vam se šifrira pomoću vaš javni ključ (preuzet s Appleovih poslužitelja), a poruka se zatim dešifrira na vašem iPadu pomoću vaš privatni ključ.

To čini asimetričnu kriptografiju sigurniji nego simetrična kriptografija jer eliminira potrebu dijeljenja jednog ključa.

Međutim, budući da je postupak asimetrične kriptografije matematički složeniji od simetrične kriptografije, dodajući na računske troškove, postupak šifriranja / dešifriranja traje duže, usporavanje prijenosa malo.

VPN-ovi koriste asimetričnu enkripciju za razmjenu simetričnih ključeva sesija, koji se zatim koriste za ostatak sesije. Zbog gore spomenutog računskog računa, obično ćete primijetiti sporije brzine veze pri korištenju VPN-a, za razliku od uobičajene ISP-veze..

Dužine ključa za šifriranje

Snaga svakog šifriranja ovisi o ključu šifriranja veličina bita. Općenito, što je ključ dulji, šifriranje je jače.

U osnovi, što je duljina ključa, veća kombinacija može biti napravljena, što otežava pokušaj grube sile da dođe do ispravnih vrijednosti za ključ.

veličina bita Ključ se odnosi na broj jedinica i nula (binarnih) koji se koriste za izražavanje algoritma. To je poznato kao duljina ključa. Ova dva pojma su zamjenjiva, mada je popularnost pojma “dužina ključa”.

Donja tablica prikazuje kako se moguće kombinacije tipki za šifriranje eksponencijalno povećavaju kako se povećava veličina ključa:

| Veličina ključa | Moguće ključne permutacije |

| 1-bitni | 2 |

| 2-bitna | 4 |

| 8-bitni | 256 |

| 16-bitni | 65.536 |

| 64-bitni | 4,2 x 10 ^ 9 |

| 128-bitni | 3,4 x 1 ^ 38 |

| 192-bitni | 6,2 X 10 ^ 57 |

| 256-bitni | 1,1 x 10 ^ 77 |

1-bit je jedna binarna znamenka koja nudi dvije permutacije, bilo uključeno (1) ili isključeno (0); 2-bitni nudi dvije binarne znamenke (00, 01, 10, 11), nudeći četiri permutacije i tako dalje. U gornjoj tablici uključene su veličine tipki ispod 128-bitnih samo u demonstracijske svrhe, jer bi bilo što manje od 128-bitnog bilo previše lako slomiti.

Kako se povećava veličina ključa, povećava se broj kombinacija i složenost šifre. To također utječe na uspješnost hakera koji izvršava grubu silu na ključ.

grubi napad je kada napadač prolazi kroz sve moguće permutacije lozinki ili tipki dok ne nađu ispravnu. Čak i kada koristite superračunala, suvremeno šifriranje može trajati godinama da ispuca, ako ikad.

Drugi najbrži superračunalo na svijetu, Sunway TaihuLight, sposoban je za 93 petaflopa u sekundi, što ga čini više milijuna milijuna puta bržim od osobnog računala.

ScramBox je izračunao da bi za Sunway TaihuLight trebalo 27.337.893 biliona biliona (to je tačno, 4 bilijuna) godina da bi se provalio 256-bitni AES-ov ključ, jedna od najjačih modernih šifriranja šifriranja (o kojoj ću govoriti u sljedećem odjeljku).

I to je jedno od najbržih superračunala na svijetu. Za jedno, visoko performansno računalo da ispuca AES-256, bilo bi potrebno 27 bilijuna biliona biliona bilijuna godine.

Mogu li vas podsjetiti da je svemir star tek 15 milijardi godina? Čak ni odgovor na život, svemir i sve ne bi trebalo toliko dugo da se izračuna.

Dovoljno je reći da će haker dugo i dugo čekati da pristupi vašem bankovnom računu i nitko za to nema vremena – tako da možete biti sigurni da su vaši podaci sigurni iza šifriranja AES-256.

Šifri za šifriranje – što su oni?

Kao što smo vidjeli u prethodnom odjeljku, duljina ključa za šifriranje je stvarni broj neobrađenih brojeva koji su uključeni u šifriranje.

Sada ćemo pogledati šifre, koji su stvarni algoritmi (ili niz koraka) koji se koriste za izvršavanje šifriranja. VPN protokoli koriste ove šifre za šifriranje vaših podataka. (Raspravljat ću o protokolima u sljedećem odjeljku.)

Iako je moderno računalno šifriranje za silovanje u osnovi beskorisno, ponekad postoje slabosti loše dizajnirane šifre koju hakeri mogu iskoristiti kako bi razbili povezano kriptiranje.

Srećom, veće duljine ključeva mogu pomoći nadoknaditi ove slabosti povećanjem broja mogućih kombinacija.

Međutim, sama dužina ključa nije točan pokazatelj snage šifre. Ono što je važno jest kombinacija složenosti šifre i duljine ključa.

U stvarnim aplikacijama mora se naći ravnoteža između sigurnosti i upotrebljivosti jer što je duljina ključa, to je potrebno više proračuna, a zauzvrat je potrebna i veća procesorska snaga..

Najpopularnija šifra koja se danas koristi je AES.

AES

Američki Nacionalni institut za standarde i tehnologiju (NIST) osnovao je AES 2002. godine. AES označava “Napredni standard šifriranja”, što je specifikacija za šifriranje elektroničkih podataka.

AES se sastoji od 3 blok šifre: AES-128, AES-192 i AES-256. Svaka šifrira i dešifrira podatke pomoću tipki od 128, 192 i 256 bita.

Kako je AES simetrična šifra, koristi isti ključ i za šifriranje i za dešifriranje podataka, tako da obje strane koje šalju i primaju moraju znati i koristiti isti tajni ključ.

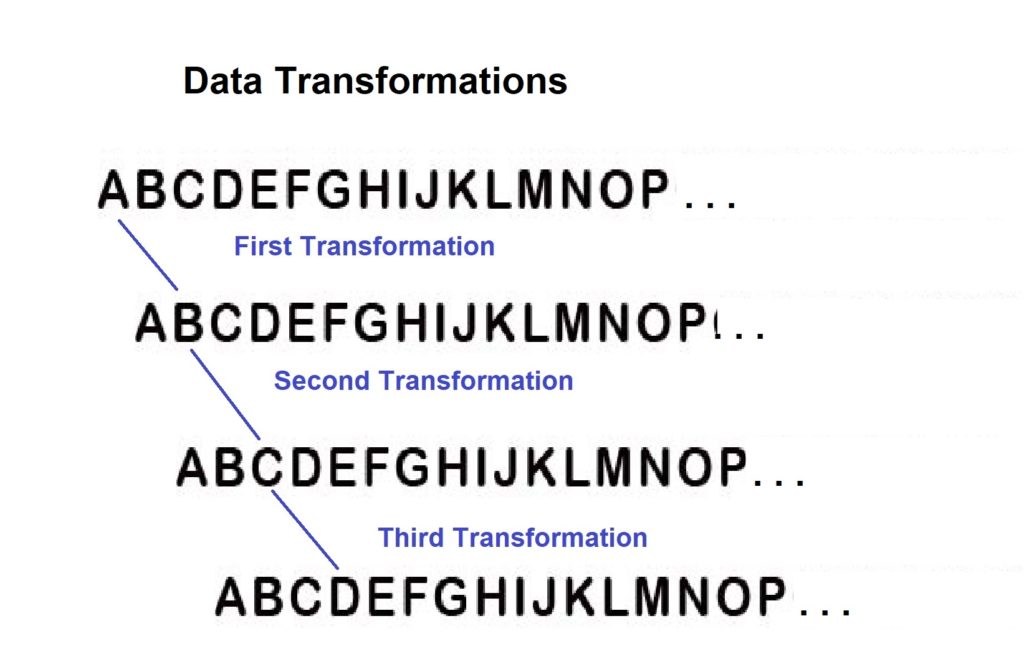

Algoritam definira određeni broj transformacije podataka izvodi se na podacima pohranjenim u nizu. Broj transformacija podataka određuje se duljinom ključa, a to je: 10 transformacija za 128-bitne, 12 za 192-bitne i 14 za 256-bitne ključeve. To je poznato kao polimorfizam.

Na primjer, recimo da koristimo jednostavnu šifru promjene slova. A bi bio jednak B, zatim B = C, C = D, D = E, i tako dalje. U prvoj transformaciji A se postavlja jednakom B; tada u drugoj transformaciji A završava jednak C; treći put uokolo, A jednak je D; i tako dalje.

Dakle, ako ste koristili AES-128 koji provodi 10 transformacija, tada bi A bio jednak K.

Naravno, AES šifra je daleko složeniji od jednostavne šifre pomaka slova, tako da bi krajnji rezultat bio mnogo složeniji i teži za dešifriranje od A jednak K.

Prošlo je znatna količina napada na standard šifriranja AES-a od kada je uspostavljen 2002. godine.

Međutim, AES se pokazao kao a pouzdana obrana. Jedini put bilo kakvih napada su To se dogodilo zbog hakera koji iskorištavaju slabosti u implementaciji ili menadžmentu. (Drugim riječima, ljudska pogreška tijekom postavljanja.)

Savršena tajna naprijed

Savršena tajna naprijed (PFS), također poznat kao “Naprijed tajna”, sustav je korištenja šifri, gdje se za svaki generira novi i jedinstveni (ili “efemerni”) skup privatnih ključeva za šifriranje sjednica.

TechTerms definira sesiju kao “ograničeno vrijeme komunikacije između dva sustava.” Jednostavnim engleskim jezikom to se obično odnosi na količinu vremena kada se korisnik prijavi na web mjesto i kad se odjavi ili zatvori preglednik..

Svaka sesija ima svoje ključeve, koji se koriste jednom i nikad više.

Savršena tajna naprijed uklanja sposobnost hakera da koristi stalni “glavni ključ”, npr. ključ samog korisničkog računa na web mjestu. Čak i ako je hakiran ključ, ugrožena je samo ta pojedinačna sesija, dok su sve ostale sjednice sigurne.

PFS je izvrsna metoda osiguranja pojedinačnih sesija, posebno za HTTPS web stranice i OpenVPN veze. Pretražni gigant Google objavio je u studenom 2011. da će koristiti PFS za osiguranje Gmail sesija, kao i pretraživanja, dokumente i Google+.

Što smo do sada naučili – Šifriranje

Šifriranje je postupak algoritma koji pretvara čitljivi otvoreni tekst u nečitljiv šifrotekst i dešifriranje je proces algoritma koji taj šifrični tekst pretvara u jasni tekst.

Postoje dvije vrste ključnih algoritama: simetrični i asimetrični. Simetričan Ključni algoritmi koriste samo privatni ključ, čineći ga brzim, ali manje sigurnim asimetričan ključni algoritmi koriste privatna i javnost tipke, usporavajući je, ali čineći je mnogo sigurnijom.

Šifriranje šifre su algoritmi uputa kako transformirati (kriptirati) podatke (A = K, B = L, itd.), a ključ za šifriranje označava koliko će se podataka transformirati.

Šifriranje ključevi su podaci koji određuju izlaz kriptografskog algoritma, specificirajući transformaciju informacija iz otvorenog teksta u šifrotekst. Što je veći broj bita ključa, to je veća razina enkripcije.

Šifriranje VPN-a

U ovom ću dijelu objasniti kako virtualna privatna mreža (VPN) koristi enkripciju za zaštitu vaših mrežnih aktivnosti i njihovih povezanih osobnih i poslovnih podataka.

Pored toga, podijelit ću i podatke o različitim vrstama protokola šifriranja VPN-a koje dobavljači koriste, objasniti kako rade i objasniti snage i slabosti svakog protokola.

VPN softver šifrira sve podatke koji s vašeg računala prelaze na VPN poslužitelje davatelja. Ovaj šifrirani „tunel“ čuva i vašu IP adresu i internetska putovanja sigurnim od očiju trećih strana.

Što su protokoli?

VPN protokol je mehanizam ili “skup uputa” (ili, pojednostavljeno, metoda) koji stvara i održava šifriranu vezu između korisnikovog računala ili drugog povezanog uređaja i poslužitelja VPN davatelja.

VPN protokoli koriste algoritam šifriranja kako bi vaše podatke zaštitili od znatiželjnih očiju.

Kada koristite VPN protokol, povezani uređaj slijedi skup uputa protokola koji mu govore kako šifrirati i dešifrirati podatke koji se šalju i primaju između njega i VPN poslužitelja..

Komercijalni VPN davatelji koriste razne vrste sigurnosnih protokola i svi oni imaju svoje snage i slabosti. Većina VPN protokola nudi vlastite ugrađene algoritme šifriranja, iako to nije istina za sve njih, kako ću objasniti malo kasnije.

Kako rade protokoli?

Svaki VPN protokol ima svoje prednosti i slabosti, kao i jedinstvene značajke.

Na primjer, OpenVPN omogućuje povezivanje uporabom ili User Datagram Protocol (UDP) ili Protokol kontrole prijenosa (TCP), dok je IKEv2 posebno dobar u ponovnom povezivanju korisnika koji izgube internetske veze..

Od stvari koje sadrže 4 najvažnije je uzeti u obzir: šifre, protokole transportnog sloja, šifriranje stiskom ruke i SHA provjeru autentičnosti. O svakom od njih raspravljat ću u odjeljcima u nastavku.

Nakon što to objasnim, predstavit ću protokole koji su danas najrašireniji u VPN industriji. Tu spadaju: OpenVPN, L2TP / IPSec, IKEv2, SSTP i PPTP.

Većina protokola postavljena je u svojim konfiguracijama, ali OpenVPN se izdvaja jer je vrlo konfiguriran, pa ću ga koristiti kao primjer u ovom odjeljku.

šifre

Kao što sam već napomenuo, protokoli koriste algoritme nazvane “šifre” za provođenje šifriranja i dešifriranja podataka. Šifra je niz koraka koji slijede za šifriranje / dešifriranje podataka.

Popularni VPN protokoli, poput OpenVPN-a, imaju mogućnost korištenja više simetričnih šifri ključeva za zaštitu podataka i na upravljačkom i na podatkovnom kanalu.

Upravljački kanal enkripcijom štiti vezu između vašeg računala ili uređaja i poslužitelja VPN davatelja. Kanal podataka enkripcijom se osiguravaju stvarni podaci koje obje strane prenose jedna drugoj.

AES, Blowfish i (u mnogo manjem opsegu) Camellia najčešći protokoli koje komercijalni pružatelji koriste za osiguranje komunikacije..

AES

Iako sam spomenuo AES u prethodnom odjeljku, mislim da je važno pregledati ga u ovom dijelu članka, uzimajući u obzir njegovu popularnost.

AES je vjerojatno najčešća šifra s ključem simetrične tipke koja se danas koristi, čak i ako američka vlada koristi AES-256 za osiguranje svojih podataka. AES se smatra vrlo sigurnim i kao takav ga je certificirao Nacionalni institut za standarde i tehnologiju.

AES je dostupan u 3 različite veličine ključa – AES-128, AES-192 i AES-256. AES-128 i AES-256 se najviše koriste. AES-256 je najjači od dvije mogućnosti, iako AES-128 ostaje siguran koliko stručnjaci mogu reći.

Blowfish

Međunarodno poznati sigurnosni tehnolog Bruce Schneier razvio je Blowfish-128, što je zadana šifra koju OpenVPN koristi. Blok sa simetričnim ključem nije patentiran i bez naknade i ne zahtijeva licencu za upotrebu.

Iako se veličina tipki Blowfish može kretati od 32 do 448 bita, 128-bitna veličina tipki je ona koju korisnici obično koriste za zaštitu podataka.

Blowfish je dovoljno siguran za ležernu upotrebu. Međutim, on ima svoje slabosti. U nekim se implementacijama šifre nalazi greška. No, referentna (osnovna) verzija ne uključuje bug.

Kamelija

Iako je Camellia sigurna, moderna šifra, Nacionalni institut za norme i tehnologiju to nije potvrdio i nije testiran koliko slabo ima AES.

Camellia je dostupna u ključnim veličinama od 128, 192 i 256 bita. Mitsubishi Electric i NTT zajedno su razvili šifru koja je prikladna za hardversku i softversku implementaciju.

Protokoli za transportni sloj: TCP i UDP

Protokol kontrole prijenosa (TCP) i protokol korisničkog datagrama (UDP) protokoli su transportnog sloja. Protokoli transportnog sloja upravljaju s cjelovite komunikacijske usluge za aplikacije, poput onih koje se koriste na internetu.

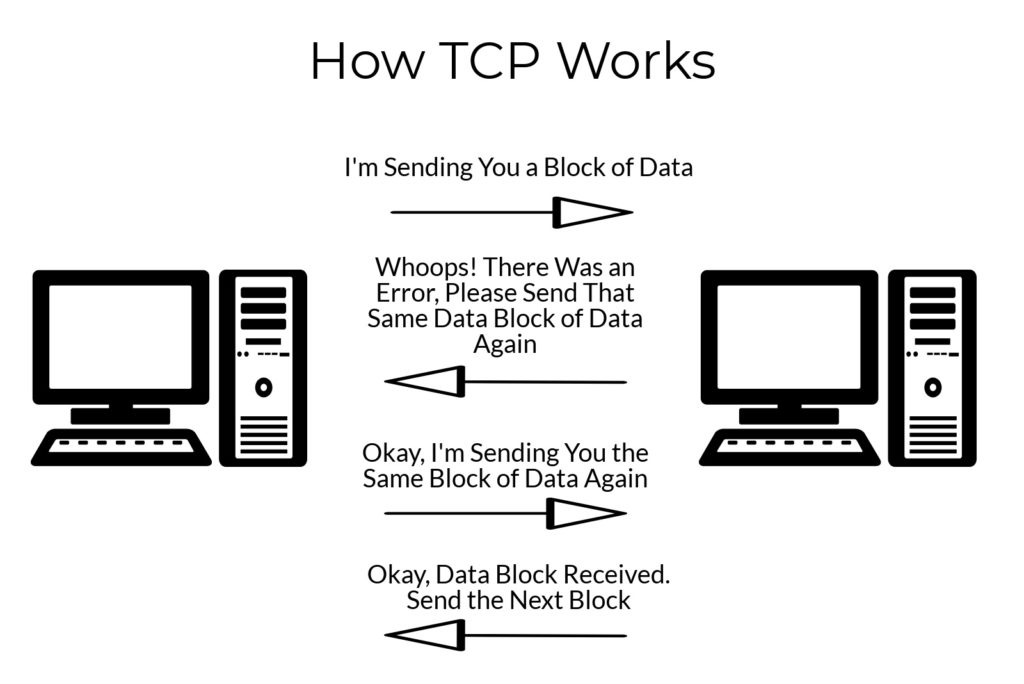

TCP

Protokol kontrole prijenosa (TCP) pruža pouzdanu i uređenu, a opet sporu komunikaciju.

Ako se TCP koristi za slanje poruke, datoteke ili druge vrste informacija, pošiljatelj može biti siguran da će informacije biti dostavljene primatelju s nema korupcije (pogreške u podacima) i pravilnim redoslijedom. Ovo je posebno važno za prijenos datoteka i slanje poruka.

TCP šalje podatke u “streamu”, a ništa ne naznačuje gdje se svaki paket započinje ili završava, tako da čini veće opterećenje na uređaju, jer je za postizanje ispravnih primanja podataka potrebno više snage obrade.

Ako dijelovi TCP toka podataka dođu pogrešnim redoslijedom, zahtjev za ponovnim slanjem podataka automatski se šalje kao dio obrade, prije nego što se podaci mogu sastaviti ispravnim redoslijedom. To rezultira u viša obrada troškova.

TCP se koristi na World Wide Webu za HTTP pristup (pregled web stranica), e-pošta, prijenos datoteka i druge operacije.

UDP

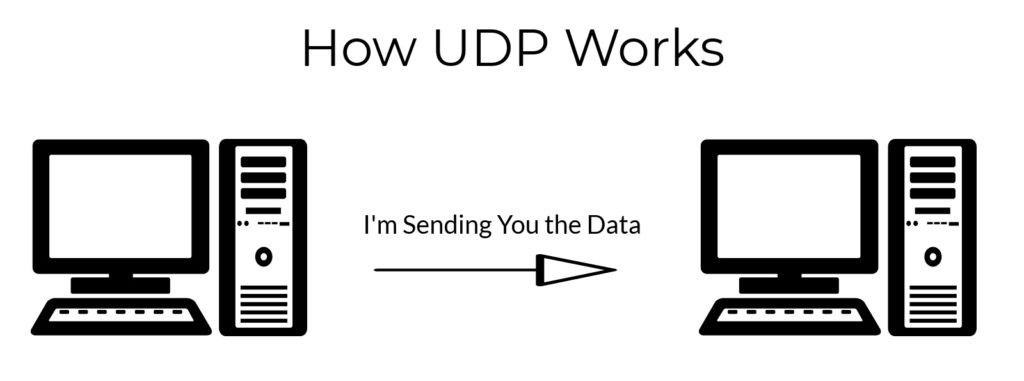

User Datagram Protocol (UDP) omogućuje bržu, ali manje pouzdanu komunikaciju.

Ako se UDP koristi za slanje informacija, pošiljalac ne može biti siguran da će ga podaci uopće poslati pošiljatelju, a ako ih i učini, možda neće biti u ispravnom redoslijedu. Uz to, kada UDP stigne, podaci se mogu pokvariti nema ispravke pogreške uopće.

To znači da, ako pošaljete ozbiljnu tekstualnu poruku od jedne riječi značajnom drugom, kao što je:

„Pronašao sam prekrasan raj. To je tvoje, curo. Chris”

Tada će možda doći ovako:

„Pronašla sam prekrasnu djevojku. To je raj. Tvoj, Chris ”.

Tako da definitivno nije najbolji protokol za preuzimanje datoteka ili slanje i primanje drugih podataka, poput tekstualnih poruka, koji moraju biti ispravnim redoslijedom.

UDP je više lak od TCP-a, jer ne podržava praćenje veza, naručivanje poruka ili druge procese intenzivne procese. UDP ne brine, on jednostavno uzima informacije u bilo kojem redoslijedu koje je primio, pogrešnim redoslijedom ili ne.

UDP šalje pakete podataka pojedinačno, a paketi bi mogli izaći iz reda ako ih uopće stignu.

UDP se koristi za sustave domena (DNS), streaming medijske aplikacije (poput Netflixa) i online igre za više igrača..

Šifriranje ruku

Pri uspostavljanju veze između vašeg uređaja i poslužitelja vašeg davatelja VPN usluga postupak koristi a Stisak ruke (TLS) transportne zaštite uspostaviti tajne ključeve kojima se njih dvoje komuniciraju.

Ovaj “stisak ruke” provjerava spajate se s poslužiteljima davatelja VPN-a, a ne napadačem napadača.

TLS obično koristi RSA kriptosistem s javnim ključem za zaštitu stiska ruke, koristeći algoritam asimetrične enkripcije i digitalnog potpisa za prepoznavanje TLS / SSL certifikata. Međutim, koristi se i ECDH ili Diffie-Hellmanova razmjena ključeva.

RSA

RSA (Rivest – Shamir – Adleman) je asimetrični sustav šifriranja koji koristi javni ključ za šifriranje podataka dok koristi drugi ključ za dešifriranje podataka. Sustav se koristi za osiguranje komunikacije na internetu više od dva desetljeća.

RSA može imati različite duljine ključeva, ali najpopularniji su 1024-bita (RSA-1024) i 2048-bita (RSA-2048).

Tim stručnjaka uspio je razbiti RSA-1024 u 2023. To je dovelo do toga da se tvrtke koje posluju putem interneta odmaknu od korištenja RSA-1024 u drove.

Nažalost, neki davatelji VPN-a još uvijek koriste RSA-1024 kako bi zaštitili rukovanje klijenta / poslužitelja. Prije odlučivanja o VPN davatelju, provjerite da li on više ne upotrebljava RSA-1024 za zaštitu ruku..

RSA-2048 i noviji smatraju se sigurnim, kao što još uvijek nije bio provaljen (koliko svi znaju).

Međutim, bespredmetno je koristiti je samostalno, jer ne pruža savršenu tajnu unaprijed. Uključivanje Diffie-Hellman (DH) ili Eliptične krivulje Diffie-Hellman (ECDH) razmjena ključeva u šifrovom paketu može to ispraviti, omogućavajući mu da udovolji specifikaciji za PFS.

Diffie-Hellman (DH) i Eliptična krivulja Diffie-Hellman (ECDH)

VPN protokoli također mogu koristiti alternativnu vrstu šifriranja stiskom ruke, poznatu kao Diffie-Hellmanova kriptografska razmjena ključeva.

Ključ obično koristi 2048-bitnu ili 4096-bitnu duljinu ključa. (Izbjegavajte bilo što manje od 2048. U suprotnom, ranjiva je na napad na drvored.)

Glavna prednost Diffie-Hellmana u odnosu na RSA jest ta što je to izvorno nudi savršenu tajnu naprijed zaštita. Međutim, RSA stisak ruke može se poboljšati dodavanjem DH-ove razmjene ključeva, pružajući sličnu zaštitu.

Sigurnosni stručnjaci kritiziraju Diffie-Hellmana zbog ponovnog korištenja malog skupa osnovnih brojeva. To ga ostavlja otvorenim za provale stranaka s neograničenim resursima, poput NSA-e. Međutim, moguće je stvoriti sigurno rukovanje kada se koristi u sklopu postave RSA šifre..

Eliptična krivulja Diffie-Hellman (ECDH) noviji je oblik kriptografije bez ranjivosti koje Diffie-Hellman ima. ECDH koristi određeni tip algebarske krivulje, umjesto osnovnih brojeva koje koristi izvorni Diffie-Hellman.

ECDH se također može koristiti zajedno s RSA stiskom ruke kako bi se pružila Perfect Forward Secret. Pored toga, on može sigurno kriptirati stisak ruke sam i pružiti PFS-u s algoritmom za digitalni potpis eliptične krivulje (ECDSA).

Duljina ključa ECDH počinje od 384 bita. Iako se ovo smatra sigurnim, kada je u pitanju samostalno šifriranje stiska ruke, što duže, to bolje.

SHA provjeru autentičnosti

Sigurni algoritam za hash (SHA) je kriptografska hash funkcija koja se može koristiti za provjeru autentičnosti veza, uključujući SSL / TLS i podatkovne veze.

U osnovi, SHA se koristi za stvaranje jedinstvena kontrolna vrijednost za digitalne podatke. Uređaj za primanje koristi kontrolnu vrijednost za potvrdu integriteta podataka.

Jednostavan primjer bi bio ako je vrijednost provjere za datoteku ili poruku “456AHD” na jednom kraju, a također je i “456AHD” kad je primljena – u tom slučaju, primateljica može biti sigurna da nitko ne mijenja te podatke put.

Dakle, ako od svoje majke primite poruku „Ti si najbolji, mali“, SHA te uvjerava da to nije hakersko djelo hakera i da tvoja mama doista misli da si najbolji, mali.

OpenVPN veze su među onima koje se mogu autentificirati pomoću SHA.

SHA stvara jedinstveni otisak prsta iz valjanog TLS certifikata. Certifikat može potvrditi OpenVPN klijent. Ako itko promijeni certifikat, čak i najmanji zalogaj, SHA će ga otkriti i odbiti vezu.

SHA pomaže u sprečavanju napada, poput napada Man-in-the Middle, u kojem stranka pokušava preusmjeriti VPN vezu s VPN poslužitelja davatelja usluga na poslužitelj hakerskog pravljenja.

Postoje 3 razine SHA, povećavajući sigurnost kako se povećavaju: SHA-1, SHA-2 i SHA-3.

Iako se SHA-2 i SHA-3 hash funkcije i dalje smatraju sigurnim, SHA-1 se lako pokvari kada se koristi za zaštitu web stranica. Budući da su web lokacije zaštićene SHA-1 još uvijek u divljini, većina modernih preglednika upozorit će vas prilikom povezivanja na SHA-1 “sigurno” web mjesto.

Što smo do sada naučili – VPN šifriranje

VPN protokol je skup uputa koji se koriste za stvaranje i održavanje šifrirane veze između dva uređaja, kao što su korisnički mobilni uređaj ili računalo i poslužitelji VPN usluge.

Protokoli koriste algoritme nazvane “šifre,”Koji provode šifriranje i dešifriranje podataka. Šifru je najbolje opisati kao niz koraka koje treba slijediti za šifriranje i dešifriranje podataka koji se šalju i primaju. Komercijalni VPN davatelji obično se koriste AES i Blowfish šifre kako bi se osigurala komunikacija.

Protokoli za transportni sloj upravljanje komunikacijskim uslugama od uređaja do uređaja za internetske aplikacije. Protokol kontrole prijenosa (TCP) protokol je za ispravljanje pogrešaka, koji se najbolje koristi za preuzimanje datoteka i slanje poruka. User Datagram Protocol (UDP) je brži, ali ne uključuje ispravljanje pogrešaka i najbolje se koristi za strujanje sadržaja, poput sadržaja s Netflixa ili drugih davatelja video i glazbe.

Stisak ruke (TLS) transportne zaštite uspostavlja tajne ključeve potrebne za omogućavanje komunikacije dva uređaja. TLS obično koristi RSA kriptosistem s javnim ključem za zaštitu stiskanja ruke, ali također može koristiti ECDH ili Diffie-Hellman razmjenu ključeva.

Sigurni algoritam za hash (SHA) je kriptografska hash funkcija koja se koristi za provjeru autentičnosti veza.

VPN protokoli

U ovom ćemo dijelu raspravljati o OpenVPN, L2TP / IPSec, IKEv2, SSTP i PPTP.

Ovo su najčešći protokoli koji su danas u upotrebi. Objasnit ću vam što su i kako djeluju. Općenito, raspravljat ćemo o njima redoslijedom najboljeg protokola do najgoreg, kako su navedeni u prvoj rečenici gore. Ipak, zadnji ćemo spremiti najbolje: OpenVPN.

Budući da je OpenVPN zasigurno industrijski standard, ući ću u najsitnije detalje kada to raspravljam. No budite sigurni, neću prelistavati pojedinosti o ostalim protokolima, jer su oni i dalje u velikoj upotrebi..

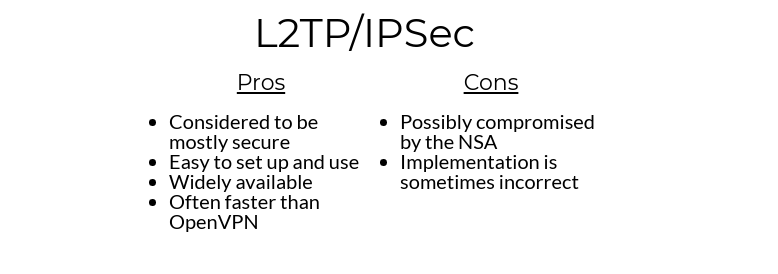

L2TP / IPSec

Pros:

- Smatra se uglavnom sigurnim

- Jednostavno za postavljanje i upotrebu

- Široko dostupno

- Često brži od OpenVPN-a

Cons:

- Moguće ugrožen od NSA

- Provedba je ponekad pogrešna

Protokol tuneliranja sloja 2 (L2TP) ugrađen je u većinu operativnih sustava i VPN uređaja. To olakšava postavljanje. L2TP se općenito koristi zajedno s paketom provjere autentičnosti / enkripcije IPSec (Internet Protocol Security), jer L2TP ne pruža nikakvu enkripciju samostalno.

L2TP / IPsec može koristiti i 3DES i AES šifre, mada se obično koristi AES, jer je otkriveno da je 3DES ranjiv na Sweet32 i napade “u sredini”.

L2TP / IPSec koristi UDP za početnu, šifriranu razmjenu ključeva (rukovanje) i za prijenos podataka.

Iako je ovaj protokol malo sporiji od ostalih, jer dvaput enkapsulira podatke, usporavanje se pomalo nadoknađuje zbog protokola koji omogućava multi-navojenje i enkripciju / dešifriranje na razini kernela..

Teoretski bi ovaj protokol mogao pružiti bolje performanse od OpenVPN-a.

Iako L2TP / IPSec nema poznate značajne sigurnosne ranjivosti, i Edward Snowden i sigurnosni stručnjak John Gilmore naznačili su da je IPSec namjerno oslabio “netko, a ne zaposlenik NSA-e, ali koji je imao dugogodišnje veze s NSA-om” u IPSec IETF-ovom odboru za standarde tijekom faze dizajniranja i time je NSA ugrozila.

Nažalost, neki davatelji VPN-a ne implementiraju L2TP / IPSec pravilno, koristeći prethodno podijeljene ključeve (PSK) koji su dostupni na njihovim web stranicama. Ovo otvara mogućnost napadača pomoću unaprijed podijeljenog ključa za lažno predstavljanje VPN poslužitelja, omogućavajući im da prisluškuju ili ubace zlonamjerne podatke.

Iako je moguće da bi L2TP / IPSec mogao biti izložen sigurnosnim ranjivima, ako se pravilno provede, smatra se sigurnim. Kompatibilnost s većinom operativnih sustava i uređaja je svakako velik plus.

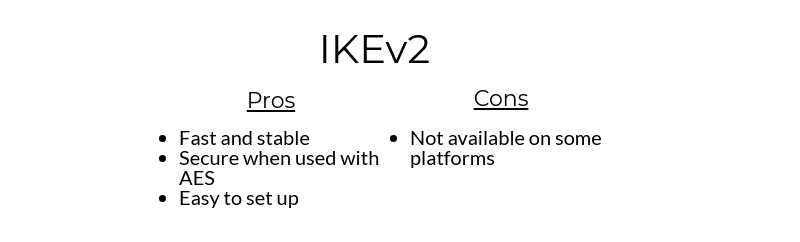

IKEv2

Pros:

- Brz i stabilan

- Sigurno kada se koristi s AES-om

- Lako za postavljanje

Cons:

- Nije dostupno na nekim platformama

Internet Exchange Exchange inačica 2 (IKEv2) izvorno je razvijena u partnerstvu Cisca i Microsofta. Protokol podržavaju Windows 7 i noviji, uređaji iOS i BlackBerry.

Uz službenu verziju IKEv2, otvoreni izvori kompatibilne verzije razvijene su za ostale operativne sustave.

Budući da je IKEv2 jednostavno protokol za tuneliranje, treba ga upariti s paketom provjere autentičnosti, poput IPSeca, kako bi postao stvarni, sigurni VPN protokol.

IKEv2 može koristiti razne kriptografske algoritme, uključujući AES, Blowfish, 3DES i Camellia.

IKEv2 koristi UDP za početnu (i šifriranu) razmjenu ključeva i za prijenos podataka.

IKEv2 je izbor za korisnike pametnih telefona koji redovito prelaze između mobilnih i lokalnih Wi-Fi veza, jer je protokol izvrstan u automatskom ponovnom povezivanju kada korisnici izgube i ponovo uspostave internetsku vezu..

Iako IKEv2 nije toliko popularan kao drugi protokoli, jer je podržan na manje platformi, zbog njegovih performansi, sigurnosti i mogućnosti da se automatski uspostavi veza čini se važećom opcijom, kada je dostupna.

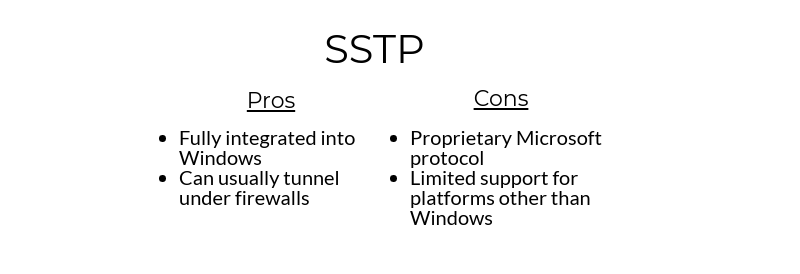

SSTP

Pros:

- Potpuno integrirano u Windows

- Obično se mogu tuneli pod vatrozidima

Cons:

- Vlasnički Microsoftov protokol

- Ograničena podrška za platforme koje nisu Windows

Protokol zaštićenog tuneliranja (SSTP) Microsoftov je standard vlasništva protokola i zato je usko integriran sa sustavom Windows. Protokol je dostupan za Windows, macOS, Linux i BSD uređaje. SSTP je dostupan za instalacije sustava Windows od izdavanja Windows Vista SP1.

Microsoft je razvio protokol za udaljeni pristup klijentu i kao takav nije kompatibilan s VPN tunelima od mjesta do mjesta.

SSTP šifriranje koristi SSL 3.0, pa nudi značajke i prednosti slične OpenVPN-u, uključujući mogućnost korištenja TCP priključka 443 kako bi se izbjeglo blokiranje.

Postoje problemi sa SSTP-om, jer nije otvoreni standard, i kao takav nije otvoren za ispitivanje javnosti. Postoje zabrinutosti zbog prethodne Microsoftove suradnje s Agencijom za nacionalnu sigurnost (NSA), a jedan NSA službenik priznao je da surađuje s Microsoftom na razvoju Windows-a 7.

SSTP ima mogućnost tunela pod većinom vatrozida zahvaljujući korištenju SSL / TLS-a preko TCP priključka 443. To bi moglo učiniti atraktivnom opcijom za one koji su zarobljeni iza pretjerano restriktivnih vatrozida..

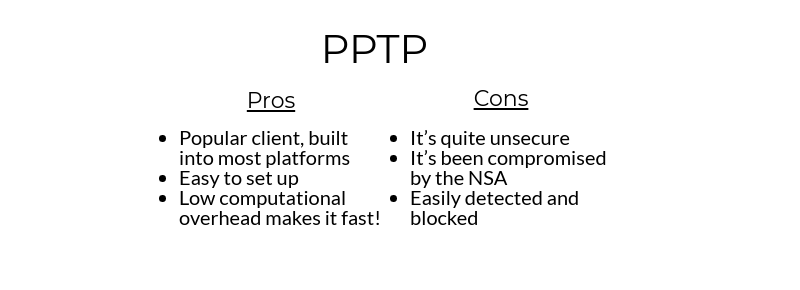

PPTP

Pros:

- Popularni klijent, ugrađen u većinu platformi

- Lako za postavljanje

- Mali računski režijski troškovi čine ga brzim!

Cons:

- Prilično je nesigurno

- To je ugroženo od NSA

- Lako se otkriva i blokira

Konzorcij pod vodstvom Microsofta stvorio je protokol tuneliranja od točke do točke (PPTP) 1995. radi stvaranja VPN-ova preko dial-up veza. Integriran je s Windows 95.

Protokol je brzo postao standard za korporativne VPN mreže. To je i danas popularan protokol za komercijalne VPN usluge. Međutim, tijekom godina, kako se poboljšala VPN tehnologija, PPTP je promašio.

PPTP koristi 128-bitne ključeve za enkripciju, pa je za implementaciju potreban manji računski režijski sustav od ostalih protokola, što ga čini bržim od mnogih drugih protokola.

No, PPTP nije tako siguran kao ostali protokoli i suočava se s brojnim sigurnosnim ranjivima. Iako je Microsoft zakrpio mnoge ranjivosti, tvrtka sa sjedištem u Redmondu preporučuje korištenje SSTP ili L2TP / IPsec.

PPTP šifrira svoj teret pomoću Microsoftovog protokola šifriranja od točke do točke (MPPE). MPPE koristi algoritam enkripcije RSA RC4 s do najviše 128-bitnim sesijskim tipkama.

Uvriježeno je mišljenje da Nacionalna sigurnosna agencija (NSA) može lako dešifrirati podatke šifrirane putem PPTP-a i da je prikupljala masovne količine podataka iz razdoblja u kojem se PPTP smatrao sigurnim.

PPTP se ne preporučuje za upotrebu u zemljama poput Kine, gdje je poznato da vlada blokira korištenje VPN-a.

PPTP koristi i TCP priključak 1723 i GRE protokol koji se lako blokiraju što olakšava otkrivanje i blokiranje protokola pomoću alata poput Velikog kineskog vatrozida..

Snažno bih savjetovao da korisnici izbjegavaju PPTP kad god je to moguće i koriste ga samo kad nema drugog kompatibilnog protokola.

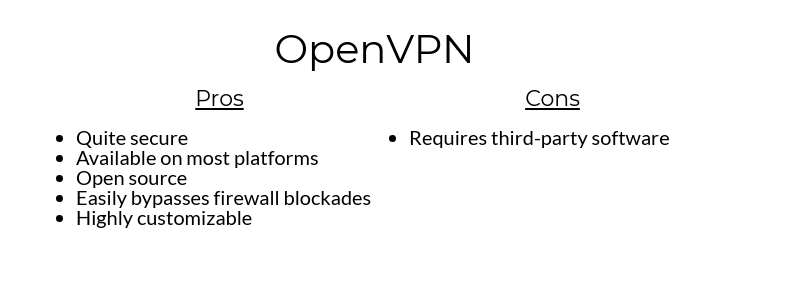

OpenVPN

Pros:

- Sasvim sigurno

- Dostupno na većini platformi

- Otvoreni izvor

- Jednostavno zaobilazi blokade vatrozida

- Vrlo prilagodljiv

Cons:

- Zahtijeva softver treće strane

OpenVPN je vjerojatno najpopularniji VPN protokol dostupan danas. Podržani su od većine komercijalnih VPN pružatelja usluga. OpenVPN je besplatni VPN protokol koji je ujedno i open source, a 256-bitna enkripcija čini ga jednim od najsigurnijih protokola vani.

OpenVPN se može lako konfigurirati. Iako protokol ne podržava izvorno nijedna od popularnih platformi uređaja, većina ih je lako dostupna putem softver treće strane.

Jedna osobina OpenVPN-a zbog kojeg je popularan izbor je njegova mogućnost postavljanja trčanje na bilo kojoj luci.

Najistaknutiji port je TCP port 443, koji koristi HTTPS promet. Kako se priključak 443 koristi za sigurne veze za banke, internetske prodavače i ostale korisnike koji nisu sigurni, blokiranje priključka 443 izazvalo bi pustoš za rad navedenih banaka i drugih korisnika koji nisu svjesni sigurnosti..

Zbog toga će restriktivne zemlje poput Kine imati poteškoće s blokiranjem OpenVPN-a iz ruke, bez ugrožavanja poslovanja.

OpenVPN može se postaviti da koristi UDP ako je brzina najvažnija, razmotrite na koji način je to valjana opcija i / ili za koji use.ration ili TCP ako je ispravljanje pogreške najvažniji faktor.

OpenSSL biblioteka koju OpenVPN koristi za šifriranje veza podržava razne šifre, iako su AES i Blowfish najčešći.

Kako funkcionira šifriranje OpenVPN-a

Kao što je ranije spomenuto, OpenVPN enkripcija sastoji se od dva dijela: šifriranja upravljačkog kanala i enkripcije podatkovnih kanala..

Šifriranje upravljačkog kanala štiti vezu između vašeg računala ili uređaja i poslužitelja VPN davatelja.

Šifriranje podatkovnog kanala osigurava stvarne podatke koje obje strane prenose i primaju.

Nažalost, neki davatelji VPN-a koriste slabiju enkripciju na jednom od tih kanala – obično je to podatkovni kanal – zbog čega su vaši podaci ugroženi.

Čvrstoća sigurnosti OpenVPN veze samo je toliko jaka koliko i najslabija enkripcija koja se koristi.

Da bi se osigurala maksimalna sigurnost, oba kanala trebaju upotrijebiti najjaču moguću enkripciju. Međutim, jača enkripcija može usporiti brzinu VPN veze, zbog čega neki davatelji upotrebljavaju slabiju enkripciju za podatkovni kanal – sve je najvažnije za vas: brzina ili sigurnost.

Ako je moguće, uvijek istražite bilo kojeg pružatelja VPN-a o kojem razmišljate kako bi osigurali da koristi najsigurniju metodu na raspolaganju za svoje OpenVPN veze.

Šifriranje upravljačkog kanala koristi tehnologiju transportnog sloja sigurnosti (TLS) za sigurno pregovaranje veze s vašeg uređaja na VPN-ovim poslužiteljima. Preglednici koriste TLS za sigurnu vezu s web-lokacijama koje omogućuju HTTPS.

U zaključku

Sve dok je VPN davatelj pravilno implementirao OpenVPN na svoje poslužitelje i u svojim aplikacijama, protokol je, po mom skromnom mišljenju, najsigurniji VPN protokol u okolini.

Pokazala se revizija OpenVPN-a za 2023. godinu nema ozbiljnih ranjivosti koji bi utjecao na privatnost korisnika. Iako je bilo nekoliko ranjivosti zbog kojih su OpenVPN serveri otvoreni za napade odbijene usluge (DoS), najnovija inačica OpenVPN-a zatvorila je te rupe.

Zbog vrhunske zaštite, fleksibilnosti i općeg prihvaćanja od strane VPN industrije, OpenVPN toplo preporučujem da koristite OpenVPN protokol kad god je to moguće.

Da rezimiramo

Pogledajmo glavne ideje koje smo opisali u ovom članku. Dug je vijugav put, ali napravili smo ga do kraja.

Šifriranje

U svom najjednostavnijem obliku, šifriranje je proces pretvaranja čitljivog teksta (otvorenog teksta) u nečitljiv tekst (šifrirani tekst) koji je čitljiv samo ako posjedujete „tajni kod“ (šifru) za dešifriranje teksta natrag u čitljiv format.

Šifriranje šifri su algoritmi uputa za šifriranje podataka, a ključevi za šifriranje su podaci koji određuju izlaz šifre (tj. Šifrični tekst). VPN protokoli koriste ove šifre za šifriranje vaših podataka.

VPN koristi šifrirani tunel da zadrži vašu internetsku vezu u tajnosti. To sprečava bilo koje treće strane, poput vašeg davatelja internetskih usluga ili vlade, da prate i bilježe vaše mrežne aktivnosti.

VPN protokoli za šifriranje

Vaš davatelj VPN koristi protokole šifriranja za zaštitu vaše internetske veze.

Na raspolaganju su razne vrste protokola šifriranja za zaštitu VPN veza, svaki sa svojim prednostima i nedostacima. 4 najvažnija razmatranja su koje šifre (kao što su AES ili Blowfish), protokoli transportnog sloja, enkripcija stiskom ruke i SHA provjerom autentičnosti.

Protokoli transportnog sloja upravljaju komunikacijskim uslugama krajnjeg do kraja (od uređaja do uređaja), poput onih koje se koriste na Internetu.

Šifriranje ruku (Handshake) je postupak koji se koristi za uspostavljanje veze između vašeg uređaja i poslužitelja VPN davatelja. Ovaj “rukovanje” potvrđuje da se povezujete s autentičnim VPN poslužiteljem, a ne “spoofed” serverom hakera.

SHA Autentifikacija je kriptografska hash funkcija koja se može koristiti za provjeru autentičnosti veza.

protokoli

L2TP / IPSec

Protokol tuneliranja sloja 2 (L2TP) dostupan je na većini desktop i mobilnih operativnih sustava. L2TP je jednostavan za korištenje i obično se koristi s IPSec šifrirajućim paketom, jer ne sadrži svoje šifriranje. Njegova brzina je usporediva s OpenVPN i IKEv2.

IKEv2

Windows 7 i noviji, iOS i BlackBerry platforme sve izvorno podržavaju ovaj protokol. IKEv2 je dobar izbor za upotrebu pametnih telefona, jer svijetli automatskim ponovnim povezivanjem s internetom jer korisnici gube i ponovo uspostavljaju internetske veze..

SSTP

SSTP je čvrsto integriran u Windows, a dostupan je i za macOS, Linux i BSD platforme. Nije kompatibilan za upotrebu s VPN tunelima od lokacije do stranice. Podržava samo provjeru autentičnosti korisnika, a ne provjeru autentičnosti uređaja, čineći ga upotrebljivim samo za udaljeni pristup klijentu, primjerice kada se zaposlenik daljinsko prijavi na korporativne poslužitelje.

PPTP

Iako je PPTP već duže vrijeme i dostupan je na većini svih platformi, nije siguran. Međutim, budući da je pretplata šifriranja PPTP-a najniža od svih protokola, PPTP je najbrži.

OpenVPN

Od svih protokola koje smo pogledali, OpenVPN nudi najbolji omjer zaštite i brzine u krugu. To je brz, siguran, pouzdan i otvoreni izvor. Iako nije izvorno ni na jednoj platformi uređaja, na raspolaganju je mnoštvo opcija treće strane.

OpenVPN je posebno dobar izbor za VPN korisnike koji se nalaze u pretjerano restriktivnim zemljama, poput Kine. Iako Kineski veliki vatrozid omogućuje blokiranje mnogih VPN protokola, njegov prosječni prosjek za OpenVPN nije toliko visok.

U zatvaranju

Nakon čitanja ovog članka, trebali biste bolje razumjeti šifriranje i kako VPN koristi enkripciju za zaštitu vaše internetske veze i pridruženih aktivnosti.

Kao što ste pročitali, iako svaki VPN protokol ima svoje snage i slabosti, svi nude barem određenu razinu zaštite ako su ispravno konfigurirani. OpenVPN je najbolja ponuda za sveobuhvatnu zaštitu, kompatibilnost i brzinu.

Kada razmatrate dobavljača VPN-a, provjerite nude li OpenVPN kao protokol opciju kako bi pružili najbolju zaštitu za vaše osobne i poslovne aktivnosti na mreži.

Kao opcija preporučujem ExpressVPN, jer oni pružaju zaštitu od OpenVPN, uz izvrsne brzine veze, globalnu pokrivenost poslužitelja, zaštitu privatnosti i korisničku uslugu..

ExpressVPN također nudi aplikacije koje podržavaju OpenVPN za gotovo svaku moderno spojenu platformu.

Za više informacija posjetite web mjesto ExpressVPN.

„VPN & Internet Sigurnost ”Mike MacKenzie licenciran pod CC-om od 2.0

isticiranim matematičkim algoritmima koji koriste tajne ključeve za šifriranje i dešifriranje podataka.

Postoje dva glavna tipa ključeva za šifriranje: simetrični i asimetrični.

Simetrični ključevi koriste isti ključ za šifriranje i dešifriranje podataka, dok asimetrični ključevi koriste dva različita ključa – javni i privatni – za šifriranje i dešifriranje podataka.

Dužina ključa za šifriranje također igra važnu ulogu u sigurnosti šifriranja. Što je ključ duži, to je teže dešifrirati podatke bez ključa.

Šifri za šifriranje su algoritmi koji se primjenjuju na otvoreni tekst kako bi se stvorio šifrirani tekst. Postoje različite vrste šifri, a neke od najsigurnijih su savršena tajna naprijed i AES.

Kada se sve ovo uzme u obzir, možemo bolje razumjeti kako VPN šifriranje funkcionira i kako se različiti protokoli koriste za zaštitu podataka korisnika.

Ukratko, VPN šifriranje je ključni element zaštite vaših osobnih i poslovnih podataka na internetu, a razumijevanje kako funkcionira može vam pomoći da odaberete najbolji VPN davatelj usluga za vaše potrebe.