Forse la caratteristica più importante di una rete privata virtuale (VPN) è la sua capacità di crittografare i dati inviati tra il tuo computer e i server del provider VPN.

La crittografia di una VPN non solo protegge i tuoi dati personali e aziendali, ma protegge anche le tue attività online da occhi indiscreti.

In questo articolo, offrirò uno sguardo dettagliato alla crittografia. Tratterò cos’è la crittografia, come funziona e come la utilizzano i migliori provider VPN per proteggere gli indirizzi IP e i dati dei loro clienti dall’esposizione.

Entro la fine di questo articolo, saprai di più sulla crittografia di quanto tu abbia mai sognato di fare e sarai più preparato a vagliare le richieste promozionali dei provider VPN.

Che cos’è la crittografia?

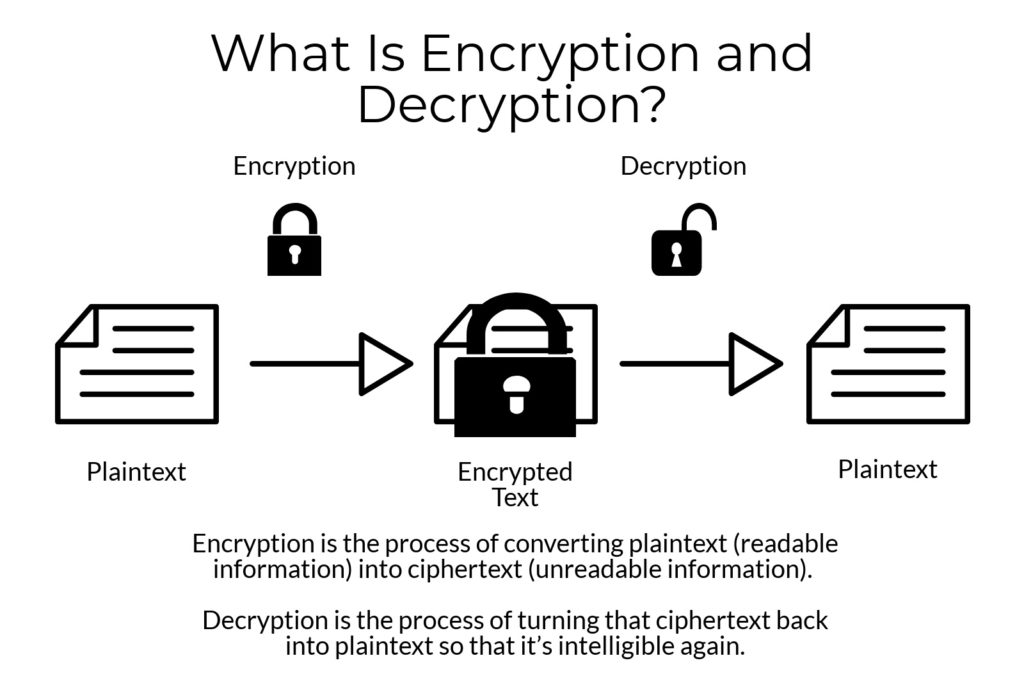

crittografia è il processo di conversione testo in chiaro (informazioni leggibili) in testo cifrato (informazioni illeggibili).

decrittazione è il processo per trasformarlo testo cifrato di nuovo in testo in chiaro in modo che sia di nuovo comprensibile.

Ricordi come tu e i tuoi amici avete usato un “codice segreto” per inviare appunti alle elementari? La moderna tecnologia di crittografia è simile, solo è molto più difficile da decifrare di “A = 1, B = 2”, ecc..

La moderna tecnologia di crittografia utilizza una chiave di crittografia segreta per “confondere” i dati di un utente in modo che siano illeggibili da chiunque non possieda la chiave di crittografia, impedendo agli estranei di leggere le tue informazioni personali.

In modo da codificare testo in chiaro o decodificare testo cifrato, a chiave segreta è necessario. Entrambi i tasti usano a cifra, che è un algoritmo che viene applicato al testo in chiaro per creare e decodificare sia il testo cifrato.

Banche, processori di carte di credito, commercianti e altri usano la crittografia per proteggere le informazioni sensibili – come numeri di carte di credito, informazioni sugli ordini e altri dati sensibili – dagli occhi indiscreti degli estranei.

Tuttavia, ai fini di questo articolo, ci concentreremo sulla crittografia che Provider VPN usano per proteggere le informazioni dei loro utenti – come il loro traffico web, file scaricati e servizi di accesso – da coloro che vorrebbero dare un’occhiata ai loro eventi personali.

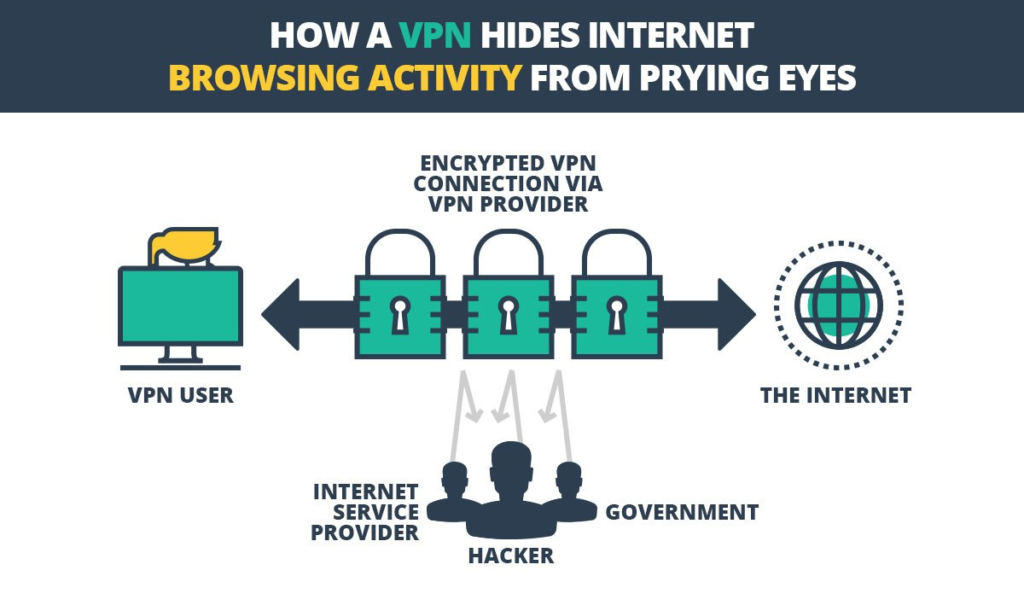

Una VPN instrada la tua connessione Internet attraverso un “tunnel” di crittografia, impedendo a qualsiasi estraneo – come il tuo provider di servizi Internet, le forze dell’ordine o gli hacker – di monitorare il tuo indirizzo IP, nonché i tuoi viaggi online e i loro personali e aziendali associati, sensibili informazione.

Il tunnel di crittografia ha un nome appropriato, poiché funziona in modo molto simile a una metropolitana o ad un tunnel autostradale.

Ad esempio, mentre potresti sapere che una metropolitana è sotto i tuoi piedi, non sai quanti treni passano attraverso il tunnel, quante macchine hanno ciascuna, quanti passeggeri li stanno guidando, dove sono stati o dove sono stai andando.

Una connessione VPN funziona come un “tunnel” virtuale, proteggendo i tuoi viaggi online da qualsiasi estraneo e impedendo loro di sapere cosa stai facendo.

Come funziona la crittografia

In precedenza in questo articolo, ho offerto una semplice spiegazione di come funziona la crittografia.

Naturalmente, la crittografia moderna utilizzata per proteggere i dati nel 21 ° secolo non funziona in modo altrettanto semplice, ma il processo è simile.

Quando la crittografia che usi è semplice come una sostituzione alfabetica o numerica (come quella che hai usato nella scuola elementare), è facile decifrare.

La crittografia moderna si basa su una matematica sofisticata algoritmi che effettua la crittografia e la decrittografia tanto più complicato.

Esistono due tipi principali di chiavi di crittografia attualmente in uso: simmetrica e asimmetrica.

Algoritmi a chiave simmetrica (chiavi private)

- Pro: veloce

- Contro: meno sicuro dell’asimmetrico

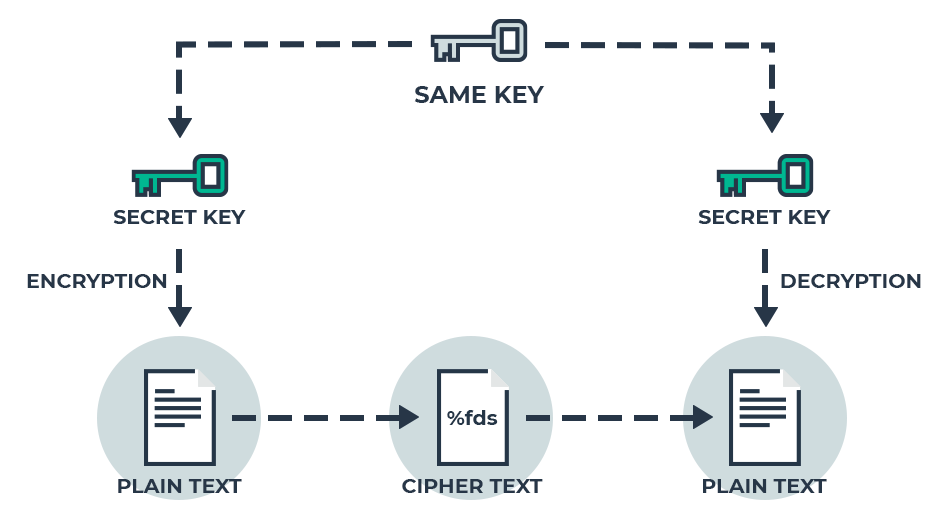

UN algoritmo chiave simmetrica utilizza le stesse chiavi di crittografia sia per la crittografia dell’origine dati in testo normale sia per la decrittografia del testo cifrato risultante.

Le due parti che condividono le informazioni devono concordare una password (chiave) specifica da utilizzare per crittografare e decrittografare i dati. Ciò semplifica le cose, poiché le parti coinvolte devono scambiare la chiave una sola volta.

Tasti simmetrici (chiamati anche chiavi private) sono comunemente utilizzati in situazioni di una sola volta, in cui viene creata una nuova chiave ogni volta. Le soluzioni di pagamento come Apple Pay o Android Pay utilizzano un algoritmo a chiave simmetrica una tantum sotto forma di token una tantum per proteggere un pagamento.

Gli algoritmi chiave simmetrica sono Più veloce rispetto a quelli asimmetrici, poiché è coinvolta una sola chiave. Tuttavia, questo è anche uno svantaggio, come qualsiasi estraneo che ottiene la chiave può facilmente decrittografare tutte le informazioni crittografate che le parti inviano e ricevono.

L’intercettazione è del tutto possibile, poiché gli utenti dovranno concordare una chiave in anticipo tramite un canale non crittografato, come una telefonata, un’e-mail o un messaggio di testo, che sono tutti non sicuri a modo loro.

Il processo è anche una seccatura per gli utenti che devono condividere dati con più parti. Ciò è dovuto al requisito per l’utilizzo di una chiave univoca con ciascuna parte. Certo, potresti usare la stessa chiave per tutti gli utenti, ma tutti potrebbero decifrare i dati di tutti gli altri.

Algoritmi a chiave asimmetrica (chiavi pubbliche)

- Pro: più sicuro che simmetrico

- Contro: lento

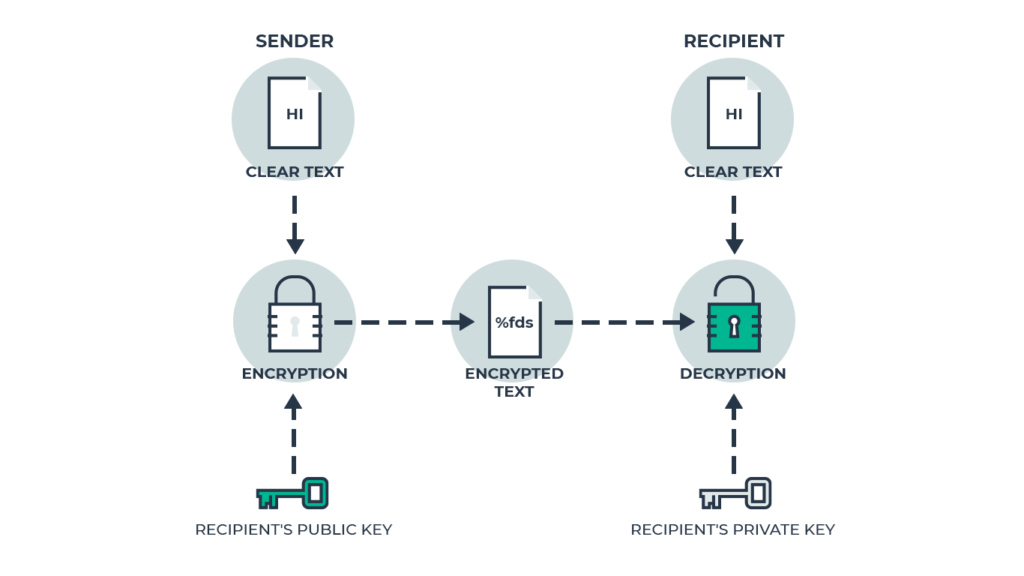

Un algoritmo chiave asimmetrica usi diverso chiavi per la crittografia del testo in chiaro e la decrittografia del testo cifrato risultante. Il processo utilizza sia una chiave pubblica che una chiave privata.

Il chiave pubblica è abituato a cifrare i dati e il chiave privata è abituato a decrypt i dati. Solo il destinatario previsto dei dati conosce la chiave privata. Qualsiasi messaggio crittografato utilizzando una chiave pubblica può essere decrittografato solo utilizzando la chiave privata corrispondente.

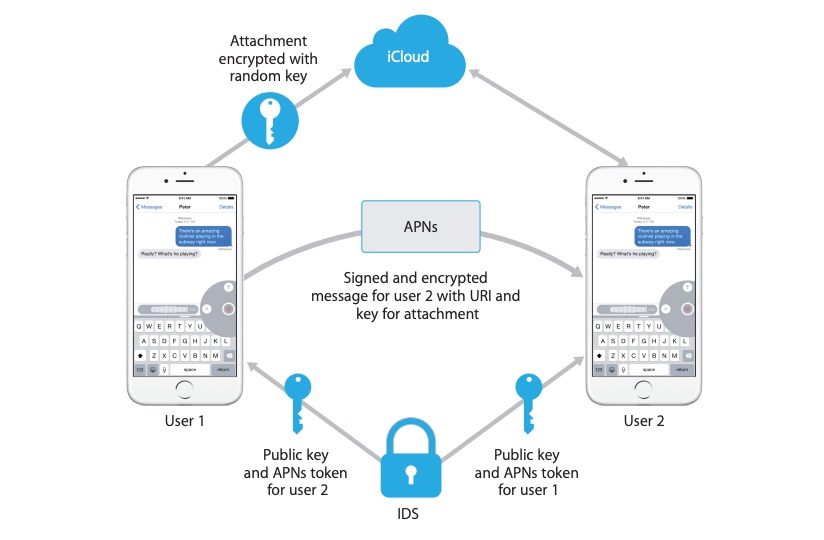

Userò il servizio iMessage di Apple per spiegare come funziona la crittografia asimmetrica.

Hai una riunione di famiglia in arrivo e vuoi fare la torta di coca-cola al doppio cioccolato con la nonna, ma non hai la ricetta. Quindi, prendi il tuo iPad e invii un messaggio all’iPhone di tua madre.

Quando tu e tua mamma stavate configurando il vostro iPad, avete acceso iMessage. Questo è un servizio di messaggistica crittografata end-to-end che agisce come un servizio di messaggistica SMS, ma protegge i tuoi messaggi da – dicilo con me – occhi indiscreti.

Sul tuo iPad, l’app iMessage ha creato una chiave privata da utilizzare per decrittografare i dati che ricevi sul tuo iPad.

Sull’iPhone di tua madre, l’app iMessage ha creato una (diversa) chiave privata da utilizzare per decrittografare i dati che riceve sul suo iPhone.

In entrambi i casi, la chiave privata è unica per quel particolare dispositivo: una chiave privata per il tuo iPad e una chiave privata per l’iPhone di tua madre.

L’app ha inoltre incaricato i server Apple di creare un sistema unico pubblico chiave per ciascun utente, che memorizza su quei server.

Quando invii il tuo messaggio a Mamma, il tuo dispositivo recupera la chiave pubblica di tua madre dai server di Apple e la utilizza pubblico chiave per cifrare il tuo messaggio in uscita, prima ancora che lasci il tuo telefono.

Una volta premuto Invia, i server Apple inoltrano il messaggio crittografato sull’iPhone di tua madre, dove si trova privato chiave Decrypta il tuo messaggio.

Quando tua madre risponde, il processo viene eseguito di nuovo, ma al contrario. Questa volta, il messaggio di tua madre per te viene crittografato utilizzando il tuo chiave pubblica (recuperata dai server Apple) e il messaggio viene quindi decrittografato sul tuo iPad tramite il tuo chiave privata.

Questo rende la crittografia asimmetrica più sicuro della crittografia simmetrica, in quanto elimina la necessità di condividere una singola chiave.

Tuttavia, poiché il processo di crittografia asimmetrica è matematicamente più complesso della crittografia simmetrica, aggiungendo al sovraccarico di elaborazione, il processo di crittografia / decrittografia richiede più tempo, rallentando leggermente la trasmissione.

Le VPN utilizzano la crittografia asimmetrica per scambiare chiavi di sessione simmetriche, che vengono quindi utilizzate per il resto della sessione. A causa del sovraccarico di elaborazione di cui ho parlato, di solito noterai velocità di connessione più lente quando utilizzi una VPN rispetto alla tua normale connessione ISP.

Lunghezze della chiave di crittografia

La forza di qualsiasi crittografia dipende dalla chiave di crittografia dimensione bit. In genere, più lunga è una chiave, più forte è la crittografia.

Fondamentalmente, maggiore è la lunghezza della chiave, più combinazioni possibili di una chiave potrebbero rendere più difficile per un tentativo di forza bruta trovare i valori corretti per la chiave.

Il dimensione bit di una chiave si riferisce al numero di uno e zeri (binari) usati per esprimere l’algoritmo. Questo è noto come lunghezza chiave. I due termini sono intercambiabili, sebbene “lunghezza chiave” sia il termine più popolare.

La tabella seguente mostra come le possibili combinazioni di chiavi di crittografia aumentano in modo esponenziale all’aumentare della dimensione della chiave:

| Dimensione chiave | Possibili permutazioni chiave |

| 1-bit | 2 |

| 2-bit | 4 |

| 8-bit | 256 |

| 16-bit | 65536 |

| 64-bit | 4,2 x 10 ^ 9 |

| 128 bit | 3,4 x 1 ^ 38 |

| 192 bit | 6.2 X 10 ^ 57 |

| 256-bit | 1,1 x 10 ^ 77 |

1 bit è una singola cifra binaria, che offre due permutazioni, on (1) o off (0); 2 bit offre due cifre binarie (00, 01, 10, 11), offrendo quattro permutazioni e così via. Nella tabella sopra, le dimensioni delle chiavi inferiori a 128 bit sono incluse solo a scopo dimostrativo, poiché qualsiasi cosa inferiore a 128 bit sarebbe troppo facilmente crackata.

All’aumentare della dimensione della chiave, aumentano il numero di combinazioni possibili e la complessità di un codice. Ciò influisce anche sulla percentuale di successo di un hacker che esegue un attacco di forza bruta su una chiave.

UN attacco di forza bruta è quando un attaccante attraversa tutte le possibili permutazioni di password o chiavi finché non trova quella corretta. Anche quando si usano i supercomputer, la crittografia moderna può richiedere anni per decifrarsi, se non mai.

Il secondo supercomputer più veloce al mondo, il Sunway TaihuLight, è in grado di 93 petaflop al secondo, rendendolo milioni di volte più veloce di un personal computer.

ScramBox ha calcolato che ci vorrebbe la Sunway TaihuLight 27.337.893 trilioni di trilioni di trilioni di miliardi (esatto, 4 trilioni) di anni per decifrare una chiave AES a 256 bit, uno dei più potenti codici di crittografia moderni (di cui parlerò nella prossima sezione).

E quello è uno dei supercomputer più veloci al mondo. Per un PC ad alte prestazioni per decifrare AES-256, sarebbero necessari 27 trilioni di trilioni di trilioni di miliardi trilioni di anni.

Posso ricordarti che l’universo ha solo 15 miliardi di anni? Persino la risposta alla vita, l’universo e tutto il resto non richiederebbe così tanto tempo per essere calcolati.

Basti dire che un hacker aspetterebbe molto, molto tempo per accedere al tuo conto bancario e nessuno ha tempo per farlo – quindi puoi essere certo che i tuoi dati sono al sicuro dietro la crittografia di AES-256.

Cifrature crittografate: cosa sono?

Come abbiamo visto nella sezione precedente, la lunghezza della chiave di crittografia è il numero effettivo di numeri non elaborati coinvolti nella crittografia.

Ora diamo un’occhiata cifrari, quali sono gli algoritmi (o serie di passaggi) effettivi utilizzati per eseguire la crittografia. I protocolli VPN fanno uso di queste cifre per crittografare i tuoi dati. (Discuterò i protocolli nella prossima sezione.)

Mentre forzare brutalmente un moderno codice informatico è sostanzialmente inutile, a volte ci sono punti deboli in un codice mal progettato che gli hacker possono sfruttare per violare la crittografia associata.

Fortunatamente, lunghezze chiave più lunghe possono aiutare a compensare questi punti deboli aumentando il numero di possibili combinazioni.

Tuttavia, la lunghezza della chiave da sola non è un indicatore preciso della forza di un codice. Una combinazione di complessità di cifratura e lunghezza della chiave sono importanti.

Nelle applicazioni del mondo reale, è necessario trovare un equilibrio tra sicurezza e usabilità, poiché maggiore è la lunghezza della chiave, maggiori sono i calcoli e, a sua volta, maggiore è la potenza di elaborazione richiesta.

La cifra più popolare in uso oggi è AES.

AES

Il National Institute of Standards and Technology (NIST) degli Stati Uniti ha istituito AES nel 2002. AES sta per “Advanced Encryption Standard”, che è una specifica per la crittografia dei dati elettronici.

AES è composto da 3 cifre di blocco: AES-128, AES-192 e AES-256. Ognuno crittografa e decrittografa i dati usando chiavi rispettivamente di 128, 192 e 256 bit.

Come AES è un cifra simmetrica, utilizza la stessa chiave sia per la crittografia che per la decrittografia dei dati, quindi sia le parti di invio che quelle di ricezione devono conoscere e utilizzare la stessa chiave segreta.

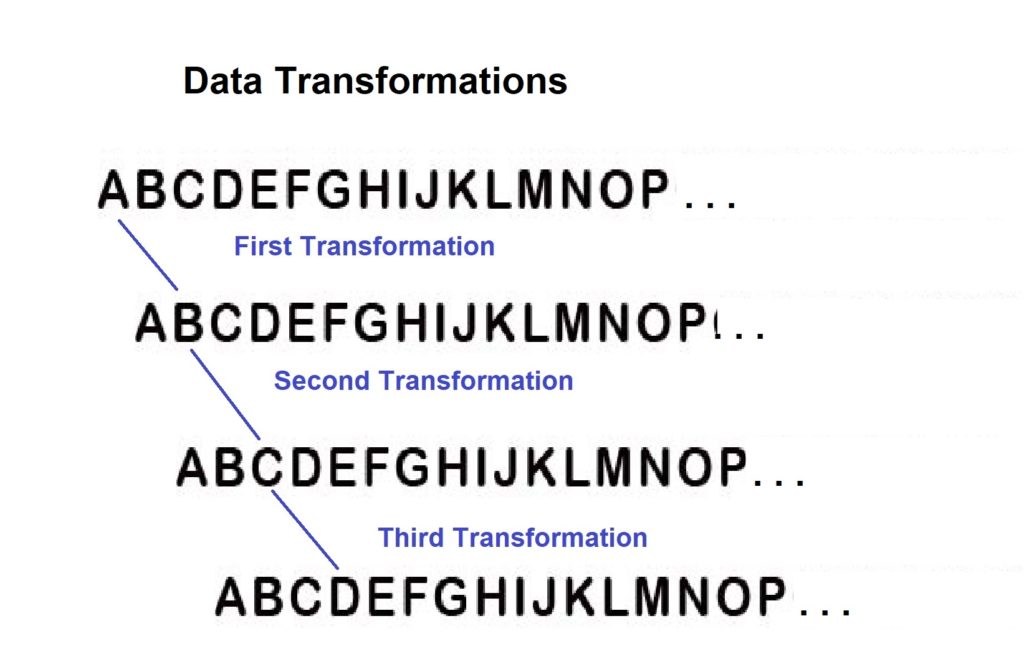

L’algoritmo definisce un numero specifico di trasformazioni di dati da eseguire sui dati memorizzati nell’array. Il numero di trasformazioni di dati è determinato dalla lunghezza della chiave, ovvero: 10 trasformazioni per 128 bit, 12 per 192 bit e 14 per chiavi 256 bit. Questo è noto come polimorfismo.

Ad esempio, supponiamo che stiamo usando un semplice numero di maiuscole / minuscole di uno. A sarebbe uguale a B, quindi B = C, C = D, D = E e così via. Nella prima trasformazione, A è impostato per essere uguale a B; quindi nella seconda trasformazione, A finisce per essere uguale a C; la terza volta, A è uguale a D; e così via.

Quindi, se steste usando AES-128, che esegue 10 trasformazioni, allora A sarebbe uguale a K.

Certo, il codice AES è lontano più complesso di una semplice cifra maiuscola, quindi il risultato finale sarebbe molto più complicato e difficile da decifrare di A uguale a K.

Sono state condotte numerose ricerche sull’attacco allo standard di crittografia AES da quando è stato istituito nel 2002.

Tuttavia, AES ha dimostrato di essere un difesa affidabile. Le uniche volte eventuali attacchi erano successo, è stato dovuto agli hacker che sfruttano i punti deboli relativi all’implementazione o alla gestione. (In altre parole, errore umano durante l’installazione.)

Segretezza diretta in avanti

Segretezza diretta in avanti (PFS), noto anche come “Forward Secrecy”, è un sistema di utilizzo delle cifre, in cui viene generato un set nuovo e unico (o “effimero”) di chiavi di crittografia private per ogni sessione.

TechTerms definisce una sessione come il “tempo limitato di comunicazione tra due sistemi”. In inglese semplice, ciò si riferisce in genere al tempo che intercorre tra il momento in cui un utente accede a un sito Web e quando si disconnette o chiude il browser.

Ogni sessione ha le sue chiavi, che vengono utilizzate una volta e mai più.

Perfect Forward Secrecy rimuove la capacità di un hacker di sfruttare una “chiave principale” costante, ad es. una chiave per l’account del sito Web dell’utente stesso. Anche se una chiave viene hackerata, solo quella singola sessione è compromessa, mentre tutte le altre sessioni rimangono al sicuro.

PFS è un metodo eccellente per proteggere singole sessioni, in particolare per entrambi i siti Web HTTPS e le connessioni OpenVPN. Il gigante della ricerca di Google ha annunciato a novembre 2011 che avrebbe utilizzato PFS per proteggere le sessioni di Gmail, così come Ricerca, Documenti e Google+.

Cosa abbiamo imparato finora – Crittografia

crittografia è il processo di un algoritmo che trasforma il testo in chiaro leggibile in testo cifrato illeggibile e decrittazione è il processo di un algoritmo che trasforma quel testo cifrato in testo normale.

Esistono due tipi di algoritmi chiave: simmetrico e asimmetrico. simmetrico gli algoritmi delle chiavi usano solo una chiave privata, rendendola veloce ma meno sicura, mentre asimmetrico uso di algoritmi chiave privato e pubblico tasti, rallentandolo ma rendendolo molto più sicuro.

crittografia cifrari sono algoritmi di istruzioni su come trasformare (crittografare) i dati (A = K, B = L, ecc.) e la chiave di crittografia indica quante volte i dati verranno trasformati.

crittografia chiavi sono informazioni che determinano l’output di un algoritmo crittografico, specificando la trasformazione delle informazioni in chiaro in testo cifrato. Maggiore è il numero di bit della chiave, maggiore è il livello di crittografia.

Crittografia VPN

In questa sezione, spiegherò come una rete privata virtuale (VPN) utilizza la crittografia per proteggere le tue attività online e i dati personali e aziendali associati.

Inoltre, condividerò anche informazioni sui vari tipi di protocolli di crittografia VPN utilizzati dai provider, spiegherò come funzionano e spiegherò i punti di forza e di debolezza di ciascun protocollo.

Il software VPN crittografa tutti i dati che passano dal tuo computer ai server VPN del provider. Questo “tunnel” crittografato protegge sia il tuo indirizzo IP che i tuoi viaggi online dagli occhi di terzi.

Cosa sono i protocolli?

UN Protocollo VPN è il meccanismo o “insieme di istruzioni” (o, per semplificare, il metodo) che crea e mantiene una connessione crittografata tra il computer di un utente o un altro dispositivo connesso e i server del provider VPN.

I protocolli VPN utilizzano un algoritmo di crittografia per proteggere i tuoi dati da occhi indiscreti.

Quando si utilizza un protocollo VPN, un dispositivo connesso segue il set di istruzioni del protocollo, che indica come crittografare e decrittografare i dati inviati e ricevuti tra esso e il server VPN.

I provider di VPN commerciali utilizzano vari tipi di protocolli di sicurezza e tutti hanno i loro punti di forza e di debolezza. La maggior parte dei protocolli VPN offre i propri algoritmi di crittografia integrati, anche se questo non è vero per tutti, come spiegherò un po ‘più avanti.

Come funzionano i protocolli?

Ogni protocollo VPN ha i suoi punti di forza e di debolezza, nonché funzionalità uniche.

Ad esempio, OpenVPN consente agli utenti di connettersi utilizzando UDP (User Datagram Protocol) o TCP (Transmission Control Protocol), mentre IKEv2 è particolarmente bravo a riconnettere gli utenti che perdono le connessioni Internet.

Tuttavia, delle cose che compongono, 4 sono i più importanti da considerare: cifre, protocolli del livello di trasporto, crittografia della stretta di mano e autenticazione SHA. Discuterò ciascuno di questi nelle sezioni seguenti.

Dopo averlo trattato, presenterò i protocolli oggi più diffusi nel settore VPN. Questi includono: OpenVPN, L2TP / IPSec, IKEv2, SSTP e PPTP.

La maggior parte dei protocolli sono impostati nelle loro configurazioni, ma OpenVPN si distingue perché è altamente configurabile, quindi lo userò come esempio in questa sezione.

Ciphers

Come ho accennato in precedenza, i protocolli utilizzano algoritmi chiamati “cifre” per eseguire la crittografia e la decrittografia dei dati. Una cifra è una serie di passaggi che vengono seguiti per crittografare / decrittografare i dati.

I protocolli VPN più diffusi, come OpenVPN, hanno la flessibilità di utilizzare più cifrature simmetriche per proteggere i dati su entrambi i canali di controllo e di dati.

Canale di controllo la crittografia protegge la connessione tra il tuo computer o dispositivo e i server del provider VPN. Canale dati la crittografia protegge i dati effettivi che entrambe le parti si stanno trasmettendo l’un l’altro.

I protocolli più comuni che i fornitori commerciali utilizzano per proteggere le loro comunicazioni sono AES, Blowfish e (in misura molto minore) Camellia.

AES

Mentre ho menzionato AES nella sezione precedente, ritengo sia importante rivederlo in questa sezione dell’articolo, considerando la sua popolarità.

AES è probabilmente la cifra di chiavi simmetriche più comune oggi in uso, con persino il governo degli Stati Uniti che utilizza AES-256 per proteggere i suoi dati. AES è considerato molto sicuro ed è certificato come tale dal National Institute of Standards and Technology.

AES è disponibile in 3 diverse dimensioni di chiave bit: AES-128, AES-192 e AES-256. AES-128 e AES-256 sono i più utilizzati. AES-256 è la più potente delle due opzioni, sebbene AES-128 rimanga sicuro per quanto gli esperti possono dire.

Blowfish

Il tecnologo di sicurezza di fama internazionale Bruce Schneier ha sviluppato Blowfish-128, che è la cifra predefinita utilizzata da OpenVPN. Il blocco di chiavi simmetriche è non brevettato e privo di royalty e non richiede licenza per l’uso.

Mentre le dimensioni della chiave Blowfish possono variare da 32 a 448 bit, la dimensione della chiave a 128 bit è quella di cui gli utenti utilizzano solitamente per proteggere i dati.

Blowfish è abbastanza sicuro per l’uso occasionale. Tuttavia, ha i suoi punti deboli. C’è un bug in alcune implementazioni del codice. Tuttavia, la versione di riferimento (base) non include il bug.

Camelia

Mentre Camellia è un codice sicuro e moderno, l’Istituto Nazionale di Standard e Tecnologia non lo ha certificato, e non è stato testato per debolezze tanto quanto AES ha.

Camellia è disponibile nelle dimensioni chiave di 128, 192 e 256 bit. Mitsubishi Electric e NTT hanno sviluppato congiuntamente il codice per essere adatto sia per implementazioni hardware che software.

Protocolli di livello di trasporto: TCP e UDP

Transmission Control Protocol (TCP) e User Datagram Protocol (UDP) sono protocolli di livello di trasporto. I protocolli del livello di trasporto gestiscono il servizi di comunicazione end-to-end per applicazioni come quelle utilizzate su Internet.

TCP

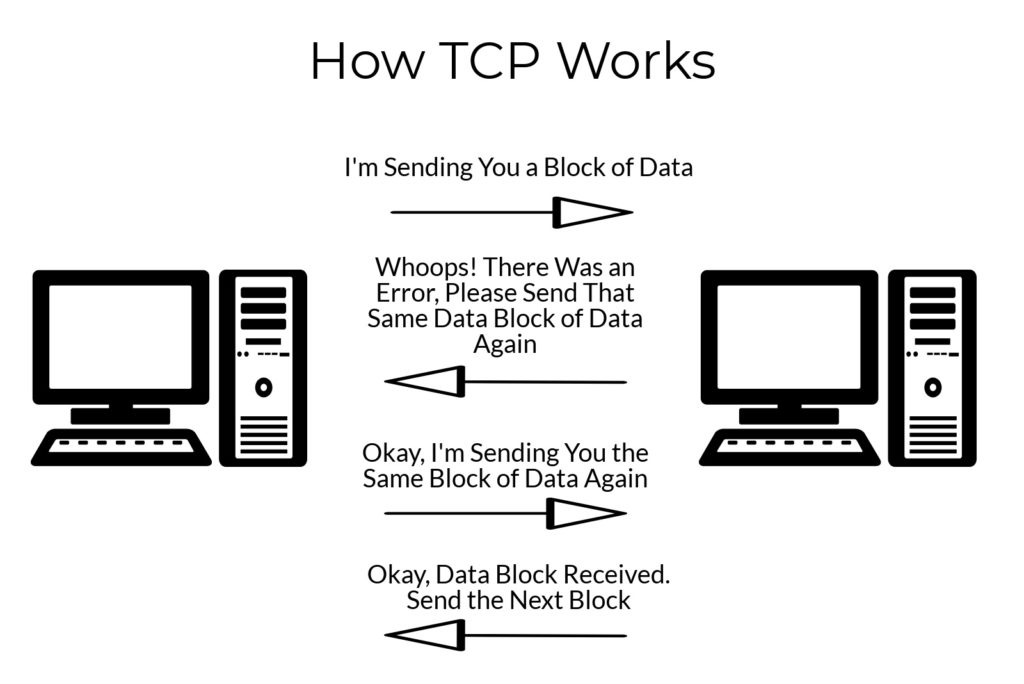

Il protocollo TCP (Transmission Control Protocol) fornisce comunicazioni affidabili e ordinate, ma lente.

Se TCP viene utilizzato per inviare un messaggio, un file o un altro tipo di informazioni, il mittente può essere sicuro che le informazioni verranno recapitate al destinatario con nessuna corruzione (errori nei dati) e nell’ordine corretto. Ciò è particolarmente importante per il trasferimento di file e l’invio di messaggi.

Il TCP invia i dati in un “flusso”, senza che nulla indichi dove inizi o finisca ogni pacchetto, quindi mette a dura prova un dispositivo, poiché è necessaria una maggiore potenza di elaborazione per garantire che i dati vengano ricevuti correttamente.

Se parti di un flusso di dati TCP arrivano nell’ordine sbagliato, una richiesta di reinvio dei dati viene inviata automaticamente come parte dell’elaborazione, prima che i dati possano essere assemblati nell’ordine corretto. Questo risulta in maggiore sovraccarico di elaborazione.

TCP è utilizzato sul World Wide Web per l’accesso HTTP (visualizzazione di pagine Web), e-mail, trasferimenti di file e altre operazioni.

UDP

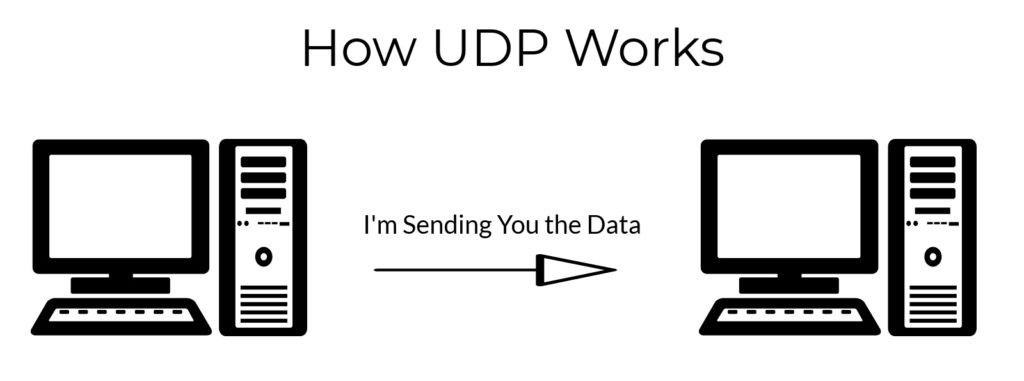

User Datagram Protocol (UDP) fornisce comunicazioni più veloci, ma meno affidabili.

Se UDP viene utilizzato per inviare informazioni, il mittente non può essere sicuro nella consapevolezza che le informazioni le invieranno al mittente e, se le inserisce, potrebbero non essere nell’ordine corretto. Inoltre, quando arrivano, i dati potrebbero essere corrotti, come offre UDP nessuna correzione degli errori affatto.

Ciò significa che, se invii messaggi di testo con una sola parola a un altro significativo, come:

“Ho trovato un bellissimo paradiso. È tuo, ragazza. Chris”

Quindi potrebbe arrivare in questo modo invece:

“Ho trovato una ragazza bellissima. È un paradiso Tuo Chris ”.

Quindi non è sicuramente il miglior protocollo per scaricare file o inviare e ricevere altre informazioni, come i messaggi di testo, che devono essere nell’ordine corretto.

UDP è di più leggero rispetto a TCP, in quanto non supporta il monitoraggio delle connessioni, l’ordinamento dei messaggi o altre operazioni a uso intensivo del processore. A UDP non importa, prende semplicemente le informazioni nell’ordine in cui sono state ricevute, nell’ordine sbagliato o no.

UDP invia i pacchetti di dati singolarmente e i pacchetti potrebbero arrivare fuori servizio, se arrivano affatto.

UDP è utilizzato per Domain Name Systems (DNS), applicazioni multimediali in streaming (come Netflix) e giochi multiplayer online.

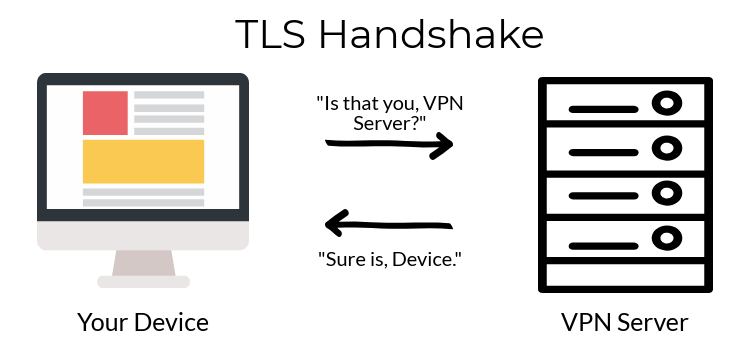

Crittografia della stretta di mano

Quando si effettua una connessione tra il dispositivo e il server del provider VPN, il processo utilizza a Stretta di mano di Transport Layer Security (TLS) per stabilire le chiavi segrete utilizzate per comunicare tra loro.

Questa “stretta di mano” verifica che ti stai connettendo ai server del provider VPN e non al server “spoofing” di un utente malintenzionato.

TLS di solito utilizza il sistema crittografico RSA a chiave pubblica per proteggere l’handshake, utilizzando la crittografia asimmetrica e l’algoritmo di firma digitale per identificare i certificati TLS / SSL. Tuttavia, a volte utilizza anche uno scambio di chiavi ECDH o Diffie-Hellman.

RSA

RSA (Rivest – Shamir – Adleman) è un sistema di crittografia asimmetrico che utilizza una chiave pubblica per crittografare i dati mentre si utilizza una chiave privata diversa per decrittografare i dati. Il sistema è stato utilizzato per garantire la comunicazione su Internet per oltre due decenni.

RSA può avere varie lunghezze di chiave, ma le più popolari sono 1024 bit (RSA-1024) e 2048 bit (RSA-2048).

Un team di esperti è stato in grado di decifrare RSA-1024 nel 2023. Ciò ha portato le aziende che fanno affari su Internet ad abbandonare l’utilizzo di RSA-1024 a frotte.

Purtroppo, alcuni provider VPN usano ancora RSA-1024 per proteggere gli handshake client / server. Prima di decidere su un provider VPN, assicurarsi di verificare con il provider per assicurarsi che non utilizzino più RSA-1024 per proteggere le loro strette di mano.

RSA-2048 e versioni successive sono considerate sicure, in quanto non è stato crackato (per quanto ne sa qualcuno).

Tuttavia, non è saggio usarlo da solo, in quanto non fornisce il segreto perfetto in avanti. Includere uno scambio di chiavi Diffie-Hellman (DH) o Elliptic Curve Diffie-Hellman (ECDH) nella suite di cifratura può rimediare a ciò, consentendogli di soddisfare le specifiche per PFS.

Diffie-Hellman (DH) e curva ellittica Diffie-Hellman (ECDH)

I protocolli VPN possono anche utilizzare un tipo alternativo di crittografia handshake, noto come scambio di chiavi crittografiche Diffie-Hellman.

La chiave di solito utilizza una lunghezza della chiave di 2048 bit o 4096 bit. (Evita qualcosa di meno del 2048, altrimenti è vulnerabile a un attacco logjam.)

Il vantaggio principale di Diffie-Hellman rispetto a RSA è che offre nativamente Perfect Forward Secrecy protezione. Tuttavia, l’handshake RSA può essere migliorato aggiungendo uno scambio di chiavi DH ad esso, fornendo una protezione simile.

Gli esperti di sicurezza criticano Diffie-Hellman per aver riutilizzato una piccola serie di numeri primi. Questo lascia aperta la possibilità di essere violati da parti con risorse illimitate, come la NSA. Tuttavia, è possibile creare una stretta di mano sicura quando viene utilizzata come parte della configurazione della crittografia RSA.

Curva ellittica Diffie-Hellman (ECDH) è una forma più recente di crittografia che non presenta le vulnerabilità di Diffie-Hellman. ECDH utilizza un particolare tipo di curva algebrica, al posto dei numeri primi utilizzati dall’originale Diffie-Hellman.

ECDH può essere utilizzato anche in combinazione con una stretta di mano RSA per offrire il segreto perfetto in avanti. Inoltre, può crittografare in modo sicuro una stretta di mano da solo e fornire a PFS una firma con algoritmo di firma digitale (ECDSA) della curva ellittica.

La lunghezza della chiave ECDH inizia a 384 bit. Mentre questo è considerato sicuro, quando si tratta di crittografare una stretta di mano da sola, più a lungo, meglio è.

Autenticazione SHA

Secure Hash Algorithm (SHA) è una funzione hash crittografica che può essere utilizzata per autenticare le connessioni, inclusi SSL / TLS e connessioni dati.

Fondamentalmente, SHA è usato per creare un valore di controllo univoco per i dati digitali. Il dispositivo ricevente utilizza il valore di controllo per confermare l’integrità dei dati.

Un semplice esempio potrebbe essere se il valore di controllo per un file o un messaggio è “456AHD” su un’estremità e anche “456AHD” quando viene ricevuto – nel qual caso, la parte ricevente può essere sicura che nessuno abbia manomesso i dati la via.

Quindi, se ricevi il messaggio “Sei il migliore, ragazzino” da tua madre, SHA ti assicura che questo non è stato il lavoro manuale di un hacker e che tua madre, in effetti, pensa che tu sia il migliore, ragazzino.

Le connessioni OpenVPN sono tra quelle che possono essere autenticate tramite SHA.

SHA crea un’impronta digitale unica da un certificato TLS valido. Il certificato può essere convalidato da un client OpenVPN. Se qualcuno modifica il certificato, anche il più piccolo, SHA lo rileverà e rifiuterà la connessione.

SHA aiuta a prevenire attacchi, come l’attacco Man-in-the-Middle, in cui una parte tenta di deviare una connessione VPN dal server VPN del provider a un server di sua proprietà.

Esistono 3 livelli di SHA, che aumentano di sicurezza man mano che salgono: SHA-1, SHA-2 e SHA-3.

Mentre le funzioni hash SHA-2 e SHA-3 sono ancora considerate sicure, SHA-1 si interrompe facilmente quando viene utilizzato per proteggere i siti Web. Poiché i siti Web protetti da SHA-1 sono ancora in circolazione, la maggior parte dei browser moderni ti avviserà quando ti connetti a un sito “sicuro” di SHA-1.

Cosa abbiamo imparato finora – Crittografia VPN

UN Protocollo VPN è l’insieme di istruzioni utilizzate per creare e mantenere una connessione crittografata tra due dispositivi, come il dispositivo mobile o il computer di un utente e i server di un servizio VPN.

I protocolli utilizzano algoritmi chiamati “cifrari,”Che eseguono la crittografia e la decrittografia dei dati. Un codice è meglio descritto come una serie di passaggi da seguire per crittografare e decrittografare i dati inviati e ricevuti. I provider VPN commerciali di solito usano AES e cifre Blowfish per proteggere le loro comunicazioni.

Protocolli di livello di trasporto gestire i servizi di comunicazione da dispositivo a dispositivo per le applicazioni Internet. Il protocollo TCP (Transmission Control Protocol) è un protocollo di correzione degli errori, utilizzato al meglio per scaricare file e inviare messaggi. Il protocollo UDP (User Datagram Protocol) è più veloce, ma non include la correzione degli errori ed è meglio utilizzato per lo streaming di contenuti, come i contenuti di Netflix o altri fornitori di video e musica.

Il Stretta di mano di Transport Layer Security (TLS) stabilisce le chiavi segrete necessarie per consentire la comunicazione tra due dispositivi. TLS di solito utilizza il cryptosystem a chiave pubblica RSA per proteggere l’handshake, ma può anche utilizzare uno scambio di chiavi ECDH o Diffie-Hellman.

Secure Hash Algorithm (SHA) è una funzione hash crittografica utilizzata per autenticare le connessioni.

Protocolli VPN

In questa sezione, parlerò di OpenVPN, L2TP / IPSec, IKEv2, SSTP e PPTP.

Questi sono i protocolli più comuni attualmente in uso oggi. Spiegherò cosa sono e come funzionano. In generale, discuteremo di questi nell’ordine del miglior protocollo per il peggio, poiché sono elencati nella prima frase sopra. Tuttavia, salveremo il meglio per ultimo: OpenVPN.

Poiché OpenVPN è probabilmente lo standard del settore, entrerò nei dettagli più dettagliati quando ne discuterò. Tuttavia, state tranquilli, non lesinerò sui dettagli degli altri protocolli, poiché sono ancora in uso intenso.

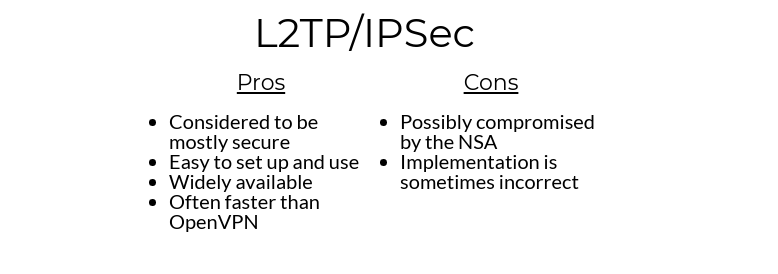

L2TP / IPSec

Professionisti:

- Considerato per lo più sicuro

- Facile da configurare e utilizzare

- Ampiamente disponibile

- Spesso più veloce di OpenVPN

Contro:

- Forse compromesso dall’NSA

- L’implementazione a volte non è corretta

Il protocollo L2TP (Layer 2 Tunneling Protocol) è integrato nella maggior parte dei sistemi operativi e dei dispositivi VPN. Ciò semplifica l’installazione. L2TP viene generalmente utilizzato insieme al pacchetto di autenticazione / crittografia IPSec (Internet Protocol Security), poiché L2TP non fornisce alcuna crittografia da solo.

L2TP / IPsec può utilizzare sia le cifre 3DES che AES, anche se di solito viene utilizzato AES, poiché 3DES è risultato vulnerabile a Sweet32 e agli attacchi meet-in-the-middle.

L2TP / IPSec utilizza UDP per lo scambio iniziale di chiavi crittografate (handshake) e per la trasmissione di dati.

Mentre questo protocollo è un po ‘più lento di altri perché incapsula i dati due volte, il rallentamento è leggermente compensato a causa del protocollo che consente il multi-threading e la crittografia / decrittografia che si verificano a livello del kernel.

In teoria, questo protocollo potrebbe fornire prestazioni migliori di OpenVPN.

Sebbene L2TP / IPSec non abbia conosciuto significative vulnerabilità di sicurezza, sia Edward Snowden che lo specialista della sicurezza John Gilmore hanno indicato che IPSec è stato deliberatamente indebolito da “qualcuno, non un dipendente della NSA, ma che aveva legami di lunga data con la NSA” nel comitato di standard IETF IPSec durante la fase di progettazione, ed è stato quindi compromesso dalla NSA.

Purtroppo, alcuni provider VPN non implementano correttamente L2TP / IPSec, utilizzando chiavi pre-condivise (PSK) disponibili sui loro siti Web. Ciò apre la possibilità a un utente malintenzionato di utilizzare una chiave precondivisa per impersonare un server VPN, consentendo loro di intercettare o inserire dati dannosi.

Mentre è possibile che L2TP / IPSec possa essere soggetto a vulnerabilità di sicurezza, se implementato correttamente, è considerato sicuro. La sua compatibilità con la maggior parte dei sistemi operativi e dei dispositivi è decisamente un vantaggio.

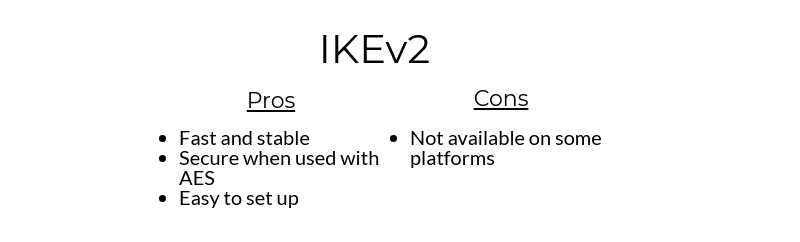

IKEv2

Professionisti:

- Veloce e stabile

- Sicuro se usato con AES

- Facile da configurare

Contro:

- Non disponibile su alcune piattaforme

Internet Key Exchange versione 2 (IKEv2) è stato originariamente sviluppato da una partnership tra Cisco e Microsoft. Il protocollo è supportato da dispositivi Windows 7 e superiori, iOS e BlackBerry.

Oltre alla versione ufficiale di IKEv2, sono state sviluppate versioni compatibili open source per altri sistemi operativi.

Poiché IKEv2 è semplicemente un protocollo di tunneling, deve essere associato a una suite di autenticazione, come IPSec, per diventare un protocollo VPN effettivo e sicuro.

IKEv2 può utilizzare una varietà di algoritmi crittografici, tra cui AES, Blowfish, 3DES e Camellia.

IKEv2 utilizza UDP per lo scambio di chiavi iniziale (e crittografato) e per il trasferimento di dati.

IKEv2 brilla come una scelta per gli utenti di smartphone che passano regolarmente tra connessioni Wi-Fi cellulari e locali, poiché il protocollo è eccellente per riconnettersi automaticamente quando gli utenti perdono e quindi riguadagnare una connessione Internet.

Sebbene IKEv2 non sia così popolare come altri protocolli, poiché è supportato su un numero inferiore di piattaforme, le sue prestazioni, sicurezza e capacità di ristabilire automaticamente una connessione la rendono un’opzione valida, se disponibile.

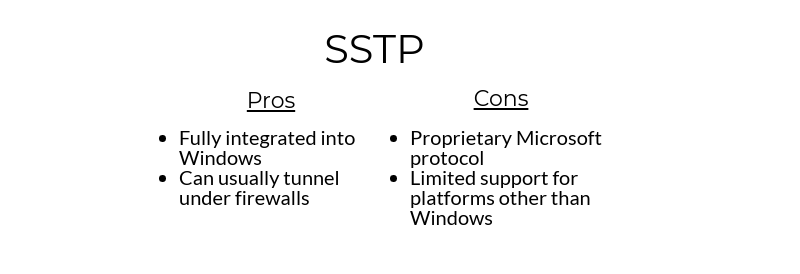

SSTP

Professionisti:

- Completamente integrato in Windows

- Di solito può tunnel sotto i firewall

Contro:

- Protocollo Microsoft proprietario

- Supporto limitato per piattaforme diverse da Windows

Il protocollo SSTP (Secure Socket Tunneling Protocol) è lo standard del protocollo proprietario di Microsoft ed è quindi strettamente integrato con Windows. Il protocollo è disponibile per dispositivi Windows, macOS, Linux e BSD. SSTP è disponibile per le installazioni di Windows dal rilascio di Windows Vista SP1.

Microsoft ha sviluppato il protocollo per l’accesso client remoto e, come tale, non è compatibile con i tunnel VPN da sito a sito.

La crittografia SSTP utilizza SSL 3.0, quindi offre funzionalità e vantaggi simili a OpenVPN, inclusa la possibilità di utilizzare la porta TCP 443 per evitare il blocco.

Ci sono preoccupazioni con SSTP, in quanto non è uno standard aperto e come tale non è aperto all’esame del pubblico. Esistono preoccupazioni per la precedente collaborazione di Microsoft con la National Security Agency (NSA) e un funzionario della NSA ha ammesso di collaborare con Microsoft allo sviluppo di Windows 7.

SSTP ha la capacità di tunnel sotto la maggior parte dei firewall grazie al suo uso della porta 443 TCP / TLS su TCP. Ciò potrebbe renderlo un’opzione interessante per coloro che sono intrappolati dietro firewall eccessivamente restrittivi.

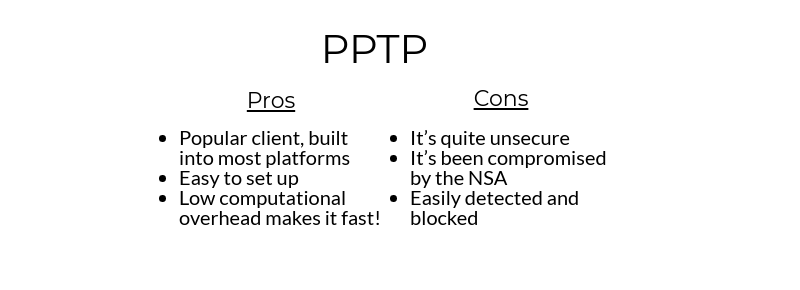

PPTP

Professionisti:

- Client popolare, integrato nella maggior parte delle piattaforme

- Facile da configurare

- Il sovraccarico computazionale ridotto lo rende veloce!

Contro:

- È abbastanza insicuro

- È stato compromesso dalla NSA

- Rilevato e bloccato facilmente

Un consorzio guidato da Microsoft ha creato il protocollo PPTP (Point-to-Point Tunneling Protocol) nel 1995 per creare VPN tramite connessioni dial-up. È stato integrato con Windows 95.

Il protocollo divenne rapidamente lo standard per le reti VPN aziendali. Rimane un protocollo popolare per il servizio VPN commerciale ancora oggi. Tuttavia, nel corso degli anni, con il miglioramento della tecnologia VPN, il PPTP è sceso di lato.

PPTP utilizza chiavi di crittografia a 128 bit, quindi richiede un overhead computazionale inferiore rispetto ad altri protocolli da implementare, rendendolo più veloce di molti altri protocolli.

Tuttavia, PPTP non è sicuro come altri protocolli e presenta numerose vulnerabilità di sicurezza. Mentre Microsoft ha corretto molte delle vulnerabilità, l’azienda con sede a Redmond consiglia invece di utilizzare SSTP o L2TP / IPsec.

PPTP crittografa il suo payload utilizzando il protocollo Microsoft Point-to-Point Encryption (MPPE). MPPE utilizza l’algoritmo di crittografia RSA RC4 con un massimo di chiavi di sessione a 128 bit.

È opinione diffusa che la National Security Agency (NSA) possa facilmente decrittografare le informazioni crittografate con PPTP e che abbia raccolto grandi quantità di dati dal periodo in cui il PPTP è stato considerato sicuro.

L’uso di PPTP non è raccomandato in paesi come la Cina, dove il governo è noto per bloccare l’utilizzo della VPN.

PPTP utilizza sia la porta TCP 1723 sia il protocollo GRE, che sono facilmente bloccabili, rendendo facile per strumenti come il Great Firewall of China rilevare e bloccare il protocollo.

Suggerirei vivamente che gli utenti evitino il PPTP quando possibile e lo utilizzino solo quando non esiste un altro protocollo compatibile.

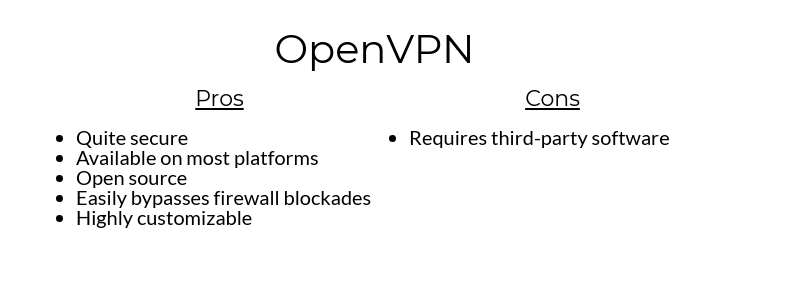

OpenVPN

Professionisti:

- Abbastanza sicuro

- Disponibile sulla maggior parte delle piattaforme

- Open source

- Evita facilmente i blocchi del firewall

- Altamente personalizzabile

Contro:

- Richiede software di terze parti

OpenVPN è probabilmente il protocollo VPN più popolare disponibile oggi. È supportato dalla maggior parte dei provider VPN commerciali. OpenVPN è un protocollo VPN gratuito che è anche open source e la sua crittografia a 256 bit lo rende uno dei protocolli più sicuri in circolazione.

OpenVPN è altamente configurabile. Sebbene il protocollo non sia supportato nativamente da nessuna delle piattaforme di dispositivi più diffuse, è prontamente disponibile per la maggior parte di esse tramite software di terze parti.

Una caratteristica particolare di OpenVPN che lo rende una scelta popolare è la sua possibilità di essere impostato su funziona su qualsiasi porta.

La porta più notevole è la porta TCP 443, utilizzata dal traffico HTTPS. Poiché la porta 443 viene utilizzata per connessioni sicure per banche, rivenditori online e altri utenti attenti alla sicurezza, il blocco della porta 443 causerebbe il caos per le operazioni di dette banche e altri utenti attenti alla sicurezza.

È per questo motivo che paesi restrittivi come la Cina avrebbero difficoltà a bloccare l’OpenVPN fuori mano, senza mettere in pericolo il business.

OpenVPN può essere impostato per utilizzare UDP se la velocità è la considerazione più importante in che modo sarebbe un’opzione valida e / o per quale use.ration o TCP se la correzione degli errori è il fattore più importante.

La libreria OpenSSL che OpenVPN utilizza per crittografare le connessioni supporta una varietà di cifre, anche se AES e Blowfish sono i più comuni.

Come funziona la crittografia OpenVPN

Come accennato in precedenza, la crittografia OpenVPN è composta da due parti: crittografia del canale di controllo e crittografia del canale dati.

Controlla la crittografia dei canali protegge la connessione stabilita tra il tuo computer o dispositivo e i server del provider VPN.

Crittografia del canale dati protegge i dati effettivi trasmessi e ricevuti da entrambe le parti.

Purtroppo, alcuni provider VPN utilizzano una crittografia più debole su uno di questi canali, generalmente il canale dati, che mette a rischio i tuoi dati.

La forza della sicurezza di una connessione OpenVPN è tanto forte quanto la crittografia più debole utilizzata.

Per garantire la massima sicurezza, entrambi i canali dovrebbero utilizzare la crittografia più potente possibile. Tuttavia, una crittografia più forte può rallentare la velocità di connessione di una VPN, motivo per cui alcuni provider utilizzano una crittografia più debole per il canale di dati: è tutto ciò che è più importante per te: velocità o sicurezza.

Se possibile, cerca sempre qualsiasi provider VPN che stai prendendo in considerazione per assicurarti che utilizzi il metodo più sicuro disponibile per le sue connessioni OpenVPN.

La crittografia del canale di controllo utilizza la tecnologia TLS (Transport Layer Security) per negoziare in modo sicuro la connessione dal tuo dispositivo ai server della VPN. I browser utilizzano TLS per fornire una connessione sicura a siti Web abilitati per HTTPS.

In conclusione

Finché un provider VPN ha implementato correttamente OpenVPN sui suoi server e nelle sue app, il protocollo è, a mio modesto parere, il protocollo VPN più sicuro in circolazione.

È emerso un audit 2023 di OpenVPN nessuna grave vulnerabilità ciò influenzerebbe la privacy degli utenti. Mentre c’erano alcune vulnerabilità che hanno lasciato i server OpenVPN aperti agli attacchi Denial of Service (DoS), l’ultima versione di OpenVPN ha colmato questi buchi.

Grazie alla protezione, alla flessibilità e all’accettazione generale di alto livello di OpenVPN da parte del settore VPN, consiglio vivamente di utilizzare il protocollo OpenVPN ogni volta che è possibile.

Riassumiamo

Diamo un’occhiata alle idee principali che abbiamo trattato in questo articolo. È stata una strada lunga e tortuosa, ma siamo arrivati alla fine.

crittografia

Nella sua forma più semplice, la crittografia è il processo di conversione del testo leggibile (testo semplice) in testo illeggibile (testo cifrato) che è leggibile solo se si possiede il “codice segreto” (codice) per decodificare il testo in un formato leggibile.

I codici di crittografia sono algoritmi di istruzioni su come crittografare i dati e le chiavi di crittografia sono le informazioni che determinano l’output del codice (ovvero il testo cifrato). I protocolli VPN fanno uso di queste cifre per crittografare i tuoi dati.

Una VPN utilizza un tunnel crittografato per mantenere nascosta la tua connessione Internet. Ciò impedisce a terzi, come il tuo ISP o il governo, di monitorare e registrare le tue attività online.

Protocolli di crittografia VPN

Il tuo provider VPN utilizza protocolli di crittografia per proteggere la tua connessione Internet.

Esistono vari tipi di protocolli di crittografia disponibili per salvaguardare le connessioni VPN, ognuna con i propri vantaggi e svantaggi. Le 4 considerazioni più importanti sono quali cifre (come AES o Blowfish), protocolli di livello di trasporto, crittografia della stretta di mano e autenticazione SHA che usano.

I protocolli del livello di trasporto gestiscono i servizi di comunicazione end-to-end (da dispositivo a dispositivo) per applicazioni, come quelli utilizzati su Internet.

La crittografia dell’handshake è il processo utilizzato per stabilire una connessione tra il dispositivo e il server del provider VPN. Questa “stretta di mano” verifica che ti stai collegando a un server VPN autentico e non a un server “contraffatto” di un hacker.

L’autenticazione SHA è una funzione hash crittografica che può essere utilizzata per autenticare le connessioni.

protocolli

L2TP / IPSec

L2TP (Layer 2 Tunneling Protocol) è disponibile sulla maggior parte dei sistemi operativi desktop e mobili. L2TP è facile da usare e viene generalmente utilizzato con il pacchetto di crittografia IPSec, poiché non contiene alcuna crittografia propria. La sua velocità è paragonabile a OpenVPN e IKEv2.

IKEv2

Le piattaforme Windows 7 e successive, iOS e BlackBerry supportano nativamente questo protocollo. IKEv2 è una buona scelta per l’uso dello smartphone, poiché brilla nel ricollegarsi automaticamente a Internet quando gli utenti perdono e quindi riprendono le connessioni Internet.

SSTP

SSTP è strettamente integrato in Windows ed è disponibile anche per le piattaforme macOS, Linux e BSD. Non è compatibile per l’uso con tunnel VPN da sito a sito. Supporta solo l’autenticazione dell’utente, non l’autenticazione del dispositivo, rendendola utilizzabile solo per l’accesso client remoto, ad esempio quando un dipendente accede in remoto ai server aziendali.

PPTP

Sebbene PPTP sia attivo da molto tempo ed è disponibile su quasi tutte le piattaforme, non è sicuro. Tuttavia, poiché l’overhead di crittografia di PPTP è il più basso di tutti i protocolli, PPTP è il più veloce.

OpenVPN

Di tutti i protocolli che abbiamo esaminato, OpenVPN offre il miglior rapporto tra protezione e velocità. È veloce, sicuro, affidabile e open source. Sebbene non sia nativo di nessuna piattaforma di dispositivi, sono disponibili molte opzioni di terze parti.

OpenVPN è una scelta particolarmente buona per gli utenti VPN che si trovano in paesi eccessivamente restrittivi, come la Cina. Mentre il Great Firewall della Cina ha la capacità di bloccare molti protocolli VPN, la sua media battuta contro OpenVPN non è così alta.

In chiusura

Dopo aver letto questo articolo, ora dovresti avere una migliore comprensione della crittografia e di come una VPN utilizza la crittografia per proteggere la tua connessione online e le attività associate.

Come hai letto, mentre ogni protocollo VPN ha i suoi punti di forza e di debolezza, offrono tutti almeno un certo livello di protezione se configurato correttamente. OpenVPN è la soluzione migliore per protezione completa, compatibilità e velocità.

Quando si considera un provider VPN, assicurarsi che offrano OpenVPN come opzione di protocollo al fine di fornire la migliore protezione per le attività personali e aziendali online.

Consiglio vivamente ExpressVPN come opzione, in quanto forniscono protezione OpenVPN, oltre alle eccellenti velocità di connessione, copertura globale del server, protezione della privacy e servizio clienti.

ExpressVPN offre anche app compatibili con OpenVPN per quasi tutte le moderne piattaforme connesse.

Per ulteriori informazioni, visitare il sito Web ExpressVPN.

“VPN & Internet Security “di Mike MacKenzie concesso in licenza CC dal 2.0

Forse la caratteristica più importante di una rete privata virtuale (VPN) è la sua capacità di crittografare i dati inviati tra il tuo computer e i server del provider VPN. La crittografia di una VPN non solo protegge i tuoi dati personali e aziendali, ma protegge anche le tue attività online da occhi indiscreti. In questo articolo, offrirò uno sguardo dettagliato alla crittografia. Tratterò cos’è la crittografia, come funziona e come la utilizzano i migliori provider VPN per proteggere gli indirizzi IP e i dati dei loro clienti dall’esposizione. Entro la fine di questo articolo, saprai di più sulla crittografia di quanto tu abbia mai sognato di fare e sarai più preparato a vagliare le richieste promozionali dei provider VPN.