USA Freedom Act

Che cos’è e come influenza le tue attività online?

Dopo gli attacchi terroristici dell’11 settembre, molto è cambiato per quanto riguarda la privacy online negli Stati Uniti.

Prima, le attività online dei cittadini statunitensi non erano monitorate dalle agenzie governative statunitensi, ma le cose sono cambiate drasticamente.

Quindi, cosa sta facendo esattamente il governo degli Stati Uniti quando si tratta delle tue attività online?

Il governo degli Stati Uniti impiega varie agenzie di intelligence e forze dell’ordine per condurre operazioni di sorveglianza online e progetti di raccolta dati.

Tre agenzie ben note sono l’FBI, la CIA e l’NSA. La NSA (National Security Agency) è la più nota, poiché svolge la maggior parte della raccolta delle tue attività online e conduce operazioni di sorveglianza online.

Quartier generale della NSA

Queste agenzie operano ai sensi della legislazione dell’Unità e del rafforzamento dell’America attraverso l’adempimento dei diritti e la fine delle intercettazioni telefoniche, della raccolta di dragnet e del monitoraggio online (USA Freedom Act).

L’US Freedom Act è il successore del controverso USA Patriot Act, che è scaduto nel 2015. L’US Freedom Act ha rinnovato la maggior parte delle disposizioni del Patriot Act statunitense (ne parleremo più dettagliatamente più avanti nell’articolo).

Lo scopo di questa guida è di fornirti una migliore comprensione del Freedom Act degli Stati Uniti, in che modo differisce dal Patriot Act degli Stati Uniti, in che modo influenza le tue attività online e in che modo puoi proteggere le tue attività online dalle spie del governo – tra gli altri argomenti secondari interessanti di cui parlerò anche in tutta la guida.

Come hanno contribuito le rivelazioni di Edward Snowden

gli USA Freedom Act

Edward Snowden

Edward Snowden era un ex dipendente della Central Intelligence Agency (CIA) e lavorava per la società di tecnologia dell’informazione hawaiana Booz Allen Hamilton.

All’epoca, Booz Allen Hamilton era stato assunto dall’NSA, quindi Edward Snowden stava praticamente lavorando per l’NSA.

Mentre lavorava per loro, ha sostenuto che l’NSA era coinvolta in attività illegali relative al lavoro di intelligence degli Stati Uniti, quindi ha deciso di lasciare il suo lavoro.

Il 20 maggio 2013 ha lasciato il Paese. Alcune settimane dopo, trapelò migliaia di documenti riservati ai giornalisti. Ha rivelato una grande quantità di dati di sorveglianza globale da numerosi progetti.

In risposta, il governo degli Stati Uniti accusò Edward Snowden di spionaggio e furto di proprietà del governo poco tempo dopo, nel giugno 2013.

Mentre prima del Patriot Act degli Stati Uniti, le agenzie di intelligence americane si concentravano principalmente su potenze straniere, spie e sorveglianza all’estero, i documenti di Snowden rivelavano che l’NSA e le agenzie di intelligence alternative si concentravano anche sui cittadini degli Stati Uniti sul suolo degli Stati Uniti.

Inoltre, i documenti di Snowden hanno rivelato che l’NSA ha raccolto metadati di telefonate fatte da milioni di cittadini statunitensi.

Ha anche fatto trapelare documenti su PRISM. PRISM è un nome in codice per uno dei progetti della NSA, che consente all’agenzia di raccogliere dati da varie società tecnologiche statunitensi, come Google, Facebook, Apple e così via.

I documenti di Snowden hanno anche rivelato diverse altre attività discutibili della NSA. Secondo i documenti, l’NSA è stata coinvolta nell’hacking offensivo e nello sfruttamento delle vulnerabilità nel software di consumo al fine di infettarlo con malware per tracciare gli obiettivi.

Queste rivelazioni hanno suscitato importanti critiche da parte del pubblico in generale e hanno acceso un fuoco di osservazioni critiche, che hanno suscitato discussioni nel Congresso.

Alla fine, i giornali di Snowden hanno contribuito al dibattito sullo spionaggio della NSA, che alla fine ha portato a Il presidente Barack Obama ha firmato il Freedom Act degli Stati Uniti il 2 giugno 2015.

Qual è la legge USA sulla libertà?

Il USA Freedom Act sta per “Unire e rafforzare l’America realizzando i diritti e ponendo fine alle intercettazioni, alla raccolta di dragnet e alla legge sul monitoraggio online”.

L’US Freedom Act è stato introdotto per la prima volta in entrambe le case del Congresso degli Stati Uniti alla fine del 2013, ma è stato approvato dal Congresso nel 2015, un giorno dopo l’US Patriot Act (Unire e rafforzare l’America fornendo strumenti adeguati necessari per intercettare e ostacolare la legge sul terrorismo) scaduto.

In effetti, il Freedom Act degli Stati Uniti ha sostanzialmente ripristinato molte delle disposizioni originali incluse nel Patriot Act degli Stati Uniti. Ci sono stati solo un paio di modifiche adottate negli USA Freedom Act.

La legislazione in particolare

-

proibisce la raccolta in blocco dei dati dei clienti da parte delle agenzie di intelligence del governo

-

aumenta la trasparenza del governo in merito ai casi del FISC (Foreign Intelligence Surveillance Court) e

-

consente alle grandi aziende tecnologiche (come Google, Facebook e Yahoo) di informare il grande pubblico che hanno consegnato dati e informazioni a un’agenzia di intelligence.

Questi sono i cambiamenti nella legislazione dal Patriot Act degli Stati Uniti, ma non le uniche cose sulla legislazione. Ci saranno ulteriori informazioni su ciascuna di queste modifiche più avanti nell’articolo.

Ai sensi dello USA Freedom Act, le disposizioni originali (dello USA Patriot Act) sulle intercettazioni telefoniche mobili e sui terroristi del lupo solitario sono state ripristinate, il che significa che le agenzie di intelligence governative sono ancora autorizzate a lavorare entro i confini di queste due disposizioni ai sensi dello USA Freedom Act.

USA Freedom Act: quale tipo di sorveglianza è autorizzata?

L’US Freedom Act fornisce l’autorizzazione per la sorveglianza delle telecomunicazioni e le ricerche fisiche.

Esistono diversi mezzi di comunicazione autorizzati alla sorveglianza. Sto parlando di intercettazioni di smartphone / telefoni cellulari, accesso alla cronologia della posta vocale, intercettazione di e-mail e messaggi di testo e raccolta di dati su VoIP (Voice over Internet Protocol).

VoIP sono “Servizi abilitati per IP”, che è una tecnologia che ti consente di effettuare chiamate telefoniche (spesso a livello internazionale) utilizzando una connessione Internet anziché una (normale) linea telefonica.

Maggiori informazioni al riguardo nella sezione “In che modo la legge sulla libertà degli Stati Uniti influisce sulle attività online?”.

USA Patriot Act contro USA Freedom Act

Ci sono stati tre grandi cambiamenti nelle disposizioni quando è stata emanata la Freedom Act degli Stati Uniti. La prima modifica è stata la disposizione sulla raccolta di dati di massa, spesso definita la più controversa ai sensi del Patriot Act degli Stati Uniti.

Anche la crescente trasparenza, nonché i cambiamenti relativi al modo in cui le società tecnologiche sono trattate a norma di legge, fanno parte del passaggio. Nelle sezioni seguenti, descriverò ogni cambiamento in dettaglio e cosa è cambiato tra USA Patriot Act e USA Freedom Act.

1

Non più raccolta di dati di massa

Ai sensi del Patriot Act degli Stati Uniti, la sorveglianza e la raccolta di tutti i registri telefonici degli americani era consentita perché il governo degli Stati Uniti sosteneva che era fondamentale ripristinare e mantenere la sicurezza nazionale.

Il governo ha sostenuto che la raccolta di registrazioni telefoniche è stata utilizzata per collegare e identificare potenziali sospetti pericolosi.

“Come hanno detto i funzionari dell’intelligence ai membri del Congresso negli ultimi due anni: se stai cercando un ago, hai bisogno del pagliaio”, dice Politico.

L’US Freedom Act ha introdotto nuove limitazioni su quali dati possono essere raccolti e su come le agenzie di intelligence potrebbero raccogliere tali dati e dati. Contrariamente alla precedente raccolta di massa, ai sensi del Freedom Act degli Stati Uniti, alla NSA è consentito ottenere i dati di una persona specifica, non di un’intera società.

Alla NSA è ancora consentito richiedere dati a un’azienda, ma non impadronirsi dell’intero database dell’azienda. Piuttosto, può raccogliere i dati di un dipendente o di un dispositivo (telefono o computer).

Ai sensi del Patriot Act degli Stati Uniti, l’NSA ha impiegato diversi metodi per raccogliere collettivamente i dati. Una delle principali fonti di dati erano i collegamenti di telefonia dei principali fornitori di telecomunicazioni, a cui si accedeva toccando. La maggior parte di questi erano compagnie di telecomunicazioni straniere, ma accadde anche negli Stati Uniti.

Come indicato nel Washington Post:

“L’NSA raccoglie [d] informazioni su un vasto database di dispositivi e le loro posizioni. La maggior parte di quelli raccolti, per definizione, [erano] sospettati di non aver commesso errori. I funzionari dicono che [non] hanno raccolto di proposito le posizioni telefoniche degli Stati Uniti alla rinfusa, ma un gran numero [è stato] spazzato via “per inciso”. “

Inoltre, i documenti di Snowden hanno rivelato che c’era un ordine del tribunale segreto che ordinava a Verizon di consegnare tutti i loro dati all’NSA su base giornaliera.

Fonte immagine

Detto questo, la maggior parte dei metodi utilizzati sono – per ovvi motivi – classificati e non noti al grande pubblico.

Fortunatamente, i metodi sono cambiati perché non è più consentita la raccolta di dati in blocco ai sensi del Freedom Act degli Stati Uniti.

Ad esempio, la raccolta di metadati di telefonate di decine di milioni di americani costringendo i grandi fornitori di telecomunicazioni, come Verizon, a consegnare i dati, non è più consentita dal Freedom Act USA.

Inoltre, l’NSA deve essere in grado di associare un obiettivo specifico a un potere straniero oa un gruppo terroristico. Senza tale prova, la NSA non è autorizzata a raccogliere i dati di un obiettivo.

Secondo Politico, alcuni sostengono che la raccolta dei dati potrebbe ancora avvenire su larga scala. Ma in questo senso, grande significa migliaia alla volta, il che è sicuramente un enorme calo rispetto alla raccolta di dati della NSA ai sensi del Patriot Act degli Stati Uniti. A quel tempo, la NSA ha raccolto i dati di milioni di americani.

2

Tribunale per la sorveglianza dell’intelligence estera (FISC)

Il Foreign Intelligence Surveillance Court è un tribunale federale. Questo tribunale supervisiona specificamente i casi che coinvolgono i servizi segreti e le forze dell’ordine, che emettono warrant per mettere la sorveglianza su un bersaglio (in genere, spie straniere).

In genere, questi warrant speciali sono richiesti principalmente da NSA e FBI e sono generalmente classificati.

L’obiettivo principale del tribunale è quello di essere un tribunale segreto. Ai casi sono presenti solo giudici FISC e altri dipendenti pubblici. Ovviamente, la natura non trasparente della corte ha portato a molte domande e critiche da parte dei difensori delle libertà civili.

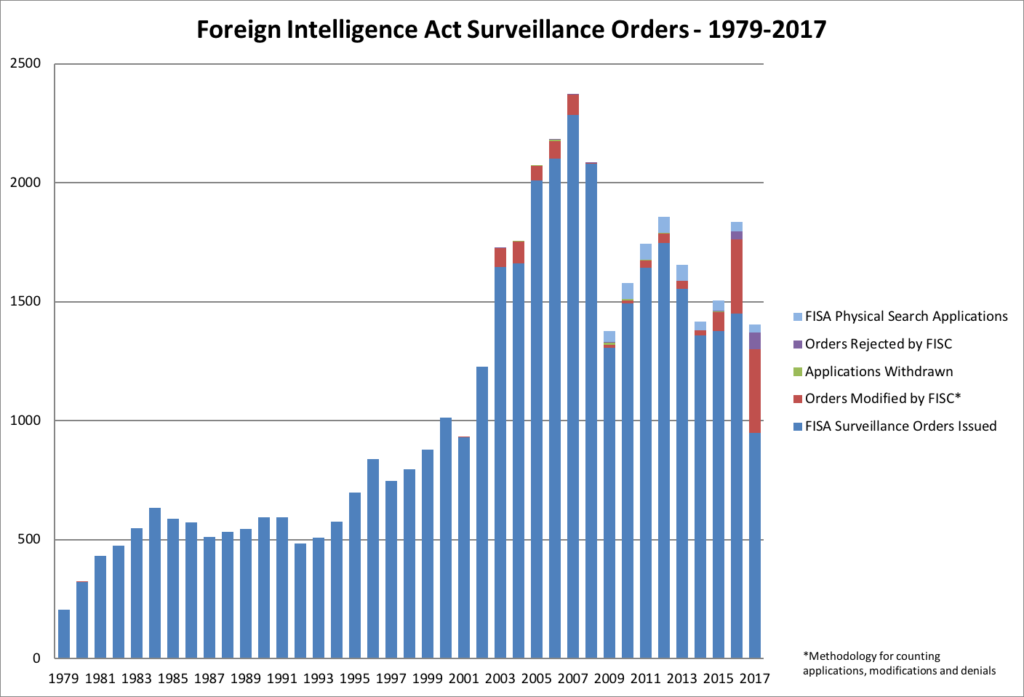

Il FISC è stato soprannominato un “tribunale del timbro di gomma“Perché, tra il 1979 e il 2012 (33 anni!), I giudici FISC hanno concesso il 99,97% di tutti i warrant richiesti.

“Approva ogni richiesta di spionaggio degli americani: 1.856 su 1.856 nel 2012, ad esempio. Nel 2011, 1.674 su 1.674. Nel 2010, 1.506 su 1.506. Ottieni l’immagine “, afferma Ted Rall, editorialista del Los Angeles Times.

Fonte immagine

L’US Freedom Act ha creato maggiori opportunità per i difensori civili di esercitare pressioni sul FISC e migliorare la sua trasparenza declassificando i casi dei giudici FISC.

Questi cambiamenti negli USA Freedom Act sono passi per generare maggiore trasparenza e responsabilità, in particolare per quanto riguarda le attività dell’NSA.

3

Le società tecnologiche possono divulgare informazioni sulle indagini

Il predecessore degli USA Freedom Act, USA Patriot Act, ha effettivamente consentito alle agenzie di sorveglianza governative, come la NSA, di costringere le grandi aziende tecnologiche a tacere sui warrant per le indagini in corso.

Fortunatamente, il Freedom Act degli Stati Uniti ha rimosso tali disposizioni dalla legislazione.

Ad esempio, Facebook può ora presentare una nota riguardo alla NSA che raccoglie i dati di Facebook per un’indagine. Almeno ora, puoi essere consapevole che le tue informazioni potrebbero cadere nelle loro mani.

In cambio, ciò contribuisce a una maggiore trasparenza riguardo, ad esempio, alle attività dell’NSA.

Questi sono gli unici cambiamenti tra USA Patriot Act e USA Freedom Act. Ogni altra disposizione del Freedom Act statunitense menzionata in questo articolo è una continuazione delle disposizioni del Patriot Act statunitense.

Perché gli USA Freedom Act rappresentano una minaccia per i cittadini statunitensi?

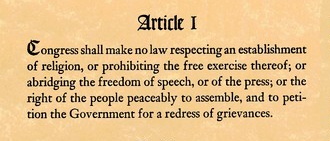

L’US Freedom Act potrebbe essere probabilmente una minaccia per i cittadini degli Stati Uniti perché contiene una serie di disposizioni che violano i diritti di primo e quarto emendamento.

Il primo emendamento protegge i diritti come la libertà di parola e di stampa.

fonte

Ai sensi del Freedom Act degli Stati Uniti, le agenzie di intelligence sono legalmente autorizzate a forzare un obiettivo di sorveglianza (che è consapevole di essere preso di mira) per mantenere la ricerca segreta dagli altri. (Tuttavia, questo non si applica alle società tecnologiche.)

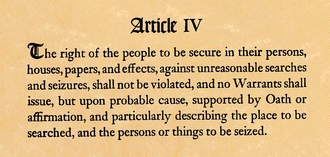

Il quarto emendamento protegge i cittadini da “ricerche e sequestri irragionevoli” e vieta i warrant senza probabile causa.

fonte

Ciò significa che, in base al Quarto emendamento, non dovrebbe essere legale per l’NSA mettere una squadra di sorveglianza su un obiettivo e intercettare i loro metadati se non possono provare che esiste una causa probabile.

Tuttavia, ai sensi del Freedom Act degli Stati Uniti, le agenzie di intelligence non hanno bisogno di un mandato prima di avviare un’indagine su un obiettivo, che è fortemente in conflitto con la Costituzione.

Ma c’è di più oltre al conflitto tra USA Freedom Act e Costituzione. L’US Freedom Act consente anche alle forze governative una quantità eccessiva di potere e influenza.

Prima che il governo degli Stati Uniti emanasse il Patriot Act degli Stati Uniti, le forze di intelligence del governo potevano solo seguire e monitorare gli obiettivi che si erano dimostrati agenti di potenze straniere.

Tuttavia, dopo l’adozione del Patriot Act degli Stati Uniti e ora che il Freedom Act degli Stati Uniti continua a rispettare la maggior parte delle disposizioni originali, le forze di intelligence del governo non richiedono più una probabile causa per avviare indagini sugli obiettivi, né gli obiettivi devono essere agenti di potenze straniere.

Non è noto se debbano affrontare o meno una revisione legale, in particolare per quanto riguarda l’influenza dei giudici della Corte suprema, che possono o meno possedere l’autorità / il potere di chiudere determinate operazioni.

È per questi motivi che le indagini delle agenzie di intelligence governative rappresentano una potenziale minaccia per le tue attività online.

Nella prossima sezione, discuterò di come gli USA Freedom Act possano influenzare le tue attività online.

In che modo la legge sulla libertà degli Stati Uniti influisce sulle tue attività online?

Fatto “divertente”: quasi il 20% di tutte le informazioni raccolte dalla NSA sono americane.

Lo scopo dell’agenzia è proteggere gli Stati Uniti, apparentemente dalle minacce straniere, ma un quinto di ciò che raccolgono proviene da cittadini americani.

Nessuno sa esattamente come e quando le agenzie di intelligence raccolgono dati relativi alle attività online. Tuttavia, ci sono alcuni metodi noti, come diversi “programmi” classificati per la raccolta di dati, trapelati dai documenti Snowden.

1

Roving Wiretap

La disposizione di intercettazioni telefoniche mobili dello USA Patriot Act è scaduta nel 2015, ma la legge USA sulla libertà è stata emanata il giorno dopo e ha immediatamente ripristinato la disposizione di intercettazioni mobili.

In base alle attuali leggi sulle intercettazioni telefoniche applicabili alle forze dell’ordine di basso livello, se l’obiettivo di sorveglianza dovesse gettare via il dispositivo che era stato toccato, come un telefono cellulare, e acquistarne uno nuovo, l’ordine di sorveglianza sarebbe sceso.

Al fine di mettere la sorveglianza sul nuovo dispositivo, le forze dell’ordine di basso livello in questione dovrebbero organizzare un nuovo ordine che si applica al nuovo dispositivo.

Un “intercettazioni mobili“È fondamentalmente diverso, perché una volta autorizzato un ordine errato di intercettazioni telefoniche, l’agenzia di intelligence è autorizzata a seguire l’obiettivo di sorveglianza, indipendentemente dal fatto che il bersaglio abbia acquisito un nuovo telefono o altri mezzi di comunicazione.

Questa differenza fondamentale sta nel chi fa domanda per un ordine del tribunale delle intercettazioni: la CIA ha bisogno di un solo ordine per intercettare qualsiasi target: l’agenzia può toccare automaticamente un nuovo dispositivo, anche se quello attuale viene espulso.

Quindi, l’obiettivo di sorveglianza – come un lupo solitario – potrebbe essere seguito senza dover organizzare nuovi ordini di sorveglianza se l’obiettivo acquisisce un nuovo dispositivo.

2

Definizione di “Lone Wolf”

Un “lupo solitario” di solito si riferisce a un lupo senza branco a cui appartenere, che trascorre il suo tempo da solo.

Ma, in questo caso, significa “terrorista lupo solitario,”Che è qualcuno che agisce in modo completamente indipendente e solo al fine di preparare o commettere un atto di terrorismo o violenza.

In genere, un lupo solitario lavora da solo e senza alcuna interferenza esterna. Un lupo solitario può essere influenzato o motivato dalle convinzioni di una frangia o di un’organizzazione straniera e potrebbe pretendere di agire per conto di un tale gruppo.

3

Intercettazione di e-mail e messaggi di testo

Come discusso in precedenza, ai sensi del Freedom Act degli Stati Uniti, le agenzie di intelligence non possono più raccogliere dati in blocco. Tuttavia, è ancora legale per le agenzie di intelligence tenere traccia e monitorare determinati obiettivi intercettando il loro traffico e-mail e i loro messaggi di testo.

Quindi, la tua privacy online è sotto controllo da tale monitoraggio. Se non prendi le dovute precauzioni, tutti i tuoi dati email e di testo potrebbero cadere nelle mani della NSA o di una delle loro controparti.

4

Voice Over Internet Protocol (VoIP)

VoIP (Voice over Internet Protocol) è una scorciatoia per effettuare chiamate su Internet, ad esempio una chiamata WhatsApp o Skype. Il dispositivo non è collegato a una linea telefonica ma è invece connesso a una rete wireless. È possibile effettuare chiamate VoIP con un telefono cellulare o un computer.

L’NSA è in grado di raccogliere punti dati come ora, durata e numeri di telefono sia di te che della persona che stai chiamando.

5

Accesso alla cronologia della posta vocale

Il modo in cui l’NSA ottiene la cronologia dei messaggi vocali non è chiarissimo. Alcune fonti affermano che la NSA sta hackerando i telefoni per ottenere l’accesso alla cronologia della posta vocale, alle foto e così via. Una fonte tedesca, Der Spiegel, che è stata una delle prime a pubblicare informazioni sui documenti trapelati da Edward Snowden, afferma che la NSA sta installando spyware sugli smartphone (anche prima che vengano spediti).

Lo stesso articolo suggeriva che (all’epoca) il capo dell’NSA, sentendo che c’erano 400.000 applicazioni disponibili per gli smartphone, affermava che ciò significava che c’erano 400.000 opportunità per accedere a uno smartphone.

Ma nessuno sa se questo accada ancora oggi. Tuttavia, è chiaro che dovresti stare attento quando scegli le applicazioni da usare e che dovresti considera sempre la sicurezza di un’applicazione.

6

Vari programmi di intelligence

Le agenzie di intelligence identificano programmi specifici con determinati nomi, il che spesso significa che il programma si concentra su uno specifico ambito di sorveglianza o utilizza uno strumento software specifico che si rivolge ai sistemi.

Inutile dire che alcuni programmi altamente classificati probabilmente stanno attivamente eseguendo e raccogliendo dati mentre scrivo questa frase, ma questa è solo una speculazione da parte mia. Molti altri programmi probabilmente non sono mai stati resi pubblici.

Ho elencato alcuni programmi noti che hanno sicuramente un impatto sulla tua privacy online.

MISTICO

MISTICO era uno dei famigerati programmi di sorveglianza della NSA, che raccoglieva metadati di milioni di americani. Il programma è venuto alla luce a causa dei giornali Snowden nel 2013.

Il programma ha anche raccolto i metadati delle telefonate da altri paesi, come il Messico, le Filippine e l’Afghanistan.

Non è confermato se il programma sia ancora in esecuzione negli Stati Uniti o su scala internazionale. Tuttavia, se lo è, è molto illegale.

PRISMA

Il famigerato programma NSA chiamato PRISMA (trapelato dai documenti Snowden) raccoglie le comunicazioni via Internet da tutte le grandi società Internet negli Stati Uniti. Ad esempio, PRISM ha fatto passare a Google i dati sotto la Legge sugli emendamenti FISA del 2008.

Non ci sono segnalazioni che il programma PRISM sia stato chiuso. E, considerando che il Freedom Act degli Stati Uniti include una clausola secondo cui le aziende tecnologiche come Facebook e Google possono informare i loro utenti che hanno consegnato i loro dati, è sicuro affermare che il programma sta ancora eseguendo la scansione attiva delle attività su Internet, altrimenti perché tale disposizione sono stati inclusi nella legge?

Bullrun

Il programma NSA Bullrun è progettato per decifrare la crittografia delle fonti di comunicazione e dati online.

Come riportato in Il guardiano, il programma utilizza vari metodi per sfruttare le reti di computer, utilizzando tecniche matematiche avanzate.

Sul lato positivo, le società tecnologiche e di crittografia come Google, FreeBSD e OpenSSL hanno migliorato la loro protezione di crittografia dopo le rivelazioni.

Come proteggersi dallo spionaggio del governo

Come abbiamo appreso, l’NSA e altre agenzie di intelligence stanno costantemente spiando – e troppo viene fatto sui cittadini degli Stati Uniti.

È quindi importante proteggersi dalla sorveglianza di massa e da altri tipi di raccolta di dati.

Ci sono alcuni componenti importanti per proteggere i tuoi dati, vale a dire la crittografia e una VPN. Un altro metodo è quello di scegliere di utilizzare la rete Tor.

Andiamo a scavare un po ‘più a fondo.

1

crittografia

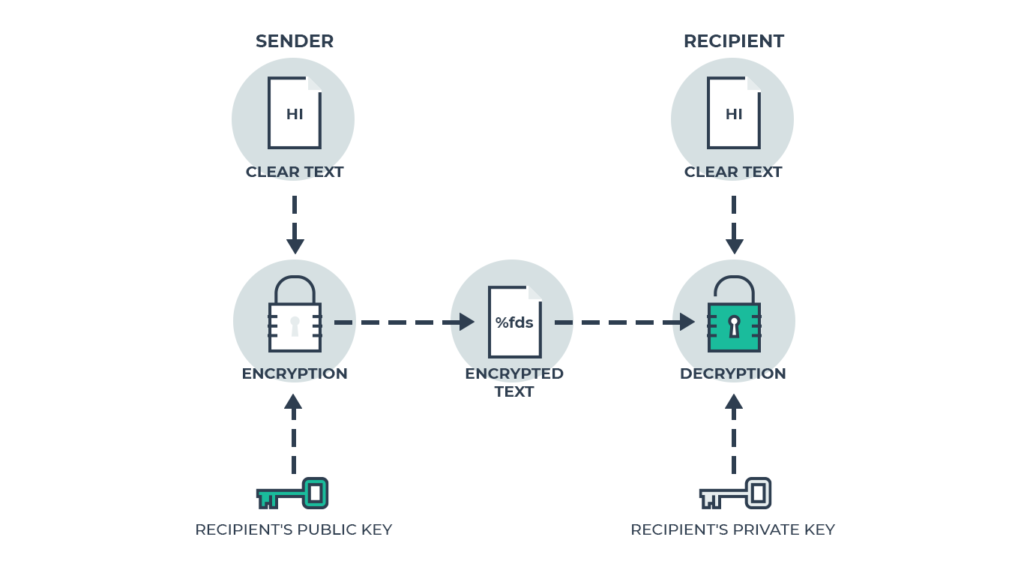

La crittografia è un metodo che puoi utilizzare per mantenere le tue attività online e le relative informazioni personali e commerciali al sicuro dallo spionaggio del governo.

Crittografando il tuo traffico, stai proteggendo attivamente i tuoi accessi, i dati bancari, i dati della carta di credito e altre informazioni sensibili. Tutti questi dati che lasci su Internet possono essere monitorati dalle agenzie di intelligence del governo.

L’NSA ha raccolto i registri telefonici di milioni di clienti Verizon – per non parlare del fatto che il proprio provider di servizi Internet (ISP) è ora tenuto a consegnare i dati dei clienti alle agenzie di intelligence quando richiesto.

È quindi essenziale crittografare il traffico Internet, i file, le email e altri tipi di app di messaggistica.

Ciò che sostanzialmente fa la crittografia è mescolare un insieme di “testo in chiaro” (testo leggibile) e convertirlo in “testo cifrato” (testo illeggibile) con una chiave di crittografia. Pertanto, solo la persona o la parte fidata con la chiave di decrittazione può “sbloccare” il messaggio e leggerlo.

Per ulteriori informazioni, leggi il mio post approfondito su come funziona la crittografia.

2

VPN

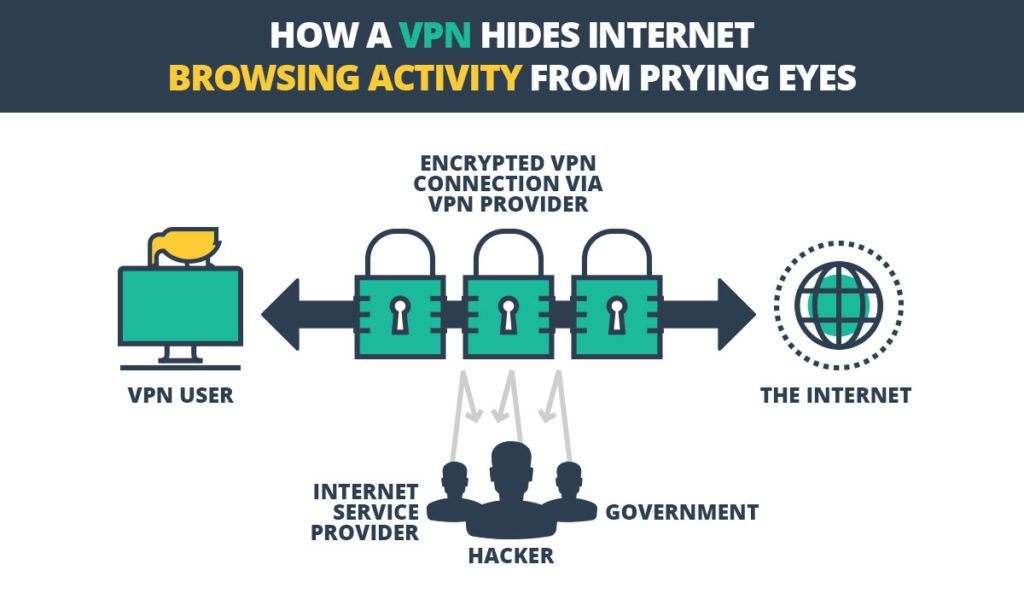

Una rete privata virtuale (VPN) è un buon punto di partenza per proteggere le tue attività online. Una VPN fornisce una connessione di rete sicura e protetta (traffico in entrata e in uscita) tra il tuo computer o telefono cellulare e una rete online.

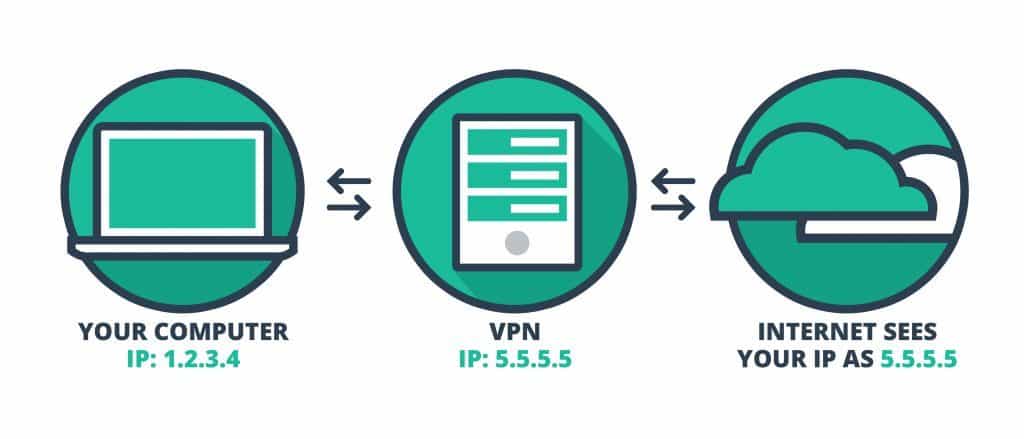

Ciò che essenzialmente fa una VPN è trasmettere tutto il traffico di dati del dispositivo attraverso una rete privata. Il server privato indirizza il traffico attraverso un server in base a una posizione a scelta dell’utente.

Inoltre, una VPN crittografa tutti i tuoi dati sul traffico, fungendo da ulteriore livello di protezione. La VPN stabilisce una connessione come se si stesse connettendo attraverso una rete normale, apparendo e agendo come una connessione locale ma in realtà nascondendo il vero indirizzo IP della tua posizione.

Questo crea un tunnel sicuro per la tua connessione, rendendo impossibile per le agenzie di intelligence governative spiarti o decifrare i tuoi dati.

Il tunnel consente di connettersi prima a un server VPN. Il server convertirà il tuo vero indirizzo IP in un indirizzo IP generico (tutti gli utenti che accedono allo stesso server VPN avranno lo stesso indirizzo IP). Quindi, il tuo indirizzo IP è ben nascosto e impedisce al governo di rintracciare le attività.

Se vuoi saperne di più sulle VPN e su come configurare la tua VPN, consulta la mia guida su VPN e quello che fanno.

3

Tor

Come ultima risorsa, potresti optare per il Tor (“The Onion Router”) Browser. Tor Browser ti consentirà di navigare sul Web senza essere monitorato.

Tor Browser opera all’interno della propria rete per anonimizzare le attività Web connettendosi a Internet e crittografando direttamente la connessione.

Tutto il tuo traffico Internet viene instradato attraverso più “nodi” Tor che cambiano costantemente e casualmente ad ogni richiesta di pagina. Pertanto, Tor è un po ‘più lento di una VPN, ma il livello di anonimato è più alto.

Tor Browser ti consentirà di navigare sul Web in modo completamente anonimo, il che significa che le agenzie governative non possono tracciare o monitorare il tuo comportamento online.

Modi aggiuntivi per proteggersi

-

Connettiti al Web tramite un server proxy, ad esempio DuckDuckGo, quindi il tuo indirizzo IP è nascosto.

-

Utilizzare un provider di servizi di posta elettronica crittografato e attento alla privacy. Dai un’occhiata al mio post con le migliori scelte di i provider di posta elettronica più sicuri.

Puoi anche crittografare le e-mail di Gmail o Outlook su computer Windows, macOS, Android o iOS.

-

Uso Bitcoin o un’altra criptovaluta per pagamenti digitali anonimi.

Se vuoi saperne di più navigare sul Web in modo anonimo e in un ambiente sicuro, puoi trovare ulteriori informazioni su questo argomento nella mia altra guida, che include anche molte altre informazioni utili!

Ricapitoliamo

Sfortunatamente, la maggior parte delle disposizioni originali degli USA Patriot Act sono state rinnovate negli USA Patriot Act.

I principali cambiamenti sono stati osservati principalmente nelle seguenti aree:

-

Niente più sorveglianza di massa.

-

Maggiore trasparenza per quanto riguarda le agenzie di intelligence e i casi FISC.

-

È legale per le aziende tecnologiche informare il grande pubblico quando gli viene chiesto di consegnare i dati.

Ogni anno, la NSA pubblica un rapporto di valutazione pubblica che mostra l’impatto del Freedom Act degli Stati Uniti.

La relazione annuale sulla trasparenza 2023 dell’Ufficio del direttore dell’intelligence nazionale indica che, anche ai sensi del Freedom Act degli Stati Uniti, l’NSA ha ancora raccolto oltre 151 milioni di record di metadati di cittadini americani nel 2016.

Inoltre, il governo degli Stati Uniti è ancora autorizzato e in grado di intercettare telefoni cellulari, intercettare e-mail, monitorare i dati su VoIP, nonché accedere alla cronologia della posta vocale e ai messaggi di testo.

Per proteggerti da tale sorveglianza governativa, dovrai crittografare tutti i tuoi dati e il traffico / le attività online. Inoltre, è necessario installare una buona VPN e Tor Browser.

Tutti i metodi di sorveglianza previsti dagli USA Freedom Act possono influire sulle tue attività online, ma alcuni si chiedono ancora se sia davvero possibile “superare in astuzia” agenzie come la NSA.

Tuttavia, avrai una grande possibilità di batterli quando seguirai le precauzioni di protezione elencate in questa guida.

ane non avevano il permesso di monitorare le attività online dei cittadini statunitensi, le rivelazioni di Snowden hanno dimostrato che lNSA stava effettivamente raccogliendo dati di massa sui cittadini americani. Questo ha portato a una maggiore attenzione sulla questione della privacy online e alla creazione del USA Freedom Act. Le rivelazioni di Snowden hanno quindi contribuito a spingere il governo degli Stati Uniti a rivedere le sue politiche di sorveglianza e a introdurre maggiori protezioni per la privacy dei cittadini.