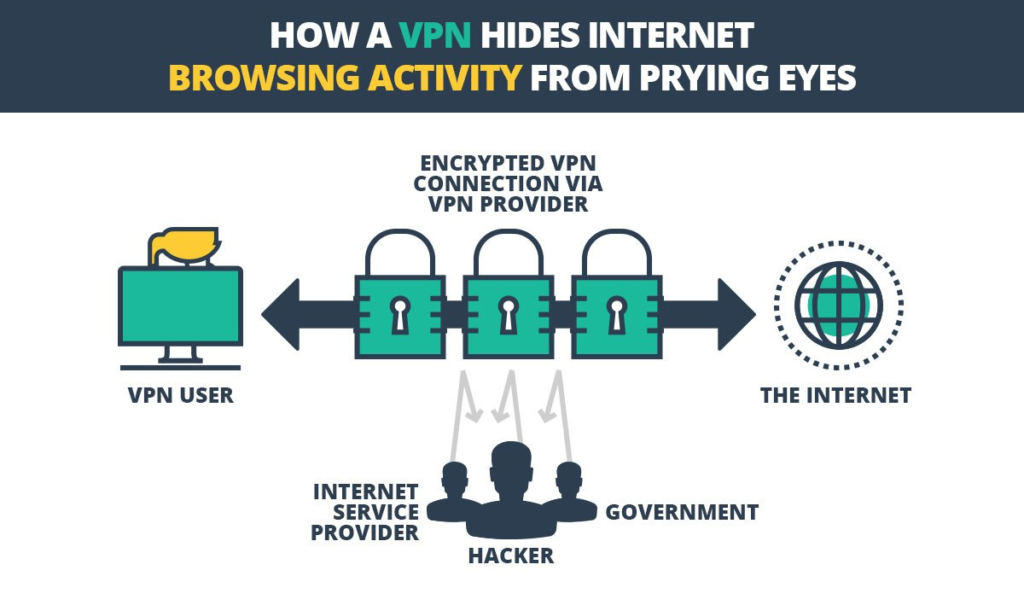

Mungkin ciri yang paling penting dalam Rangkaian Peribadi Maya (VPN) adalah keupayaan untuk menyulitkan data yang dihantar antara komputer anda dan pelayan penyedia VPN.

Penyulitan VPN bukan sahaja melindungi data peribadi dan perniagaan anda, tetapi juga memastikan aktiviti dalam talian anda selamat dari mata prying.

Dalam artikel ini, saya akan menawarkan rupa terperinci enkripsi. Saya akan melindungi penyulitan apa, bagaimana ia berfungsi, dan bagaimana penyedia VPN terbaik menggunakannya untuk memastikan alamat IP dan data pelanggan mereka selamat dari pendedahan.

Menjelang akhir artikel ini, anda akan mengetahui lebih lanjut mengenai penyulitan daripada yang anda impikan yang anda impikan, dan anda akan lebih bersedia untuk menyaring tuntutan promosi penyedia VPN.

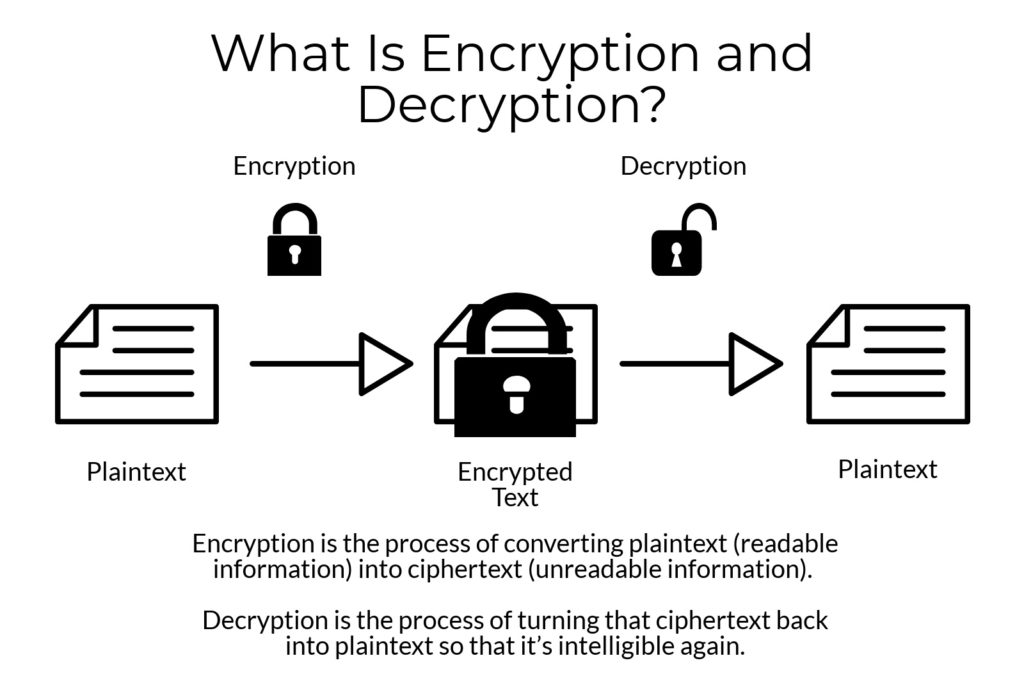

Apakah Enkripsi?

Penyulitan adalah proses menukar teks kosong (maklumat boleh dibaca) ke dalam ciphertext (maklumat yang tidak boleh dibaca).

Decryption adalah proses mengubahnya ciphertext kembali ke teks kosong supaya ia dapat difahami lagi.

Ingat bagaimana anda dan rakan menggunakan “kod rahsia” untuk menghantar nota di sekolah menengah? Teknologi penyulitan moden adalah serupa, hanya lebih sukar untuk menyahsulit daripada “A = 1, B = 2,” dan sebagainya, pernah ada.

Teknologi penyulitan moden menggunakan kunci rahsia rahsia untuk “merontak” data pengguna supaya ia tidak boleh dibaca oleh sesiapa sahaja yang tidak memiliki kunci cipher, menghalang orang luar membaca maklumat peribadi anda.

Untuk encod plaintext atau menyahkod ciphertext, a kunci rahsia diperlukan. Kedua-dua kekunci menggunakan a cipher, yang merupakan algoritma yang digunakan untuk plaintext untuk mencipta dan menguraikan ciphertext.

Bank, pemproses kad kredit, pedagang dan lain-lain menggunakan penyulitan untuk melindungi maklumat sensitif – seperti nombor kad kredit, maklumat pesanan dan data sensitif lain – dari mata yang bersuara orang luar.

Walau bagaimanapun, bagi tujuan artikel ini, kami akan menumpukan perhatian kepada penyulitan itu Pembekal VPN gunakan untuk melindungi maklumat pengguna mereka – seperti trafik web mereka, fail yang dimuat turun dan perkhidmatan yang diakses – dari mereka yang ingin mengintip ke arah peribadi mereka.

VPN mengarahkan sambungan internet anda melalui “terowong” penyulitan, menghalang mana-mana orang luar – seperti Penyedia Perkhidmatan Internet anda, penguatkuasa undang-undang atau penggodam – dari memantau alamat IP anda, serta perjalanan dalam talian anda dan peribadi, perniagaan dan peribadi yang berkaitan maklumat.

The terowong penyulitan adalah tepat dinamakan, kerana ia berfungsi seperti subway atau kerja terowong lebuh raya.

Sebagai contoh, semasa anda mungkin tahu bahawa kereta bawah tanah berada di bawah kaki anda, anda tidak tahu berapa kereta api yang melalui terowong, berapa banyak kereta yang ada, bilangan penumpang yang menunggangnya, di mana mereka berada atau di mana mereka ‘pergi lagi.

Sambungan VPN berfungsi sebagai “terowong” maya, melindungi perjalanan dalam talian anda dari mana-mana orang luar dan menghalang mereka daripada mengetahui apa yang anda cari.

Bagaimana Penyulitan berfungsi

Terdahulu dalam artikel ini, saya menawarkan penjelasan ringkas tentang cara penyulitan berfungsi.

Sudah tentu, penyulitan moden yang digunakan untuk melindungi data pada abad ke-21 tidak berfungsi semudah itu, tetapi prosesnya sama.

Apabila enkripsi yang anda gunakan adalah semudah penggantian abjad atau angka (seperti yang anda gunakan di sekolah menengah), mudah untuk mendekripsi.

Penyulitan moden didasarkan pada matematik yang canggih algoritma yang membuat penyulitan dan penyahsulitan banyak lebih rumit.

Terdapat dua jenis utama kunci penyulitan yang digunakan hari ini: simetri dan asimetrik.

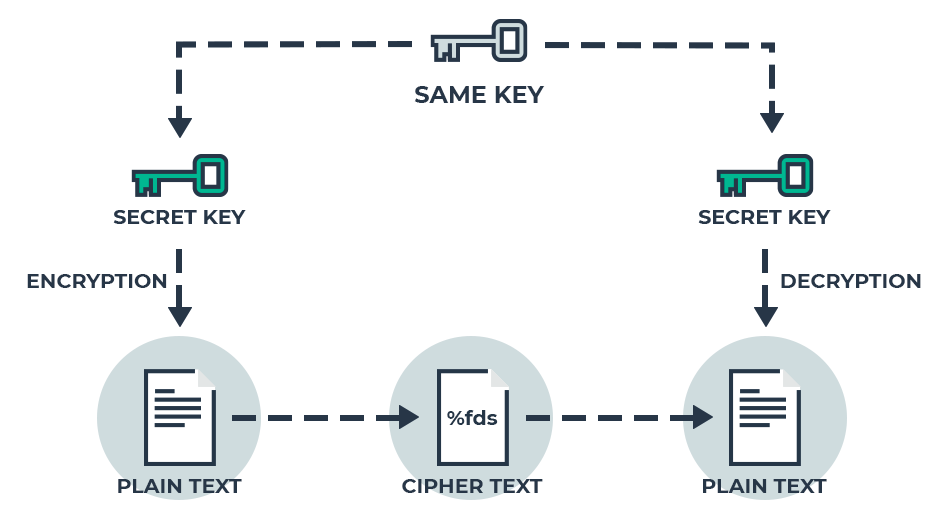

Algoritma Kunci Simetri (Kekunci Peribadi)

- Pro: Cepat

- Con: Kurang selamat daripada asimetrik

A algoritma kunci simetri menggunakan kekunci penyulitan yang sama untuk penyulitan sumber data plaintext dan penyahsulitan ciphertext yang dihasilkan.

Kedua-dua pihak yang berkongsi maklumat perlu bersetuju dengan kata laluan tertentu (utama) untuk digunakan untuk menyulitkan dan mendekripsi data. Hal ini membuat perkara mudah, kerana pihak yang terlibat hanya perlu menukar kunci sekali.

Kekunci simetri (juga dipanggil kunci peribadi) biasanya digunakan dalam situasi satu-satunya sahaja, di mana kunci baru dicipta setiap kali. Penyelesaian pembayaran seperti Apple Pay atau Android Pay menggunakan algoritma kunci simetri satu kali dalam bentuk tanda satu kali untuk melindungi pembayaran.

Algoritma kunci simetri adalah lebih pantas daripada yang tidak simetris, kerana terdapat hanya satu kunci yang terlibat. Walau bagaimanapun, ini juga kelemahan, sebagai mana-mana orang luar yang memperoleh kunci dengan mudah boleh menyahsulit semua maklumat yang disulitkan yang dihantar dan diterima oleh pihak-pihak.

Pemintasan mungkin sepenuhnya, kerana pengguna perlu bersetuju dengan kunci sebelum masa melalui saluran tidak terenkripsi, seperti panggilan telefon, e-mel atau mesej teks, semuanya tidak selamat dengan cara mereka sendiri.

Proses ini juga merupakan kesakitan di pantat untuk pengguna yang perlu berkongsi data dengan pelbagai pihak. Ini adalah kerana keperluan kunci unik untuk digunakan dengan setiap pihak. Pasti, anda boleh menggunakan kunci yang sama untuk semua pengguna, tetapi kemudian semua orang boleh menyahsulit data orang lain.

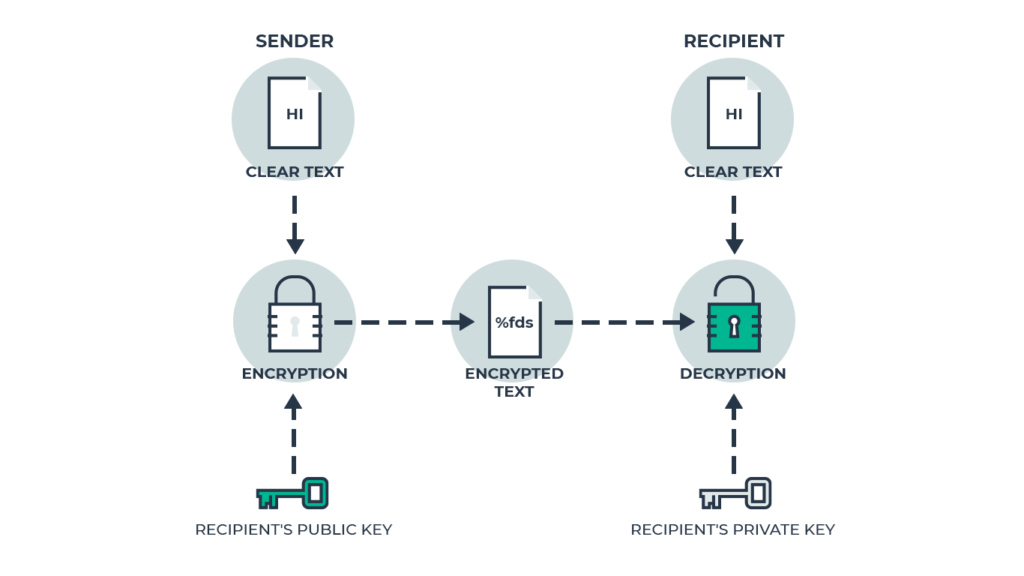

Algoritma Kunci Asimetri (Kunci Awam)

- Pro: Lebih selamat daripada simetri

- Con: Lambat

An algoritma kunci asimetrik kegunaan berbeza kunci untuk penyulitan plaintext dan penyahsulitan ciphertext yang dihasilkan. Proses ini menggunakan kedua-dua kunci awam dan peribadi.

The kunci awam digunakan untuk menyulitkan data, dan kunci peribadi digunakan untuk nyahsulit data itu. Hanya penerima yang dimaksudkan data itu mengetahui kunci persendirian. Sebarang mesej yang disulitkan dengan menggunakan kunci awam hanya boleh didekripsi dengan menggunakan kekunci persendirian yang sepadan.

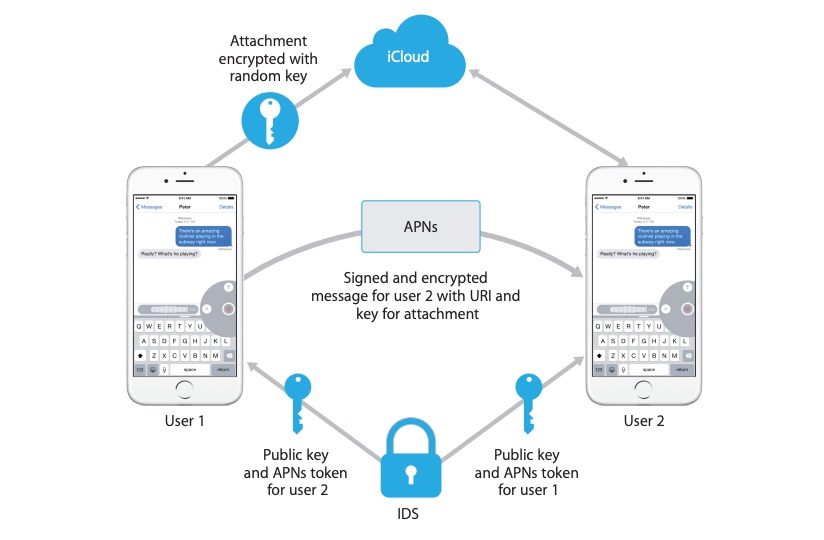

Saya akan menggunakan perkhidmatan iMessage Apple untuk menjelaskan bagaimana penyulitan asimetrik berfungsi.

Anda mempunyai reuni keluarga yang datang, dan anda ingin membuat Kek Coklat Double-Chocolate Nenek, tetapi anda tidak mempunyai resipi. Jadi, anda mengambil iPad anda dan menghantar mesej ke iPhone ibu anda.

Apabila anda dan ibu anda menubuhkan iPad anda, anda menghidupkan iMessage. Ini adalah perkhidmatan pemesejan yang disulitkan dari hujung ke hujung yang bertindak seperti khidmat pesanan SMS, tetapi melindungi mesej anda dari – mengatakannya dengan saya – mata prying.

Pada iPad anda, aplikasi iMessage mencipta kunci peribadi untuk digunakan untuk menyahsulit data yang anda terima pada iPad anda.

Pada iPhone ibu anda, aplikasi iMessage mencipta kunci persendirian (berbeza) untuk digunakan untuk menyahsulitkan data yang dia terima pada iPhonenya.

Dalam kedua-dua kes, kunci persendirian adalah unik untuk peranti tertentu – satu kunci peribadi untuk iPad anda, dan satu kunci persendirian untuk iPhone ibu anda.

Aplikasi ini juga mengarahkan pelayan Apple untuk mencipta yang unik awam kunci untuk setiap pengguna, yang disimpan di pelayan tersebut.

Apabila anda menghantar mesej anda kepada Ibu, peranti anda mengambil kunci awam ibu anda dari pelayan Apple dan menggunakannya awam kunci untuk menyulitkan mesej keluar anda, sebelum ia meninggalkan telefon anda.

Sebaik sahaja anda memukul hantar, pelayan Apple memajukan mesej yang disulitkan ke iPhone ibu anda, di mana dia peribadi kunci menyahsulit mesej anda.

Apabila ibu anda menjawab, proses itu dilakukan sekali lagi, tetapi sebaliknya. Kali ini, mesej ibu anda kepada anda disulitkan menggunakan anda kunci awam (diambil dari pelayan Apple), dan mesej itu kemudian diekripsi pada menggunakan iPad anda anda kunci peribadi.

Ini menjadikan cryptography asimetris lebih selamat daripada kriptografi simetri, kerana ia menghilangkan keperluan untuk berkongsi kunci tunggal.

Walau bagaimanapun, kerana proses kriptografi asimetri secara matematik lebih kompleks daripada kriptografi simetri, menambah kepada overhead pengkomputeran, proses penyulitan / penyahsulitan mengambil masa lebih lama, perlahan penghantaran sedikit.

VPN menggunakan penyulitan asimetrik untuk menukar kunci sesi simetrik, yang kemudiannya digunakan untuk sessi sesi. Kerana overhead pengiraan yang saya nyatakan di atas, anda biasanya akan melihat kelajuan sambungan yang lebih perlahan apabila menggunakan VPN berbanding dengan sambungan ISP biasa anda.

Panjang Kunci Penyulitan

Kekuatan penyulitan mana-mana bergantung pada kunci penyulitan saiz kecil. Umumnya, kunci yang lebih panjang adalah, semakin kuat penyulitan itu.

Pada asasnya, panjang kunci yang lebih panjang, kombinasi yang lebih mungkin dapat dibuat dengan kunci, menjadikannya lebih sukar untuk percubaan kekerasan untuk menghasilkan nilai yang betul untuk kunci.

The saiz kecil satu kunci merujuk kepada bilangan dan angka nol (binari) yang digunakan untuk menyatakan algoritma. Ini dikenali sebagai panjang kunci. Kedua-dua istilah ini boleh ditukar ganti, walaupun “kunci utama” adalah istilah yang lebih popular.

Jadual di bawah memaparkan bagaimana kombinasi kunci penyulitan yang mungkin meningkat dengan pesat apabila saiz kunci meningkat:

| Saiz Utama | Permutasi Utama yang Mungkin |

| 1-bit | 2 |

| 2-bit | 4 |

| 8-bit | 256 |

| 16-bit | 65536 |

| 64-bit | 4.2 x 10 ^ 9 |

| 128-bit | 3.4 x 1 ^ 38 |

| 192-bit | 6.2 X 10 ^ 57 |

| 256-bit | 1.1 x 10 ^ 77 |

1-bit adalah satu digit binari tunggal, yang menawarkan dua permutasi, sama ada pada (1) atau dimatikan (0); 2-bit menawarkan dua digit binari (00, 01, 10, 11), menawarkan empat permutasi, dan sebagainya. Dalam jadual di atas, saiz utama di bawah 128-bit dimasukkan hanya untuk tujuan demonstrasi, kerana apa-apa kurang daripada 128-bit akan terlalu mudah retak.

Apabila saiz kunci meningkat, bilangan kombinasi mungkin dan kerumitan simpul meningkat. Ini juga memberi kesan kepada kadar kejayaan seorang penggodam yang melakukan serangan kekerasan pada kekunci.

A serangan kekerasan adalah apabila penyerang menjalankan semua pilihan kata laluan atau kekunci yang mungkin sehingga mereka dapat mencari yang betul. Walaupun menggunakan superkomputer, penyulitan moden boleh mengambil masa bertahun-tahun untuk retak, jika pernah.

Supercomputer yang terpantas kedua di dunia, Sunway TaihuLight, mampu 93 petaflops sesaat, menjadikannya berjuta-juta kali lebih cepat daripada komputer peribadi.

ScramBox mengira bahawa ia akan mengambil Sunway TaihuLight 27,337,893 trilion trilion trilion trilion trilion (itu betul, 4 trilion) tahun untuk memecahkan kunci AES 256-bit, salah satu ciphers enkripsi moden yang kuat (yang saya akan bincangkan di bahagian seterusnya).

Dan itulah salah satu daripada superkomputer terpantas di dunia. Untuk satu, PC berprestasi tinggi untuk memecahkan AES-256, ia memerlukan 27 trilion trilion trilion trilion trilion trilion tahun.

Bolehkah saya mengingatkan anda bahawa alam semesta hanya berusia 15 bilion tahun? Malah Jawapan untuk Kehidupan, Alam Semesta dan Segala-galanya tidak akan mengambil masa yang lama untuk dikira.

Cukuplah untuk mengatakan bahawa penggodam akan menunggu lama untuk mengakses akaun bank anda, dan tiada siapa yang mempunyai masa untuk itu – jadi anda boleh yakin bahawa data anda selamat di sebalik penyulitan AES-256.

Ciphers Enkripsi – Apakah Mereka?

Sebagaimana yang kita lihat di bahagian sebelumnya, panjang kunci penyulitan adalah jumlah sebenar nombor mentah yang terlibat dalam penyulitan.

Sekarang, kita akan lihat ciphers, yang merupakan algoritma sebenar (atau siri langkah) yang digunakan untuk melaksanakan penyulitan. Protokol VPN menggunakan ciphers ini untuk menyulitkan data anda. (Saya akan membincangkan protokol di bahagian seterusnya.)

Walaupun pemalsuan yang brutal komputer moden pada asasnya tidak berguna, kadang-kadang ada kelemahan dalam cipher yang direka dengan baik bahawa penggodam boleh mengeksploitasi untuk memecahkan enkripsi berkaitan.

Nasib baik, panjang kunci yang lebih lama dapat membantu mengimbangi kelemahan-kelemahan ini dengan meningkatkan jumlah kombinasi yang mungkin.

Walau bagaimanapun, panjang kunci sahaja bukan penunjuk yang tepat tentang kekuatan serpihan. Gabungan kerumitan kekunci dan panjang kunci adalah perkara penting.

Dalam aplikasi dunia nyata, keseimbangan antara keselamatan dan kebolehgunaan mesti dijumpai, sebagai panjang kunci yang lebih panjang, lebih banyak pengiraan diperlukan, dan seterusnya, kuasa pemprosesan lebih diperlukan.

Cip yang paling popular yang digunakan hari ini ialah AES.

AES

Institut Piawaian dan Teknologi Kebangsaan A.S. (NIST) menubuhkan AES pada tahun 2002. AES bermaksud “Standard Penyulitan Lanjutan,” yang merupakan spesifikasi untuk penyulitan data elektronik.

AES terdiri daripada 3 blok ciphers: AES-128, AES-192 dan AES-256. Setiap satu menyulitkan dan mendekrut data menggunakan kekunci 128, 192 dan 256 bit, masing-masing.

Oleh kerana AES ialah simpul simetri, ia menggunakan kunci yang sama untuk penyulitan dan penyahsulitan data, jadi kedua-dua pihak yang menghantar dan menerima mesti tahu dan menggunakan kunci rahsia yang sama.

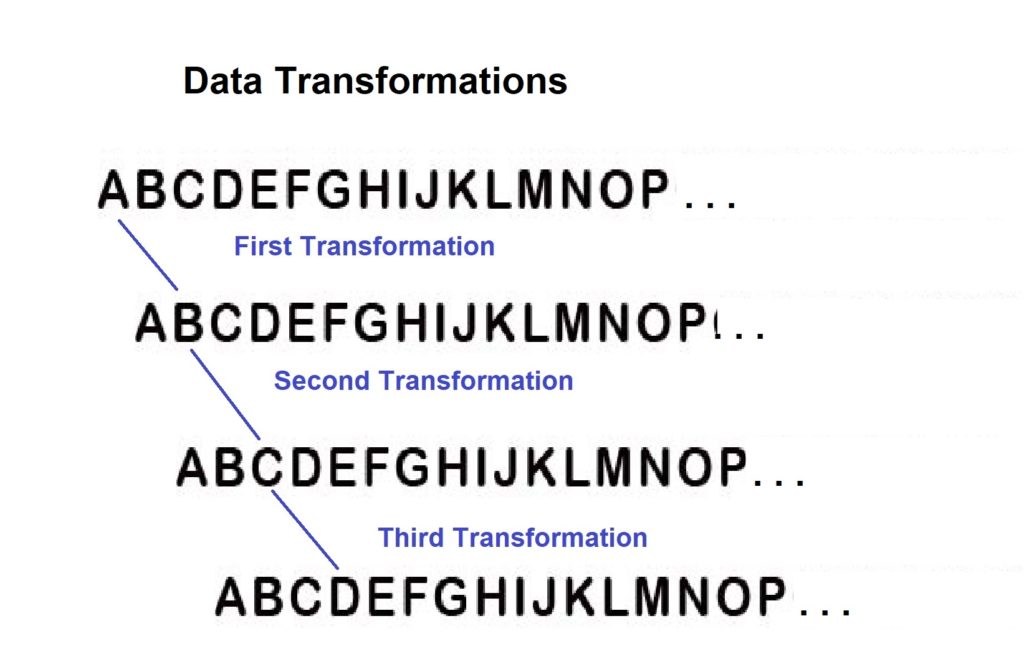

Algoritma mentakrifkan bilangan tertentu transformasi data untuk dilakukan pada data yang tersimpan dalam array. Bilangan transformasi data ditentukan oleh panjang kunci, iaitu: 10 transformasi untuk 128-bit, 12 untuk 192-bit dan 14 untuk kekunci 256-bit. Ini dikenali sebagai polimorfisme.

Contohnya, katakan kami menggunakan simpulan percetakan huruf yang mudah. A akan sama B, maka B = C, C = D, D = E, dan sebagainya. Dalam transformasi pertama, A ditetapkan untuk menjadi sama dengan B; maka dalam transformasi kedua, A berakhir dengan sama dengan C; kali ketiga, A sama dengan D; dan sebagainya.

Jadi, jika anda menggunakan AES-128, yang melakukan 10 transformasi, maka A akan sama K.

Sudah tentu, cipher AES adalah jauh lebih rumit daripada simpul percubaan huruf yang mudah, jadi hasil akhir akan jauh lebih rumit dan sukar untuk mendekripsi daripada A menyamai K.

Terdapat banyak penyelidikan yang menyerang standard penyulitan AES sejak ia ditubuhkan pada tahun 2002.

Walau bagaimanapun, AES telah terbukti sebagai a pertahanan yang boleh dipercayai. Satu-satunya kali sebarang serangan adalah berjaya, ini disebabkan oleh penggodam yang mengeksploitasi kelemahan pelaksanaan atau pengurusan yang berkaitan. (Dengan kata lain, ralat manusia semasa persediaan.)

Kerahsiaan yang Sempurna

Kerahsiaan yang Sempurna (PFS), juga dikenali sebagai “Forward Secrecy,” adalah sistem menggunakan ciphers, di mana satu set kunci penyulitan peribadi yang baru dan unik (atau “ephemeral”) dijana untuk setiap sesi.

TechTerms mendefinisikan sesi sebagai “masa terhad komunikasi antara dua sistem.” Dalam Bahasa Inggeris mudah, ini biasanya merujuk kepada jumlah masa antara apabila pengguna melog masuk ke laman web, dan apabila mereka log keluar atau menutup penyemak imbas.

Setiap sesi mempunyai kunci sendiri, yang digunakan sekali dan tidak lagi.

Kerahsiaan Perfect Forward membuang keupayaan penggodam untuk mengeksploitasi “kekunci tuan” yang berterusan, mis. kunci kepada akaun laman web pengguna itu sendiri. Walaupun ada kunci yang digodam, hanya sesi tunggal itu dikompromi, sementara semua sesi lain tetap selamat.

PFS adalah kaedah terbaik untuk mendapatkan sesi individu, terutama untuk kedua-dua laman web HTTPS dan sambungan OpenVPN. Cari Google raksasa mengumumkan pada November 2011 bahawa ia akan menggunakan PFS untuk menjamin sesi Gmail, serta Carian, Dokumen dan Google+.

Apa yang Kami Sudah Selesaikan – Penyulitan

Penyulitan adalah proses algoritma yang mengubah plainteks yang boleh dibaca ke dalam ciphertext yang tidak boleh dibaca, dan penyahsulitan adalah proses algoritma yang mengubah ciphertext kembali ke plaintext.

Terdapat dua jenis algoritma utama: simetrik dan asimetrik. Symmetric algoritma utama hanya menggunakan kunci persendirian, menjadikannya cepat tetapi kurang selamat, sementara asimetrik menggunakan algoritma utama peribadi dan awam kunci, memperlahankannya tetapi menjadikannya lebih selamat.

Penyulitan ciphers adalah algoritma arahan untuk mengubah (menyulitkan) data (A = K, B = L, dan sebagainya), dan kunci penyulitan menunjukkan berapa kali data akan diubah.

Penyulitan kunci adalah kepingan maklumat yang menentukan keluaran algoritma kriptografi, menyatakan transformasi maklumat plainteks ke dalam ciphertext. Lebih tinggi kiraan bit kunci, semakin tinggi tahap penyulitan.

Penyulitan VPN

Dalam bahagian ini, saya akan menerangkan bagaimana Rangkaian Peribadi Maya (VPN) menggunakan penyulitan untuk melindungi aktiviti dalam talian anda dan data berkaitan peribadi dan perniagaan berkaitan mereka.

Di samping itu, saya juga akan berkongsi maklumat mengenai pelbagai jenis protokol penyulitan VPN yang digunakan oleh penyedia, menerangkan bagaimana mereka berfungsi dan menerangkan kekuatan dan kelemahan setiap protokol.

Perisian VPN menyulitkan semua data yang dihantar dari komputer anda ke pelayan VPN pembekal. “Terowong” yang disulitkan ini membolehkan kedua-dua alamat IP dan perjalanan dalam talian anda selamat dari mata pihak ketiga.

Apakah Protokol?

A Protokol VPN adalah mekanisme atau “set arahan” (atau, untuk memudahkan, kaedah) itu mencipta dan mengekalkan sambungan yang disulitkan antara komputer pengguna, atau peranti lain yang bersambung, dan pelayan penyedia VPN.

Protokol VPN menggunakan algoritma penyulitan untuk memastikan data anda dilindungi dari mata prying.

Apabila menggunakan protokol VPN, peranti yang disambung mengikuti set arahan protokol, yang memberitahu bagaimana cara menyulitkan dan mendekripsi data yang dihantar dan diterima di antaranya dan pelayan VPN.

Penyedia VPN komersial menggunakan pelbagai jenis protokol keselamatan, dan kesemuanya mempunyai kekuatan dan kelemahan mereka. Kebanyakan protokol VPN menawarkan algoritma penyulitan terbina dalamnya, walaupun ini tidak benar untuk semua, seperti yang akan saya jelaskan kemudian.

Bagaimana Protokol berfungsi?

Setiap protokol VPN mempunyai kekuatan dan kelemahan mereka sendiri, serta ciri-ciri unik.

Sebagai contoh, OpenVPN membenarkan pengguna untuk menyambung menggunakan sama ada User Datagram Protocol (UDP) atau Protokol Kawalan Transmisi (TCP), manakala IKEv2 sangat baik menyambung semula pengguna yang kehilangan sambungan internet mereka.

Walau bagaimanapun, dari perkara yang mereka ada, 4 adalah yang paling penting untuk dipertimbangkan: ciphers, protokol lapisan pengangkutan, enkripsi jabat tangan dan pengesahan SHA. Saya akan membincangkan setiap ini dalam bahagian di bawah.

Selepas saya menutupnya, saya akan memperkenalkan protokol yang paling lazim dalam industri VPN hari ini. Ini termasuk: OpenVPN, L2TP / IPSec, IKEv2, SSTP dan PPTP.

Kebanyakan protokol ditetapkan dalam konfigurasi mereka, tetapi OpenVPN menonjol kerana ia sangat boleh dikonfigurasi, jadi saya akan menggunakannya sebagai contoh dalam bahagian ini.

Ciphers

Seperti yang telah saya nyatakan sebelum ini, protokol menggunakan algoritma yang dipanggil “ciphers” untuk melaksanakan penyulitan dan penyahsulitan data. Cip adalah siri langkah yang diikuti untuk menyulitkan / menyahsulit data.

Protokol VPN yang popular, seperti OpenVPN, mempunyai kelonggaran untuk menggunakan beberapa ciphers kunci simetrik untuk mengamankan data pada kedua-dua saluran kawalan dan data.

Salurkan saluran penyulitan melindungi sambungan antara komputer atau peranti anda dan pelayan penyedia VPN. Saluran data penyulitan mengamankan data sebenar yang kedua-dua pihak memancarkan antara satu sama lain.

Protokol paling lazim yang digunakan oleh penyedia komersil untuk menjamin komunikasi mereka adalah AES, Blowfish dan (sedikit sebanyak) Camellia.

AES

Semasa saya menyebutkan AES di bahagian sebelumnya, saya rasa penting untuk mengkaji semula dalam bahagian artikel ini, mengingat popularitinya.

AES boleh dikatakan cipher simetrik yang paling biasa digunakan pada hari ini, walaupun kerajaan A.S. menggunakan AES-256 untuk mengamankan datanya. AES dianggap sangat selamat, dan ia disahkan oleh Institut Piawaian dan Teknologi Kebangsaan.

AES boleh didapati dalam 3 saiz kunci bit berlainan – AES-128, AES-192 dan AES-256. AES-128 dan AES-256 adalah yang paling banyak digunakan. AES-256 adalah yang terkuat dari kedua-dua pilihan, walaupun AES-128 tetap selamat sejauh mana pakar boleh memberitahu.

Blowfish

Ahli teknologi keselamatan antarabangsa yang terkenal di dunia, Bruce Schneier telah membangunkan Blowfish-128, yang merupakan cipher lalai yang digunakan oleh OpenVPN. Blok kunci simetrik adalah tidak paten dan tiada royalti, dan tidak memerlukan lesen untuk digunakan.

Walaupun saiz kunci Blowfish boleh berkisar daripada 32 hingga 448 bit, saiz kunci 128-bit adalah satu pengguna biasanya menggunakan untuk mengamankan data.

Blowfish cukup selamat untuk kegunaan kasual. Walau bagaimanapun, ia mempunyai kelemahannya. Terdapat bug dalam beberapa pelaksanaan cipher. Walau bagaimanapun, versi rujukan (asas) tidak termasuk bug.

Camellia

Walaupun Camellia adalah cipher moden yang selamat, Institut Piawaian dan Teknologi Kebangsaan tidak mengesahkannya, dan ia belum diuji untuk kelemahan seperti AES.

Camellia boleh didapati dalam saiz utama 128, 192 dan 256 bit. Mitsubishi Electric dan NTT bersama-sama mengembangkan cipher untuk menjadi sesuai untuk pelaksanaan perkakasan dan perisian.

Protokol Lapisan Pengangkutan: TCP dan UDP

Protokol Kawalan Penghantaran (TCP) dan Protokol Datagram Pengguna (UDP) adalah protokol lapisan pengangkutan. Protokol lapisan pengangkutan mengendalikan perkhidmatan komunikasi akhir-ke-akhir untuk aplikasi, seperti yang digunakan di internet.

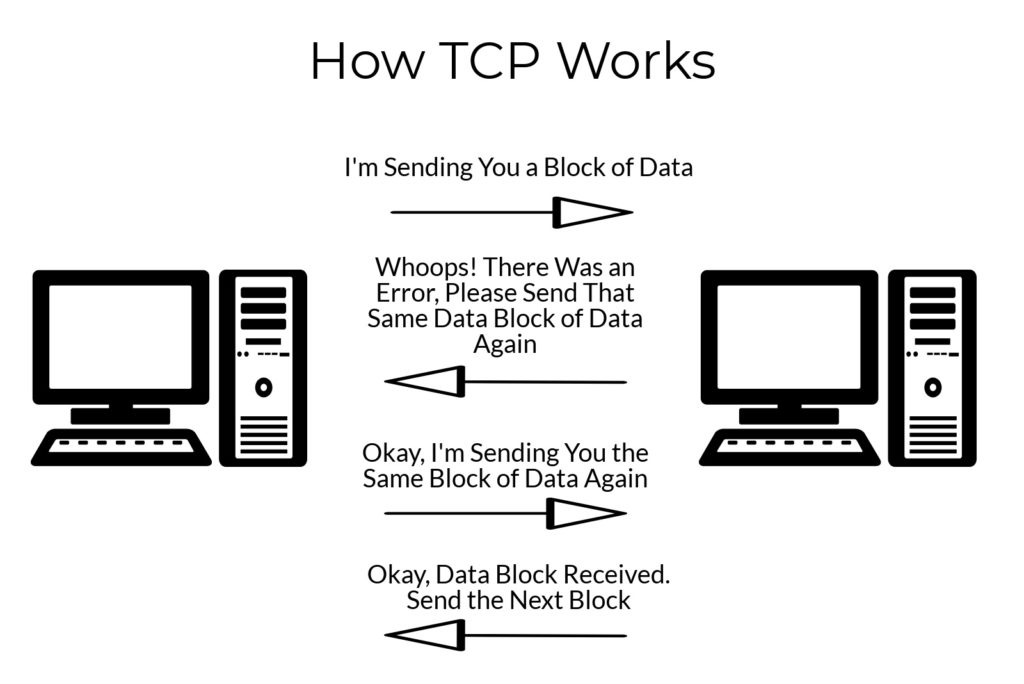

TCP

Protokol Kawalan Penghantaran (TCP) menyediakan komunikasi yang boleh dipercayai dan diperintahkan, namun lambat.

Jika TCP digunakan untuk menghantar mesej, fail atau maklumat lain, pengirim boleh yakin maklumat tersebut akan dihantar kepada penerima dengan tiada rasuah (ralat dalam data) dan dalam perintah yang betul. Ini amat penting untuk memindahkan fail dan menghantar mesej.

TCP menghantar data dalam “aliran,” dengan tiada yang menunjukkan di mana setiap paket bermula atau berakhir, jadi ia meletakkan ketegangan yang lebih berat pada peranti, kerana lebih banyak kuasa pemprosesan diperlukan untuk memastikan data diterima dengan betul.

Sekiranya sebahagian daripada aliran data TCP tiba dalam susunan yang salah, permintaan semula untuk data dihantar secara automatik sebagai sebahagian daripada pemprosesan, sebelum data dapat dipasang dalam urutan yang sesuai. Ini menyebabkan overhed pemprosesan yang lebih tinggi.

TCP digunakan di World Wide Web untuk akses HTTP (melihat halaman web), e-mel, pemindahan fail dan operasi lain.

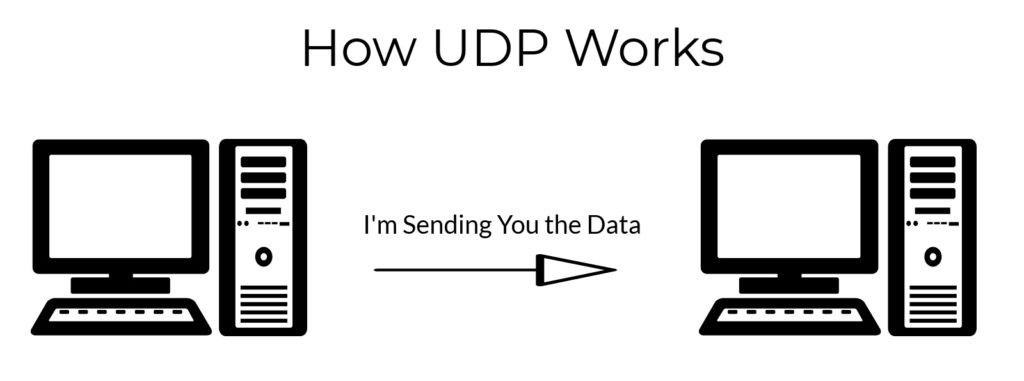

UDP

Protokol Datagram Pengguna (UDP) menyediakan lebih cepat, tetapi kurang dipercayai, komunikasi.

Jika UDP digunakan untuk menghantar maklumat, penghantar tidak boleh selamat dalam pengetahuan bahawa maklumat itu akan membuatnya kepada penghantar sama sekali, dan jika ia membuatnya di sana, ia mungkin tidak berada dalam urutan yang betul. Selain itu, apabila ia tiba, data mungkin rosak, seperti tawaran UDP tiada pembetulan kesilapan sama sekali.

Ini bermakna, jika anda menghantar mesej teks satu perkataan yang serius kepada yang lain penting anda, seperti:

“Menemukan syurga yang indah. Ia milik awak, gadis. Chris “

Kemudian ia mungkin tiba seperti ini:

“Menemui seorang gadis cantik. Ia adalah syurga. Yours, Chris “.

Jadi pastinya bukan protokol terbaik untuk memuat turun fail atau menghantar dan menerima maklumat lain, seperti mesej teks, yang perlu berada dalam urutan yang betul.

UDP lebih banyak ringan daripada TCP, kerana ia tidak menyokong pengesanan sambungan, pesanan mesej atau operasi intensif pemproses yang lain. UDP tidak peduli, ia hanya mengambil maklumat dalam apa jua pesanan yang diterima, pesanan salah atau tidak.

UDP menghantar paket data secara berasingan, dan paket-paket tersebut boleh keluar dari pesanan, jika mereka tiba di semua.

UDP digunakan untuk Sistem Nama Domain (DNS), aplikasi media streaming (seperti Netflix) dan permainan multiplayer dalam talian.

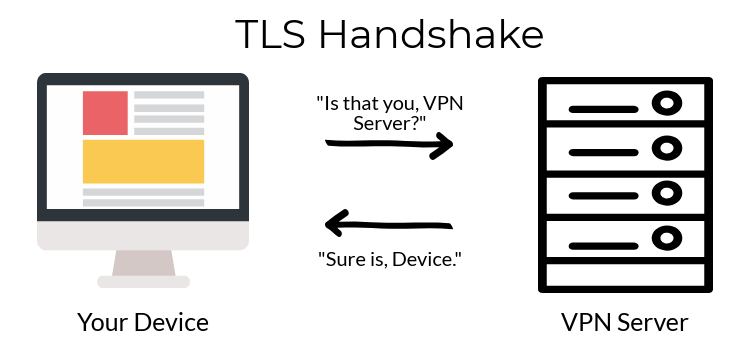

Penyulitan Handshake

Apabila membuat sambungan antara peranti anda dan pelayan penyedia VPN anda, proses menggunakan a Sharing Security Layer Transport (TLS) untuk menubuhkan kunci rahsia yang digunakan untuk kedua-dua mereka untuk berkomunikasi.

Ini “jabat tangan” mengesahkan bahawa anda sedang menyambung ke pelayan pembekal VPN, dan bukan pelayan “spoof” penyerang.

TLS biasanya menggunakan cryptosystem utama awam RSA untuk melindungi jabat tangan, menggunakan algoritma penyulitan asimetrik dan algoritma tandatangan digital untuk mengenal pasti sijil TLS / SSL. Bagaimanapun, kadang-kadang menggunakan pertukaran utama ECDH atau Diffie-Hellman juga.

RSA

RSA (Rivest-Shamir-Adleman) adalah sistem penyulitan asimetrik yang menggunakan kunci awam untuk menyulitkan data semasa menggunakan kunci peribadi yang berbeza untuk menyahsulit data. Sistem ini telah digunakan untuk menjamin komunikasi di internet selama lebih dari dua dekad.

RSA boleh mempunyai pelbagai panjang kunci, tetapi yang paling popular ialah 1024-bit (RSA-1024) dan 2048-bit (RSA-2048).

Satu pasukan pakar dapat memecahkan RSA-1024 pada tahun 2023. Ini telah membawa kepada syarikat-syarikat yang melakukan perniagaan melalui internet untuk bergerak jauh dari menggunakan RSA-1024 dalam berbondong-bondong.

Malangnya, sesetengah pembekal VPN masih menggunakan RSA-1024 untuk melindungi jabat tangan pelayan / pelayan. Sebelum membuat keputusan mengenai pembekal VPN, pastikan untuk memeriksa dengan pembekal untuk memastikan mereka tidak lagi menggunakan RSA-1024 untuk melindungi jabat tangan mereka.

RSA-2048 dan yang lebih tinggi dianggap selamat, kerana ia tidak retak (setakat yang diketahui oleh sesiapa).

Walau bagaimanapun, tidak bijak menggunakannya sendiri, kerana ia tidak memberikan Kerahsiaan Sempurna. Termasuk bursa utama Diffie-Hellman (DH) atau Elliptic Curve Diffie-Hellman (ECDH) dalam suite cipher boleh membetulkannya, membolehkannya memenuhi spesifikasi untuk PFS.

Diffie-Hellman (DH) dan Curve Elliptic Diffie-Hellman (ECDH)

Protokol VPN juga boleh menggunakan jenis penyulitan jahitan alternatif, yang dikenali sebagai bursa kunci kriptografi Diffie-Hellman.

Kuncinya biasanya menggunakan panjang kunci 2048-bit atau 4096-bit. (Elakkan apa-apa kurang daripada 2048, jika tidak, ia terdedah kepada serangan logjam.)

Kelebihan utama Diffie-Hellman terhadap RSA adalah bahawa ia secara semula jadi menawarkan kerahsiaan yang sempurna perlindungan. Bagaimanapun, jabat tangan RSA dapat ditingkatkan dengan menambah pertukaran kunci DH ke dalamnya, memberikan perlindungan yang sama.

Pakar keselamatan mengkritik Diffie-Hellman untuk menggunakan semula set kecil nombor perdana. Ini meninggalkan ia dibuka untuk dipecahkan oleh pihak yang mempunyai sumber yang tidak terhad, seperti NSA. Walau bagaimanapun, ada kemungkinan untuk membuat jabat tangan selamat apabila ia digunakan sebagai sebahagian daripada persediaan cip RSA.

Kelopak Elliptic Diffie-Hellman (ECDH) adalah bentuk kriptografi yang lebih baru yang tidak mempunyai kelemahan yang ada di Diffie-Hellman. ECDH menggunakan jenis keluk algebra tertentu, sebagai ganti bilangan utama yang digunakan oleh Diffie-Hellman yang asal.

ECDH juga boleh digunakan bersempena dengan jabat tangan RSA untuk menawarkan Kerahsiaan Maju Perfect. Di samping itu, ia boleh menyulitkan jabat tangan dengan sendirinya dengan selamat dan menyediakan PFS dengan tandatangan Algoritma Tandatangan Digital Elliptic Curve (ECDSA).

Panjang utama ECDH bermula pada 384 bit. Walaupun ini dianggap selamat, apabila ia menyulitkan jabat tangan sendiri, semakin lama semakin baik.

Pengesahan SHA

Secure Hash Algorithm (SHA) adalah fungsi hash kriptografi yang boleh digunakan untuk mengesahkan sambungan, termasuk sambungan SSL / TLS dan data.

Pada asasnya, SHA digunakan untuk mencipta nilai cek yang unik untuk data digital. Peranti penerima menggunakan nilai semakan untuk mengesahkan integriti data.

Satu contoh mudah ialah jika nilai semakan untuk fail atau mesej adalah “456AHD” pada satu hujung, dan juga “456AHD” apabila diterima – dalam kes itu, pihak penerima dapat yakin tiada siapa yang telah merosakkan data sepanjang Jalan.

Jadi, jika anda menerima mesej “You are the best, kiddo” dari ibu anda, SHA menjamin anda bahawa ini bukanlah hasil dari seorang penggodam, dan bahawa ibu anda, sememangnya, menganggap anda yang terbaik, kiddo.

Sambungan OpenVPN adalah antara yang boleh disahkan menggunakan SHA.

SHA mencipta cap jari unik dari sijil TLS yang sah. Sijil ini boleh disahkan oleh klien OpenVPN. Jika sesiapa mengubah sijil, walaupun sedikit terkecil, SHA akan mengesannya dan menolak sambungannya.

SHA membantu mencegah serangan, seperti serangan Man-in-the-Middle, di mana pihak cuba untuk mengalihkan sambungan VPN dari pelayan VPN pembekal ke pelayan penggodam sendiri membuat.

Terdapat 3 tahap SHA, meningkatkan keselamatan ketika mereka naik: SHA-1, SHA-2 dan SHA-3.

Walaupun fungsi hash SHA-2 dan SHA-3 masih dianggap selamat, SHA-1 mudah rosak apabila digunakan untuk melindungi laman web. Oleh kerana laman web yang dilindungi SHA-1 masih dalam pelayar liar, paling moden akan memberi amaran kepada anda apabila menyambung ke tapak “selamat” SHA-1.

Apa yang Kami Sudah Selesaikan – Penyulitan VPN

A Protokol VPN adalah satu set arahan yang digunakan untuk membuat dan mengekalkan sambungan yang disulitkan antara dua peranti, seperti peranti mudah alih pengguna atau komputer dan pelayan perkhidmatan VPN.

Protokol menggunakan algoritma yang dipanggil “ciphers,”Yang melaksanakan penyulitan dan penyahsulitan data. Cip cip dijelaskan sebagai satu siri langkah yang harus diikuti untuk menyulitkan dan mendekripsi data yang dihantar dan diterima. Penyedia VPN komersial biasanya digunakan AES dan Blowfish ciphers untuk menjamin komunikasi mereka.

Protokol Lapisan Pengangkutan mengurus perkhidmatan komunikasi peranti ke peranti untuk aplikasi internet. Protokol Kawalan Penghantaran (TCP) adalah protokol yang membetulkan ralat, yang terbaik digunakan untuk memuat turun fail dan menghantar mesej. Protokol Datagram Pengguna (UDP) lebih cepat, tetapi tidak termasuk pembetulan ralat, dan paling baik digunakan untuk kandungan streaming, seperti kandungan dari Netflix atau penyedia video dan muzik lain.

The Sharing Security Layer Transport (TLS) menetapkan kunci rahsia yang diperlukan untuk membolehkan dua peranti untuk berkomunikasi. TLS biasanya menggunakan cryptosystem utama awam RSA untuk melindungi jabat tangan, tetapi ia juga boleh menggunakan pertukaran utama ECDH atau Diffie-Hellman.

Secure Hash Algorithm (SHA) adalah fungsi hash kriptografi yang digunakan untuk mengesahkan sambungan.

Protokol VPN

Dalam bahagian ini, saya akan membincangkan OpenVPN, L2TP / IPSec, IKEv2, SSTP dan PPTP.

Ini adalah protokol paling umum yang sedang digunakan hari ini. Saya akan menerangkan apa yang mereka dan bagaimana mereka bekerja. Umumnya, kami akan membincangkannya dalam susunan protokol terbaik kepada yang paling teruk, kerana ia disenaraikan dalam ayat pertama di atas. Walau bagaimanapun, kami akan menyimpan yang terbaik untuk yang terakhir: OpenVPN.

Oleh kerana OpenVPN boleh dikatakan piawaian industri, saya akan menerangkan dengan terperinci apabila membincangkannya. Walau bagaimanapun, yakinlah, saya tidak akan berhemat dengan butiran tentang protokol lain, kerana ia masih lagi digunakan dengan berat.

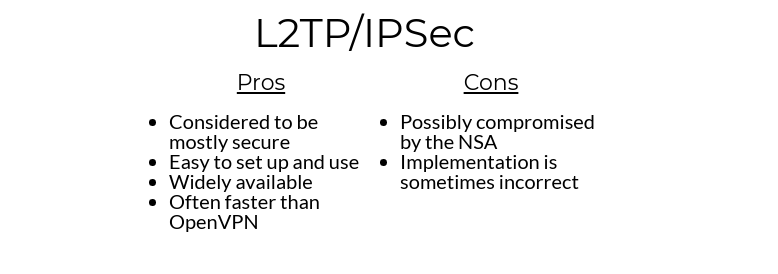

L2TP / IPSec

Kelebihan:

- Dianggap paling selamat

- Mudah dibentuk dan digunakan

- Terdapat banyak

- Selalunya lebih cepat daripada OpenVPN

Keburukan:

- Mungkin dikompromi oleh NSA

- Pelaksanaan kadang-kadang tidak betul

Protokol Terowong Lapisan 2 (L2TP) dibina ke dalam kebanyakan sistem operasi dan peranti VPN-mampu. Ini menjadikannya mudah untuk ditubuhkan. L2TP biasanya digunakan bersempena dengan pakej pengesahan / enkripsi IPSec (Internet Protocol Security), kerana L2TP tidak menyediakan penyulitan sendiri.

L2TP / IPsec boleh menggunakan kedua-dua 3DES dan AES ciphers, walaupun AES biasanya digunakan, kerana 3DES didapati mudah terdedah kepada Sweet32 dan serangan bertemu-dalam-tengah.

L2TP / IPSec menggunakan UDP untuk pertukaran utama yang disulitkan (jabat tangan) dan penghantaran data.

Walaupun protokol ini sedikit lebih perlahan daripada yang lain kerana mengemas data dua kali, kelembapan diimbangi sedikit disebabkan oleh protokol yang membolehkan multi-threading, dan penyulitan / penyahsulitan yang berlaku di peringkat kernel.

Secara teori, protokol ini boleh memberikan prestasi yang lebih baik daripada OpenVPN.

Walaupun L2TP / IPSec tidak mengetahui kelemahan keselamatan yang ketara, kedua-dua Edward Snowden dan pakar keselamatan John Gilmore telah menyatakan bahawa IPSec sengaja lemah dengan “seseorang, bukan pekerja NSA, tetapi yang telah lama berkahwin dengan NSA” pada IPSec IETF standard committee semasa fasa reka bentuk, dan dengan itu telah dikompromi oleh NSA.

Malangnya, sesetengah penyedia VPN tidak melaksanakan L2TP / IPSec dengan betul, menggunakan kunci pra-kongsi (PSK) yang tersedia dari laman web mereka. Ini membuka kemungkinan penyerang menggunakan kunci pra-kongsi untuk menyamar sebagai pelayan VPN, yang membolehkan mereka untuk mendaptik atau memasukkan data berniat jahat.

Walaupun mungkin L2TP / IPSec mungkin tertakluk kepada kelemahan keselamatan, jika dilaksanakan dengan betul, ia dianggap selamat. Keserasiannya dengan kebanyakan sistem operasi dan peranti adalah ditambah pasti.

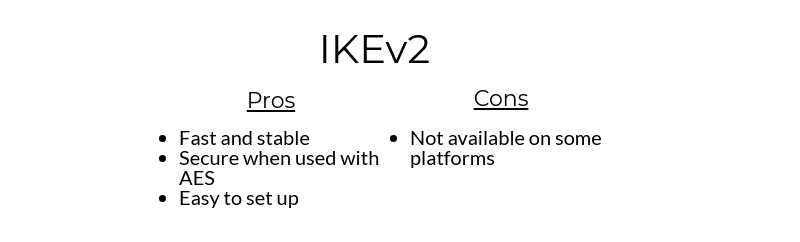

IKEv2

Kelebihan:

- Cepat dan stabil

- Selamat apabila digunakan dengan AES

- Mudah untuk ditubuhkan

Keburukan:

- Tidak terdapat di beberapa platform

Internet Key Exchange versi 2 (IKEv2) pada asalnya dibangunkan oleh perkongsian antara Cisco dan Microsoft. Protokol ini disokong oleh Windows 7 dan ke atas, peranti iOS dan BlackBerry.

Sebagai tambahan kepada versi rasmi IKEv2, sumber terbuka, versi serasi telah dibangunkan untuk sistem operasi lain.

Oleh kerana IKEv2 hanyalah protokol terowong, ia perlu dipasangkan dengan suite pengesahan, seperti IPSec, untuk menjadi protokol VPN yang selamat dan selamat.

IKEv2 boleh menggunakan pelbagai algoritma kriptografi, termasuk AES, Blowfish, 3DES dan Camellia.

IKEv2 menggunakan UDP untuk pertukaran utama (dan disulitkan) awal dan pemindahan data.

IKEv2 bersinar sebagai pilihan untuk pengguna telefon pintar yang menukar antara sambungan Wi-Fi dan selular secara tetap, kerana protokol ini sangat baik secara automatik menyambung semula apabila pengguna kehilangan dan kemudian mendapatkan semula sambungan internet.

Walaupun IKEv2 tidak begitu popular dengan protokol lain, kerana ia disokong pada platform yang lebih sedikit, prestasi, keselamatan dan keupayaan untuk membuat sambungan secara automatik menjadikannya pilihan yang sah, apabila tersedia.

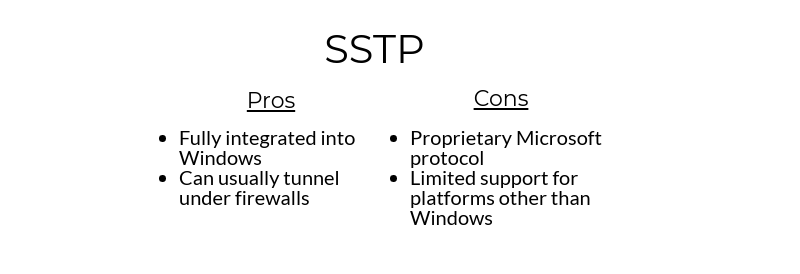

SSTP

Kelebihan:

- Disepadukan sepenuhnya ke dalam Windows

- Biasanya boleh terowong di bawah firewall

Keburukan:

- Protokol Microsoft proprietari

- Sokongan terhad untuk platform selain Windows

Protokol Sokongan Terowong Soket (SSTP) adalah piawaian protokol proprietari Microsoft, dan oleh itu ia terintegrasi dengan Windows. Protokol ini tersedia untuk peranti Windows, macOS, Linux dan BSD. SSTP telah tersedia untuk pemasangan Windows sejak pembebasan Windows Vista SP1.

Microsoft telah membangunkan protokol untuk akses klien jarak jauh, dan oleh itu, ia tidak serasi dengan terowong VPN tapak ke tapak.

Penyulitan SSTP menggunakan SSL 3.0, jadi ia menawarkan ciri-ciri dan kelebihan yang serupa dengan OpenVPN, termasuk keupayaan untuk menggunakan port TCP 443 untuk mengelakkan menyekat.

Terdapat kebimbangan dengan SSTP, kerana ia bukan standard terbuka, dan oleh itu, ia tidak terbuka untuk pemeriksaan oleh orang ramai. Terdapat kebimbangan mengenai kerjasama Microsoft sebelum ini dengan Badan Keselamatan Negara (NSA), dan pegawai NSA telah mengaku bekerja dengan Microsoft pada pembangunan Windows 7.

SSTP mempunyai keupayaan untuk terowong di bawah kebanyakan firewall kerana menggunakan SSL / TLS menerusi port TCP 443. Ini boleh menjadikannya pilihan yang menarik bagi mereka yang terperangkap di belakang firewall yang terlalu ketat.

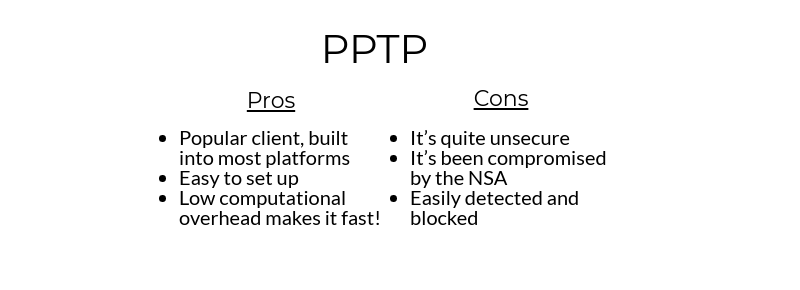

PPTP

Kelebihan:

- Pelanggan popular, dibina ke kebanyakan platform

- Mudah untuk ditubuhkan

- Overhead pengiraan rendah menjadikannya cepat!

Keburukan:

- Ia agak tidak selamat

- Ia telah dikompromi oleh NSA

- Mudah dikesan dan disekat

Konsortium yang diterajui oleh Microsoft telah membuat Protokol Terowong Titik ke Titik (PPTP) pada tahun 1995 untuk mewujudkan VPN melalui sambungan dail. Ia telah diintegrasikan dengan Windows 95.

Protokol dengan cepat menjadi standard untuk rangkaian VPN korporat. Ia masih menjadi protokol popular untuk perkhidmatan VPN komersial masih hari ini. Walau bagaimanapun, selama bertahun-tahun, sebagai teknologi VPN telah bertambah baik, PPTP telah jatuh di tepi jalan.

PPTP menggunakan kekunci penyulitan 128-bit, jadi memerlukan overhead pengiraan yang lebih rendah daripada protokol lain untuk dilaksanakan, menjadikannya lebih cepat daripada banyak protokol lain.

Bagaimanapun, PPTP tidak selamat seperti protokol lain dan menghadapi banyak kelemahan keselamatan. Walaupun Microsoft telah menampal banyak kelemahan, firma berasaskan Redmond mengesyorkan menggunakan SSTP atau L2TP / IPsec sebaliknya.

PPTP menyulitkan muatannya menggunakan protokol Penyulitan Microsoft Point-to-Point (MPPE). MPPE menggunakan algoritma penyulitan RSA RC4 sehingga maksimum sesi sesi 128-bit.

Agak percaya bahawa Agensi Keselamatan Negara (NSA) dengan mudah boleh menyahsulit maklumat yang dienkripsikan PPTP dan ia telah mengumpulkan jumlah besar data dari tempoh masa apabila PPTP dianggap selamat.

PPTP tidak disyorkan untuk digunakan di negara-negara seperti China, di mana kerajaan dikenali untuk menyekat penggunaan VPN.

PPTP menggunakan kedua-dua port TCP 1723 dan protokol GRE, yang mudah disekat, menjadikannya mudah untuk alat-alat seperti Great Firewall of China untuk mengesan dan menyekat protokol.

Saya amat menyarankan agar pengguna mengelakkan PPTP apabila mungkin dan hanya menggunakannya apabila tiada protokol yang serasi lagi.

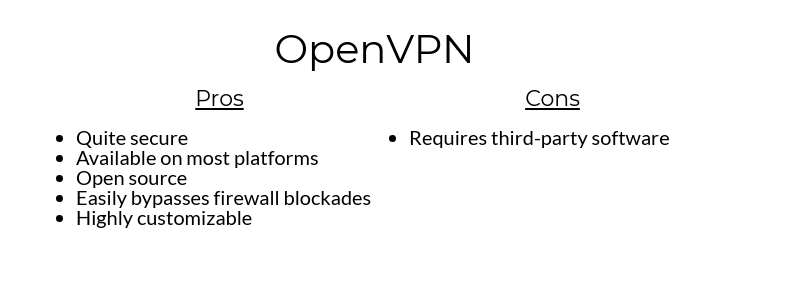

OpenVPN

Kelebihan:

- Cukup selamat

- Boleh didapati di kebanyakan platform

- Sumber terbuka

- Mudah melangkau blokade firewall

- Sangat disesuaikan

Keburukan:

- Memerlukan perisian pihak ketiga

OpenVPN boleh dikatakan protokol VPN yang paling popular yang terdapat pada hari ini. Ia disokong oleh kebanyakan pembekal VPN komersial. OpenVPN adalah protokol VPN percuma yang juga sumber terbuka, dan penyulitan 256-bit menjadikannya salah satu protokol yang paling selamat di luar sana.

OpenVPN sangat boleh dikonfigurasikan. Walaupun protokol itu tidak disokong secara asli oleh mana-mana platform peranti popular, ia boleh didapati untuk sebahagian besar daripada mereka melalui perisian pihak ketiga.

Satu ciri tertentu OpenVPN yang menjadikannya pilihan yang popular adalah keupayaannya untuk ditetapkan berjalan di mana-mana pelabuhan.

Pelabuhan yang paling ketara adalah port TCP 443, yang digunakan oleh trafik HTTPS. Oleh kerana pelabuhan 443 digunakan untuk sambungan selamat bagi bank, peruncit dalam talian dan pengguna keselamatan yang berwaspada, menghalang pelabuhan 443 akan menyebabkan kekacauan untuk operasi bank tersebut dan pengguna yang berwaspada keselamatan.

Atas sebab itu negara-negara yang menyekat seperti China akan mengalami kesulitan memblokir OpenVPN, tanpa membahayakan perniagaan.

OpenVPN boleh ditetapkan untuk menggunakan UDP jika kelajuan adalah yang paling penting untuk dipertimbangkan dalam apa cara ia akan menjadi pilihan yang sah dan / atau untuk kegunaan apa., Atau TCP jika pembetulan ralat adalah faktor yang paling penting.

Perpustakaan OpenSSL yang menggunakan OpenVPN untuk menyulitkan sambungan menyokong pelbagai ciphers, walaupun AES dan Blowfish adalah yang paling biasa.

Cara Penyulitan OpenVPN berfungsi

Seperti yang dinyatakan sebelum ini, enkripsi OpenVPN terdiri daripada dua bahagian: penyulitan saluran kawalan dan penyulitan saluran data.

Kawal penyulitan saluran melindungi sambungan yang dibuat antara komputer atau peranti anda dan pelayan penyedia VPN.

Penyulitan saluran data menjamin data sebenar dihantar dan diterima oleh kedua-dua pihak.

Malangnya, sesetengah penyedia VPN menggunakan penyulitan yang lemah pada salah satu saluran ini – biasanya saluran data – yang meninggalkan data anda berisiko.

Kekuatan keselamatan sambungan OpenVPN hanya sekuat yang digunakan oleh enkripsi terlemah.

Untuk memastikan keselamatan maksimum, kedua-dua saluran perlu menggunakan penyulitan terkuat yang mungkin. Walau bagaimanapun, penyulitan yang lebih kuat boleh melambatkan kelajuan sambungan VPN, oleh itu sesetengah pembekal menggunakan penyulitan yang lebih lemah untuk saluran data – semuanya tentang perkara yang paling penting kepada anda: kelajuan atau keselamatan.

Jika boleh, semaklah penyelidikan mana-mana pembekal VPN yang anda sedang mempertimbangkan untuk memastikan ia menggunakan kaedah yang paling selamat yang tersedia untuk sambungan OpenVPNnya.

Penyulitan saluran kawalan menggunakan teknologi Transport Layer Security (TLS) untuk secara selamat merundingkan sambungan dari peranti anda ke pelayan VPN. Pelayar menggunakan TLS untuk menyediakan sambungan selamat ke laman web yang dibolehkan HTTPS.

Kesimpulannya

Selagi penyedia VPN telah melaksanakan OpenVPN dengan betul pada pelayannya dan dalam aplikasinya, protokol ini, dalam pendapat saya yang sederhana, protokol VPN yang paling selamat sekitar.

Sebuah audit 2023 OpenVPN menunjukkan tiada kerentanan serius yang akan menjejaskan privasi pengguna. Walaupun terdapat beberapa kelemahan yang meninggalkan pelayan OpenVPN terbuka kepada serangan Denial of Service (DoS), versi terbaru OpenVPN memasangkan lubang tersebut.

Oleh kerana perlindungan top-notch OpenVPN, fleksibiliti dan penerimaan umum oleh industri VPN, saya sangat mengesyorkan anda menggunakan protokol OpenVPN jika mungkin.

Marilah meringkaskan

Mari kita lihat idea-idea utama yang telah kita bahas dalam artikel ini. Sudah menjadi jalan panjang dan berliku, tetapi kami telah berjaya sampai ke penghujungnya.

Penyulitan

Dalam bentuk yang paling mudah, enkripsi adalah proses menukar teks yang boleh dibaca (plaintext) ke dalam teks yang tidak dibaca (ciphertext) yang hanya boleh dibaca jika anda mempunyai “kod rahsia” (cipher) untuk menguraikan teks itu kembali ke format yang boleh dibaca.

Cip enkripsi adalah algoritma arahan untuk cara menyulitkan data, dan kekunci penyulitan adalah kepingan maklumat yang menentukan output cipher (iaitu, ciphertext). Protokol VPN menggunakan ciphers ini untuk menyulitkan data anda.

VPN menggunakan terowong yang disulitkan untuk memastikan sambungan internet anda tersamar. Ini menghalang mana-mana pihak ketiga, seperti ISP atau kerajaan anda, dari pemantauan dan rakaman aktiviti dalam talian anda.

Protokol Penyulitan VPN

Penyedia VPN anda menggunakan protokol penyulitan untuk melindungi sambungan internet anda.

Terdapat pelbagai jenis protokol penyulitan yang tersedia untuk melindungi sambungan VPN, masing-masing dengan kelebihan dan kelemahan mereka sendiri. 4 pertimbangan yang paling penting adalah ciphers (seperti AES atau Blowfish), protokol lapisan pengangkutan, enkripsi jabat tangan dan pengesahan SHA yang mereka gunakan.

Protokol lapisan pengangkutan mengendalikan perkhidmatan komunikasi hujung ke hujung (peranti ke peranti) untuk aplikasi, seperti yang digunakan di internet.

Penyulitan Handshake adalah proses yang digunakan untuk membuat sambungan antara peranti anda dan pelayan pembekal VPN. “Jabat tangan” ini mengesahkan bahawa anda menyambung ke pelayan VPN yang sah, dan bukan pelayan “palsu” penggodam.

Pengesahan SHA adalah fungsi hash kriptografi yang boleh digunakan untuk mengesahkan sambungan.

Protokol

L2TP / IPSec

Protokol Terowong Lapisan 2 (L2TP) boleh didapati di kebanyakan sistem operasi desktop dan mudah alih. L2TP mudah digunakan dan biasanya digunakan dengan pakej penyulitan IPSec, kerana ia tidak mengandungi penyulitan tersendiri. Kelajuannya adalah setanding dengan OpenVPN dan IKEv2.

IKEv2

Platform Windows 7 dan ke atas, IOS dan BlackBerry semuanya menyokong sokongan protokol ini. IKEv2 adalah pilihan yang baik untuk kegunaan telefon pintar, kerana ia bersinar secara automatik menyambung semula ke internet sebagai pengguna kehilangan dan kemudian mendapatkan semula sambungan internet.

SSTP

SSTP dipasang dengan ketat ke dalam Windows, dan juga tersedia untuk platform macOS, Linux, dan BSD. Ia tidak serasi untuk digunakan dengan terowong VPN tapak ke tapak. Ia hanya menyokong pengesahan pengguna, bukannya pengesahan peranti, menjadikannya hanya boleh digunakan untuk akses klien jarak jauh, seperti ketika pekerja log dari jauh ke pelayan korporat.

PPTP

Walaupun PPTP telah lama dan terdapat pada setiap platform, ia tidak selamat. Bagaimanapun, kerana overhead penyulitan PPTP adalah yang paling rendah dari semua protokol, PPTP adalah yang terpantas.

OpenVPN

Daripada semua protokol yang telah kami lihat, OpenVPN menawarkan perlindungan terbaik mengikut kadar berbanding nisbah laju. Ia pantas, aman, boleh dipercayai dan sumber terbuka. Walaupun ia bukan asli kepada mana-mana platform peranti, terdapat banyak pilihan pihak ketiga yang tersedia.

OpenVPN adalah pilihan yang sangat baik untuk pengguna VPN yang terletak di negara-negara yang terlalu ketat, seperti China. Walaupun Firewall Besar China mempunyai keupayaan untuk menyekat banyak protokol VPN, purata pemukulnya terhadap OpenVPN tidak begitu tinggi.

Dalam Penutupan

Selepas membaca artikel ini, anda kini harus mempunyai pemahaman yang lebih baik tentang penyulitan, dan bagaimana VPN menggunakan penyulitan untuk melindungi sambungan dalam talian anda dan aktiviti yang berkaitan.

Seperti yang anda baca, sementara setiap protokol VPN mempunyai kelebihan dan kelemahannya, mereka semua menawarkan sekurang-kurangnya beberapa tahap perlindungan apabila dikonfigurasi dengan betul. OpenVPN adalah pertaruhan terbaik untuk semua perlindungan di sekeliling, keserasian dan kelajuan.

Semasa mempertimbangkan pembekal VPN, pastikan mereka menawarkan OpenVPN sebagai pilihan protokol untuk memberikan perlindungan terbaik untuk aktiviti peribadi dan perniagaan anda dalam talian.

Saya sangat mencadangkan ExpressVPN sebagai pilihan, kerana mereka menyediakan perlindungan OpenVPN, selain daripada kelajuan sambungan yang sangat baik, liputan pelayan global, perlindungan privasi dan perkhidmatan pelanggan.

ExpressVPN juga menyediakan aplikasi yang mampu OpenVPN untuk hampir semua platform yang berkaitan dengan moden.

Untuk mendapatkan maklumat lanjut, lawati laman web ExpressVPN.

“VPN & Keselamatan Internet “oleh Mike MacKenzie berlesen di bawah CC oleh 2.0

jelasan mengenai apa itu penyulitan dan bagaimana ia berfungsi. Penyulitan adalah proses mengubah maklumat yang boleh dibaca kepada maklumat yang tidak boleh dibaca, dan ia memerlukan kunci rahsia untuk menyahkod dan menyahsulit maklumat tersebut. Penyulitan digunakan oleh banyak organisasi untuk melindungi maklumat sensitif daripada mata yang bersuara orang luar.

Dalam konteks Rangkaian Peribadi Maya (VPN), penyulitan adalah ciri yang sangat penting. VPN menggunakan penyulitan untuk menyulitkan data yang dihantar antara komputer pengguna dan pelayan penyedia VPN. Ini memastikan bahawa aktiviti dalam talian pengguna selamat dari mata prying dan maklumat peribadi dan perniagaan mereka dilindungi.

Penyedia VPN terbaik menggunakan pelbagai jenis algoritma penyulitan untuk memastikan bahawa maklumat pengguna mereka selamat dari pendedahan. Ini termasuk algoritma kunci simetri dan kunci asimetri, serta pelbagai jenis cipher penyulitan.

Dalam artikel ini, saya telah memberikan penjelasan terperinci mengenai penyulitan dan bagaimana ia digunakan dalam VPN. Dengan memahami bagaimana penyulitan berfungsi, pengguna VPN dapat memilih penyedia VPN yang terbaik untuk memastikan bahawa maklumat peribadi mereka selamat dan dilindungi.