Ehkä tärkein ominaisuus virtuaalisessa yksityisessä verkossa (VPN) on sen kyky salata tietokoneesi ja VPN-palveluntarjoajan palvelimien välillä lähetetyt tiedot..

VPN: n salaus ei vain suojaa henkilökohtaisia ja yritystietojasi, vaan myös suojaa online-toiminnot turvassa uteliailta.

Tässä artikkelissa tarjoan yksityiskohtaisen kuvan salauksesta. Tarkastelen mitä salaaminen on, miten se toimii ja kuinka parhaat VPN-palveluntarjoajat käyttävät sitä pitämään asiakkaiden IP-osoitteet ja tiedot suojattuna altistumiselta.

Tämän artikkelin loppuun mennessä tiedät salauksesta enemmän kuin olet koskaan unelmoinut, ja olet paremmin valmistautunut seulomaan VPN-palveluntarjoajien tarjousvaatimuksia..

Mikä on salaus?

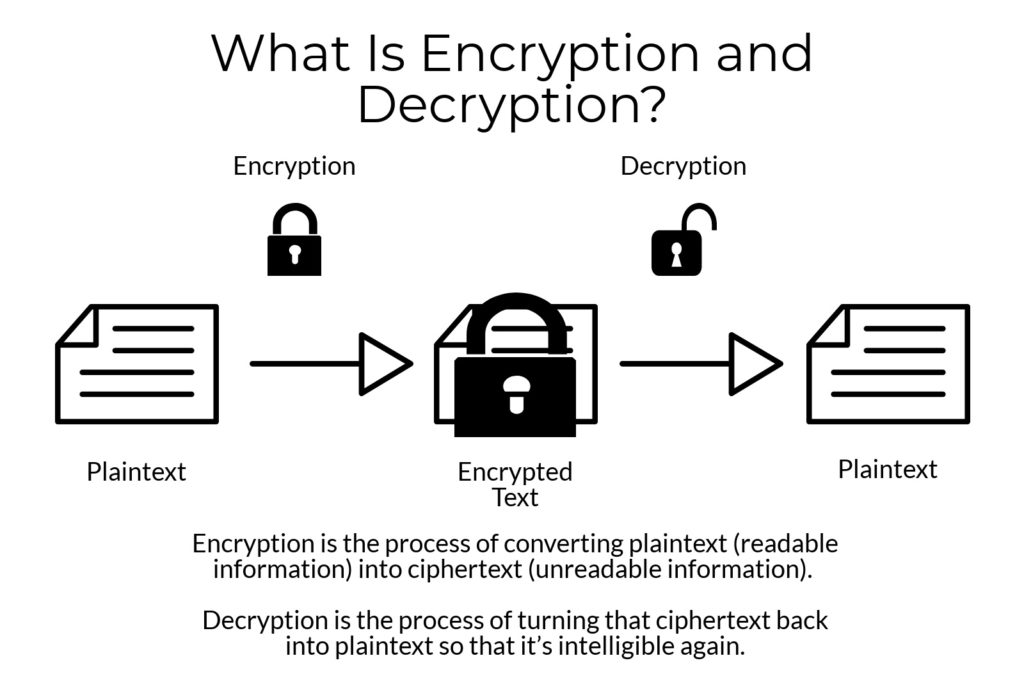

salaus on muuntamisprosessi plaintext (luettavissa oleva tieto) osaksi salakieli (lukukelvoton tieto).

Salauksen purkaminen on prosessi tämän kääntämiseksi salakieli takaisin plaintext jotta se olisi jälleen ymmärrettävää.

Muista, kuinka sinä ja ystäväsi käytit “salakoodia” lähettäessään muistiinpanoja luokkakoulussa? Nykyaikainen salaustekniikka on samanlainen, vain sen purkaminen on paljon vaikeampaa kuin “A = 1, B = 2” jne..

Nykyaikainen salaustekniikka käyttää salaista salausavainta käyttäjän tietojen “sekoittamiseen” niin, että niitä ei voi lukea kaikille, joilla ei ole salausavainta, mikä estää ulkopuolisia lukemasta henkilökohtaisia tietojasi.

Jotta koodittaa teksti tai tulkita salattu teksti, a salainen avain tarvitaan. Molemmat näppäimet käyttävät a salakirjoitus, joka on algoritmi, jota käytetään selkeään tekstiin sekä salatekstin luomiseksi että dekoodaamiseksi.

Pankit, luottokortin käsittelijät, kauppiaat ja muut käyttävät salausta suojaamaan arkaluontoisia tietoja – kuten luottokorttinumeroita, tilaus- ja muita arkaluontoisia tietoja – ulkopuolisilta kiinnostuneilta silmiltä..

Tämän artikkelin tarkoituksissa keskitymme kuitenkin salaukseen, joka VPN-palveluntarjoajat suojata käyttäjiensä tietoja – kuten verkkoliikennettä, ladattuja tiedostoja ja palveluita – niiltä, jotka haluaisivat kurkistaa heidän henkilökohtaisissa tapahtumissaan.

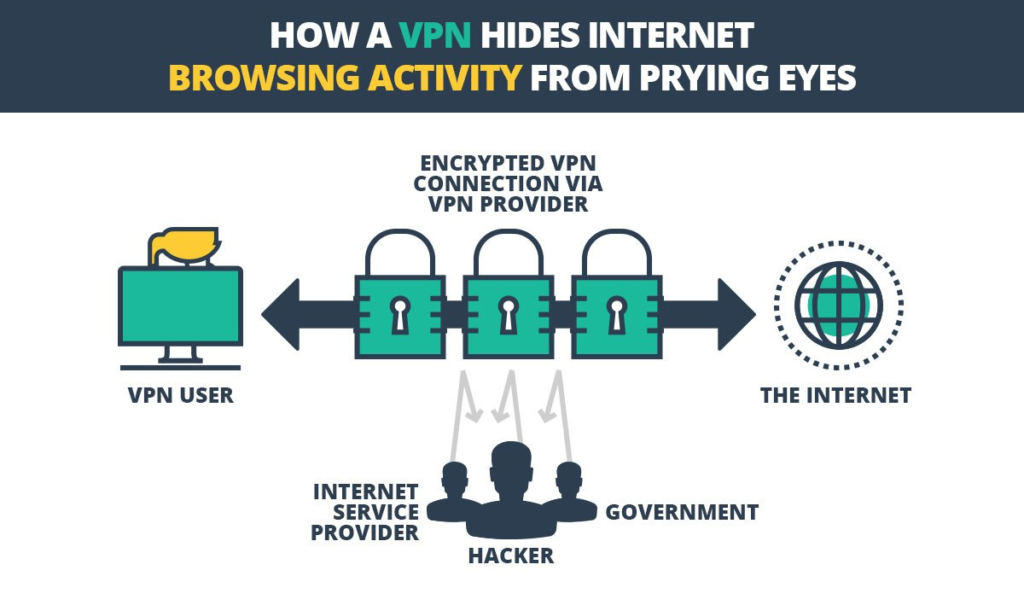

VPN reitittää Internet-yhteytesi salauksen “tunnelin” kautta, estäen ulkopuolisia – kuten Internet-palveluntarjoajasi, lainvalvontaviranomaisia tai hakkereita – seuraamasta IP-osoitteitasi, samoin kuin online-matkojasi ja niihin liittyviä, arkaluontoisia henkilökohtaisia ja liikeyrityksiäsi tiedot.

salauksen tunneli on asianmukaisesti nimetty, koska se toimii paljon kuin metro tai moottoritietunneli.

Esimerkiksi, vaikka saatat tietää, että metro on jaloidesi alla, et tiedä kuinka monta junaa kulkee tunnelin läpi, kuinka monta autoa jokaisella on, kuinka monta matkustajaa ajaa heillä, missä he ovat olleet tai missä he ovat olet menossa.

VPN-yhteys toimii virtuaalisena tunnelina, joka suojaa verkkomatkojasi ulkopuolisilta ja estää heitä tietämästä mitä olet tekemässä.

Kuinka salaus toimii

Tarjoin aiemmin tässä artikkelissa yksinkertaisen selityksen salauksen toiminnasta.

Tietenkin, 2000-luvun tietojen suojaamiseen käytetty moderni salaus ei toimi yhtä yksinkertaisesti, mutta prosessi on samanlainen.

Kun käyttämäsi salaus on yhtä yksinkertainen kuin aakkosellinen tai numeerinen korvaus (kuten se, jota käytit luokkakoulussa), se on helppo purkaa.

Nykyaikainen salaus perustuu hienostuneeseen matemaattiseen algoritmit jotka tekevät salauksen ja salauksen purkamisen paljon monimutkaisempi.

Nykyään käytössä on kaksi päätyyppiä salausavaimia: symmetrinen ja epäsymmetrinen.

Symmetriset avainalgoritmit (yksityiset avaimet)

- Pro: Nopea

- Con: Vähemmän turvallinen kuin epäsymmetrinen

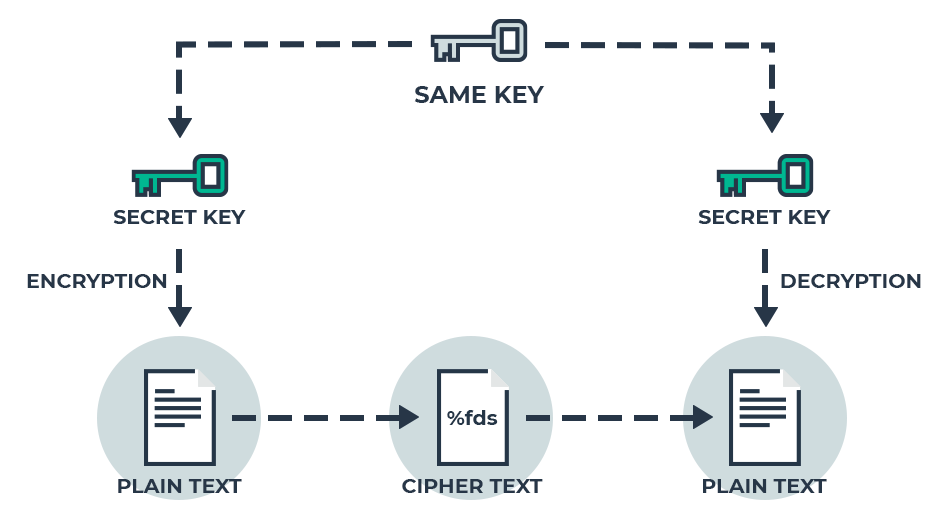

symmetrinen avainalgoritmi käyttää samoja salausavaimia sekä tavallisen tietolähteen salaamiseen että tuloksena olevan salatekstin salauksen purkamiseen.

Tietojen jakamisen osapuolten on sovittava tietystä salasanasta (avaimesta) tietojen salaamiseksi ja salauksen purkamiseksi. Tämä pitää asiat yksinkertaisina, koska osallistujien on vaihdettava avain vain kerran.

Symmetriset näppäimet (kutsutaan myös yksityiset avaimet) käytetään yleisesti vain kertaluontoisissa tilanteissa, joissa uusi avain luodaan joka kerta. Maksuratkaisut, kuten Apple Pay tai Android Pay, käyttävät kertaluonteisen symmetrisen avaimen algoritmia kertaluonteisen tunnuksen muodossa suojaamaan maksua.

Symmetriset avainalgoritmit ovat nopeampi kuin epäsymmetriset, koska mukana on vain yksi avain. Tämä on kuitenkin myös haitta, kuten kaikki ulkopuoliset, jotka saavat avaimen voi helposti purkaa kaikki salatut tiedot, joita osapuolet lähettävät ja vastaanottavat.

Kuuntelu on täysin mahdollista, koska käyttäjien on sovittava avaimesta etukäteen salaamaton kanava, kuten puhelu, sähköposti tai tekstiviesti, jotka kaikki eivät ole omalla tavallaan turvattomia.

Prosessi on kipu myös maalialueella käyttäjille, joiden on jaettava tietoja useiden osapuolten kanssa. Tämä johtuu vaatimuksesta, että jokaisen osapuolen kanssa on käytettävä yksilöllistä avainta. Toki, voit käyttää samaa avainta kaikille käyttäjille, mutta silloin kaikki voisivat purkaa kaikkien muiden tiedot.

Epäsymmetriset avainalgoritmit (julkiset avaimet)

- Ammattilainen: Turvallisempi kuin symmetrinen

- Con: Hidas

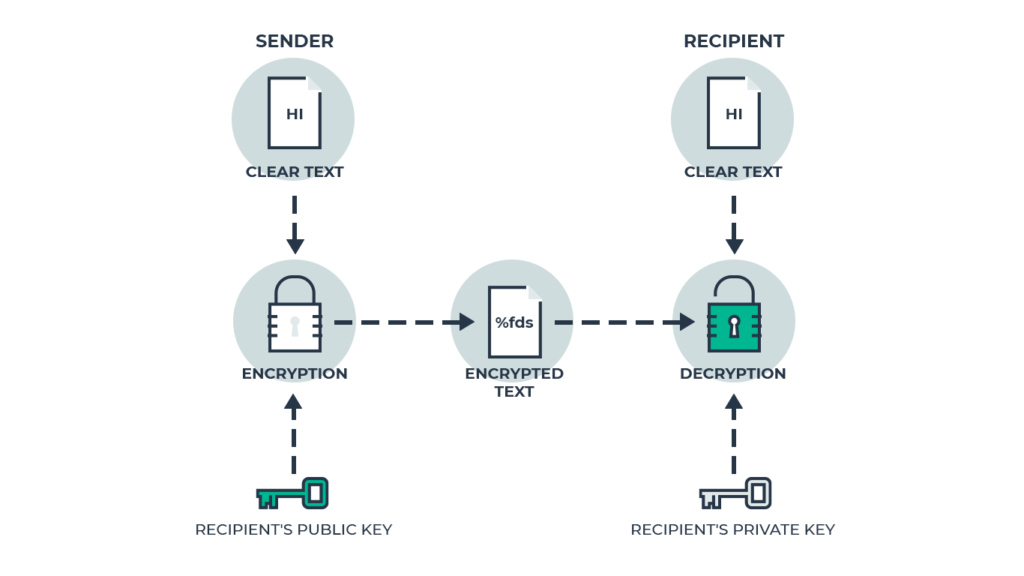

epäsymmetrinen avainalgoritmi käyttötarkoitukset eri avaimet selkeän tekstin salaamiseksi ja tuloksena olevan salatekstin salauksen purkamiseksi. Prosessissa käytetään sekä julkista että yksityistä avainta.

julkinen avain on tapana Salaa tiedot ja yksityinen avain on tapana decrypt tiedot. Vain tietojen vastaanottaja tietää yksityisen avaimen. Kaikki julkisella avaimella salatut viestit voidaan salata vain käyttämällä vastaavaa yksityistä avainta.

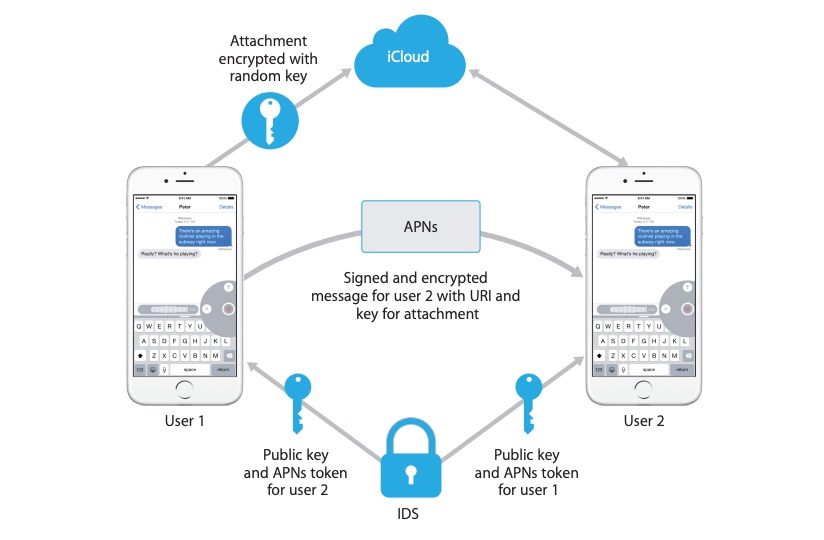

Käytän Applen iMessage-palvelua selittämään, kuinka epäsymmetrinen salaus toimii.

Sinulla on perheenyhdistäminen tulossa ja haluat tehdä isoäidin Double-Chocolate Coca-Cola -kakun, mutta sinulla ei ole reseptiä. Joten noutit iPadisi ja lähetät viestin äitisi iPhoneen.

Kun sinä ja äitisi määrittelit iPadiasi, otit iMessagen käyttöön. Tämä on päästä päähän salattu viestintäpalvelu, joka toimii kuin tekstiviestipalvelu, mutta suojaa viestejäsi – sano se minulle – uteliailta.

IMessage-sovellus loi iPadillasi yksityisen avaimen, jonka avulla voit salata iPadillasi saamasi tiedot.

Äitisi iPhonessa iMessage-sovellus loi (erilaisen) yksityisen avaimen salauksen purkamiseen, jonka hän vastaanottaa iPhonesta.

Molemmissa tapauksissa yksityinen avain on ainutlaatuinen kyseiselle laitteelle – yksi yksityinen avain iPadillesi ja yksi yksityinen avain äitisi iPhonelle.

Sovellus kehotti myös Applen palvelimia luomaan ainutlaatuisen julkinen avain jokaiselle käyttäjälle, jonka se tallentaa kyseisiin palvelimiin.

Kun lähetät viestin äidille, laite hakee äitisi julkisen avaimen Applen palvelimilta ja käyttää häntä julkinen avain Salaa lähtevä viesti, ennen kuin se edes jättää puhelimesi.

Kun osut lähettää, Applen palvelimet välittävät salatun viestin äitisi iPhoneen, missä hän on yksityinen avain purkaa salauksen viestisi.

Kun äitisi vastaa, prosessi suoritetaan uudelleen, mutta päinvastoin. Tällä kertaa äitisi viesti sinulle on salattu käyttämällä teidän julkinen avain (haettu Applen palvelimilta), ja sitten viesti salataan iPadissa käyttämällä teidän yksityinen avain.

Tämä tekee epäsymmetrisen salauksen turvallisempi kuin symmetrinen salaus, koska se poistaa tarpeen jakaa yksi avain.

Koska epäsymmetrinen kryptografiaprosessi on kuitenkin matemaattisesti monimutkaisempi kuin symmetrinen kryptografia, lisäämällä salaus- / salauksenpurkuprosessin laskennan yläpuolelle kestää kauemmin, hidastaa siirtoa hieman.

VPN: t käyttävät epäsymmetristä salausta vaihtaakseen symmetrisiä istuntoavaimia, joita käytetään sitten koko istunnon ajan. Edellä mainitun tietojenkäsittelyn takia huomaat yleensä hitaammat yhteysnopeudet, kun käytät VPN: ää normaalin ISP-yhteyden sijasta.

Salausavaimen pituudet

Minkä tahansa salauksen vahvuus riippuu salausavaimesta bittikoko. Yleensä mitä pidempi avain on, sitä vahvempi salaus on.

Periaatteessa mitä pidempi näppäimen pituus, sitä enemmän mahdollisia yhdistelmiä avain voisi tehdä, mikä vaikeuttaa raa’an voiman yritystä keksimään oikeat avaimen arvot.

bittikoko näppäimen lukumäärä tarkoittaa niiden lukumäärää ja nollia (binaarisia), joita käytetään algoritmin ilmaisemiseen. Tätä kutsutaan näppäimen pituus. Nämä kaksi termiä ovat vaihdettavissa, vaikkakin ”avaimen pituus” on suosituin termi.

Seuraavassa taulukossa näkyy, kuinka mahdolliset salausavainkombinaatiot kasvavat eksponentiaalisesti avaimen koon kasvaessa:

| Avaimen koko | Mahdolliset näppäimen permutaatiot |

| 1-bittinen | 2 |

| 2-bittinen | 4 |

| 8-bittinen | 256 |

| 16-bittinen | 65536 |

| 64-bittinen | 4,2 x 10 ^ 9 |

| 128-bittinen | 3,4 x 1 ^ 38 |

| 192-bittinen | 6,2 X10 ^ 57 |

| 256-bittinen | 1,1 x 10 ^ 77 |

1-bittinen on yksi binaarinumero, joka tarjoaa kaksi permutaatiota, joko päällä (1) tai pois (0); 2-bittinen tarjoaa kaksi binaarinumeroa (00, 01, 10, 11), tarjoamalla neljä permutaatiota jne. Yllä olevaan taulukkoon alle 128-bittiset avainkokot sisältyvät vain esittelytarkoituksiin, koska kaikki muu kuin 128-bittinen olisi murtunut liian helposti.

Avaimen koon kasvaessa sekä mahdollisten yhdistelmien lukumäärä että salauksen monimutkaisuus kasvavat. Tämä vaikuttaa myös hakkerin onnistumisasteeseen, joka suorittaa raa’an joukkohyökkäyksen avainta vastaan.

isku brutaalilla voimalla on, kun hyökkääjä suorittaa kaikki mahdolliset salasanojen tai avainten permutaatiot, kunnes he löytävät oikean. Jopa superkoneita käytettäessä, nykyaikainen salaus voi viedä vuosia, jos koskaan.

Maailman toiseksi nopein supertietokone, Sunway TaihuLight, pystyy suorittamaan 93 petaflops sekunnissa, mikä tekee siitä useita miljoonia kertoja nopeampaa kuin henkilökohtainen tietokone.

ScramBox laski, että Sunway TaihuLightin kuluu 27 337 893 triljoonaa biljoonaa biljoonaa (se on oikein, 4 biljoonia) vuosia murtaaksesi AES 256-bittisen avaimen, joka on yksi vahvimmista nykyaikaisista salaussalauksista (joista puhun seuraavassa osiossa).

Ja se on yksi nopeimmista supertietokoneista maailmassa. Yksi erittäin suorituskykyinen tietokone murtaa AES-256: ta, se vie 27 biljoonaa triljoonaa triljoonaa biljoonaa biljoona vuotta.

Saanko muistuttaa teille, että maailmankaikkeus on vain 15 miljardia vuotta vanha? Jopa vastaus elämään, maailmankaikkeus ja kaikki eivät vie niin kauan laskeakseen.

Riittää, kun sanotaan, että hakkeri odottaa pitkää ja kauan pääsyäsi pankkitilillesi, eikä kukaan ole siihen saanut – niin voit olla varma, että tietosi ovat turvassa AES-256: n salauksen takana.

Salauskiriferit – mitä ne ovat?

Kuten edellisessä osiossa näimme, salausavaimen pituus on salausun osallistuvien raakojen numeroiden todellinen määrä.

Katsotaanpa nyt ciphers, jotka ovat varsinaisia algoritmeja (tai vaiheiden sarjoja), joita käytetään salaamiseen. VPN-protokollat käyttävät näitä salauksia tietojen salaamiseen. (Aion keskustella protokollista seuraavassa osassa.)

Vaikka nykyaikaisen tietokonesalausten raa’a pakottaminen on periaatteessa hyödytöntä, huonosti suunnitellussa salakkeessa on joskus heikkouksia, joita hakkerit voivat hyödyntää rikkoakseen liittyvän salauksen.

Onneksi pidemmät näppäinpituudet voivat auttaa kompensoimaan nämä heikkoudet lisäämällä mahdollisten yhdistelmien määrää.

Pelkkä avaimen pituus ei kuitenkaan ole tarkka osoitus salauksen vahvuudesta. Salaisuuden monimutkaisuuden ja avaimen pituuden yhdistelmällä on merkitystä.

Reaalimaailman sovelluksissa on löydettävä tasapaino turvallisuuden ja käytettävyyden välillä, koska mitä pidempi näppäimen pituus, sitä enemmän laskelmia vaaditaan ja vuorostaan sitä enemmän prosessointitehoa tarvitaan.

Nykyisin suosituin salakirja on AES.

AES

Yhdysvaltain kansallinen standardi- ja teknologiainstituutti (NIST) perusti AES: n vuonna 2002. AES tarkoittaa ”Advanced Encryption Standard”, joka on eritelmä sähköisen tiedon salaamiseksi..

AES koostuu kolmesta lohkosalauksesta: AES-128, AES-192 ja AES-256. Jokainen salaa ja purkaa tiedot käyttämällä vastaavasti 128, 192 ja 256 bitin avaimia.

Koska AES on symmetrinen salaus, se käyttää samaa avainta sekä tietojen salaamiseen että salauksen purkamiseen, joten sekä lähettävän että vastaanottavan on tiedettävä ja käytettävä samaa salaa avainta.

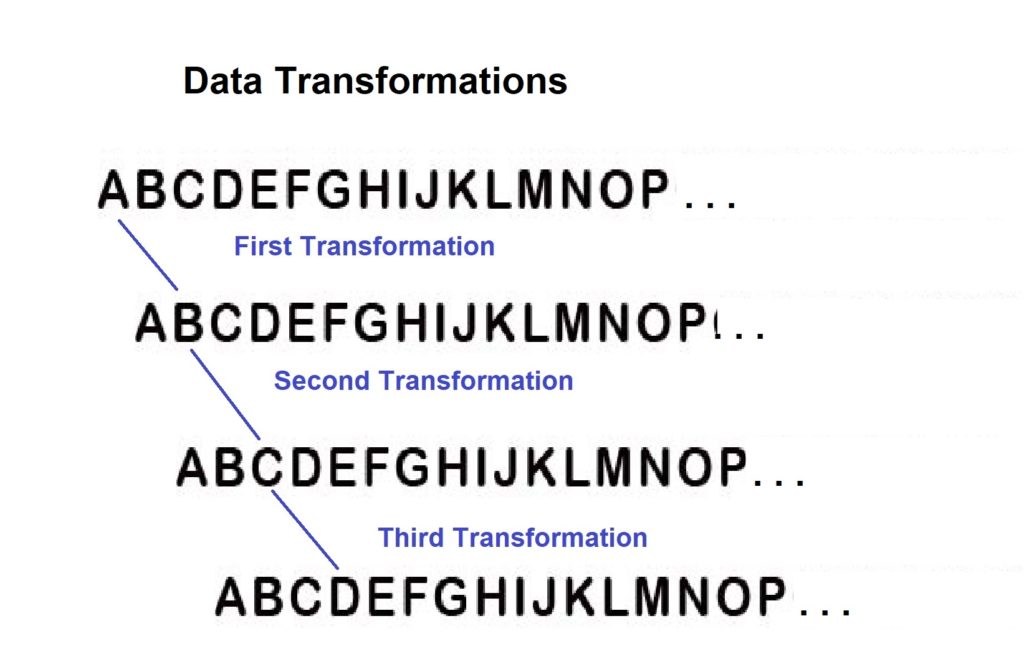

Algoritmi määrittelee tietyn määrän datan muunnokset suoritettava taulukkoon tallennetuille tiedoille. Datamuunnosten lukumäärä määritetään avaimen pituudella, joka on: 10 muunnosta 128-bittiselle, 12 192-bittiselle ja 14 muunnelmalle 256-bittiselle avaimelle. Tätä kutsutaan polymorfismiksi.

Oletetaan esimerkiksi, että käytämme yksinkertaista kirjeensiirtos salausta. A olisi yhtä suuri kuin B, sitten B = C, C = D, D = E ja niin edelleen. Ensimmäisessä muunnoksessa A asetetaan yhtä suureksi kuin B; sitten toisessa muunnoksessa A päätyy yhtä suureksi kuin C; kolmannen kerran, A on D; ja niin edelleen.

Joten, jos käyttäisit AES-128, joka suorittaa 10 muunnosta, niin A olisi yhtä suuri kuin K.

Tietenkin, AES-salaus on pitkälle monimutkaisempi kuin yksinkertainen kirjainsiirron salaus, joten lopputulos olisi paljon monimutkaisempi ja vaikeampi purkaa kuin A, joka vastaa K: ta.

AES-salausstandardin hyökkäyksessä on tehty huomattavaa määrää tutkimusta sen perustamisesta lähtien vuonna 2002.

AES on kuitenkin osoittautunut a luotettava puolustus. Ainoat hyökkäykset olivat Onnistunut, se johtui hakkereista, jotka käyttivät toteutusta tai hallintoon liittyviä heikkouksia. (Toisin sanoen inhimillinen virhe asennuksen aikana.)

Täydellinen eteenpäin salaisuus

Täydellinen eteenpäin salaisuus (PFS), joka tunnetaan myös nimellä ”Forward Secrecy”, on salakirjojen käyttöjärjestelmä, jossa jokaiselle luodaan uusi ja ainutlaatuinen (tai ”lyhytaikainen”) joukko yksityisiä salausavaimia. istunto.

TechTerms määrittelee istunnon “rajoitetuksi kahden järjestelmän väliseksi viestinnän ajaksi”. Yksinkertaisella englannilla tämä tarkoittaa tyypillisesti aikaa, joka kuluu käyttäjän sisäänkirjautumisesta verkkosivustoon ja käyttäjän uloskirjautumiseen tai selaimen sulkemiseen..

Jokaisella istunnolla on omat avaimet, joita käytetään kerran eikä koskaan uudelleen.

Täydellinen eteenpäin suuntautuva salaisuus poistaa hakkerit kyvystä hyödyntää jatkuvaa “pääavainta”, esim. avain käyttäjän itse verkkosivustoon. Vaikka avain on hakkeroitu, vain se yksi istunto on vaarantunut, kun taas kaikki muut istunnot ovat turvassa.

PFS on erinomainen menetelmä yksittäisten istuntojen turvaamiseksi, erityisesti sekä HTTPS-verkkosivustoille että OpenVPN-yhteyksille. Hakukonttori Google ilmoitti marraskuussa 2011 aikovansa käyttää PFS: ää Gmail-istuntojen sekä Searchin, Docsin ja Googlen suojaamiseen.+.

Mitä olemme toistaiseksi oppineet – salaus

salaus on prosessi algoritmissa, joka muuttaa luettavan selkeän tekstin lukemattomaksi salatekstinä, ja – salauksen on algoritmin prosessi, joka muuttaa salatun tekstin takaisin selkeäksi tekstiksi.

Avainalgoritmeja on kahta tyyppiä: symmetrinen ja epäsymmetrinen. Symmetrinen avainalgoritmit käyttävät vain yksityistä avainta, mikä tekee siitä nopean, mutta vähemmän turvallisen epäsymmetrinen avainalgoritmit käyttävät yksityinen ja julkinen näppäimiä, hidastaa sitä, mutta tekee siitä paljon turvallisemman.

salaus ciphers ovat algoritmeja ohjeille datan muuntamiseksi (salaamiseksi) (A = K, B = L jne.), ja salausavain ilmaisee kuinka monta kertaa data muutetaan.

salaus näppäimet ovat informaatiotietoja, jotka määrittävät salausalgoritmin lähdön määrittelemällä selvän tekstin informaation muuttuminen salatekstiin. Mitä suurempi avaimen bittimäärä on, sitä korkeampi on salaus.

VPN-salaus

Tässä osiossa selitän kuinka VPN (Virtual Private Network) käyttää salausta online-toimintojen ja niihin liittyvien henkilökohtaisten ja yritystoimintaan liittyvien tietojen suojaamiseen..

Lisäksi jaan tietoja palveluntarjoajien käyttämistä erityyppisistä VPN-salausprotokollisista, selitän niiden toimintaa ja selitän kunkin protokollan vahvuuksia ja heikkouksia.

VPN-ohjelmisto salaa kaikki tiedot, jotka kulkevat tietokoneeltasi palveluntarjoajan VPN-palvelimille. Tämä salattu “tunneli” pitää sekä IP-osoitteesi että online-matkat turvassa kolmansien osapuolten silmistä.

Mitkä ovat pöytäkirjat?

VPN-protokolla on mekanismi tai “ohjejoukko” (tai menetelmän yksinkertaistamiseksi), joka luo ja ylläpitää salattua yhteyttä käyttäjän tietokoneen tai muun kytketyn laitteen ja VPN-palveluntarjoajan palvelimien välillä.

VPN-protokollat käyttävät salausalgoritmia pitääksesi tietosi suojassa uteliailta silmiltä.

Kun käytetään VPN-protokollaa, kytketty laite noudattaa protokollan ohjeita, joissa kerrotaan, kuinka salata ja purkaa sen ja VPN-palvelimen välillä lähetetyt ja vastaanotetut tiedot..

Kaupalliset VPN-palveluntarjoajat käyttävät erityyppisiä suojausprotokollia, ja kaikilla niillä on vahvuutensa ja heikkoutensa. Useimmat VPN-protokollat tarjoavat omat sisäänrakennetut salausalgoritmit, vaikka tämä ei ole totta kaikille, kuten selitän vähän myöhemmin.

Kuinka protokollat toimivat?

Jokaisella VPN-protokollalla on omat vahvuutensa ja heikkoutensa sekä ainutlaatuiset ominaisuudet.

Esimerkiksi OpenVPN antaa käyttäjien muodostaa yhteyden joko UDP: n (User Datagram Protocol) tai TCP: n (Transmission Control Protocol) avulla, kun taas IKEv2 on erityisen hyvä yhdistämään Internet-yhteyden menettäneet käyttäjät uudelleen..

Niistä koostuvista asioista 4 on kuitenkin tärkeintä huomioida: salat, siirtokerrosprotokollat, kädenpuristussalaus ja SHA-todennus. Käsittelen näitä kaikkia alla olevissa osioissa.

Tutkittuaani sen esittelen sitten protokollat, jotka ovat nykyään yleisimpiä VPN-teollisuudessa. Näitä ovat: OpenVPN, L2TP / IPSec, IKEv2, SSTP ja PPTP.

Suurin osa protokollista on määritetty kokoonpanossaan, mutta OpenVPN erottuu, koska se on erittäin konfiguroitavissa, joten käytän sitä esimerkissä tässä osiossa.

ciphers

Kuten olen jo aiemmin maininnut, protokollat käyttävät algoritmeja, joita kutsutaan salakkeiksi tietojen salaamiseen ja salauksen purkamiseen. Salaus on sarja vaiheita, joita seurataan tietojen salaamiseksi / purkamiseksi.

Suosituissa VPN-protokolloissa, kuten OpenVPN, on joustavuus käyttää useita symmetrisiä avainsalauksia tietojen turvaamiseksi sekä ohjaus- että datakanavilla.

Ohjauskanava salaus suojaa tietokoneesi tai laitteen ja VPN-palveluntarjoajan palvelimien välistä yhteyttä. Datakanava salaus turvaa todellisen datan, jonka molemmat osapuolet lähettävät toisilleen.

Yleisimmät protokollat, joita kaupalliset tarjoajat käyttävät viestinnänsä turvaamiseen, ovat AES, Blowfish ja (paljon pienemmässä määrin) Camellia.

AES

Vaikka mainitsin AES: n edellisessä osassa, mielestäni on tärkeää tarkistaa se uudelleen tässä artikkelin osassa ottaen huomioon sen suosio.

AES on kiistatta yleisin symmetrisen avaimen salaus, jota nykyään käytetään, jopa Yhdysvaltain hallituksen käyttäessä AES-256: ta tietojensa suojaamiseen. AES: n katsotaan olevan erittäin turvallinen, ja se on kansallisen standardointi- ja teknologiainstituutin myöntämä.

AES on saatavana 3 eri bittinäppäinkokoa – AES-128, AES-192 ja AES-256. AES-128 ja AES-256 ovat eniten käytettyjä. AES-256 on vahvin kahdesta vaihtoehdosta, vaikka AES-128 pysyy turvassa niin pitkälle kuin asiantuntijat voivat kertoa.

blowfish

Kansainvälisesti tunnettu tietotekniikan asiantuntija Bruce Schneier kehitti Blowfish-128: n, joka on OpenVPN: n käyttämä oletussalaus. Symmetrinen näppäinlohko on patentoimaton ja ilmainen, eikä se vaadi käyttölupaa.

Vaikka Blowfish-avaimen koot voivat vaihdella välillä 32 – 448 bittiä, 128-bittinen avaimen koko on se, jota käyttäjät yleensä käyttävät tietojen suojaamiseen.

Blowfish on riittävän turvallinen satunnaiseen käyttöön. Sillä on kuitenkin puutteita. Joissakin salauksen toteutuksissa on virhe. Viite (perus) -versio ei kuitenkaan sisällä virhettä.

kamelia

Vaikka Camellia on turvallinen, nykyaikainen salaus, Kansallinen standardi- ja teknologiainstituutti ei ole sitä sertifioinut, eikä sitä ole testattu heikkouksien suhteen niin paljon kuin AES: lla on..

Camellia on saatavana avainkokoina 128, 192 ja 256 bittiä. Mitsubishi Electric ja NTT kehittivät salauksen sopimaan sekä laitteisto- että ohjelmisto-toteutuksiin.

Kuljetuskerrosprotokollat: TCP ja UDP

Transmission Control Protocol (TCP) ja User Datagram Protocol (UDP) ovat siirtokerrosprotokollia. Kuljetuskerrosprotokollat käsittelevät päästä päähän -viestintäpalvelut sovelluksissa, kuten esimerkiksi Internetissä.

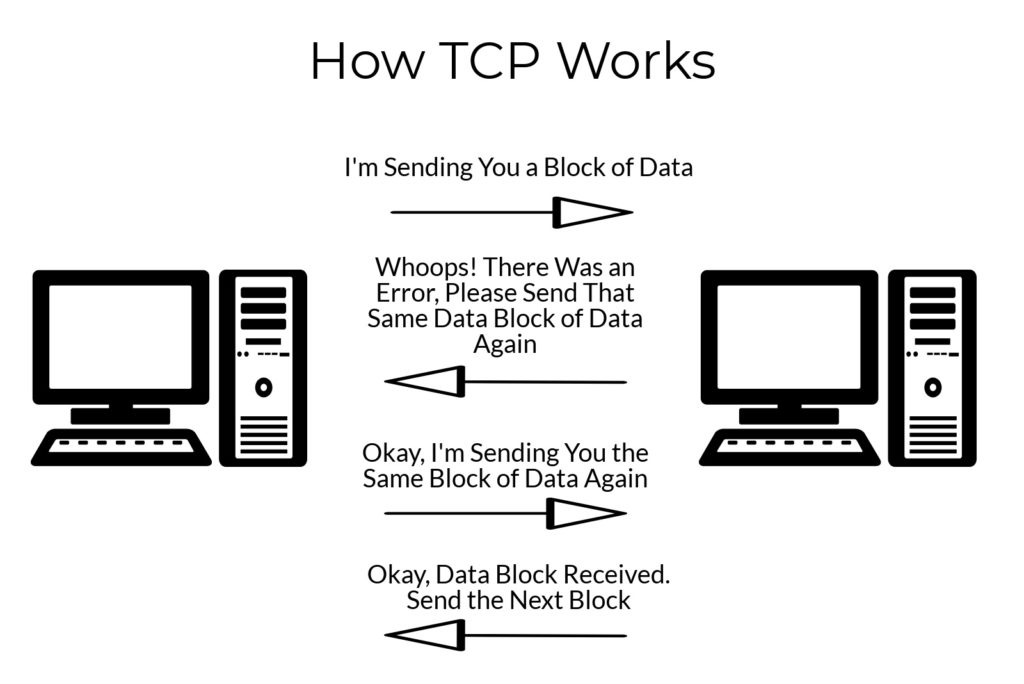

TCP

Transmission Control Protocol (TCP) tarjoaa luotettavan ja tilatun, mutta hitaan tiedonsiirron.

Jos TCP: tä käytetään viestin, tiedoston tai muun tyyppisen tiedon lähettämiseen, lähettäjä voi olla varma, että tiedot toimitetaan vastaanottajalle ei korruptiota (virheet tiedoissa) ja oikeassa järjestyksessä. Tämä on erityisen tärkeää tiedostojen siirtämisessä ja viestien lähettämisessä.

TCP lähettää tietoja ”streamina” ilman, että mikään osoittaa, missä jokainen paketti alkaa tai päättyy, joten se asettaa laitteelle raskaamman rasituksen, koska datan asianmukaisen vastaanoton varmistamiseksi tarvitaan enemmän prosessointitehoa..

Jos TCP-tietovirran osat saapuvat väärään järjestykseen, tietojen uudelleenpyyntö lähetetään automaattisesti osana käsittelyä, ennen kuin tiedot voidaan koota oikeassa järjestyksessä. Tämä johtaa korkeampi käsittely yläpuolella.

TCP: tä käytetään World Wide Webissä HTTP-pääsyyn (verkkosivujen katselemiseen), sähköpostiin, tiedostojen siirtoon ja muihin toimintoihin.

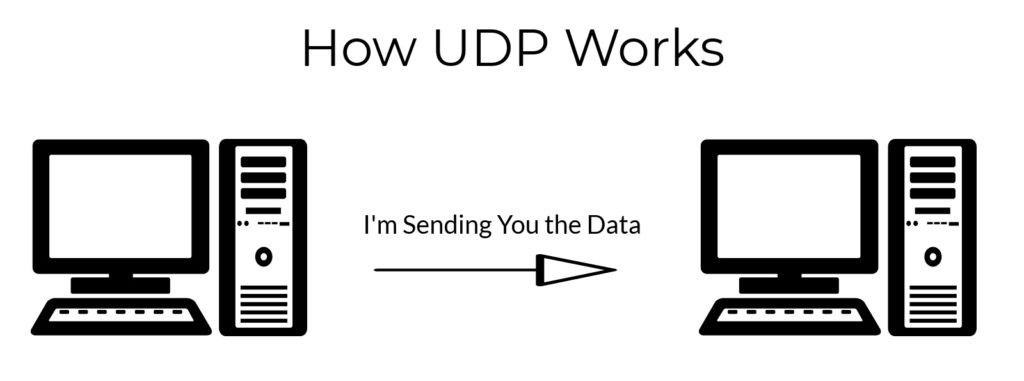

UDP

User Datagram Protocol (UDP) tarjoaa nopeamman, mutta vähemmän luotettavan tiedonsiirron.

Jos tietoja lähetetään UDP: llä, lähettäjä ei voi olla varma tietäessään, että tiedot tekevät sen lähettäjälle ollenkaan, ja jos se tekee sen siellä, se ei välttämättä ole oikeassa järjestyksessä. Lisäksi data voi olla vioittunut, kun se saapuu, kuten UDP tarjoaa ei virheenkorjausta ollenkaan.

Tämä tarkoittaa, että jos lähetät vakavan yhden sanan tekstiviestit tärkeälle toiselle, kuten:

”Löysin kauniin paratiisin. Se on sinun, tyttö. Chris”

Sitten se voi saapua näin:

”Löysin kauniin tytön. Se on paratiisi. Sinun Chris ”.

Joten se ei todellakaan ole paras protokolla tiedostojen lataamiseen tai muun tiedon, kuten tekstiviestien, lähettämiseen ja vastaanottamiseen, joiden on oltava oikeassa järjestyksessä.

UDP on enemmän kevyt kuin TCP, koska se ei tue yhteyksien seurantaa, viestien tilaamista tai muita prosessoria vaativia toimia. UDP ei välitä, se vie tiedot vain missä järjestyksessä se on saanut, väärässä järjestyksessä tai ei.

UDP lähettää datapaketit erikseen, ja paketit voivat saapua epäkunnossa, jos niitä saapuu ollenkaan.

UDP: tä käytetään verkkotunnusten nimijärjestelmiin (DNS), suoratoistomediasovelluksiin (kuten Netflix) ja online-moninpeleihin.

Kädenpuristus

Kun muodostat yhteyden laitteen ja VPN-palveluntarjoajan palvelimen välille, prosessi käyttää a Kuljetuskerroksen turvallisuuden (TLS) kädenpuristus luodakseen salaiset avaimet, joita käytetään näiden kahden kommunikointiin.

Tämä “kädenpuristus” tarkastaa että olet yhteydessä VPN-palveluntarjoajan palvelimiin etkä hyökkääjän “huijatuksi” palvelimeen.

TLS käyttää yleensä RSA: n julkisen avaimen kryptosysteemiä kädenpuristuksen suojaamiseen käyttämällä epäsymmetristä salausta ja digitaalisen allekirjoituksen algoritmia TLS / SSL-varmenteiden tunnistamiseen. Toisinaan se käyttää kuitenkin myös ECDH- tai Diffie-Hellman-avainvaihtoa.

RSA

RSA (Rivest – Shamir – Adleman) on epäsymmetrinen salausjärjestelmä, joka käyttää julkista avainta tietojen salaamiseen ja käyttää erilaista yksityistä avainta tietojen salauksen purkamiseen. Järjestelmää on käytetty turvaamaan viestintä Internetissä yli kahden vuosikymmenen ajan.

RSA: lla voi olla useita avainpituuksia, mutta suosituimpia ovat 1024-bittiset (RSA-1024) ja 2048-bitit (RSA-2048)..

Asiantuntijaryhmä pystyi murtamaan RSA-1024: n vuonna 2023. Tämä on johtanut siihen, että yritykset, jotka harjoittavat liiketoimintaa Internetissä, siirtyvät käyttämättä RSA-1024: tä droveissa.

Valitettavasti jotkut VPN-palveluntarjoajat käyttävät yhä RSA-1024: tä asiakkaiden / palvelimien kädenpuristusten suojaamiseen. Ennen kuin päätät VPN-palveluntarjoajasta, tarkista palveluntarjoajalta, että he eivät enää käytä RSA-1024: tä kädenpuristuksen suojaamiseksi..

RSA-2048 tai uudempi pidetään turvallisena, koska sitä ei ole murtunut (sikäli kuin kukaan tietää).

Ei kuitenkaan ole järkevää käyttää sitä yksinään, koska se ei tarjoa täydellistä eteenpäin -salaisuutta. Diffie-Hellman (DH) – tai elliptinen käyrä-Diffie-Hellman (ECDH) -näppäinvaihdon sisällyttäminen salakirjoitussarjaan voi korjata tämän, antamalla sen täyttää PFS-vaatimukset.

Diffie-Hellman (DH) ja elliptinen käyrä Diffie-Hellman (ECDH)

VPN-protokollat voivat käyttää myös vaihtoehtoista tyyppiä kättelysalausta, joka tunnetaan nimellä Diffie-Hellman-salausavaimenvaihto.

Avain käyttää yleensä 2048-bittistä tai 4096-bittistä näppäimen pituutta. (Vältä kaikkea muuta kuin vuotta 2048, muuten se on alttiina logjam-hyökkäykselle.)

Diffie-Hellmanin tärkein etu RSA: ta vastaan on, että se on natiivi tarjoaa täydellisen eteenpäin salaisuuden suojaus. RSA-kädenpuristusta voidaan kuitenkin parantaa lisäämällä siihen DH-avaimenvaihto, joka tarjoaa samanlaisen suojauksen.

Turvallisuusasiantuntijat arvostelevat Diffie-Hellmania pienen alkuluvun uudelleenkäytöstä. Tämän ansiosta osapuolet voivat murtautua rajoittamattomilla resursseilla, kuten NSA: lla. On kuitenkin mahdollista luoda turvallinen kättely, kun sitä käytetään osana RSA-salausasetusta.

Elliptinen käyrä diffie-hellman (ECDH) on uudempi muoto kryptografiasta, jolla ei ole Diffie-Hellmanin haavoittuvuuksia. ECDH käyttää tietyn tyyppistä algebrallista käyrää alkuperäisen Diffie-Hellmanin käyttämien alkulukujen sijasta.

ECDH: ta voidaan käyttää myös yhdessä RSA-kädenpuristuksen kanssa tarjotakseen täydellisen eteenpäin -salaisuuden. Lisäksi se voi salata turvallisesti itsestään kädenpuristuksen ja tarjota PFS: lle elliptisen käyrän digitaalisen allekirjoituksen algoritmin (ECDSA) allekirjoituksen..

ECDH-näppäimen pituus alkaa 384 bitistä. Vaikka tätä pidetään turvallisena, kun kyse on itsestään kädenpuristuksen salaisuudesta, mitä pidempi, sitä parempi.

SHA-todennus

Secure Hash Algorithm (SHA) on kryptografinen hash-toiminto, jota voidaan käyttää todentamaan yhteydet, mukaan lukien SSL / TLS ja datayhteydet.

Periaatteessa SHA: ta käytetään luomaan ainutlaatuinen tarkistusarvo digitaalista dataa varten. Vastaanottava laite vahvistaa tietojen eheyden tarkistusarvon avulla.

Yksinkertainen esimerkki olisi, jos tiedoston tai viestin tarkistusarvo on ”456AHD” toisessa päässä ja on myös “456AHD” vastaanotettaessa – tällöin vastaanottava osapuoli voi olla varma, ettei kukaan ole käsitellyt tietoja pitkin tapa.

Joten, jos saat äidiltäsi viestin “Sinä olet paras, kiddo”, SHA vakuuttaa sinulle, että tämä ei ollut hakkerin käsityötä ja että äitisi todellakin ajattele, että olet paras, kiddo.

OpenVPN-yhteydet ovat niiden joukossa, jotka voidaan todentaa SHA: n avulla.

SHA luo yksilöllisen sormenjäljen kelvollisesta TLS-sertifikaatista. Varmenteen voi vahvistaa OpenVPN-asiakas. Jos joku muuttaa varmennetta, jopa pienimmänkin bitin, SHA tunnistaa sen ja hylkää yhteyden.

SHA auttaa estämään hyökkäyksiä, kuten Man-in-the-Middle-hyökkäyksen, jossa osapuoli yrittää siirtää VPN-yhteyden palveluntarjoajan VPN-palvelimelta hakkerit itse tekemälle palvelimelle..

SHA: ta on 3 tasoa, ja turvallisuus kasvaa, kun ne nousevat: SHA-1, SHA-2 ja SHA-3.

Vaikka SHA-2- ja SHA-3-hash-toimintoja pidetään edelleen turvallisina, SHA-1 hajoaa helposti, kun niitä käytetään verkkosivustojen suojaamiseen. Koska SHA-1-suojatut verkkosivustot ovat edelleen luonnossa, nykyaikaiset selaimet varoittavat sinua, kun muodostat yhteyden SHA-1-suojattuun sivustoon.

Mitä olemme toistaiseksi oppineet – VPN-salaus

VPN-protokolla on ohjeiden sarja, jota käytetään salatun yhteyden luomiseen ja ylläpitämiseen kahden laitteen, kuten käyttäjän mobiililaitteen tai tietokoneen, ja VPN-palvelimen palvelinten välillä.

Protokollat käyttävät algoritmeja nimeltään “ciphers,”, Jotka suorittavat tietojen salauksen ja salauksen purkamisen. Salaus kuvataan parhaiten vaiheiden sarjana, joka noudatetaan lähetettävien ja vastaanotettavien tietojen salaamiseksi ja salauksen purkamiseksi. Kaupalliset VPN-palveluntarjoajat yleensä käyttävät AES ja Blowfish-salakirjoitukset viestinnän turvaamiseksi.

Kuljetuskerrosprotokollat hallita Internet-sovellusten laiteviestintäpalveluita. Transmission Control Protocol (TCP) on virheiden korjausprotokolla, jota käytetään parhaiten tiedostojen lataamiseen ja viestien lähettämiseen. User Datagram Protocol (UDP) on nopeampi, mutta ei sisällä virheenkorjausta, ja sitä käytetään parhaiten sisällön, kuten Netflixin tai muiden video- ja musiikkipalveluntarjoajien, suoratoistoon..

Kuljetuskerroksen turvallisuuden (TLS) kädenpuristus luo salaiset avaimet, joita tarvitaan kahden laitteen kommunikointiin. TLS käyttää yleensä RSA: n julkisen avaimen kryptosysteemiä kädenpuristuksen suojaamiseksi, mutta se voi käyttää myös ECDH- tai Diffie-Hellman-avaimenvaihtoa..

Secure Hash Algorithm (SHA) on kryptografinen hash-toiminto, jota käytetään yhteyksien todentamiseksi.

VPN-protokollat

Tässä osassa käsittelen OpenVPN, L2TP / IPSec, IKEv2, SSTP ja PPTP.

Nämä ovat yleisimmät nykyään käytössä olevat protokollat. Selitän mitä he ovat ja miten ne toimivat. Yleensä keskustelemme näistä parhaan protokollan pahimmasta järjestyksestä, kuten ne on lueteltu yllä olevassa ensimmäisessä virkkeessä. Tallennamme kuitenkin viimeisen parhaan: OpenVPN.

Koska OpenVPN on kiistatta alan standardi, astuin yksityiskohtiin keskustellessani siitä. Voin kuitenkin olla varma, että en aio harhailla muiden protokollien yksityiskohtia, koska ne ovat myös edelleen raskaassa käytössä.

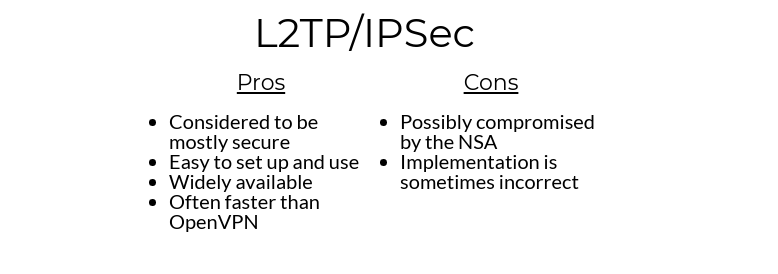

L2TP / IPSec

Plussat:

- Pidetään enimmäkseen turvallisina

- Helppo asentaa ja käyttää

- Laajasti saatavilla

- Usein nopeampi kuin OpenVPN

Haittoja:

- NSA saattaa vaarantaa sen

- Toteutus on joskus väärä

Layer 2 Tunneling Protocol (L2TP) on rakennettu useimpiin käyttöjärjestelmiin ja VPN-yhteensopiviin laitteisiin. Tämä on helppo asentaa. L2TP: tä käytetään yleensä yhdessä IPSec (Internet Protocol Security) todennus- / salauspaketin kanssa, koska L2TP ei tarjoa salausta yksinään.

L2TP / IPsec voi käyttää sekä 3DES- että AES-salauksia, vaikkakin AES: ää käytetään yleensä, koska 3DES: n on todettu olevan haavoittuvainen Sweet32- ja keskellä kohtaamisia -hyökkäyksille..

L2TP / IPSec käyttää UDP: tä alkuperäiseen, salattuun avaimenvaihtoon (kädenpuristus) ja tiedonsiirtoon.

Vaikka tämä protokolla on hiukan hitaampi kuin muut, koska kapseloi dataa kahdesti, hidastuvuus kompensoituu hieman, koska protokolla sallii monisäikeistämisen ja ytimen tasolla tapahtuvan salauksen / salauksen purkamisen.

Teoriassa tämä protokolla voisi tarjota paremman suorituskyvyn kuin OpenVPN.

Vaikka L2TP / IPSec: llä ei ole tunnettuja merkittäviä haavoittuvuuksia, sekä Edward Snowden että tietoturva-asiantuntija John Gilmore ovat ilmoittaneet, että IPSecin IETF-standardikomiteassa jonkun, ei NSA: n työntekijän, mutta jolla oli pitkät siteet NSA: hon, IPSeciä on heikentynyt tarkoituksella. suunnitteluvaiheessa, ja NSA on siten vaarantanut sen.

Valitettavasti jotkut VPN-palveluntarjoajat eivät toteuta L2TP / IPSec-sovellusta oikein käyttämällä esijaettuja avaimia (PSK), joita on saatavana heidän verkkosivustoilta. Tämä avaa hyökkääjän mahdollisuuden käyttää esijaettua avainta matkiaksesi VPN-palvelimesta antaen heille mahdollisuuden kuulla tai lisätä haitallisia tietoja..

Vaikka on mahdollista, että L2TP / IPSec voi altistaa tietoturva-aukkoille, jos se toteutetaan oikein, sitä pidetään turvallisena. Sen yhteensopivuus useimpien käyttöjärjestelmien ja laitteiden kanssa on selvä plus.

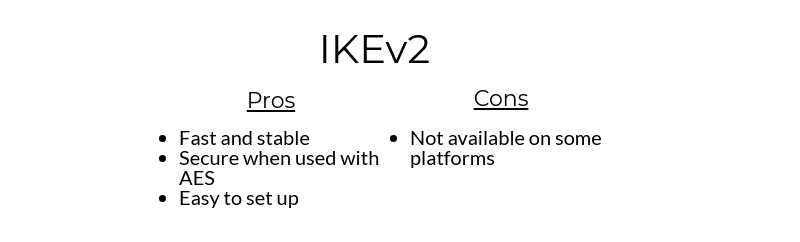

IKEv2

Plussat:

- Nopea ja vakaa

- Varmista, kun sitä käytetään AES: n kanssa

- Helppo asentaa

Haittoja:

- Ei saatavana joillain alustoilla

Internet Key Exchange -versio 2 (IKEv2) kehitettiin alun perin Ciscon ja Microsoftin välisellä yhteistyöllä. Protokollaa tukee Windows 7 tai uudempi, iOS ja BlackBerry.

IKEv2: n virallisen version lisäksi on kehitetty avoimen lähdekoodin, yhteensopivia versioita muille käyttöjärjestelmille.

Koska IKEv2 on yksinkertaisesti tunnelointiprotokolla, se on liitettävä pariksi autentikointikomplektin, kuten IPSec, kanssa, jotta siitä tulee todellista, suojattua VPN-protokollaa.

IKEv2 voi käyttää erilaisia salausalgoritmeja, mukaan lukien AES, Blowfish, 3DES ja Camellia.

IKEv2 käyttää UDP: tä alkuperäiseen (ja salattuun) avaimenvaihtoon ja tiedonsiirtoon.

IKEv2 palaa vaihtoehtona älypuhelimien käyttäjille, jotka vaihtavat säännöllisesti matkapuhelinyhteyden ja paikallisen Wi-Fi-yhteyden välillä, koska protokolla on erinomainen yhteyden muodostaminen automaattisesti, kun käyttäjät menettävät ja saavat sitten takaisin Internet-yhteyden.

Vaikka IKEv2 ei ole niin suosittu kuin muut protokollat, koska sitä tuetaan harvemmalla alustalla, sen suorituskyky, turvallisuus ja kyky luoda yhteys automaattisesti uudelleen tekevät siitä kelvollisen vaihtoehdon, kun se on saatavana.

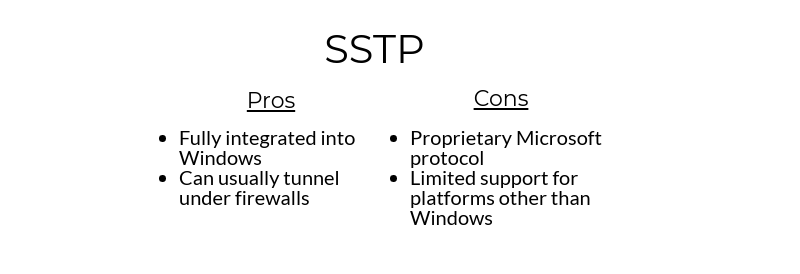

SSTP

Plussat:

- Täysin integroitu Windowsiin

- Voi yleensä tunneloida palomuurien alla

Haittoja:

- Omistettu Microsoft-protokolla

- Rajoitettu tuki muille alustoille kuin Windows

SSTP (Secure Socket Tunneling Protocol) on Microsoftin omistama protokollastandardi, ja siksi se on integroitu tiiviisti Windowsin kanssa. Protokolla on saatavana Windows-, macOS-, Linux- ja BSD-laitteille. SSTP on ollut saatavana Windows-asennuksiin Windows Vista SP1: n julkaisun jälkeen.

Microsoft kehitti etäasiakkaiden pääsyprotokollan, ja sellaisenaan se ei ole yhteensopiva VPN-tunnelien välillä.

SSTP-salaus käyttää SSL 3.0: ta, joten se tarjoaa OpenVPN: n kaltaisia ominaisuuksia ja etuja, mukaan lukien kyky käyttää TCP-porttia 443 estämisen estämiseksi.

SSTP on huolestunut, koska se ei ole avoin standardi, ja sellaisenaan se ei ole avoin yleisön tutkittavaksi. Microsoftin aikaisemmasta yhteistyöstä kansallisen turvallisuusviraston (NSA) kanssa on huolta, ja NSA: n virkamies on myöntänyt työskentelevänsä Microsoftin kanssa Windows 7: n kehittämisessä..

SSTP: llä on kyky tunneloida useimpien palomuurien alla, koska se käyttää SSL / TLS: ää TCP-portin 443 yli. Tämä voisi tehdä siitä houkuttelevan vaihtoehdon niille, jotka ovat loukussa liian rajoittavien palomuurien takana..

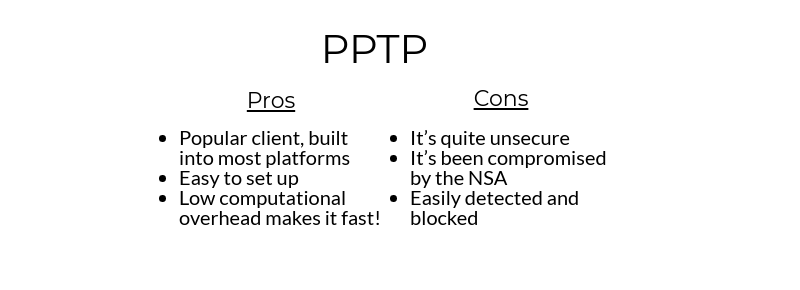

PPTP

Plussat:

- Suosittu asiakas, sisäänrakennettu useimpiin alustoihin

- Helppo asentaa

- Matala laskennallinen yläpinta tekee siitä nopean!

Haittoja:

- Se on melko epävarmaa

- NSA on vaarantanut sen

- Helppo havaita ja estää

Microsoftin johtama konsortio loi PPTP: n (Point-to-Point Tunneling Protocol) vuonna 1995 VPN: ien luomiseksi puhelinverkkoyhteyksien kautta. Se oli integroitu Windows 95: ään.

Protokollasta tuli nopeasti yritysten VPN-verkkojen standardi. Se on edelleen suosittu kaupallisten VPN-palveluiden protokolla. Kuitenkin vuosien kuluessa, kun VPN-tekniikka on parantunut, PPTP on pudonnut tietä.

PPTP käyttää 128-bittisiä salausavaimia, joten se vaatii pienemmän laskennallisen yleiskustannuksen kuin muut protokollat toteuttaakseen, mikä tekee siitä nopeamman kuin monet muut protokollat.

PPTP ei kuitenkaan ole yhtä turvallinen kuin muut protokollat, ja siinä on lukuisia tietoturva-aukkoja. Vaikka Microsoft on korjannut monia haavoittuvuuksia, Redmond-pohjainen yritys suosittelee SSTP: n tai L2TP / IPsec: n käyttöä.

PPTP salaa hyötykuormansa Microsoft Point-to-Point Encryption -protokollalla (MPPE). MPPE käyttää RSA RC4 -salausalgoritmia korkeintaan 128-bittisillä istuntoavaimilla.

Yleisesti uskotaan, että National Security Agency (NSA) voi helposti purkaa PPTP-salatun tiedon salauksen ja että se on kerännyt suuria määriä dataa ajanjaksolta, jolloin PPTP: tä pidettiin turvallisena.

PPTP: tä ei suositella käytettäväksi Kiinan kaltaisissa maissa, joissa hallituksen tiedetään estävän VPN: n käyttöä.

PPTP käyttää sekä TCP-porttia 1723 että GRE-protokollaa, jotka on helppo estää, jolloin Kiinan suuren palomuurin kaltaisten työkalujen on helppo havaita ja estää protokolla..

Ehdotan voimakkaasti, että käyttäjät välttävät PPTP: tä aina kun mahdollista ja käyttävät sitä vain silloin, kun muuta yhteensopivaa protokollaa ei ole.

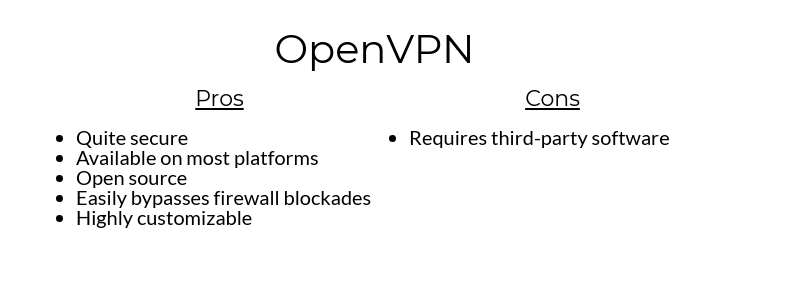

OpenVPN

Plussat:

- Melko turvallinen

- Saatavana useimmilla alustoilla

- Avoin lähdekoodi

- Ohittaa helposti palomuurilohkon

- Erittäin muokattavissa

Haittoja:

- Vaatii kolmannen osapuolen ohjelmistoja

OpenVPN on kiistatta suosituin VPN-protokolla, joka on tänään saatavana. Useimmat kaupalliset VPN-palveluntarjoajat tukevat sitä. OpenVPN on ilmainen VPN-protokolla, joka on myös avoimen lähdekoodin, ja sen 256-bittinen salaus tekee siitä yhden turvallisimmista protokollista siellä.

OpenVPN on erittäin konfiguroitavissa. Vaikka mikään suosituista laitealustoista ei tue natiivi protokollaa, se on useimmille helposti saatavissa kautta kolmannen osapuolen ohjelmistot.

Yksi OpenVPN: n erityispiirre, joka tekee siitä suositun valinnan, on sen kyky asettaa ajaa millä tahansa satamalla.

Merkittävin portti on TCP-portti 443, jota HTTPS-liikenne käyttää. Koska porttia 443 käytetään turvallisiin yhteyksiin pankeille, verkkomyyjille ja muille turvallisuustietoisille käyttäjille, portin 443 estäminen aiheuttaisi tuhoa mainittujen pankkien ja muiden turvallisuustietoisten käyttäjien toiminnalle.

Tästä syystä Kiinan kaltaisilla rajoittavilla mailla olisi vaikeuksia estää OpenVPN: ää käsistä vaarantamatta liiketoimintaa..

OpenVPN voidaan asettaa käyttämään UDP: tä, jos nopeus on tärkein, harkitse, millä tavoin se olisi kelvollinen vaihtoehto ja / tai mihin use.ration, tai TCP, jos virheenkorjaus on tärkein tekijä.

OpenSSL-kirjasto, jota OpenVPN käyttää yhteyden salaamiseen tukee erilaisia salauksia, vaikka AES ja Blowfish ovat yleisimmät.

Kuinka OpenVPN-salaus toimii

Kuten aiemmin mainittiin, OpenVPN-salaus koostuu kahdesta osasta: ohjauskanavan salaus ja datakanavan salaus.

Hallitse kanavien salausta suojaa tietokoneesi tai laitteen ja VPN-palveluntarjoajan palvelimien välistä yhteyttä.

Tietokanavien salaus varmistaa, että molemmat osapuolet lähettävät ja vastaanottavat tosiasiallisia tietoja.

Valitettavasti jotkut VPN-palveluntarjoajat käyttävät heikompaa salausta yhdellä näistä kanavista – yleensä datakanavalla – mikä jättää tietosi vaarassa.

OpenVPN-yhteyden suojaus on vain yhtä vahva kuin käytetyin heikoin salaus.

Maksimaalisen turvallisuuden takaamiseksi molempien kanavien tulisi käyttää mahdollisimman vahvaa salausta. Vahvempi salaus voi kuitenkin hidastaa VPN: n yhteysnopeutta, minkä vuoksi jotkut palveluntarjoajat käyttävät heikompaa salausta datakanavalle – kyse on kaikesta sinulle tärkeimmästä: nopeudesta tai turvallisuudesta.

Tutki mahdollisuuksien mukaan aina mitä tahansa VPN-palveluntarjoajaa, jota harkitset, jotta varmistetaan, että se käyttää OpenVPN-yhteyksilleen käytettävissä olevaa turvallisinta menetelmää..

Ohjauskanavan salaus käyttää TLS (Transport Layer Security) -teknologiaa turvallisesti neuvottelemaan yhteys laitteestasi VPN-palvelimiin. Selaimet käyttävät TLS: ää suojatun yhteyden muodostamiseen HTTPS-yhteensopiviin verkkosivustoihin.

Tiivistettynä

Niin kauan kuin VPN-palveluntarjoaja on toteuttanut OpenVPN-palvelimen asianmukaisesti palvelimillaan ja sovelluksissaan, protokolla on mielestäni vaalein turvallisin VPN-yhteyskäytäntö.

Vuoden 2023 OpenVPN-auditointi osoitti ei vakavia haavoittuvuuksia mikä vaikuttaisi käyttäjien yksityisyyteen. Vaikka joitain haavoittuvuuksia johti OpenVPN-palvelimiin, jotka olivat avoinna palvelunestohyökkäyksille, OpenVPN: n uusin versio sulki nämä reiät.

Koska OpenVPN on huippuluokan suoja, joustavuus ja VPN-teollisuuden yleinen hyväksyntä, suosittelen, että käytät OpenVPN-protokollaa aina kun mahdollista.

Tehdään yhteenveto

Katsotaanpa tässä artikkelissa käsiteltyjä tärkeimpiä ideoita. Se on ollut pitkä ja mutkikas tie, mutta olemme saaneet sen loppuun.

salaus

Salaus yksinkertaisimmassa muodossa on prosessi, jolla muunnetaan luettava teksti (selkeä teksti) lukemattomaksi tekstiksi (salattu teksti), joka on luettavissa vain, jos sinulla on ”salainen koodi” (salaus), jotta teksti salattavissa takaisin luettavissa olevaan muotoon.

Salaussalat ovat algoritmeja ohjeita tietojen salaamiseksi, ja salausavaimet ovat informaation osia, jotka määrittävät salaus (ts. Salausteksti). VPN-protokollat käyttävät näitä salauksia tietojen salaamiseen.

VPN käyttää salattua tunnelia pitääksesi Internet-yhteytesi salaisena. Tämä estää kolmansia osapuolia, kuten Internet-palveluntarjoajaasi tai hallitusta, seuraamasta ja tallentamasta online-toimintasi.

VPN-salausprotokollat

VPN-palveluntarjoajasi käyttää salausprotokollia Internet-yhteytesi suojaamiseksi.

VPN-yhteyksien suojaamiseksi on saatavana erityyppisiä salausprotokollia, jokaisella on omat edut ja haitat. Neljä tärkeintä näkökohtaa ovat mitkä salaukset (kuten AES tai Blowfish), kuljetuskerrosprotokollat, kädenpuristussalaus ja SHA-todennus.

Kuljetuskerrosprotokollat käsittelevät päästä päähän (laite-laite) -viestintäpalveluita sovelluksille, joita käytetään esimerkiksi Internetissä.

Handshake-salaus on prosessi, jota käytetään yhteyden muodostamiseen laitteen ja VPN-palveluntarjoajan palvelimen välillä. Tämä “kädenpuristus” varmistaa, että muodostat yhteyden aitoon VPN-palvelimeen etkä hakkerin “huijatuksi” palvelimeksi.

SHA-todennus on kryptografinen hash-toiminto, jota voidaan käyttää todentamaan yhteydet.

protokollat

L2TP / IPSec

Kerroksen 2 tunnelointiprotokolla (L2TP) on saatavana useimmissa pöytätietokoneissa ja mobiileissa käyttöjärjestelmissä. L2TP on helppo käyttää ja sitä käytetään yleensä IPSec-salauspaketin kanssa, koska se ei sisällä omaa salausta. Sen nopeus on verrattavissa OpenVPN: ään ja IKEv2: een.

IKEv2

Windows 7 ja uudemmat, iOS ja BlackBerry-alustat tukevat kaikkia alkuperäisesti tätä protokollaa. IKEv2 on hyvä valinta älypuhelimien käyttöön, koska se loistaa yhteyden muodostamiseen automaattisesti Internetiin käyttäjien kadotessa ja palautuessaan Internet-yhteyksiin.

SSTP

SSTP on tiiviisti integroitu Windowsiin, ja se on saatavana myös macOS-, Linux- ja BSD-alustoille. Se ei ole yhteensopiva käytettäväksi VPN-tunnelien välillä. Se tukee vain käyttäjän todennusta, ei laitteen todennusta, joten se on käyttökelpoinen vain etäasiakaskäyttöön, esimerkiksi kun työntekijä kirjautuu sisään etäyhteydessä yrityksen palvelimiin.

PPTP

Vaikka PPTP on ollut olemassa jo pitkään ja sitä on saatavana useimmilla jokaisella alustalla, se ei ole suojattu. Koska PPTP: n salaus yläpuolella on kuitenkin pienin kaikista protokollista, PPTP on nopein.

OpenVPN

Kaikista tarkastelluista protokollista OpenVPN tarjoaa parhaan kaiken kaikkialle suojaavan ja nopeussuhteen. Se on nopea, turvallinen, luotettava ja avoin lähdekoodi. Vaikka se ei ole minkään laitealustan kotoisin, kolmansien osapuolien vaihtoehtoja on saatavana paljon.

OpenVPN on erityisen hyvä valinta VPN-käyttäjille, jotka sijaitsevat liian rajoittavissa maissa, kuten Kiinassa. Vaikka Kiinan suurella palomuurilla on kyky estää monia VPN-protokollia, sen lyömällä keskimäärin OpenVPN: ää vastaan ei ole yhtä korkea.

Sulje

Kun olet lukenut tämän artikkelin, sinun pitäisi nyt ymmärtää paremmin salaus ja kuinka VPN käyttää salausta online-yhteytesi ja siihen liittyvien toimintojen suojaamiseen..

Kuten olet lukenut, vaikka jokaisella VPN-protokollalla on vahvuuksiaan ja heikkouksiaan, ne kaikki tarjoavat ainakin jonkin verran suojausta, kun ne on määritetty oikein. OpenVPN on paras veto ympäristön suojaukselle, yhteensopivuudelle ja nopeudelle.

Kun harkitset VPN-palveluntarjoajaa, varmista, että he tarjoavat OpenVPN-protokollan vaihtoehtona parhaan mahdollisen suojan henkilökohtaiselle ja yritystoiminnallesi verkossa.

Ehdotan erittäin suositeltavaa ExpressVPN: ää, koska ne tarjoavat OpenVPN-suojan erinomaisten yhteysnopeuksien, globaalin palvelinpeiton, yksityisyydensuojaten ja asiakaspalvelun lisäksi.

ExpressVPN tarjoaa myös OpenVPN-yhteensopivia sovelluksia melkein jokaiselle nykyaikaiselle kytketylle alustalle.

Lisätietoja käy ExpressVPN-verkkosivustolla.

”VPN & Internet Security ”, Mike MacKenzie, lisensoitu CC: llä 2.0: lla

“A = 1, B = 2”), se on helppo purkaa ja siksi se ei ole turvallinen. Nykyaikaiset salausmenetelmät käyttävät monimutkaisia algoritmeja, jotka tekevät salauksen purkamisen lähes mahdottomaksi ilman oikeaa salausavainta.

On olemassa kahta tyyppistä salausalgoritmeja: symmetrisiä ja epäsymmetrisiä. Symmetriset avainalgoritmit käyttävät samaa avainta sekä salaukseen että purkamiseen, kun taas epäsymmetriset avainalgoritmit käyttävät eri avaimia salaukseen ja purkamiseen.

Salausavaimen pituus on myös tärkeä tekijä salauksen turvallisuudessa. Mitä pidempi avain, sitä vaikeampi sen purkaminen on.

Lisäksi on olemassa käsite täydellisestä eteenpäin salaisuudesta, joka tarkoittaa sitä, että vaikka salausavain paljastuisi, salattua tietoa ei voitaisi purkaa.

Kaikki nämä tekijät yhdessä tekevät salauksesta tehokkaan tavan suojata henkilökohtaisia ja yritystietoja.

VPN-salaus

VPN-palveluntarjoajat käyttävät salausmenetelmiä suojatakseen käyttäjiensä verkkoliikennettä. VPN-salaus toimii samalla tavalla kuin muukin salaus, mutta sen tarkoituksena on suojata verkkoliikennettä VPN-palveluntarjoajan ja käyttäjän välillä.

VPN-protokollat määrittävät, miten salaus toteutetaan. Protokollat käyttävät erilaisia salausalgoritmeja ja kuljetuskerrosprotokollia,