Možno najdôležitejšou vlastnosťou virtuálnej súkromnej siete (VPN) je jej schopnosť šifrovať údaje odoslané medzi počítačom a servermi poskytovateľa VPN..

Šifrovanie VPN nielen chráni vaše osobné a obchodné údaje, ale tiež chráni vaše online aktivity pred zvedavými očami.

V tomto článku ponúknem podrobný pohľad na šifrovanie. Budem sa venovať tomu, čo je šifrovanie, ako to funguje a ako ho najlepší poskytovatelia VPN používajú na ochranu IP adries a údajov svojich zákazníkov pred vystavením.

Na konci tohto článku sa dozviete viac o šifrovaní, ako ste kedy snívali, a budete lepšie pripravení presúvať propagačné nároky poskytovateľov VPN..

Čo je šifrovanie?

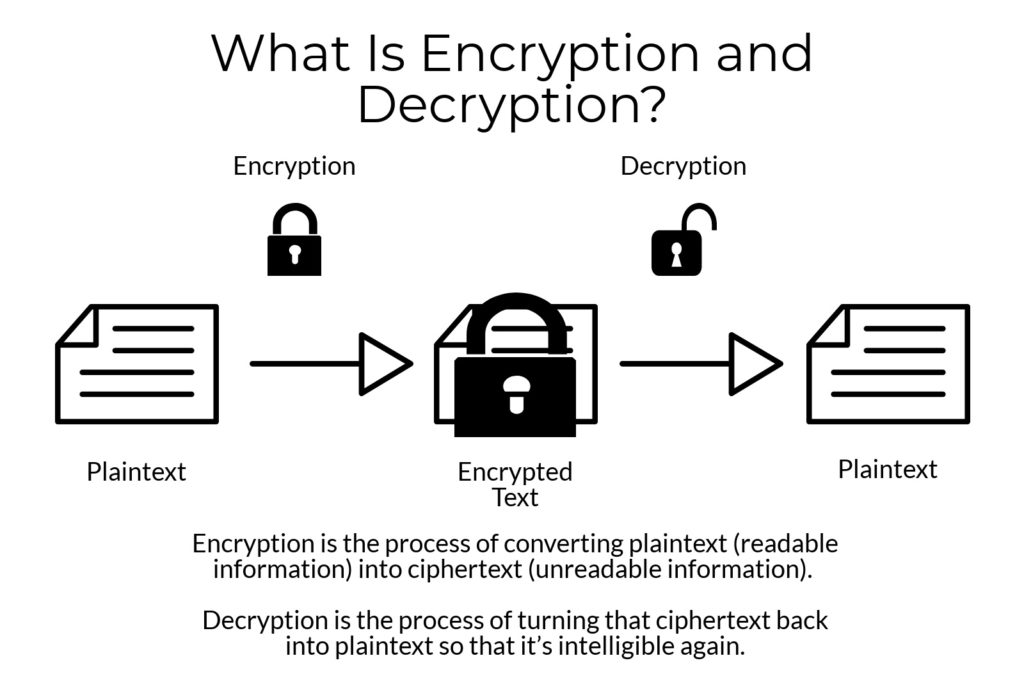

šifrovanie je proces konverzie obyčajný text (čitateľné informácie) do ciphertext (nečitateľné informácie).

dešifrovanie je proces zvrátenia tohto stavu ciphertext späť do obyčajný text aby bola opäť zrozumiteľná.

Pamätáte si, ako ste vy a vaši priatelia použili „tajný kód“ na posielanie poznámok v základnej škole? Moderná šifrovacia technológia je podobná, len jej dešifrovanie je omnoho ťažšie ako „A = 1, B = 2“ atď..

Moderná šifrovacia technológia používa tajný šifrovací kľúč na „skramblovanie“ údajov používateľa, takže je nečitateľný pre kohokoľvek, kto nemá šifrovací kľúč, čím zabraňuje cudzincom čítať vaše osobné informácie.

Za účelom zakódovať holý text alebo dekódovať ciphertext, a tajný kľúč je potrebné. Obidve klávesy používajú a šifra, čo je algoritmus, ktorý sa používa na holý text na vytváranie a dekódovanie šifrového textu.

Banky, spracovatelia kreditných kariet, obchodníci a iní používajú šifrovanie na ochranu citlivých informácií – ako sú čísla kreditných kariet, informácie o objednávkach a iné citlivé údaje – pred zvedavými očami cudzincov.

Na účely tohto článku sa však sústredíme na šifrovanie Poskytovatelia VPN slúžia na ochranu informácií ich používateľov – napríklad ich webový prenos, stiahnuté súbory a prístupové služby – pred tými, ktorí by radi sledovali ich osobné dianie.

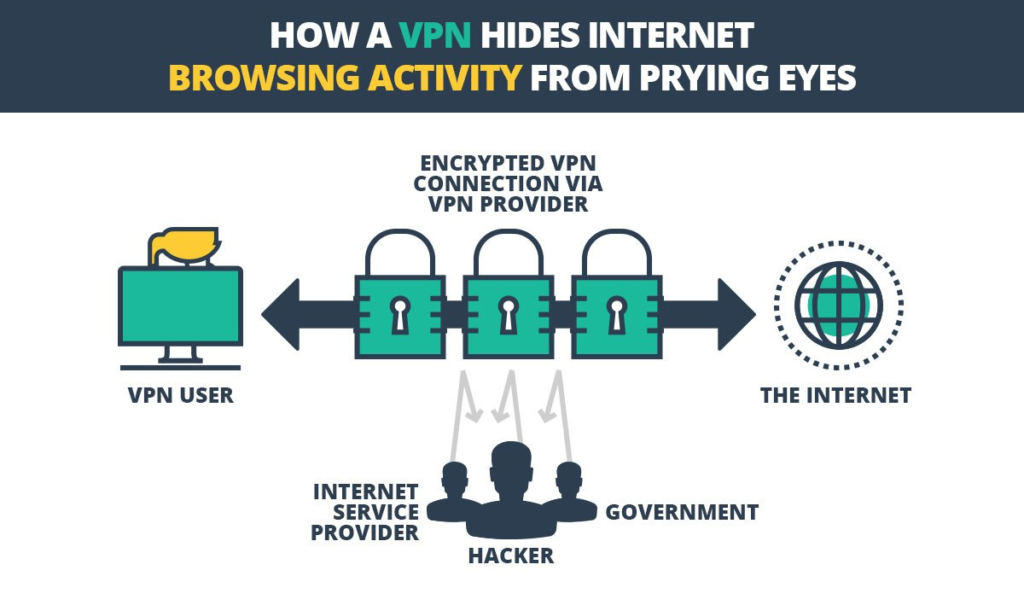

VPN nasmeruje vaše pripojenie na internet pomocou „tunela“ šifrovania, čím zabráni cudzím osobám – napríklad poskytovateľom internetových služieb, orgánom činným v trestnom konaní alebo hackerom – monitorovať vašu IP adresu, ako aj vaše online cesty as nimi spojené citlivé osobné a obchodné záležitosti informácie.

tunel šifrovania je výstižne pomenovaný, pretože funguje podobne ako podzemné alebo diaľničné tunely.

Napríklad, keď možno viete, že pod nohami je metro, neviete, koľko vlakov prechádza tunelom, koľko áut má každý, koľko cestujúcich ich jazdí, kde boli alebo kde boli idem.

Pripojenie VPN funguje ako virtuálny „tunel“, ktorý chráni vaše cestovanie online pred akýmikoľvek cudzími ľuďmi a bráni im v tom, aby vedeli, čo máte na dosah.

Ako funguje šifrovanie

Na začiatku tohto článku som ponúkol jednoduché vysvetlenie toho, ako šifrovanie funguje.

Moderné šifrovanie používané na ochranu údajov v 21. storočí samozrejme nefunguje tak jednoducho, ale tento proces je podobný.

Ak je šifrovanie, ktoré používate, také jednoduché ako abecedné alebo číselné nahradenie (napríklad to, ktoré ste použili v základnej škole), je ľahké ho dešifrovať.

Moderné šifrovanie je založené na sofistikovanej matematike algoritmy ktoré zabezpečujú šifrovanie a dešifrovanie veľa zložitejšie.

V súčasnosti sa používajú dva hlavné typy šifrovacích kľúčov: symetrické a asymetrické.

Algoritmy symetrických kľúčov (súkromné kľúče)

- Pro: Rýchlo

- Con: Menej bezpečné ako asymetrické

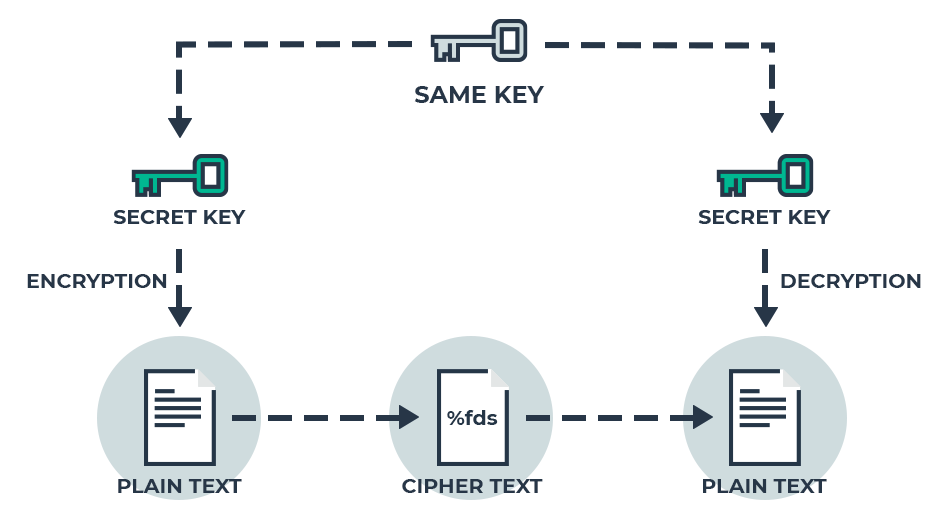

algoritmus symetrického kľúča používa rovnaké šifrovacie kľúče ako na šifrovanie zdroja údajov obyčajného textu, tak na dešifrovanie výsledného šifrového textu.

Obidve strany zdieľajúce informácie sa musia dohodnúť na konkrétnom hesle (kľúči), ktoré sa použijú na šifrovanie a dešifrovanie údajov. Toto všetko zostáva jednoduché, pretože zúčastnené strany si musia kľúč vymeniť iba raz.

Symetrické kľúče (tiež nazývané súkromné kľúče) sa bežne používajú iba v prípadoch, keď sa vždy vytvorí nový kľúč. Platobné riešenia, ako napríklad Apple Pay alebo Android Pay, používajú na ochranu platby jednorazový algoritmus symetrického kľúča vo forme jednorazového tokenu..

Algoritmy symetrických kľúčov sú rýchlejšie ako asymetrické, pretože je zapojený iba jeden kľúč. Je to však aj nevýhoda, pretože každý outsider, ktorý získa kľúč môže ľahko dešifrovať všetky šifrované informácie, ktoré strany odosielajú a prijímajú.

Zachytávanie je úplne možné, pretože používatelia sa budú musieť vopred dohodnúť na kľúči prostredníctvom internetu nekódovaný kanál, napríklad telefonický hovor, e-mail alebo textová správa, ktoré sú všetky nezabezpečené vlastným spôsobom.

Tento proces je tiež bolesťou zadku pre používateľov, ktorí potrebujú zdieľať údaje s viacerými stranami. Je to kvôli požiadavke, aby sa s každou stranou použil jedinečný kľúč. Určite by ste mohli použiť rovnaký kľúč pre všetkých používateľov, ale potom by všetci mohli dešifrovať údaje všetkých ostatných.

Asymetrické kľúčové algoritmy (verejné kľúče)

- Pro: Bezpečnejšie ako symetrické

- Kon: Pomaly

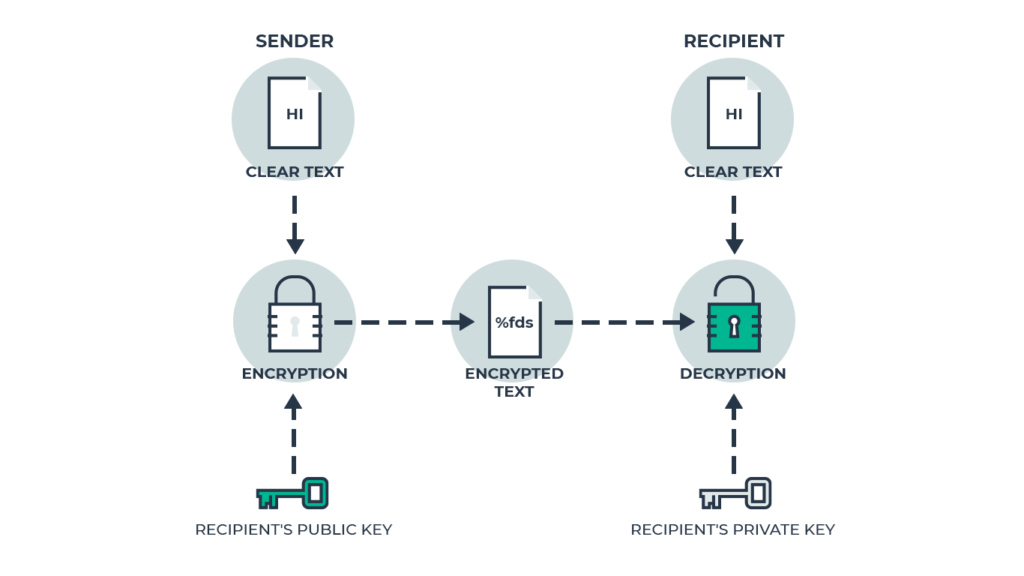

algoritmus asymetrického kľúča použitie rozdielny kľúče na šifrovanie holého textu a dešifrovanie výsledného šifrového textu. Tento proces využíva verejný aj súkromný kľúč.

verejný kľúč je zvyknutý zašifrovať – údaje a súkromný kľúč je zvyknutý dešifrovať dáta. Súkromný kľúč pozná iba zamýšľaný príjemca údajov. Akákoľvek správa šifrovaná pomocou verejného kľúča sa dá dešifrovať iba pomocou zodpovedajúceho súkromného kľúča.

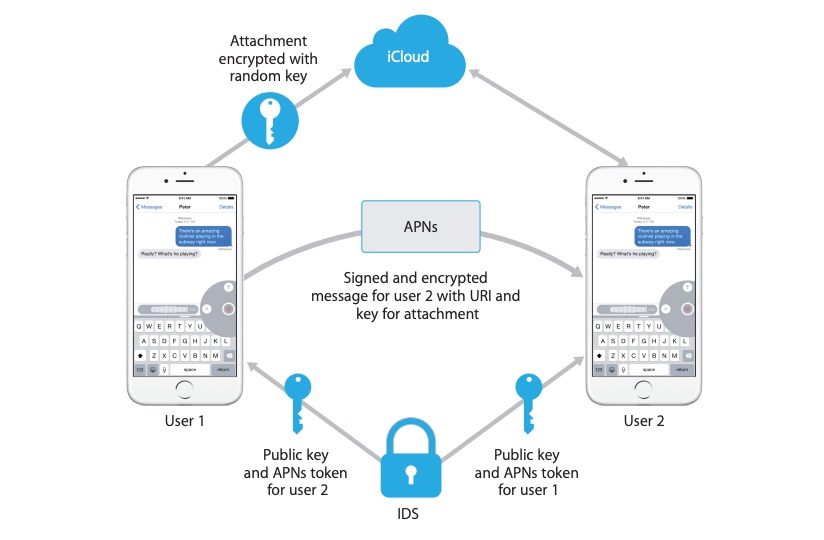

Službu Apple iMessage využijem na vysvetlenie toho, ako asymetrické šifrovanie funguje.

Prišla vám rodinná schôdzka a chcete si vyrobiť babiččinu koláč z čokolády Coca-Cola, ale nemáte recept. Zoberiete teda svoj iPad a pošlete správu do iPhone svojej matky.

Keď ste s mamou nastavovali iPad, zapli ste iMessage. Ide o šifrovanú službu end-to-end, ktorá funguje ako služba správ SMS, ale chráni vaše správy pred – povedzte mi to – zvedavými očami..

Aplikácia iMessage na vašom iPade vytvorila súkromný kľúč, ktorý sa používa na dešifrovanie údajov prijatých na vašom iPade.

Na telefóne iPhone vašej matky vytvorila aplikácia iMessage (iný) súkromný kľúč, ktorý sa použil na dešifrovanie údajov, ktoré získala na svojom iPhone.

V oboch prípadoch je súkromný kľúč jedinečný pre konkrétne zariadenie – jeden súkromný kľúč pre váš iPad a jeden súkromný kľúč pre iPhone vašej mamy.

Aplikácia tiež poverila servery spoločnosti Apple, aby vytvorili jedinečný verejnosť kľúč pre každého používateľa, ktorý ukladá na týchto serveroch.

Keď pošlete správu mame, vaše zariadenie získa verejný kľúč svojej matky zo serverov spoločnosti Apple a použije ju verejnosť kľúč k zašifrovať svoju odchádzajúcu správu ešte predtým, ako opustí váš telefón.

Keď stlačíte tlačidlo odoslať, servery spoločnosti Apple odošlú zašifrovanú správu na iPhone vašej matky, kde je súkromné kľúč dešifruje tvoja správa.

Keď vaša mama odpovie, proces sa vykoná znova, ale opačne. Tentoraz je správa vašej matky zašifrovaná pomocou tvoj verejný kľúč (získaný zo serverov spoločnosti Apple) a správa sa potom dešifruje pomocou zariadenia iPad tvoj súkromný kľúč.

Toto vytvára asymetrickú kryptografiu bezpečnejšie ako symetrická kryptografia, pretože vylučuje potrebu zdieľať jeden kľúč.

Pretože však asymetrický kryptografický proces je matematicky zložitejší ako symetrický kryptografický proces, zvyšuje sa réžia počítačov o proces šifrovania / dešifrovania. trvá dlhšie, mierne spomalenie prenosu.

VPN používajú asymetrické šifrovanie na výmenu symetrických kľúčov relácie, ktoré sa potom používajú na zvyšok relácie. Z dôvodu režijných nákladov na počítač, ktoré som spomínal vyššie, si zvyčajne všimnete pomalšie rýchlosti pripojenia pri používaní VPN na rozdiel od vášho bežného pripojenia ISP..

Dĺžky šifrovacích kľúčov

Sila každého šifrovania závisí od šifrovacieho kľúča bitová veľkosť. Všeobecne platí, že čím dlhší je kľúč, tým silnejšie je šifrovanie.

V zásade platí, že čím dlhšia je dĺžka kľúča, tým je možné vyrobiť viac možných kombinácií kľúča, čo sťažuje pokusu o hrubú silu dosiahnuť správne hodnoty pre kľúč..

bitová veľkosť kľúč označuje počet jedál a núl (binárnych) použitých na vyjadrenie algoritmu. Toto je známe ako dĺžka kľúča. Tieto dva výrazy sú vzájomne zameniteľné, aj keď výraz „dĺžka kľúča“ je obľúbenejší výraz.

V nasledujúcej tabuľke je uvedené, ako sa možné kombinácie šifrovacích kľúčov exponenciálne zvyšujú so zvyšujúcou sa veľkosťou kľúča:

| Veľkosť kľúča | Možné kľúčové permutácie |

| 1-bit | 2 |

| 2-bit | 4 |

| 8-bit | 256 |

| 16-bit | 65536 |

| 64-bit | 4,2 x 10 ^ 9 |

| 128-bit | 3,4 x 1 ^ 38 |

| 192-bitové | 6,2 x 10 ^ 57 |

| 256-bitové | 1,1 x 10 ^ 77 |

1-bit je jedna binárna číslica, ktorá ponúka dve permutácie, buď zapnuté (1) alebo vypnuté (0); 2-bit ponúka dve binárne číslice (00, 01, 10, 11), ktoré ponúkajú štyri permutácie atď. V tabuľke vyššie sú veľkosti kľúčov pod 128 bitov zahrnuté iba na demonštračné účely, pretože čokoľvek menej ako 128 bitov by bolo príliš ľahko rozbité.

S rastúcou veľkosťou kľúča sa zvyšuje počet kombinácií a zložitosť šifry. To tiež ovplyvňuje mieru úspešnosti hackera, ktorý vykonáva útok hrubou silou na kľúč.

útok hrubou silou je, keď útočník prebehne všetky možné obmeny hesiel alebo kľúčov, kým nenájde správne heslo. Dokonca aj pri použití superpočítačov môže trvať roky, kým bude niekedy prasknúť moderné šifrovanie.

Druhý najrýchlejší superpočítač na svete, Sunway TaihuLight, je schopný 93 petaflops za sekundu, vďaka čomu je niekoľkokrát miliónkrát rýchlejší ako osobný počítač..

ScramBox vypočítal, že by Sunway TaihuLight potreboval 27 337 893 biliónov biliónov biliónov (to je správne), 4 biliónov) rokov na rozlúsknutie 256-bitového kľúča AES, jedného z najsilnejších moderných šifrovacích kódov (o ktorom pojdem v nasledujúcej časti).

A to je jeden z najrýchlejších superpočítačov na svete. Na to, aby jeden vysokovýkonný počítač crackoval AES-256, trvalo by to 27 biliónov biliónov biliónov bilión leta.

Môžem vám pripomenúť, že vesmír má len 15 miliárd rokov? Dokonca ani Odpoveď na život, vesmír a všetko nebude trvať tak dlho, kým sa bude počítať.

Stačí povedať, že hacker bude čakať dlhý a dlhý čas na prístup k svojmu bankovému účtu, a nikto na to nemá čas – takže môžete mať istotu, že vaše údaje sú v bezpečí za šifrovaním AES-256.

Šifrovacie šifry – čo sú zač?

Ako sme videli v predchádzajúcej časti, dĺžka šifrovacieho kľúča je skutočný počet prvotných čísiel zapojených do šifrovania.

Teraz sa na to pozrieme šifry, čo sú skutočné algoritmy (alebo séria krokov) použité na vykonanie šifrovania. Protokoly VPN využívajú tieto šifry na šifrovanie vašich údajov. (O protokoloch budem diskutovať v nasledujúcej časti.)

Zatiaľ čo moderná počítačová šifra je v podstate zbytočná, niekedy sú v nesprávne navrhnutej šifre slabé stránky, ktoré hackeri môžu využiť na prerušenie pridruženého šifrovania..

Našťastie, dlhšie dĺžky kľúčov môžu pomôcť kompenzovať tieto slabiny zvýšením počtu možných kombinácií.

Samotná dĺžka kľúča však nie je presným ukazovateľom sily šifry. Dôležitá je kombinácia zložitosti šifry a dĺžky kľúča.

V aplikáciách v reálnom svete musí byť nájdená rovnováha medzi bezpečnosťou a použiteľnosťou, pretože čím dlhšia je dĺžka kľúča, tým viac výpočtov je potrebných a tým viac výpočtového výkonu..

Najpopulárnejšou šifrou, ktorá sa dnes používa, je AES.

AES

Americký národný inštitút pre normy a technológie (NIST) založil AES v roku 2002. AES je skratka pre „Advanced Encryption Standard“, čo je špecifikácia pre šifrovanie elektronických údajov.

AES sa skladá z 3 blokových šifrov: AES-128, AES-192 a AES-256. Každý šifruje a dešifruje dáta pomocou kľúčov 128, 192 a 256 bitov.

Pretože AES je symetrická šifra, používa ten istý kľúč na šifrovanie aj dešifrovanie údajov, takže odosielajúca aj prijímajúca strana musia poznať a používať rovnaký tajný kľúč.

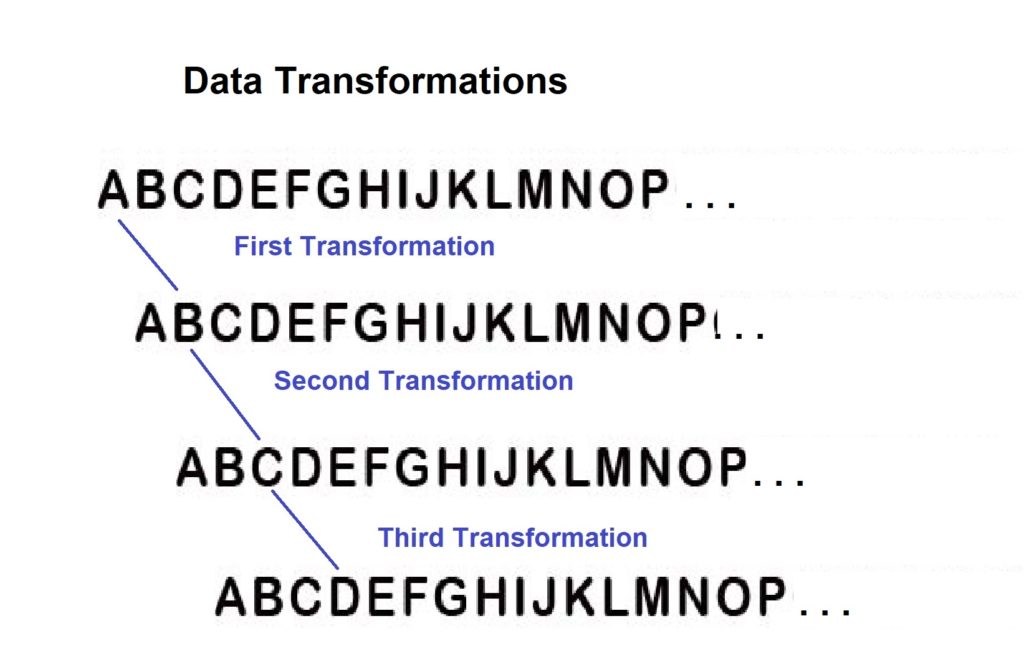

Algoritmus definuje konkrétny počet transformácie dát ktoré sa majú vykonať na údajoch uložených v poli. Počet transformácií údajov je určený dĺžkou kľúča, ktorá je: 10 transformácií pre 128-bitové, 12 pre 192-bitové a 14 pre 256-bitové kľúče. Toto je známe ako polymorfizmus.

Napríklad povedzme, že používame jednoduchú šifru s posunom písmen. A by sa rovnalo B, potom B = C, C = D, D = E atď. V prvej transformácii je A nastavené na B; potom pri druhej transformácii sa A rovná C; tretíkrát, A sa rovná D; a tak ďalej.

Ak by ste teda používali AES-128, ktorý vykonáva 10 transformácií, potom by sa A rovnalo K.

Šifra AES samozrejme je ďaleko zložitejšie ako obyčajná šifra na posúvanie písmen, takže konečný výsledok by bol oveľa komplikovanejší a ťažšie dešifrovať ako A rovné K.

Od svojho založenia v roku 2002 sa uskutočnilo značné množstvo útokov na útok na šifrovací štandard AES.

Ukázalo sa však, že AES je spoľahlivá obrana. Jediným možným útokom boli Úspešné bolo to, že hackeri využívali slabé stránky súvisiace s implementáciou alebo správou. (Inými slovami, ľudská chyba počas nastavovania.)

Perfect Forward Secrecy

Perfect Forward Secrecy (PFS), tiež známy ako „Forward Secrecy“, je systém používania šifrov, pri ktorom sa pre každý generuje nový a jedinečný (alebo „efemérny“) súbor súkromných šifrovacích kľúčov. zasadania.

TechTerms definuje reláciu ako „obmedzený čas komunikácie medzi dvoma systémami.“ V jednoduchej angličtine to obvykle znamená množstvo času medzi tým, kedy sa používateľ prihlási na webovú stránku a kedy sa odhlási alebo zatvorí prehliadač..

Každá relácia má svoje vlastné kľúče, ktoré sa používajú raz a nikdy.

Perfect Forward Secrecy odstraňuje schopnosť hackera využívať konštantný „hlavný kľúč“, napr. kľúč k samotnému účtu používateľa. Aj keď je kľúč hacknutý, je ohrozená iba jedna relácia, zatiaľ čo všetky ostatné relácie zostávajú v bezpečí.

PFS je vynikajúci spôsob zabezpečenia jednotlivých relácií, najmä pre HTTPS a OpenVPN pripojenia. Vyhľadávací gigant Google v novembri 2011 oznámil, že na zabezpečovanie relácií Gmailu bude využívať PFS, ako aj Vyhľadávanie, Dokumenty a Google.+.

Čo sme sa doteraz naučili – šifrovanie

šifrovanie – je proces algoritmu, ktorým sa čitateľný obyčajný text mení na nečitateľný šifrový text, a – dešifrovanie je proces algoritmu, ktorý mení ciphertext späť na holý text.

Existujú dva typy kľúčových algoritmov: symetrické a asymetrické. symetrický Kľúčové algoritmy používajú iba súkromný kľúč, zatiaľ čo sú rýchle a menej bezpečné asymetrický použitie kľúčových algoritmov súkromné a verejnosť kľúče, spomalenie, ale oveľa bezpečnejšie.

šifrovanie šifry sú algoritmy inštrukcií na transformáciu (šifrovanie) údajov (A = K, B = L, atď.) a šifrovací kľúč označuje, koľkokrát sa budú údaje transformovať.

šifrovanie klávesy sú časti informácií, ktoré určujú výstup kryptografického algoritmu a ktoré špecifikujú transformáciu obyčajného textu na šifrový text. Čím vyšší je počet bitov kľúča, tým vyššia je úroveň šifrovania.

Šifrovanie VPN

V tejto časti vysvetlím, ako virtuálna súkromná sieť (VPN) používa šifrovanie na ochranu vašich online aktivít a súvisiacich osobných a obchodných údajov..

Okrem toho budem zdieľať informácie o rôznych typoch šifrovacích protokolov VPN, ktoré poskytovatelia používajú, vysvetlím, ako fungujú, a vysvetlím silné a slabé stránky každého protokolu..

Softvér VPN šifruje všetky údaje, ktoré prechádzajú z vášho počítača na servery VPN poskytovateľa. Tento šifrovaný „tunel“ chráni vašu IP adresu aj cestovanie online pred očami tretích strán.

Čo sú protokoly?

Protokol VPN je mechanizmus alebo „súbor pokynov“ (alebo v záujme zjednodušenia metóda), ktorý vytvára a udržiava šifrované pripojenie medzi počítačom používateľa alebo iným pripojeným zariadením a servermi poskytovateľa VPN.

Protokoly VPN používajú šifrovací algoritmus na ochranu vašich údajov pred zvedavými očami.

Pri používaní protokolu VPN sa pripojené zariadenie riadi pokynmi protokolu, ktoré mu povedia, ako šifrovať a dešifrovať odosielané a prijímané údaje medzi ním a serverom VPN..

Komerční poskytovatelia VPN používajú rôzne typy bezpečnostných protokolov a všetci majú svoje silné a slabé stránky. Väčšina protokolov VPN ponúka svoje vlastné vstavané šifrovacie algoritmy, hoci to neplatí pre všetky z nich, ako to vysvetlím neskôr..

Ako fungujú protokoly?

Každý protokol VPN má svoje silné a slabé stránky, ako aj jedinečné vlastnosti.

Napríklad OpenVPN umožňuje používateľom pripojenie pomocou protokolu UDP (User Datagram Protocol) alebo protokolu TCP (Transmission Control Protocol), zatiaľ čo protokol IKEv2 je obzvlášť dobrý pri opätovnom pripojení používateľov, ktorí stratili pripojenie na internet..

Z vecí, ktoré obsahujú, sú však najdôležitejšie 4: šifry, protokoly transportnej vrstvy, šifrovanie handshake a autentifikácia SHA. Každú z nich budem diskutovať v sekciách nižšie.

Po tom, čo sa to venujem, predstavím protokoly, ktoré sú dnes v odvetví VPN najčastejšie. Patria sem: OpenVPN, L2TP / IPSec, IKEv2, SSTP a PPTP.

Väčšina protokolov je nastavených v ich konfiguráciách, ale OpenVPN vyniká, pretože je vysoko konfigurovateľný, takže ho budem používať ako príklad v tejto časti..

šifry

Ako som už spomenul, protokoly používajú na vykonávanie šifrovania a dešifrovania údajov algoritmy nazývané „šifry“. Šifra je séria krokov, ktoré sa používajú na šifrovanie / dešifrovanie údajov.

Populárne protokoly VPN, ako napríklad OpenVPN, majú flexibilitu na použitie viacerých symetrických šifrovacích kľúčov na zabezpečenie údajov na riadiacom aj dátovom kanáli..

Riadiaci kanál šifrovanie chráni spojenie medzi počítačom alebo zariadením a servermi poskytovateľa VPN. Dátový kanál šifrovanie zabezpečuje skutočné údaje, ktoré si obe strany prenášajú.

Najbežnejšie protokoly, ktoré komerční poskytovatelia používajú na zabezpečenie svojej komunikácie, sú AES, Blowfish a (v oveľa menšej miere) Kamélia.

AES

Aj keď som sa zmienil o AES v predchádzajúcej časti, domnievam sa, že je dôležité ho v tejto časti článku prehodnotiť, berúc do úvahy jeho popularitu.

AES je pravdepodobne najbežnejšou šifrou symetrických kľúčov, ktorá sa dnes používa, dokonca aj vláda USA používa AES-256 na zabezpečenie svojich údajov. AES sa považuje za veľmi bezpečný a ako taký je certifikovaný Národným inštitútom pre normy a technológie.

AES je k dispozícii v 3 rôznych veľkostiach bitových kľúčov – AES-128, AES-192 a AES-256. Najčastejšie sa používajú AES-128 a AES-256. AES-256 je najsilnejšou z týchto dvoch možností, hoci AES-128 zostáva podľa možnosti odborníkov bezpečná.

Blowfish

Medzinárodne uznávaný bezpečnostný technológ Bruce Schneier vyvinul Blowfish-128, čo je predvolená šifra, ktorú používa OpenVPN. Blok symetrického kľúča je nepatentovaný a bez poplatkov a nevyžaduje použitie žiadnej licencie.

Zatiaľ čo veľkosť kľúčov Blowfish sa môže pohybovať od 32 do 448 bitov, veľkosť 128-bitového kľúča je ten, ktorý používatelia zvyčajne používajú na zabezpečenie údajov.

Blowfish je dostatočne bezpečný na bežné použitie. Má však svoje slabiny. V niektorých implementáciách šifry je chyba. Referenčná (základná) verzia však neobsahuje chybu.

kamélie

Aj keď je Camellia bezpečná, moderná šifra, Národný inštitút pre normy a technológie ju necertifikoval a nevykonala testy na slabé stránky, ako to urobila AES..

Kamélia je k dispozícii vo veľkostiach kľúčov 128, 192 a 256 bitov. Spoločnosti Mitsubishi Electric a NTT spoločne vyvinuli šifru tak, aby bola vhodná pre hardvérové aj softvérové implementácie.

Protokoly transportnej vrstvy: TCP a UDP

Protokol riadenia prenosu (TCP) a protokol UDP (User Datagram Protocol) sú protokoly transportnej vrstvy. Protokoly transportnej vrstvy spracovávajú komunikačné služby medzi koncovými bodmi pre aplikácie, ako sú tie, ktoré sa používajú na internete.

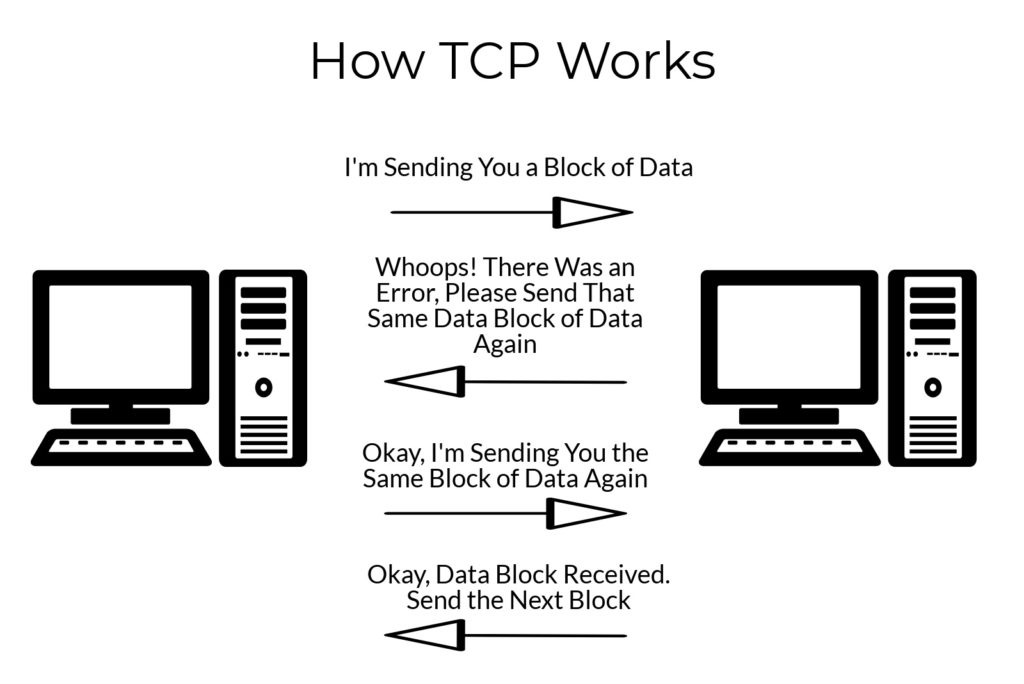

TCP

Protokol riadenia prenosu (TCP) poskytuje spoľahlivú a usporiadanú, napriek tomu pomalú komunikáciu.

Ak sa na odosielanie správy, súboru alebo iného typu informácií používa protokol TCP, odosielateľ môže mať istotu, že informácie budú doručené príjemcovi prostredníctvom žiadna korupcia (chyby v údajoch) a v správnom poradí. Toto je obzvlášť dôležité pri prenose súborov a odosielaní správ.

TCP odošle údaje v „prúde“, pričom nič neukazuje, kde každý paket začína alebo končí, takže na zariadenie spôsobuje väčšie zaťaženie, pretože na zabezpečenie správneho príjmu údajov je potrebných viac výpočtového výkonu..

Ak časti toku údajov TCP dorazia v nesprávnom poradí, žiadosť o opätovné zaslanie údajov sa automaticky pošle ako súčasť spracovania predtým, ako sa údaje dajú zostaviť v správnom poradí. Výsledkom je vyššie režijné náklady na spracovanie.

TCP sa používa na World Wide Web na prístup HTTP (prezeranie webových stránok), e-mail, prenos súborov a ďalšie operácie.

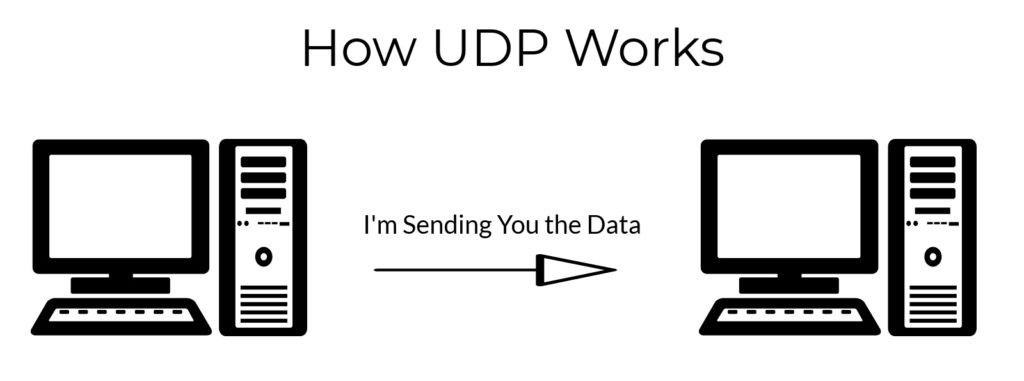

UDP

Protokol UDP (User Datagram Protocol) poskytuje rýchlejšiu, ale menej spoľahlivú komunikáciu.

Ak sa na odosielanie informácií používa protokol UDP, odosielateľ nemôže mať istotu, že tieto informácie ich odosielateľovi vôbec poskytnú, a ak ich tam uvedú, nemusia byť v správnom poradí. Navyše, keď dôjde, dáta môžu byť poškodené, ako ponúka UDP žiadna korekcia chýb vôbec.

To znamená, že ak posielate vážne jednoslovné textové správy svojmu významnému druhému, napríklad:

„Našiel som krásny raj. Je to tvoje, dievča. Chris “

Namiesto toho môže prísť takto:

“Našiel som krásne dievča. Je to raj. S pozdravom, Chris ”.

Určite to nie je najlepší protokol na sťahovanie súborov alebo odosielanie a prijímanie iných informácií, ako sú textové správy, ktoré musia byť v správnom poradí..

UDP je viac ľahká váha ako TCP, pretože nepodporuje sledovanie pripojení, objednávanie správ ani iné operácie náročné na procesor. UDP sa nestará, jednoducho berie informácie v akomkoľvek poradí, v akom boli prijaté, v nesprávnom poradí alebo nie.

UDP odosiela dátové pakety jednotlivo a pakety by mohli prísť mimo poradia, ak dorazia vôbec.

UDP sa používa pre systémy doménových mien (DNS), streamovanie mediálnych aplikácií (napríklad Netflix) a online hry pre viacerých hráčov..

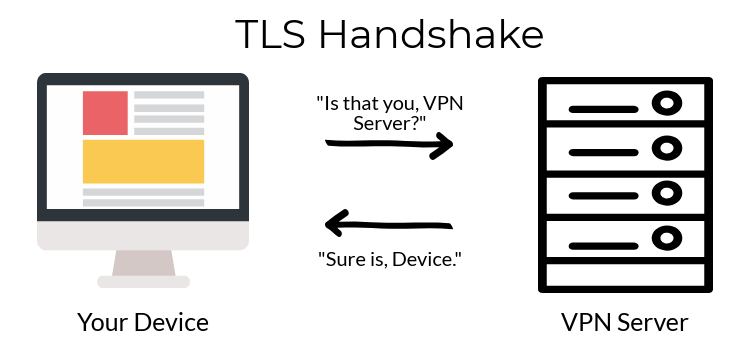

Handshake Encryption

Pri vytváraní spojenia medzi vaším zariadením a serverom vášho poskytovateľa VPN sa pri tomto postupe použije Handshake zabezpečenia transportnej vrstvy (TLS) na vytvorenie tajných kľúčov používaných na komunikáciu medzi nimi.

Tento „handshake“ overuje že sa pripájate k serverom poskytovateľa VPN, a nie k serveru „spoofed“ útočníka.

TLS zvyčajne používa kryptosystém s verejným kľúčom RSA na ochranu handshake pomocou algoritmu asymetrického šifrovania a digitálneho podpisu na identifikáciu certifikátov TLS / SSL. Niekedy sa však používa aj výmena kľúčov ECDH alebo Diffie-Hellman.

RSA

RSA (Rivest – Shamir – Adleman) je asymetrický šifrovací systém, ktorý na šifrovanie údajov používa verejný kľúč a na dešifrovanie údajov používa iný súkromný kľúč. Tento systém sa používa na zabezpečenie komunikácie na internete viac ako dve desaťročia.

RSA môže mať rôzne dĺžky kľúčov, ale najobľúbenejšie sú 1024 bitov (RSA-1024) a 2048 bitov (RSA-2048)..

Tím expertov bol schopný crackovať RSA-1024 v roku 2023. To viedlo k tomu, že spoločnosti, ktoré podnikajú cez internet, sa vzdialili od používania RSA-1024 v húfoch.

Je smutné, že niektorí poskytovatelia VPN stále používajú RSA-1024 na ochranu klientskych / serverových handshakes. Predtým, ako sa rozhodnete pre poskytovateľa VPN, uistite sa, že sa s poskytovateľom uistíte, že už nepoužíva RSA-1024 na ochranu svojich potrasení rukou..

RSA-2048 a vyšší sa považuje za bezpečný, pretože nebol popraskaný (pokiaľ vie niekto).

Nie je však múdre používať ho samostatne, pretože neposkytuje dokonalé utajenie vpred. Zahrnutie výmeny kľúčov Diffie-Hellman (DH) alebo Elliptic Curve Diffie-Hellman (ECDH) do sady šifry to môže napraviť, čo umožňuje splniť špecifikáciu pre PFS..

Diffie-Hellman (DH) a eliptická krivka Diffie-Hellman (ECDH)

Protokoly VPN môžu tiež používať alternatívny typ šifrovania handshake, známy ako výmena kryptografických kľúčov Diffie-Hellman..

Kľúč zvyčajne využíva dĺžku kľúča 2048 alebo 4096 bitov. (Vyhnite sa všetkému menej ako 2048, inak je zraniteľný voči útoku logjam.)

Hlavnou výhodou Diffie-Hellman oproti RSA je, že je natívne ponúka Perfect Forward Secrecy ochrana. Handshake RSA sa však dá vylepšiť pridaním výmeny kľúčov DH, ktorá poskytuje podobnú ochranu.

Odborníci na bezpečnosť kritizujú Diffieho-Hellmana za opätovné použitie malej sady prvočísel. To ponecháva otvorenosť na to, aby boli rozbité stranami s neobmedzenými zdrojmi, ako napríklad NSA. Je však možné vytvoriť bezpečné podanie ruky, keď sa použije ako súčasť nastavenia šifry RSA.

Diffie-Hellman z eliptickej krivky (ECDH) je novšia forma kryptografie, ktorá nemá slabé miesta, ktoré má Diffie-Hellman. ECDH používa konkrétny typ algebraickej krivky namiesto prvočísel, ktoré pôvodný Diffie-Hellman používa.

ECDH sa dá použiť aj v spojení s handshake RSA, aby sa ponúklo Perfect Forward Secrecy. Okrem toho môže bezpečne šifrovať podanie ruky a poskytnúť PFS podpis algoritmu digitálneho podpisu Elliptic Curve (ECDSA)..

Dĺžka kľúča ECDH začína na 384 bitoch. Aj keď sa to považuje za bezpečné, pokiaľ ide o šifrovanie handshake samostatne, čím dlhšie, tým lepšie.

Autentifikácia SHA

Algoritmus Secure Hash (SHA) je kryptografická hašovacia funkcia, ktorú je možné použiť na autentifikáciu pripojení vrátane SSL / TLS a dátových pripojení.

V podstate sa SHA používa na vytvorenie jedinečná kontrolná hodnota pre digitálne údaje. Prijímajúce zariadenie používa kontrolnú hodnotu na potvrdenie integrity údajov.

Jednoduchý príklad by bol, ak by kontrolná hodnota pre súbor alebo správu bola „456AHD“ na jednom konci a bola by tiež „456AHD“ pri prijatí – v takom prípade si prijímajúca strana môže byť istá, že s ňou nikto nezasahoval. cesta.

Ak teda od svojej matky dostanete správu „Si najlepší, kiddo“, SHA vás ubezpečí, že nejde o ručnú prácu hackera a že vaša mama si skutočne myslí, že ste najlepšia,.

Pripojenia OpenVPN patria medzi tie, ktoré je možné autentifikovať pomocou SHA.

SHA vytvára jedinečný odtlačok prsta z platného certifikátu TLS. Certifikát môže overiť klient OpenVPN. Ak niekto zmení certifikát, aj ten najmenší bit, SHA ho rozpozná a odmietne pripojenie.

SHA pomáha predchádzať útokom, ako je útok typu Man-in-the-Middle, keď sa strana pokúša presmerovať pripojenie VPN zo servera VPN poskytovateľa na server vlastnej výroby hackera..

Existujú 3 úrovne SHA, ktoré zvyšujú bezpečnosť, keď stúpajú: SHA-1, SHA-2 a SHA-3.

Zatiaľ čo funkcie hash SHA-2 a SHA-3 sa stále považujú za bezpečné, pri použití na ochranu webových stránok sa SHA-1 ľahko zlomí. Pretože webové stránky chránené SHA-1 sú stále vo voľnej prírode, väčšina moderných prehliadačov vás upozorní pri pripojení k „zabezpečenej“ stránke SHA-1..

Čo sme sa doteraz naučili – šifrovanie VPN

Protokol VPN je súbor pokynov, ktoré sa používajú na vytvorenie a udržiavanie šifrovaného spojenia medzi dvoma zariadeniami, napríklad mobilným zariadením alebo počítačom používateľa a servermi služby VPN..

Protokoly používajú algoritmy nazývané „šifry,“, Ktoré vykonávajú šifrovanie a dešifrovanie údajov. Šifra sa najlepšie opíše ako séria krokov na šifrovanie a dešifrovanie odosielaných a prijímaných údajov. Komerční poskytovatelia VPN zvyčajne používajú AES a šifry Blowfish na zabezpečenie ich komunikácie.

Protokoly dopravnej vrstvy spravovať komunikačné služby medzi zariadeniami pre internetové aplikácie. Protokol prenosu prenosu (TCP) je protokol na opravu chýb, ktorý sa najlepšie používa na sťahovanie súborov a odosielanie správ. Protokol UDP (User Datagram Protocol) je rýchlejší, nezahŕňa však opravu chýb a najlepšie sa používa na streamovanie obsahu, napríklad obsahu od Netflixu alebo iných poskytovateľov videa a hudby..

Handshake zabezpečenia transportnej vrstvy (TLS) vytvára tajné kľúče potrebné na komunikáciu dvoch zariadení. TLS zvyčajne používa kryptosystém s verejným kľúčom RSA na ochranu handshake, ale môže tiež použiť výmenu kľúčov ECDH alebo Diffie-Hellman..

Algoritmus Secure Hash (SHA) je kryptografická hašovacia funkcia, ktorá sa používa na autentifikáciu pripojení.

Protokoly VPN

V tejto časti sa budem venovať OpenVPN, L2TP / IPSec, IKEv2, SSTP a PPTP..

Toto sú najbežnejšie protokoly, ktoré sa v súčasnosti používajú. Vysvetlím, čo sú a ako fungujú. Spravidla o nich budeme diskutovať v poradí najlepších protokolov k najhoršiemu, pretože sú uvedené v prvej vete vyššie. Avšak ušetríme to najlepšie za posledný: OpenVPN.

Pretože OpenVPN je pravdepodobne priemyselným štandardom, pri diskusii o ňom pôjdem do detailov. Uisťujeme vás však, že nebudem šetriť na podrobnostiach o ďalších protokoloch, pretože sa tiež stále používajú.

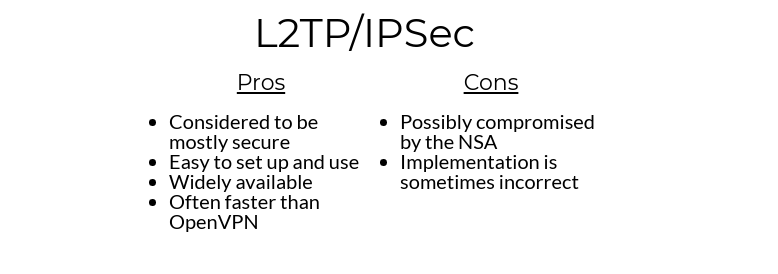

L2TP / IPSec

Pros:

- Považuje sa za väčšinou bezpečné

- Jednoduché nastavenie a použitie

- Široko dostupné

- Často rýchlejšie ako OpenVPN

Zápory:

- NSA pravdepodobne ohrozený

- Implementácia je niekedy nesprávna

Protokol L2TP (Layer 2 Tunneling Protocol) je zabudovaný do väčšiny operačných systémov a zariadení podporujúcich VPN. To uľahčuje nastavenie. L2TP sa zvyčajne používa v spojení s balíkom overenia / šifrovania IPSec (Internet Protocol Security), pretože L2TP neposkytuje žiadne šifrovanie samostatne..

L2TP / IPsec môže využívať šifry 3DES aj AES, hoci sa zvyčajne používa AES, pretože sa zistilo, že 3DES je zraniteľný voči útokom Sweet32 a stretnutiu sa v strede.

L2TP / IPSec používa UDP na počiatočnú šifrovanú výmenu kľúčov (handshake) a na prenos údajov.

Aj keď je tento protokol o niečo pomalší ako iné, pretože zapuzdruje dáta dvakrát, spomalenie je trochu kompenzované protokolom umožňujúcim viacnásobné vlákna a šifrovanie / dešifrovanie, ktoré sa vyskytuje na úrovni jadra..

Teoreticky by tento protokol mohol poskytovať lepší výkon ako OpenVPN.

Aj keď L2TP / IPSec nemá žiadne významné bezpečnostné chyby, Edward Snowden a bezpečnostný špecialista John Gilmore naznačili, že IPSec bol zámerne oslabený „niekým, nie zamestnancom NSA, ale ktorý mal dlhodobé väzby na NSA“ vo výbore pre normy IPSec IETF. počas fázy návrhu, a preto ju NSA ohrozil.

Je smutné, že niektorí poskytovatelia VPN nevykonávajú L2TP / IPSec správne pomocou vopred zdieľaných kľúčov (PSK), ktoré sú k dispozícii na ich webových stránkach. Tým sa otvára možnosť, že útočník použije predzdieľaný kľúč na zosobnenie servera VPN, čo mu umožní odpočúvať alebo vkladať škodlivé údaje..

Aj keď je možné, že L2TP / IPSec by mohli podliehať bezpečnostným chybám, ak sa správne implementujú, považuje sa za bezpečný. Jeho kompatibilita s väčšinou operačných systémov a zariadení je jednoznačným plusom.

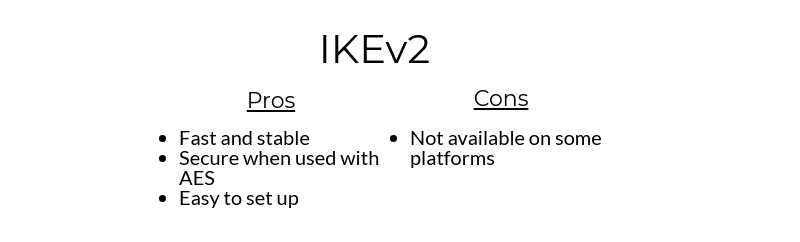

IKEv2

Pros:

- Rýchly a stabilný

- Zabezpečené pri použití s AES

- Jednoduché nastavenie

Zápory:

- Nie je k dispozícii na niektorých platformách

Internet Key Exchange verzia 2 (IKEv2) bol pôvodne vyvinutý na základe partnerstva medzi spoločnosťami Cisco a Microsoft. Protokol podporujú zariadenia so systémom Windows 7 a vyšším, zariadeniami iOS a BlackBerry.

Popri oficiálnej verzii IKEv2 boli vyvinuté aj open source kompatibilné verzie pre iné operačné systémy.

Pretože protokol IKEv2 je jednoducho tunelovací protokol, je potrebné ho spárovať s balíkom autentifikácie, napríklad IPSec, aby sa stal skutočným bezpečným protokolom VPN..

IKEv2 môže používať rôzne kryptografické algoritmy vrátane AES, Blowfish, 3DES a Camellia.

IKEv2 používa UDP na počiatočnú (a šifrovanú) výmenu kľúčov a na prenos údajov.

IKEv2 svieti ako voľba pre používateľov smartfónov, ktorí pravidelne prepínajú medzi celulárnymi a miestnymi pripojeniami Wi-Fi, pretože protokol je vynikajúci pri automatickom opätovnom pripojení v prípade straty používateľov a opätovnom získaní internetového pripojenia..

Aj keď IKEv2 nie je tak populárny ako iné protokoly, pretože je podporovaný na menšom počte platforiem, jeho výkon, bezpečnosť a schopnosť automaticky obnoviť pripojenie z neho robí platnú možnosť, ak je k dispozícii.

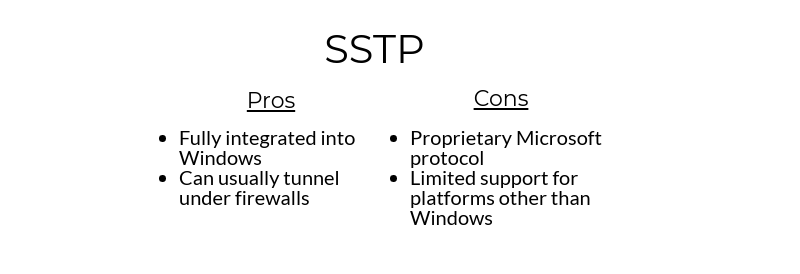

SSTP

Pros:

- Plne integrovaná do Windows

- Zvyčajne môžu tunelovať pod firewallmi

Zápory:

- Patentovaný protokol spoločnosti Microsoft

- Obmedzená podpora platforiem iných ako Windows

Protokol Secure Socket Tunneling Protocol (SSTP) je proprietárny štandard spoločnosti Microsoft, a preto je pevne integrovaný do systému Windows. Protokol je k dispozícii pre zariadenia Windows, MacOS, Linux a BSD. Program SSTP je k dispozícii pre inštalácie systému Windows od vydania balíka Windows Vista SP1.

Spoločnosť Microsoft vyvinula protokol pre vzdialený prístup klientov, a preto nie je kompatibilná s VPN tunelmi typu site-to-site.

Šifrovanie SSTP využíva SSL 3.0, takže ponúka vlastnosti a výhody podobné OpenVPN, vrátane možnosti využiť TCP port 443, aby sa zabránilo blokovaniu.

Existujú obavy týkajúce sa SSTP, pretože nejde o otvorený štandard, a preto nie je prístupný verejnosti. Existujú obavy z predchádzajúcej spolupráce Microsoftu s Národnou bezpečnostnou agentúrou (NSA) a úradník NSA priznal spoluprácu so spoločnosťou Microsoft pri vývoji systému Windows 7..

SSTP má schopnosť tunelovať pod väčšinou firewallov vďaka použitiu SSL / TLS na TCP porte 443. To by z neho mohlo urobiť atraktívnu voľbu pre tých, ktorí sú uväznení za príliš obmedzujúcimi firewallmi..

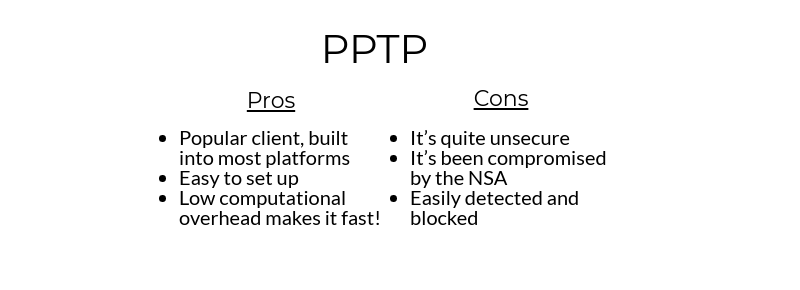

PPTP

Pros:

- Populárny klient, zabudovaný do väčšiny platforiem

- Jednoduché nastavenie

- Vďaka nízkej výpočtovej réžii je to rýchle!

Zápory:

- Je to celkom nezabezpečené

- NSA to ohrozilo

- Ľahko detekovateľné a blokované

Konzorcium vedené spoločnosťou Microsoft vytvorilo v roku 1995 protokol PPTP (Point-to-Point Tunneling Protocol) na vytvorenie VPN cez telefonické pripojenie. Bol integrovaný do systému Windows 95.

Protokol sa rýchlo stal štandardom podnikových sietí VPN. Dodnes ostáva populárnym protokolom pre komerčné služby VPN. Avšak v priebehu rokov, keď sa technológia VPN zlepšila, PPTP klesla na vedľajšiu koľaj.

PPTP používa 128-bitové šifrovacie kľúče, takže na implementáciu je potrebná nižšia výpočtová réžia ako iné protokoly, takže je rýchlejšia ako mnoho iných protokolov..

Protokol PPTP však nie je taký bezpečný ako iné protokoly a čelí mnohým chybám zabezpečenia. Zatiaľ čo spoločnosť Microsoft vyriešila mnohé zraniteľné miesta, spoločnosť so sídlom v Redmonde odporúča namiesto toho použiť SSTP alebo L2TP / IPsec..

PPTP šifruje svoje užitočné zaťaženie pomocou protokolu Microsoft Point-to-Point Encryption Protocol (MPPE). MPPE používa šifrovací algoritmus RSA RC4 s maximálne 128 kľúčmi relácie.

Všeobecne sa verí, že Národná bezpečnostná agentúra (NSA) môže ľahko dešifrovať informácie šifrované pomocou PPTP a že zhromaždila veľké množstvo údajov z obdobia, keď sa PPTP považoval za bezpečný..

PPTP sa neodporúča na použitie v krajinách ako Čína, kde je známe, že vláda blokuje používanie VPN.

Protokol PPTP používa protokol TCP 1723 aj protokol GRE, ktoré sa ľahko blokujú, čo umožňuje nástrojom, ako je napríklad Čínska brána firewall, ľahko zistiť a zablokovať protokol..

Dôrazne odporúčam, aby sa používatelia vyhýbali PPTP vždy, keď je to možné, a používali ich iba vtedy, keď neexistuje žiadny iný kompatibilný protokol.

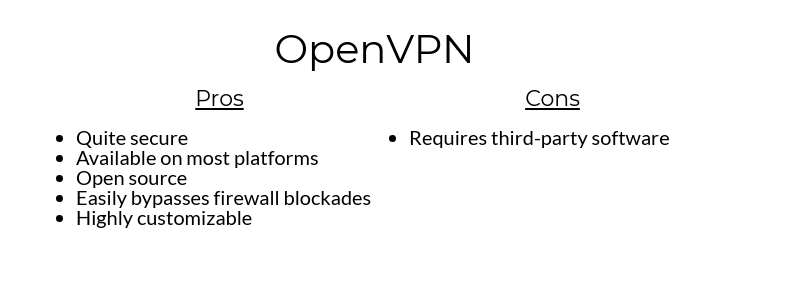

OpenVPN

Pros:

- Celkom bezpečné

- Dostupné na väčšine platforiem

- Open source

- Ľahko obchádza blokovanie brány firewall

- Vysoko prispôsobiteľné

Zápory:

- Vyžaduje sa softvér tretích strán

OpenVPN je pravdepodobne najobľúbenejší protokol VPN, ktorý je dnes k dispozícii. Podporuje ho väčšina komerčných poskytovateľov VPN. OpenVPN je bezplatný protokol VPN, ktorý je tiež otvoreným zdrojom, a vďaka 256-bitovému šifrovaniu je jedným z najbezpečnejších protokolov.

OpenVPN je vysoko konfigurovateľný. Hoci protokol nie je natívne podporovaný žiadnou populárnou platformou zariadení, pre väčšinu z nich je ľahko dostupný cez Softvér tretích strán.

Jednou z konkrétnych čŕt OpenVPN, ktorá ju robí populárnou voľbou, je jej schopnosť byť nastavený bežať na akomkoľvek prístave.

Najvýznamnejším portom je port TCP 443, ktorý sa používa pri prenose cez protokol HTTPS. Keďže sa port 443 používa na bezpečné pripojenia pre banky, online maloobchodníkov a ostatných používateľov, ktorí si uvedomujú bezpečnosť, blokovanie portu 443 by spôsobilo zmätok pre fungovanie uvedených bánk a ostatných používateľov, ktorí si uvedomujú bezpečnosť..

Z tohto dôvodu by reštriktívne krajiny, ako je Čína, mali problémy s blokovaním siete OpenVPN bez toho, aby ohrozili podnikanie.

OpenVPN je možné nastaviť tak, aby používal UDP, ak je rýchlosť najdôležitejšou otázkou, akým spôsobom by to bola platná možnosť a / alebo pre aké použitie.ration, alebo TCP, ak je korekcia chýb najdôležitejším faktorom.

Knižnica OpenSSL, ktorú OpenVPN používa na šifrovanie spojení podporuje rôzne šifry, Aj keď AES a Blowfish sú najbežnejšie.

Ako funguje šifrovanie OpenVPN

Ako už bolo spomenuté, šifrovanie OpenVPN pozostáva z dvoch častí: šifrovanie riadiaceho kanála a šifrovanie dátového kanála.

Šifrovanie riadiacich kanálov chráni spojenie medzi počítačom alebo zariadením a servermi poskytovateľa VPN.

Šifrovanie dátového kanála zabezpečuje skutočné údaje prenášané a prijímané oboma stranami.

Bohužiaľ, niektorí poskytovatelia VPN používajú slabšie šifrovanie na jednom z týchto kanálov – zvyčajne dátovom kanáli – čo vaše údaje vystavuje riziku.

Sila zabezpečenia spojenia OpenVPN je taká silná ako použité najslabšie šifrovanie.

Na zabezpečenie maximálnej bezpečnosti by mali oba kanály používať najsilnejšie možné šifrovanie. Silnejšie šifrovanie však môže spomaliť rýchlosť pripojenia VPN, preto niektorí poskytovatelia používajú slabšie šifrovanie pre dátový kanál – je to všetko o tom, čo je pre vás najdôležitejšie: rýchlosť alebo bezpečnosť.

Ak je to možné, vždy preskúmajte poskytovateľa VPN, ktorý zvažujete, aby ste sa uistili, že používa najbezpečnejšiu metódu, ktorá je k dispozícii pre jeho pripojenia OpenVPN..

Šifrovanie kontrolného kanála využíva technológiu Transport Layer Security (TLS) na bezpečné vyjednávanie pripojenia vášho zariadenia k serverom VPN. Prehliadače používajú protokol TLS na zabezpečené pripojenie k webovým stránkam s podporou protokolu HTTPS.

Na záver

Pokiaľ poskytovateľ VPN správne implementuje OpenVPN na svojich serveroch a vo svojich aplikáciách, podľa môjho skromného názoru je protokol najbezpečnejším protokolom VPN okolo.

Uskutočnil sa audit OpenVPN v roku 2023 žiadne vážne zraniteľné miesta ktoré by ovplyvnili súkromie používateľov. Aj keď existovalo niekoľko slabých miest, ktoré ponechali servery OpenVPN otvorené pre útoky Denial of Service (DoS), najnovšia verzia OpenVPN tieto dierky pripojila.

Vzhľadom na špičkovú ochranu, flexibilitu a všeobecné prijatie zo strany VPN v priemysle OpenVPN dôrazne odporúčame používať protokol OpenVPN vždy, keď je to možné..

Poďme to zhrnúť

Pozrime sa na hlavné myšlienky, ktorými sa zaoberáme v tomto článku. Bola to dlhá a kľukatá cesta, ale dosiahli sme ju až do konca.

šifrovanie

V najjednoduchšej forme je šifrovanie proces konverzie čitateľného textu (holého textu) na nečitateľný text (ciphertext), ktorý je čitateľný iba vtedy, ak vlastníte „tajný kód“ (šifru) na dekódovanie textu späť do čitateľného formátu..

Šifrovacie šifry sú algoritmy inštrukcií na šifrovanie údajov a šifrovacie kľúče sú časti informácií, ktoré určujú výstup šifry (t. J. Šifrový text). Protokoly VPN využívajú tieto šifry na šifrovanie vašich údajov.

Sieť VPN používa šifrovaný tunel, aby udržala vaše pripojenie k internetu v tajnosti. To bráni tretím stranám, napríklad vášmu poskytovateľovi internetových služieb alebo vláde, v monitorovaní a zaznamenávaní vašich online aktivít.

Protokoly šifrovania VPN

Váš poskytovateľ VPN používa na ochranu vášho internetového pripojenia šifrovacie protokoly.

Na zabezpečenie pripojenia VPN sú k dispozícii rôzne typy šifrovacích protokolov, z ktorých každý má svoje výhody a nevýhody. Štyri najdôležitejšie úvahy sú, ktoré šifry (napríklad AES alebo Blowfish), protokoly transportnej vrstvy, šifrovanie handshake a autentifikácia SHA, ktoré používajú..

Protokoly transportnej vrstvy spracovávajú komunikačné služby typu end-to-end (zariadenie-zariadenie) pre aplikácie, ako sú napríklad tie, ktoré sa používajú na internete..

Šifrovanie handshake je proces, ktorý sa používa na nadviazanie spojenia medzi vaším zariadením a serverom poskytovateľa VPN. Tento „handshake“ overí, že sa pripájate k autentickému serveru VPN, a nie k serveru „spoofed“ hackera.

SHA Authentication je kryptografická hašovacia funkcia, ktorú je možné použiť na autentifikáciu pripojení.

protokoly

L2TP / IPSec

Protokol vrstvy 2 tunelovania (L2TP) je k dispozícii na väčšine stolových a mobilných operačných systémov. L2TP sa ľahko používa a obvykle sa používa s šifrovacím balíkom IPSec, pretože neobsahuje žiadne vlastné šifrovanie. Jeho rýchlosť je porovnateľná s OpenVPN a IKEv2.

IKEv2

Platformy Windows 7 a novšie verzie, iOS a BlackBerry natívne podporujú tento protokol. IKEv2 je dobrá voľba pre používanie smartfónov, pretože svieti pri automatickom opätovnom pripojení na internet, keď používatelia stratia a potom znova získajú pripojenie na internet..

SSTP

SSTP je pevne integrovaný do Windows a je k dispozícii aj pre platformy MacOS, Linux a BSD. Nie je kompatibilný na použitie s tunelmi VPN medzi jednotlivými webmi. Podporuje iba autentifikáciu používateľa, nie autentizáciu zariadenia, takže je použiteľná iba pre vzdialený prístup klienta, napríklad keď sa zamestnanec prihlási na diaľku na podnikové servery..

PPTP

Aj keď PPTP existuje už dlho a je k dispozícii na väčšine každej platformy, nie je zabezpečený. Pretože však režijné náklady na šifrovanie protokolu PPTP sú najnižšie zo všetkých protokolov, protokol PPTP je najrýchlejší.

OpenVPN

Zo všetkých protokolov, ktoré sme preskúmali, OpenVPN ponúka najlepší pomer ochrany a rýchlosti všade okolo. Je to rýchly, bezpečný, spoľahlivý a otvorený zdroj. Aj keď to nie je natívne riešenie pre akúkoľvek platformu zariadení, existuje veľa možností tretích strán.

OpenVPN je obzvlášť dobrá voľba pre používateľov VPN, ktorí sa nachádzajú v príliš obmedzujúcich krajinách, ako je Čína. Zatiaľ čo Veľký čínsky firewall má schopnosť blokovať mnoho protokolov VPN, jeho priemer odpaľovania proti OpenVPN nie je taký vysoký.

Na záver

Po prečítaní tohto článku by ste mali lepšie porozumieť šifrovaniu a spôsobu, akým VPN používa šifrovanie na ochranu vášho online pripojenia a súvisiacich aktivít..

Ako ste si už prečítali, každý protokol VPN má síce svoje silné a slabé stránky, ale ak je správne nakonfigurovaný, všetky ponúkajú aspoň určitú úroveň ochrany. OpenVPN je najlepšia stávka na všestrannú ochranu, kompatibilitu a rýchlosť.

Pri zvažovaní poskytovateľa VPN sa uistite, že ponúkajú protokol OpenVPN ako možnosť protokolu, aby poskytovali najlepšiu ochranu vašich osobných a obchodných aktivít online..

Vysoko odporúčam ExpressVPN ako možnosť, pretože poskytujú ochranu OpenVPN, okrem vynikajúcich rýchlostí pripojenia, globálneho pokrytia servera, ochrany súkromia a služieb zákazníkom..

ExpressVPN tiež poskytuje aplikácie podporujúce OpenVPN pre takmer každú modernú pripojenú platformu.

Viac informácií nájdete na webovej stránke ExpressVPN.

“VPN & Internet Security “od Mike MacKenzie licencovaného podľa CC od 2.0

abezpečujú, že šifrovaný text je takmer nemožné dešifrovať bez správneho kľúča.

Existujú dva hlavné typy šifrovacích kľúčov: symetrické kľúče a asymetrické kľúče.

Symetrické kľúče používajú rovnaký kľúč na šifrovanie a dešifrovanie údajov, zatiaľ čo asymetrické kľúče používajú dva rôzne kľúče – verejný a súkromný – na šifrovanie a dešifrovanie údajov.

Dĺžka šifrovacích kľúčov je tiež dôležitá, pretože čím dlhší kľúč, tým ťažšie je ho prelomiť.

Existujú aj rôzne šifrovacie šifry, ktoré sa používajú na ochranu údajov, ako napríklad Perfect Forward Secrecy, ktorý zabezpečuje, že ak sa jeden kľúč podarí prelomiť, ostatné zostanú stále bezpečné.

Všetky tieto prvky sú dôležité pre správne fungovanie šifrovania a ochranu vašich osobných a obchodných údajov.

Šifrovanie VPN

Keď sa týka VPN, šifrovanie je kľúčovou vlastnosťou, ktorá zabezpečuje, že vaše online aktivity sú chránené pred zvedavými očami.

Protokoly sú používané na vytvorenie tunela šifrovania medzi vaším počítačom a serverom poskytovateľa VPN.

Existuje niekoľko rôznych protokol