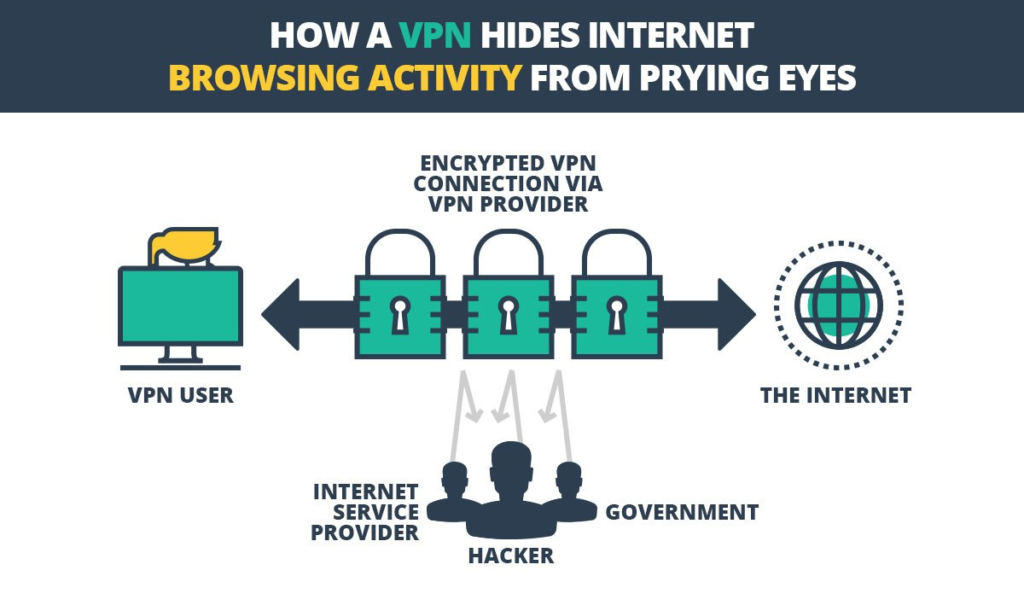

A virtuális magánhálózat (VPN) talán a legfontosabb jellemzője az, hogy képes-e titkosítani a számítógép és a VPN-szolgáltató szerverei között elküldött adatokat..

A VPN titkosítása nem csak a személyes és üzleti adatait védi, hanem online tevékenységeit is megvédi a kíváncsiságtól.

Ebben a cikkben részletesen bemutatom a titkosítást. Fedezem, mi a titkosítás, hogyan működik, és hogyan használják a legjobb VPN-szolgáltatók az ügyfelek IP-címeinek és adatainak a kitettségtől való védelme érdekében..

Ez a cikk végére többet fog tudni a titkosításról, mint amit valaha is álmodtál, és jobban felkészülsz arra, hogy átszitáld a VPN-szolgáltatók promóciós igényeit..

Mi a titkosítás??

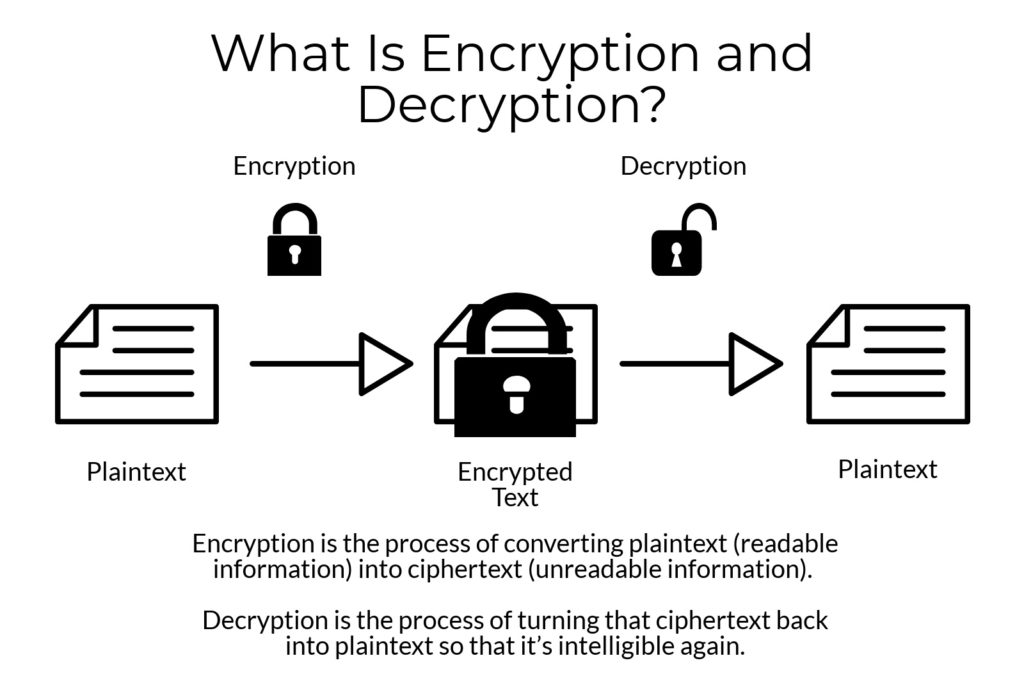

Titkosítás az átalakítás folyamata egyszerű szöveg (olvasható információ) be rejtjelezett (olvashatatlan információ).

visszafejtés ennek fordulásának folyamata rejtjelezett vissza egyszerű szöveg hogy újra érthető legyen.

Emlékszel, hogy Ön és barátai hogyan használtak „titkos kódot” jegyzetek küldésére az iskolában? A modern titkosítási technológia hasonló, csak sokkal nehezebb visszafejteni, mint az „A = 1, B = 2” stb..

A modern titkosítási technológia egy titkos kulcsot használ a felhasználó adatainak „becsavarására”, hogy azok oly módon nem olvashatók, akik nem rendelkeznek a titkosítási kulccsal, megakadályozva, hogy a kívülálló személyek olvassa el az Ön személyes adatait.

Azért, hogy kódol sima szöveg vagy megfejt titkosított szöveg, a titkos kulcs szükség van rá. Mindkét gomb a rejtjel, ez egy algoritmus, amelyet a sima szövegre alkalmaznak a rejtjeles szöveg létrehozására és dekódolására is.

A bankok, a hitelkártya-feldolgozók, a kereskedők és mások titkosítást használnak az érzékeny információk – például hitelkártya-számok, megrendelési információk és egyéb érzékeny adatok – védelme érdekében a kívülállók kíváncsiságú szemétől..

E cikk alkalmazásában azonban arra a titkosításra koncentrálunk, amelyre VPN szolgáltatók arra, hogy megvédjék felhasználói adataikat – például a webes forgalmukról, a letöltött fájlokról és a hozzáférhető szolgáltatásokról – azoktól, akik szeretnék megnézni a személyes eseményeiket.

A VPN a titkosítás „alagútján” keresztül irányítja az internetkapcsolatát, megakadályozva minden kívülállót – például az internetszolgáltatót, a bűnüldözőket vagy a hackereket – az IP-cím, valamint az online utazások és a hozzájuk kapcsolódó, érzékeny személyes és üzleti tevékenységek figyelését. információ.

Az titkosítási alagút helyesen nevezték el, mivel ugyanúgy működik, mint a metró vagy az autópálya-alagút.

Például, bár tudhatja, hogy a metró a lábad alatt van, nem tudja, hány vonat halad át az alagúton, hány autó rendelkezik mindegyikkel, hány utas vezeti őket, hol jártak vagy hol megyek.

A VPN-kapcsolat virtuális „alagútként” működik, védi az online utazásait a kívülállóktól és megakadályozza őket abban, hogy megismerjék.

Hogyan működik a titkosítás

A cikk elején egy egyszerű magyarázatot adtam a titkosítás működéséről.

Természetesen a 21. században az adatok védelmére használt modern titkosítás nem működik olyan egyszerűen, de a folyamat hasonló.

Amikor a titkosítás olyan egyszerű, mint az ábécé vagy a numerikus helyettesítés (például az, amelyet az iskolai iskolában használtál), akkor könnyen visszafejteni.

A modern titkosítás a kifinomult matematikán alapul algoritmusok amelyek titkosítást és visszafejtést végeznek sokkal bonyolultabb.

A ma használt titkosítási kulcsok két fő típusa van: szimmetrikus és aszimmetrikus.

Szimmetrikus kulcs algoritmusok (privát kulcsok)

- Pro: Gyors

- Con: Kevésbé biztonságos, mint aszimmetrikus

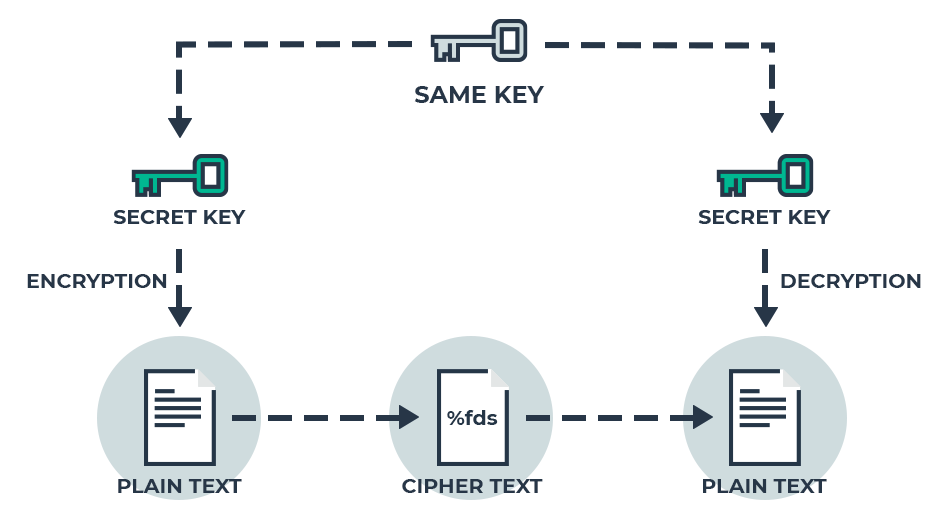

A szimmetrikus kulcs algoritmus ugyanazt a titkosítási kulcsot használja a sima szöveges adatforrás titkosításához és a kapott titkosítás dekódolásához.

Az információkat megosztó két félnek meg kell állapodnia egy meghatározott jelszóban (kulcsban) az adatok titkosításához és visszafejtéséhez. Ez egyszerűvé teszi a dolgokat, mivel az érintett feleknek csak egyszer kell kicserélni a kulcsot.

Szimmetrikus gombok (más néven: privát kulcsok) általában csak egyszeri helyzetekben használják, amikor minden alkalommal új kulcs jön létre. Az olyan fizetési megoldások, mint az Apple Pay vagy az Android Pay, egyszeri szimmetrikus kulcs algoritmust használnak egyszeri jogkivonat formájában, hogy megvédjék a fizetést.

A szimmetrikus kulcs algoritmusok: gyorsabb mint aszimmetrikusak, mivel csak egy kulcs van benne. Ugyanakkor ez is hátrány mindenki, aki megkapja a kulcsot könnyen visszafejtheti az összes titkosított információt, amelyet a felek küldnek és fogadnak.

A lehallgatás teljesen lehetséges, mivel a felhasználóknak időben egy kulcsról kell megállapodniuk egy titkosítatlan csatorna, például telefonhívást, e-mailt vagy szöveges üzenetet, amelyek mindegyike nem biztonságos.

A folyamat fájdalmat okoz a fenéknek azon felhasználók számára is, akiknek több féllel kell megosztani az adatokat. Ennek oka annak a követelménynek kell lennie, hogy az egyedi kulcsot minden egyes fél használja. Persze, ugyanazt a kulcsot használhatja minden felhasználó számára, de akkor mindenki visszafejteni tudja mások adatait.

Aszimmetrikus kulcs algoritmusok (nyilvános kulcsok)

- Pro: Biztonságosabb, mint a szimmetrikus

- Con: Lassú

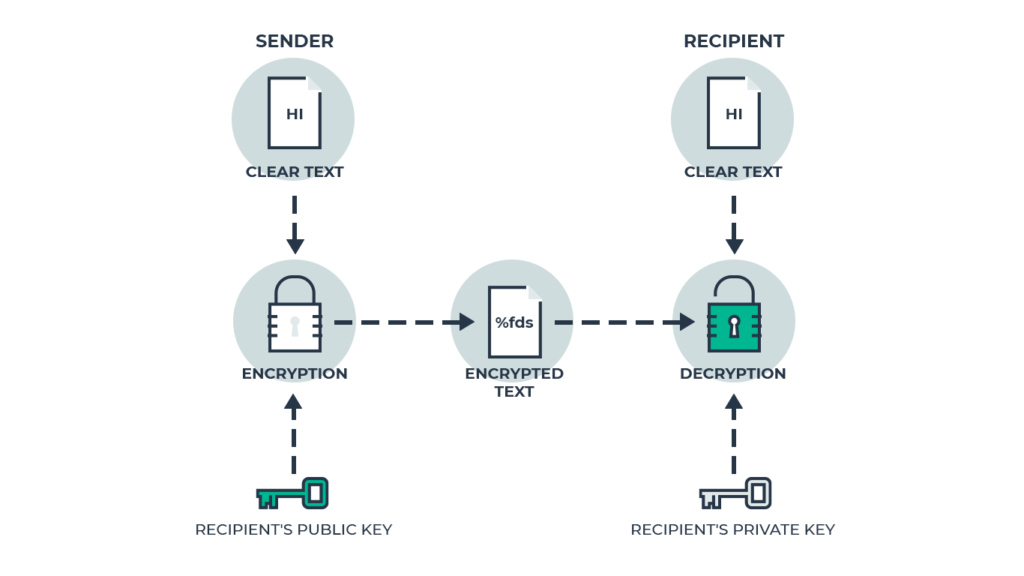

egy aszimmetrikus kulcs algoritmus felhasználások különböző kulcsok a sima szöveg titkosításához és a kapott titkosított szöveg dekódolásához. A folyamat mind nyilvános, mind magánkulcsot használ.

Az nyilvános kulcs régebben titkosítása az adatok és a privát kulcs régebben hírbe az adat. A privát kulcsot csak az adatok szándékolt címzettje ismeri. Bármely nyilvános kulcs használatával titkosított üzenetet csak a megfelelő magánkulcs segítségével lehet visszafejteni.

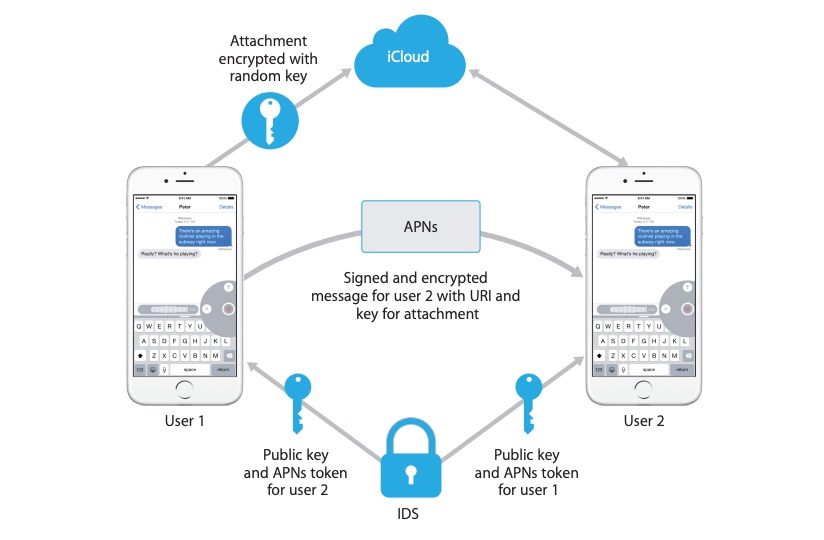

Az Apple iMessage szolgáltatását fogom magyarázni az aszimmetrikus titkosítás működésére.

Közeledik egy családi összejövetel, és el akarja készíteni a nagymama Double-Chocolate Coca-Cola tortát, de nincs receptje. Tehát, felveszi iPadjét, és üzenetet küld az anyád iPhone-jához.

Amikor Ön és anyukád beállította az iPad-et, bekapcsolta az iMessage alkalmazást. Ez egy átfogó, titkosított üzenetküldő szolgáltatás, amely úgy működik, mint egy SMS-üzenetküldő szolgáltatás, de megóvja az üzeneteit a kíváncsiságos szemtől – mondja meg nekem -.

Az iPad készülékén az iMessage alkalmazás létrehozott egy privát kulcsot, amelyet az iPad készülékén kapott adatok visszafejtéséhez használhat.

Anyád iPhone-ján az iMessage alkalmazás létrehozott egy (más) privát kulcsot az iPhone készülékén kapott adatok visszafejtéséhez..

A magánkulcs mindkét esetben egyedi az adott eszközön – egy privát kulcs az Ön iPad készülékéhez, és egy privát kulcs az anyád iPhonejához.

Az alkalmazás arra is utasította az Apple kiszolgálóit, hogy hozzanak létre egyedi nyilvános kulcsot minden felhasználó számára, amelyet ezekre a kiszolgálókra tárol.

Amikor elküldi az üzenetet az anyának, az eszköz lehívja anyád nyilvános kulcsát az Apple szervereiről és felhasználja nyilvános kulcsa titkosítása a kimenő üzenetet, még mielőtt elhagyná a telefont.

Amint elküldte a Küldés lehetőséget, az Apple szerverei továbbítják a titkosított üzenetet anyád iPhone-jára, ahol ő is található magán kulcs Dekódolja az üzeneted.

Amikor anyád válaszol, a folyamatot ismét elvégzik, de fordítva. Ezúttal anyád neked küldött üzenete titkosítva van a ti nyilvános kulcs (beolvasva az Apple szervereiről), majd az üzenet dekódolása megtörténik az iPad készülékén a ti privát kulcs.

Ez aszimmetrikus kriptográfiát eredményez biztonságosabb mint a szimmetrikus kriptográfia, mivel kiküszöböli az egyetlen kulcs megosztásának szükségességét.

Mivel azonban az aszimmetrikus kriptográfia folyamata matematikailag bonyolultabb, mint a szimmetrikus kriptográfia, a számítástechnikai fölött hozzáadva a titkosítási / dekódolási folyamatot hosszabb ideig tart, kissé lassítja az átvitelt.

A VPN-k aszimmetrikus titkosítást használnak a szimmetrikus munkamenet-kulcsok cseréjére, amelyeket azután a munkamenet többi részéhez használnak. A fent említett számítási költségek miatt általában alacsonyabb kapcsolódási sebességet észlel VPN használatakor a normál ISP-kapcsolattal szemben.

Titkosítási kulcs hossza

A titkosítás erőssége a titkosítási kulcsotól függ bit méret. Általában minél hosszabb a kulcs, annál erősebb a titkosítás.

Alapvetően: minél hosszabb a kulcs hossza, annál több lehetséges kombinációt lehet készíteni egy kulcsra, megnehezítve a brutális erő kísérletét a kulcs helyes értékeinek feltárásában..

Az bit méret egy kulcs értéke az algoritmus kifejezésére használt számok és nullák (bináris) számát jelenti. Ez az úgynevezett kulcs hossza. A két kifejezés felcserélhető, bár a „kulcshossz” a legnépszerűbb kifejezés.

Az alábbi táblázat bemutatja, hogyan növekszik az esetleges titkosítási kulcskombinációk exponenciálisan a kulcs méretének növekedésével:

| Kulcsméret | Lehetséges kulcspermutációk |

| 1-bites | 2 |

| 2-bites | 4 |

| 8-bites | 256 |

| 16-bites | 65536 |

| 64-bites | 4,2 x 10 ^ 9 |

| 128-bites | 3,4 x 1 ^ 38 |

| 192-bites | 6,2 X 10 ^ 57 |

| 256-bit | 1,1 x 10 ^ 77 |

Az 1-bites egyetlen bináris számjegy, két permutációt kínál, akár be (1), akár ki (0); A 2-bites két bináris számjegyet (00, 01, 10, 11) kínál, négy permutációt kínálva, és így tovább. A fenti táblázatban a 128 bites alatti kulcsméretek csak demonstrációs célokat tartalmaznak, mivel a 128 bitesnél kevesebb minden túlságosan könnyen feltörhető.

A kulcsméret növekedésével a lehetséges kombinációk száma és a rejtjel összetettsége is növekszik. Ez befolyásolja a hackerek sikerességi arányát is, akik brutális erővel támadnak meg egy kulcsot.

A brute force támadás akkor, amikor a támadó a jelszavak vagy kulcsok minden lehetséges permutációját végigfutja, amíg meg nem találják a megfelelőt. Még a szuperszámítógépek használata esetén is a modern titkosítás évekre tehet szert, ha valaha is megtörténik.

A világ második leggyorsabb szuperszámítógépe, a Sunway TaihuLight másodpercenként 93 petaflopot képes, több milliószor gyorsabbá teszi, mint a személyi számítógép..

A ScramBox kiszámította, hogy a Sunway TaihuLight-hoz 27.337.893 trillió trillió trillió billió szükséges (ez így van, 4 trilliók) évekig, hogy feltörjünk egy AES 256 bites kulcsot, amely az egyik legerősebb modern titkosítási rejtjel (amelyet a következő szakaszban tárgyalok).

És ez a világ egyik leggyorsabb szuperszámítógépe. Egy nagy teljesítményű számítógép számára, hogy feltörje az AES-256-at, 27 billió trillió trillió trillió szükséges billió évek.

Emlékeztetek arra, hogy az univerzum csak 15 milliárd éves? Még a válasz az életre, a világegyetem és minden számára sem tartana sokáig a kiszámításához.

Elég annyit mondani, hogy egy hacker hosszú-hosszú ideig várta a bankszámlájához való hozzáférést, és senkinek nincs ideje erre – így biztos lehet benne, hogy adatai biztonságban vannak az AES-256 titkosításának mögött..

Titkosító titkosítók – Mik azok?

Mint láttuk az előző szakaszban, a titkosítási kulcs hossza a titkosításban részt vevő nyers számok tényleges száma.

Most átnézzük titkosírás, amelyek a titkosítás elvégzéséhez használt tényleges algoritmusok (vagy lépéssorok). A VPN-protokollok ezeket a rejtjeleket használják az adatok titkosításához. (A következő szakaszban tárgyalom a protokollokat.)

Noha a modern számítógépes rejtjel brutális kényszerítése alapvetően haszontalan, néha vannak gyengeségek egy rosszul megtervezett rejtjelben, amelyet a hackerek kihasználhatnak a kapcsolódó titkosítás megtörésére..

Szerencsére a hosszabb kulcshosszok segíthetik ezeket a hiányosságokat az esetleges kombinációk számának növelésével.

A kulcshossz önmagában azonban nem jelenti a rejtjel erősségének pontos mutatóját. A rejtjel komplexitása és a kulcshossz kombinációja számít.

A valós alkalmazásokban egyensúlyt kell találni a biztonság és a használhatóság között, mivel minél hosszabb a kulcs hossza, annál több számításra van szükség, és viszont minél több feldolgozási teljesítményre van szükség.

A mai legnépszerűbb rejtjel az AES.

AES

Az Egyesült Államok Nemzeti Szabványügyi és Technológiai Intézete (NIST) 2002-ben alapította az AES-t. Az AES az „Advanced Encryption Standard” kifejezést jelenti, amely az elektronikus adatok titkosításának specifikációja..

Az AES három blokk rejtjelből áll: AES-128, AES-192 és AES-256. Mindegyik 128, 192 és 256 bites kulcsokkal titkosítja és dekódolja az adatokat.

Mivel az AES egy szimmetrikus rejtjel, ugyanazt a kulcsot használja az adatok titkosításához és visszafejtéséhez egyaránt, tehát mind a küldő, mind a fogadó félnek tudnia kell és használnia kell ugyanazt a titkos kulcsot.

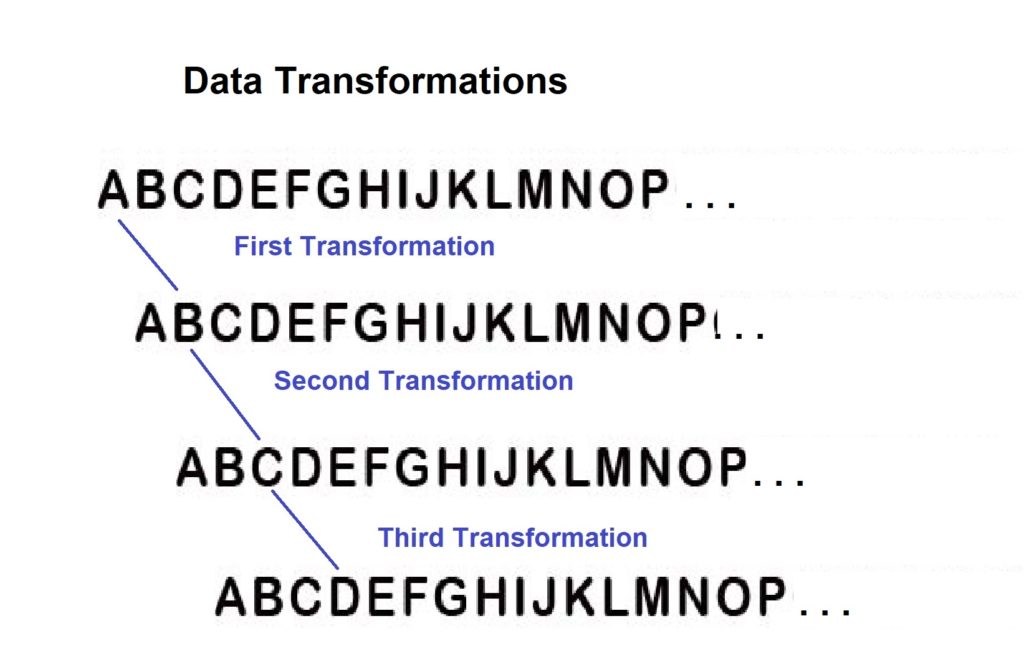

Az algoritmus meghatároz egy bizonyos számot adatátalakítások a tömbben tárolt adatokkal kell végrehajtani. Az adat-transzformációk számát a kulcshossz határozza meg, amely a következő: 10 transzformáció 128-bites, 12-es 192-bites és 14-es 256-bites kulcsokhoz. Ezt polimorfizmusnak nevezik.

Tegyük fel például, hogy egy egyszerű levélváltó rejtjelet használunk. A jelentése B, akkor B = C, C = D, D = E és így tovább. Az első transzformáció során A-t B-vel egyenlővé kell tenni; akkor a második transzformáció során A egyenlő C-vel; harmadik alkalommal A egyenlő D-vel; stb.

Tehát, ha az AES-128-at használja, amely 10 transzformációt hajt végre, akkor A egyenlő K-vel.

Természetesen az AES rejtjel messze bonyolultabb, mint egy egyszerű levélváltó rejtjel, tehát a végeredmény sokkal bonyolultabb és nehezebb visszafejteni, mint a K-val megegyező A.

A 2002-es létrehozása óta jelentős mennyiségű kutatás folyik az AES titkosítási szabvány megtámadására.

Az AES azonban bebizonyította, hogy a megbízható védelem. Az egyetlen alkalom, amikor támadások történnek voltak sikeres volt, annak oka, hogy a hackerek kihasználják a végrehajtást vagy a menedzsmenttel kapcsolatos hiányosságokat. (Más szavakkal, emberi hiba a telepítés során.)

Tökéletes előre titoktartás

Tökéletes előre titoktartás (PFS), más néven „Forward Secrecy”: rejtjelek felhasználásának rendszere, ahol minden egyes új és egyedi (vagy „ideiglenes”) magán titkosítási kulcskészlet generálódik ülés.

A TechTerms a munkamenetet „két rendszer közötti korlátozott kommunikációs időnek” határozza meg. Az egyszerű angol nyelvben ez általában arra az időtartamra vonatkozik, amikor a felhasználó bejelentkezik egy weboldalra, és amikor kijelentkezik vagy bezárja a böngészőt..

Minden munkamenetnek megvannak a saját kulcsai, amelyeket egyszer és soha többé nem használnak.

A tökéletes továbbítással kapcsolatos titoktartás kiküszöböli a hackerek azon képességét, hogy kihasználják az állandó „mesterkulcsot”, pl. a felhasználó webhely-fiókjának kulcsa. Még ha egy kulcsot is feltörtek, csak az egyetlen munkamenet veszélybe kerül, míg az összes többi munkamenet biztonságos marad.

A PFS kiváló módszer az egyéni munkamenetek biztosítására, különös tekintettel a HTTPS webhelyekre és az OpenVPN kapcsolatokra. A Google keresési óriása 2011 novemberében bejelentette, hogy a PFS-t fogja használni a Gmail-munkamenetek, valamint a Search, a Docs és a Google biztonságához.+.

Amit eddig megtanultunk – titkosítás

Titkosítás – egy olyan algoritmus folyamata, amely az olvasható sima szöveget olvashatatlan titkosítás szöveggé alakítja, és – dekódolás egy algoritmus folyamata, amely a rejtjeles szöveget visszaadja sima szöveggé.

Kétféle kulcsalgoritmus létezik: szimmetrikus és aszimmetrikus. Szimmetrikus A kulcsalgoritmusok csak egy privát kulcsot használnak, ezzel gyors, de kevésbé biztonságosnak aszimmetrikus kulcs algoritmusok használata magán és nyilvános gombokkal, lelassítja, de sokkal biztonságosabbá teszi.

Titkosítás titkosírás az adatok algoritmusai az adatok átalakításához (titkosításához) (A = K, B = L, stb.), és a titkosítási kulcs jelzi, hogy az adatok hányszor kerülnek átalakításra.

Titkosítás kulcsok olyan információdarabok, amelyek meghatározzák a kriptográfiai algoritmus kimenetét, és meghatározzák a sima szöveges információk titkosított szöveggé alakítását. Minél nagyobb a kulcs bitszáma, annál magasabb a titkosítás.

VPN titkosítás

Ebben a szakaszban elmagyarázom, hogy a virtuális magánhálózat (VPN) hogyan használja a titkosítást az online tevékenységek és az azokhoz kapcsolódó személyes és üzleti adatok védelmére..

Ezen túlmenően megosztom az információkat a VPN titkosítási protokollok különféle típusairól is, amelyeket a szolgáltatók használnak, elmagyarázom a működésüket és az egyes protokollok erősségeit és gyengeségeit..

A VPN szoftver titkosítja az összes adatot, amely a számítógépről a szolgáltató VPN szervereire továbbadódik. Ez a titkosított „alagút” egyaránt biztonságban tartja az Ön IP-címét és az online utazásait harmadik felek szemében.

Mik a jegyzőkönyvek??

A VPN protokoll az a mechanizmus vagy „utasítások halmaza” (vagy az eljárás egyszerűsítése érdekében), amely titkosított kapcsolatot hoz létre és tart fenn a felhasználói számítógép vagy más csatlakoztatott eszköz és a VPN-szolgáltató szerverei között.

A VPN-protokollok titkosítási algoritmust használnak az adatok védelmére a kíváncsiságtól.

VPN-protokoll használatakor a csatlakoztatott eszköz a protokoll utasításkészletét követi, amely elmondja neki, hogyan kell titkosítani és visszafejteni a küldött és fogadott adatokat a VPN-kiszolgáló között..

A kereskedelmi VPN szolgáltatók különféle típusú biztonsági protokollokat használnak, és mindegyiknek megvan az erőssége és a gyengesége. A legtöbb VPN-protokoll saját beépített titkosítási algoritmust kínál, bár ez nem igaz mindegyikre, ahogy később magyarázzam meg.

Hogyan működnek a protokollok??

Minden VPN-protokollnak megvan a maga erőssége és gyengesége, valamint egyedi jellemzői.

Például az OpenVPN lehetővé teszi a felhasználók számára a felhasználói Datagram Protokoll (UDP) vagy a Transmission Control Protocol (TCP) használatával történő kapcsolódást, míg az IKEv2 különösen jó az internetkapcsolatot elveszítő felhasználók újracsatlakoztatásához..

Az általuk alkotott dolgok közül 4 azonban a legfontosabb szempont: titkosítások, transzportréteg-protokollok, kézfogás-titkosítás és SHA-hitelesítés. Mindegyiket az alábbiakban tárgyalom.

Miután ezt fedezem, bevezem azokat a protokollokat, amelyek manapság a VPN-iparban leginkább elterjedtek. Ide tartoznak: OpenVPN, L2TP / IPSec, IKEv2, SSTP és PPTP.

A legtöbb protokollt konfigurációjukban állítják be, de az OpenVPN azért kiemelkedik, mert nagyon jól konfigurálható, tehát ebben a szakaszban példaként fogom használni..

kódolások

Mint korábban már említettem, a protokollok „rejtjeleknek” nevezett algoritmusokat használnak az adatok titkosítására és visszafejtésére. A rejtjel egy olyan lépések sorozata, amelyet az adatok titkosításához / visszafejtéséhez követnek.

A népszerű VPN-protokollok, például az OpenVPN, rugalmasan használhatják több szimmetrikus kulcs rejtjelet az adatok biztonságához mind a vezérlő, mind az adatcsatornán..

Vezérlő csatorna a titkosítás megvédi a kapcsolatot a számítógép vagy az eszköz és a VPN-szolgáltató kiszolgálói között. Adatcsatorna A titkosítás biztosítja a tényleges adatokat, amelyeket mindkét fél továbbít egymásnak.

A leggyakoribb protokollok, amelyeket a kereskedelmi szolgáltatók használnak kommunikációjuk biztosításához, az AES, a Blowfish és (sokkal kisebb mértékben) Camellia.

AES

Míg az előző szakaszban megemlítettem az AES-t, fontosnak tartom, hogy újra látogassa meg a cikk ezen szakaszában, tekintettel népszerűségére.

Az AES vitathatatlanul a leggyakoribb szimmetrikus kulcsú rejtjel, amelyet manapság használnak, még az Egyesült Államok kormánya az AES-256 adatvédelemmel is használja az adatait. Az AES nagyon biztonságosnak tekinthető, és ezt a Nemzeti Szabványügyi és Technológiai Intézet tanúsítja.

Az AES 3 különféle bites kulcsméretben kapható – AES-128, AES-192 és AES-256. Az AES-128 és az AES-256 a legelterjedtebbek. Az AES-256 a legerősebb a két lehetőség közül, bár az AES-128 biztonságban marad, amennyire a szakértők meg tudják mondani.

gömbhal

A nemzetközileg elismert biztonsági technikus, Bruce Schneier kifejlesztette a Blowfish-128-at, amely az OpenVPN alapértelmezett rejtjele. A szimmetrikus kulcs blokk nem szabadalmaztatott és jogdíjmentes, és használatához nincs engedély.

Míg a Blowfish kulcsméret 32-448 bit között lehet, a 128 bites kulcsméret az, amelyet a felhasználók általában az adatok biztonságos felhasználására használnak.

A Blowfish elég biztonságos az alkalmi használatra. Ennek azonban vannak gyengeségei. Van egy hiba a titkosítás néhány megvalósításában. A referencia (alap) verzió azonban nem tartalmazza a hibát.

Kamélia

Noha a Camellia biztonságos, modern rejtjel, a Nemzeti Szabványügyi és Technológiai Intézet még nem hitelesítette, és a hiányosságok szempontjából nem tesztelték annyira, mint az AES..

A Camellia kulcsmérete 128, 192 és 256 bit. A Mitsubishi Electric és az NTT közösen fejlesztették ki a rejtjelet, hogy mind hardver, mind szoftver megvalósításához megfelelő legyen.

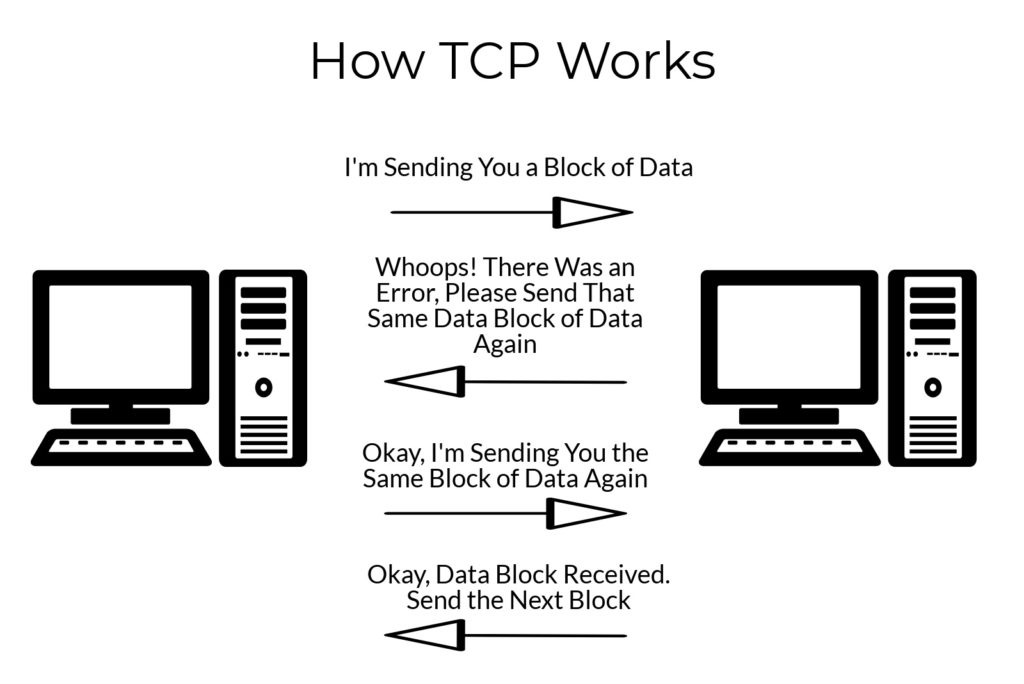

Közlekedési réteg protokollok: TCP és UDP

A Transmission Control Protocol (TCP) és a User Datagram Protocol (UDP) szállítási réteg protokollok. A szállítási réteg protokollok kezelik a Teljes körű kommunikációs szolgáltatások olyan alkalmazásokhoz, mint például az interneten.

TCP

A Transmission Control Protocol (TCP) megbízható és rendezett, de lassú kommunikációt biztosít.

Ha a TCP-t üzenet, fájl vagy más típusú információ küldésére használják, akkor a feladó biztos lehet benne, hogy az információt a nincs korrupció (hibák az adatokban) és a megfelelő sorrendben. Ez különösen fontos a fájlok átvitele és az üzenetek küldése során.

A TCP adatfolyamként továbbítja az adatokat, és semmi nem jelzi, hogy az egyes csomagok hol kezdődnek vagy véget érnek, tehát súlyosabb terhet jelent az eszköznek, mivel több adatfeldolgozási teljesítményre van szükség az adatok megfelelő vétele érdekében..

Ha a TCP-adatfolyam egyes részei rossz sorrendben érkeznek meg, akkor a feldolgozás részeként automatikusan megküldik az adatok újraküldési kérelmét, mielőtt az adatokat a megfelelő sorrendbe állítanák. Ennek eredménye: magasabb feldolgozási költségek.

A TCP-t a világhálón használják HTTP-hozzáféréshez (weblapok megtekintéséhez), e-mailhez, fájlátvitelhez és egyéb műveletekhez.

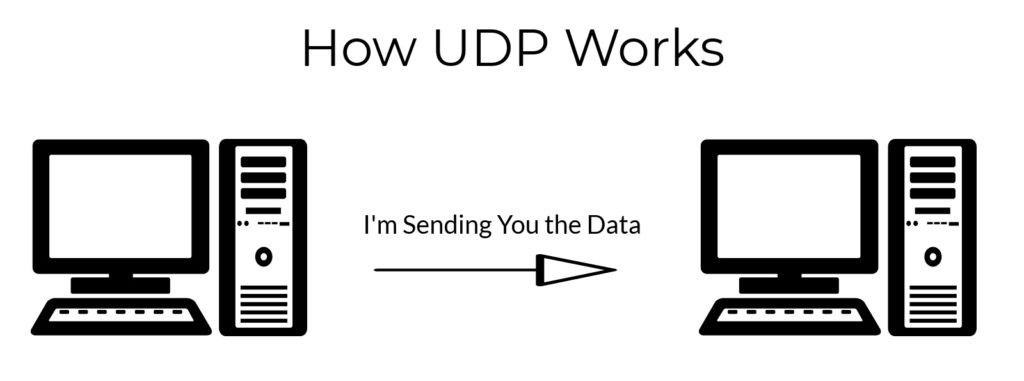

UDP

A User Datagram Protocol (UDP) gyorsabb, de kevésbé megbízható kommunikációt biztosít.

Ha az UDP-t használják információk küldésére, akkor a feladó nem lehet biztos abban, hogy tudja, hogy az információ egyáltalán eljuttatja a feladóhoz, és ha mégis megteszi, akkor lehet, hogy nem a megfelelő sorrendben van. Plusz, amikor megérkezik, az adatok sérülhetnek, ahogy az UDP kínál nincs hibajavítás egyáltalán.

Ez azt jelenti, hogy ha komoly egyszavas szöveges üzenetet küld a másik fontosnak, például:

– Talált egy gyönyörű paradicsomot. Ez a tied, lány. Chris”

Akkor inkább így érkezhet:

– Találtam egy gyönyörű lányt. Ez a paradicsom. Tisztelettel, Chris ”.

Tehát nem feltétlenül a legjobb protokoll a fájlok letöltésére, vagy egyéb információk, például szöveges üzenetek, küldésére és fogadására, amelyeknek megfelelő sorrendben kell lenniük.

Az UDP több könnyűsúlyú mint a TCP, mivel nem támogatja a kapcsolatok nyomon követését, az üzenetek megrendelését vagy más processzor-igényes műveleteket. Az UDP nem érdekli, egyszerűen csak veszi az információkat bármilyen sorrendben, ahogyan kapott, rossz sorrendben vagy sem.

Az UDP adatcsomagokat küld külön-külön, és a csomagok rendben is megérkezhetnek, ha egyáltalán megérkeznek.

Az UDP a domain név rendszerekhez (DNS), streaming media alkalmazásokhoz (például Netflix) és az online multiplayer játékokhoz használható..

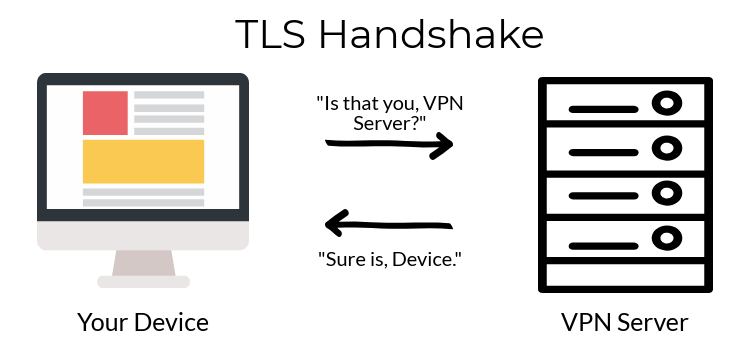

Kézfogás titkosítása

Amikor kapcsolatot létesít az eszköz és a VPN-szolgáltató szervere között, a folyamat a Közlekedési rétegbiztonsági (TLS) kézfogás hogy létrehozzák a kettő közötti kommunikációhoz használt titkos kulcsokat.

Ez a “kézfogás” ellenőrzi hogy csatlakozik a VPN-szolgáltató szerveréhez, nem pedig a támadó „hamisított” szerveréhez.

A TLS általában az RSA nyilvános kulcsú kriptoszisztémát használja a kézfogás védelmére, aszimmetrikus titkosítás és digitális aláírás algoritmus segítségével azonosítva a TLS / SSL tanúsítványokat. Esetenként azonban ECDH vagy Diffie-Hellman kulcscserét is használ.

RSA

Az RSA (Rivest – Shamir – Adleman) egy aszimmetrikus titkosítási rendszer, amely nyilvános kulcsot használ az adatok titkosításához, míg más, magánkulcsot használ az adatok visszafejtéséhez. A rendszert már több mint két évtizeden keresztül használják az internetes kommunikáció biztosítására.

Az RSA különböző kulcshosszú lehet, de a legnépszerűbbek az 1024 bit (RSA-1024) és a 2048 bit (RSA-2048)..

Egy szakértői csapat sikerült megtörni az RSA-1024-et 2023-ben. Ez arra késztette a vállalkozásokat, amelyek az interneten keresztül üzleti tevékenységet folytatnak, hogy elkerüljék az RSA-1024 használatát droves-ban..

Sajnos néhány VPN szolgáltató továbbra is az RSA-1024-et használja az ügyfél / szerver kézfogások védelmére. Mielőtt a VPN-szolgáltatót választja, ellenőrizze a szolgáltatót, hogy biztosan nem használják tovább az RSA-1024-et a kézfogásuk védelme érdekében..

Az RSA-2048 vagy újabb verzió biztonságosnak tekinthető, mivel még nem volt feltörve (amennyire bárki tudja).

Bölcs dolog azonban ezt egyedül használni, mivel nem biztosítja a tökéletes előrejutási titoktartást. A Diffie-Hellman (DH) vagy az elliptikus görbe Diffie-Hellman (ECDH) kulcscsere beépítése a rejtjelkészletbe megoldhatja ezt, lehetővé téve, hogy megfeleljen a PFS specifikációinak..

Diffie-Hellman (DH) és elliptikus görbe Diffie-Hellman (ECDH)

A VPN-protokollok alternatív típusú kézfogás-titkosítást is használhatnak, amelyet Diffie-Hellman kriptográfiai kulcscsere néven ismertek..

A kulcs általában 2048-bites vagy 4096-bites kulcshosszúságot használ. (Kerülje a 2048-nál kevesebbet, különben sebezhető a logjam támadás ellen.)

A Diffie-Hellman fő előnye az RSA-val szemben az, hogy ez natív módon nyújt tökéletes titkosítást védelem. Az RSA kézfogás azonban javítható, ha DH-kulcscserét ad hozzá, amely hasonló védelmet nyújt.

A biztonsági szakértők bírálják Diffie-Hellman-t, hogy újra felhasználtak egy kis prímszámot. Ez lehetővé teszi, hogy korlátlan forrásokkal rendelkező pártok, például az NSA, feltörjék. Lehetséges azonban biztonságos kézfogás létrehozása, ha az RSA rejtjelezés részeként használják.

Elliptikus görbe Diffie-Hellman (ECDH) egy kriptográfia újabb formája, amelyben nincs meg a Diffie-Hellman sérülékenysége. Az ECDH egy bizonyos típusú algebrai görbét használ az eredeti Diffie-Hellman által használt prímszámok helyett..

Az ECDH egy RSA kézfogással együtt használható, hogy tökéletes titkosítást nyújtson. Ezenkívül önmagában is biztonságosan titkosíthatja a kézfogást, és elliptikus görbe digitális aláírási algoritmus (ECDSA) aláírást biztosíthat a PFS-hez..

Az ECDH kulcs hossza 384 bitnél kezdődik. Noha ezt biztonságosnak tekintik, amikor önmagában egy kézfogás rejtjelez, minél hosszabb, annál jobb.

SHA hitelesítés

Biztonságos hasító algoritmus (SHA) egy kriptográfiai kivonat funkció, amely felhasználható a kapcsolatok hitelesítésére, beleértve az SSL / TLS és az adatkapcsolatot.

Alapvetően az SHA-t használják a egyedi ellenőrző érték digitális adatokhoz. A fogadó eszköz az ellenőrzési értéket használja az adatok integritásának megerősítésére.

Egy egyszerű példa erre az, ha egy fájl vagy üzenet ellenőrzési értéke „456AHD” az egyik végén, és „456AHD” lesz annak kézhezvételekor is – ebben az esetben a fogadó fél biztos lehet abban, hogy senki sem hamisította meg az adatokat az út.

Tehát, ha anyádtól megkapja a „Te vagy a legjobb, kölyök” üzenetet, SHA biztosítja, hogy ez nem egy hacker kézimunka volt, és az anyád valóban azt gondolja, hogy te vagy a legjobb, kiddo.

Az OpenVPN kapcsolatok közé tartozik azok, amelyek hitelesíthetők az SHA használatával.

Az SHA egy egyedi ujjlenyomatot hoz létre egy érvényes TLS tanúsítványból. A tanúsítványt egy OpenVPN-ügyfél ellenőrizheti. Ha valaki megváltoztatja a tanúsítványt, még a legapróbb bit is, az SHA felismeri és elutasítja a kapcsolatot.

Az SHA segít megakadályozni a támadásokat, például a Közép-ember támadást, amikor egy fél megpróbálja átirányítani a VPN-kapcsolatot a szolgáltató VPN-szerveréről a hackerek saját kiszolgálóira..

Az SHA 3 szintje van, és a biztonság növekedésével növekszik a biztonság: SHA-1, SHA-2 és SHA-3.

Noha az SHA-2 és az SHA-3 hash funkciók továbbra is biztonságosnak tekinthetők, az SHA-1 könnyen megsérül, amikor webhelyek védelmére használják. Mivel az SHA-1-védett webhelyek még mindig vadonban vannak, a legtöbb modern böngésző figyelmezteti Önt, ha csatlakozik egy SHA-1 “biztonságos” oldalhoz.

Amit eddig megtanultunk – VPN titkosítás

A VPN protokoll egy olyan eszközkészlet, amely titkosított kapcsolat létrehozására és fenntartására szolgál két eszköz, például a felhasználó mobilkészüléke vagy a számítógépe és a VPN-szolgáltatás szerverei között.

A protokollok „titkosírás,”, Amelyek végrehajtják az adatok titkosítását és visszafejtését. A rejtjeleket legjobban olyan lépések sorozataként lehet leírni, amelyeket követni kell az elküldött és fogadott adatok titkosításához és visszafejtéséhez. A kereskedelmi VPN szolgáltatók általában használják AES és Blowfish rejtjelek a kommunikáció biztosítása érdekében.

Közlekedési réteg protokollok az eszközök közötti kommunikációs szolgáltatások kezelése az internetes alkalmazások számára. A Transmission Control Protocol (TCP) egy hibajavító protokoll, amelyet leginkább a fájlok letöltésére és az üzenetek küldésére lehet használni. A User Datagram Protocol (UDP) gyorsabb, de nem tartalmazza a hibajavítást, és a legjobb a tartalmak, például a Netflix vagy más video- és zene szolgáltatók tartalmának streamingjéhez..

Az Közlekedési rétegbiztonsági (TLS) kézfogás létrehozza a két eszköz közötti kommunikációhoz szükséges titkos kulcsokat. A TLS általában az RSA nyilvános kulcsú kriptoszisztémát használja a kézfogás védelmére, de használhat ECDH vagy Diffie-Hellman kulcscserét is..

Biztonságos hasító algoritmus (SHA) A kriptográfiai kivonat funkció a kapcsolatok hitelesítéséhez.

VPN protokollok

Ebben a szakaszban az OpenVPN, L2TP / IPSec, IKEv2, SSTP és PPTP témákat tárgyalom..

Ezek a manapság leggyakrabban használt protokollok. Elmagyarázom, mi ezek és hogyan működnek. Általában ezeket a legjobb protokoll sorrendjében fogjuk megvitatni a legrosszabbig, ahogy azokat a fenti első mondat felsorolja. A legutóbbi megtakarítjuk azonban az OpenVPN-t.

Mivel az OpenVPN vitathatatlanul az iparági szabvány, a megbeszélés során a részletekbe belemegyek. Ugyanakkor biztos lehetek benne, hogy a többi protokoll részleteivel nem foglalkozom, mivel ezek szintén még mindig nagyon használatosak.

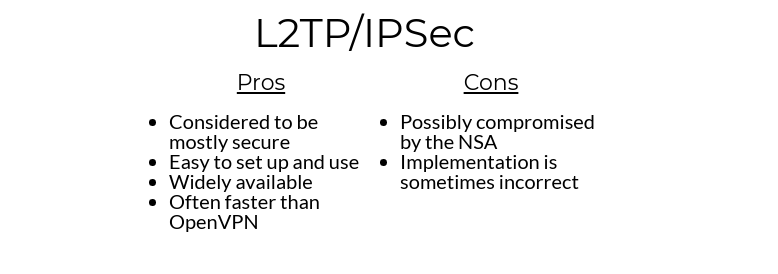

L2TP / IPSec

Előnyök:

- Leginkább biztonságosnak tekintik

- Könnyen beállítható és használható

- Széles körben elérhető

- Gyakran gyorsabb, mint az OpenVPN

Hátrányok:

- Az NSA esetleg veszélyezteti

- A végrehajtás néha helytelen

A 2. réteg alagút protokollja (L2TP) be van építve a legtöbb operációs rendszerbe és a VPN-kompatibilis eszközökbe. Ez megkönnyíti a beállításokat. Az L2TP-t általában az IPSec (Internet Protocol Security) hitelesítési / titkosítási csomaggal együtt használják, mivel az L2TP önmagában nem nyújt titkosítást..

Az L2TP / IPsec kihasználhatja mind a 3DES, mind az AES rejtjeleket, bár általában az AES-t használják, mivel a 3DES-ről azt találták, hogy érzékenyek a Sweet32 és a keskenyben történő támadásokra..

Az L2TP / IPSec az UDP-t használja a kezdeti, titkosított kulcscserére (kézfogás) és az adatátvitelre..

Noha ez a protokoll egy kicsit lassabb, mint mások, mivel az adatokat kétszer is beilleszti, a lassulást egy kicsit ellensúlyozza a többszálú szétválasztást lehetővé tevő protokoll és a kernelszintű titkosítás / visszafejtés miatt.

Elméletileg ez a protokoll jobb teljesítményt nyújthat, mint az OpenVPN.

Noha az L2TP / IPSec-nek nincs ismert jelentős biztonsági rése, Edward Snowden és John Gilmore biztonsági szakember egyaránt jelezte, hogy az IPSec-et szándékosan gyengítette az IPSec IETF szabványbizottsága „valaki, nem egy NSA alkalmazottja, de aki már régóta kötődik az NSA-hez”. a tervezési szakaszban, és ezért az NSA veszélyeztette.

Sajnos néhány VPN-szolgáltató nem hajtja végre megfelelően az L2TP / IPSec szoftvert, előzetesen megosztott kulcsok (PSK) használatával, amelyek a saját webhelyüktől elérhetők. Ez lehetővé teszi a támadó számára egy előre megosztott kulcs használatával a VPN-kiszolgáló megszemélyesítését, lehetővé téve számukra, hogy lehallgassák vagy beillesszék a rosszindulatú adatokat..

Bár valószínű, hogy az L2TP / IPSec biztonsági réseket szenvedhet, ha megfelelő végrehajtást hajtanak végre, akkor biztonságosnak tekintik. A kompatibilitása a legtöbb operációs rendszerrel és eszközzel határozott plusz.

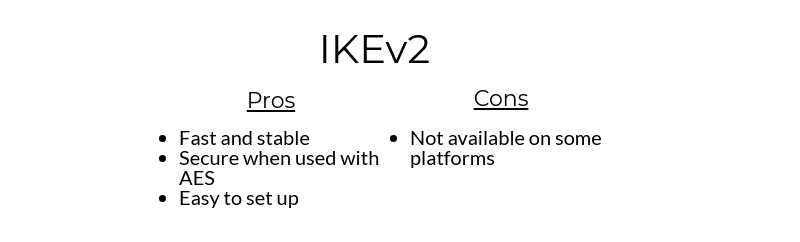

IKEv2

Előnyök:

- Gyors és stabil

- Az AES-sel történő használatakor biztosítsa

- Könnyen beállítható

Hátrányok:

- Néhány platformon nem érhető el

Az Internet Key Exchange 2-es verzióját (IKEv2) eredetileg a Cisco és a Microsoft közötti partnerség fejlesztette ki. A protokollt a Windows 7 vagy újabb, iOS és BlackBerry eszközök támogatják.

Az IKEv2 hivatalos verzióján kívül a nyílt forráskódú, kompatibilis verziókat is kifejlesztették más operációs rendszerekhez.

Mivel az IKEv2 egyszerűen egy alagút-protokoll, párosítani kell egy hitelesítő csomaggal, például IPSec-rel, hogy valódi, biztonságos VPN-protokollmá váljon..

Az IKEv2 különféle kriptográfiai algoritmusokat használhat, köztük AES, Blowfish, 3DES és Camellia.

Az IKEv2 az UDP-t használja a kezdeti (és titkosított) kulcscserére és az adatátvitelre.

Az IKEv2 választásként szolgál azoknak az okostelefon-felhasználóknak, akik rendszeresen váltanak a mobil és a helyi Wi-Fi kapcsolatok között, mivel a protokoll kiválóan képes automatikusan újracsatlakozni, amikor a felhasználók elveszítik, majd visszanyerik az internetkapcsolatot..

Míg az IKEv2 nem olyan népszerű, mint más protokollok, mivel kevesebb platformon támogatott, teljesítménye, biztonsága és a kapcsolat automatikus visszaállításának képessége érvényes opcióvá teszi, ha elérhető.

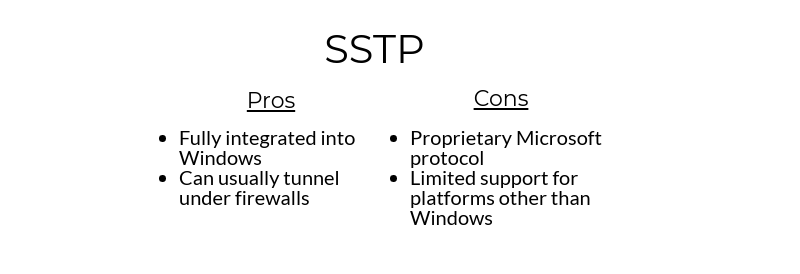

SSTP

Előnyök:

- Teljesen integrálva a Windowsba

- Általában alagútban lehet tűzfalak alatt

Hátrányok:

- Saját Microsoft protokoll

- Korlátozott támogatás a Windowson kívüli platformon

A Secure Socket Tunneling Protocol (SSTP) a Microsoft szabadalmaztatott protokoll-szabványa, ezért szorosan integrálva van a Windows rendszerbe. A protokoll elérhető Windows, macOS, Linux és BSD eszközökhöz. Az SSTP a Windows Vista SP1 kiadása óta elérhető a Windows telepítéséhez.

A Microsoft kifejlesztette a távoli klienshozzáférési protokollt, és mint ilyen, nem kompatibilis a helyek közötti VPN-alagutakkal.

Az SSTP titkosítás az SSL 3.0-t használja, tehát az OpenVPN-hez hasonló funkciókat és előnyöket kínál, ideértve azt is, hogy a blokkolás elkerülése érdekében kihasználják a 443 TCP portot..

Aggályok merülnek fel az SSTP-vel kapcsolatban, mivel ez nem egy nyílt szabvány, és mint ilyen, nem nyitott a nyilvánosság számára. Aggodalomra ad okot a Microsoft korábbi együttműködése a Nemzetbiztonsági Ügynökséggel (NSA), és egy NSA tisztviselő elismerte, hogy együttműködik a Microsoftgal a Windows 7 fejlesztésében..

Az SSTP képes a legtöbb tűzfalat átjárni, köszönhetően az SSL / TLS használatának a TCP 443 porton keresztül. Ez vonzóvá teheti a túlságosan korlátozó tűzfalak mögött maradók számára..

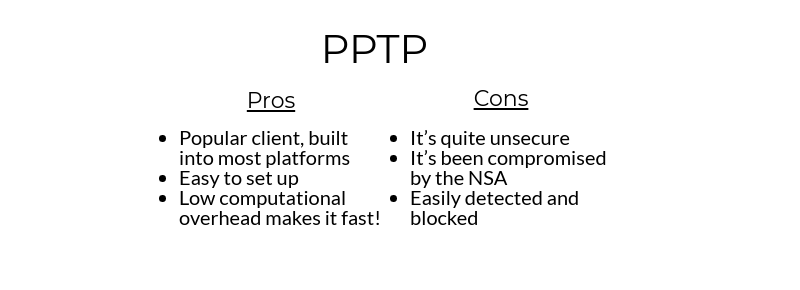

PPTP

Előnyök:

- Népszerű kliens, beépítve a legtöbb platformon

- Könnyen beállítható

- Az alacsony számítási teljesítmény gyors!

Hátrányok:

- Ez elég bizonytalan

- Az NSA veszélyeztette

- Könnyen észlelhető és blokkolható

A Microsoft által vezetett konzorcium 1995-ben létrehozta a pont-pont alagút protokollot (PPTP) a VPN-ek létrehozására telefonos kapcsolaton keresztül. Integrálva volt a Windows 95-rel.

A protokoll gyorsan a vállalati VPN-hálózatok szabványává vált. Ez a mai napig népszerű protokoll a kereskedelmi VPN szolgáltatások számára. Az évek során azonban, ahogy a VPN-technológia tovább fejlődött, a PPTP megállt az út mentén.

A PPTP 128 bites titkosítási kulcsokat használ, tehát alacsonyabb számítási költségekre van szükség, mint a többi protokoll megvalósításához, és ez gyorsabb, mint sok más protokollnál..

A PPTP azonban nem olyan biztonságos, mint más protokollok, és számos biztonsági rést jelent. Miközben a Microsoft javította a sebezhetőségeket, a Redmond-alapú cég az SSTP vagy az L2TP / IPsec használatát javasolja.

A PPTP titkosítja a terhelését a Microsoft pont-pont titkosítási protokollja (MPPE) segítségével. Az MPPE legfeljebb 128 bites munkamenetkulcsokkal használja az RSA RC4 titkosítási algoritmust.

Széles körben úgy gondolják, hogy a Nemzeti Biztonsági Ügynökség (NSA) könnyen visszafejtheti a PPTP-vel titkosított információkat, és hogy tömeges mennyiségű adatot gyűjtött azon időszakból, amikor a PPTP biztonságosnak tekinthető.

A PPTP nem ajánlott olyan országokban, mint Kína, ahol a kormány ismert módon blokkolja a VPN használatát.

A PPTP mind az 1723 TCP portot, mind a GRE protokollt használja, amelyek könnyen blokkolhatók, megkönnyítve az olyan eszközök számára, mint a Kínai Nagy Tűzfal, hogy felismerjék és blokkolják a protokollt.

Erősen javaslom, hogy a felhasználók kerüljék a PPTP-t, amikor csak lehetséges, és csak akkor használják, ha nincs más kompatibilis protokoll.

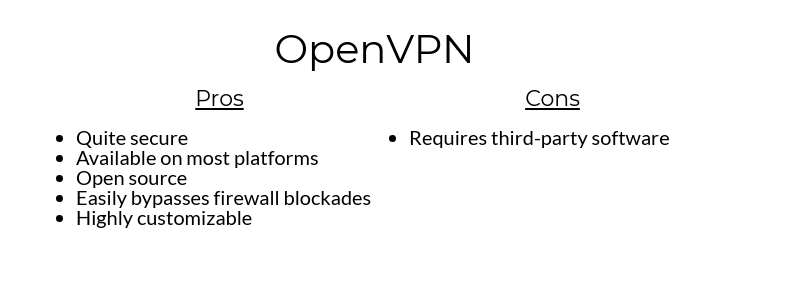

OpenVPN

Előnyök:

- Elég biztonságos

- A legtöbb platformon elérhető

- Nyílt forráskód

- Könnyen megkerüli a tűzfal blokádjait

- Nagyon testreszabható

Hátrányok:

- Harmadik fél szoftvere szükséges

Az OpenVPN vitathatatlanul a mai napig elérhető legnépszerűbb VPN-protokoll. A legtöbb kereskedelmi VPN-szolgáltató támogatja. Az OpenVPN egy ingyenes VPN protokoll, amely szintén nyílt forrású, és 256 bites titkosítása teszi az egyik legbiztonságosabb protokollt odakint.

Az OpenVPN nagyon jól konfigurálható. Bár a protokollt nem támogatja natív módon egyik népszerű eszközplatform, többségükhöz könnyen elérhető harmadik féltől származó szoftverek.

Az OpenVPN egyik sajátossága, amely népszerű választássá teszi, az, hogy beállítható futjon bármelyik kikötőn.

A leginkább figyelemre méltó port a TCP 443 port, amelyet a HTTPS forgalom használ. Mivel a 443 portot a bankok, az online kiskereskedők és más biztonságtudatos felhasználók biztonságos kapcsolataihoz használják, a 443 port blokkolása pusztítást okozna az említett bankok és más biztonságtudatos felhasználók műveleteihez..

Ez az oka annak, hogy a Kínához hasonló korlátozó országoknak nehézségekbe ütközik az OpenVPN kezéből való kikapcsolása anélkül, hogy az üzletet veszélyeztetnék.

Az OpenVPN beállítható úgy, hogy használja az UDP-t, ha a sebesség a legfontosabb, mérlegelve, hogy milyen módon lenne érvényes opció és / vagy milyen use.ration, vagy TCP, ha a hibajavítás a legfontosabb tényező.

Az OpenSSL könyvtár, amelyet az OpenVPN használ a kapcsolatok titkosításához támogatja a legtöbb rejtjel, bár az AES és a Blowfish a leggyakoribb.

Hogyan működik az OpenVPN titkosítás

Mint korábban említettük, az OpenVPN titkosítás két részből áll: a vezérlőcsatorna és az adatcsatorna titkosításából..

Vezérli a csatorna titkosítását védi a számítógép vagy eszköz és a VPN-szolgáltató szerverei között létrejött kapcsolatot.

Az adatcsatorna titkosítása biztosítja a mindkét fél által továbbított és fogadott tényleges adatokat.

Sajnos néhány VPN-szolgáltató gyengébb titkosítást használ ezen csatornák egyikén – általában az adatcsatornán -, amely az adatait veszélyezteti.

Az OpenVPN kapcsolat biztonsága csak annyira erős, mint a használt leggyengébb titkosítás.

A maximális biztonság érdekében mindkét csatorna a lehető legerősebb titkosítást használja. Az erősebb titkosítás azonban lelassíthatja a VPN kapcsolat sebességét, ezért egyes szolgáltatók gyengébb titkosítást használnak az adatcsatorna számára – minden arról szól, ami a legfontosabb számodra: a sebesség vagy a biztonság.

Ha lehetséges, mindig vizsgáljon meg minden megfontolt VPN-szolgáltatót, hogy megbizonyosodjon arról, hogy az OpenVPN-kapcsolatokhoz rendelkezésre álló legbiztonságosabb módszert használja-e..

A vezérlőcsatorna titkosítása a Transport Layer Security (TLS) technológiát használja a készülék és a VPN szerverek közötti kapcsolat biztonságos megtárgyalására. A böngészők a TLS használatával biztosítják a biztonságos kapcsolatot a HTTPS-kompatibilis webhelyekkel.

Összefoglalva

Mindaddig, amíg egy VPN-szolgáltató megfelelően végrehajtotta az OpenVPN-t kiszolgálóin és alkalmazásaiban, szerény véleményem szerint a protokoll a legbiztonságosabb VPN-protokoll.

Az OpenVPN 2023. évi ellenőrzése kimutatta nincs súlyos sebezhetőség ami befolyásolná a felhasználók magánéletét. Míg néhány biztonsági rés miatt az OpenVPN kiszolgálók nyitva maradtak a Denial of Service (DoS) támadásokhoz, az OpenVPN legújabb verziója lezárta ezeket a lyukakat.

Az OpenVPN legfelső szintű védelme, rugalmassága és a VPN-ipar általánosságban elfogadott követelményei miatt erősen ajánlom, hogy minden lehetséges esetben használja az OpenVPN protokollt..

Összefoglaljuk

Vessen egy pillantást a főbb ötletekre, amelyekkel ebben a cikkben foglalkozunk. Hosszú és kanyargós út volt, de a végére megtettük.

Titkosítás

A legegyszerűbb formában a titkosítás az olvasható szöveg (sima szöveg) olvashatatlanmá (rejtjeles szöveggé) alakítása, amely csak akkor olvasható, ha rendelkezik a „titkos kóddal” (rejtjel), hogy a szöveget visszaolvassák olvasható formátumba..

A titkosító rejtjelek az adatok titkosítására vonatkozó utasítások algoritmusai, a titkosítási kulcsok pedig a rejtjelek (azaz a rejtjelek) kimenetét meghatározó információk. A VPN-protokollok ezeket a rejtjeleket használják az adatok titkosításához.

A VPN titkosított alagutat használ az internetkapcsolat titkos tárolására. Ez megakadályozza a harmadik feleket, például az internetszolgáltatót vagy a kormányt, hogy ellenőrizze és rögzítse online tevékenységeit.

VPN titkosítási protokollok

A VPN szolgáltatója titkosítási protokollokat használ az internetkapcsolat védelmére.

Különböző típusú titkosítási protokollok érhetők el a VPN-kapcsolatok védelmére, mindegyiknek megvannak a saját előnyei és hátrányai. A 4 legfontosabb szempont az, hogy mely rejtjeleket (például AES vagy Blowfish), szállítási réteg protokollokat, kézfogás-titkosítást és SHA-hitelesítést használnak.

A szállítási réteg protokolljai az alkalmazások végpontjai közötti (eszköz-eszköz) kommunikációs szolgáltatásokat kezelik, például az interneten.

A kézfogás titkosítása az eszköz és a VPN-szolgáltató szervere közötti kapcsolat létesítéséhez használt folyamat. Ez a „kézfogás” azt igazolja, hogy valódi VPN szerverhez kapcsolódik, nem pedig egy hacker „hamisított” szerveréhez..

Az SHA hitelesítés egy kriptográfiai kivonat funkció, amely felhasználható a kapcsolatok hitelesítésére.

jegyzőkönyvek

L2TP / IPSec

A 2. réteg alagút protokollja (L2TP) a legtöbb asztali és mobil operációs rendszeren elérhető. Az L2TP könnyen használható, és általában az IPSec titkosítási csomaggal együtt használható, mivel nem tartalmaz saját titkosítást. Sebessége összehasonlítható az OpenVPN-vel és az IKEv2-vel.

IKEv2

A Windows 7 vagy újabb, iOS és BlackBerry platformok mind natív módon támogatják ezt a protokollt. Az IKEv2 jó választás okostelefonok használatához, mivel úgy tűnik, hogy automatikusan újracsatlakozik az internethez, amikor a felhasználók elveszítik, majd visszanyerik az internetkapcsolatot..

SSTP

Az SSTP szorosan integrálva van a Windowsba, és elérhető a macOS, Linux és BSD platformokon is. Nem kompatibilis a helyek közötti VPN-alagutakkal való használatra. Csak a felhasználói hitelesítést támogatja, nem pedig az eszköz hitelesítést, és csak távoli klienshozzáféréshez használható, például amikor egy alkalmazott távoli bejelentkezik a vállalati szerverekre.

PPTP

Noha a PPTP már régen működik, és szinte minden platformon elérhető, ez nem biztonságos. Mivel azonban a PPTP titkosítási fölött a legalacsonyabb az összes protokoll, a PPTP a leggyorsabb.

OpenVPN

Az összes olyan protokoll közül, amelyet átnéztünk, az OpenVPN a legjobb mindenre kiterjedő védelmet és a sebesség arányt kínálja. Gyors, biztonságos, megbízható és nyílt forráskódú. Annak ellenére, hogy nem natív egyetlen eszközplatform számára, rengeteg harmadik féltől származó lehetőség áll rendelkezésre.

Az OpenVPN különösen jó választás a VPN-felhasználók számára, akik túlságosan korlátozó országokban, például Kínában találhatók. Míg a Kína nagy tűzfala számos VPN protokollt képes blokkolni, a batting átlaga az OpenVPN-hez viszonyítva nem olyan magas.

Zárva

A cikk elolvasása után jobban meg kell értenie a titkosítást és azt, hogy a VPN hogyan használja a titkosítást az online kapcsolat és a kapcsolódó tevékenységek védelmére..

Mint olvastam, bár mindegyik VPN-protokollnak megvannak az erősségei és gyengeségei, a megfelelő konfiguráció esetén mindegyikük legalább bizonyos szintű védelmet kínál. Az OpenVPN a legjobb védelem, kompatibilitás és sebesség.

A VPN-szolgáltató mérlegelésekor győződjön meg arról, hogy az OpenVPN protokollt kínál-e, hogy a személyes és üzleti tevékenységeihez az interneten a legjobb védelmet nyújtsa..

Nagyon javaslom az ExpressVPN lehetőséget, mivel OpenVPN védelmet nyújtanak a kiváló csatlakozási sebesség, a globális szerver lefedettség, az adatvédelem és az ügyfélszolgálat mellett..

Az ExpressVPN szinte minden modern csatlakoztatott platformon OpenVPN-kompatibilis alkalmazásokat is kínál.

További információkért látogasson el az ExpressVPN webhelyre.

„VPN & Internet Security ”, Mike MacKenzie által CC-en engedélyezett, 2.0-val

érték használata, akkor azt szimmetrikus kulcs algoritmusnak nevezzük. Ez azt jelenti, hogy ugyanazt a kulcsot használjuk a titkosításhoz és a visszafejtéshez.

Az aszimmetrikus kulcs algoritmusok azonban két különböző kulcsot használnak: egyet a titkosításhoz és egyet a visszafejtéshez. Az előbbi nyilvánosan elérhető, míg az utóbbi csak a felhasználó számára ismert.

A titkosítási kulcs hossza is fontos szerepet játszik a biztonságban. Minél hosszabb a kulcs, annál nehezebb visszafejteni a titkosított adatokat.

A titkosító titkosítók olyan technológiák, amelyek a titkosított adatokat további védelemmel látják el, például a tökéletes előre titoktartással.

Ezek a titkosítási technológiák fontos szerepet játszanak a VPN-szolgáltatók által használt titkosításban is.

VPN titkosítás

A VPN-szolgáltatók által használt titkosítás a felhasználók online tevékenységeinek védelmére szolgál. A VPN-kapcsolat létrehozása során a felhasználó és a VPN-szolgáltató között titkosított kommunikáció zajlik.

A jegyzőkönyvek olyan protokollok, amelyek a VPN-kapcsolatok titkosítását végzik. A protokollok kódolják a felhasználó adatforgalmát, és megakadályozzák a kívülállók számára az adatok olvasását.

A