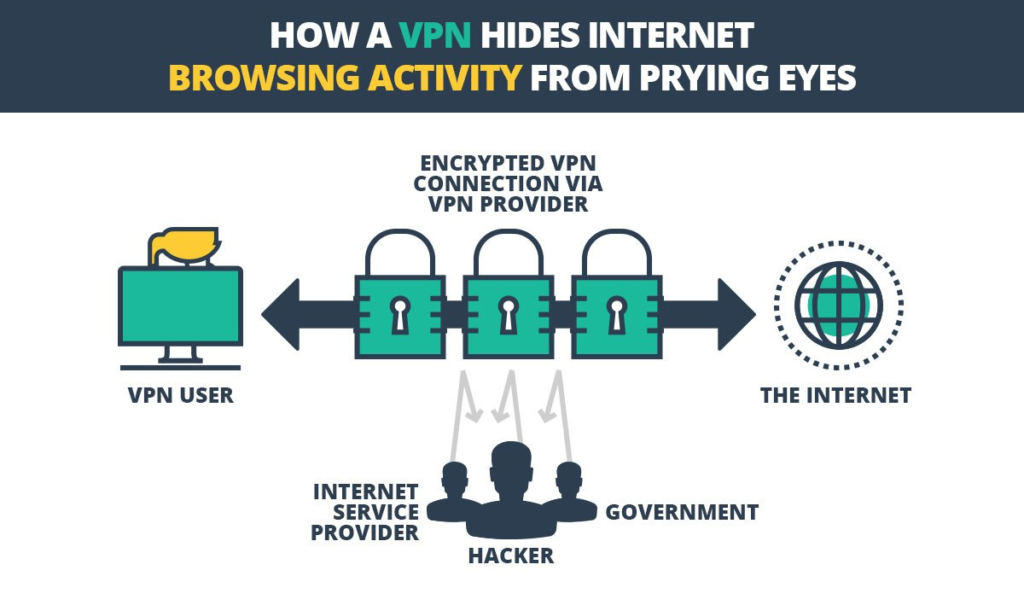

شاید مهمترین ویژگی یک شبکه خصوصی مجازی (VPN) توانایی رمزگذاری اطلاعات ارسال شده بین رایانه شما و سرورهای ارائه دهنده VPN باشد.

رمزگذاری VPN نه تنها از داده های شخصی و تجاری شما محافظت می کند ، بلکه فعالیت های آنلاین شما را از چشم کنجکاو نیز مصون نگه می دارد.

در این مقاله ، من یک نگاه مفصل به رمزگذاری ارائه خواهم داد. من رمزگذاری رمزگذاری ، چگونگی عملکرد آن و بهترین استفاده کنندگان ارائه دهنده VPN را برای حفظ آدرس های IP و داده های مشتریان خود در معرض خطر قرار می دهم..

در پایان این مقاله ، از رمزگذاری بیشتر از آنچه که در خواب دیدید ، اطلاعات بیشتری کسب خواهید کرد ، و آماده خواهید بود تا ادعای تبلیغاتی ارائه دهندگان VPN را کشف کنید..

رمزگذاری چیست?

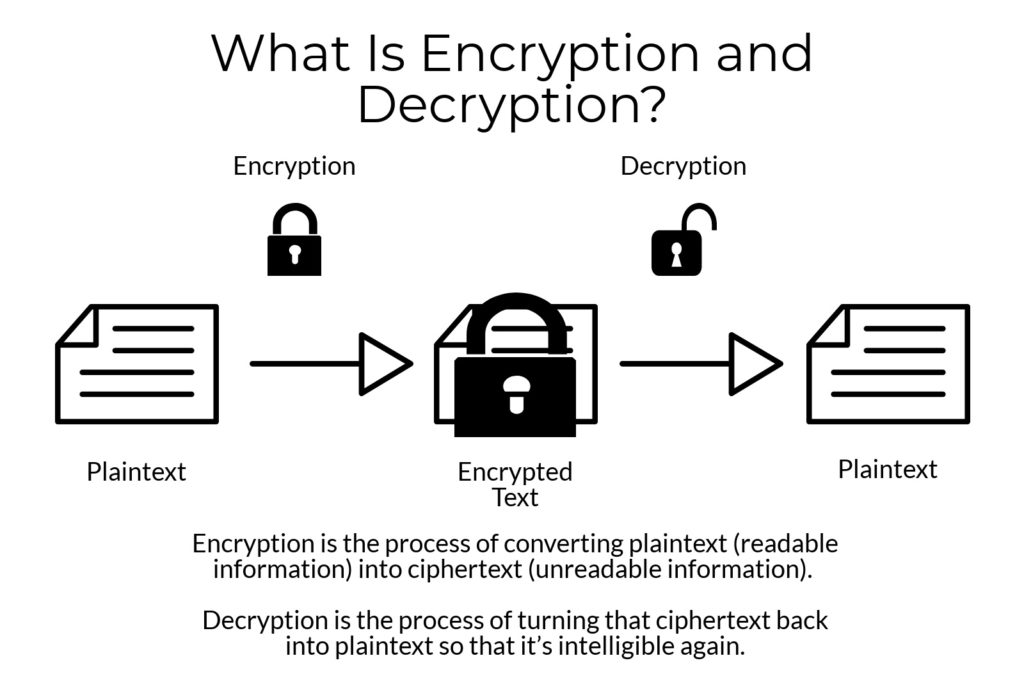

رمزگذاری فرایند تبدیل است متن ساده (اطلاعات قابل خواندن) به متن متن (اطلاعات غیرقابل خواندن).

رمزگشایی روند تبدیل آن است متن متن بازگشت به متن ساده به طوری که دوباره قابل درک باشد.

به یاد داشته باشید که چگونه شما و دوستانتان از “کد مخفی” برای ارسال یادداشت در مدرسه کلاس استفاده کرده اید؟ فناوری رمزگذاری مدرن مشابه است ، تنها رمزگشایی آن بسیار سخت تر از “A = 1 ، B = 2” و غیره است..

فن آوری رمزگذاری مدرن از کلید رمزگذاری مخفی برای “تلاشی” داده های کاربر استفاده می کند ، به طوری که توسط هر کسی که کلید رمزنگاری را ندارد ، قابل خواندن نیست و از خواندن اطلاعات شخصی شما توسط افراد خارجی جلوگیری می کند.

به منظور. واسه اینکه. برای اینکه رمزگذاری متن ساده یا رمزگشایی متن متن ، الف کلید مخفی لازم است. هر دو کلید از a استفاده می کنند رمزگذاری, که الگوریتمی است که برای ایجاد متن یا متن رمزگذاری متن به متن ساده اعمال می شود.

بانکها ، پردازنده های کارت اعتباری ، بازرگانان و دیگران از رمزنگاری برای محافظت از اطلاعات حساس – مانند شماره کارت اعتباری ، اطلاعات سفارش و سایر داده های حساس استفاده می کنند – از چشم کنجکاو بیگانگان.

با این حال ، برای اهداف این مقاله ، روی رمزنگاری متمرکز خواهیم شد ارائه دهندگان VPN از آنها برای محافظت از اطلاعات کاربران خود – مانند ترافیک وب ، فایلهای بارگیری شده و خدمات دسترسی – از کسانی که دوست دارند در کارهای شخصی خود نگاهی بدست آورند ، استفاده کنید.

VPN اتصال اینترنت شما را از طریق “تونل” رمزگذاری مسیریابی می کند ، و مانع از نظارت بر سایر IP ها – از جمله ارائه دهنده خدمات اینترنت ، اجرای قانون یا هکرها ، از آدرس IP شما ، و همچنین سفرهای آنلاین و شخصی و شغلی مرتبط با آنها می شود. اطلاعات.

تونل رمزگذاری به طور مناسب نامگذاری شده است ، زیرا بسیار شبیه به مترو یا تونل بزرگراه کار می کند.

به عنوان مثال ، در حالی که ممکن است بدانید که مترو زیر پاهای شماست ، شما نمی دانید که چند قطار از زیر تونل عبور می کنند ، هر کدام از این تعداد اتومبیل ، چه تعداد مسافر سوار آنها می شود ، آنها کجا بوده اند یا کجا بوده اند. میرم.

یک اتصال VPN به عنوان یک “تونل” مجازی کار می کند ، و از رفت و آمد آنلاین شما از هر شخص دیگری خارج می کند و مانع از آن می شود که از آنچه شما می خواهند بدانند.

رمزگذاری چگونه کار می کند

در اوایل این مقاله ، من توضیح ساده ای در مورد چگونگی عملکرد رمزگذاری ارائه دادم.

البته ، رمزگذاری مدرن مورد استفاده برای محافظت از داده ها در قرن بیست و یکم به همین سادگی کار نمی کند ، اما روند مشابه است.

هنگامی که رمزگذاری شما استفاده می کند به عنوان یک جایگزین الفبایی یا عددی (مانند نمونه ای که شما در مدرسه درجه استفاده کرده اید) ساده است ، رمزگشایی آن آسان است.

رمزگذاری مدرن مبتنی بر ریاضیات پیچیده است الگوریتم ها رمزگذاری و رمزگشایی خیلی پیچیده تر.

امروزه دو نوع کلید اصلی رمزگذاری وجود دارد: متقارن و نامتقارن.

الگوریتم های کلید متقارن (کلیدهای خصوصی)

- طرفدار: سریع

- Con: از امنیت نامتقارن كمتر ایمن است

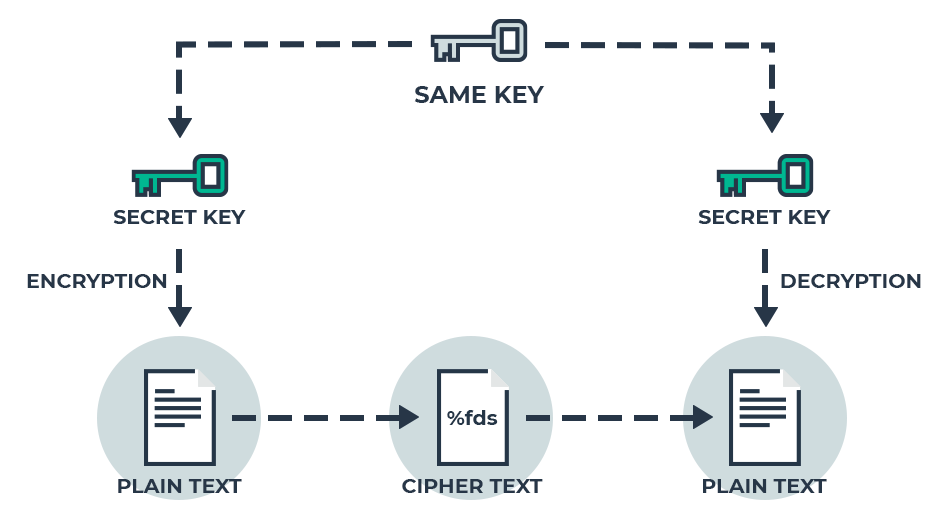

آ الگوریتم کلید متقارن با استفاده از کلیدهای رمزنگاری یکسانی برای رمزنگاری منبع داده ساده و رمزگشایی متن رمزنگاری شده.

دو طرف که اطلاعات را به اشتراک می گذارند برای رمزگذاری و رمزگشایی داده ها باید در مورد رمزعبور خاص (کلید) توافق کنند. این امر مسائل را ساده نگه می دارد ، زیرا طرف های درگیر فقط باید یکبار کلید را مبادله کنند.

کلیدهای متقارن (همچنین نامیده می شوند) کلیدهای خصوصی) معمولاً در موقعیتهای یک بار استفاده می شوند ، که در هر زمان کلید جدیدی ایجاد می شود. راه حل های پرداخت مانند Apple Pay یا Android Pay از یک الگوریتم کلید متقارن یک بار در قالب یک نشانه یک بار برای محافظت از پرداخت استفاده می کنید.

الگوریتم های کلید متقارن هستند سریعتر از موارد نامتقارن ، زیرا تنها یک کلید در آن دخیل است. با این حال ، این همچنین یک اشکال است هر شخص دیگری که کلید را بدست آورد می تواند به راحتی همه اطلاعات رمزگذاری شده طرفین را ارسال و دریافت رمزگشایی کند.

رهگیری کاملاً امکان پذیر است ، زیرا کاربران باید قبل از موعد از طریق یک کلید ، روی یک کلید توافق کنند کانال بدون رمزگذاری, مانند تماس تلفنی ، ایمیل یا پیام متنی ، که همه به روش خود ناامن هستند.

این روند همچنین درد در باسن برای کاربرانی است که نیاز دارند داده ها را با چند طرف به اشتراک بگذارند. این به دلیل الزام استفاده از کلید منحصر به فرد برای استفاده در هر طرف است. مطمئنا ، شما می توانید از همان کلید برای همه کاربران استفاده کنید ، اما پس از آن همه می توانند داده های همه دیگران را رمزگشایی کنند.

الگوریتم های کلید نامتقارن (کلیدهای عمومی)

- طرفدار: امن تر از متقارن

- Con: آهسته

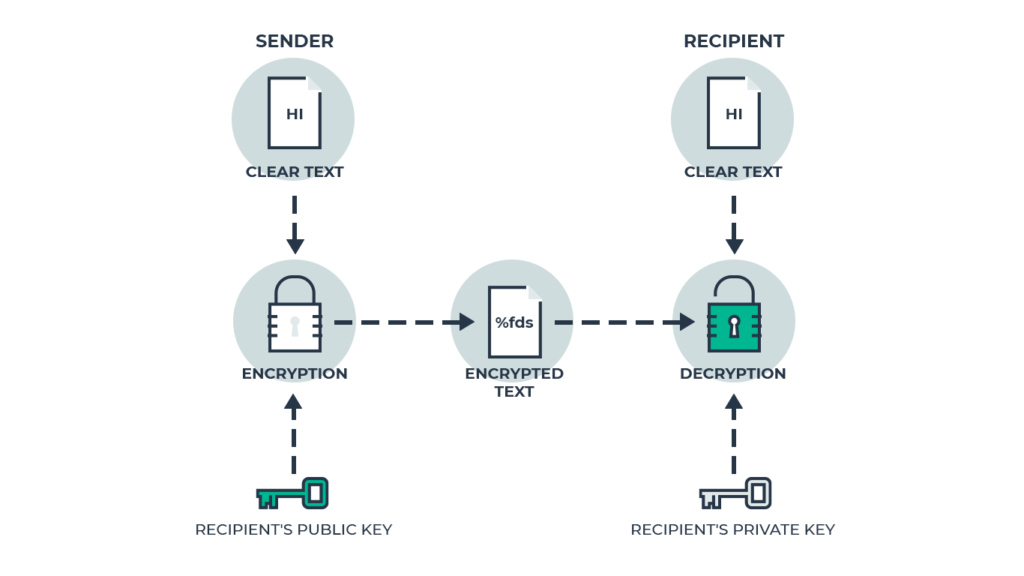

یک الگوریتم کلید نامتقارن استفاده می کند ناهمسان کلیدهایی برای رمزگذاری متن ساده و رمزگشایی متن رمزنگاری شده. این فرایند از یک کلید عمومی و خصوصی استفاده می کند.

کلید عمومی استفاده میشه برای رمزگذاری داده ها ، و کلید خصوصی استفاده میشه برای رمزگشایی داده. فقط گیرنده در نظر گرفته شده داده کلید خصوصی را می شناسد. هر پیام رمزگذاری شده با استفاده از یک کلید عمومی فقط با استفاده از کلید خصوصی مربوطه قابل رمزگشایی است.

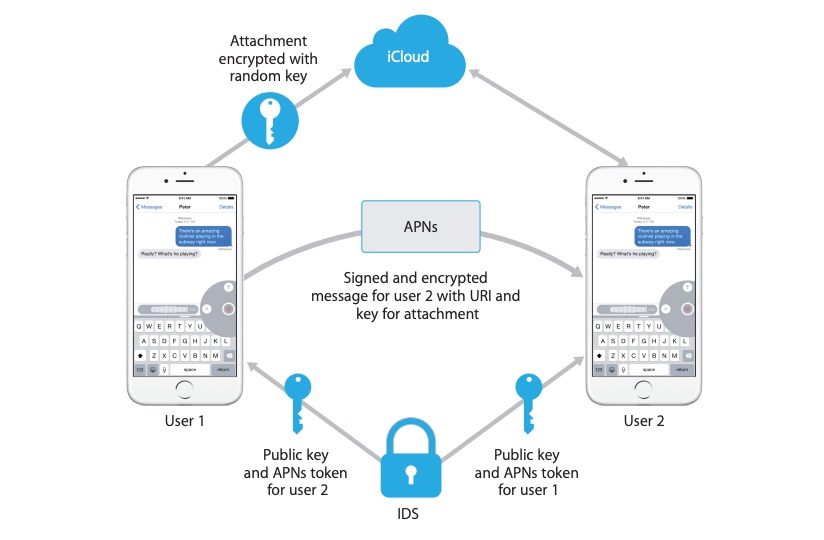

من از خدمات iMessage اپل برای توضیح نحوه عملکرد رمزگذاری نامتقارن استفاده خواهم کرد.

شما یک جمع خانوادگی دارید و می خواهید کیک کوکاکولا با دو شکلات مادربزرگ را درست کنید ، اما دستور آن را ندارید. بنابراین ، iPad خود را انتخاب کرده و پیامی را به آیفون مادر خود ارسال می کنید.

هنگامی که شما و مادرتان iPad خود را تنظیم می کردید ، iMessage را روشن کردید. این یک سرویس پیام رسانی رمزگذاری شده انتهایی است که مانند یک سرویس پیام رسانی اس ام اس عمل می کند ، اما از پیام های شما محافظت می کند – با من بگویید – چشم کنجکاو.

در iPad خود ، برنامه iMessage یک کلید خصوصی برای استفاده در رمزگشایی داده هایی که در iPad خود دریافت می کنید ایجاد کرد.

در آیفون مادر شما ، برنامه iMessage یک کلید خصوصی (متفاوت) ایجاد کرد تا از آن استفاده کند تا بتواند داده های دریافت شده در iPhone خود را رمزگشایی کند.

در هر دو حالت ، کلید خصوصی برای آن دستگاه خاص منحصر به فرد است – یک کلید خصوصی برای iPad شما و یک کلید خصوصی برای آیفون مادر شما.

این برنامه همچنین به سرورهای اپل دستور می دهد منحصر به فرد را ایجاد کنند عمومی کلید برای هر کاربر ، که آن را در آن سرورها ذخیره می کند.

وقتی پیام خود را به مامان می فرستید ، دستگاه شما کلید عمومی مادر را از سرورهای اپل بازیابی می کند و از او استفاده می کند عمومی کلید به رمزگذاری پیام خروجی شما ، قبل از اینکه حتی تلفن شما را ترک کند.

بعد از ارسال ، سرورهای اپل پیام رمزگذاری شده را به آیفون مادرتان ، جایی که اوست ، ارسال کنند خصوصی کلید رمزگشایی می کند پیغام تو.

وقتی مادر شما پاسخ می دهد ، این روند دوباره انجام می شود ، اما برعکس. این بار ، پیام مادر برای شما رمزگذاری شده است شما کلید عمومی (بازیابی شده از سرورهای اپل) ، و سپس پیام با استفاده از iPad در شما رمزگشایی می شود شما کلید خصوصی.

این باعث می شود رمزنگاری نامتقارن شود امن تر از رمزنگاری متقارن ، زیرا نیاز به اشتراک یک کلید واحد را از بین می برد.

با این حال ، زیرا فرآیند رمزنگاری نامتقارن از لحاظ ریاضی پیچیده تر از رمزنگاری متقارن است ، و اضافه کردن آن به سربار محاسبات ، فرایند رمزگذاری / رمزگشایی بیشتر طول می کشد, کمی آهسته انتقال.

VPN ها برای تبادل کلیدهای جلسه متقارن از رمزگذاری نامتقارن استفاده می کنند ، که در ادامه برای بقیه جلسه استفاده می شوند. به دلیل سربار محاسباتی که در بالا به آن اشاره کردم ، معمولاً هنگام استفاده از VPN بر خلاف اتصال ISP معمولی خود ، سرعت اتصال کمتری را مشاهده خواهید کرد.

طول کلید رمزگذاری

قدرت هرگونه رمزگذاری بستگی به کلید رمزگذاری دارد اندازه بیت. به طور کلی ، هر چه یک کلید طولانی تر باشد ، رمزنگاری قوی تر است.

در اصل ، هرچه طول کلید طولانی تر باشد ، می توان کلیدهای اصلی را ترکیب کرد ، و این برای تلاش بی رحمانه برای دستیابی به مقادیر صحیح برای کلید دشوارتر می شود..

اندازه بیت یک کلید به تعداد موارد صفر (باینری) برای بیان الگوریتم اشاره دارد. این به عنوان شناخته شده است طول کلید. این دو اصطلاح قابل تعویض هستند ، اگرچه اصطلاح محبوب تر “طول کلید” است.

در جدول زیر نحوه افزایش ترکیب کلید رمزگذاری بصورت نمایی با افزایش اندازه کلید نمایش داده شده است:

| اندازه کلیدی | مجوزهای کلیدی ممکن |

| 1 بیتی | 2 |

| 2 بیتی | 4 |

| 8 بیتی | 256 |

| 16 بیتی | 65536 |

| 64 بیتی | 4.2 10 10 ^ 9 |

| 128 بیتی | 3.4 x 1 ^ 38 |

| 192 بیتی | 6.2 X 10 ^ 57 |

| 256 بیتی | 1.1 x 10 ^ 77 |

1 بیت یک رقم باینری است که دو جابجایی ، یا (1) یا خاموش (0) را ارائه می دهد. 2 بیتی دو رقم باینری (00 ، 01 ، 10 ، 11) را ارائه می دهد ، چهار جایگشت و غیره را ارائه می دهد. در جدول بالا ، اندازه های کلیدی زیر 128 بیت فقط برای اهداف تظاهرات گنجانده شده است ، زیرا هر چیزی کمتر از 128 بیتی خیلی راحت خرد می شود.

با افزایش اندازه کلید ، تعداد ترکیبات ممکن و پیچیدگی یک رمز افزایش می یابد. این همچنین بر میزان موفقیت هکرها در هنگام حمله بی رحمانه به یک کلید تأثیر می گذارد.

آ حمله بی رحمانه زمانی است که یک مهاجمان از همه جایگاه های احتمالی گذرواژها یا کلیدها عبور می کند تا اینکه صحیح را پیدا کند. حتی در هنگام استفاده از ابر رایانه ها ، رمزگذاری مدرن می تواند سالها طول بکشد ، حتی اگر همیشه.

دومين سريع ترين ابر رایانه در جهان ، Sunway TaihuLight ، قادر به 93 پتلوپل در ثانيه است و آن را ميليون ها دفعه سريعتر از رايانه شخصي مي کند..

ScramBox محاسبه کرد که Sunway TaihuLight را 27،337،893 تریلیون تریلیون تریلیون تریلیون می برد (درست است, 4 تریلیون ها سال برای شکستن کلید AES 256 بیتی ، یکی از قوی ترین رمزنگاری های مدرن رمزنگاری (که در بخش بعدی درباره آنها بحث خواهم کرد).

و این یکی از سریعترین ابر رایانه های جهان است. برای یک رایانه شخصی با کارایی بالا برای شکستن AES-256 ، 27 هزار میلیارد تریلیون تریلیون تریلیون لازم است تریلیون سال ها.

آیا می توانم به شما یادآوری کنم که جهان فقط 15 میلیارد سال قدمت دارد؟ حتی پاسخ به زندگی ، جهان و همه چیز محاسبه آن طول نمی کشد.

کافی است بگوییم که هکر برای دسترسی به حساب بانکی شما منتظر طولانی و طولانی است و کسی برای آن وقت ندارد – بنابراین می توانید مطمئن باشید که داده های شما در پشت رمزگذاری AES-256 امن است.

رمزگذاری رمزگذاری – آنها چه هستند?

همانطور که در قسمت قبلی دیدیم ، طول کلید رمزگذاری تعداد واقعی تعداد خام درگیر در رمزگذاری است.

اکنون ، ما نگاهی خواهیم انداخت رمزها, که الگوریتم های واقعی (یا سری مراحل) هستند که برای انجام رمزگذاری استفاده می شوند. پروتکل های VPN از این رمزگذارها برای رمزگذاری داده های شما استفاده می کنند. (در بخش بعدی در مورد پروتکل ها بحث خواهم کرد.)

در حالی که ناخواسته رمزگذاری رایانه مدرن بی فایده است ، اما گاهی اوقات ضعف هایی در رمزنگاری با طراحی ضعیف وجود دارد که هکرها می توانند از آنها برای شکستن رمزگذاری مرتبط استفاده کنند..

خوشبختانه ، طول کلیدهای طولانی تر با افزایش تعداد ترکیبات احتمالی می توانند به جبران این نقاط ضعف کمک کنند.

با این حال ، طول کلید به تنهایی یک شاخص دقیق از قدرت رمزنگاری نیست. ترکیبی از پیچیدگی رمزنگاری و طول کلید اهمیتی دارد.

در برنامه های دنیای واقعی ، باید تعادل بین امنیت و قابلیت استفاده پیدا شود ، زیرا هرچه طول کلید بیشتر باشد ، محاسبات بیشتری لازم است و به نوبه خود ، قدرت پردازش بیشتری نیز لازم است..

امروزه محبوب ترین رمزنگاری مورد استفاده AES است.

AES

موسسه ملی استاندارد و فناوری ایالات متحده (NIST) AES را در سال 2002 تأسیس کرد. AES مخفف “استاندارد رمزگذاری پیشرفته” است ، که مشخصات رمزگذاری داده های الکترونیکی است.

AES از 3 رمزگذار بلوک تشکیل شده است: AES-128 ، AES-192 و AES-256. هر یک به ترتیب با استفاده از کلیدهای 128 ، 192 و 256 بیت ، داده ها را رمزگذاری و رمزگشایی می کنند.

همانطور که AES است رمزنگاری متقارن, برای رمزگذاری و رمزگشایی داده ها از همان کلید استفاده می کند ، بنابراین هر دو طرف ارسال کننده و دریافت کننده باید همان کلید مخفی را بدانند و از آن استفاده کنند.

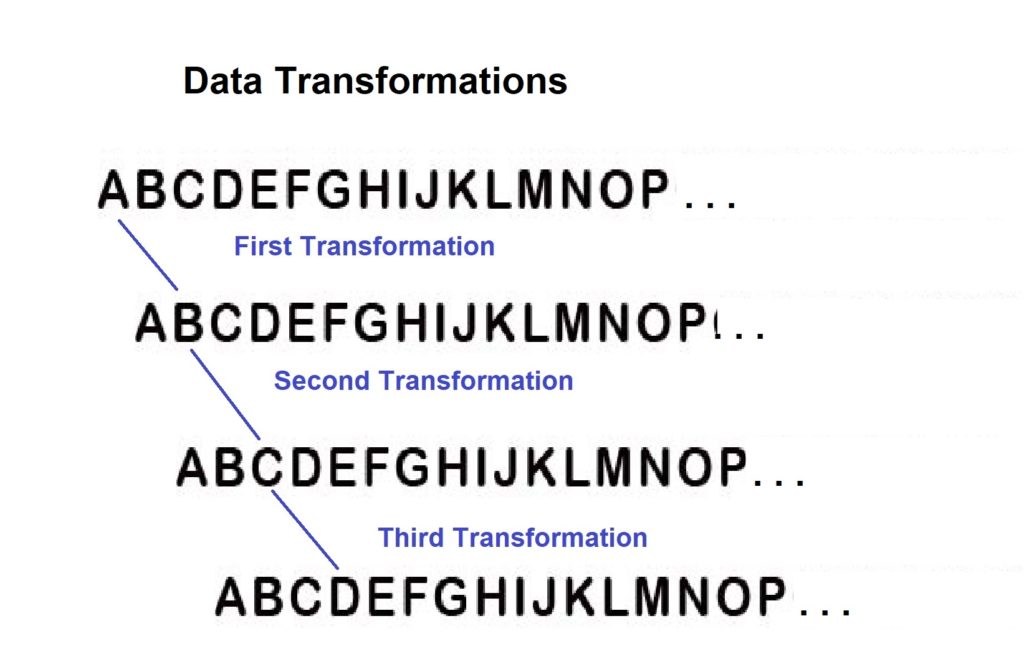

این الگوریتم تعداد مشخصی را تعریف می کند تحولات داده بر روی داده های ذخیره شده در آرایه انجام شود. تعداد تبدیل داده ها با طول کلید تعیین می شود ، یعنی: 10 تبدیل برای 128 بیت ، 12 برای 192 بیتی و 14 برای کلیدهای 256 بیتی. این به پلی مورفیسم معروف است.

به عنوان مثال ، بگویید ما از یک رمزگذاری ساده نامه تغییر متن استفاده می کنیم. A برابر B ، سپس B = C ، C = D ، D = E و غیره خواهد بود. در اولین تحول ، A برابر B قرار دارد. سپس در تحول دوم ، A به C برابر می شود. بار سوم ، A برابر D است. و غیره.

بنابراین ، اگر از AES-128 استفاده می کنید ، که 10 دگرگونی را انجام می دهد ، A با K برابر است.

البته ، رمز AES است دور پیچیده تر از رمزگذاری ساده نامه ، بنابراین نتیجه نهایی رمزگشایی بسیار پیچیده تر و دشوارتر از A برابر K است.

از زمان تأسیس در سال 2002 ، تحقیقات قابل توجهی در مورد حمله به استاندارد رمزگذاری AES صورت گرفته است.

با این حال ، AES ثابت کرده است که دفاع قابل اعتماد. فقط هر بار حملات بود موفقیت آمیز ، این به دلیل هکرهای سوءاستفاده از ضعف های مربوط به اجرای یا مدیریت بود. (به عبارت دیگر خطای انسانی در هنگام راه اندازی.)

رازداری کامل جلو

رازداری کامل جلو (PFS) ، همچنین به عنوان “Forward Securey” شناخته می شود ، سیستمی برای استفاده از رمزنگارها است ، که در آن مجموعه ای جدید و منحصر به فرد (یا “زودگذر”) از کلیدهای رمزنگاری خصوصی برای هر یک تولید می شود. جلسه.

TechTerms یک جلسه را “زمان محدود برقراری ارتباط بین دو سیستم” تعریف می کند. در انگلیسی ساده ، این به طور معمول به زمان زمانی بین کاربر که وارد یک وب سایت می شود ، و هنگام خروج یا بستن مرورگر اشاره دارد..

هر جلسه کلیدهای مخصوص به خود را دارد که یک بار و دیگر هرگز استفاده نمی شود.

رازداری کامل Forward Forward قابلیت هکر را برای سوء استفاده از “کلید اصلی” ثابت ، به عنوان مثال حذف می کند. یک کلید برای خود حساب وب سایت کاربر. حتی اگر یک کلید هک شود, فقط آن جلسه تنها به خطر می افتد, در حالی که تمام جلسات دیگر ایمن هستند.

PFS یک روش عالی برای تأمین امنیت جلسات منفرد است ، خصوصاً برای وب سایتهای HTTPS و اتصالات OpenVPN. غول جستجوی گوگل در نوامبر 2011 اعلام کرد که می تواند از PFS برای تأمین جلسات Gmail و همچنین جستجو ، اسناد و Google استفاده کند+.

آنچه تاکنون آموخته ایم – رمزگذاری

رمزگذاری فرایند یک الگوریتم تبدیل متن ساده به متن قابل خواندن به متن غیر قابل خواندن است ، و رمزگشایی فرایندی از یک الگوریتم است که متن متن متن را به متن ساده تبدیل می کند.

دو نوع الگوریتم کلیدی وجود دارد: متقارن و نامتقارن. متقارن الگوریتم های کلیدی فقط از یک کلید خصوصی استفاده می کنند ، در حالی که سریع و کم امنیت تر هستند نامتقارن استفاده از الگوریتم های کلیدی خصوصی و عمومی کلیدها ، آن را کند می کنند ، اما آن را بسیار امن تر می کنند.

رمزگذاری رمزها الگوریتم های دستورالعمل برای نحوه تبدیل (رمزگذاری) داده ها (A = K ، B = L ، و غیره) هستند ، و کلید رمزگذاری نشان می دهد که چند بار داده ها تبدیل می شوند.

رمزگذاری کلیدها بخش هایی از اطلاعات هستند که خروجی یک الگوریتم رمزنگاری را تعیین می کنند و تبدیل اطلاعات ساده به متن متن را مشخص می کنند. هرچه تعداد بیت کلید بیشتر باشد ، سطح رمزگذاری نیز بالاتر است.

رمزگذاری VPN

در این بخش ، توضیح خواهم داد که چگونه یک شبکه خصوصی مجازی (VPN) از رمزگذاری برای محافظت از فعالیت های آنلاین و داده های شخصی و شخصی مرتبط با آنها استفاده می کند.

علاوه بر این ، من همچنین در مورد انواع مختلف پروتکل های رمزنگاری VPN که از ارائه دهندگان استفاده می کنند ، به اشتراک می گذارم ، نحوه کار آنها را توضیح داده و نقاط قوت و ضعف هر پروتکل را توضیح می دهم.

نرم افزار VPN تمام داده هایی را که از رایانه شما منتقل می شود به سرورهای VPN ارائه دهنده رمزگذاری می کند. این “تونل” رمزگذاری شده هم آدرس IP شما و هم مسافرت های آنلاین را از نگاه اشخاص ثالث ایمن نگه می دارد.

پروتکل چیست?

آ پروتکل VPN مکانیسم یا “مجموعه دستورالعمل” است (یا ، برای ساده کردن ، روش) است یک اتصال رمزگذاری شده را ایجاد و حفظ می کند بین رایانه کاربر یا دستگاه متصل دیگر و سرورهای ارائه دهنده VPN.

پروتکل های VPN از یک الگوریتم رمزگذاری برای محافظت از داده های شما در برابر چشم کنجکاو استفاده می کنند.

هنگام استفاده از پروتکل VPN ، یک دستگاه متصل از دستورالعمل پروتکل پیروی می کند ، که به آن می گوید چگونه داده های ارسال شده و دریافت شده بین آن و سرور VPN را رمزگذاری و رمزگشایی کنید.

ارائه دهندگان تجاری VPN از انواع مختلفی از پروتکل های امنیتی استفاده می کنند و همه آنها نقاط قوت و ضعف خود را دارند. بیشتر پروتکل های VPN الگوریتم های رمزگذاری داخلی را ارائه می دهند ، اگرچه این برای همه آنها صادق نیست ، همانطور که بعداً توضیح خواهم داد.

پروتکل ها چگونه کار می کنند?

هر پروتکل VPN دارای نقاط قوت و ضعف خاص خود و همچنین ویژگی های منحصر به فرد است.

به عنوان مثال ، OpenVPN به کاربران امکان می دهد با استفاده از پروتکل User Datagram (UDP) یا پروتکل کنترل انتقال (TCP) ارتباط برقرار کنند ، در حالی که IKEv2 به خصوص در اتصال مجدد کاربرانی که اتصالات اینترنت خود را از دست می دهند ، بسیار مناسب است..

با این حال ، از مواردی که آنها تشکیل می دهند ، 4 مورد از مهمترین مواردی است که باید در نظر بگیرند: رمزگذاری ها ، پروتکل های لایه حمل و نقل ، رمزگذاری دستی و رمزگذاری SHA. من در بخش های زیر درباره هریک از این موارد بحث خواهم کرد.

پس از پوشش آن ، پروتکل هایی را که امروزه در صنعت VPN رایج است ، معرفی می کنم. این موارد عبارتند از: OpenVPN ، L2TP / IPSec ، IKEv2 ، SSTP و PPTP.

بیشتر پروتکل ها در پیکربندی های خود تنظیم شده اند ، اما OpenVPN متمایز است زیرا بسیار قابل تنظیم است ، بنابراین من از آن به عنوان نمونه در این بخش استفاده می کنم.

رمزگذار

همانطور که قبلاً نیز اشاره کردم ، پروتکل ها از الگوریتم هایی به نام “رمزها” برای انجام رمزگذاری و رمزگشایی داده ها استفاده می کنند. رمزگذاری یک سری مراحل است که برای رمزگذاری / رمزگشایی داده ها دنبال می شود.

پروتکل های محبوب VPN ، مانند OpenVPN ، از انعطاف پذیری استفاده از چندین رمزگذار کلید متقارن برای تأمین امنیت داده ها در کانالهای کنترل و داده استفاده می کنند..

کانال کنترل رمزگذاری از اتصال بین رایانه یا دستگاه شما و سرورهای ارائه دهنده VPN محافظت می کند. کانال داده رمزگذاری اطلاعات واقعی را که طرفین به یکدیگر منتقل می کنند ، تضمین می کند.

متداول ترین پروتکل هایی که ارائه دهندگان تجاری از آن برای تأمین ارتباطات خود استفاده می کنند AES ، Blowfish و (تا حد بسیار کمتری) Camellia هستند..

AES

در حالی که در بخش قبلی به AES اشاره کردم ، احساس می کنم تجدید نظر در این بخش از مقاله با توجه به محبوبیت آن بسیار مهم است.

AES احتمالاً رایج ترین رمز رمز کلید متقارن در حال استفاده است ، حتی دولت ایالات متحده نیز برای اطمینان از داده های خود از AES-256 استفاده کرده است. AES بسیار ایمن به حساب می آید ، و به همین دلیل توسط انستیتوی ملی استاندارد و فناوری تأیید شده است.

AES در 3 اندازه کلید مختلف بیت – AES-128 ، AES-192 و AES-256 در دسترس است. AES-128 و AES-256 بیشترین کاربرد را دارند. AES-256 قوی ترین دو گزینه است ، اگرچه AES-128 تا آنجا که کارشناسان می توانند بگویند ایمن است.

دمیدن

بروس اشنر ، تکنسین مشهور بین المللی ، Blowfish-128 را توسعه داد ، که رمز پیش فرض آن از OpenVPN است. بلوک کلید متقارن بی سیم و بدون حق امتیاز است و نیازی به استفاده از مجوز ندارد.

در حالی که اندازه های کلیدی Blowfish می تواند از 32 تا 448 بیت متغیر باشد ، اندازه کلیدی 128 بیتی است که معمولاً کاربران برای امنیت داده ها از آن استفاده می کنند..

Blowfish برای استفاده های گاه به گاه به اندازه کافی ایمن است. با این حال ، این نقاط ضعف خود را دارد. در برخی پیاده سازی های رمزنگاری اشکالی وجود دارد. با این حال ، نسخه مرجع (پایه) اشکال را شامل نمی شود.

کاملیا

در حالی که کاملی یک رمزنگاری ایمن و مدرن است ، انستیتوی ملی استاندارد و فناوری آن را تصدیق نکرده است ، و ضعف هایی را به اندازه AES آزمایش نکرده است..

کاملیا در اندازه های کلیدی 128 ، 192 و 256 بیت در دسترس است. میتسوبیشی الکتریک و NTT به طور مشترک رمزنگاری را توسعه داده اند تا برای اجرای سخت افزار و نرم افزار مناسب باشد.

پروتکل های لایه حمل و نقل: TCP و UDP

پروتکل کنترل انتقال (TCP) و پروتکل Datagram User (UDP) پروتکل های لایه حمل و نقل هستند. پروتکل های لایه حمل و نقل با استفاده از خدمات ارتباطی پایان به پایان برای برنامه های کاربردی ، مانند برنامه هایی که در اینترنت استفاده می شود.

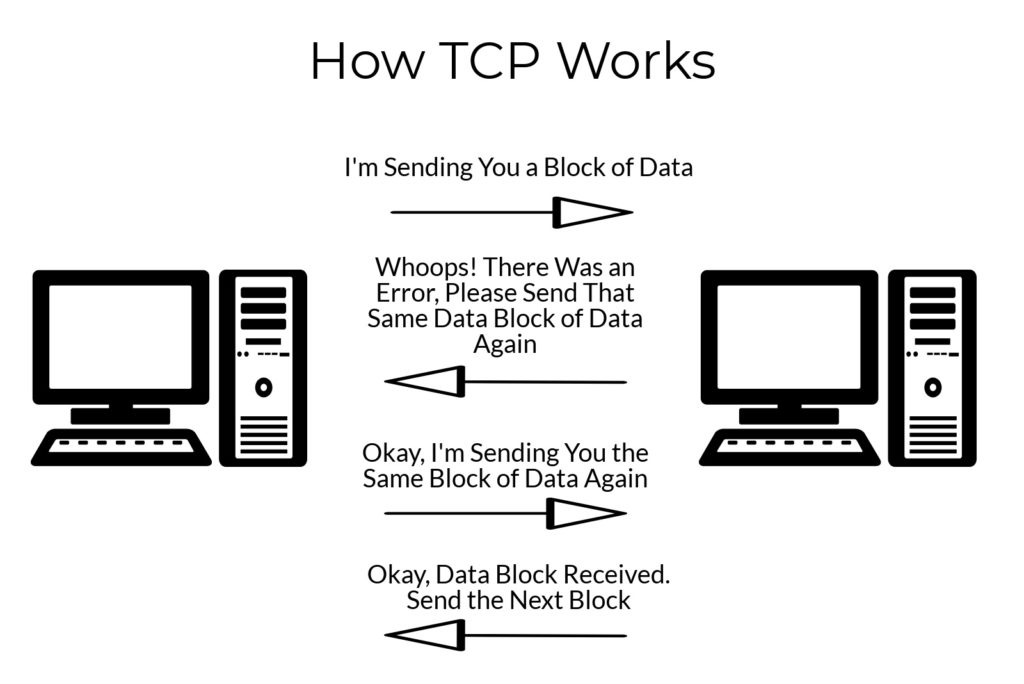

TCP

پروتکل کنترل انتقال (TCP) ارتباط قابل اعتماد و سفارش یافته و در عین حال کند را فراهم می کند.

اگر از TCP برای ارسال پیام ، یک فایل یا نوع دیگری از اطلاعات استفاده شود ، فرستنده می تواند اطمینان داشته باشد که اطلاعات با دریافت فساد نیست (خطاها در داده ها) و به ترتیب مناسب. این امر به ویژه برای انتقال پرونده ها و ارسال پیام بسیار مهم است.

TCP داده ها را به صورت “جریان” ارسال می کند و هیچ چیزی نشان نمی دهد که هر بسته در چه مرحله ای شروع می شود یا به پایان می رسد ، بنابراین فشار بیشتری روی دستگاه قرار می دهد ، زیرا برای اطمینان از درستی دریافت داده ها ، نیاز به پردازش بیشتری دارد..

اگر قسمت هایی از یک جریان داده TCP به ترتیب نادرست برسند ، قبل از جمع آوری داده ها به ترتیب مناسب ، درخواست ارسال مجدد داده ها بصورت خودکار به عنوان بخشی از پردازش ارسال می شود. این نتیجه پردازش بالاتر سربار.

TCP در شبکه جهانی وب برای دسترسی به HTTP (مشاهده صفحات وب) ، ایمیل ، انتقال فایل ها و سایر عملیات ها استفاده می شود.

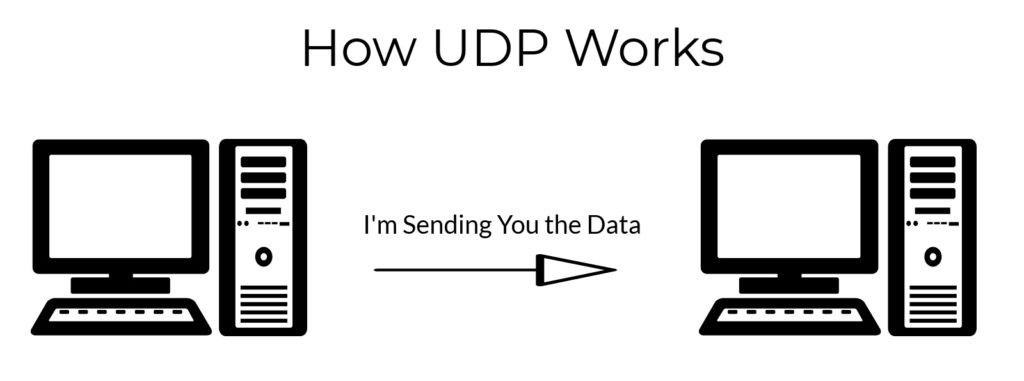

UDP

پروتکل داده کاربر (UDP) ارتباط سریعتر اما قابل اعتماد کمتری را فراهم می کند.

اگر از UDP برای ارسال اطلاعات استفاده شود ، فرستنده نمی تواند از این اطلاعات اطمینان داشته باشد که اطلاعات به هیچ وجه آن را به فرستنده ارسال می کند و اگر آن را در آنجا بسازد ، ممکن است به درستی نباشد. بعلاوه ، هنگام رسیدن ، داده ها ممکن است فاسد باشند ، همانطور که UDP ارائه می دهد بدون تصحیح خطا اصلاً.

این بدان معناست که ، اگر پیام های متنی یک کلمه ای را به موارد مهم دیگر خود ارسال کنید ، مانند:

“بهشت زیبایی یافتید. این مال شماست ، دختر. کریس “

در عوض ممکن است به جای این وارد شود:

دختری زیبا پیدا کرد. این بهشت است مال شما ، کریس “.

بنابراین قطعاً بهترین پروتکل برای بارگیری پرونده ها یا ارسال و دریافت اطلاعات دیگری مانند پیام های متنی نیست که باید به ترتیب صحیح باشد.

UDP بیشتر است سبک وزن از TCP ، زیرا پشتیبانی از ردیابی اتصالات ، ترتیب پیام یا سایر عملیات فشرده پردازنده را پشتیبانی نمی کند. UDP اهمیتی نمی دهد ، این اطلاعات را به هر ترتیبی که دریافت می کند ، به دستور اشتباه یا نه می برد.

UDP بسته های داده را بصورت جداگانه می فرستد و بسته ها می توانند در صورت رسیدن اصلاً از دستور خارج شوند.

UDP برای Domain Name Systems (DNS) ، پخش برنامه های رسانه ای (مانند Netflix) و بازی های چند نفره آنلاین استفاده می شود.

رمزگذاری دستی

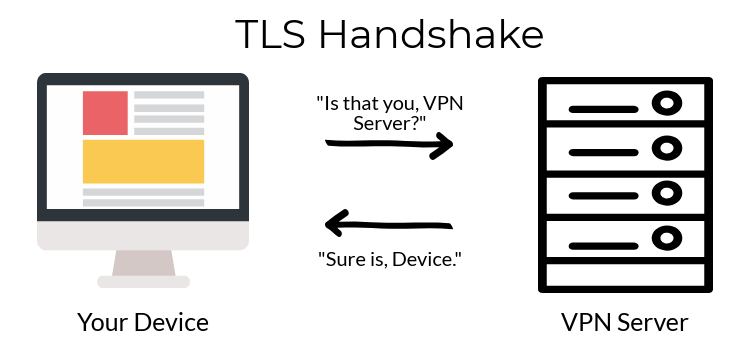

هنگام برقراری ارتباط بین دستگاه و سرور ارائه دهنده VPN ، این فرآیند از یک حمل و نقل لایه های امنیتی (TLS) برای ایجاد کلیدهای پنهانی که برای ارتباط دو نفر استفاده شده است.

این “دست گرفتن” تأیید می کند که شما به سرورهای ارائه دهنده VPN وصل می شوید ، و نه سرور “جعل شده” یک مهاجم.

TLS معمولاً با استفاده از رمزنگاری کلید عمومی RSA برای محافظت از لرزش ، از الگوریتم رمزگذاری نامتقارن و امضای دیجیتال برای شناسایی گواهینامه های TLS / SSL استفاده می کند. با این حال ، گاهی اوقات از تبادل کلید ECDH یا Diffie-Hellman نیز استفاده می کند.

RSA

RSA (Rivest-Shamir-Adleman) یک سیستم رمزگذاری نامتقارن است که با استفاده از یک کلید عمومی برای رمزگذاری داده ها در حالی که از کلید خصوصی و خصوصی دیگری برای رمزگشایی داده استفاده می کند. این سیستم بیش از دو دهه است که برای برقراری ارتباط در اینترنت استفاده می کند.

RSA دارای طول های مختلف کلیدی است ، اما محبوب ترین آنها 1024 بیت (RSA-1024) و 2048 بیت (RSA-2048) است.

تیمی از متخصصان توانستند RSA-1024 را در سال 2023 کرک کنند. این امر باعث شده است که شرکت هایی که از طریق اینترنت کار می کنند ، از استفاده RSA-1024 در درایو دور شوند..

متأسفانه ، برخی از ارائه دهندگان VPN هنوز هم از RSA-1024 برای محافظت از دستی های مشتری / سرور استفاده می کنند. قبل از تصمیم گیری در مورد ارائه دهنده VPN ، حتماً با ارائه دهنده تماس بگیرید تا اطمینان حاصل کنید که آنها دیگر از RSA-1024 استفاده نمی کنند تا از لرزش دست خود محافظت کنند.

RSA-2048 و بالاتر امن محسوب می شود, شکسته نشده است (تا آنجا که کسی می داند).

با این حال ، استفاده از آن به تنهایی عاقلانه نیست ، زیرا این راز رابط کاملی برای شما فراهم نمی کند. از جمله تبادل کلید Diffie-Hellman (DH) یا Elliptic Curve Diffie-Hellman (ECDH) در مجموعه رمزگذاری می تواند این مشکل را اصلاح کند ، این امکان را برای شما فراهم می کند تا مشخصات PFS را برآورده سازد..

دیفی دی هلمن (DH) و بیضوی منحنی دیفی هلمن (ECDH)

پروتکل های VPN همچنین می توانند از یک نوع جایگزین رمزنگاری دستی ، معروف به تبادل کلید رمزنگاری Diffie-Hellman استفاده کنند..

این کلید معمولاً از طول کلید 2048 یا 4096 بیتی استفاده می کند. (از هر چیزی کمتر از 2048 اجتناب کنید ، در غیر این صورت ، در برابر حمله لجام آسیب پذیر است.)

مهمترین مزیت دیفی هلمن نسبت به RSA این است که بومی محرمانه کامل را به شما ارائه می دهد حفاظت. با این وجود ، دستیابی به RSA با افزودن یک مبادله کلید DH به آن ، با ارائه محافظ مشابه می تواند بهبود یابد.

کارشناسان امنیتی از دیفی هلمن به دلیل استفاده مجدد از تعداد کمی از شماره های اصلی انتقاد می کنند. این باعث می شود که احزاب با منابع نامحدود مانند NSA سرکوب نشوند. با این وجود ، هنگام استفاده از آن به عنوان بخشی از تنظیمات رمزنگاری RSA ، می توانید یک دستگیره ایمن ایجاد کنید.

منحنی بیضوی Diffie-Hellman (ECDH) نوعی رمزنگاری جدید است که آسیب پذیری های دیفی هلمن را ندارد. ECDH به جای شماره های اصلی که Diffie-Hellman اصلی از آن استفاده می کند ، از نوع خاصی از منحنی جبری استفاده می کند..

ECDH همچنین می تواند در رابطه با دستی RSA برای ارائه رازداری کامل Forward Forward استفاده شود. علاوه بر این ، می تواند به صورت ایمن دست خود را رمزگذاری کرده و الگوریتم امضای دیجیتالی منحنی بیضوی (ECDSA) را به PFS ارائه دهد..

طول کلید ECDH از 384 بیت شروع می شود. در حالی که این مورد امن به نظر می رسد ، وقتی صحبت از دستیابی به رمزگذاری دست خود ، طولانی تر و بهتر می شود.

احراز هویت SHA

الگوریتم امن هش (SHA) یک تابع هش رمزنگاری است که می تواند برای تأیید صحت اتصالات از جمله SSL / TLS و اتصالات داده استفاده شود.

در اصل ، از SHA برای ایجاد a استفاده می شود مقدار چک منحصر به فرد برای داده های دیجیتال دستگاه دریافت کننده برای تأیید صحت اطلاعات از مقدار چک استفاده می کند.

یک مثال ساده در صورتی است که مقدار چک برای یک پرونده یا پیام در یک انتها “456AHD” باشد ، و همچنین هنگام دریافت “456AHD” باشد – در این صورت ، طرف گیرنده می تواند اطمینان داشته باشد که هیچ کس با داده ها همراه نبوده است. راه.

بنابراین ، اگر پیام “شما بهترین ، کیدو” از مادر خود هستید ، SHA به شما اطمینان می دهد که این کار دست یک هکر نبود ، و اینکه مادر شما ، واقعاً فکر می کند شما بهترین هستید ، کیدو.

اتصالات OpenVPN از جمله مواردی است که می تواند با استفاده از SHA تأیید اعتبار کند.

SHA اثر انگشت بی نظیری را از گواهی معتبر TLS ایجاد می کند. این گواهی توسط یک مشتری OpenVPN قابل تأیید است. اگر کسی گواهی را تغییر دهد ، حتی کوچکترین بیت ، SHA آن را تشخیص داده و ارتباط را رد می کند.

SHA به جلوگیری از حملات مانند حمله Man-in-the-Middle کمک می کند ، در حالی که یک طرف تلاش می کند اتصال VPN را از سرور VPN ارائه دهنده به سمت سرور شخصی هکر هدایت کند..

3 سطح SHA وجود دارد که با افزایش امنیت ، SHA-1 ، SHA-2 و SHA-3 افزایش می یابد..

در حالی که عملکردهای هش SHA-2 و SHA-3 هنوز مطمئن در نظر گرفته می شوند ، SHA-1 هنگام محافظت از وب سایت ها به راحتی می شکند. از آنجا که وب سایت های محافظت شده از SHA-1 هنوز در طبیعت قرار ندارند ، بیشتر مرورگرهای مدرن هنگام اتصال به سایت “ایمن” SHA-1 به شما هشدار می دهند..

آنچه تاکنون آموخته ایم – رمزگذاری VPN

آ پروتکل VPN مجموعه دستورالعمل هایی است که برای ایجاد و حفظ ارتباط رمزگذاری شده بین دو دستگاه ، مانند دستگاه تلفن همراه کاربر یا رایانه و سرورهای سرویس VPN استفاده می شود..

پروتکل ها از الگوریتم هایی به نام “رمزها,”که رمزگذاری و رمزگشایی داده ها را انجام می دهد. رمزگذاری به بهترین شکل به عنوان یک سری مراحل برای پیگیری برای رمزگذاری و رمزگشایی داده های ارسال شده و دریافت شده توصیف می شود. ارائه دهندگان تجاری VPN معمولاً از آنها استفاده می کنند AES و رمزهای Blowfish برای تأمین امنیت ارتباطات خود.

پروتکل های لایه حمل و نقل خدمات ارتباطی دستگاه به دستگاه را برای برنامه های اینترنتی مدیریت کنید. پروتکل کنترل انتقال (TCP) یک پروتکل تصحیح خطا است که به بهترین وجه برای بارگیری فایل ها و ارسال پیام ها استفاده می شود. پروتکل داده کاربر کاربر (UDP) سریعتر است ، اما تصحیح خطا را شامل نمی شود ، و بهترین استفاده برای پخش جریان محتوا ، مانند محتوا از Netflix یا سایر ارائه دهندگان ویدیو و موسیقی است.

حمل و نقل لایه های امنیتی (TLS) کلیدهای مخفی مورد نیاز برای برقراری ارتباط دو دستگاه را تنظیم می کند. TLS معمولاً از رمزنگاری کلید عمومی RSA برای محافظت از لرزش دست استفاده می کند ، اما می تواند از تبادل کلید ECDH یا Diffie-Hellman نیز استفاده کند..

الگوریتم امن هش (SHA) یک تابع هش رمزنگاری است که برای تأیید صحت اتصالات استفاده می شود.

پروتکل های VPN

در این بخش ، من درباره OpenVPN ، L2TP / IPSec ، IKEv2 ، SSTP و PPTP بحث خواهم کرد.

این رایج ترین پروتکل هایی است که امروزه در حال استفاده است. من توضیح خواهم داد که آنها چیست و چگونه کار می کنند. به طور کلی ، ما این موارد را به ترتیب بهترین پروتکل به بدترین حالت بحث خواهیم کرد ، زیرا آنها در جمله اول بالا ذکر شده اند. با این حال ، ما بهترین را برای آخرین بار صرفه جویی می کنیم: OpenVPN.

از آنجا که OpenVPN احتمالاً استاندارد صنعت است ، من هنگام بحث درباره آن ، بیشتر جزئیات را خواهم دید. با این حال ، مطمئن باشید ، من درباره جزئیات پروتکل های دیگر جزئی نمی شوم ، زیرا آنها همچنان در استفاده سنگین هستند.

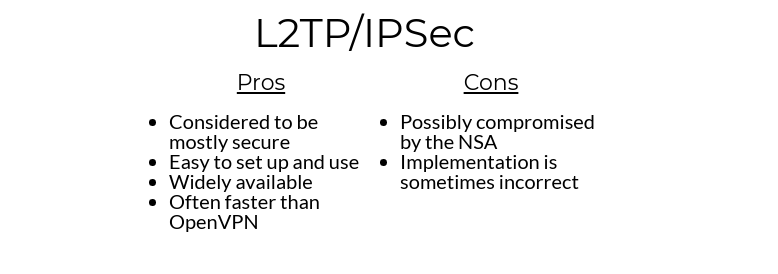

L2TP / IPSec

طرفداران:

- در نظر گرفته می شود که بیشتر امن است

- تنظیم و استفاده آسان

- به طور گسترده در دسترس است

- اغلب سریعتر از OpenVPN

منفی:

- احتمالاً توسط NSA به خطر بیفتد

- اجرای بعضی اوقات نادرست است

پروتکل تونلینگ لایه 2 (L2TP) در اکثر سیستم عامل ها و دستگاه های دارای VPN ساخته شده است. این باعث می شود تنظیم آن آسان شود. L2TP به طور کلی در رابطه با بسته تأیید اعتبار / رمزگذاری IPSec (امنیت پروتکل اینترنت) مورد استفاده قرار می گیرد ، زیرا L2TP به هیچ وجه رمزگذاری خود را ارائه نمی دهد.

L2TP / IPsec می تواند از رمزهای 3DES و AES استفاده کند ، اگرچه معمولاً از AES استفاده می شود ، زیرا 3DES مشخص شده است که در برابر Sweet32 و حملات ملاقات در میانه آسیب پذیر است..

L2TP / IPSec از UDP برای مبادله اولیه رمزگذاری شده کلید (دستی) و برای انتقال داده استفاده می کند.

در حالی که این پروتکل کمی آهسته تر از سایرین است زیرا داده ها را دو بار کپسوله می کند ، کند شدن سرعت کمی جبران می شود زیرا پروتکل اجازه می دهد چند رشته ای باشد ، و رمزگذاری / رمزگشایی در سطح هسته اتفاق می افتد..

از نظر تئوری ، این پروتکل می تواند عملکرد بهتری نسبت به OpenVPN ارائه دهد.

اگرچه L2TP / IPSec از آسیب پذیریهای امنیتی قابل توجهی برخوردار نیست ، اما ادوارد اسنودن و متخصص امنیت جان گیلمور اظهار داشتند که IPSec به عمد توسط شخص ضعیف شده است ، نه یک کارمند NSA ، اما کسی که روابط طولانی مدت با NSA داشت در کمیته استاندارد IPSec IETF تضعیف شد. در طول مرحله طراحی ، و بنابراین توسط NSA به خطر افتاده است.

متأسفانه ، برخی از ارائه دهندگان VPN L2TP / IPSec را به درستی پیاده سازی نمی کنند ، با استفاده از کلیدهای پیش اشتراک شده (PSK) که از وب سایتهای آنها موجود است. این امکان وجود دارد که یک مهاجم با استفاده از کلید پیش اشتراک شده برای جعل هویت یک سرور VPN ، به آنها اجازه دهد از استراق سمع یا درج داده های مخرب باز کنند..

در حالی که ممکن است L2TP / IPSec در صورت اجرای صحیح ، در معرض آسیب پذیری های امنیتی قرار بگیرد ، امن تلقی می شود. سازگاری آن با اکثر سیستم عامل ها و دستگاه ها یک نکته قطعی است.

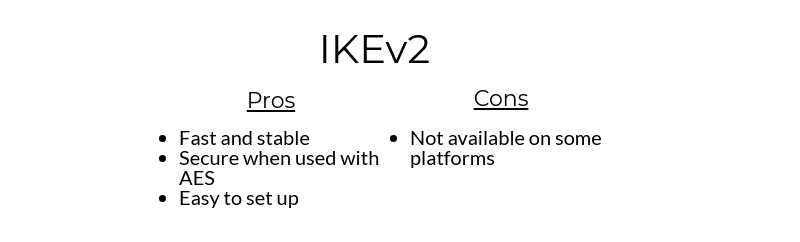

IKEv2

طرفداران:

- سریع و پایدار

- هنگام استفاده با AES ایمن باشید

- تنظیم آسان

منفی:

- در برخی سیستم عامل ها موجود نیست

Exchange Key Keyboard نسخه 2 (IKEv2) در ابتدا با همکاری بین سیسکو و مایکروسافت توسعه داده شد. پروتکل توسط ویندوز 7 و بالاتر ، iOS و دستگاه های بلک بری پشتیبانی می شود.

علاوه بر نسخه رسمی IKEv2 ، منبع باز ، نسخه های سازگار برای سایر سیستم عامل ها نیز تولید شده است.

از آنجا که IKEv2 فقط یک پروتکل تونلینگ است ، برای تبدیل شدن به یک پروتکل واقعی و امن VPN ، باید با یک مجموعه احراز هویت مانند IPSec جفت شود..

IKEv2 می تواند از انواع الگوریتم های رمزنگاری شده ، از جمله AES ، Blowfish ، 3DES و Camellia استفاده کند.

IKEv2 از UDP برای مبادله اولیه (و رمزگذاری شده) کلید و انتقال اطلاعات استفاده می کند.

IKEv2 به عنوان یک انتخاب برای کاربران تلفن هوشمند که به طور مرتب بین اتصالات تلفن همراه و محلی Wi-Fi برقرار می شوند می درخشد ، زیرا این پروتکل در اتصال مجدد خودکار هنگام از دست دادن کاربران و پس از آن مجدد اتصال به اینترنت بسیار عالی است.

اگرچه IKEv2 به اندازه سایر پروتکل ها محبوب نیست ، زیرا در سیستم عامل های کمتری پشتیبانی می شود ، عملکرد ، امنیت و امکان برقراری مجدد خودکار یک اتصال ، در صورت موجود بودن ، آن را به گزینه ای معتبر تبدیل می کند..

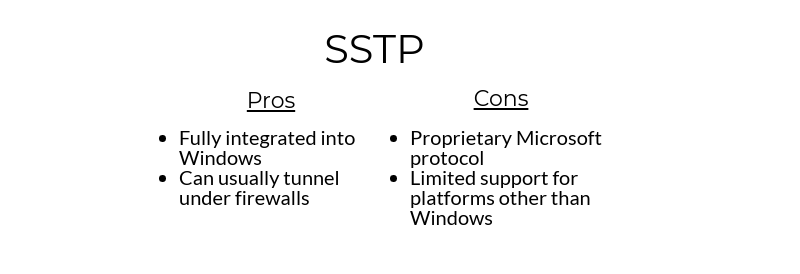

SSTP

طرفداران:

- کاملاً در ویندوز ادغام شده است

- معمولاً می توانید زیر دیوارهای آتش تونل کنید

منفی:

- پروتکل اختصاصی مایکروسافت

- پشتیبانی محدود برای سیستم عامل های دیگر به غیر از ویندوز

پروتکل تونل سازی Secure Socket (SSTP) استاندارد پروتکل اختصاصی مایکروسافت است و به همین دلیل با ویندوز کاملاً یکپارچه شده است. این پروتکل برای دستگاه های Windows ، macOS ، Linux و BSD در دسترس است. SSTP از زمان انتشار ویندوز ویستا SP1 برای نصب ویندوز در دسترس است.

مایکروسافت پروتکل را برای دسترسی از راه دور مشتری ایجاد کرد ، و به همین ترتیب با تونل های VPN سایت به سایت سازگار نیست.

رمزگذاری SSTP از SSL 3.0 استفاده می کند ، بنابراین ویژگی ها و مزایای مشابه OpenVPN را ارائه می دهد ، از جمله امکان استفاده از پورت TCP 443 برای جلوگیری از مسدود شدن.

نگرانی هایی در مورد SSTP وجود دارد ، زیرا این یک استاندارد باز نیست و به همین ترتیب ، برای عموم باز نمی باشد. نگرانی هایی درباره همکاری قبلی مایکروسافت با آژانس امنیت ملی (NSA) وجود دارد ، و یک مقام NSA اعتراف کرده است که با مایکروسافت در زمینه توسعه ویندوز 7 همکاری دارد..

SSTP به دلیل استفاده از SSL / TLS از پورت TCP 443 ، قابلیت تونل کردن در بیشتر فایروال ها را دارد. این می تواند آن را به گزینه ای جذاب برای کسانی که در پشت فایروال های بسیار محدود محدود می شوند ، تبدیل کند..

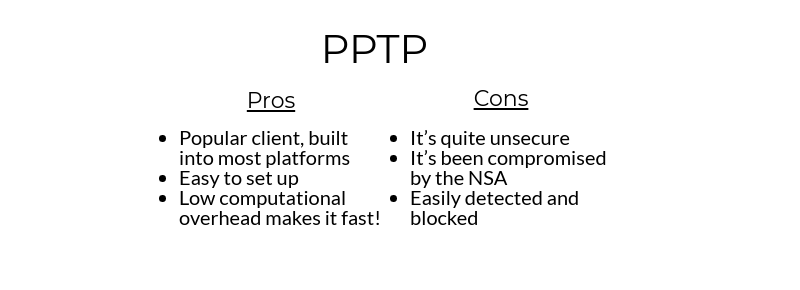

PPTP

طرفداران:

- مشتری محبوب ، ساخته شده در اکثر سیستم عامل ها

- تنظیم آسان

- سربار محاسباتی کم باعث می شود آن سریع شود!

منفی:

- کاملاً ناامن است

- این توسط NSA به خطر افتاده است

- به راحتی شناسایی و مسدود شد

کنسرسیوم تحت رهبری مایکروسافت در سال 1995 پروتکل تونلینگ Point-to-Point (PPTP) ایجاد کرد تا VPN ها را از طریق اتصالات dial-up ایجاد کند. با ویندوز 95 یکپارچه شده است.

این پروتکل به سرعت برای شبکه های VPN شرکتی استاندارد شد. هنوز یک پروتکل محبوب برای سرویس VPN تجاری است که هنوز هم امروز است. با این حال ، با گذشت سالها ، با پیشرفت فناوری VPN ، PPTP کنار جاده افتاده است.

PPTP از کلیدهای رمزگذاری 128 بیتی استفاده می کند ، بنابراین برای اجرای آن نیاز به سربار محاسباتی کمتری نسبت به پروتکل های دیگر دارد ، و آن را سریع تر از بسیاری از پروتکل های دیگر می کند..

با این حال ، PPTP مانند پروتکل های دیگر ایمن نیست و با آسیب پذیری های امنیتی زیادی روبرو است. در حالی که مایکروسافت بسیاری از آسیب پذیری ها را برطرف کرده است ، شرکت مستقر Redmond توصیه می کند به جای آن از SSTP یا L2TP / IPsec استفاده کند..

PPTP بار خود را با استفاده از پروتکل رمزگذاری مایکروسافت نقطه به نقطه (MPPE) رمزگذاری می کند. MPPE از الگوریتم رمزگذاری RSA RC4 با حداکثر کلیدهای جلسه 128 بیتی استفاده می کند.

اعتقاد بر این است که آژانس امنیت ملی (NSA) به راحتی می تواند اطلاعات رمزگذاری شده با PPTP را رمزگشایی کند و از زمان زمانی که PPTP به عنوان امن در نظر گرفته شده است ، مقادیر انبوهی از داده ها را جمع آوری کرده است..

PPTP برای استفاده در کشورهایی مانند چین ، جایی که دولت برای استفاده از VPN شناخته می شود ، توصیه نمی شود.

PPTP از پورت TCP 1723 و پروتکل GRE استفاده می کند که به راحتی مسدود می شوند و این امکان را برای ابزارهایی مانند فایروال بزرگ چین فراهم می کند تا پروتکل را تشخیص داده و مسدود کنند..

من اکیداً پیشنهاد می کنم که کاربران هر زمان ممکن از PPTP اجتناب کنند و فقط در صورت وجود پروتکل سازگار دیگر از آن استفاده کنند.

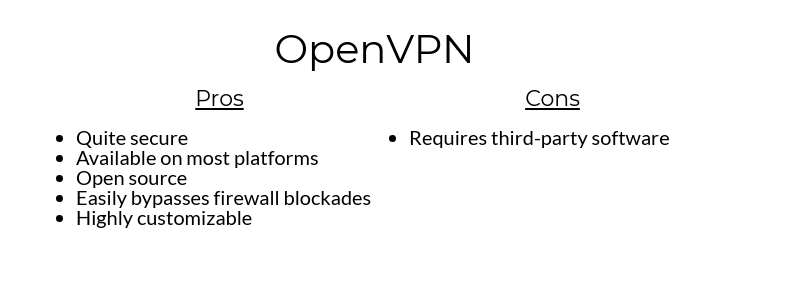

OpenVPN

طرفداران:

- کاملاً امن

- در اکثر سیستم عامل ها موجود است

- متن باز

- به راحتی می توانید محاصره های فایروال را دور بزنید

- بسیار قابل تنظیم است

منفی:

- به نرم افزار شخص ثالث نیاز دارد

OpenVPN احتمالاً محبوب ترین پروتکل VPN است که امروزه در دسترس است. این توسط بیشتر ارائه دهندگان تجاری VPN پشتیبانی می شود. OpenVPN یک پروتکل VPN رایگان است که از منبع باز نیز هست ، و رمزگذاری 256 بیتی آن باعث شده است تا یکی از امن ترین پروتکل های موجود در آنجا باشد.

OpenVPN بسیار قابل تنظیم است. اگرچه این پروتکل بطور بومی توسط هیچ یک از سیستم عامل های محبوب دستگاه پشتیبانی نمی شود ، اما از طریق بسیاری از آنها به آسانی قابل دسترسی است نرم افزار شخص ثالث.

یکی از ویژگی های خاص OpenVPN که آن را به یک انتخاب محبوب تبدیل می کند ، قابلیت تنظیم آن است در هر پورت اجرا کنید.

قابل توجه ترین درگاه ، درگاه TCP 443 است که توسط ترافیک HTTPS استفاده می شود. از آنجا که درگاه 443 برای اتصالات ایمن برای بانکها ، خرده فروشان آنلاین و سایر کاربران آگاه به امنیت استفاده می شود ، مسدود کردن بندر 443 باعث خرابکاری برای عملکرد این بانکها و سایر کاربران آگاه امنیتی خواهد شد..

به همین دلیل است که کشورهای محدود کننده مانند چین می توانند مانع از باز کردن OpenVPN بدون دستیابی به خطر بیاندازند.

OpenVPN را می توان تنظیم کرد که در صورت مهمترین سرعت ، از UDP استفاده کند ، چه گزینه ای معتبر است و یا برای چه کاربردی. یا در صورت تصحیح خطا ، TCP مهمترین عامل است..

کتابخانه OpenSSL که OpenVPN از آن برای رمزگذاری اتصالات استفاده می کند انواع رمزنگاری را پشتیبانی می کند, اگرچه AES و Blowfish شایع ترین هستند.

رمزگذاری OpenVPN چگونه کار می کند

همانطور که قبلاً نیز گفته شد ، رمزگذاری OpenVPN از دو بخش تشکیل شده است: رمزگذاری کانال کنترل و رمزگذاری کانال داده.

رمزگذاری کانال کنترل کنید از اتصال ایجاد شده بین رایانه یا دستگاه شما و سرورهای ارائه دهنده VPN محافظت می کند.

رمزگذاری کانال داده اطلاعات واقعی ارسال شده و دریافت شده توسط هر دو طرف را تضمین می کند.

متأسفانه ، برخی از ارائه دهندگان VPN از رمزگذاری ضعیف تر در یکی از این کانال ها استفاده می کنند – معمولاً کانال داده – که داده شما را در معرض خطر قرار می دهد.

قدرت امنیت یک اتصال OpenVPN فقط به اندازه ضعیف ترین رمزنگاری مورد استفاده است.

برای اطمینان از حداکثر امنیت ، هر دو کانال باید از قویترین رمزگذاری ممکن استفاده کنند. با این حال ، رمزگذاری قوی تر می تواند سرعت اتصال VPN را کند کند ، به همین دلیل برخی از ارائه دهندگان از رمزگذاری ضعیف تر برای کانال داده استفاده می کنند – این مهم در مورد آنچه برای شما مهمترین است: سرعت یا امنیت است.

در صورت امکان ، همیشه در مورد ارائه دهنده VPN مورد نظر خود تحقیق کنید تا اطمینان حاصل کنید که از امن ترین روش موجود برای اتصالات OpenVPN خود استفاده می کند.

رمزگذاری کانال کنترل از فناوری Transport Layer Security (TLS) برای مذاکره ایمن اتصال از دستگاه شما به سرورهای VPN استفاده می کند. مرورگرها از TLS برای ایجاد اتصال ایمن به وب سایتهای دارای HTTPS استفاده می کنند.

در نتیجه

تا زمانی که یک ارائه دهنده VPN OpenVPN را به درستی پیاده سازی کرده است و در برنامه های خود ، پروتکل به نظر من فرومایه امن ترین پروتکل VPN در اطراف است..

حسابرسی سال 2023 OpenVPN نشان داد بدون آسیب پذیری جدی این می تواند بر حریم خصوصی کاربران تأثیر بگذارد. اگرچه چند آسیب پذیری وجود داشت که سرورهای OpenVPN را در معرض حملات انکار سرویس (DoS) قرار داد ، آخرین نسخه OpenVPN این حفره ها را وصل کرد..

با توجه به سطح بالای محافظت OpenVPN ، انعطاف پذیری و پذیرش عمومی توسط صنعت VPN ، من اکیداً توصیه می کنم هر زمان ممکن از پروتکل OpenVPN استفاده کنید.

بیایید خلاصه کنیم

بیایید به ایده های اصلی که در این مقاله پرداخته ایم نگاهی بیندازیم. این یک جاده طولانی و بادگیر است ، اما ما آن را تا انتها ساخته ایم.

رمزگذاری

رمزگذاری در ساده ترین شکل ، فرایند تبدیل متن خواندنی (متن ساده) به متن غیرقابل خواندن (متن متن) است که فقط در صورت داشتن “کد مخفی” (رمزنگاری) برای ناخودآگاه کردن متن به یک قالب قابل خواندن قابل خواندن است..

رمزگذاری رمزگذاری ها الگوریتم دستورالعمل هایی برای چگونگی رمزگذاری داده ها هستند و کلیدهای رمزنگاری بخشی از اطلاعاتی هستند که خروجی رمز را تعیین می کنند (یعنی متن رمزنگاری). پروتکل های VPN از این رمزگذارها برای رمزگذاری داده های شما استفاده می کنند.

VPN از یک تونل رمزگذاری شده برای مخفی کردن اتصال اینترنت شما استفاده می کند. این مانع از اشخاص ثالث مانند ISP یا دولت شما از نظارت و ثبت فعالیت های آنلاین شما می شود.

پروتکل های رمزگذاری VPN

ارائه دهنده VPN شما از پروتکل های رمزگذاری برای محافظت از اتصال اینترنتی شما استفاده می کند.

انواع مختلفی از پروتکل های رمزگذاری برای حفاظت از اتصالات VPN در دسترس هستند که هر کدام مزایا و معایب خاص خود را دارند. 4 نکته مهم در مورد رمزگذاری ها (مانند AES یا Blowfish) ، پروتکل های لایه حمل و نقل ، رمزگذاری دستی و رمزگذاری SHA از آنها استفاده می کند..

پروتکل های لایه حمل و نقل خدمات ارتباطی پایان به پایان (دستگاه به دستگاه) را برای برنامه های کاربردی ، مانند برنامه هایی که در اینترنت استفاده می شوند ، کنترل می کنند..

رمزگذاری Handshake فرایندی است که برای برقراری ارتباط بین دستگاه شما و سرور ارائه دهنده VPN استفاده می شود. این “دست زدن” تأیید می کند که شما به یک سرور معتبر VPN وصل می شوید ، و نه سرور “جعل شده” هکرها.

احراز هویت SHA تابعی از رمزنگاری رمزنگاری است که می تواند برای تأیید صحت اتصالات مورد استفاده قرار گیرد.

پروتکل ها

L2TP / IPSec

پروتکل تونلینگ لایه 2 (L2TP) در اکثر سیستم عاملهای دسک تاپ و موبایل موجود است. L2TP بسیار آسان است و به طور کلی با بسته رمزگذاری IPSec استفاده می شود ، زیرا هیچ رمزگذاری خاصی در خود ندارد. سرعت آن قابل مقایسه با OpenVPN و IKEv2 است.

IKEv2

سیستم عامل های Windows 7 و بالاتر ، iOS و BlackBerry همه بومی از این پروتکل پشتیبانی می کنند. IKEv2 انتخاب مناسبی برای استفاده از تلفن های هوشمند است ، زیرا با از دست دادن کاربران و دوباره بازیابی مجدد اینترنت ، اتصال مجدد خودکار به اینترنت می درخشد..

SSTP

SSTP کاملاً در ویندوز یکپارچه شده است ، همچنین برای سیستم عامل های macOS ، Linux و BSD نیز موجود است. برای استفاده با تونل های VPN از سایت به سایت سازگار نیست. این تنها از احراز هویت کاربر پشتیبانی می کند ، نه تأیید اعتبار دستگاه ، و آن را فقط برای دسترسی از راه دور مشتری قابل استفاده می کند ، مانند زمانی که یک کارمند از راه دور به سرورهای شرکت وارد می شود.

PPTP

در حالی که PPTP مدت زمان طولانی است و در اکثر پلتفرم ها موجود است ، امن نیست. اما ، از آنجا که سربار رمزگذاری PPTP کمترین پروتکل را دارد ، سریعترین سرعت PPTP است.

OpenVPN

از بین تمام پروتکل هایی که مورد بررسی قرار گرفته ایم ، OpenVPN بهترین نسبت محافظت همه جانبه در مقابل سرعت را ارائه می دهد. این منبع سریع ، مطمئن ، قابل اعتماد و منبع باز است. اگرچه برای هر سیستم عامل بومی نیست ، گزینه های شخص ثالث زیادی در دسترس است.

OpenVPN برای کاربران VPN که در کشورهای بسیار محدود مانند چین واقع شده اند ، گزینه مناسبی است. در حالی که فایروال بزرگ چین توانایی مسدود کردن بسیاری از پروتکل های VPN را دارد ، میانگین ضربت آن در برابر OpenVPN به اندازه زیاد نیست.

در آستانه نزدیک شدن

پس از خواندن این مقاله ، اکنون باید درک بهتری از رمزگذاری داشته باشید و اینکه چگونه یک VPN از رمزگذاری برای محافظت از اتصال آنلاین و فعالیت های مرتبط خود استفاده می کند.

همانطور که خواندید ، در حالی که هر پروتکل VPN نقاط قوت و ضعف خود را دارد ، همه آنها حداقل در صورت پیکربندی مناسب ، حداقل سطح حمایت را ارائه می دهند. OpenVPN بهترین شرط برای محافظت در همه جا ، سازگاری و سرعت است.

هنگام بررسی ارائه دهنده VPN ، اطمینان حاصل کنید که آنها OpenVPN را به عنوان گزینه پروتکل ارائه می دهند تا بتوانند بهترین فعالیت را برای فعالیت های شخصی و تجاری خود به صورت آنلاین فراهم کنید..

من ExpressVPN را به عنوان یک گزینه بسیار پیشنهاد می کنم ، زیرا علاوه بر سرعت عالی اتصال ، پوشش سرور جهانی ، محافظت از حریم خصوصی و خدمات به مشتری ، از OpenVPN محافظت می کنند..

ExpressVPN همچنین تقریباً برای هر سیستم عامل متصل مدرن برنامه هایی با قابلیت OpenVPN فراهم می کند.

برای اطلاعات بیشتر به وب سایت ExpressVPN مراجعه کنید.

“VPN & امنیت اینترنت “توسط مایک مک کنزی تحت مجوز CC 2.0

خصوصی):

در این نوع رمزگذاری ، یک کلید مشترک بین فرستنده و گیرنده استفاده می شود. این کلید برای رمزگذاری و رمزگشایی اطلاعات استفاده می شود. این الگوریتم برای سرعت بالا و کارایی بالا شناخته شده است.

الگوریتم های کلید نامتقارن (کلیدهای عمومی):

در این نوع رمزگذاری ، دو کلید متفاوت برای رمزگذاری و رمزگشایی استفاده می شود. یک کلید عمومی برای رمزگذاری و یک کلید خصوصی برای رمزگشایی. این الگوریتم برای امنیت بالا شناخته شده است.

طول کلید رمزگذاری:

طول کلید رمزگذاری برای امنیت بالا بسیار مهم است. کلید های بلندتر امنیت بیشتری را فراهم می کنند. امروزه ، کلید های 128 بیتی و 256 بیتی برای رمزگذاری استفاده می شوند.

رمزگذاری رمزگذاری – آنها چه هستند؟

رمزگذاری رمزگذاری یک لایه اضافی از رمزگذاری است که برای افزایش امنیت استفاده می شود.