शायद वर्चुअल प्राइवेट नेटवर्क (वीपीएन) की सबसे महत्वपूर्ण विशेषता यह है कि यह आपके कंप्यूटर और वीपीएन प्रदाता के सर्वर के बीच भेजे गए डेटा को एन्क्रिप्ट करने की क्षमता रखता है।.

वीपीएन का एन्क्रिप्शन न केवल आपके व्यक्तिगत और व्यावसायिक डेटा की सुरक्षा करता है, बल्कि यह आपकी ऑनलाइन गतिविधियों को भी चुभने वाली नज़रों से सुरक्षित रखता है.

इस लेख में, मैं एन्क्रिप्शन पर एक विस्तृत नज़र डालूँगा। मैं कवर करूंगा कि एन्क्रिप्शन क्या है, यह कैसे काम करता है, और सबसे अच्छा वीपीएन प्रदाता अपने ग्राहकों के आईपी पते और डेटा को एक्सपोज़र से सुरक्षित रखने के लिए इसका उपयोग कैसे करते हैं.

इस लेख के अंत तक, आप एन्क्रिप्शन के बारे में अधिक जानते हैं जो आपने कभी सपना देखा था, और आप वीपीएन प्रदाताओं के प्रचारक दावों के माध्यम से झारना बेहतर होगा।.

एन्क्रिप्शन क्या है?

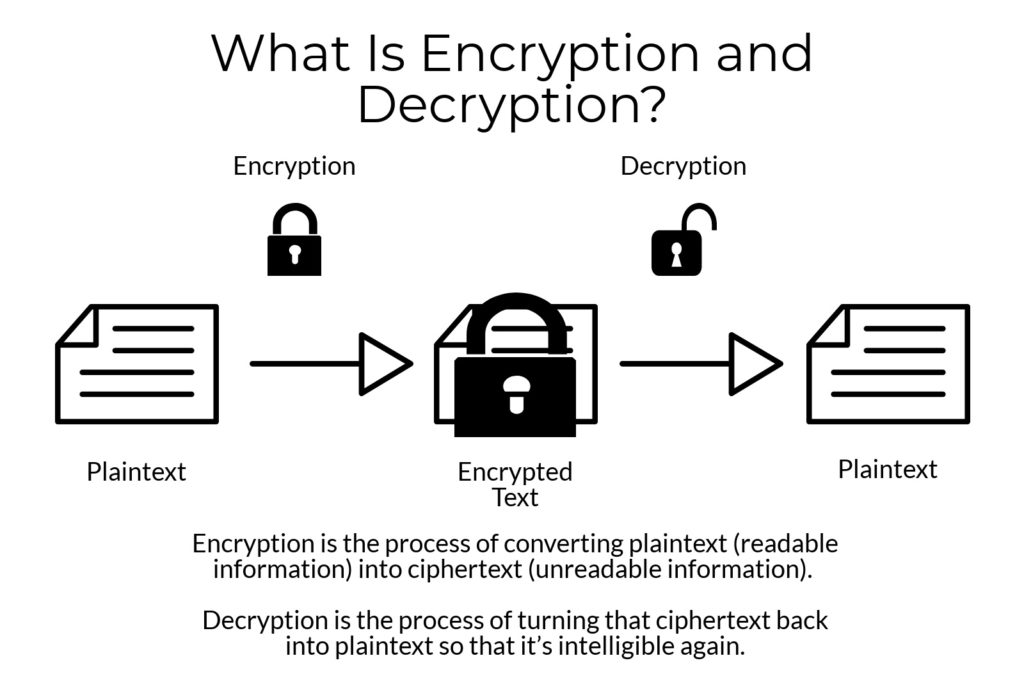

एन्क्रिप्शन परिवर्तित करने की प्रक्रिया है सादे पाठ (पठनीय जानकारी) में सिफर (अपठनीय जानकारी).

डिक्रिप्शन उस मोड़ की प्रक्रिया है सिफर में वापस सादे पाठ ताकि यह फिर से समझदार हो.

याद रखें कि आप और आपके दोस्तों ने ग्रेड स्कूल में नोट्स भेजने के लिए “गुप्त कोड” का उपयोग कैसे किया? आधुनिक एन्क्रिप्शन तकनीक समान है, केवल “ए = 1, बी = 2,” आदि से डिक्रिप्ट करना बहुत कठिन है, कभी भी.

आधुनिक एन्क्रिप्शन तकनीक एक उपयोगकर्ता के डेटा को “हाथापाई” करने के लिए एक गुप्त सिफर कुंजी का उपयोग करती है ताकि यह किसी के द्वारा अपठनीय हो, जो सिफर कुंजी के अधिकारी न हो, बाहरी लोगों को आपकी व्यक्तिगत जानकारी पढ़ने से रोक सके.

के लिए सांकेतिक शब्दों में बदलना सादा या व्याख्या करना सिफरटेक्स्ट, ए गुप्त कुंजी जरूरत है। दोनों चाबियां एक का उपयोग करें सिफ़र, जो कि एक एल्गोरिथ्म है जो दोनों को प्लेटेक्स्ट पर लागू किया जाता है और सिफरटेक्स्ट को डिकोड करता है.

बैंक, क्रेडिट कार्ड प्रोसेसर, व्यापारी और अन्य लोग संवेदनशील जानकारी की रक्षा के लिए एन्क्रिप्शन का उपयोग करते हैं – जैसे क्रेडिट कार्ड नंबर, ऑर्डर की जानकारी और अन्य संवेदनशील डेटा – बाहरी लोगों की चुभने वाली आँखों से.

हालांकि, इस लेख के प्रयोजनों के लिए, हम उस एन्क्रिप्शन पर ध्यान केंद्रित करेंगे जो वीपीएन प्रदाता अपने उपयोगकर्ताओं की जानकारी की रक्षा के लिए उपयोग करें – जैसे कि उनका वेब ट्रैफ़िक, डाउनलोड की गई फ़ाइलें और एक्सेस की गई सेवाएँ – उन लोगों से जो अपने व्यक्तिगत गोइंग-ऑन में एक झलक प्राप्त करना पसंद करेंगे.

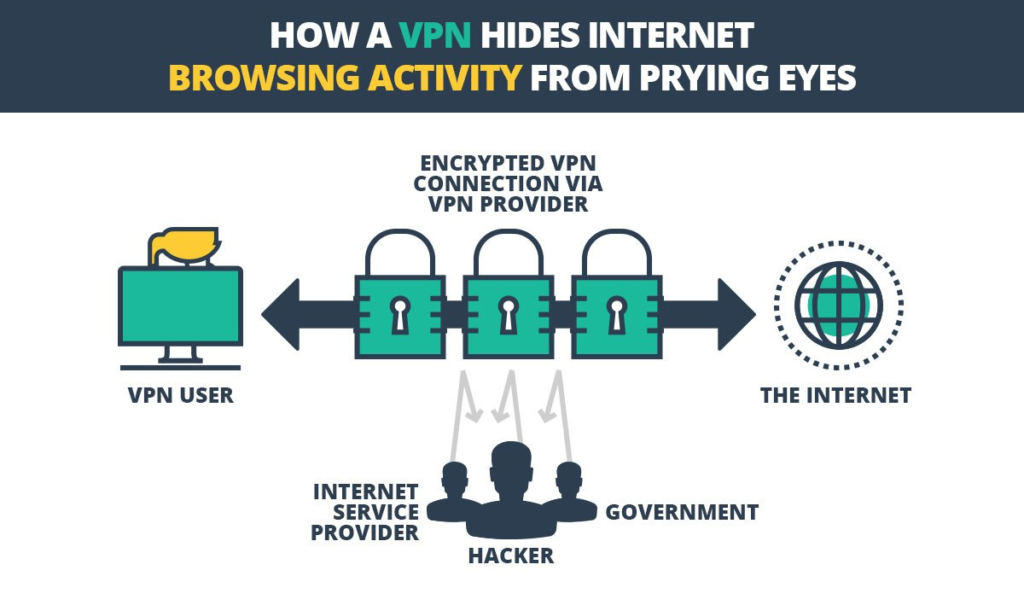

एक वीपीएन आपके इंटरनेट कनेक्शन को एन्क्रिप्शन के एक “सुरंग” के माध्यम से, किसी भी बाहरी व्यक्ति को रोकना – जैसे कि आपका इंटरनेट सेवा प्रदाता, कानून प्रवर्तन या हैकर्स – आपके आईपी पते की निगरानी के साथ-साथ आपकी ऑनलाइन यात्रा और उनके संबद्ध, संवेदनशील व्यक्तिगत और व्यवसाय जानकारी.

एन्क्रिप्शन की सुरंग उपयुक्त रूप से नाम दिया गया है, क्योंकि यह एक मेट्रो या राजमार्ग सुरंग कार्यों की तरह काम करता है.

उदाहरण के लिए, जब आप जान सकते हैं कि आपके पैरों के नीचे एक मेट्रो चल रही है, तो आप नहीं जानते कि सुरंग से कितनी ट्रेनें गुजर रही हैं, प्रत्येक के पास कितनी कारें हैं, कितने यात्री उनकी सवारी कर रहे हैं, वे कहाँ हैं या वे कहाँ हैं ‘फिर से जा रहे.

एक वीपीएन कनेक्शन एक आभासी “सुरंग” के रूप में काम करता है, जो किसी भी बाहरी व्यक्ति से आपकी ऑनलाइन यात्रा की रक्षा करता है और उन्हें यह जानने से रोकता है कि आप क्या कर रहे हैं।.

एन्क्रिप्शन कैसे काम करता है

इस लेख में पहले, मैंने एक सरल विवरण की पेशकश की कि एन्क्रिप्शन कैसे काम करता है.

बेशक, 21 वीं सदी में डेटा की सुरक्षा के लिए उपयोग किया जाने वाला आधुनिक एन्क्रिप्शन बस उतना ही काम नहीं करता है, लेकिन प्रक्रिया समान है.

जब आप जिस एन्क्रिप्शन का उपयोग करते हैं, वह एक अल्फाबेटिक या न्यूमेरिक प्रतिस्थापन (जैसे कि आप ग्रेड स्कूल में इस्तेमाल किया जाता है) के रूप में सरल है, तो इसे डिक्रिप्ट करना आसान है.

आधुनिक एन्क्रिप्शन परिष्कृत गणितीय पर आधारित है एल्गोरिदम जो एन्क्रिप्शन और डिक्रिप्शन बनाते हैं बहुत अधिक जटिल.

आज उपयोग में दो मुख्य प्रकार की एन्क्रिप्शन कुंजी हैं: सममित और असममित.

सममित कुंजी एल्गोरिदम (निजी कुंजी)

- प्रो: फास्ट

- Con: असममित से कम सुरक्षित

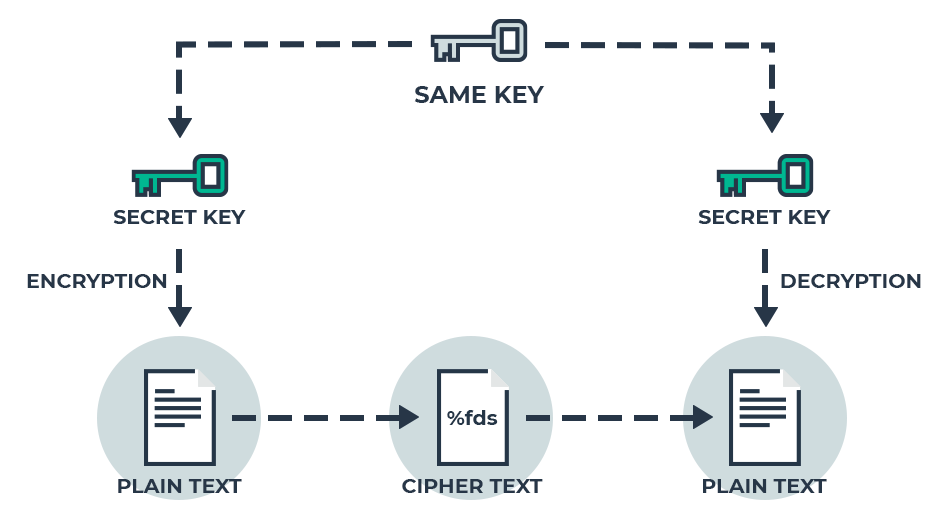

ए सममित कुंजी एल्गोरिथ्म सादे डेटा स्रोत के एन्क्रिप्शन और परिणामी सिफरटेक्स्ट के डिक्रिप्शन के लिए समान एन्क्रिप्शन कुंजी का उपयोग करता है.

जानकारी को साझा करने वाले दो पक्षों को डेटा को एन्क्रिप्ट करने और डिक्रिप्ट करने के लिए एक विशिष्ट पासवर्ड (कुंजी) पर सहमत होने की आवश्यकता है। इससे चीजें सरल रहती हैं, क्योंकि इसमें शामिल पक्षों को केवल एक बार चाबी का आदान-प्रदान करना होता है.

सममित कुंजी (जिसे भी कहा जाता है निजी कुंजी) आमतौर पर केवल एक बार की स्थितियों में उपयोग किया जाता है, जहां हर बार एक नई कुंजी बनाई जाती है। भुगतान समाधान जैसे ऐप्पल पे या एंड्रॉइड पे भुगतान की सुरक्षा के लिए एक बार के टोकन के रूप में एक बार सममित कुंजी एल्गोरिथ्म का उपयोग करते हैं.

सममित कुंजी एल्गोरिदम हैं और तेज असममित लोगों की तुलना में, इसमें केवल एक कुंजी शामिल है। हालाँकि, यह भी एक खामी है, जैसा कि कोई भी बाहरी व्यक्ति जो कुंजी प्राप्त करता है सभी आसानी से एन्क्रिप्टेड जानकारी को डिक्रिप्ट कर सकते हैं जो पार्टियां भेज रही हैं और प्राप्त कर रही हैं.

अवरोधन पूरी तरह से संभव है, क्योंकि उपयोगकर्ताओं को समय से पहले एक कुंजी पर सहमत होना होगा अनएन्क्रिप्टेड चैनल, जैसे फोन कॉल, ईमेल या टेक्स्ट संदेश, ये सभी अपने तरीके से असुरक्षित हैं.

यह प्रक्रिया उन उपयोगकर्ताओं के लिए बट में दर्द है, जिन्हें कई पार्टियों के साथ डेटा साझा करने की आवश्यकता होती है। यह प्रत्येक पार्टी के साथ उपयोग की जाने वाली एक अद्वितीय कुंजी की आवश्यकता के कारण है। निश्चित रूप से, आप सभी उपयोगकर्ताओं के लिए एक ही कुंजी का उपयोग कर सकते हैं, लेकिन तब हर कोई हर किसी के डेटा को डिक्रिप्ट कर सकता है.

असममित कुंजी एल्गोरिदम (सार्वजनिक कुंजी)

- प्रो: सममित से अधिक सुरक्षित

- कॉन: धीमी

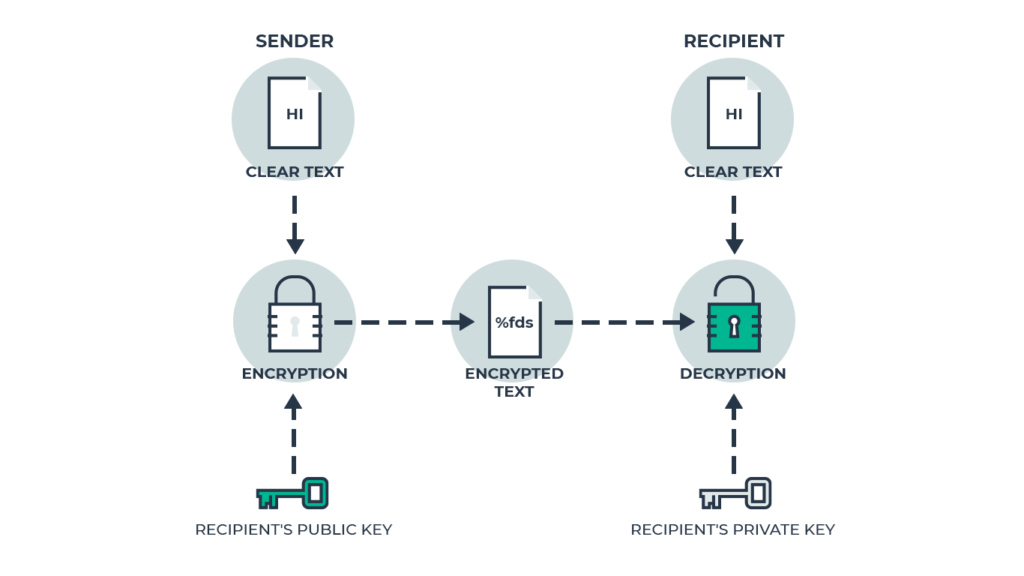

एक असममित कुंजी एल्गोरिथ्म का उपयोग करता है विभिन्न प्लेनटेक्स्ट के एन्क्रिप्शन की कुंजी और परिणामी सिफरटेक्स्ट की डिक्रिप्शन। प्रक्रिया सार्वजनिक और निजी कुंजी दोनों का उपयोग करती है.

सार्वजनिक कुंजी उपयोग किया जाता है एन्क्रिप्ट डेटा, और निजी चाबी उपयोग किया जाता है डिक्रिप्ट आँकड़े। डेटा की केवल इच्छित प्राप्तकर्ता निजी कुंजी जानता है। सार्वजनिक कुंजी का उपयोग करके एन्क्रिप्ट किया गया कोई भी संदेश केवल संबंधित निजी कुंजी का उपयोग करके डिक्रिप्ट किया जा सकता है.

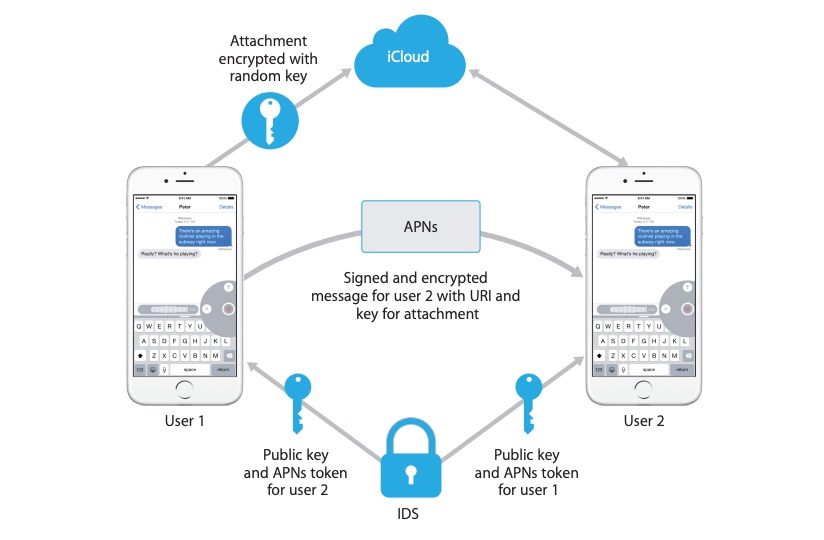

असममित एन्क्रिप्शन कैसे काम करता है, यह समझाने के लिए मैं Apple की iMessage सेवा का उपयोग करूँगा.

आपके पास एक पारिवारिक पुनर्मिलन आने वाला है, और आप दादी की डबल-चॉकलेट कोका-कोला केक बनाना चाहते हैं, लेकिन आपके पास नुस्खा नहीं है। इसलिए, आप अपना iPad उठाते हैं और अपनी माँ के iPhone को संदेश भेजते हैं.

जब आप और आपकी माँ अपना iPad सेट कर रहे थे, तो आपने iMessage चालू किया। यह एक एंड-टू-एंड एन्क्रिप्टेड मैसेजिंग सेवा है जो एक एसएमएस मैसेजिंग सेवा की तरह काम करती है, लेकिन आपके संदेशों को इससे बचाती है – मेरे साथ कहो – आंखों को चुभाना.

आपके iPad पर, iMessage ऐप ने आपके iPad पर प्राप्त डेटा को डिक्रिप्ट करने के लिए उपयोग करने के लिए एक निजी कुंजी बनाई.

आपकी माँ के iPhone पर, iMessage ऐप ने उसके iPhone पर प्राप्त डेटा को डिक्रिप्ट करने के लिए उपयोग करने के लिए एक (अलग) निजी कुंजी बनाई.

दोनों मामलों में, निजी कुंजी उस विशेष उपकरण के लिए अद्वितीय है – आपके iPad के लिए एक निजी कुंजी, और आपकी माँ के iPhone के लिए एक निजी कुंजी.

ऐप ने Apple के सर्वरों को एक अद्वितीय बनाने के लिए भी निर्देश दिया है जनता प्रत्येक उपयोगकर्ता के लिए कुंजी, जिसे वह उन सर्वरों पर संग्रहीत करता है.

जब आप अपना संदेश माँ को भेजते हैं, तो आपका उपकरण Apple के सर्वर से आपकी माँ की सार्वजनिक कुंजी को पुनः प्राप्त करता है और उसका उपयोग करता है जनता इसकी कुंजी एन्क्रिप्ट आपका आउटगोइंग मैसेज, इससे पहले कि यह आपका फ़ोन छोड़ दे.

एक बार जब आप भेजते हैं, तो Apple के सर्वर ने आपकी माँ के iPhone पर एन्क्रिप्टेड संदेश को आगे भेज दिया, जहाँ उसकी निजी चाभी decrypts आपका सन्देश.

जब आपकी माँ जवाब देती है, तो प्रक्रिया फिर से की जाती है, लेकिन इसके विपरीत। इस बार, आपकी माँ का संदेश आपके द्वारा एन्क्रिप्ट किया गया है तुम्हारी सार्वजनिक कुंजी (Apple के सर्वर से पुनर्प्राप्त), और तब संदेश का उपयोग करके आपके iPad पर डिक्रिप्ट किया जाता है तुम्हारी निजी चाबी.

यह असममित क्रिप्टोग्राफी बनाता है ज्यादा सुरक्षित सममित क्रिप्टोग्राफी की तुलना में, यह एक एकल कुंजी साझा करने की आवश्यकता को समाप्त करता है.

हालाँकि, क्योंकि असममित क्रिप्टोग्राफी प्रक्रिया गणितीय रूप से सममित क्रिप्टोग्राफी की तुलना में अधिक जटिल है, कंप्यूटिंग ओवरहेड, एन्क्रिप्शन / डिक्रिप्शन प्रक्रिया में जोड़ना। ज्यादा समय, थोड़ा प्रसारण धीमा.

वीपीएन सममित सत्र कुंजियों का आदान-प्रदान करने के लिए असममित एन्क्रिप्शन का उपयोग करते हैं, जो तब शेष सत्र के लिए उपयोग किया जाता है। ऊपर उल्लिखित कंप्यूटिंग ओवरहेड के कारण, आप अपने सामान्य आईएसपी कनेक्शन के विपरीत वीपीएन का उपयोग करते समय आमतौर पर धीमी कनेक्शन गति को नोटिस करेंगे।.

एन्क्रिप्शन कुंजी लंबाई

किसी भी एन्क्रिप्शन की ताकत एन्क्रिप्शन कुंजी पर निर्भर करती है थोड़ा आकार. आम तौर पर, एक कुंजी जितनी लंबी होती है, एन्क्रिप्शन उतना ही मजबूत होता है.

मूल रूप से, कुंजी की लंबाई जितनी अधिक होगी, उतनी ही संभव कुंजी का संयोजन किया जा सकता है, जिससे कुंजी के लिए सही मूल्यों के साथ आने के लिए एक क्रूर बल प्रयास के लिए और अधिक कठिन हो जाता है।.

थोड़ा आकार कुंजी की संख्या एल्गोरिथ्म को व्यक्त करने के लिए उपयोग किए जाने वाले शून्य और शून्य (बाइनरी) को संदर्भित करती है। इस के रूप में जाना जाता है कुंजी लंबाई. दो शब्द विनिमेय हैं, हालांकि “महत्वपूर्ण लंबाई” अधिक लोकप्रिय शब्द है.

नीचे दी गई तालिका प्रदर्शित करती है कि कैसे संभव एन्क्रिप्शन कुंजी संयोजन तेजी से बढ़ता है क्योंकि कुंजी आकार बढ़ता है:

| कुंजी का आकार | संभव कुंजी क्रमपरिवर्तन |

| 1-बिट | 2 |

| 2-बिट | 4 |

| 8 बिट | 256 |

| 16-बिट | 65536 |

| 64-बिट | ४.२ x १० ^ ९ |

| 128 बिट | ३.४ x १ ^ ३ 38 |

| 192-बिट | 6.2 X 10 ^ 57 |

| 256-बिट | १.१ x १० ^ 77 |

1-बिट एक एकल बाइनरी अंक है, जो दो क्रमपरिवर्तन प्रदान करता है, या तो (1) या ऑफ (0); 2-बिट दो बाइनरी अंक (00, 01, 10, 11) प्रदान करता है, चार क्रमपरिवर्तन प्रदान करता है, और इसी तरह। उपरोक्त तालिका में, 128-बिट से नीचे के प्रमुख आकार केवल प्रदर्शन उद्देश्यों के लिए शामिल किए गए हैं, क्योंकि 128-बिट से कम कुछ भी आसानी से नष्ट हो जाएगा।.

जैसे ही कुंजी का आकार बढ़ता है, संयोजनों की संख्या और एक सिफर की जटिलता दोनों बढ़ जाती है। यह एक हैकर की सफलता दर को प्रभावित करता है जो एक कुंजी पर एक क्रूर बल के हमले का प्रदर्शन करता है.

ए पशु बल का आक्रमण जब कोई हमलावर पासवर्ड या कुंजियों के सभी संभावित क्रमपरिवर्तन से गुजरता है, जब तक कि वे सही खोज न कर लें। सुपर कंप्यूटर का उपयोग करते समय भी, आधुनिक एन्क्रिप्शन को दरार करने में वर्षों लग सकते हैं, यदि कभी हो.

दुनिया में दूसरा सबसे तेज़ सुपरकंप्यूटर, Sunway TaihuLight, प्रति सेकंड 93 पेटाफ्लॉप्स में सक्षम है, जिससे यह एक पर्सनल कंप्यूटर की तुलना में कई गुना अधिक तेज है।.

स्क्रैमबॉक्स ने गणना की कि यह Sunway TaihuLight 27,337,893 ट्रिलियन खरब खरब खरब ले जाएगा (यह सही है), 4 AES 256-बिट कुंजी को क्रैक करने के लिए वर्षों के ट्रिलियन), सबसे मजबूत आधुनिक एन्क्रिप्शन साइफर्स में से एक (जिसकी चर्चा मैं अगले भाग में करूँगा).

और यह दुनिया के सबसे तेज सुपर कंप्यूटरों में से एक है। AES-256 को क्रैक करने के लिए एक उच्च-प्रदर्शन पीसी के लिए, यह 27 ट्रिलियन ट्रिलियन ट्रिलियन खरब ले जाएगा खरब वर्षों.

क्या मैं आपको याद दिलाऊं कि ब्रह्मांड केवल 15 अरब साल पुराना है? यहां तक कि जीवन का उत्तर, ब्रह्मांड और सब कुछ गणना के लिए लंबा नहीं होगा.

यह कहने के लिए पर्याप्त है कि एक हैकर को आपके बैंक खाते तक पहुंचने के लिए लंबे समय तक इंतजार करना होगा, और किसी के पास इसके लिए समय नहीं है – इसलिए आप यह आश्वासन दे सकते हैं कि आपका डेटा एईएस -256 के एन्क्रिप्शन के पीछे सुरक्षित है.

एन्क्रिप्शन सिफर – वे क्या हैं?

जैसा कि हमने पिछले भाग में देखा, एन्क्रिप्शन कुंजी लंबाई एन्क्रिप्शन में शामिल कच्चे नंबरों की वास्तविक संख्या है.

अब, हम एक नज़र डालेंगे सिफर, जो एन्क्रिप्शन करने के लिए उपयोग किए जाने वाले वास्तविक एल्गोरिदम (या चरणों की श्रृंखला) हैं। वीपीएन प्रोटोकॉल आपके डेटा को एन्क्रिप्ट करने के लिए इन सिफर्स का उपयोग करते हैं। (मैं अगले खंड में प्रोटोकॉल पर चर्चा नहीं करूंगा।)

जबकि एक आधुनिक कंप्यूटर साइफर को ब्रू-फोर्स करना मूल रूप से बेकार है, खराब डिजाइन वाले साइफर में कभी-कभी कमजोरियां होती हैं जो हैकर्स संबंधित एन्क्रिप्शन को तोड़ने के लिए शोषण कर सकते हैं.

सौभाग्य से, लंबे समय तक कुंजी लंबाई संभव संयोजनों की संख्या में वृद्धि करके इन कमजोरियों की भरपाई करने में मदद कर सकती है.

हालाँकि, कुंजी की लंबाई अकेले सिफर की ताकत का सटीक संकेतक नहीं है. सिफर जटिलता और महत्वपूर्ण लंबाई का संयोजन मायने रखता है.

वास्तविक दुनिया के अनुप्रयोगों में, सुरक्षा और प्रयोज्य के बीच एक संतुलन पाया जाना चाहिए, जितनी अधिक लंबाई होगी, उतनी अधिक गणना की आवश्यकता होगी, और बदले में, अधिक प्रसंस्करण शक्ति की आवश्यकता होगी.

आज उपयोग में सबसे लोकप्रिय सिफर एईएस है.

एईएस

यू.एस. नेशनल इंस्टीट्यूट ऑफ स्टैंडर्ड एंड टेक्नोलॉजी (NIST) ने 2002 में AES की स्थापना की। AES का अर्थ है “उन्नत एन्क्रिप्शन स्टैंडर्ड”, जो इलेक्ट्रॉनिक डेटा के एन्क्रिप्शन के लिए एक विनिर्देश है।.

एईएस में 3 ब्लॉक सिफर शामिल हैं: एईएस -128, एईएस -192 और एईएस -256। हर एक क्रमशः 128, 192 और 256 बिट्स की कुंजियों का उपयोग करके डेटा को एन्क्रिप्ट और डिक्रिप्ट करता है.

जैसा कि एईएस है सममित सिफर, यह डेटा के एन्क्रिप्शन और डिक्रिप्शन दोनों के लिए एक ही कुंजी का उपयोग करता है, इसलिए भेजने और प्राप्त करने वाले दोनों पक्षों को एक ही गुप्त कुंजी को जानना और उपयोग करना होगा.

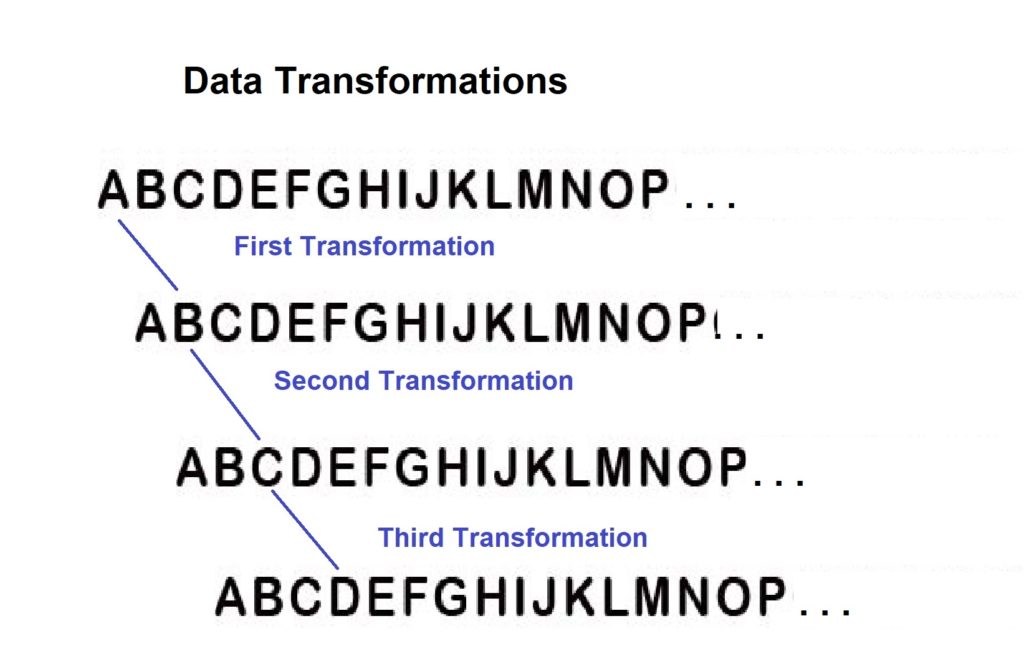

एल्गोरिथ्म एक विशिष्ट संख्या को परिभाषित करता है डेटा परिवर्तन सरणी में संग्रहीत डेटा पर प्रदर्शन किया जाना है। डेटा परिवर्तनों की संख्या कुंजी लंबाई द्वारा निर्धारित की जाती है, जो है: 128-बिट के लिए 10 रूपांतरण, 192-बिट के लिए 12 और 256-बिट कुंजियों के लिए 14। इसे बहुरूपता के रूप में जाना जाता है.

उदाहरण के लिए, मान लें कि हम एक के एक साधारण पत्र शिफ्ट सिफर का उपयोग कर रहे हैं। ए बराबर बी, फिर बी = सी, सी = डी, डी = ई, और इसी तरह होगा। पहले परिवर्तन में, ए को बी के बराबर होना तय है; फिर दूसरे परिवर्तन में, A, C के बराबर होता है; तीसरी बार के आसपास, ए बराबर; और इसी तरह.

इसलिए, यदि आप एईएस -128 का उपयोग कर रहे हैं, जो 10 परिवर्तनों का प्रदर्शन करता है, तो ए के बराबर होगा.

बेशक, एईएस सिफर है दूर एक साधारण पत्र शिफ्ट सिफर की तुलना में अधिक जटिल है, इसलिए अंतिम परिणाम ए के बराबर की तुलना में अधिक जटिल और डिक्रिप्ट करना मुश्किल होगा.

2002 में स्थापित होने के बाद से एईएस एन्क्रिप्शन मानक पर हमला करने में महत्वपूर्ण मात्रा में शोध हुआ है.

हालांकि, एईएस एक साबित हुआ है विश्वसनीय रक्षा. किसी भी समय केवल हमला थे सफल, यह कार्यान्वयन या प्रबंधन-संबंधी कमजोरियों का दोहन करने वाले हैकरों के कारण था। (दूसरे शब्दों में, सेटअप के दौरान मानवीय त्रुटि।)

परफेक्ट फॉरवर्ड सेक्रेसी

परफेक्ट फॉरवर्ड सेक्रेसी (पीएफएस), जिसे “फॉरवर्ड सेक्रेसी” के रूप में भी जाना जाता है, सिफर्स का उपयोग करने की एक प्रणाली है, जहां निजी एन्क्रिप्शन कुंजी का एक नया और अनोखा (या “पंचांग”) सेट किया जाता है। अधिवेशन.

TechTerms एक सत्र को “दो प्रणालियों के बीच संचार के सीमित समय” के रूप में परिभाषित करता है। साधारण अंग्रेजी में, यह आमतौर पर उस समय की मात्रा को संदर्भित करता है जब उपयोगकर्ता किसी वेबसाइट में लॉग इन करता है, और जब वे ब्राउज़र को लॉग आउट या बंद करते हैं।.

प्रत्येक सत्र की अपनी कुंजियाँ होती हैं, जिनका उपयोग एक बार किया जाता है और फिर कभी नहीं.

परफेक्ट फॉरवर्ड सेक्रेसी एक हैकर की क्षमता को एक निरंतर “मास्टर कुंजी” के दोहन के लिए हटा देता है, उदा। उपयोगकर्ता की वेबसाइट के खाते में एक कुंजी। भले ही कोई चाबी हैक हो, केवल उस एकल सत्र से समझौता किया जाता है, जबकि अन्य सभी सत्र सुरक्षित रहते हैं.

पीएफएस व्यक्तिगत सत्रों को सुरक्षित करने का एक उत्कृष्ट तरीका है, खासकर HTTPS वेबसाइटों और ओपनवीपीएन कनेक्शन दोनों के लिए। खोज विशाल Google ने नवंबर 2011 में घोषणा की कि वह जीएफएस सत्रों, साथ ही खोज, डॉक्स और Google को सुरक्षित करने के लिए पीएफएस का उपयोग करेगा+.

अब तक हमने क्या सीखा – एन्क्रिप्शन

एन्क्रिप्शन एक एल्गोरिथ्म की प्रक्रिया अपठनीय सिफरटेक्स्ट में पठनीय प्लेनटेक्स्ट को मोड़ रही है, और डिक्रिप्शन एक एल्गोरिथ्म की प्रक्रिया है जो उस सिफर को प्लेनटेक्स्ट में बदल देती है.

दो प्रकार के कुंजी एल्गोरिदम हैं: सममित और असममित. सममित प्रमुख एल्गोरिदम केवल एक निजी कुंजी का उपयोग करते हैं, जबकि यह तेज, लेकिन कम सुरक्षित है, जबकि असममित प्रमुख एल्गोरिदम का उपयोग करें निजी तथा जनता चाबियाँ, इसे धीमा कर रही हैं लेकिन इसे और अधिक सुरक्षित बनाती हैं.

एन्क्रिप्शन सिफर डेटा को कैसे बदलना (एन्क्रिप्ट करना) (ए = के, बी = एल, आदि) के लिए निर्देशों के एल्गोरिदम हैं, और एन्क्रिप्शन कुंजी इंगित करती है कि डेटा कितनी बार बदल जाएगा.

एन्क्रिप्शन चांबियाँ ऐसी जानकारी के टुकड़े हैं जो क्रिप्टोग्राफ़िक एल्गोरिथम के आउटपुट को निर्धारित करते हैं, जो सिम्फ़रटेक्स्ट की जानकारी को सिफरटेक्स्ट में बदलने को निर्दिष्ट करते हैं। कुंजी की बिट संख्या जितनी अधिक होगी, एन्क्रिप्शन का स्तर उतना अधिक होगा.

वीपीएन एन्क्रिप्शन

इस खंड में, मैं समझाऊंगा कि कैसे एक वर्चुअल प्राइवेट नेटवर्क (वीपीएन) एन्क्रिप्शन का उपयोग आपकी ऑनलाइन गतिविधियों और उनके संबद्ध व्यक्तिगत और व्यवसाय से संबंधित डेटा की सुरक्षा के लिए करता है.

इसके अलावा, मैं विभिन्न प्रकार के वीपीएन एन्क्रिप्शन प्रोटोकॉल पर जानकारी भी साझा करता हूं जो प्रदाता उपयोग करते हैं, बताते हैं कि वे कैसे काम करते हैं और प्रत्येक प्रोटोकॉल की ताकत और कमजोरियों के बारे में बताते हैं।.

वीपीएन सॉफ्टवेयर आपके कंप्यूटर से प्रदाता के वीपीएन सर्वरों तक जाने वाले सभी डेटा को एन्क्रिप्ट करता है। यह एन्क्रिप्टेड “सुरंग” आपके आईपी पते दोनों को रखता है और ऑनलाइन तीसरे पक्ष की आंखों से सुरक्षित यात्रा करता है.

प्रोटोकॉल क्या हैं?

ए वीपीएन प्रोटोकॉल तंत्र या “निर्देशों का सेट” (या, सरल करने के लिए, विधि) जो एक एन्क्रिप्टेड कनेक्शन बनाता है और रखता है उपयोगकर्ता के कंप्यूटर, या अन्य जुड़े डिवाइस और वीपीएन प्रदाता के सर्वर के बीच.

वीपीएन प्रोटोकॉल आपके डेटा को चुभती आंखों से बचाने के लिए एक एन्क्रिप्शन एल्गोरिथ्म का उपयोग करते हैं.

वीपीएन प्रोटोकॉल का उपयोग करते समय, एक कनेक्टेड डिवाइस प्रोटोकॉल के निर्देशों का पालन करता है, जो यह बताता है कि उसके और वीपीएन सर्वर के बीच भेजे जा रहे डेटा को एन्क्रिप्ट और डिक्रिप्ट करना है।.

वाणिज्यिक वीपीएन प्रदाता विभिन्न प्रकार के सुरक्षा प्रोटोकॉल का उपयोग करते हैं, और उन सभी में उनकी ताकत और कमजोरियां हैं। अधिकांश वीपीएन प्रोटोकॉल अपने स्वयं के अंतर्निहित एन्क्रिप्शन एल्गोरिदम की पेशकश करते हैं, हालांकि यह उन सभी के लिए सही नहीं है, क्योंकि मैं थोड़ा बाद में समझाऊंगा।.

प्रोटोकॉल कैसे काम करते हैं?

प्रत्येक वीपीएन प्रोटोकॉल की अपनी ताकत और कमजोरियां हैं, साथ ही साथ अनूठी विशेषताएं भी हैं.

उदाहरण के लिए, ओपनवीपीएन उपयोगकर्ताओं को उपयोगकर्ता डेटाग्राम प्रोटोकॉल (यूडीपी) या ट्रांसमिशन कंट्रोल प्रोटोकॉल (टीसीपी) का उपयोग करके कनेक्ट करने की अनुमति देता है, जबकि IKEv2 उन उपयोगकर्ताओं को फिर से जोड़ने में अच्छा है जो अपना इंटरनेट कनेक्शन खो देते हैं।.

हालांकि, जिन चीजों में वे शामिल हैं, उन पर विचार करने के लिए 4 सबसे महत्वपूर्ण हैं: सिफर्स, ट्रांसपोर्ट लेयर प्रोटोकॉल, हैंडशेक एन्क्रिप्शन और SHA ऑथेंटिकेशन। मैं नीचे दिए गए अनुभागों में इनमें से प्रत्येक पर चर्चा करूंगा.

उसके बाद, मैं उस प्रोटोकॉल को पेश करता हूं जो आज वीपीएन उद्योग में सबसे अधिक प्रचलित है। इनमें शामिल हैं: OpenVPN, L2TP / IPSec, IKEv2, SSTP और PPTP.

अधिकांश प्रोटोकॉल उनके कॉन्फ़िगरेशन में सेट किए गए हैं, लेकिन OpenVPN बाहर खड़ा है क्योंकि यह अत्यधिक विन्यास योग्य है, इसलिए मैं इस अनुभाग में एक उदाहरण के रूप में इसका उपयोग करूंगा.

सिफर

जैसा कि मैंने पहले उल्लेख किया है, प्रोटोकॉल डेटा को एन्क्रिप्शन और डिक्रिप्शन करने के लिए “सिफर्स” नामक एल्गोरिदम का उपयोग करते हैं। एक सिफर चरणों की एक श्रृंखला है जो डेटा को एन्क्रिप्ट / डिक्रिप्ट करने के लिए अनुसरण की जाती है.

लोकप्रिय वीपीएन प्रोटोकॉल, जैसे कि ओपनवीपीएन, में नियंत्रण और डेटा दोनों चैनलों पर डेटा को सुरक्षित करने के लिए कई सममित कुंजी सिफर का उपयोग करने की सुविधा है।.

नियंत्रण चैनल एन्क्रिप्शन आपके कंप्यूटर या डिवाइस और वीपीएन प्रदाता के सर्वर के बीच संबंध की रक्षा करता है. डेटा चैनल एन्क्रिप्शन वास्तविक डेटा को सुरक्षित करता है जो दोनों पक्ष एक दूसरे को प्रेषित कर रहे हैं.

सबसे आम प्रोटोकॉल जो वाणिज्यिक प्रदाता अपने संचार को सुरक्षित करने के लिए उपयोग करते हैं, वे हैं एईएस, ब्लोफिश और (काफी हद तक) कैमेलिया.

एईएस

जब मैंने पिछले अनुभाग में एईएस का उल्लेख किया था, तो मुझे इसकी लोकप्रियता को देखते हुए, लेख के इस भाग में इसे फिर से देखना महत्वपूर्ण है।.

AES यकीनन आज सबसे आम सममित-कुंजी सिफर उपयोग में है, यहां तक कि अमेरिकी सरकार भी AES-256 का उपयोग करके अपने डेटा को सुरक्षित कर सकती है। एईएस को बहुत सुरक्षित माना जाता है, और यह राष्ट्रीय मानक और प्रौद्योगिकी संस्थान द्वारा प्रमाणित है.

एईएस 3 अलग-अलग बिट कुंजी आकारों में उपलब्ध है – एईएस -128, एईएस -192 और एईएस -256। AES-128 और AES-256 सबसे अधिक उपयोग किए जाते हैं। AES-256 दो विकल्पों में से सबसे मजबूत है, हालांकि AES-128 सुरक्षित रहता है जहाँ तक विशेषज्ञ बता सकते हैं.

ब्लोफिश

अंतरराष्ट्रीय स्तर पर प्रसिद्ध सुरक्षा टेक्नोलॉजिस्ट ब्रूस श्नेयर ने ब्लोफिश -128 विकसित किया, जो कि ओपन वीपीएन का उपयोग करने वाला डिफ़ॉल्ट सिफर है। सममित-कुंजी ब्लॉक असंगत और रॉयल्टी-मुक्त है, और उपयोग के लिए लाइसेंस की आवश्यकता नहीं है.

जबकि ब्लोफिश कुंजी का आकार 32 से 448 बिट्स तक हो सकता है, 128-बिट कुंजी आकार वह है जो उपयोगकर्ता आमतौर पर सुरक्षित डेटा का उपयोग करते हैं.

आकस्मिक उपयोग के लिए ब्लोफिश पर्याप्त सुरक्षित है। हालाँकि, इसकी कमजोरियाँ हैं। सिफर के कुछ कार्यान्वयन में एक बग है। हालाँकि, संदर्भ (आधार) संस्करण में बग शामिल नहीं है.

कमीलया

जबकि कैमेलिया एक सुरक्षित, आधुनिक सिफर है, नेशनल इंस्टीट्यूट ऑफ स्टैंडर्ड्स एंड टेक्नोलॉजी ने इसे प्रमाणित नहीं किया है, और यह एईएस के रूप में कमजोरियों के लिए परीक्षण नहीं किया गया है.

कैमेलिया 128, 192 और 256 बिट्स के प्रमुख आकारों में उपलब्ध है। मित्सुबिशी इलेक्ट्रिक और एनटीटी ने संयुक्त रूप से हार्डवेयर और सॉफ्टवेयर कार्यान्वयन दोनों के लिए उपयुक्त सिफर विकसित किया है.

ट्रांसपोर्ट लेयर प्रोटोकॉल: टीसीपी और यूडीपी

ट्रांसमिशन कंट्रोल प्रोटोकॉल (टीसीपी) और यूजर डेटाग्राम प्रोटोकॉल (यूडीपी) ट्रांसपोर्ट लेयर प्रोटोकॉल हैं। ट्रांसपोर्ट लेयर प्रोटोकॉल संभालते हैं अंत-से-अंत संचार सेवाएं अनुप्रयोगों के लिए, जैसे कि इंटरनेट पर उपयोग किए जाने वाले.

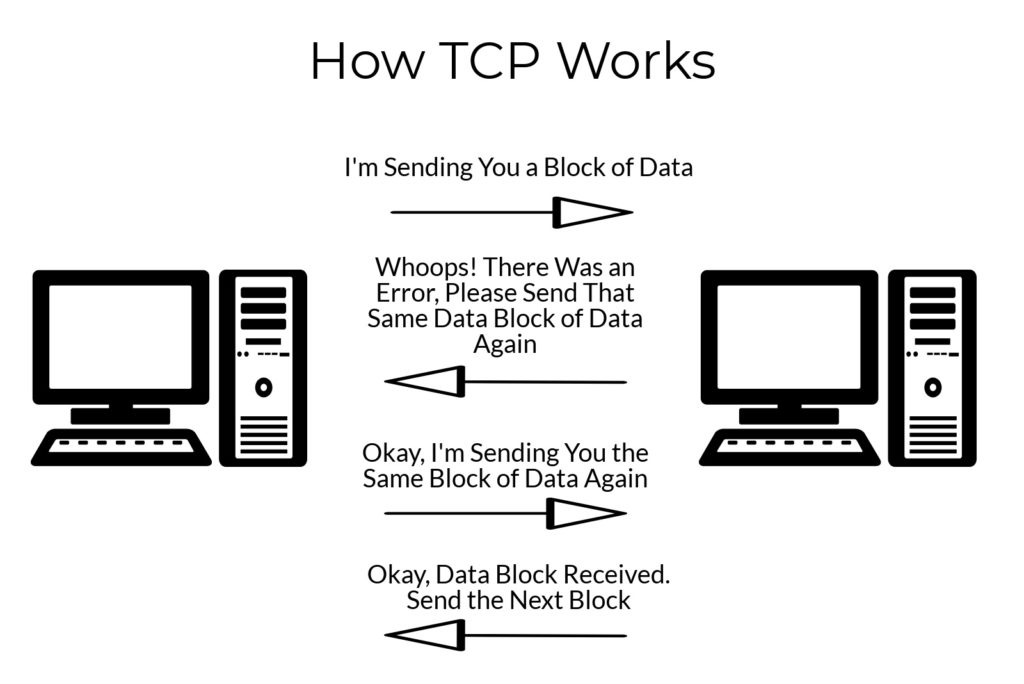

टीसीपी

ट्रांसमिशन कंट्रोल प्रोटोकॉल (टीसीपी) विश्वसनीय और आदेशित, फिर भी धीमा, संचार प्रदान करता है.

यदि टीसीपी का उपयोग किसी संदेश, फ़ाइल या किसी अन्य प्रकार की सूचना भेजने के लिए किया जाता है, तो प्रेषक को विश्वास हो सकता है कि प्राप्तकर्ता को जानकारी वितरित की जाएगी भ्रष्टाचार नहीं (डेटा में त्रुटियां) और उचित क्रम में. यह फ़ाइलों को स्थानांतरित करने और संदेश भेजने के लिए विशेष रूप से महत्वपूर्ण है.

टीसीपी एक “स्ट्रीम” में डेटा भेजता है, जिसमें यह संकेत नहीं है कि प्रत्येक पैकेट कहाँ से शुरू होता है या समाप्त होता है, इसलिए यह डिवाइस पर भारी दबाव डालता है, क्योंकि डेटा को ठीक से प्राप्त करने के लिए अधिक प्रसंस्करण शक्ति की आवश्यकता होती है।.

यदि टीसीपी डेटा स्ट्रीम के कुछ भाग गलत क्रम में आते हैं, तो डेटा के लिए एक अनुरोध अनुरोध स्वचालित रूप से प्रसंस्करण के हिस्से के रूप में भेजा जाता है, इससे पहले कि डेटा को उचित क्रम में इकट्ठा किया जा सके। इसका परिणाम यह होगा उच्च प्रसंस्करण ओवरहेड.

HTTP एक्सेस (वेब पेजों को देखने), ईमेल, फाइल ट्रांसफर और अन्य कार्यों के लिए वर्ल्ड वाइड वेब पर टीसीपी का उपयोग किया जाता है.

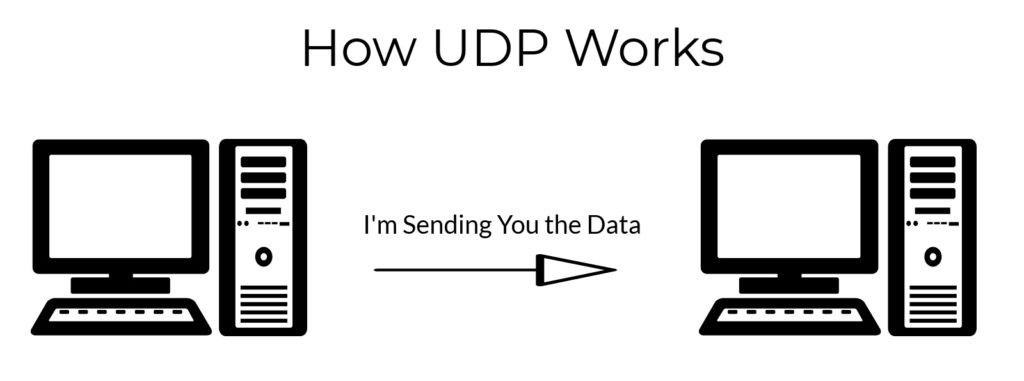

यूडीपी

उपयोगकर्ता डेटाग्राम प्रोटोकॉल (UDP) तेजी से, लेकिन कम विश्वसनीय, संचार प्रदान करता है.

यदि यूडीपी का उपयोग सूचना भेजने के लिए किया जाता है, तो प्रेषक को इस ज्ञान में सुरक्षित नहीं किया जा सकता है कि सूचना प्रेषक को बिल्कुल उपलब्ध कराएगी, और यदि वह इसे बनाता है, तो यह सही क्रम में नहीं हो सकता है। इसके अलावा, जब यह आता है, तो डेटा भ्रष्ट हो सकता है, जैसा कि यूडीपी प्रदान करता है कोई त्रुटि सुधार नहीं बिल्कुल भी.

इसका मतलब यह है कि, यदि आप अपने महत्वपूर्ण दूसरे को एक-शब्द पाठ संदेश भेजते हैं, जैसे:

“एक खूबसूरत स्वर्ग मिला। यह तुम्हारा है, लड़की है। क्रिस “

इसके बजाय यह इस तरह आ सकता है:

“एक सुंदर लड़की मिली। यह स्वर्ग है। तुम्हारा, क्रिस ”.

तो यह निश्चित रूप से फ़ाइलों को डाउनलोड करने या पाठ संदेश जैसे अन्य जानकारी प्राप्त करने और प्राप्त करने के लिए सबसे अच्छा प्रोटोकॉल नहीं है, जिसे सही क्रम में होना चाहिए.

यूडीपी अधिक है हल्के टीसीपी की तुलना में, यह कनेक्शन की ट्रैकिंग, संदेशों के आदेश या अन्य प्रोसेसर-गहन संचालन का समर्थन नहीं करता है। यूडीपी ध्यान नहीं देता है, यह केवल सूचना प्राप्त करता है कि यह किस क्रम में प्राप्त हुआ है, गलत क्रम है या नहीं.

यूडीपी व्यक्तिगत रूप से डेटा पैकेट भेजता है, और पैकेट ऑर्डर से बाहर आ सकते हैं, यदि वे बिल्कुल पहुंचें.

UDP का उपयोग डोमेन नेम सिस्टम (DNS), स्ट्रीमिंग मीडिया एप्लिकेशन (जैसे नेटफ्लिक्स) और ऑनलाइन मल्टीप्लेयर गेम के लिए किया जाता है.

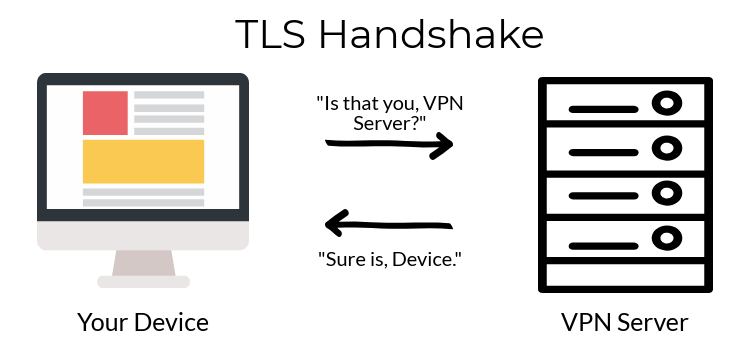

हैंडशेक एन्क्रिप्शन

आपके डिवाइस और आपके वीपीएन प्रदाता के सर्वर के बीच संबंध बनाते समय, प्रक्रिया एक उपयोग करती है ट्रांसपोर्ट लेयर सिक्योरिटी (TLS) हैंडशेक संवाद स्थापित करने के लिए दो के लिए इस्तेमाल की जाने वाली गुप्त कुंजी स्थापित करना.

यह “हाथ मिलाना” सत्यापन आप वीपीएन प्रदाता के सर्वर से जुड़ रहे हैं, न कि किसी हमलावर के “स्पूफ” सर्वर से.

टीएलएस / एसएसएल प्रमाणपत्रों की पहचान करने के लिए असममित एन्क्रिप्शन और डिजिटल हस्ताक्षर एल्गोरिथ्म का उपयोग करते हुए, टीएलएस आमतौर पर हैंडशेक की सुरक्षा के लिए आरएसए सार्वजनिक-कुंजी क्रिप्टोकरेंसी का उपयोग करता है। हालांकि, यह कभी-कभी ईसीडीएच या डिफी-हेलमैन कुंजी विनिमय का भी उपयोग करता है.

आरएसए

RSA (रिवेस्ट-शमीर-एडलमैन) एक असममित एन्क्रिप्शन सिस्टम है जो डेटा को डिक्रिप्ट करने के लिए एक अलग, निजी कुंजी का उपयोग करते हुए डेटा को एन्क्रिप्ट करने के लिए एक सार्वजनिक कुंजी का उपयोग करता है। यह प्रणाली दो दशकों से इंटरनेट पर सुरक्षित संचार के लिए उपयोग में है.

आरएसए में विभिन्न प्रमुख लंबाई हो सकती है, लेकिन सबसे लोकप्रिय 1024-बिट्स (आरएसए-1024) और 2048-बिट्स (आरएसए -2048) हैं.

2023 में विशेषज्ञों की एक टीम RSA-1024 को क्रैक करने में सक्षम थी। इसने उन कंपनियों को प्रेरित किया है, जो इंटरनेट का कारोबार करने के लिए दूर-दूर तक RSA-1024 का उपयोग करने से दूर हैं।.

अफसोस की बात है कि कुछ वीपीएन प्रदाता अभी भी क्लाइंट / सर्वर हैंडशेक की सुरक्षा के लिए RSA-1024 का उपयोग करते हैं। एक वीपीएन प्रदाता को तय करने से पहले, प्रदाता के साथ जांच करना सुनिश्चित करें कि वे अपने हैंडशेक की रक्षा के लिए अब RSA-1024 का उपयोग नहीं करते हैं.

RSA-2048 और उच्चतर को सुरक्षित माना जाता है, जहां तक यह टूट गया है (जहां तक किसी को भी पता है).

हालाँकि, यह अपने आप में इसका उपयोग करने के लिए नासमझ है, क्योंकि यह बिल्कुल सही फॉरवर्ड सिक्योरिटी प्रदान नहीं करता है। सिफर सुइट में एक डिफि-हेलमैन (डीएच) या एलिप्टिक कर्व डिफी-हेलमैन (ईसीडीएच) प्रमुख एक्सचेंज इसमें उपाय कर सकता है, जिससे यह पीएफएस के विनिर्देशन को पूरा कर सकता है।.

डिफी-हेलमैन (डीएच) और एलिप्टिक कर्व डिफी-हेलमैन (ईसीडीएच)

वीपीएन प्रोटोकॉल एक वैकल्पिक प्रकार के हैंडशेक एन्क्रिप्शन का भी उपयोग कर सकते हैं, जिसे डिफी-हेलमैन क्रिप्टोग्राफ़िक कुंजी विनिमय के रूप में जाना जाता है.

कुंजी आमतौर पर 2048-बिट या 4096-बिट कुंजी लंबाई का उपयोग करती है। (2048 से कम किसी भी चीज़ से बचें, अन्यथा, यह एक लॉगसम हमले के लिए कमजोर है।)

आरएसए पर डिफी-हेलमैन का मुख्य लाभ यह है कि यह मूल रूप से परफेक्ट फॉरवर्ड सेक्रेसी प्रदान करता है सुरक्षा. हालाँकि, RSA हैंडशेक को डीएच कुंजी विनिमय जोड़कर, समान सुरक्षा प्रदान करके बेहतर बनाया जा सकता है.

सुरक्षा विशेषज्ञ प्राइम संख्याओं के एक छोटे सेट का फिर से उपयोग करने के लिए डिफी-हेलमैन की आलोचना करते हैं। यह इसे एनएसए जैसे असीमित संसाधनों वाले दलों द्वारा क्रैक किए जाने के लिए खुला छोड़ देता है। हालाँकि, जब आरएसए सिफर सेटअप के एक भाग के रूप में इसका उपयोग किया जाता है, तो एक सुरक्षित हैंडशेक बनाना संभव है.

एलिप्टिक कर्व डिफी-हेलमैन (ECDH) क्रिप्टोग्राफी का एक और हालिया रूप है जिसमें डिफी-हेलमैन की कमजोरियां नहीं हैं। ECDH उन मूल संख्याओं के स्थान पर एक विशेष प्रकार के बीजीय वक्र का उपयोग करता है, जिन्हें मूल डिफी-हेलमैन उपयोग करता है.

ECDH का इस्तेमाल RSA हैंडशेक के साथ मिलकर परफेक्ट फॉरवर्ड सिक्योरिटी की पेशकश के लिए भी किया जा सकता है। इसके अलावा, यह सुरक्षित रूप से अपने आप से एक हैंडशेक को एन्क्रिप्ट कर सकता है और एक एफिप्टिक कर्व डिजिटल सिग्नेचर एल्गोरिदम (ECDSA) हस्ताक्षर के साथ PFS प्रदान कर सकता है.

ECDH कुंजी की लंबाई 384 बिट्स से शुरू होती है। जबकि यह सुरक्षित माना जाता है, जब यह अपने आप पर एक हैंडशेक को एन्क्रिप्ट करने की बात आती है, तो लंबा, बेहतर.

SHA प्रमाणीकरण

सुरक्षित हैश एल्गोरिथम (SHA) एक क्रिप्टोग्राफ़िक हैश फ़ंक्शन है जिसका उपयोग कनेक्शन को प्रमाणित करने के लिए किया जा सकता है, जिसमें एसएसएल / टीएलएस और डेटा कनेक्शन शामिल हैं.

असल में, SHA का उपयोग a बनाने के लिए किया जाता है अद्वितीय जाँच मूल्य डिजिटल डेटा के लिए। प्राप्त डिवाइस डेटा की अखंडता की पुष्टि करने के लिए चेक वैल्यू का उपयोग करता है.

एक साधारण उदाहरण यह होगा कि एक फ़ाइल या संदेश के लिए चेक वैल्यू एक छोर पर “456AHD” है, और प्राप्त होने पर “456AHD” भी है – किस मामले में, प्राप्त करने वाली पार्टी को भरोसा हो सकता है कि किसी ने डेटा के साथ छेड़छाड़ नहीं की है। रास्ता.

इसलिए, यदि आपको अपनी माँ से “आप सबसे अच्छे, किदो” संदेश प्राप्त करते हैं, तो SHA आपको विश्वास दिलाता है कि यह किसी हैकर की करतूत नहीं थी, और यह कि आपकी माँ वास्तव में आपको सबसे अच्छा, किड्डो समझती है।.

OpenVPN कनेक्शन उन लोगों में से हैं जिन्हें SHA का उपयोग करके प्रमाणित किया जा सकता है.

SHA एक मान्य TLS प्रमाणपत्र से एक विशिष्ट फिंगरप्रिंट बनाता है। प्रमाणपत्र को OpenVPN क्लाइंट द्वारा मान्य किया जा सकता है। यदि कोई भी प्रमाण पत्र को बदल देता है, यहां तक कि सबसे नन्हा सा, SHA इसका पता लगाएगा और कनेक्शन को अस्वीकार कर देगा.

SHA हमलों को रोकने में मदद करता है, जैसे मैन-इन-द-मिडिल अटैक, जहां एक पार्टी प्रदाता के वीपीएन सर्वर से हैकर के खुद के सर्वर के वीपीएन कनेक्शन को डायवर्ट करने का प्रयास करती है।.

SHA के 3 स्तर हैं, जैसे-जैसे वे बढ़ते हैं सुरक्षा में वृद्धि: SHA-1, SHA-2 और SHA-3.

जबकि SHA-2 और SHA-3 हैश फ़ंक्शंस को अभी भी सुरक्षित माना जाता है, वेबसाइटों की सुरक्षा के लिए उपयोग किए जाने पर SHA-1 आसानी से टूट जाता है। चूंकि SHA-1-संरक्षित वेबसाइट अभी भी जंगली में हैं, इसलिए SHA-1 “सुरक्षित” साइट से कनेक्ट होने पर अधिकांश आधुनिक ब्राउज़र आपको चेतावनी देंगे।.

वीपीएन एन्क्रिप्शन के बारे में हमने अभी तक क्या सीखा है

ए वीपीएन प्रोटोकॉल दो उपकरणों के बीच एक एन्क्रिप्टेड कनेक्शन बनाने और बनाए रखने के लिए उपयोग किए जाने वाले निर्देशों का सेट है, जैसे कि उपयोगकर्ता का मोबाइल डिवाइस या कंप्यूटर और एक वीपीएन सेवा का सर्वर.

प्रोटोकॉल “एल्गोरिदम” का उपयोग करते हैंसिफर,”जो डेटा के एन्क्रिप्शन और डिक्रिप्शन का प्रदर्शन करते हैं। एक सिफर को सर्वोत्तम रूप से वर्णित किया जाता है कि भेजे गए और प्राप्त किए जा रहे डेटा को एन्क्रिप्ट और डिक्रिप्ट करने के लिए चरणों की एक श्रृंखला है। वाणिज्यिक वीपीएन प्रदाता आमतौर पर उपयोग करते हैं एईएस और अपने संचार को सुरक्षित करने के लिए ब्लोफिश सिफर.

ट्रांसपोर्ट लेयर प्रोटोकॉल इंटरनेट अनुप्रयोगों के लिए डिवाइस-टू-डिवाइस संचार सेवाओं का प्रबंधन करें। ट्रांसमिशन कंट्रोल प्रोटोकॉल (टीसीपी) एक त्रुटि-सुधार प्रोटोकॉल है, जिसका उपयोग फ़ाइलों को डाउनलोड करने और संदेश भेजने के लिए किया जाता है। उपयोगकर्ता डेटाग्राम प्रोटोकॉल (UDP) तेज़ है, लेकिन इसमें त्रुटि सुधार शामिल नहीं है, और इसका उपयोग स्ट्रीमिंग सामग्री के लिए किया जाता है, जैसे Netflix या अन्य वीडियो और संगीत प्रदाताओं से सामग्री.

ट्रांसपोर्ट लेयर सिक्योरिटी (TLS) हैंडशेक संचार करने के लिए दो उपकरणों को सक्षम करने के लिए आवश्यक गुप्त कुंजी स्थापित करता है। टीएलएस आमतौर पर हैंडशेक की सुरक्षा के लिए आरएसए सार्वजनिक-कुंजी क्रिप्टोकरेंसी का उपयोग करता है, लेकिन यह एक ईसीडीएच या डिफी-हेलमैन कुंजी विनिमय का भी उपयोग कर सकता है.

सुरक्षित हैश एल्गोरिथम (SHA) एक क्रिप्टोग्राफ़िक हैश फ़ंक्शन कनेक्शन को प्रमाणित करने के लिए उपयोग किया जाता है.

वीपीएन प्रोटोकॉल

इस खंड में, मैं OpenVPN, L2TP / IPSec, IKEv2, SSTP और PPTP पर चर्चा करूंगा.

ये वर्तमान में उपयोग किए जाने वाले सबसे सामान्य प्रोटोकॉल हैं। मैं समझाऊंगा कि वे क्या हैं और कैसे काम करते हैं। आमतौर पर, हम सबसे अच्छे प्रोटोकॉल के क्रम में इन पर सबसे खराब चर्चा करते हैं, क्योंकि वे ऊपर दिए पहले वाक्य में सूचीबद्ध हैं। हालांकि, हम अंतिम के लिए सबसे अच्छा बचाएंगे: OpenVPN.

चूंकि ओपनवीपीएन यकीनन उद्योग मानक है, इस पर चर्चा करते समय मैं सबसे अधिक विस्तार में जाऊंगा। हालांकि, बाकी का आश्वासन दिया है, मैं अन्य प्रोटोकॉल के बारे में विवरण पर कंजूसी नहीं करूंगा, क्योंकि वे अभी भी भारी उपयोग में हैं.

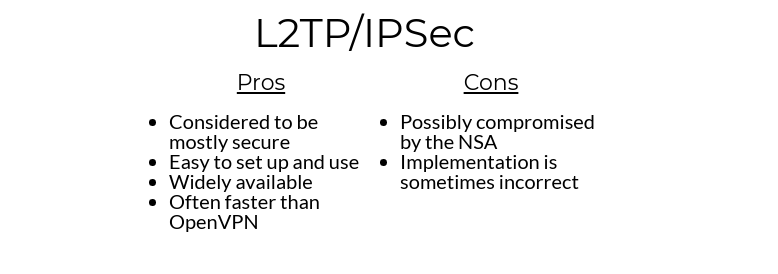

L2TP / IPSec

पेशेवरों:

- ज्यादातर सुरक्षित माना जाता है

- स्थापित करने और उपयोग करने के लिए आसान

- व्यापक रूप से उपलब्ध

- अक्सर OpenVPN से अधिक तेज़

विपक्ष:

- संभवतः NSA द्वारा समझौता किया गया

- कार्यान्वयन कभी-कभी गलत होता है

लेयर 2 टनलिंग प्रोटोकॉल (L2TP) को अधिकांश ऑपरेटिंग सिस्टम और वीपीएन-सक्षम उपकरणों में बनाया गया है। इससे सेट अप करना आसान हो जाता है। L2TP का उपयोग आमतौर पर IPSec (इंटरनेट प्रोटोकॉल सिक्योरिटी) प्रमाणीकरण / एन्क्रिप्शन पैकेज के साथ किया जाता है, क्योंकि L2TP अपने आप कोई एन्क्रिप्शन प्रदान नहीं करता है.

L2TP / IPsec 3DES और AES सिफर दोनों का उपयोग कर सकता है, हालाँकि AES आमतौर पर उपयोग किया जाता है, क्योंकि 3DES को Sweet32 और मीट-इन-बीच के हमलों के लिए कमजोर पाया गया है.

L2TP / IPSec प्रारंभिक, एन्क्रिप्टेड कुंजी विनिमय (हैंडशेक) और डेटा ट्रांसमिशन के लिए यूडीपी का उपयोग करता है.

हालांकि यह प्रोटोकॉल दूसरों की तुलना में थोड़ा धीमा है क्योंकि डेटा को दो बार एनकैप्सुलेट करता है, प्रोटोकॉल में मल्टी-थ्रेडिंग, और एन्क्रिप्शन / डिक्रिप्शन कर्नेल स्तर पर होने की अनुमति के कारण मंदी थोड़ी सी है।.

सिद्धांत रूप में, यह प्रोटोकॉल OpenVPN से बेहतर प्रदर्शन प्रदान कर सकता है.

हालांकि L2TP / IPSec की कोई महत्वपूर्ण सुरक्षा भेद्यता नहीं है, दोनों एडवर्ड स्नोडेन और सुरक्षा विशेषज्ञ जॉन गिलमोर ने संकेत दिया है कि IPSec को जानबूझकर “किसी व्यक्ति द्वारा नहीं, एक NSA कर्मचारी नहीं, लेकिन जिनके पास NSA से लंबे समय तक संबंध थे” IPSec IETF मानक समिति डिजाइन चरण के दौरान, और इस प्रकार एनएसए द्वारा समझौता किया गया है.

अफसोस की बात है कि कुछ वीपीएन प्रदाता L2TP / IPSec को ठीक से लागू नहीं करते हैं, जो पूर्व-साझा कुंजी (PSK) का उपयोग करते हैं जो उनकी वेबसाइटों से उपलब्ध हैं। यह वीपीएन सर्वर को लगाने के लिए एक पूर्व-साझा कुंजी का उपयोग करके हमलावर की संभावना को खोलता है, जिससे उन्हें छिपकर या डेटा डालने की अनुमति मिलती है.

हालांकि यह संभव है कि L2TP / IPSec सुरक्षा कमजोरियों के अधीन हो, यदि इसे ठीक से लागू किया जाए, तो इसे सुरक्षित माना जाता है। अधिकांश ऑपरेटिंग सिस्टम और उपकरणों के साथ इसकी संगतता एक निश्चित प्लस है.

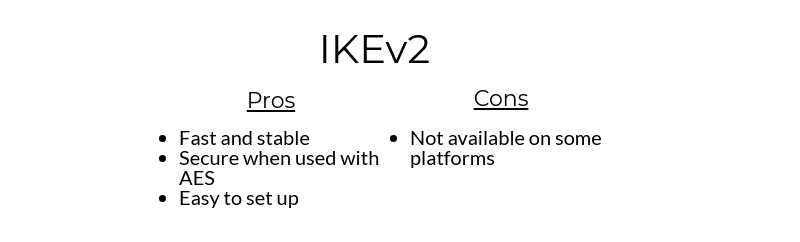

IKEv2

पेशेवरों:

- तेज और स्थिर

- एईएस के साथ उपयोग किए जाने पर सुरक्षित

- स्थापित करना आसान है

विपक्ष:

- कुछ प्लेटफार्मों पर उपलब्ध नहीं है

इंटरनेट कुंजी एक्सचेंज संस्करण 2 (IKEv2) मूल रूप से सिस्को और माइक्रोसॉफ्ट के बीच एक साझेदारी द्वारा विकसित किया गया था। प्रोटोकॉल विंडोज 7 और इसके बाद के संस्करण, आईओएस और ब्लैकबेरी उपकरणों द्वारा समर्थित है.

IKEv2 के आधिकारिक संस्करण के अलावा, ओपन सोर्स, अन्य ऑपरेटिंग सिस्टम के लिए संगत संस्करण विकसित किए गए हैं.

चूंकि IKEv2 एक टनलिंग प्रोटोकॉल है, इसलिए इसे एक वास्तविक, सुरक्षित वीपीएन प्रोटोकॉल बनने के लिए एक प्रमाणीकरण सूट, जैसे कि IPSec, के साथ जोड़ा जाना चाहिए।.

IKEv2 एईएस, ब्लोफिश, 3 डीईएस और कैमेलिया सहित विभिन्न प्रकार के क्रिप्टोग्राफिक एल्गोरिदम का उपयोग कर सकता है.

IKEv2 यूडीपी का उपयोग प्रारंभिक (और एन्क्रिप्टेड) कुंजी विनिमय और डेटा ट्रांसफर के लिए करता है.

IKEv2 स्मार्टफोन उपयोगकर्ताओं के लिए एक विकल्प के रूप में चमकता है जो नियमित आधार पर सेलुलर और स्थानीय वाई-फाई कनेक्शन के बीच स्विच करते हैं, क्योंकि जब उपयोगकर्ता खो देते हैं और फिर इंटरनेट कनेक्शन प्राप्त करते हैं, तो प्रोटोकॉल स्वचालित रूप से पुन: कनेक्ट करने में उत्कृष्ट है।.

हालांकि IKEv2 अन्य प्रोटोकॉल के रूप में लोकप्रिय नहीं है, क्योंकि यह कम प्लेटफार्मों पर समर्थित है, इसके प्रदर्शन, सुरक्षा और कनेक्शन को स्वचालित रूप से फिर से स्थापित करने की क्षमता इसे उपलब्ध होने पर एक वैध विकल्प बनाती है।.

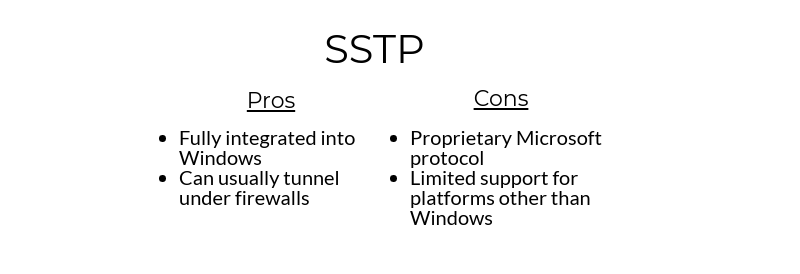

SSTP

पेशेवरों:

- पूरी तरह से विंडोज में एकीकृत

- आमतौर पर फायरवॉल के नीचे सुरंग हो सकती है

विपक्ष:

- मालिकाना Microsoft प्रोटोकॉल

- विंडोज के अलावा अन्य प्लेटफार्मों के लिए सीमित समर्थन

सिक्योर सॉकेट टनलिंग प्रोटोकॉल (SSTP) Microsoft का स्वामित्व प्रोटोकॉल मानक है, और इसलिए यह विंडोज़ के साथ कसकर एकीकृत है। प्रोटोकॉल विंडोज, मैकओएस, लिनक्स और बीएसडी उपकरणों के लिए उपलब्ध है। SSTP विंडोज विस्टा SP1 के रिलीज के बाद से विंडोज इंस्टॉलेशन के लिए उपलब्ध है.

Microsoft ने दूरस्थ क्लाइंट एक्सेस के लिए प्रोटोकॉल विकसित किया, और इस तरह, यह साइट-टू-साइट वीपीएन सुरंगों के साथ संगत नहीं है.

SSTP एन्क्रिप्शन SSL 3.0 का उपयोग करता है, इसलिए यह OpenVPN के समान सुविधाएँ और लाभ प्रदान करता है, जिसमें अवरोध से बचने के लिए TCP पोर्ट 443 का उपयोग करने की क्षमता भी शामिल है।.

SSTP के साथ चिंताएँ हैं, क्योंकि यह एक खुला मानक नहीं है, और इस तरह, यह जनता द्वारा परीक्षा के लिए खुला नहीं है। राष्ट्रीय सुरक्षा एजेंसी (NSA) के साथ Microsoft के पिछले सहयोग को लेकर चिंताएँ हैं, और एक NSA अधिकारी ने विंडोज 7 के विकास पर Microsoft के साथ काम करना स्वीकार किया है.

एसएसपीपी के पास टीसीपी पोर्ट 443 पर एसएसएल / टीएलएस के उपयोग के लिए अधिकांश फायरवॉल के तहत सुरंग बनाने की क्षमता है। इससे यह उन लोगों के लिए एक आकर्षक विकल्प बन सकता है जो अत्यधिक प्रतिबंधात्मक फायरवॉल के पीछे फंसे हैं।.

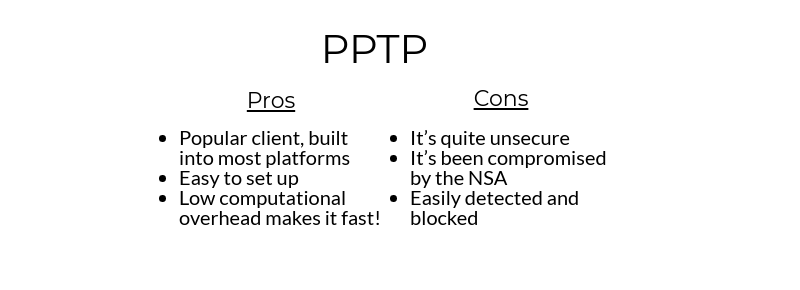

PPTP

पेशेवरों:

- लोकप्रिय ग्राहक, अधिकांश प्लेटफार्मों में निर्मित

- स्थापित करना आसान है

- कम कम्प्यूटेशनल ओवरहेड इसे तेज बनाता है!

विपक्ष:

- यह काफी असुरक्षित है

- एनएसए द्वारा इसका समझौता किया गया है

- आसानी से पता लगाया और अवरुद्ध किया

Microsoft के नेतृत्व वाले एक कंसोर्टियम ने डायल-अप कनेक्शन पर वीपीएन बनाने के लिए 1995 में पॉइंट-टू-पॉइंट टनलिंग प्रोटोकॉल (PPTP) बनाया। यह विंडोज 95 के साथ एकीकृत था.

प्रोटोकॉल जल्दी से कॉर्पोरेट वीपीएन नेटवर्क के लिए मानक बन गया। यह आज भी वाणिज्यिक वीपीएन सेवा के लिए एक लोकप्रिय प्रोटोकॉल बना हुआ है। हालांकि, पिछले कुछ वर्षों में, वीपीएन तकनीक में सुधार हुआ है, पीपीटीपी रास्ते से गिर गया है.

PPTP 128-बिट एन्क्रिप्शन कुंजी का उपयोग करता है, इसलिए इसे लागू करने के लिए अन्य प्रोटोकॉल की तुलना में कम कम्प्यूटेशनल ओवरहेड की आवश्यकता होती है, जिससे यह कई प्रोटोकॉल से अधिक तेज हो जाता है.

हालांकि, PPTP अन्य प्रोटोकॉल की तरह सुरक्षित नहीं है और कई सुरक्षा कमजोरियों का सामना करता है। जबकि Microsoft ने कई कमजोरियों को दूर किया है, Redmond- आधारित फर्म SSTP या L2TP / IPs का उपयोग करने की सिफारिश करती है.

PPTP Microsoft पॉइंट-टू-पॉइंट एन्क्रिप्शन प्रोटोकॉल (MPPE) का उपयोग करके अपने पेलोड को एन्क्रिप्ट करता है। MPPE अधिकतम 128-बिट सत्र कुंजियों के साथ RSA RC4 एन्क्रिप्शन एल्गोरिथ्म का उपयोग करता है.

यह व्यापक रूप से माना जाता है कि राष्ट्रीय सुरक्षा एजेंसी (एनएसए) आसानी से पीपीटीपी-एन्क्रिप्टेड जानकारी को डिक्रिप्ट कर सकती है और पीपीपी को सुरक्षित माना जाता है।.

PPTP को चीन जैसे देशों में उपयोग करने के लिए अनुशंसित नहीं किया जाता है, जहां सरकार वीपीएन उपयोग को अवरुद्ध करने के लिए जानी जाती है.

PPTP टीसीपी पोर्ट 1723 और जीआरई प्रोटोकॉल दोनों का उपयोग करता है, जो आसानी से अवरुद्ध हो जाते हैं, जिससे प्रोटोकॉल का पता लगाने और ब्लॉक करने के लिए चीन के महान फ़ायरवॉल जैसे उपकरणों के लिए आसान हो जाता है।.

मैं दृढ़ता से सुझाव दूंगा कि उपयोगकर्ता जब भी संभव हो PPTP से बचें और इसका उपयोग तब करें जब कोई अन्य संगत प्रोटोकॉल न हो.

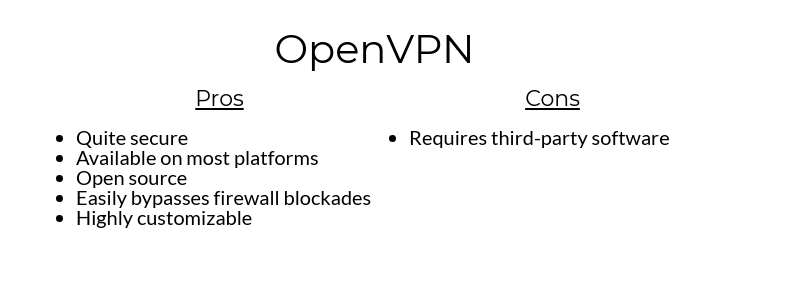

OpenVPN

पेशेवरों:

- काफी सुरक्षित

- अधिकांश प्लेटफार्मों पर उपलब्ध है

- खुला स्त्रोत

- आसानी से फायरवॉल नाकाबंदी को बायपास करता है

- अत्यधिक अनुकूलन

विपक्ष:

- तृतीय-पक्ष सॉफ़्टवेयर की आवश्यकता है

ओपनवीपीएन यकीनन आज उपलब्ध सबसे लोकप्रिय वीपीएन प्रोटोकॉल है। यह अधिकांश वाणिज्यिक वीपीएन प्रदाताओं द्वारा समर्थित है। ओपन वीपीएन एक मुफ्त वीपीएन प्रोटोकॉल है जो ओपन सोर्स भी है, और इसका 256-बिट एन्क्रिप्शन इसे वहां से सबसे सुरक्षित प्रोटोकॉल में से एक बनाता है।.

OpenVPN अत्यधिक विन्यास योग्य है। यद्यपि प्रोटोकॉल मूल रूप से किसी भी लोकप्रिय डिवाइस प्लेटफ़ॉर्म द्वारा समर्थित नहीं है, लेकिन यह उनमें से अधिकांश के लिए आसानी से उपलब्ध है तृतीय पार्टी सॉफ़्टवेयर.

OpenVPN की एक विशेष विशेषता जो इसे एक लोकप्रिय विकल्प बनाती है, वह है इसके सेट होने की क्षमता किसी भी पोर्ट पर चलाएं.

सबसे उल्लेखनीय पोर्ट टीसीपी पोर्ट 443 है, जिसका उपयोग एचटीटीपीएस ट्रैफिक द्वारा किया जाता है। चूंकि पोर्ट 443 का उपयोग बैंकों, ऑनलाइन रिटेलर्स और अन्य सुरक्षा-सचेत उपयोगकर्ताओं के लिए सुरक्षित कनेक्शन के लिए किया जाता है, इसलिए पोर्ट 443 को अवरुद्ध करने से उक्त बैंकों और अन्य सुरक्षा-सचेत उपयोगकर्ताओं के संचालन में बाधा उत्पन्न होगी.

यह इस कारण से है कि चीन जैसे प्रतिबंधात्मक देशों को व्यापार को खतरे में डाले बिना ओपनवीपीएन को बंद करने में कठिनाई होगी.

ओपनवीपीएन यूडीपी का उपयोग करने के लिए सेट किया जा सकता है अगर गति सबसे महत्वपूर्ण विचार है कि किस तरह से यह एक वैध विकल्प होगा और / या किस उपयोग के लिए होगा। या टीसीपी यदि त्रुटि सुधार सबसे महत्वपूर्ण कारक है.

OpenSSL लाइब्रेरी जो OpenVPN का उपयोग कनेक्शन को एन्क्रिप्ट करने के लिए करती है विभिन्न प्रकार के सिफर का समर्थन करता है, हालांकि एईएस और ब्लोफिश सबसे आम हैं.

OpenVPN एन्क्रिप्शन कैसे काम करता है

जैसा कि पहले उल्लेख किया गया है, OpenVPN एन्क्रिप्शन दो भागों से बना है: नियंत्रण चैनल एन्क्रिप्शन और डेटा चैनल एन्क्रिप्शन.

नियंत्रण चैनल एन्क्रिप्शन आपके कंप्यूटर या डिवाइस और वीपीएन प्रदाता के सर्वर के बीच बने कनेक्शन की सुरक्षा करता है.

डेटा चैनल एन्क्रिप्शन दोनों पक्षों द्वारा प्रेषित और प्राप्त वास्तविक डेटा को सुरक्षित करता है.

अफसोस की बात है कि कुछ वीपीएन प्रदाता इनमें से एक चैनल पर आमतौर पर कमजोर एन्क्रिप्शन का उपयोग करते हैं – जो आपके डेटा को खतरे में छोड़ देता है.

OpenVPN कनेक्शन की सुरक्षा की ताकत केवल उतना ही मजबूत है जितना कि सबसे कमजोर एन्क्रिप्शन का उपयोग किया जा रहा है.

अधिकतम सुरक्षा सुनिश्चित करने के लिए, दोनों चैनलों को सबसे मजबूत एन्क्रिप्शन का उपयोग करना चाहिए। हालांकि, मजबूत एन्क्रिप्शन वीपीएन की कनेक्शन गति को धीमा कर सकता है, यही वजह है कि कुछ प्रदाता डेटा चैनल के लिए कमजोर एन्क्रिप्शन का उपयोग करते हैं – यह आपके लिए सबसे महत्वपूर्ण है: गति या सुरक्षा.

यदि संभव हो, तो हमेशा किसी भी वीपीएन प्रदाता पर शोध करें, जो यह सुनिश्चित करने के लिए कि यह ओपनवीपीएन कनेक्शन के लिए उपलब्ध सबसे सुरक्षित तरीके का उपयोग करता है.

नियंत्रण चैनल के एन्क्रिप्शन का उपयोग ट्रांसपोर्ट लेयर सिक्योरिटी (टीएलएस) तकनीक का उपयोग करके वीपीएन के सर्वर से आपके डिवाइस से कनेक्शन को सुरक्षित रूप से करने के लिए किया जाता है। HTTPS- सक्षम वेबसाइटों को सुरक्षित कनेक्शन प्रदान करने के लिए ब्राउज़र TLS का उपयोग करते हैं.

निष्कर्ष के तौर पर

जब तक एक वीपीएन प्रदाता ने अपने सर्वर पर और अपने ऐप्स में ओपन वीपीएन को ठीक से लागू किया है, प्रोटोकॉल है, मेरी विनम्र राय में, आसपास के सबसे सुरक्षित वीपीएन प्रोटोकॉल.

OpenVPN का 2023 ऑडिट दिखाया गया कोई गंभीर भेद्यता नहीं जो उपयोगकर्ताओं की गोपनीयता को प्रभावित करेगा। हालांकि कुछ कमजोरियां थीं, जिन्होंने ओपनवीपीएन सर्वरों को सेवा से वंचित (डीओएस) हमलों के लिए खुला छोड़ दिया, ओपनवीपीएन के नवीनतम संस्करण ने उन छेदों को प्लग किया.

वीपीएन उद्योग द्वारा ओपनवीपीएन के शीर्ष-संरक्षण, लचीलापन और सामान्य स्वीकृति के कारण, मैं अत्यधिक संभव है कि जब भी संभव हो आप ओपन वीपीएन प्रोटोकॉल का उपयोग करें।.

संक्षेप में बताएं

आइए इस लेख में शामिल किए गए प्रमुख विचारों पर एक नज़र डालें। यह एक लंबी और घुमावदार सड़क है, लेकिन हमने इसे अंत तक बनाया है.

एन्क्रिप्शन

अपने सरलतम रूप में, एन्क्रिप्शन पठनीय पाठ (प्लेनटेक्स्ट) को अपठनीय पाठ (सिफरटेक्स्ट) में परिवर्तित करने की प्रक्रिया है, जो केवल पठनीय प्रारूप में पाठ को फिर से साझा करने के लिए “गुप्त कोड” (सिफर) के पास है तो केवल पठनीय है।.

एन्क्रिप्शन सिफर डेटा एन्क्रिप्ट करने के तरीके के लिए निर्देशों के एल्गोरिदम हैं, और एन्क्रिप्शन कुंजी जानकारी के टुकड़े हैं जो सिफर (यानी, सिफरटेक्स्ट) के आउटपुट को निर्धारित करते हैं। वीपीएन प्रोटोकॉल आपके डेटा को एन्क्रिप्ट करने के लिए इन सिफर्स का उपयोग करते हैं.

एक वीपीएन आपके इंटरनेट कनेक्शन को कम रखने के लिए एक एन्क्रिप्टेड सुरंग का उपयोग करता है। यह आपके ऑनलाइन गतिविधियों की निगरानी और रिकॉर्डिंग से किसी भी तीसरे पक्ष, जैसे कि आपकी ISP या सरकार को रोकता है.

वीपीएन एन्क्रिप्शन प्रोटोकॉल

आपका वीपीएन प्रदाता आपके इंटरनेट कनेक्शन की सुरक्षा के लिए एन्क्रिप्शन प्रोटोकॉल का उपयोग करता है.

वीपीएन कनेक्शन की सुरक्षा के लिए विभिन्न प्रकार के एन्क्रिप्शन प्रोटोकॉल उपलब्ध हैं, प्रत्येक अपने फायदे और नुकसान के साथ। 4 सबसे महत्वपूर्ण विचार हैं जो सिफर (जैसे एईएस या ब्लोफिश), परिवहन परत प्रोटोकॉल, हैंडशेक एन्क्रिप्शन और एसएचए प्रमाणीकरण जो वे उपयोग करते हैं.

ट्रांसपोर्ट लेयर प्रोटोकॉल अनुप्रयोगों के लिए एंड-टू-एंड (डिवाइस-टू-डिवाइस) संचार सेवाओं को संभालते हैं, जैसे कि इंटरनेट पर उपयोग किए जाने वाले।.

हैंडशेक एन्क्रिप्शन आपके डिवाइस और वीपीएन प्रदाता के सर्वर के बीच संबंध बनाने के लिए उपयोग की जाने वाली प्रक्रिया है। यह “हैंडशेक” सत्यापित करता है कि आप एक प्रामाणिक वीपीएन सर्वर से कनेक्ट कर रहे हैं, न कि किसी हैकर के “स्पूफ़्ड” सर्वर से.

SHA प्रमाणीकरण एक क्रिप्टोग्राफ़िक हैश फ़ंक्शन है जिसका उपयोग कनेक्शन को प्रमाणित करने के लिए किया जा सकता है.

प्रोटोकॉल

L2TP / IPSec

लेयर 2 टनलिंग प्रोटोकॉल (L2TP) अधिकांश डेस्कटॉप और मोबाइल ऑपरेटिंग सिस्टम पर उपलब्ध है। L2TP का उपयोग करना आसान है और आमतौर पर IPSec एन्क्रिप्शन पैकेज के साथ उपयोग किया जाता है, क्योंकि इसमें स्वयं का कोई एन्क्रिप्शन नहीं है। इसकी गति OpenVPN और IKEv2 के बराबर है.

IKEv2

विंडोज 7 और इसके बाद के संस्करण, आईओएस और ब्लैकबेरी प्लेटफ़ॉर्म सभी इस प्रोटोकॉल का समर्थन करते हैं। IKEv2 स्मार्टफोन के उपयोग के लिए एक अच्छा विकल्प है, क्योंकि यह उपयोगकर्ताओं को खो देने और फिर इंटरनेट कनेक्शनों को स्वचालित रूप से इंटरनेट पर फिर से जोड़ने पर चमकता है.

SSTP

SSTP कसकर विंडोज में एकीकृत है, और यह macOS, लिनक्स और बीएसडी प्लेटफार्मों के लिए भी उपलब्ध है। यह साइट-टू-साइट वीपीएन सुरंगों के उपयोग के लिए संगत नहीं है। यह केवल उपयोगकर्ता प्रमाणीकरण का समर्थन करता है, उपकरण प्रमाणीकरण का नहीं, यह केवल दूरस्थ क्लाइंट एक्सेस के लिए उपयोग करने योग्य बनाता है, जैसे कि जब कोई कर्मचारी कॉर्पोरेट सर्वर से दूरस्थ रूप से लॉग इन करता है.

PPTP

जबकि PPTP एक लंबा समय रहा है और यह हर प्लेटफ़ॉर्म पर उपलब्ध है, लेकिन यह सुरक्षित नहीं है। हालाँकि, क्योंकि PPTP का एन्क्रिप्शन ओवरहेड सभी प्रोटोकॉल में सबसे कम है, इसलिए PPTP सबसे तेज़ है.

OpenVPN

जितने भी प्रोटोकॉल हमने देखे हैं, उनमें से OpenVPN सबसे अच्छा ऑल-अराउंड सुरक्षा बनाम गति अनुपात प्रदान करता है। यह तेज़, सुरक्षित, विश्वसनीय और खुला स्रोत है। हालांकि यह किसी भी डिवाइस प्लेटफॉर्म के लिए मूल नहीं है, लेकिन तीसरे पक्ष के बहुत सारे विकल्प उपलब्ध हैं.

ओपन वीपीएन वीपीएन उपयोगकर्ताओं के लिए विशेष रूप से अच्छा विकल्प है जो चीन जैसे अत्यधिक प्रतिबंधात्मक देशों में स्थित हैं। जबकि चीन के ग्रेट फ़ायरवॉल में कई वीपीएन प्रोटोकॉल को ब्लॉक करने की क्षमता है, ओपनवीपीएन के खिलाफ इसकी बल्लेबाजी औसत उच्च नहीं है.

बंद होने को

इस लेख को पढ़ने के बाद, आपको अब एन्क्रिप्शन की बेहतर समझ होनी चाहिए, और कैसे वीपीएन आपके ऑनलाइन कनेक्शन और संबंधित गतिविधियों की सुरक्षा के लिए एन्क्रिप्शन का उपयोग करता है.

जैसा कि आपने पढ़ा है, जबकि प्रत्येक वीपीएन प्रोटोकॉल की अपनी ताकत और कमजोरियां हैं, वे सभी ठीक से कॉन्फ़िगर होने पर कम से कम कुछ स्तर की सुरक्षा प्रदान करते हैं। OpenVPN सुरक्षा, संगतता और गति के लिए सबसे अच्छा दांव है.

वीपीएन प्रदाता पर विचार करते समय, सुनिश्चित करें कि वे OpenVPN को एक प्रोटोकॉल विकल्प के रूप में पेश करते हैं ताकि आपकी व्यक्तिगत और व्यावसायिक गतिविधियों के लिए ऑनलाइन सुरक्षा प्रदान की जा सके।.

मैं अत्यधिक विकल्प के रूप में एक्सप्रेसवीपीएन का सुझाव देता हूं, क्योंकि वे अपनी उत्कृष्ट कनेक्शन गति, वैश्विक सर्वर कवरेज, गोपनीयता सुरक्षा और ग्राहक सेवा के अलावा ओपनवीपीएन सुरक्षा प्रदान करते हैं।.

ExpressVPN लगभग हर आधुनिक कनेक्टेड प्लेटफ़ॉर्म के लिए OpenVPN- सक्षम ऐप्स प्रदान करता है.

अधिक जानकारी के लिए, ExpressVPN वेबसाइट पर जाएं.

“वीपीएन & इंटरनेट सुरक्षा ”माइक मैकेंजी द्वारा 2.0 के तहत सीसी के तहत लाइसेंस प्राप्त किया