יתכן שהתכונה החשובה ביותר של רשת פרטית וירטואלית (VPN) היא היכולת שלה להצפין את הנתונים שנשלחים בין המחשב שלך לשרתים של ספק VPN..

קידוד VPN לא רק מגן על הנתונים האישיים והעסקיים שלך, אלא גם שומר על פעילויותיך המקוונות מפני עיניים סקרניות.

במאמר זה אציע מבט מפורט על הצפנה. אסקור מהי הצפנה, איך זה עובד ואיך ספקי ה- VPN הטובים ביותר משתמשים בה כדי לשמור על כתובות IP ונתונים של לקוחותיהם בטוחים מחשיפה.

בסוף מאמר זה, תדעו יותר על הצפנה ממה שחלמתם אי פעם, ותהיו מוכנים יותר לנפות את תביעות הפרסום של ספקי ה- VPN..

מהי הצפנה?

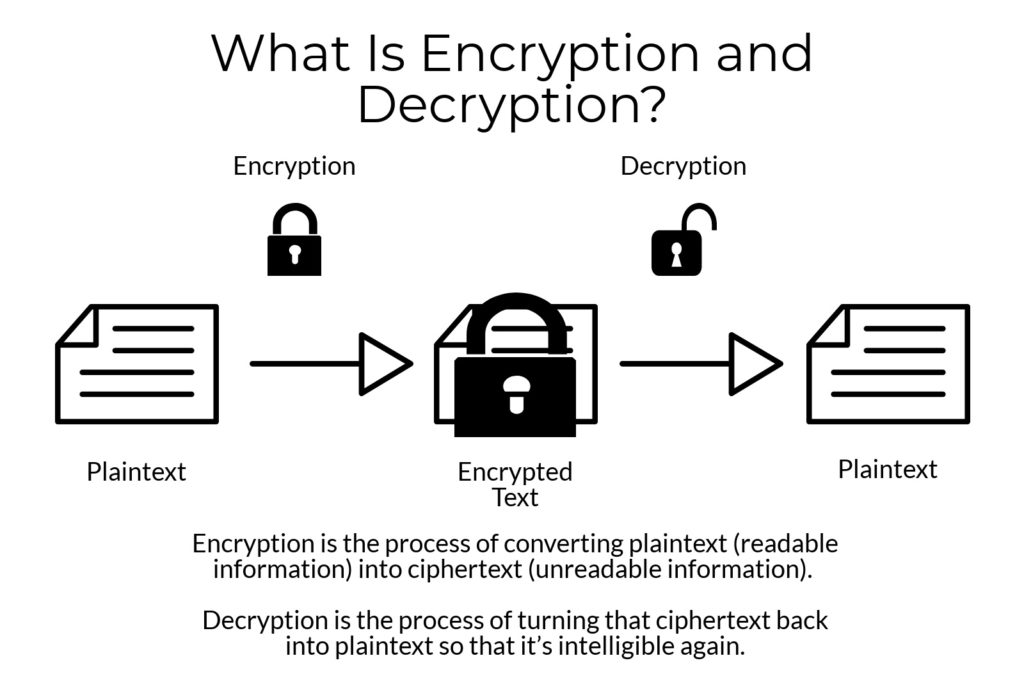

הצפנה הוא תהליך ההמרה פשוט (מידע קריא) לתוך הצופן (מידע שלא ניתן לקרוא).

פענוח הוא תהליך הפיכתו הצופן בחזרה ל פשוט כך שזה יהיה מובן שוב.

זוכר איך אתה וחבריך השתמשת ב”קוד סודי “בכדי לשלוח פתקים בבית הספר בכיתה? טכנולוגיית ההצפנה המודרנית דומה, רק שהיא הרבה יותר קשוחה לפענוח מאשר “A = 1, B = 2” וכו ‘..

טכנולוגיית הצפנה מודרנית משתמשת במפתח הצפנה סודי כדי “לטרוף” את נתוני המשתמש כך שהם אינם ניתנים לקריאה על ידי כל מי שאינו מחזיק במפתח הצפנה, ומונע מבחוץ לקרוא את המידע האישי שלך..

כדי קידוד פשוט או לפענח הצופן, א מפתח סודי נחוץ. בשני המקשים משתמשים א צופן, המהווה אלגוריתם שמיושם בפשוט לטקסט כדי ליצור ולפענח את הצופן.

בנקים, מעבדי כרטיסי אשראי, סוחרים ואחרים משתמשים בהצפנה כדי להגן על מידע רגיש – כמו מספרי כרטיסי אשראי, מידע על הזמנות ונתונים רגישים אחרים – מעיניהם המרתקות של הזרים..

עם זאת, לצורך מאמר זה, נתרכז בהצפנה ש ספקי VPN השתמש בכדי להגן על המידע על המשתמשים שלהם – כמו תנועת הרשת שלהם, קבצים שהורדו ושירותים ניגשים – מאלו שישמחו להציץ למצבם האישי.

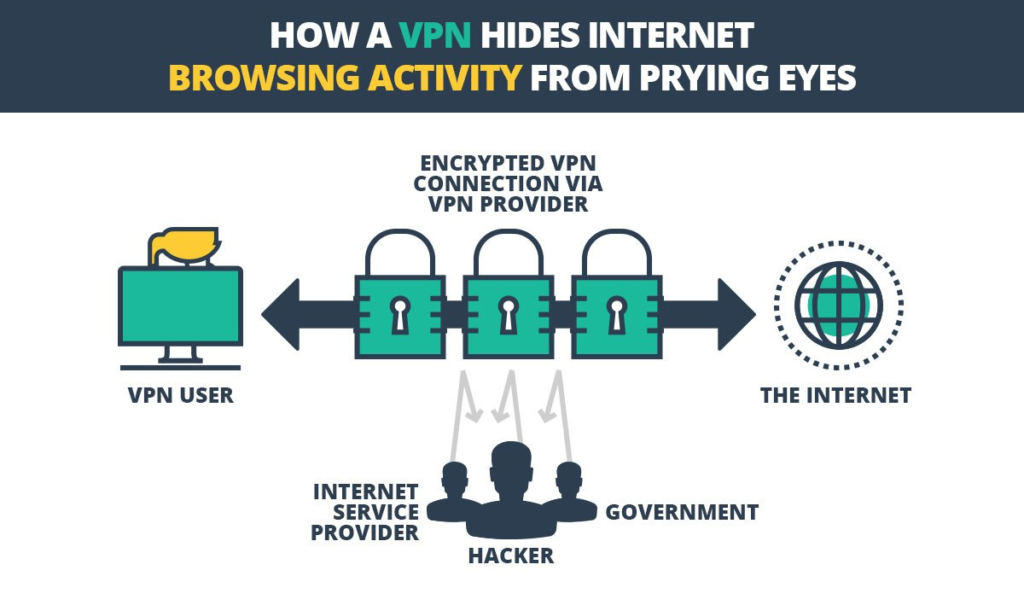

VPN מנתב את חיבור האינטרנט שלך דרך “מנהרה” של הצפנה, ומונע מכל זרים – כגון ספק שירותי האינטרנט שלך, אכיפת החוק או האקרים – לנטר את כתובת ה- IP שלך, כמו גם את הנסיעות המקוונות שלהם והקשרים האישיים והרגישים הקשורים אליהם. מידע.

ה מנהרת הצפנה נקרא שם בצורה נאותה, מכיוון שהוא עובד כמו עובד עם רכבת תחתית או מנהרת כביש.

לדוגמה, בעוד שאתה יכול לדעת שרכבת התחתית נמצאת מתחת לרגליך, אינך יודע כמה רכבות עוברות במנהרה, כמה מכוניות יש לכל אחת, כמה נוסעים רוכבים עליהם, איפה הם היו או איפה הם אני הולך.

חיבור VPN פועל כ”מנהרה “וירטואלית, ומגן על המסעות המקוונים שלך מפני אנשים מבחוץ ומונע מהם לדעת מה אתה עושה.

כיצד הצפנה עובדת

מוקדם יותר במאמר זה הצעתי הסבר פשוט כיצד פועל ההצפנה.

כמובן שההצפנה המודרנית המשמשת להגנה על נתונים במאה ה -21 לא עובדת בדיוק כמו זו, אך התהליך דומה.

כאשר ההצפנה בה אתה משתמש פשוט כמו החלפה אלפביתית או מספרית (כמו זו שהשתמשת בבית הספר בכיתה), קל לפענח אותה.

ההצפנה המודרנית מבוססת על מתמטיקה מתוחכמת אלגוריתמים שעושים הצפנה ופענוח הרבה מורכב יותר.

ישנם שני סוגים עיקריים של מפתחות הצפנה הנמצאים בשימוש כיום: סימטרי וא-סימטרי.

אלגוריתמי מפתח סימטריים (מפתחות פרטיים)

- מקצוען: מהיר

- חסרונות: פחות בטוח מאסימטרי

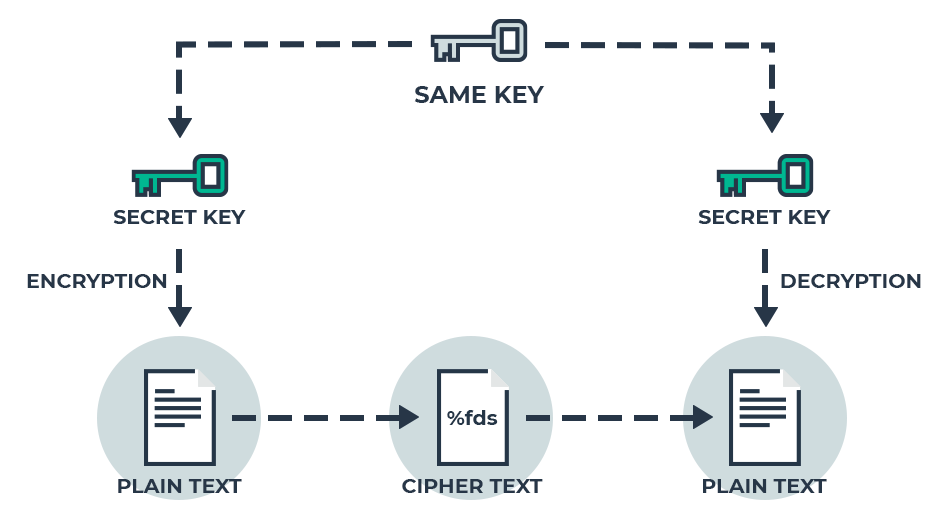

א אלגוריתם מפתח סימטרי משתמש באותם מפתחות הצפנה הן להצפנת מקור הנתונים הפשוט והן לפענוח הצופן הצפוי שהתקבל.

שני הצדדים השותפים במידע צריכים להסכים על סיסמא ספציפית (מפתח) שתשמש להצפנת ופענוח נתונים. זה פשוט הופך את הדברים, שכן הצדדים המעורבים צריכים להחליף את המפתח פעם אחת בלבד.

מקשים סימטריים (נקראים גם מפתחות פרטיים) נפוצים במצבים חד פעמיים בלבד, בהם נוצר מפתח חדש בכל פעם. פתרונות תשלום כמו Apple Pay או Android Pay משתמשים באלגוריתם מפתח סימטרי חד פעמי בצורה של אסימון חד פעמי להגנה על תשלום.

אלגוריתמי מפתח סימטריים הם מהיר יותר מאשר מפתחות א-סימטריים, שכן יש רק מפתח אחד שמעורב. עם זאת, זהו גם חיסרון, כמו כל אדם מבחוץ שמשיג את המפתח יכול לפענח בקלות את כל המידע המוצפן שהצדדים שולחים ומקבלים.

יירוט אפשרי לחלוטין, מכיוון שהמשתמשים יצטרכו להסכים על מפתח לפני הזמן באמצעות ערוץ לא מוצפן, כמו שיחת טלפון, דואר אלקטרוני או הודעת טקסט, שכולם לא מאובטחים בדרכם שלהם.

התהליך הוא גם כאב בתחת עבור משתמשים שצריכים לשתף נתונים עם גורמים מרובים. זה נובע מהדרישה למפתח ייחודי שישמש לכל צד. בטח, אתה יכול להשתמש באותו מפתח עבור כל המשתמשים, אבל אז כולם יכולים לפענח את הנתונים של כולם.

אלגוריתמי מפתח אסימטריים (מפתחות ציבוריים)

- מקצוען: בטוח יותר מסימטרי

- קון: איטי

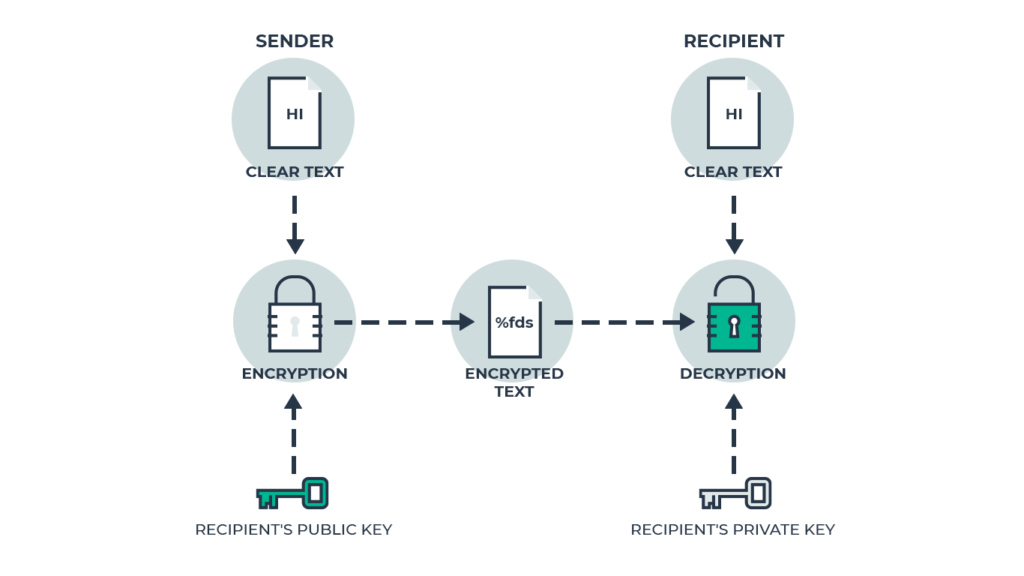

א אלגוריתם מפתח אסימטרי שימושים שונה מקשים להצפנת רגיל טקסט ופענוח הצופן הצפוי שהתקבל. התהליך עושה שימוש במפתח ציבורי ובמפתח פרטי כאחד.

ה מפתח ציבורי רגיל ל להצפין הנתונים, ו- מפתח פרטי רגיל ל לפענח הנתונים. רק המקבל המיועד של הנתונים מכיר את המפתח הפרטי. ניתן לפענח כל הודעה המוצפנת באמצעות מפתח ציבורי רק באמצעות המפתח הפרטי המתאים.

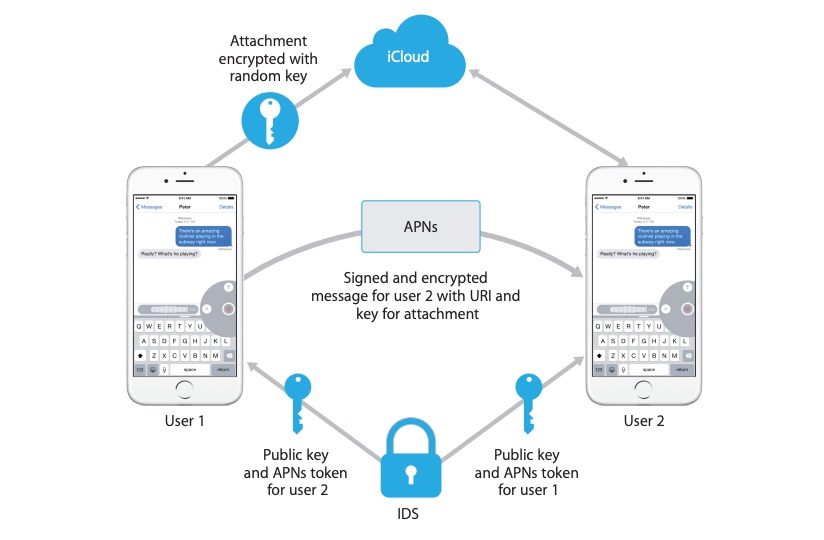

אני אשתמש בשירות iMessage של Apple כדי להסביר כיצד הצפנה א-סימטרית עובדת.

יש לכם מפגש משפחתי, ואתם רוצים להכין את עוגת קוקה-קולה הכפול-שוקולד של סבתא, אבל אין לכם את המתכון. אז אתה מרים את ה- iPad שלך ושולח הודעה לאייפון של אמא שלך.

כאשר אתה ואמא שלך התקנת את ה- iPad שלך, הפעלת את iMessage. זהו שירות מסרים מוצפן מקצה לקצה שפועל כמו שירות העברת הודעות SMS, אך מגן על ההודעות שלך מפני – תגיד את זה איתי – עיניים חטטניות.

באייפד שלך, אפליקציית iMessage יצרה מפתח פרטי שישמש לפענוח נתונים שתקבל באייפד שלך.

באייפון של אמך, אפליקציית iMessage יצרה מפתח פרטי (אחר) שישמש לפענוח נתונים שהיא מקבלת באייפון שלה..

בשני המקרים, המפתח הפרטי הוא ייחודי למכשיר המסוים הזה – מפתח פרטי אחד לאייפד שלך, ומפתח פרטי אחד לאייפון של אמך..

האפליקציה גם הורתה לשרתי אפל ליצור ייחודי ציבורי מפתח עבור כל משתמש שהוא מאחסן בשרתים אלה.

כשאתה שולח את ההודעה שלך לאמא, המכשיר שלך מאחזר את המפתח הציבורי של אמך משרתי אפל ומשתמש בה ציבורי מפתח ל להצפין את ההודעה היוצאת שלך, לפני שהיא אפילו עוזבת את הטלפון שלך.

ברגע שתלחץ על שלח, השרתים של אפל מעבירים את ההודעה המוצפנת לאייפון של אמך, שם היא נמצאת פרטי מפתח מפענח ההודעה שלך.

כשאמא שלך משיבה, התהליך מתבצע שוב, אך הפוך. הפעם, ההודעה של אמך אליך מוצפנת באמצעות שלך מפתח ציבורי (נשלף משרתי אפל), ואז ההודעה מפוענחת ב- iPad שלך באמצעות שלך מפתח פרטי.

זה עושה קריפטוגרפיה אסימטרית יותר בטוח מאשר קריפטוגרפיה סימטרית, מכיוון שהיא מבטלת את הצורך לשתף מפתח אחד.

עם זאת, מכיוון שתהליך הקריפטוגרפיה הא-סימטרי מורכב מתמטית יותר מאשר קריפטוגרפיה סימטרית, מה שמוסיף לתחום המחשוב, תהליך ההצפנה / פענוח לוקח יותר זמן, מאט מעט את התמסורת.

VPNs משתמשים בהצפנה א-סימטרית כדי להחליף מפתחות הפעלה סימטריים, המשמשים לאחר מכן לשאר הפגישה. בגלל תקורת המחשוב שציינתי לעיל, לרוב תבחין במהירויות חיבור איטיות יותר כאשר אתה משתמש ב- VPN בניגוד לחיבור ספק שירותי האינטרנט הרגיל שלך..

אורך מפתח הצפנה

חוזקה של כל הצפנה תלוי במפתח ההצפנה גודל קצת. באופן כללי, ככל שהמפתח ארוך יותר, כך ההצפנה חזקה יותר.

בעיקרון, ככל שאורך המפתח ארוך יותר, כך ניתן היה ליצור שילובים אפשריים יותר, מה שמקשה על ניסיון כוח ברוט להמציא את הערכים הנכונים למפתח..

ה גודל קצת של מפתח מתייחס למספר האפסים והאפסים (בינאריים) המשמשים לביטוי האלגוריתם. זה ידוע בשם אורך המפתח. שני המונחים ניתנים להחלפה, אם כי “אורך המפתח” הוא המונח הפופולרי יותר.

הטבלה שלהלן מציגה כיצד שילובי מקשי ההצפנה האפשריים גדלים באופן אקספוננציאלי ככל שגודל המפתח גדל:

| גודל מפתח | פרמוטציות אפשריות למפתח |

| 1 סיביות | 2 |

| 2 סיביות | 4 |

| 8 סיביות | 256 |

| 16 סיביות | 65536 |

| 64 סיביות | 4.2 x 10 ^ 9 |

| 128 סיביות | 3.4 x 1 ^ 38 |

| 192 סיביות | 6.2 X 10 ^ 57 |

| 256 סיביות | 1.1 x 10 ^ 77 |

1-bit הוא ספרה בינארית יחידה, המציעה שתי פרמוטציות, הן במצב (1) או כבוי (0); 2-bit מציע שתי ספרות בינאריות (00, 01, 10, 11), המציעות ארבע פרמוטציות וכן הלאה. בטבלה שלמעלה, גדלי המפתח שמתחת ל -128 סיביות כלולים אך ורק למטרות הדגמה, מכיוון שכל דבר פחות מ- 128 סיביות ייפצע בקלות רבה מדי.

ככל שגודל המפתח גדל, מספר השילובים האפשריים והמורכבות של צופן גדלים. זה משפיע גם על אחוזי ההצלחה של האקר המבצע פיגוע בכוח הזרוע על מפתח.

א התקפה בכוח אלים הוא כאשר תוקף עובר על כל התעלות האפשריות של סיסמאות או מפתחות עד שהוא ימצא את הנכון. אפילו בעת שימוש במחשבי על, הצפנה מודרנית עשויה לקחת שנים עד לפיצוח, אם בכלל.

מחשב העל השני המהיר ביותר בעולם, ה- Sunway TaihuLight, מסוגל 93 פטפלופים לשנייה, מה שהופך אותו להרבה יותר ממיליוני פעמים מהמחשב האישי..

ScramBox חישב שזה ייקח את ה- Sunway TaihuLight 27,337,893 טריליון טריליון טריליון טריליון (זה נכון, 4 טריליון) שנים לפיצוח מפתח AES 256 סיביות, אחד מצפני ההצפנה המודרניים החזקים ביותר (עליהם אדבר בסעיף הבא).

וזה אחד ממחשבי העל המהירים בעולם. עבור מחשב אחד בעל ביצועים גבוהים לפיצוח AES-256, זה ייקח 27 טריליון טריליון טריליון טריליון שנים.

האם אוכל להזכיר לך שהיקום בן 15 מיליארד שנה בלבד? אפילו התשובה לחיים, היקום והכל לא ייקח זמן רב לחישוב.

די אם נאמר שהאקר יחכה זמן רב וארוך לגישה לחשבון הבנק שלך, ואף אחד לא הספיק לזה – כך שתוכל להיות סמוך ובטוח שהנתונים שלך בטוחים מאחורי ההצפנה של AES-256.

צופני הצפנה – מה הם?

כפי שראינו בסעיף הקודם, אורך מפתח ההצפנה הוא המספר האמיתי של המספרים הגולמיים המעורבים בהצפנה.

כעת, נסתכל צ’יפים, שהם האלגוריתמים בפועל (או סדרת שלבים) המשמשים לביצוע הצפנה. פרוטוקולי VPN עושים שימוש בצ’יפים כדי להצפין את הנתונים שלך. (אדון בפרוטוקולים בסעיף הבא.)

בעוד שכוח ברוטציה של צופן מחשב מודרני הוא חסר תועלת בעיקרון, יש לפעמים חולשות בצופן מעוצב בצורה לא טובה שהאקרים יכולים לנצל כדי לשבור את ההצפנה המשויכת.

למרבה המזל, אורך מקשים ארוך יותר יכול לעזור בפיצוי על חולשות אלו על ידי הגדלת מספר השילובים האפשריים.

עם זאת, אורך המפתח בלבד אינו אינדיקטור מדויק לחוזק הצופן. שילוב של מורכבות צופן ואורך המפתח הם החשובים.

ביישומים בעולם האמיתי, יש למצוא איזון בין אבטחה לשימושיות, ככל שככל שאורך המפתח ארוך יותר, כך נדרשים יותר חישובים, ובתורם, נדרש כוח עיבוד רב יותר..

הצופן הפופולרי ביותר בשימוש כיום הוא AES.

AES

המכון הלאומי לתקנים וטכנולוגיה בארה”ב (NIST) הקים את AES בשנת 2002. AES מייצג את “Standard Encryption Standard”, שהוא מפרט להצפנת נתונים אלקטרוניים.

AES מורכבת משלושה צ’יפים חסומים: AES-128, AES-192 ו- AES-256. כל אחד מצפין ומפענח נתונים באמצעות מקשים של 128, 192 ו 256 ביט, בהתאמה.

כמו AES הוא צופן סימטרי, הוא משתמש באותו מפתח הן להצפנה והן לפענוח נתונים, כך שהצדדים השולחים והמקבלים חייבים לדעת ולהשתמש באותו מפתח סודי..

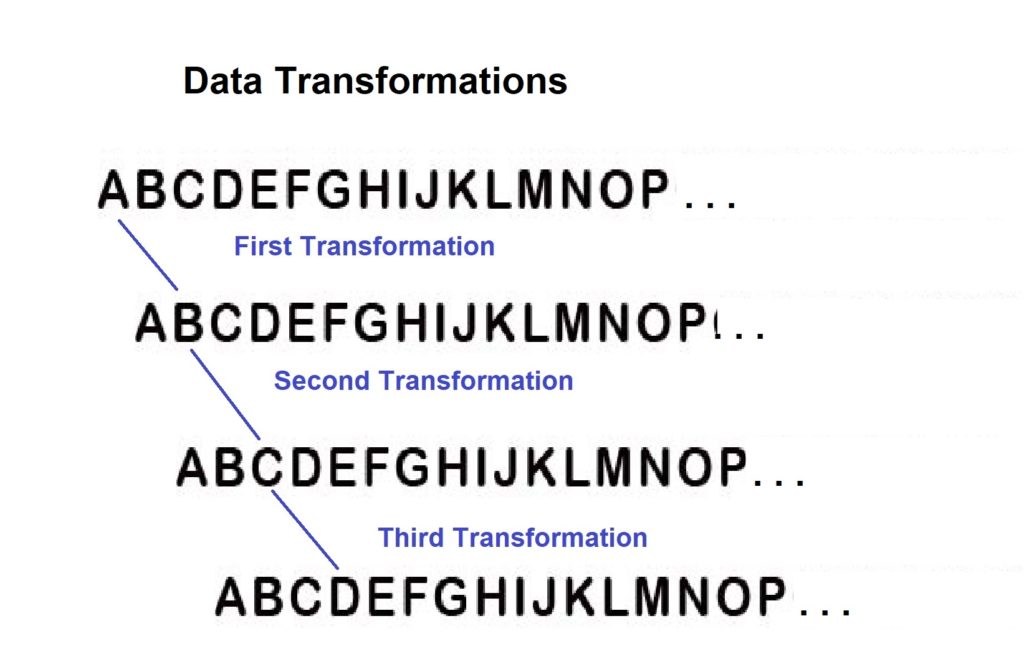

האלגוריתם מגדיר מספר ספציפי של טרנספורמציות נתונים להתבצע על נתונים המאוחסנים במערך. מספר התמורות הנתונים נקבע על ידי אורך המפתח, שהוא: 10 טרנספורמציות עבור 128 סיביות, 12 עבור 192 סיביות ו 14 עבור מפתחות 256 סיביות. זה מכונה פולימורפיזם.

לדוגמה, נניח שאנו משתמשים בקידוד פשוט של העברת אותיות לאחד. A היה שווה B, ואז B = C, C = D, D = E, וכן הלאה. בטרנספורמציה הראשונה, A מוגדר להיות שווה ל- B; ואז, בטרנספורמציה השנייה, A בסופו של דבר שווה ל- C; בפעם השלישית, A שווה ל- D; וכולי.

אז אם היית משתמש ב- AES-128, שמבצע 10 טרנספורמציות, A היה שווה ל- K.

כמובן, צופן ה- AES הוא רחוק מורכב יותר מצופן פשוט להעברת אותיות, כך שהתוצאה הסופית תהיה הרבה יותר מסובכת וקשה לפענוח מאשר A השווה ל- K.

קיים מחקר משמעותי על תקיפת תקן ההצפנה AES מאז הוקם בשנת 2002.

עם זאת, AES הוכיחה שהיא א הגנה אמינה. הפעמים היחידות בהן מתקפות היו בהצלחה, זה נבע מהאקרים שניצלו חולשות ביישום או בניהול. (במילים אחרות, טעות אנושית במהלך ההתקנה.)

סודיות קדימה מושלמת

סודיות קדימה מושלמת (PFS), המכונה גם “סודיות קדימה”, היא מערכת של שימוש בצ’פרים, בה נוצרת מערכת חדשה וייחודית (או “חלוף-עין”) של מפתחות הצפנה פרטיים עבור כל אחד מפגש.

TechTerms מגדיר הפעלה כ”זמן התקשורת המוגבל בין שתי מערכות. “באנגלית פשוטה, בדרך כלל זה מתייחס למשך הזמן שבין כאשר משתמש נכנס לאתר אינטרנט, וכאשר הוא יוצא או סוגר את הדפדפן..

לכל מפגש ישנם מפתחות משלה, המשמשים פעם ולעולם לא שוב.

סודיות קדימה מושלמת מסירה את היכולת של האקר לנצל “מפתח מאסטר” קבוע, למשל. מפתח לחשבון האתר של המשתמש עצמו. גם אם מפתח נפרץ, רק אותה מפגש בודד נפגע, בעוד שכל המפגשים האחרים נותרו בטוחים.

PFS היא שיטה מצוינת לאבטחת מפגשים בודדים, במיוחד עבור אתרי HTTPS וגם עבור חיבורי OpenVPN. ענקית החיפוש גוגל הודיעה בנובמבר 2011 כי היא תשתמש ב- PFS לאבטחת הפעלות של ג’ימייל, כמו גם בחיפוש, מסמכים וגוגל+.

מה שלמדנו עד כה – הצפנה

הצפנה הוא תהליך של אלגוריתם שהופך את הפשוט לקריאה לקריפטקסט בלתי קריא, ו פענוח הוא תהליך של אלגוריתם שהופך את הצופן ההוא בחזרה לפשוט-טקסט.

ישנם שני סוגים של אלגוריתמים מרכזיים: סימטריים וא-סימטריים. סימטרי אלגוריתמי מפתח משתמשים רק במפתח פרטי, מה שהופך אותו למהיר אך פחות בטוח א-סימטרי שימוש באלגוריתמים מרכזיים פרטי ו ציבורי מקשים, מאטים אותה אך הופכים אותה להרבה יותר בטוחה.

הצפנה צ’יפים הם אלגוריתמים של הוראות כיצד להמיר (להצפין) את הנתונים (A = K, B = L וכו ‘), ומפתח ההצפנה מציין כמה פעמים הנתונים ישתנו..

הצפנה מפתחות הם פיסות מידע שקובעות את התפוקה של אלגוריתם קריפטוגרפי, המפרטות את הטרנספורמציית המידע הפשוט לקודקסטקסט. ככל שספירת הסיביות של המפתח גבוהה יותר, כך רמת ההצפנה גבוהה יותר.

הצפנת VPN

בחלק זה אסביר כיצד רשת פרטית וירטואלית (VPN) משתמשת בהצפנה כדי להגן על הפעילויות המקוונות שלך ועל הנתונים האישיים והעסקיים הקשורים אליהם..

בנוסף, אשתף מידע על הסוגים השונים של פרוטוקולי הצפנת VPN בהם משתמשים ספקים, אסביר כיצד הם עובדים ומסביר את נקודות החוזק והחולשה של כל פרוטוקול..

תוכנת VPN מצפינה את כל הנתונים העוברים מהמחשב שלך לשרתי ה- VPN של הספק. “מנהרה” מוצפנת זו שומרת על ביטחון של כתובת ה- IP שלך וגם על נסיעות מקוונות מעיני צדדים שלישיים.

מהם פרוטוקולים?

א פרוטוקול VPN הוא המנגנון או “מערכת ההוראות” (או לפשט את השיטה) זה יוצר ושומר על חיבור מוצפן בין מחשב של משתמש, או מכשיר מחובר אחר, לבין שרתי ספק VPN.

פרוטוקולי VPN משתמשים באלגוריתם הצפנה כדי לשמור על הנתונים שלך מוגנים מפני עיניים סקרניות.

בעת שימוש בפרוטוקול VPN, מכשיר מחובר עוקב אחר מערך ההוראות של הפרוטוקול, המספר לו כיצד להצפין ולפענח את הנתונים שנשלחים ומתקבלים בינה לבין שרת VPN..

ספקי VPN מסחריים משתמשים בפרוטוקולי אבטחה מסוגים שונים ולכולם יש את נקודות החוזק והחולשה שלהם. רוב הפרוטוקולים של ה- VPN מציעים אלגוריתמי הצפנה מובנים משלהם, אם כי זה לא נכון עבור כולם, כפי שאסביר מעט אחר כך..

כיצד פועלים פרוטוקולים?

לכל פרוטוקול VPN נקודות חוזק וחולשה משלו, כמו גם תכונות ייחודיות.

לדוגמה, OpenVPN מאפשרת למשתמשים להתחבר באמצעות פרוטוקול User Datagram (UDP) או פרוטוקול בקרת שידור (TCP), בעוד IKEv2 טוב במיוחד לחבר מחדש משתמשים שאיבדו את חיבוריהם לאינטרנט..

עם זאת, מבין הדברים שהם מרכיבים, 4 חשוב ביותר לקחת בחשבון: צ’יפים, פרוטוקולי שכבת תעבורה, הצפנת לחיצת יד ואימות SHA. אדון בכל אחד מאלה בסעיפים שלהלן.

לאחר שאכסור את זה, אז אציג את הפרוטוקולים השכיחים ביותר בתעשיית ה- VPN כיום. אלה כוללים: OpenVPN, L2TP / IPSec, IKEv2, SSTP ו- PPTP.

רוב הפרוטוקולים מוגדרים בתצורות שלהם, אך OpenVPN בולט כי זה ניתן להגדרה גבוהה, לכן אני אשתמש בזה כדוגמה בסעיף זה..

צ’יפים

כפי שציינתי קודם, פרוטוקולים משתמשים באלגוריתמים הנקראים “צ’יפים” כדי לבצע קידוד ופענוח של נתונים. צופן הוא סדרה של שלבים אשר נעשים לצורך הצפנת / פענוח הנתונים.

פרוטוקולי VPN פופולריים, דוגמת OpenVPN, הם בעלי הגמישות להשתמש בצפיפות מפתחות סימטריות מרובות כדי לאבטח נתונים הן בערוצי הבקרה והן בערוצי הנתונים..

ערוץ בקרה הצפנה מגנה על החיבור בין המחשב או המכשיר שלך לשרתים של ספק VPN. ערוץ נתונים ההצפנה מאבטחת את הנתונים בפועל ששני הצדדים מעבירים זה לזה.

הפרוטוקולים הנפוצים ביותר שבהם משתמשים ספקים מסחריים בכדי לאבטח את התקשורת שלהם הם AES, Blowfish ו (במידה פחותה הרבה יותר) קמליה..

AES

בעוד שציינתי את AES בחלק הקודם, אני מרגיש שחשוב לבקר אותו בחלק זה של המאמר, בהתחשב בפופולריות שלו.

ניתן לטעון כי ה- AES הוא הצופן המפתח הסימטרי הנפוץ ביותר שנמצא בשימוש כיום, כאשר אפילו ממשלת ארה”ב משתמשת ב- AES-256 כדי לאבטח את הנתונים שלה. AES נחשב לביטחון מאוד, והוא מוסמך ככזה על ידי המכון הלאומי לתקנים וטכנולוגיה.

AES זמין בשלושה גדלים שונים של מפתחות סיביות – AES-128, AES-192 ו- AES-256. AES-128 ו- AES-256 הם הנפוצים ביותר. AES-256 הוא החזק מבין שתי האפשרויות, אם כי AES-128 נותר מאובטח ככל שמומחים יכולים לדעת.

דבורה

טכנולוגית האבטחה הנודעת בינלאומית, ברוס שנייאר, פיתחה את Blowfish-128, שהוא הצפנה המוגדר כברירת מחדל בו משתמש OpenVPN. גוש המפתח הסימטרי אינו מעוצב בפטנט וללא תמלוגים ואינו דורש רישיון לשימוש.

בעוד שגדלי המפתחות של Blowfish יכולים לנוע בין 32 ל 448 ביט, גודל המפתח של 128 סיביות הוא זה שמשתמשים משתמשים בו בדרך כלל לאבטחת נתונים.

Blowfish מספיק מאובטח לשימוש מזדמן. עם זאת, יש לו חולשות. יש כמה באגים ביישומים של הצופן. עם זאת, גרסת ההפניה (הבסיס) אינה כוללת את הבאג.

קמליה

בעוד שקמליה היא צופן מודרני ומאובטח, המכון הלאומי לתקנים וטכנולוגיה לא אישר זאת, והוא לא נבדק כחולשות באותה מידה שיש ל- AES.

קמליה זמינה בגדלים מרכזיים של 128, 192 ו 256 ביט. מיצובישי אלקטריק ו- NTT פיתחו במשותף את הצופן שיהיה מתאים ליישום חומרה ותוכנה כאחד.

פרוטוקולי שכבת תעבורה: TCP ו- UDP

פרוטוקול בקרת השידור (TCP) ופרוטוקול Datagram של משתמשים (UDP) הם פרוטוקולי שכבת תעבורה. פרוטוקולי שכבת תעבורה מטפלים ב שירותי תקשורת מקצה לקצה ליישומים, כמו אלה המשמשים באינטרנט.

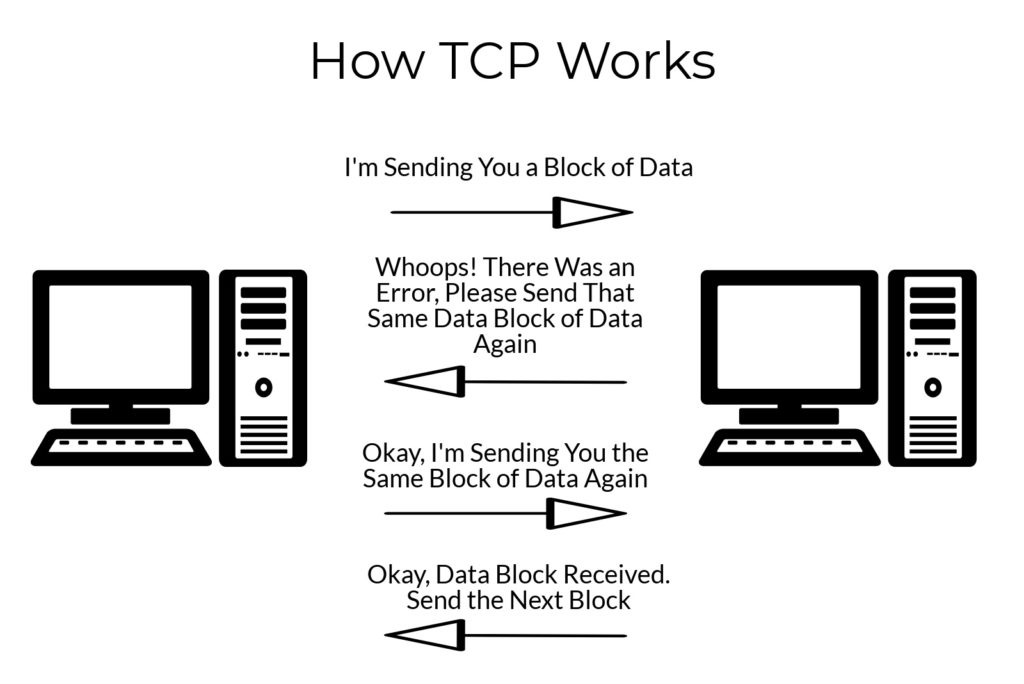

TCP

פרוטוקול בקרת השידור (TCP) מספק תקשורת אמינה ומסודרת ועם זאת איטית.

אם TCP משמש לשליחת הודעה, קובץ או מידע מסוג אחר, השולח יכול להיות בטוח שהמידע יימסר לנמען באמצעות אין שחיתות (שגיאות בנתונים) ו- בסדר הנכון. זה חשוב במיוחד להעברת קבצים ושליחת הודעות.

TCP שולח נתונים ב”זרם “, ללא שום דבר המציין היכן כל מנות מתחילות או מסתיימות, כך שהיא מציבה עומס כבד יותר על מכשיר, מכיוון שנדרש עיבוד רב יותר כדי להבטיח נתונים מתקבלים כראוי.

אם חלקים מזרם נתונים TCP אכן מגיעים בסדר לא נכון, בקשת שליחה מחדש של הנתונים נשלחת אוטומטית כחלק מהעיבוד, לפני שניתן יהיה להרכיב את הנתונים בסדר הנכון. זו התוצאה תקורה לעיבוד גבוה יותר.

TCP משמש באינטרנט עבור גישה ל- HTTP (צפייה בדפי אינטרנט), דוא”ל, העברת קבצים ופעולות אחרות.

UDP

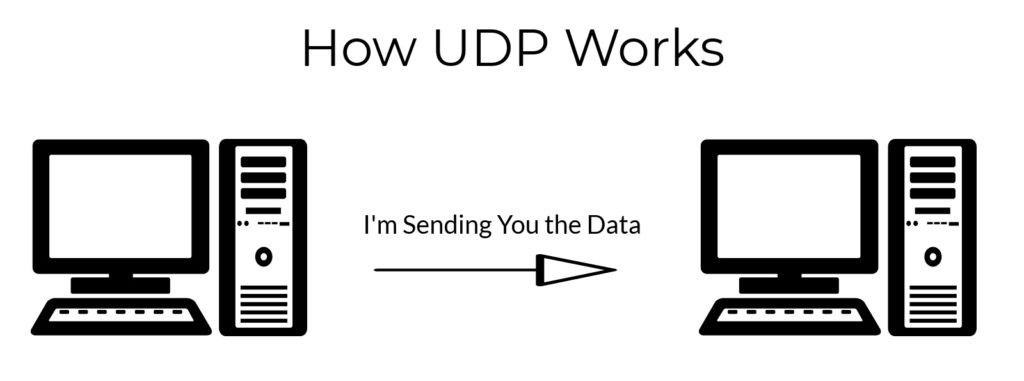

פרוטוקול User Datagram Protocol (UDP) מספק תקשורת מהירה יותר, אך פחות אמינה.

אם UDP משמש לשליחת מידע, השולח לא יכול להיות בטוח בידיעה שהמידע יביא אותו לשולח בכלל, ואם הוא יגיע לשם, יתכן שהוא לא בסדר הנכון. בנוסף, כאשר הם אכן מגיעים, הנתונים עשויים להיות פגומים, כפי שמציע UDP אין תיקון שגיאה בכלל.

המשמעות היא שאם אתה שולח הודעות טקסט רציניות של מילה אחת לאחרת המשמעותית שלך, כגון:

“מצאנו גן עדן יפהפה. זה שלך, ילדה. כריס “

ואז זה עשוי להגיע ככה במקום:

“מצאתי בחורה יפה. זה גן העדן. שלך, כריס “.

אז זה בהחלט לא הפרוטוקול הטוב ביותר להורדת קבצים או שליחה וקבלה של מידע אחר, כמו הודעות טקסט, שצריכים להיות בסדר הנכון..

UDP הוא יותר קל מאשר TCP, מכיוון שהוא אינו תומך במעקב אחר חיבורים, הזמנת הודעות או פעולות עתירות מעבד אחרות. ל- UDP לא אכפת, זה פשוט לוקח את המידע בכל סדר שהוא קיבל, בסדר שגוי או לא.

UDP שולח מנות נתונים בנפרד, והחבילות עשויות להגיע ללא הסדר, אם הן יגיעו בכלל.

UDP משמש למערכות שמות דומיינים (DNS), ליישומי מדיה זורמת (כמו Netflix) ומשחקים מרובי משתתפים ברשת.

הצפנת לחיצת יד

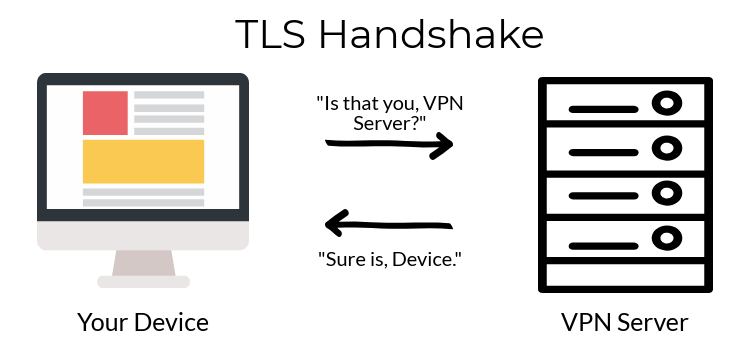

בעת יצירת חיבור בין המכשיר שלך לשרת של ספק VPN שלך, התהליך משתמש ב- לחיצת יד של תעבורת שכבת תעבורה (TLS) לקבוע את המפתחות הסודיים המשמשים את השניים לתקשורת.

“לחיצת היד” הזו מאמת שאתה מתחבר לשרתים של ספק VPN ולא לשרת “מזויף” של התוקף.

TLS בדרך כלל עושה שימוש במערכת הקריפטו של מפתח RSA לציבור כדי להגן על לחיצת היד, באמצעות ההצפנה הא-סימטרית ואלגוריתם החתימה הדיגיטלית כדי לזהות תעודות TLS / SSL. עם זאת, לפעמים הוא משתמש גם בבורסת מפתחות ECDH או דיפי-הלמן.

RSA

RSA (Rivest – Shamir – Adleman) היא מערכת הצפנה א-סימטרית המשתמשת במפתח ציבורי כדי להצפין נתונים תוך שימוש במפתח פרטי פרטי לצורך פענוח הנתונים. המערכת נמצאת בשימוש לאבטחת תקשורת באינטרנט כבר למעלה משני עשורים.

RSA יכול להיות באורך מפתח שונה, אך הפופולרי ביותר הוא 1024 ביטים (RSA-1024) ו- 2048 ביטים (RSA-2048).

צוות מומחים הצליח לפצח את RSA-1024 בשנת 2023. זה הוביל לחברות שעושות עסקים דרך האינטרנט להתרחק מהשימוש RSA-1024 בהמוניהם..

למרבה הצער, חלק מספקי ה- VPN עדיין משתמשים ב- RSA-1024 כדי להגן על לחיצות יד של לקוח / שרת. לפני שתחליט על ספק VPN, הקפד לבדוק עם הספק כדי לוודא שהוא כבר לא משתמש ב- RSA-1024 כדי להגן על לחיצות היד שלהם..

RSA-2048 ומעלה נחשב מאובטח, כפי שהוא לא נסדק (עד כמה שמישהו יודע).

עם זאת, זה לא חכם להשתמש בו לבד, מכיוון שהוא אינו מספק סודיות מושלמת. כולל החלפת מקשים של דיפי-הלמן (DH) או עקומת אליפטית דיפי-הלמן (ECDH) בסוויטת הצופן יכולים לתקן זאת, ולאפשר לה לעמוד במפרט ל- PFS..

דיפי-הלמן (DH) ועקומה אליפטית דיפי-הלמן (ECDH)

פרוטוקולי VPN יכולים להשתמש גם בסוג אלטרנטיבי של הצפנת לחיצת יד, המכונה חילופי המפתח הקריפטוגרפי דיפי-הלמן..

בדרך כלל המפתח עושה שימוש באורך מפתח 2048 או 4096 סיביות. (הימנע מכל דבר פחות מ- 2048, אחרת הוא פגיע להתקף לוג’אם.)

היתרון העיקרי של דיפי-הלמן על פני RSA הוא בכך מציע באופן טבעי סודיות מושלמת קדימה הגנה. עם זאת, ניתן לשפר את לחיצת היד של RSA על ידי הוספת חילופי מפתחות DH, המספקת הגנה דומה.

מומחי אבטחה מבקרים את דיפי-הלמן על שימוש חוזר בקבוצה קטנה של מספרים ראשוניים. זה מותיר אותו לפיצוח על ידי מפלגות עם משאבים בלתי מוגבלים, כמו ה- NSA. עם זאת, ניתן ליצור לחיצת יד מאובטחת כאשר היא משמשת כחלק מהתקנת הצופן של RSA.

עקומת אליפטית דיפי-הלמן (ECDH) היא צורה קודמת יותר של קריפטוגרפיה שאין לה את הפגיעויות שיש לדיפי-הלמן. ECDH עושה שימוש בסוג מסוים של עקומה אלגברית, במקום המספרים הראשוניים בהם דיפי-הלמן המקורי משתמש.

ניתן להשתמש ב- ECDH גם יחד עם לחיצת יד של RSA כדי להציע סודיות מושלמת. בנוסף, הוא יכול להצפין לחיצת יד באופן מאובטח ולספק ל- PFS חתימה על עקומה אליפטית אלגוריתם חתימה דיגיטלית (ECDSA).

אורך המפתח של ECDH מתחיל ב 384 סיביות. אמנם זה נחשב בטוח, בכל מה שקשור להצפנת לחיצת יד בפני עצמה, ככל שתארך, כן ייטב.

אימות SHA

אלגוריתם האש מאובטח (SHA) היא פונקציית hash קריפטוגרפי שניתן להשתמש בה לאימות חיבורים, כולל SSL / TLS וחיבורי נתונים.

בעיקרון, SHA משמש ליצירת ערך בדיקה ייחודי לנתונים דיגיטליים. התקן הקולט משתמש בערך הסימון כדי לאשר את שלמות הנתונים.

דוגמה פשוטה יכולה להיות אם ערך הסימון לקובץ או להודעה הוא “456AHD” בצד אחד, והוא גם “456AHD” כאשר הוא מתקבל – ובמקרה זה, הצד המקבל יכול להיות בטוח שאיש לא התמודד עם הנתונים לאורך הדרך.

אז אם אתה מקבל את ההודעה “אתה הכי טוב, קידו” מאמא שלך, ש.א מבטיחה לך שזו לא הייתה עבודת יד של האקר, ושאמא שלך אכן חושבת שאתה הכי טוב, קידו.

חיבורי OpenVPN הם בין אלה שניתן לאמת באמצעות SHA.

SHA יוצרת טביעת אצבע ייחודית מתעודת TLS תקפה. ניתן לאמת את האישור על ידי לקוח OpenVPN. אם מישהו ישנה את התעודה, אפילו הקטנה ביותר, SHA תזהה אותה ותדחה את החיבור.

SHA מסייעת במניעת התקפות, כמו פיגוע האדם באמצע, כאשר צד מנסה להסיט חיבור VPN משרת ה- VPN של הספק לשרת שעוסק בעצמו בהאקר..

ישנן 3 רמות של SHA, הגוברת באבטחה ככל שהן עולות: SHA-1, SHA-2 ו- SHA-3.

בעוד שפונקציות hash של SHA-2 ו- SHA-3 עדיין נחשבות לאבטחות, SHA-1 נשבר בקלות כשמשמש להגנה על אתרים. מכיוון שאתרים המוגנים על ידי SHA-1 עדיין נמצאים בטבע, רוב הדפדפנים המודרניים יזהירו אותך בעת התחברות לאתר “מאובטח” של SHA-1.

מה שלמדנו עד כה – הצפנת VPN

א פרוטוקול VPN היא מערכת ההוראות המשמשות ליצירה ושמירה על חיבור מוצפן בין שני מכשירים, כגון מכשיר נייד או מחשב של משתמש ושרתי שירות VPN..

פרוטוקולים משתמשים באלגוריתמים הנקראים “צ’יפים,”המבצעים את ההצפנה והפענוח של נתונים. הצופן מתואר בצורה הטובה ביותר כסדרת שלבים שצריך לבצע כדי להצפין ולפענח את הנתונים הנשלחים והתקבלו. ספקי VPN מסחריים משתמשים בדרך כלל AES ומצפני Blowfish כדי לאבטח את התקשורת שלהם.

פרוטוקולי שכבת תעבורה לנהל את שירותי התקשורת בין מכשיר ליישומי אינטרנט. פרוטוקול בקרת השידור (TCP) הוא פרוטוקול לתיקון שגיאות, המשמש ביותר להורדת קבצים ושליחת הודעות. פרוטוקול Datagram User (UDP) מהיר יותר, אך אינו כולל תיקון שגיאות ומשמש בצורה הטובה ביותר לזרמת תוכן, כמו תוכן מאת Netflix או ספקי וידאו ומוזיקה אחרים..

ה לחיצת יד של תעבורת שכבת תעבורה (TLS) קובע את המפתחות הסודיים הדרושים כדי לאפשר לשני מכשירים לתקשר. TLS בדרך כלל משתמש במערכת הקריפטו-מפתח של RSA למפתח ציבורי כדי להגן על לחיצת היד, אך היא יכולה להשתמש גם במפתח מפתחות ECDH או Diffie-Hellman.

אלגוריתם האש מאובטח (SHA) היא פונקציית hash קריפטוגרפי המשמשת לאימות חיבורים.

פרוטוקולי VPN

בחלק זה אדון ב- OpenVPN, L2TP / IPSec, IKEv2, SSTP ו- PPTP.

אלה הפרוטוקולים הנפוצים ביותר הנמצאים כיום בשימוש. אני אסביר מה הם ואיך הם עובדים. באופן כללי, נדבר על אלה לפי סדר הפרוטוקול הטוב ביותר עד הגרוע ביותר, כפי שהם מופיעים במשפט הראשון לעיל. עם זאת, אנו נחסוך את הטוב ביותר עבור האחרון: OpenVPN.

מכיוון ש- OpenVPN הוא ללא ספק הסטנדרט בתעשייה, אני אדון בפרטי ביותר כשמדברים עליו. עם זאת, סמוך ובטוח, לא אדפק בפרטים על שאר הפרוטוקולים, מכיוון שהם עדיין בשימוש כבד.

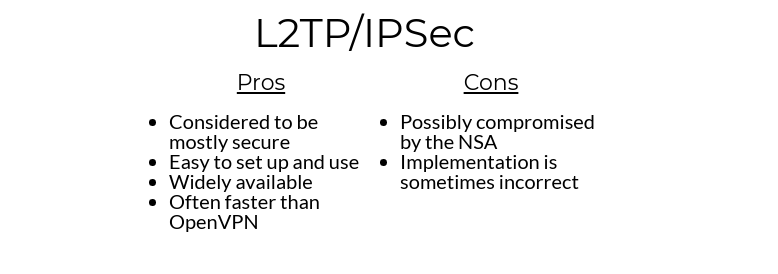

L2TP / IPSec

יתרונות:

- נחשב לבטוח בעיקר

- קל להתקנה ושימוש

- נפוץ

- לעתים קרובות מהר יותר מ- OpenVPN

חסרונות:

- ייתכן שנפגע על ידי ה- NSA

- היישום לפעמים לא נכון

פרוטוקול ה- Layer 2 Tunneling (L2TP) מובנה ברוב מערכות ההפעלה והתקנים מסוגלים VPN. זה מקל על ההתקנה. בדרך כלל משתמשים ב- L2TP בשילוב עם חבילת האימות / הצפנה IPSec (Internet Protocol Security), מכיוון ש- L2TP אינו מספק שום קידוד בפני עצמו..

L2TP / IPsec יכול לעשות שימוש בצ’פרות ה- 3DES וגם ב- AES, אם כי בדרך כלל משתמשים ב- AES, שכן התגלה ש- 3DES פגיע למתקפות Sweet32 ולפגשי אמצע באמצע..

L2TP / IPSec משתמש ב- UDP להחלפת מפתחות מוצפנת ראשונית (לחיצת יד) ולהעברת נתונים.

בעוד פרוטוקול זה מעט איטי יותר מאחרים מכיוון שמארז נתונים פעמיים, ההאטה מתקזזת מעט בגלל הפרוטוקול המאפשר ריבוי חוטים, והצפנה / פענוח המתרחשים ברמת הגרעין..

להלכה, פרוטוקול זה יכול לספק ביצועים טובים יותר מ- OpenVPN.

למרות של- L2TP / IPSec לא נודעו על פגיעות אבטחה משמעותיות, הן אדוארד סנודן והן מומחה האבטחה ג’ון גילמור הצביעו על כך ש- IPSec נחלשה במכוון על ידי “מישהו, לא עובד NSA, אך היה לו קשרים ארוכי שנים עם ה- NSA” בוועדת התקנים IPSec IETF בשלב התכנון, ובכך נפגעה על ידי ה- NSA.

למרבה הצער, חלק מספקי ה- VPN אינם מיישמים כראוי את L2TP / IPSec, תוך שימוש במפתחות משותפים מראש (PSK) הזמינים מאתרי האינטרנט שלהם. זה פותח את האפשרות של תוקף להשתמש במפתח משותף מראש כדי להתחזות לשרת VPN, ומאפשר להם לצותת או להכניס נתונים זדוניים..

אמנם יתכן כי L2TP / IPSec יכול להיות נתון לפגיעויות אבטחה, אם מיושם כראוי, הוא נחשב מאובטח. תאימותו לרוב מערכות ההפעלה והמכשירים היא יתרון מובהק.

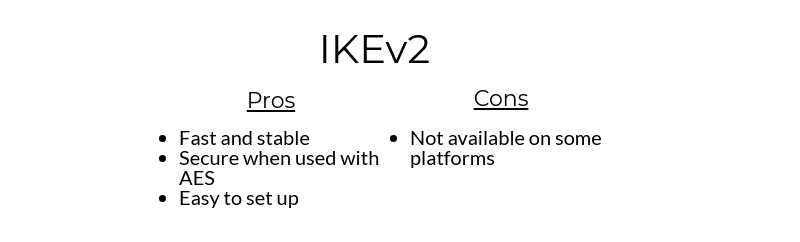

IKEv2

יתרונות:

- מהיר ויציב

- מאובטח כאשר משתמשים בו עם AES

- קל להתקנה

חסרונות:

- לא זמין בחלק מהפלטפורמות

גרסת 2 של Internet Key Exchange (IKEv2) פותחה במקור על ידי שותפות בין סיסקו ומיקרוסופט. הפרוטוקול נתמך על ידי מכשירי Windows 7 ומעלה, מכשירי iOS ו- BlackBerry.

בנוסף לגירסה הרשמית של IKEv2, קוד פתוח, פותחו גרסאות תואמות למערכות הפעלה אחרות.

מכיוון ש- IKEv2 הוא פשוט פרוטוקול מנהור, הוא צריך להיות מזווג עם חבילת אימות, כמו IPSec, כדי להפוך לפרוטוקול VPN מאובטח ומאובטח..

IKEv2 יכול להשתמש במגוון אלגוריתמים קריפטוגרפיים, כולל AES, Blowfish, 3DES וקמליה..

IKEv2 משתמש ב- UDP לצורך חילופי מקשים ראשוניים (ומוצפנים) ולהעברת נתונים.

IKEv2 מאיר כבחירה עבור משתמשי סמארטפונים העוברים בין חיבורי Wi-Fi סלולריים ומקומיים על בסיס קבוע, מכיוון שהפרוטוקול מצוין להתחבר מחדש אוטומטית כאשר משתמשים מאבדים ואז חוזרים לחיבור אינטרנט..

אמנם IKEv2 אינו פופולרי כמו פרוטוקולים אחרים, שכן הוא נתמך בפחות פלטפורמות, אך הביצועים, האבטחה והיכולת שלו ליצור חיבור מחדש באופן אוטומטי הופכים אותו לאופציה תקפה, כאשר זמינה.

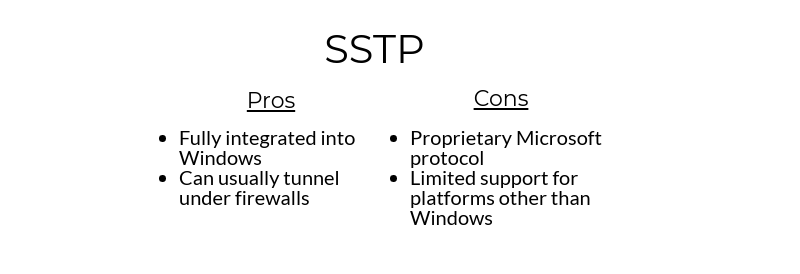

SSTP

יתרונות:

- משולב לחלוטין בחלונות

- יכול בדרך כלל מנהרה מתחת לחומות אש

חסרונות:

- פרוטוקול מיקרוסופט קנייני

- תמיכה מוגבלת בפלטפורמות שאינן חלונות

פרוטוקול המנהרה המאובטחת של Socket Socket (SSTP) הוא תקן הפרוטוקול הקנייני של מיקרוסופט, ולכן הוא משולב היטב עם Windows. הפרוטוקול זמין להתקני Windows, macOS, Linux ו- BSD. SSTP היה זמין להתקנות חלונות מאז שחרורו של Windows Vista SP1.

מיקרוסופט פיתחה את הפרוטוקול לגישה לקוח מרוחק, וככזו אינה תואמת מנהרות VPN מאתר לאתר.

הצפנת SSTP עושה שימוש ב- SSL 3.0, כך שהיא מציעה תכונות ויתרונות הדומים ל- OpenVPN, כולל אפשרות להשתמש ביציאת TCP 443 כדי להימנע מחסימה..

יש חששות עם SSTP, מכיוון שזה לא תקן פתוח, וככזה הוא לא פתוח לבחינה על ידי הציבור. יש חששות משיתוף הפעולה הקודם של מיקרוסופט עם סוכנות הביטחון הלאומית (NSA), ובכיר ב- NSA הודה כי עבד עם מיקרוסופט בפיתוח Windows 7.

ל- SSTP יש את היכולת למנהרה תחת מרבית חומות האש בזכות השימוש בה ב- SSL / TLS מעל יציאת TCP 443. זה יכול להפוך אותה לאופציה אטרקטיבית עבור כלואים שנמצאים מאחורי חומות אש מוגבלות מדי..

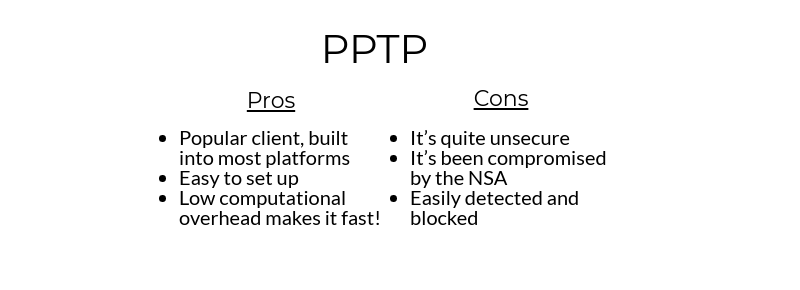

PPTP

יתרונות:

- לקוח פופולרי, מובנה ברוב הפלטפורמות

- קל להתקנה

- תקורה חישובית נמוכה עושה את זה במהירות!

חסרונות:

- זה די לא בטוח

- NSA נפגעה

- מתגלה בקלות ונחסם

קונסורציום בהובלת מיקרוסופט יצר פרוטוקול מנהרת נקודה לנקודה (PPTP) בשנת 1995 כדי ליצור VPNs דרך חיבורי חיוג. זה היה משולב עם Windows 95.

הפרוטוקול הפך במהרה לתקן עבור רשתות VPN ארגוניות. זה נותר פרוטוקול פופולרי לשירות VPN מסחרי שעדיין כיום. עם זאת, במהלך השנים, ככל שטכנולוגיית VPN השתפרה, PPTP נפלה בצד הדרך.

PPTP משתמש במפתחות הצפנה של 128 סיביות, כך שהוא דורש תקורה חישובית נמוכה יותר מאשר פרוטוקולים אחרים ליישום, מה שהופך אותו למהיר יותר מפרוטוקולים רבים אחרים..

עם זאת, PPTP אינו מאובטח כמו פרוטוקולים אחרים ועומד בפני מספר פגיעויות אבטחה. בעוד שמיקרוסופט טופלה רבות מהפגיעויות, המשרד מבוסס רדמונד ממליץ להשתמש SSTP או L2TP / IPsec במקום זאת.

PPTP מצפין את עומסו באמצעות פרוטוקול הצפנת נקודה לנקודה של מיקרוסופט (MPPE). MPPE משתמש באלגוריתם ההצפנה RSA RC4 עם עד מפתחות הפעלה של 128 סיביות לכל היותר.

הסברה הרווחת היא כי סוכנות הביטחון הלאומית (NSA) יכולה לפענח בקלות מידע מוצפן PPTP וכי היא אספה כמויות המוניות של נתונים מהתקופה בה נחשב PPTP לאבטח..

PPTP אינו מומלץ לשימוש במדינות כמו סין, שם ידוע שהממשלה חוסמת את השימוש ב- VPN.

PPTP משתמש גם ביציאת TCP 1723 וגם בפרוטוקול GRE, שנחסמים בקלות, מה שמקל על כלים כמו חומת האש הגדולה של סין לזהות ולחסום את הפרוטוקול..

אני ממליץ בחום למשתמשים להימנע מ- PPTP בכל הזדמנות אפשרית ולהשתמש בהם רק כאשר אין פרוטוקול תואם אחר.

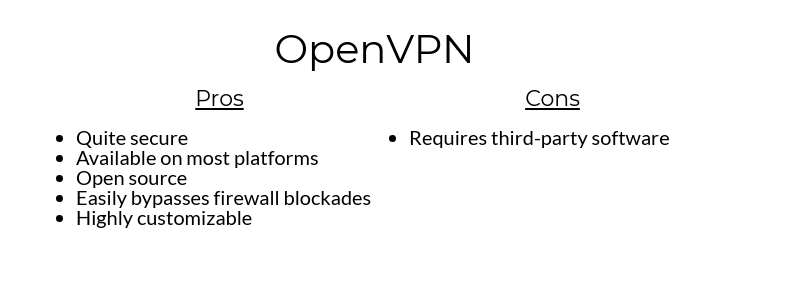

OpenVPN

יתרונות:

- די מאובטח

- זמין ברוב הפלטפורמות

- קוד פתוח

- עוקף בקלות חסימות חומת אש

- ניתן להתאמה אישית מאוד

חסרונות:

- דורש תוכנת צד ג ‘

OpenVPN הוא ללא ספק פרוטוקול ה- VPN הפופולרי ביותר שקיים כיום. זה נתמך על ידי מרבית ספקי ה- VPN המסחריים. OpenVPN הוא פרוטוקול VPN חינמי שהוא גם קוד פתוח, וההצפנה שלו 256 סיביות הופכת אותו לאחד הפרוטוקולים המאובטחים ביותר שם..

OpenVPN ניתן להגדרה גבוהה. למרות שהפרוטוקול אינו נתמך באופן טבעי על ידי אף אחת מפלטפורמות המכשירים הפופולריות, הוא זמין לרובם דרך תוכנת צד ג ‘.

תכונה מסוימת אחת של OpenVPN ההופכת אותה לבחירה פופולרית היא היכולת להיות מוגדרת לרוץ בכל יציאה.

היציאה הבולטת ביותר היא יציאת TCP 443, המשמשת את תעבורת HTTPS. מכיוון שנמל 443 משמש לחיבורים מאובטחים עבור בנקים, קמעונאים מקוונים ומשתמשים אחרים המודעים לאבטחה, חסימת יציאה 443 תגרום הרס לפעילותם של בנקים כאמור ומשתמשים אחרים המודעים לאבטחה..

מסיבה זו, מדינות מגבילות כמו סין יתקשו לחסום את OpenVPN על הסף מבלי לסכן עסקים.

ניתן להגדיר את OpenVPN להשתמש ב- UDP אם המהירות היא החשובה החשובה ביותר באילו דרכים זו תהיה אפשרות חוקית ו / או לאיזה use.ration, או TCP אם תיקון שגיאות הוא הגורם החשוב ביותר.

ספריית OpenSSL בה משתמש OpenVPN כדי להצפין חיבורים תומך במגוון צופרים, אם כי AES ו- Blowfish הם הנפוצים ביותר.

כיצד עובד קידוד OpenVPN

כאמור, קידוד OpenVPN מורכב משני חלקים: הצפנת ערוץ בקרה והצפנת ערוצי נתונים.

בקרת הצפנת ערוץ מגן על החיבור שבוצע בין המחשב או המכשיר שלך לשרתים של ספק VPN.

הצפנת ערוץ נתונים מאבטח את הנתונים בפועל המועברים ומתקבלים על ידי שני הצדדים.

למרבה הצער, חלק מספקי ה- VPN משתמשים בהצפנה חלשה יותר באחד הערוצים הללו – בדרך כלל ערוץ הנתונים – מה שמותיר את הנתונים שלך בסיכון..

חוזק האבטחה של חיבור OpenVPN חזק רק כמו ההצפנה החלשה ביותר שמשתמשת בה.

כדי להבטיח אבטחה מרבית, על שני הערוצים להשתמש בהצפנה החזקה ביותר האפשרית. עם זאת, קידוד חזק יותר יכול להאט את מהירויות החיבור של VPN, וזו הסיבה שספקים מסוימים משתמשים בהצפנה חלשה יותר עבור ערוץ הנתונים – הכל קשור למה שהכי חשוב לך: מהירות או אבטחה.

במידת האפשר, חקור תמיד כל ספק VPN שאתה שוקל על מנת להבטיח שהוא משתמש בשיטה המאובטחת ביותר הקיימת עבור חיבורי OpenVPN שלו..

ההצפנה של ערוץ הבקרה עושה שימוש בטכנולוגיית Transport Layer Security (TLS) כדי לנהל משא ומתן באופן מאובטח על החיבור מהמכשיר שלך לשרתי ה- VPN. הדפדפנים משתמשים ב- TLS כדי לספק חיבור מאובטח לאתרים המאפשרים HTTPS.

לסיכום

כל עוד ספק VPN הטמיע כראוי את OpenVPN בשרתים ובאפליקציות שלו, הפרוטוקול הוא, לעניות דעתי, פרוטוקול ה- VPN המאובטח ביותר סביב.

מביקורת 2023 של OpenVPN הראתה אין נקודות תורפה חמורות זה ישפיע על פרטיות המשתמשים. אמנם היו כמה פגיעויות שהשאירו את שרתי OpenVPN פתוחים להתקפות של מניעת השירות (DoS), אולם הגרסה האחרונה של OpenVPN חיברה את החורים האלה..

בשל ההגנה העליונה של OpenVPN, הגמישות וההשלמה הכללית של תעשיית ה- VPN, אני ממליץ לך להשתמש בפרוטוקול OpenVPN בכל הזדמנות אפשרית..

נסכם

בואו נסתכל על הרעיונות העיקריים אותם סקרנו במאמר זה. זה היה דרך ארוכה ומפותלת, אבל הגענו לסוף.

הצפנה

בצורתו הפשוטה ביותר, הצפנה היא תהליך המרת טקסט קריא (רגיל טקסט) לטקסט לא קריא (צופן טקסט) הקריא רק אם יש לך את “הקוד הסודי” (צופן) כדי לבטל את הטקסט בחזרה לפורמט קריא..

צופני הצפנה הם אלגוריתמים של הוראות כיצד להצפין נתונים, ומפתחות ההצפנה הם פיסות המידע הקובעות את פלט הצופן (כלומר הצופן). פרוטוקולי VPN עושים שימוש בצ’יפים כדי להצפין את הנתונים שלך.

VPN משתמש במנהרה מוצפנת כדי לשמור על חיבור האינטרנט שלך סמוי. זה מונע מכל צד שלישי, כגון ספק שירותי האינטרנט שלך או הממשלה, לנטר ולהקליט את הפעילויות המקוונות שלך.

פרוטוקולי הצפנת VPN

ספק ה- VPN שלך משתמש בפרוטוקולי הצפנה כדי להגן על חיבור האינטרנט שלך.

קיימים סוגים שונים של פרוטוקולי הצפנה לשמירה על חיבורי VPN, לכל אחד מהם היתרונות והחסרונות שלהם. ארבעת השיקולים החשובים ביותר הם אילו צ’יפים (כמו AES או Blowfish), פרוטוקולי שכבת תעבורה, הצפנת לחיצת יד ואימות SHA הם משתמשים.

פרוטוקולי שכבת תעבורה מטפלים בשירותי התקשורת מקצה לקצה (מכשיר למכשיר) ליישומים, כמו אלה המשמשים באינטרנט..

הצפנת לחיצת יד היא התהליך המשמש ליצירת חיבור בין המכשיר שלך לשרת של ספק ה- VPN. “לחיצת יד” זו מאמתת שאתה מתחבר לשרת VPN אותנטי, ולא לשרת “מזויף” של האקר..

אימות SHA הוא פונקציית hash קריפטוגרפית שניתן להשתמש בה לאימות חיבורים.

פרוטוקולים

L2TP / IPSec

פרוטוקול מנהרה של שכבה 2 (L2TP) זמין ברוב מערכות ההפעלה השולחניות והניידות. L2TP הוא קל לשימוש ומשמש בדרך כלל עם חבילת ההצפנה IPSec, מכיוון שהוא אינו מכיל הצפנה משל עצמו. המהירות שלו דומה ל- OpenVPN ו- IKEv2.

IKEv2

פלטפורמות Windows 7 ומעלה, iOS ו- BlackBerry תומכות כולם בפרוטוקול זה. IKEv2 היא בחירה טובה לשימוש בסמארטפון, מכיוון שהיא מאירה להתחבר מחדש לאינטרנט באופן אוטומטי לאחר שהמשתמשים מאבדים ואז חוזרים לחיבורי אינטרנט.

SSTP

SSTP משולב היטב בחלונות, וזמין גם לפלטפורמות macOS, Linux ו- BSD. זה לא תואם לשימוש במנהרות VPN מאתר לאתר. הוא תומך רק באימות משתמשים ולא באימות מכשירים, מה שהופך אותו לשימוש לשימוש רק עבור גישה לקוח מרוחק, למשל כאשר עובד נכנס מרחוק לשרתים ארגוניים..

PPTP

אמנם PPTP קיים הרבה זמן וזמין ברוב הפלטפורמות, אך הוא אינו מאובטח. עם זאת, מכיוון שקוד ההצפנה של PPTP הוא הנמוך ביותר מבין כל הפרוטוקולים, PPTP הוא המהיר ביותר.

OpenVPN

מבין כל הפרוטוקולים שבדקנו בהם, OpenVPN מציעה את ההגנה הטובה ביותר סביב יחס לעומת מהירות. זהו קוד מהיר, מאובטח, אמין ופתוח. אמנם זה לא שייך לפלטפורמת מכשירים, אך יש הרבה אפשרויות של צד שלישי.

OpenVPN היא בחירה טובה במיוחד עבור משתמשי VPN שנמצאים במדינות מגבילות יתר, כמו סין. בעוד שלחומת האש הגדולה של סין יש את היכולת לחסום פרוטוקולי VPN רבים, ממוצע ההטלות שלה נגד OpenVPN אינו גבוה כל כך.

בסגירה

לאחר קריאת מאמר זה, כעת עליך להבין טוב יותר את ההצפנה, וכיצד VPN משתמש בהצפנה כדי להגן על החיבור המקוון שלך ועל הפעילויות הנלוות אליו..

כפי שקראת, בעוד שלכל פרוטוקול VPN יש את נקודות החוזק והחולשה שלו, כולם מציעים לפחות הגנה מסוימת כאשר הם מוגדרים כהלכה. OpenVPN הוא ההימור הטוב ביותר להגנה, תאימות ומהירות מסביב.

כשאתה שוקל ספק VPN, וודא שהוא מציע OpenVPN כאפשרות פרוטוקול על מנת לספק את ההגנה הטובה ביותר לפעילויותיך האישיות והעסקיות באופן מקוון..

אני ממליץ מאוד על ExpressVPN כאופציה, מכיוון שהם מספקים הגנת OpenVPN, בנוסף למהירויות החיבור המצוינות שלהם, כיסוי שרת גלובלי, הגנת פרטיות ושירות לקוחות.

ExpressVPN מספק גם אפליקציות בעלות יכולת OpenVPN כמעט לכל פלטפורמה מחוברת מודרנית.

לקבלת מידע נוסף, בקר באתר ExpressVPN.

“VPN & אבטחת אינטרנט “מאת מייק מקנזי מורשה תחת CC ב 2.0