おそらく、仮想プライベートネットワーク(VPN)の最も重要な機能は、コンピューターとVPNプロバイダーのサーバー間で送信されるデータを暗号化する機能です。.

VPNの暗号化は、個人データやビジネスデータを保護するだけでなく、online索好きな目からオンラインアクティビティを安全に保ちます.

この記事では、暗号化について詳しく説明します。暗号化とは何か、どのように機能するか、最高のVPNプロバイダーがどのようにそれを使用して顧客のIPアドレスとデータを公開から保護するかについて説明します。.

この記事の終わりまでに、暗号化についてあなたが思っていた以上に理解できるようになり、VPNプロバイダーの宣伝文句をふるい分ける準備が整います。.

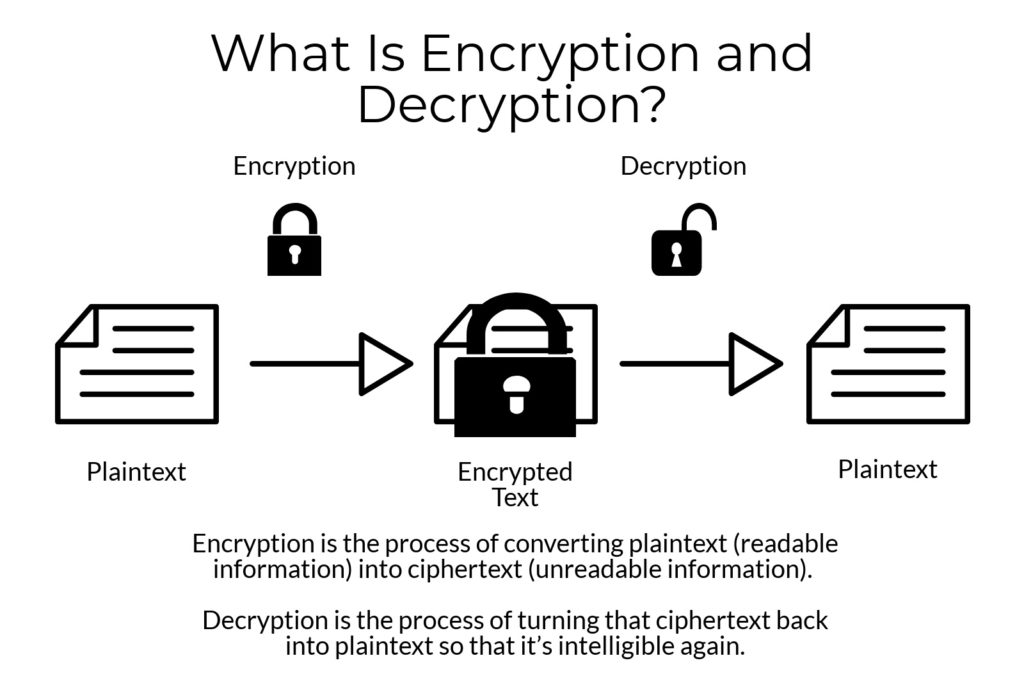

暗号化とは?

暗号化 変換のプロセスです 平文 (読み取り可能な情報)に 暗号文 (読めない情報).

解読 それを回すプロセスです 暗号文 に戻る 平文 再びわかりやすいように.

あなたとあなたの友人が小学校でメモを送信するために「秘密のコード」を使用した方法を覚えていますか?最新の暗号化技術は似ていますが、「A = 1、B = 2」などよりも解読がはるかに困難です。.

最新の暗号化技術では、秘密の暗号キーを使用してユーザーのデータを「スクランブル」することで、暗号キーを所持していない人が読み取れないようにし、部外者が個人情報を読み取れないようにします.

のために エンコード 平文または デコードする 暗号文、 秘密鍵 が必要です。両方のキーは 暗号, これは、暗号文を作成およびデコードするためにプレーンテキストに適用されるアルゴリズムです.

銀行、クレジットカード処理業者、販売者などは、暗号化を使用して、クレジットカード番号、注文情報、その他の機密データなどの機密情報を部外者のpr索好きな目から保護します。.

ただし、この記事の目的上、暗号化に集中します。 VPNプロバイダー ユーザーの情報(Webトラフィック、ダウンロードしたファイル、アクセスしたサービスなど)を、個人的な行動を覗きたい人から保護するために使用する.

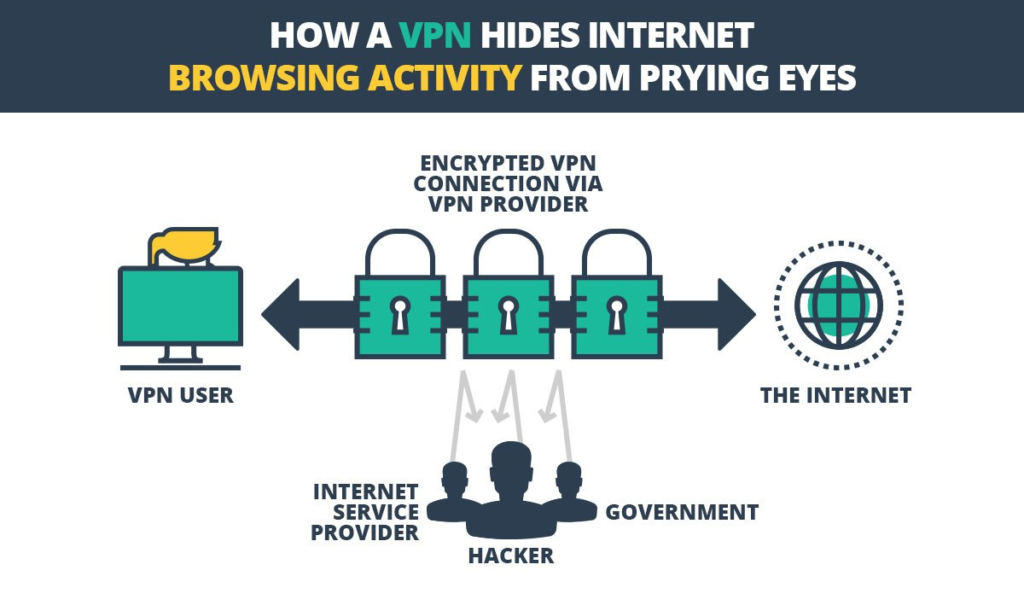

VPNは、インターネット接続を暗号化の「トンネル」を通してルーティングし、インターネットサービスプロバイダー、法執行機関、ハッカーなどの部外者がIPアドレス、オンライン旅行、および関連する機密の個人やビジネスを監視できないようにします。情報.

の 暗号化のトンネル 地下鉄や高速道路のトンネルのように機能するため、適切な名前が付けられています.

たとえば、地下鉄が足元にあることは知っているかもしれませんが、トンネルを通過する列車の数、各車両の数、乗車している乗客の数、乗車した場所、乗車した場所、または乗車した場所はわかりません行く.

VPN接続は仮想の「トンネル」として機能し、外部からのオンライン旅行を保護し、あなたが今何をしているのかを知ることを防ぎます.

暗号化の仕組み

この記事の前半で、暗号化の仕組みについて簡単に説明しました.

もちろん、21世紀にデータを保護するために使用された最新の暗号化は、それほど単純には機能しませんが、プロセスは類似しています.

使用する暗号化がアルファベットや数字の置換(小学校で使用したものなど)と同じくらい簡単な場合、簡単に解読できます.

最新の暗号化は、高度な数学に基づいています アルゴリズム 暗号化と復号化を行う ずっと より複雑.

現在使用されている暗号化キーには、対称と非対称の2つの主要なタイプがあります。.

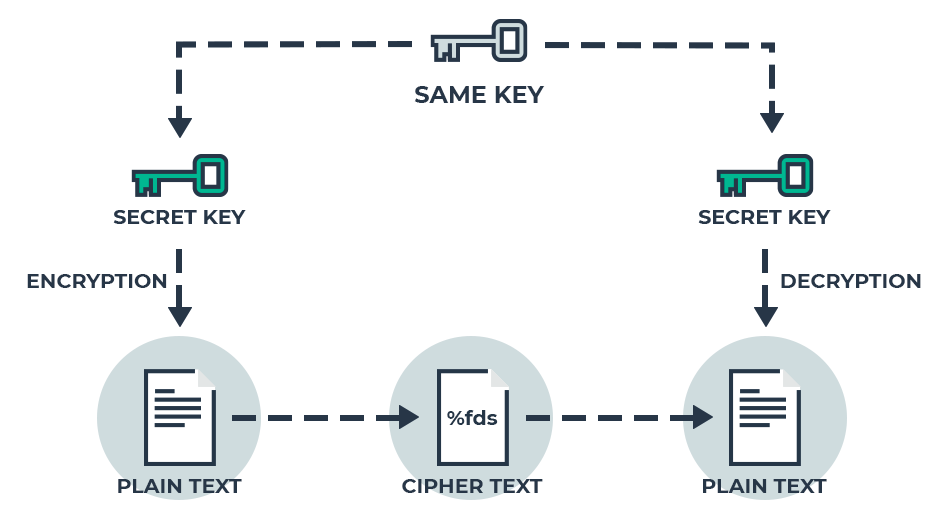

対称鍵アルゴリズム(秘密鍵)

- プロ:高速

- 短所:非対称よりも安全性が低い

A 対称鍵アルゴリズム 平文データソースの暗号化と結果の暗号文の復号化の両方に同じ暗号化キーを使用します.

情報を共有する2者は、データの暗号化と復号化に使用する特定のパスワード(キー)について合意する必要があります。関係者がキーを交換する必要があるのは一度だけなので、これは物事をシンプルに保ちます.

対称キー(別名 秘密鍵)は、新しいキーが毎回作成される1回限りの状況で一般的に使用されます。 Apple PayやAndroid Payなどの支払いソリューションは、支払いを保護するために、ワンタイムトークンの形式でワンタイム対称キーアルゴリズムを使用します.

対称鍵アルゴリズムは もっと早く 非対称キーよりも重要です。キーが1つしかないためです。ただし、これも欠点です。 キーを取得する部外者 当事者が送受信しているすべての暗号化された情報を簡単に解読できます.

ユーザーは事前にキーに同意する必要があるため、傍受は完全に可能です。 暗号化されていないチャンネル, 電話、メール、テキストメッセージなど、すべて独自の方法で安全ではありません.

このプロセスは、複数の関係者とデータを共有する必要があるユーザーにとっても苦痛です。これは、各パーティで使用される一意のキーの要件によるものです。もちろん、すべてのユーザーに同じキーを使用できますが、その後、誰もが他の全員のデータを復号化できます.

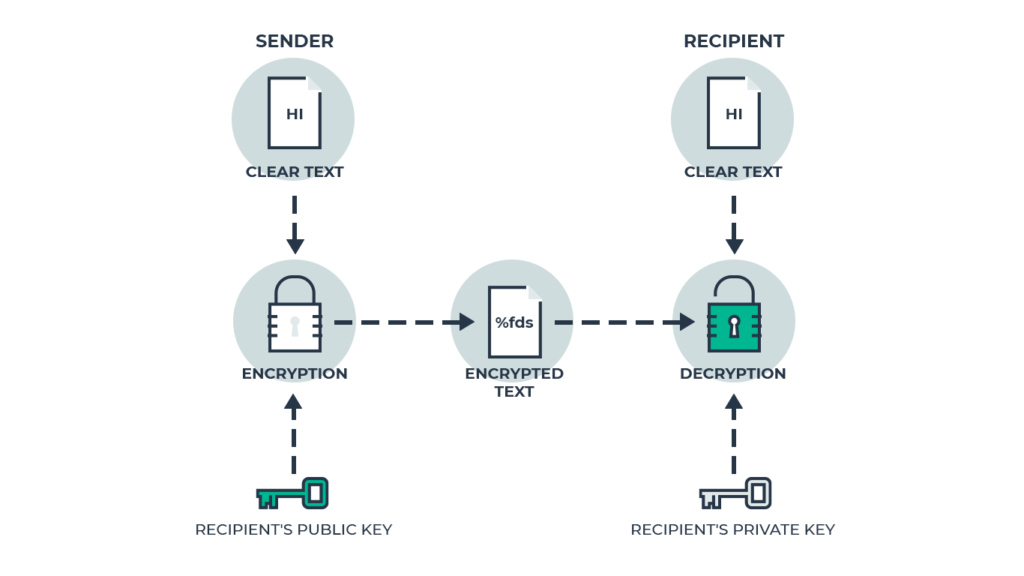

非対称キーアルゴリズム(公開キー)

- プロ:対称より安全

- 短所:遅い

あ 非対称鍵アルゴリズム 使用する 違う 平文の暗号化および結果の暗号文の復号化のためのキー。プロセスは公開鍵と秘密鍵の両方を使用します.

の 公開鍵 に慣れている 暗号化する データ、および 秘密鍵 に慣れている 解読する データ。データの対象受信者のみが秘密鍵を知っています。公開鍵を使用して暗号化されたメッセージは、対応する秘密鍵を使用することによってのみ復号化できます.

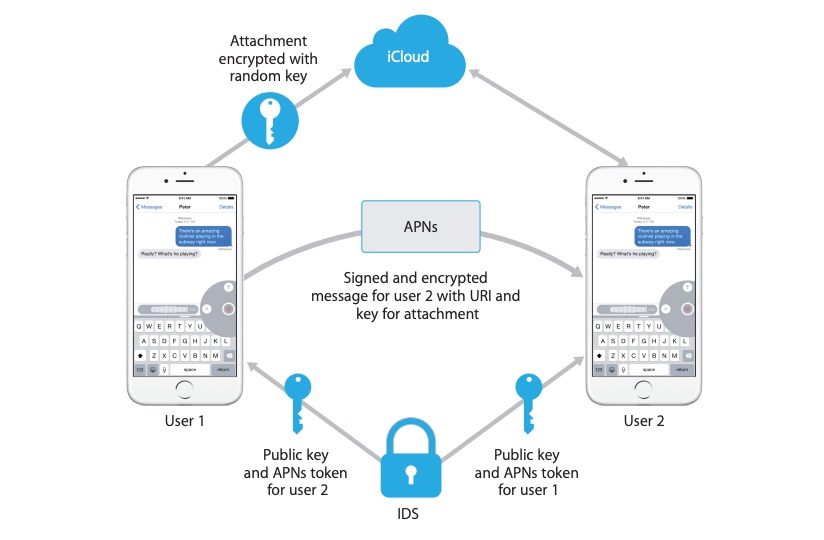

AppleのiMessageサービスを使用して、非対称暗号化の仕組みを説明します.

家族の再会が近づいており、おばあちゃんのダブルチョコレートコカコーラケーキを作りたいが、レシピがありません。だから、iPadを手に取り、お母さんのiPhoneにメッセージを送信します.

あなたとお母さんがiPadをセットアップしているときに、iMessageをオンにしました。これは、SMSメッセージングサービスのように機能するエンドツーエンドの暗号化されたメッセージングサービスですが、メッセージを保護します。.

iPadで、iMessageアプリは、iPadで受信したデータを復号化するために使用する秘密キーを作成しました.

お母さんのiPhoneで、iMessageアプリは、彼女がiPhoneで受信したデータを復号化するために使用する(異なる)秘密鍵を作成しました.

どちらの場合も、秘密鍵はその特定のデバイスに固有です。iPad用に1つの秘密鍵、お母さんのiPhone用に1つの秘密鍵.

アプリはまた、Appleのサーバーに一意の 公衆 それらのサーバーに保存されている各ユーザーのキー.

お母さんにメッセージを送信すると、デバイスはAppleのサーバーからお母さんの公開キーを取得して使用します 公衆 への鍵 暗号化する あなたの発信メッセージ、それがあなたの電話を離れる前に.

送信すると、Appleのサーバーは暗号化されたメッセージを母親のiPhoneに転送します。 民間 キー 解読する あなたのメッセージ.

お母さんが返信すると、プロセスは再び実行されますが、逆になります。今回、あなたへのあなたの母親のメッセージは、 きみの (Appleのサーバーから取得した)公開キーを使用して、iPadでメッセージを復号化します きみの 秘密鍵.

これにより、非対称暗号化が行われます より安全に 単一のキーを共有する必要がなくなるため、対称暗号化よりも.

ただし、非対称暗号化プロセスは対称暗号化より数学的に複雑であるため、計算オーバーヘッドが増加するため、暗号化/復号化プロセスは 時間がかかります, 伝送をわずかに遅くする.

VPNは非対称暗号化を使用して対称セッションキーを交換し、それが残りのセッションで使用されます。前述のコンピューティングのオーバーヘッドにより、通常のISP接続とは異なり、VPNを使用すると接続速度が遅くなることに気付くでしょう。.

暗号化キーの長さ

暗号化の強度は、暗号化キーの ビットサイズ. 一般に、キーが長いほど、暗号化は強力になります.

基本的に、キーの長さが長いほど、キーを作成できる組み合わせが増え、ブルートフォースがキーの正しい値を見つけ出すのが難しくなります。.

の ビットサイズ キーの「」は、アルゴリズムの表現に使用される1と0(バイナリ)の数を指します。これは キーの長さ. 2つの用語は交換可能ですが、「キーの長さ」はより一般的な用語です.

以下の表は、キーサイズが増加するにつれて、可能な暗号化キーの組み合わせが指数関数的にどのように増加するかを示しています。

| キーサイズ | 可能なキー順列 |

| 1ビット | 2 |

| 2ビット | 4 |

| 8ビット | 256 |

| 16ビット | 65536 |

| 64ビット | 4.2 x 10 ^ 9 |

| 128ビット | 3.4 x 1 ^ 38 |

| 192ビット | 6.2 X 10 ^ 57 |

| 256ビット | 1.1 x 10 ^ 77 |

1ビットは1つの2進数であり、オン(1)またはオフ(0)の2つの順列を提供します。 2ビットは2桁の2進数(00、01、10、11)を提供し、4つの順列を提供します。上記の表では、128ビット未満のキーサイズは簡単にクラックされるため、128ビット未満のキーサイズはデモ目的でのみ含まれています。.

キーサイズが大きくなると、可能な組み合わせの数と暗号の複雑さが増します。これは、ハッカーがキーに対してブルートフォース攻撃を実行する成功率にも影響します。.

A ブルートフォース攻撃 攻撃者が正しいパスワードまたはキーを見つけるまで、パスワードまたはキーのすべての可能な順列を実行するときです。スーパーコンピューターを使用している場合でも、最新の暗号化を解読するには数年かかる場合があります.

世界で2番目に速いスーパーコンピューターであるSunway TaihuLightは、1秒あたり93ペタフロップスの能力があり、パーソナルコンピューターよりも数百万倍高速です。.

ScramBoxは、Sunway TaihuLightを使用すると27,337,893兆兆兆兆兆兆となると計算しました(そうです), 4 何兆年にもわたって、最も強力な最新の暗号化方式の1つであるAES 256ビットキーを解読します(次のセクションで説明します).

そして、これは世界最速のスーパーコンピューターの1つです。 AES-256をクラックする高性能PCの場合、27兆兆兆兆兆兆 兆 年.

宇宙はたった150億年前だということを思い出させてください。生命への答え、宇宙、すべてが計算するのにそれほど時間はかかりません.

ハッカーがあなたの銀行口座にアクセスするのに長い時間待っていると言うだけで十分です。だから誰もその時間がないので、AES-256の暗号化の背後でデータが安全であることを安心できます.

暗号化暗号-それらは何ですか?

前のセクションで見たように、暗号化キーの長さは、暗号化に関係する生の数字の実際の数です.

今、私たちは見てみましょう 暗号, 暗号化の実行に使用される実際のアルゴリズム(または一連のステップ)です。 VPNプロトコルは、これらの暗号を使用してデータを暗号化します。 (次のセクションでプロトコルについて説明します。)

現代のコンピューター暗号を総当たり攻撃することは基本的には役に立たないが、設計が不十分な暗号には、関連する暗号を破るためにハッカーが悪用できる弱点がある場合がある.

幸いなことに、キーの長さを長くすると、可能な組み合わせの数が増えるため、これらの弱点を補うことができます.

ただし、キーの長さだけでは、暗号の強度を正確に示すことはできません. 暗号の複雑さとキーの長さの組み合わせが重要です.

実際のアプリケーションでは、キーの長さが長いほど、より多くの計算が必要になり、より多くの処理能力が必要になるため、セキュリティと使いやすさのバランスを見つける必要があります.

現在使用されている最も一般的な暗号はAESです.

AES

米国国立標準技術研究所(NIST)は2002年にAESを設立しました。AESは「Advanced Encryption Standard」の略で、電子データの暗号化の仕様です。.

AESは、AES-128、AES-192、およびAES-256の3つのブロック暗号で構成されています。それぞれ128、192、256ビットのキーを使用してデータを暗号化および復号化します.

AESは 対称暗号, データの暗号化と復号化の両方に同じキーを使用するため、送信側と受信側の両方が同じ秘密キーを知って使用する必要があります.

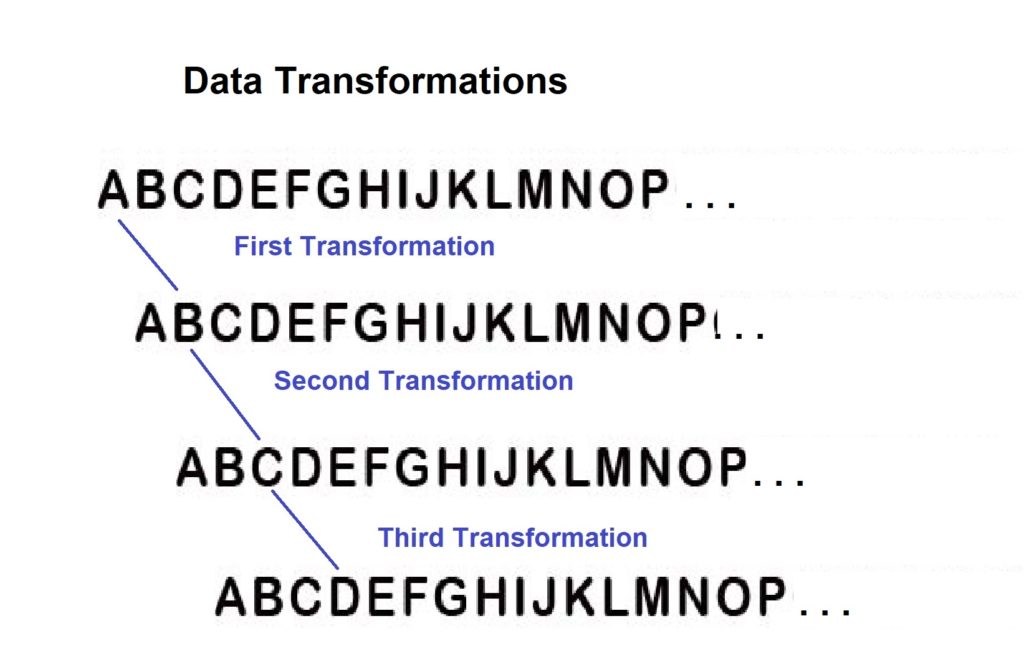

アルゴリズムは、特定の数の データ変換 配列に格納されたデータに対して実行されます。データ変換の数はキーの長さによって決まります。つまり、128ビットの場合は10、192ビットの場合は12、256ビットのキーの場合は14です。これは多型として知られています.

たとえば、1つの単純な文字シフト暗号を使用しているとします。 AはBに等しく、B = C、C = D、D = Eなどとなります。最初の変換では、AはBと等しくなるように設定されます。次に、2番目の変換では、AはCと等しくなります。 3回目、AはDに等しい。等々.

したがって、10個の変換を実行するAES-128を使用している場合、AはKと等しくなります。.

もちろん、AES暗号は 遠い 単純な文字シフト暗号よりも複雑であるため、最終結果は、AがKに等しいよりもはるかに複雑で、解読が困難になります。.

2002年に設立されて以来、AES暗号化標準を攻撃するためのかなりの量の研究がありました。.

ただし、AESは 信頼できる防衛. 唯一の攻撃 だった 成功したのは、実装または管理関連の脆弱性を悪用するハッカーによるものでした。 (つまり、セットアップ中の人為的エラー。)

完全転送秘密

完全転送秘密 (PFS)は「Forward Secrecy」とも呼ばれ、暗号を使用するシステムであり、新しい一意の(または「一時的な」)秘密暗号化キーのセットがそれぞれに対して生成されます。 セッション.

TechTermsは、セッションを「2つのシステム間の通信の制限時間」と定義します。簡単な英語では、これは通常、ユーザーがWebサイトにログインしてからログアウトまたはブラウザーを閉じるまでの時間を指します。.

各セッションには独自のキーがあり、これらのキーは何度も使用されます.

Perfect Forward Secrecyは、ハッカーが一定の「マスターキー」を悪用する能力を削除します。ユーザーのウェブサイトアカウント自体のキー。キーがハッキングされても, その単一セッションのみが危険にさらされます, 他のすべてのセッションは安全なままです.

PFSは、特にHTTPS WebサイトとOpenVPN接続の両方で、個々のセッションを保護する優れた方法です。検索大手のGoogleは2011年11月に、PFSを使用してGmailセッション、および検索、ドキュメント、Googleを保護することを発表しました。+.

これまでに学んだこと-暗号化

暗号化 読み取り可能な平文を読み取り不可能な暗号文に変換するアルゴリズムのプロセスです。 解読 その暗号文を平文に戻すアルゴリズムのプロセスです.

鍵アルゴリズムには、対称と非対称の2つのタイプがあります. 対称 鍵アルゴリズムは秘密鍵のみを使用するため、高速ですが安全性は低下しますが、 非対称の 主要なアルゴリズムの使用 民間 そして 公衆 キー、それを遅くするが、はるかに安全にする.

暗号化 暗号 データを変換(暗号化)する方法(A = K、B = Lなど)の命令のアルゴリズムであり、暗号化キーはデータが変換される回数を示します.

暗号化 キー 暗号化アルゴリズムの出力を決定する情報の断片であり、平文情報の暗号文への変換を指定します。キーのビット数が多いほど、暗号化のレベルが高くなります.

VPN暗号化

このセクションでは、仮想プライベートネットワーク(VPN)が暗号化を使用してオンラインアクティビティとそれに関連する個人およびビジネス関連データを保護する方法について説明します.

さらに、プロバイダーが使用するさまざまな種類のVPN暗号化プロトコルに関する情報を共有し、それらがどのように機能するかを説明し、各プロトコルの長所と短所を説明します.

VPNソフトウェアは、コンピューターからプロバイダーのVPNサーバーに渡されるすべてのデータを暗号化します。この暗号化された「トンネル」は、第三者の目からあなたのIPアドレスとオンライン旅行の両方を安全に保ちます.

プロトコルとは?

A VPNプロトコル メカニズムまたは「命令セット」(または、簡略化するために、メソッド) 暗号化された接続を作成および維持します ユーザーのコンピューターまたは他の接続デバイスとVPNプロバイダーのサーバー間.

VPNプロトコルは暗号化アルゴリズムを使用して、データをpr索好きな目から保護します.

VPNプロトコルを使用する場合、接続されたデバイスはプロトコルの一連の指示に従い、デバイスとVPNサーバー間で送受信されるデータを暗号化および復号化する方法を指示します。.

商用VPNプロバイダーはさまざまな種類のセキュリティプロトコルを使用しており、それらにはすべて長所と短所があります。ほとんどのVPNプロトコルには独自の暗号化アルゴリズムが組み込まれていますが、これはすべてのプロトコルに当てはまるわけではありません。後で説明します.

プロトコルの仕組み?

各VPNプロトコルには、独自の長所と短所、および独自の機能があります.

たとえば、OpenVPNでは、ユーザーはUser Datagram Protocol(UDP)またはTransmission Control Protocol(TCP)のいずれかを使用して接続できますが、IKEv2はインターネット接続を失ったユーザーの再接続に特に優れています.

ただし、それらを構成するもののうち、4つを考慮することが最も重要です。暗号、トランスポート層プロトコル、ハンドシェイク暗号化、SHA認証です。これらのそれぞれについては、以下のセクションで説明します.

それを説明した後、今日VPN業界で最も普及しているプロトコルを紹介します。これらには、OpenVPN、L2TP / IPSec、IKEv2、SSTPおよびPPTPが含まれます.

ほとんどのプロトコルはその設定で設定されますが、OpenVPNは高度な設定が可能なため際立っているため、このセクションでは例として使用します。.

暗号

前述したように、プロトコルは「暗号」と呼ばれるアルゴリズムを使用して、データの暗号化と復号化を実行します。暗号は、データを暗号化/復号化するために従う一連のステップです.

OpenVPNなどの一般的なVPNプロトコルには、複数の対称キー暗号を使用して、制御チャネルとデータチャネルの両方でデータを保護する柔軟性があります.

制御チャネル 暗号化により、コンピューターまたはデバイスとVPNプロバイダーのサーバー間の接続が保護されます. データチャネル 暗号化により、両当事者が相互に送信している実際のデータが保護されます.

商業プロバイダーが通信を保護するために使用する最も一般的なプロトコルは、AES、Blowfish、および(それほどではないが)Camelliaです。.

AES

前のセクションでAESについて言及しましたが、その人気を考慮して、記事のこのセクションでそれを再検討することが重要だと感じています.

AESはほぼ間違いなく今日使用されている最も一般的な対称キー暗号であり、米国政府でさえAES-256を使用してデータを保護しています。 AESは非常に安全であると見なされており、米国国立標準技術研究所によってそのように認定されています.

AESは、AES-128、AES-192、およびAES-256の3つの異なるビットサイズで利用できます。 AES-128およびAES-256が最も使用されています。 AES-256は2つのオプションの中で最も強力ですが、AES-128は専門家が確認できる限り安全です.

フグ

国際的に有名なセキュリティ技術者であるブルース・シュナイアーは、OpenVPNが使用するデフォルトの暗号であるBlowfish-128を開発しました。対称キーブロックは特許がなく、ロイヤリティフリーであり、使用にライセンスは不要です。.

Blowfishのキーサイズは32〜448ビットの範囲ですが、128ビットのキーサイズはユーザーがデータを保護するために通常使用するものです.

フグはカジュアルな使用に十分安全です。ただし、弱点はあります。暗号の一部の実装にはバグがあります。ただし、参照(ベース)バージョンにはバグは含まれません.

カメリア

Camelliaは安全で最新の暗号ですが、米国国立標準技術研究所は認定しておらず、AESほど脆弱性のテストも行っていません.

Camelliaは、128、192、および256ビットのキーサイズで利用できます。三菱電機とNTTは、ハードウェアとソフトウェアの両方の実装に適した暗号を共同開発しました.

トランスポート層プロトコル:TCPおよびUDP

Transmission Control Protocol(TCP)およびUser Datagram Protocol(UDP)は、トランスポート層プロトコルです。トランスポート層プロトコルは エンドツーエンドの通信サービス インターネットで使用されるようなアプリケーション用.

TCP

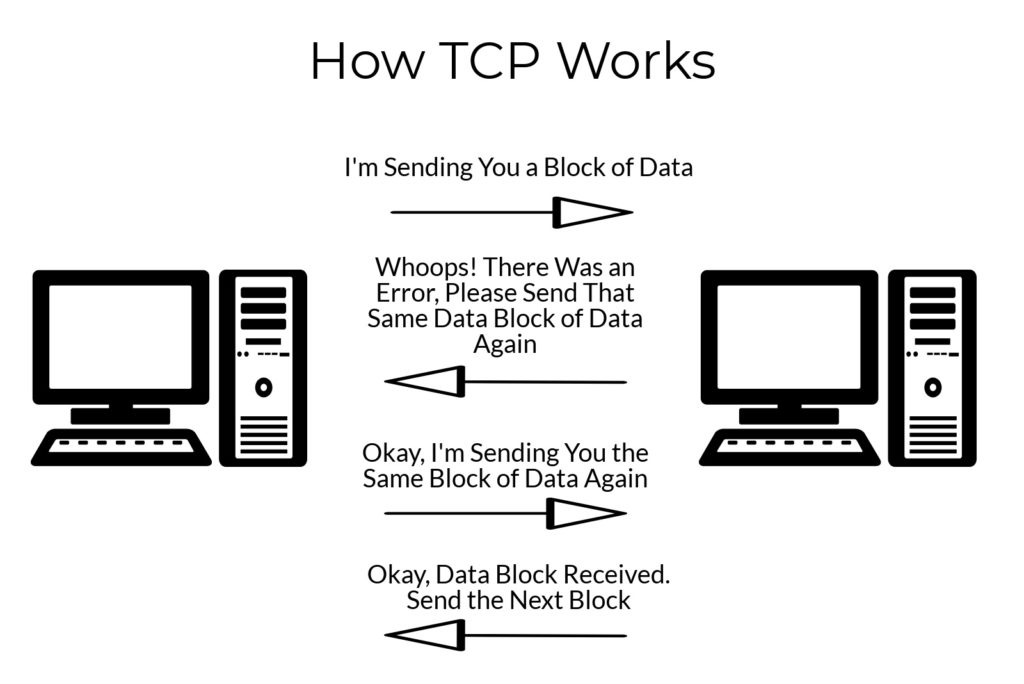

Transmission Control Protocol(TCP)は、信頼性が高く、順序付けられているが、遅い通信を提供します.

TCPを使用してメッセージ、ファイル、または別のタイプの情報を送信する場合、送信者は、情報が受信者に配信されると確信できます。 破損なし (データのエラー)および 適切な順序で. これは、ファイルの転送とメッセージの送信に特に重要です.

TCPはデータを「ストリーム」で送信します。各パケットの開始または終了を示すものは何もありません。そのため、データを適切に受信するにはより多くの処理能力が必要になるため、デバイスに大きな負荷がかかります.

TCPデータストリームの一部が誤った順序で到着した場合、データの適切な順序で組み立てられる前に、データの再送信要求が処理の一部として自動的に送信されます。これにより より高い処理オーバーヘッド.

TCPはWorld Wide WebでHTTPアクセス(Webページの表示)、電子メール、ファイル転送、その他の操作に使用されます.

UDP

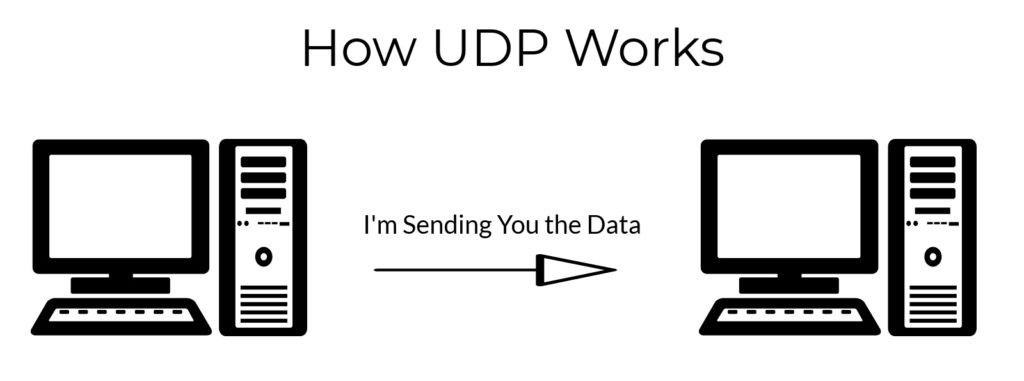

User Datagram Protocol(UDP)は、より高速ですが信頼性の低い通信を提供します.

UDPを使用して情報を送信する場合、送信者は情報が送信者に届くという知識があるため安全ではありません。また、送信された場合、正しい順序ではない可能性があります。さらに、UDPが提供するように、データが到着すると、データが破損する可能性があります エラー修正なし 全然.

つまり、次のような重大な1ワードのテキストメッセージを重要な相手に送信すると、

「美しい楽園を見つけました。それはあなたのものです、女の子。クリス」

次に、代わりに次のように到着する場合があります。

「美しい少女を見つけました。楽園です。あなた、クリス」.

したがって、ファイルをダウンロードしたり、テキストメッセージなど、正しい順序にする必要のある他の情報を送受信するための最良のプロトコルではありません。.

UDPはもっと 軽量 接続の追跡、メッセージの順序付け、またはその他のプロセッサ集約型の操作をサポートしていないため、TCPよりもUDPは気にしません。受信した順番に関係なく、間違った順番で情報を取得します。.

UDPはデータパケットを個別に送信します。パケットが到着した場合、パケットは順不同で到着する可能性があります.

UDPは、ドメインネームシステム(DNS)、ストリーミングメディアアプリケーション(Netflixなど)、およびオンラインマルチプレイヤーゲームに使用されます。.

ハンドシェイク暗号化

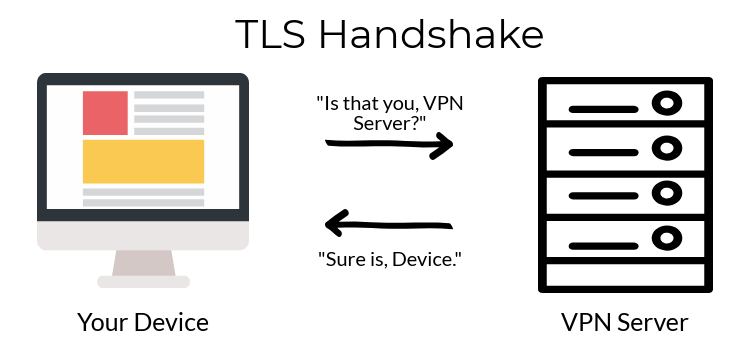

デバイスとVPNプロバイダーのサーバーの間に接続を作成するとき、プロセスは トランスポート層セキュリティ(TLS)ハンドシェイク 2人が通信するために使用される秘密鍵を確立する.

この「握手」 検証する 攻撃者の「なりすまし」サーバーではなく、VPNプロバイダーのサーバーに接続していること.

TLSは通常、RSA公開鍵暗号システムを使用してハンドシェイクを保護し、非対称暗号化とデジタル署名アルゴリズムを使用してTLS / SSL証明書を識別します。ただし、ECDHまたはDiffie-Hellmanキー交換も使用する場合があります.

RSA

RSA(Rivest–Shamir–Adleman)は非対称暗号化システムであり、公開鍵を使用してデータを暗号化し、別の秘密鍵を使用してデータを復号化します。このシステムは、20年以上にわたってインターネット上の通信を保護するために使用されてきました.

RSAにはさまざまなキー長を設定できますが、最も一般的なのは1024ビット(RSA-1024)および2048ビット(RSA-2048)です。.

専門家チームは2023年にRSA-1024を解読することができました。これにより、インターネットを介してビジネスを行う企業がRSA-1024を大量に使用することから遠ざかりました。.

悲しいことに、一部のVPNプロバイダーは、RSA-1024を使用してクライアント/サーバーハンドシェイクを保護しています。 VPNプロバイダーを決定する前に、プロバイダーと連絡を取り、RSA-1024を使用してハンドシェイクを保護していないことを確認してください。.

RSA-2048以降は安全と見なされます, クラックされていないため(誰かが知っている限り).

ただし、Perfect Forward Secrecyを提供しないため、単独で使用するのは賢明ではありません。暗号スイートにDiffie-Hellman(DH)またはElliptic Curve Diffie-Hellman(ECDH)キー交換を含めると、これを改善でき、PFSの仕様を満たすことができます.

Diffie-Hellman(DH)および楕円曲線Diffie-Hellman(ECDH)

VPNプロトコルは、Diffie-Hellman暗号キー交換と呼ばれる代替タイプのハンドシェイク暗号化も使用できます。.

キーは通常、2048ビットまたは4096ビットのキー長を使用します。 (2048未満は避けてください。さもないと、logjam攻撃に対して脆弱になります。)

RSAに対するDiffie-Hellmanの主な利点は、 Perfect Forward Secrecyをネイティブで提供 保護. ただし、RSAハンドシェイクは、DHキー交換を追加して、同様の保護を提供することで改善できます。.

セキュリティの専門家は、Diffie-Hellmanが少数の素数のセットを再利用したことを批判しています。これにより、NSAのような無制限のリソースを持つ関係者によるクラックにさらされやすくなります。ただし、RSA暗号セットアップの一部として使用される場合、安全なハンドシェイクを作成することは可能です.

楕円曲線ディフィーヘルマン(ECDH) は、Diffie-Hellmanが持つ脆弱性を持たない、より新しい暗号形式です。 ECDHは、元のDiffie-Hellmanが使用する素数の代わりに、特定のタイプの代数曲線を使用します.

ECDHはRSAハンドシェイクと組み合わせて使用して、Perfect Forward Secrecyを提供することもできます。さらに、ハンドシェイクをそれ自体で安全に暗号化し、PFSに楕円曲線デジタル署名アルゴリズム(ECDSA)署名を提供できます。.

ECDHキーの長さは384ビットから始まります。これは安全であると考えられていますが、それ自体でハンドシェイクを暗号化することになると、長いほど良いです.

SHA認証

セキュアハッシュアルゴリズム(SHA) SSL / TLSやデータ接続を含む接続の認証に使用できる暗号化ハッシュ関数です.

基本的に、SHAは 一意のチェック値 デジタルデータ用。受信デバイスは、チェック値を使用してデータの整合性を確認します.

簡単な例は、ファイルまたはメッセージのチェック値が片側で「456AHD」であり、受信時に「456AHD」である場合です。この場合、受信者は誰もデータを改ざんしていないと確信できます。道.

そのため、母親から「あなたは最高だ、子供だ」というメッセージを受け取った場合、SHAはこれがハッカーの手仕事ではなく、あなたのお母さんがあなたが最高だと思います.

OpenVPN接続は、SHAを使用して認証できる接続の1つです.

SHAは、有効なTLS証明書から一意のフィンガープリントを作成します。証明書はOpenVPNクライアントによって検証できます。誰かが証明書を変更した場合、たとえほんの小さなビットであっても、SHAはそれを検出して接続を拒否します.

SHAは、当事者がプロバイダーのVPNサーバーからハッカー自身のサーバーにVPN接続を変更しようとする中間者攻撃などの攻撃を防ぐのに役立ちます.

SHAには3つのレベルがあり、上昇するにつれてセキュリティが向上します:SHA-1、SHA-2、およびSHA-3.

SHA-2およびSHA-3ハッシュ関数はまだ安全と考えられていますが、SHA-1はWebサイトを保護するために使用すると簡単に壊れます。 SHA-1で保護されたWebサイトは未だに普及しているため、最新のブラウザのほとんどは、SHA-1の「安全な」サイトに接続するときに警告を表示します.

これまでに学んだこと– VPN暗号化

A VPNプロトコル ユーザーのモバイルデバイスまたはコンピューターとVPNサービスのサーバーなど、2つのデバイス間の暗号化された接続を作成および維持するために使用される一連の命令です。.

プロトコルは、「暗号,」データの暗号化と復号化を実行します。暗号は、送受信されるデータを暗号化および復号化するために従うべき一連のステップとして最もよく説明されます。商用VPNプロバイダーは通常、 AES およびBlowfish暗号を使用して通信を保護します.

トランスポート層プロトコル インターネットアプリケーションのデバイス間通信サービスを管理します。 Transmission Control Protocol(TCP)はエラー修正プロトコルで、ファイルのダウンロードとメッセージの送信に最適です。 User Datagram Protocol(UDP)は高速ですが、エラー修正が含まれておらず、Netflixや他のビデオおよび音楽プロバイダーのコンテンツなどのストリーミングコンテンツに最適です。.

の トランスポート層セキュリティ(TLS)ハンドシェイク 2つのデバイスが通信できるようにするために必要な秘密鍵を確立します。 TLSは通常、ハンドシェイクを保護するためにRSA公開キー暗号システムを使用しますが、ECDHまたはDiffie-Hellmanキー交換も使用できます.

セキュアハッシュアルゴリズム(SHA) 接続の認証に使用される暗号化ハッシュ関数です.

VPNプロトコル

このセクションでは、OpenVPN、L2TP / IPSec、IKEv2、SSTP、PPTPについて説明します.

これらは、現在現在使用されている最も一般的なプロトコルです。それらが何であり、どのように機能するかを説明します。通常、これらは上記の最初の文にリストされているように、最良のプロトコルから最悪のプロトコルの順に説明します。ただし、最後のベストを保存します:OpenVPN.

OpenVPNはほぼ間違いなく業界標準であるため、議論する際に最も詳細に説明します。ただし、他のプロトコルもまだ頻繁に使用されているため、他のプロトコルに関する詳細を省略しません。.

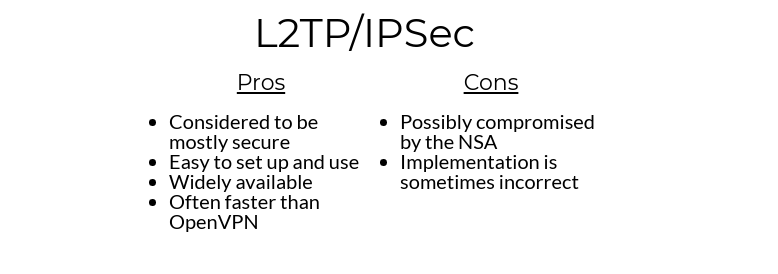

L2TP / IPSec

長所:

- ほとんど安全であると考えられている

- セットアップと使用が簡単

- 広く利用可能

- 多くの場合OpenVPNよりも高速です

短所:

- NSAによって侵害された可能性があります

- 実装が時々間違っている

レイヤー2トンネリングプロトコル(L2TP)は、ほとんどのオペレーティングシステムとVPN対応デバイスに組み込まれています。これにより、セットアップが簡単になります。 L2TPは独自に暗号化を提供しないため、L2TPは一般にIPSec(インターネットプロトコルセキュリティ)認証/暗号化パッケージと組み合わせて使用されます.

L2TP / IPsecは3DES暗号とAES暗号の両方を使用できますが、3DESはSweet32および中間者攻撃に対して脆弱であることがわかっているため、通常はAESが使用されます.

L2TP / IPSecは、初期の暗号化されたキー交換(ハンドシェイク)およびデータ送信にUDPを使用します.

このプロトコルはデータを2回カプセル化するため、他のプロトコルよりも少し遅くなりますが、マルチスレッドを可能にするプロトコルとカーネルレベルで発生する暗号化/復号化により、速度の低下は少し相殺されます.

理論的には、このプロトコルはOpenVPNよりも優れたパフォーマンスを提供できます。.

L2TP / IPSecには重大なセキュリティ上の脆弱性は確認されていませんが、エドワードスノーデンとセキュリティスペシャリストのジョンギルモアは、IPSec IETF標準委員会で「NSAの従業員ではなく、NSAと長年関係のある人」によって意図的にIPSecが弱体化したことを示しています設計段階で、NSAによって侵害された.

残念ながら、一部のVPNプロバイダーは、Webサイトから入手できる事前共有キー(PSK)を使用して、L2TP / IPSecを適切に実装していません。これにより、攻撃者が事前共有キーを使用してVPNサーバーになりすまし、悪意のあるデータを盗聴したり挿入したりする可能性が開かれます。.

L2TP / IPSecがセキュリティの脆弱性の影響を受ける可能性はありますが、適切に実装されていれば、安全であると見なされます。ほとんどのオペレーティングシステムおよびデバイスとの互換性は明確なプラスです.

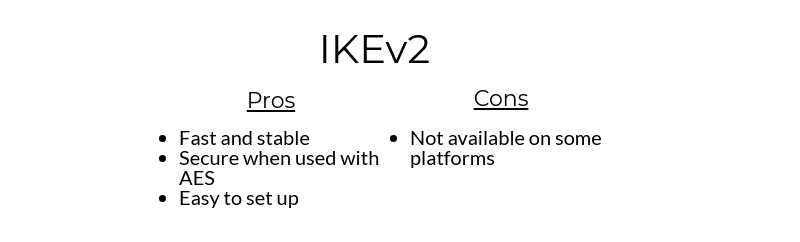

IKEv2

長所:

- 速くて安定

- AESと併用する場合は安全

- 設定が簡単

短所:

- 一部のプラットフォームでは利用できません

Internet Key Exchangeバージョン2(IKEv2)は、もともとシスコとマイクロソフトのパートナーシップによって開発されました。プロトコルは、Windows 7以降、iOSおよびBlackBerryデバイスでサポートされています.

IKEv2の公式バージョンに加えて、他のオペレーティングシステム用にオープンソースの互換バージョンが開発されました。.

IKEv2は単にトンネリングプロトコルであるため、IPSecなどの認証スイートとペアにして、実際の安全なVPNプロトコルになる必要があります。.

IKEv2は、AES、Blowfish、3DES、Camelliaなど、さまざまな暗号化アルゴリズムを使用できます。.

IKEv2は、初期(および暗号化)鍵交換およびデータ転送にUDPを使用します.

IKEv2は、ユーザーがインターネット接続を失ってから回復したときに自動的に再接続するプロトコルが優れているため、定期的にセルラーWi-Fi接続とローカルWi-Fi接続を切り替えるスマートフォンユーザーの選択肢として輝いています.

IKEv2は他のプロトコルほど人気がありませんが、サポートされるプラットフォームが少ないため、そのパフォーマンス、セキュリティ、および接続を自動的に再確立する機能により、利用可能な場合は有効なオプションになります.

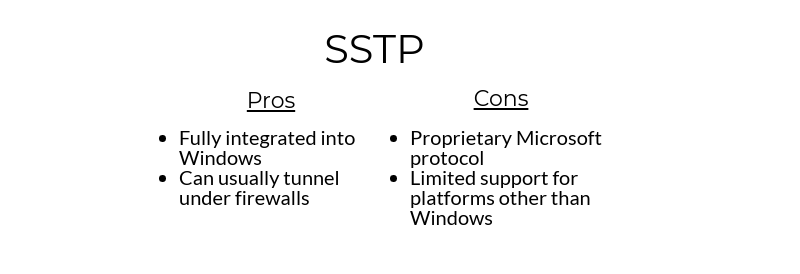

SSTP

長所:

- Windowsに完全に統合

- 通常、ファイアウォールの下でトンネリングできます

短所:

- 独自のMicrosoftプロトコル

- Windows以外のプラットフォームの限定サポート

Secure Socket Tunneling Protocol(SSTP)はMicrosoft独自のプロトコル標準であるため、Windowsと緊密に統合されています。このプロトコルは、Windows、macOS、Linux、およびBSDデバイスで使用できます。 SSTPは、Windows Vista SP1のリリース以降、Windowsインストールで使用できます。.

マイクロソフトは、リモートクライアントアクセス用のプロトコルを開発したため、サイト間VPNトンネルと互換性がありません.

SSTP暗号化はSSL 3.0を使用するため、TCPポート443を使用してブロッキングを回避する機能など、OpenVPNと同様の機能と利点を提供します.

SSTPはオープンスタンダードではないため、SSTPには懸念があります。そのため、SSTPは一般公開されていません。マイクロソフトの国家安全保障局(NSA)との以前の協力には懸念があり、NSAの担当者はWindows 7の開発でマイクロソフトと協力することを認めました。.

SSTPは、TCPポート443でSSL / TLSを使用しているため、ほとんどのファイアウォールの下でトンネリングできます。これにより、過度に制限されたファイアウォールの背後に閉じ込められた人にとって魅力的なオプションになる可能性があります.

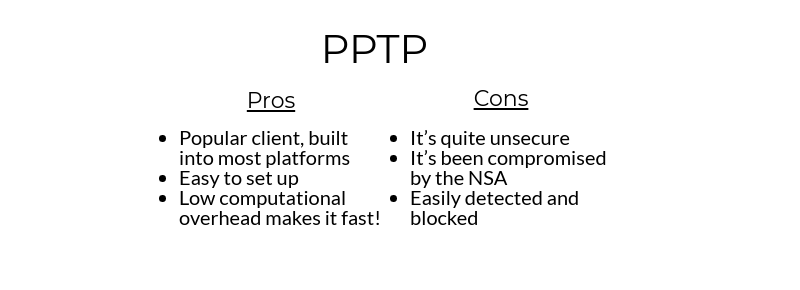

PPTP

長所:

- ほとんどのプラットフォームに組み込まれている人気のあるクライアント

- 設定が簡単

- 計算オーバーヘッドが少ないため高速になります!

短所:

- 非常に安全ではありません

- NSAによって侵害されました

- 簡単に検出およびブロック

1995年、Microsoft主導のコンソーシアムがPoint-to-Point Tunneling Protocol(PPTP)を作成して、ダイヤルアップ接続でVPNを作成しました。 Windows 95と統合されました.

このプロトコルは、すぐに企業のVPNネットワークの標準になりました。現在でも商用VPNサービスで人気のあるプロトコルです。ただし、長年にわたって、VPNテクノロジが改善されるにつれて、PPTPは道端に落ちてきました。.

PPTPは128ビットの暗号化キーを使用するため、他のプロトコルを実装するのに必要な計算オーバーヘッドが少なく、他の多くのプロトコルよりも高速です。.

ただし、PPTPは他のプロトコルほど安全ではなく、多数のセキュリティ脆弱性に直面しています。マイクロソフトは多くの脆弱性にパッチを当てていますが、レドモンドに拠点を置く会社は、代わりにSSTPまたはL2TP / IPsecを使用することを推奨しています.

PPTPは、Microsoft Point-to-Point暗号化プロトコル(MPPE)を使用してペイロードを暗号化します。 MPPEは、最大128ビットのセッションキーでRSA RC4暗号化アルゴリズムを使用します.

国家安全保障局(NSA)はPPTPで暗号化された情報を簡単に解読でき、PPTPが安全であると見なされていた期間から大量のデータを収集したと広く信じられています.

PPTPは、政府がVPNの使用をブロックすることが知られている中国のような国での使用には推奨されません.

PPTPはTCPポート1723とGREプロトコルの両方を使用しますが、これらは簡単にブロックされるため、Great Firewall of Chinaなどのツールがプロトコルを簡単に検出およびブロックできます。.

ユーザーは可能な限りPPTPを避け、他の互換性のあるプロトコルがない場合にのみPPTPを使用することを強くお勧めします.

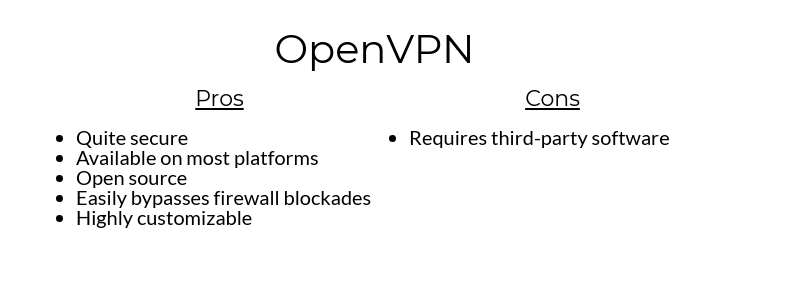

OpenVPN

長所:

- かなり安全

- ほとんどのプラットフォームで利用可能

- オープンソース

- ファイアウォールのブロックを簡単にバイパスします

- 高度にカスタマイズ可能

短所:

- サードパーティのソフトウェアが必要

OpenVPNは、おそらく現在利用可能な最も人気のあるVPNプロトコルです。ほとんどの商用VPNプロバイダーでサポートされています。 OpenVPNはオープンソースでもある無料のVPNプロトコルです。256ビット暗号化により、最も安全なプロトコルの1つになります。.

OpenVPNは高度に設定可能です。このプロトコルは、一般的なデバイスプラットフォームではネイティブにサポートされていませんが、ほとんどのプラットフォームで簡単に利用できます。 サードパーティのソフトウェア.

OpenVPNを人気のある選択肢にしている特定の機能の1つは、 任意のポートで実行.

最も注目すべきポートは、HTTPSトラフィックで使用されるTCPポート443です。ポート443は銀行、オンライン小売業者、その他のセキュリティを重視するユーザーの安全な接続に使用されるため、ポート443をブロックすると、銀行やその他のセキュリティを重視するユーザーの操作に混乱が生じます.

そのため、中国のような制限的な国々は、ビジネスを危険にさらすことなく、OpenVPNを手に負えないほどブロックするのが難しいでしょう。.

OpenVPNは、速度が最も重要な場合にUDPを使用するように設定できます。速度が有効なオプションおよび/またはどのuse.rationであるかを考慮します。エラー修正が最も重要な要素である場合はTCP.

OpenVPNが接続の暗号化に使用するOpenSSLライブラリ さまざまな暗号をサポート, AESとフグは最も一般的ですが.

OpenVPN暗号化の仕組み

前述のように、OpenVPN暗号化は、制御チャネル暗号化とデータチャネル暗号化の2つの部分で構成されています.

制御チャネル暗号化 コンピューターまたはデバイスとVPNプロバイダーのサーバーとの間の接続を保護します.

データチャネル暗号化 両当事者が送受信する実際のデータを保護します.

悲しいことに、一部のVPNプロバイダーは、これらのチャネルの1つ(通常はデータチャネル)で弱い暗号化を使用しているため、データが危険にさらされます.

OpenVPN接続のセキュリティの強度は、使用されている最も弱い暗号化と同じくらい強い.

最大限のセキュリティを確保するには、両方のチャネルで可能な限り強力な暗号化を使用する必要があります。ただし、強力な暗号化はVPNの接続速度を低下させる可能性があります。そのため、一部のプロバイダーはデータチャネルに弱い暗号化を使用しています。.

可能であれば、OpenVPN接続で利用可能な最も安全な方法を確実に使用するために、検討しているVPNプロバイダーを常に調査してください.

制御チャネルの暗号化は、トランスポート層セキュリティ(TLS)テクノロジーを使用して、デバイスからVPNのサーバーへの接続を安全にネゴシエートします。ブラウザはTLSを使用して、HTTPS対応のWebサイトへの安全な接続を提供します.

結論として

VPNプロバイダーがOpenVPNをサーバーとアプリに適切に実装している限り、プロトコルは、私の謙虚な意見では、最も安全なVPNプロトコルです。.

OpenVPNの2023年の監査は、 深刻な脆弱性はありません ユーザーのプライバシーに影響します。 OpenVPNサーバーをサービス拒否(DoS)攻撃にさらす脆弱性がいくつかありましたが、OpenVPNの最新バージョンはこれらの穴を塞いでいます。.

OpenVPNの最高の保護、柔軟性、VPN業界による一般的な受け入れのため、可能な限りOpenVPNプロトコルを使用することを強くお勧めします。.

まとめましょう

この記事で取り上げた主要なアイデアを見てみましょう。長く曲がりくねった道でしたが、最後までやり遂げました.

暗号化

最も簡単な形式では、暗号化は、読み取り可能なテキスト(プレーンテキスト)を読み取り不可能なテキスト(暗号化テキスト)に変換するプロセスです。.

暗号化暗号は、データを暗号化する方法に関する命令のアルゴリズムであり、暗号化キーは、暗号の出力(つまり、暗号文)を決定する情報です。 VPNプロトコルはこれらの暗号を使用してデータを暗号化します.

VPNは暗号化されたトンネルを使用して、インターネット接続を覆い隠します。これにより、ISPや政府などの第三者がオンラインアクティビティを監視および記録できなくなります。.

VPN暗号化プロトコル

VPNプロバイダーは暗号化プロトコルを使用してインターネット接続を保護します.

VPN接続を保護するために使用できる暗号化プロトコルにはさまざまな種類があり、それぞれに長所と短所があります。最も重要な4つの考慮事項は、使用する暗号(AESやBlowfishなど)、トランスポートレイヤープロトコル、ハンドシェイク暗号化、SHA認証.

トランスポート層プロトコルは、インターネットで使用されるようなアプリケーションのエンドツーエンド(デバイス間)通信サービスを処理します.

ハンドシェイク暗号化は、デバイスとVPNプロバイダーのサーバー間の接続を確立するために使用されるプロセスです。この「ハンドシェイク」は、ハッカーの「なりすまし」サーバーではなく、本物のVPNサーバーに接続していることを確認します.

SHA認証は、接続の認証に使用できる暗号化ハッシュ関数です.

プロトコル

L2TP / IPSec

レイヤー2トンネリングプロトコル(L2TP)は、ほとんどのデスクトップおよびモバイルオペレーティングシステムで使用できます。 L2TPは使いやすく、独自の暗号化が含まれていないため、一般にIPSec暗号化パッケージで使用されます。その速度はOpenVPNおよびIKEv2に匹敵します.

IKEv2

Windows 7以降、iOS、およびBlackBerryプラットフォームはすべて、このプロトコルをネイティブにサポートしています。 IKEv2は、ユーザーがインターネット接続を失った後に再び接続したときに自動的にインターネットに再接続するので、スマートフォンでの使用に適しています。.

SSTP

SSTPはWindowsに緊密に統合されており、macOS、Linux、およびBSDプラットフォームでも利用可能です。サイト間VPNトンネルとの使用には互換性がありません。デバイス認証ではなくユーザー認証のみをサポートし、従業員が企業サーバーにリモートでログインするときなど、リモートクライアントアクセスにのみ使用できるようにします。.

PPTP

PPTPは古くからあり、ほとんどのプラットフォームで利用できますが、安全ではありません。ただし、PPTPの暗号化オーバーヘッドはすべてのプロトコルの中で最も低いため、PPTPは最も高速です.

OpenVPN

見てきたすべてのプロトコルの中で、OpenVPNは最高の総合的な保護対速度比を提供します。高速、安全、信頼性の高いオープンソースです。どのデバイスプラットフォームにもネイティブではありませんが、多くのサードパーティオプションが利用可能です.

OpenVPNは、中国などの制限の厳しい国にいるVPNユーザーにとって特に良い選択です。 Great Firewall of Chinaには多くのVPNプロトコルをブロックする機能がありますが、OpenVPNに対するバッティング平均はそれほど高くありません.

最後に

この記事を読んだ後、暗号化、およびVPNが暗号化を使用してオンライン接続と関連するアクティビティを保護する方法について、よりよく理解できるはずです。.

お読みいただいたとおり、各VPNプロトコルには長所と短所がありますが、それらはすべて適切に構成されている場合、少なくともある程度の保護を提供します。 OpenVPNは、万能の保護、互換性、速度のための最善策です.

VPNプロバイダーを検討する際には、オンラインでの個人およびビジネス活動に最適な保護を提供するために、プロトコルオプションとしてOpenVPNを提供していることを確認してください.

ExpressVPNは、優れた接続速度、グローバルサーバーカバレッジ、プライバシー保護、カスタマーサービスに加えて、OpenVPN保護を提供するため、オプションとして強くお勧めします。.

ExpressVPNは、ほぼすべての最新の接続プラットフォームにOpenVPN対応アプリも提供します.

詳細については、ExpressVPN Webサイトにアクセスしてください。.

「VPN & 2.0によるCCの下でライセンスされているMike MacKenzieによるインターネットセキュリティ