Возможно, наиболее важной особенностью виртуальной частной сети (VPN) является ее способность шифровать данные, передаваемые между вашим компьютером и серверами провайдера VPN..

Шифрование VPN не только защищает ваши личные и деловые данные, но и защищает ваши действия в Интернете от посторонних глаз..

В этой статье я подробно расскажу о шифровании. Я расскажу о том, что такое шифрование, как оно работает и как лучшие провайдеры VPN используют его для защиты IP-адресов и данных своих клиентов от воздействия..

К концу этой статьи вы узнаете больше о шифровании, чем когда-либо мечтали, и будете лучше подготовлены к рассмотрению рекламных претензий провайдеров VPN..

Что такое шифрование?

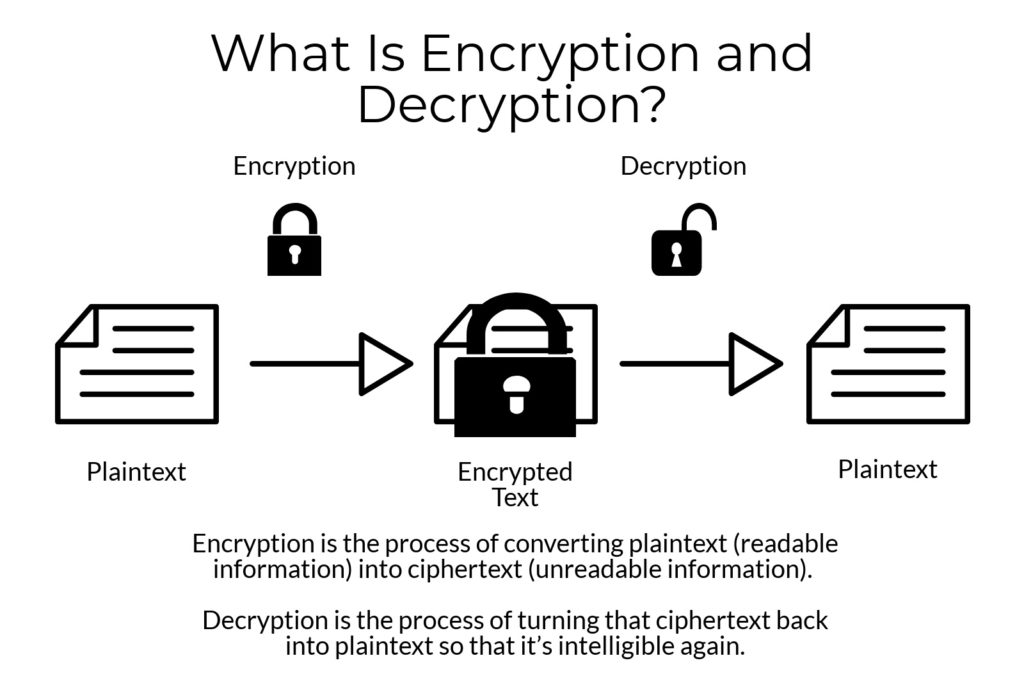

шифрование это процесс конвертации простой текст (читаемая информация) в шифротекста (нечитаемая информация).

Дешифрирование это процесс превращения этого шифротекста назад в простой текст так что это опять понятно.

Помните, как вы и ваши друзья использовали «секретный код» для отправки заметок в начальной школе? Современная технология шифрования схожа, только ее гораздо сложнее расшифровать, чем когда-либо было «A = 1, B = 2» и т. Д..

Современная технология шифрования использует секретный ключ шифрования для «шифрования» данных пользователя, чтобы его не мог прочитать никто, кто не обладает ключом шифрования, что не позволяет посторонним читать вашу личную информацию.

Для того, чтобы шифровать открытым текстом или раскодировать зашифрованный текст Секретный ключ необходим. Оба ключа используют шифровать, который является алгоритмом, который применяется к открытому тексту как для создания, так и для декодирования зашифрованного текста.

Банки, обработчики кредитных карт, продавцы и другие используют шифрование для защиты конфиденциальной информации – такой как номера кредитных карт, информация о заказе и другие конфиденциальные данные – от посторонних глаз посторонних.

Однако для целей данной статьи мы сосредоточимся на шифровании, которое VPN провайдеры использовать для защиты информации своих пользователей – таких как их веб-трафик, загруженные файлы и доступ к сервисам – от тех, кто хотел бы взглянуть на свои личные дела.

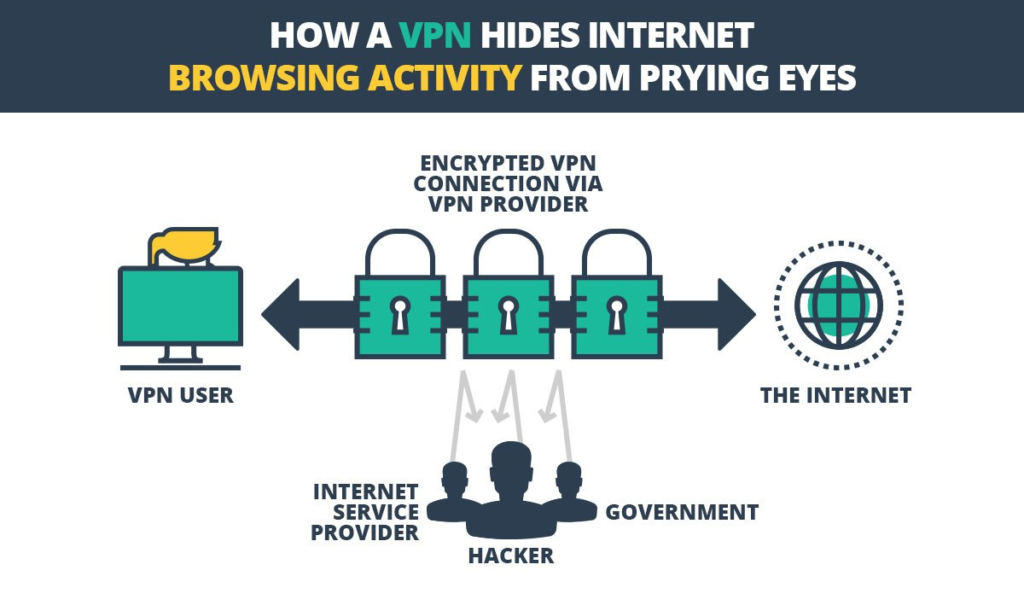

VPN маршрутизирует ваше интернет-соединение через «туннель» шифрования, не позволяя посторонним лицам – таким как ваш интернет-провайдер, правоохранительные органы или хакеры – контролировать ваш IP-адрес, а также ваши онлайн-путешествия и связанные с ними конфиденциальные личные и деловые отношения. Информация.

туннель шифрования назван точно, так как он работает так же, как работает метро или шоссе.

Например, хотя вы можете знать, что метро находится у вас под ногами, вы не знаете, сколько поездов проходит через туннель, сколько у каждого машин, сколько пассажиров едет на них, где они были или где они ‘Собираемся.

VPN-соединение работает как виртуальный «туннель», защищая ваши онлайн-путешествия от посторонних и не давая им знать, что вы делаете..

Как работает шифрование

Ранее в этой статье я предложил простое объяснение того, как работает шифрование..

Конечно, современное шифрование, используемое для защиты данных в 21-м веке, не так просто, но процесс похож.

Когда шифрование, которое вы используете, так же просто, как буквенная или числовая замена (например, то, которое вы использовали в начальной школе), его легко расшифровать.

Современное шифрование основано на сложных математических алгоритмы которые делают шифрование и дешифрование много более сложный.

На сегодняшний день используются два основных типа ключей шифрования: симметричный и асимметричный..

Алгоритмы симметричного ключа (закрытые ключи)

- Pro: быстро

- Против: менее безопасный, чем асимметричный

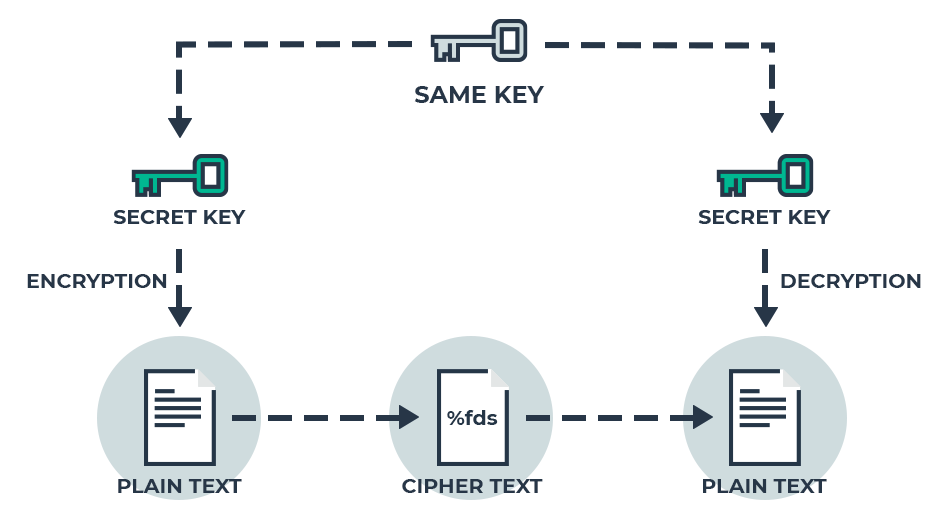

алгоритм симметричного ключа использует одни и те же ключи шифрования как для шифрования источника данных открытого текста, так и для дешифрования результирующего зашифрованного текста.

Обе стороны, обменивающиеся информацией, должны согласовать конкретный пароль (ключ), который будет использоваться для шифрования и дешифрования данных. Это упрощает задачу, так как участвующим сторонам нужно только один раз обменять ключ.

Симметричные ключи (также называемые закрытые ключи) обычно используются в одноразовых ситуациях, когда каждый раз создается новый ключ. Платежные решения, такие как Apple Pay или Android Pay, используют алгоритм одноразового симметричного ключа в форме одноразового токена для защиты платежа..

Алгоритмы симметричного ключа Быстрее чем асимметричные, так как задействован только один ключ. Тем не менее, это также недостаток, так как любой посторонний, который получает ключ может легко расшифровать всю зашифрованную информацию, которую стороны отправляют и получают.

Перехват полностью возможен, так как пользователи должны будут заранее согласовать ключ через незашифрованный канал, такие как телефонный звонок, электронная почта или текстовое сообщение, и все это небезопасно по-своему.

Этот процесс также является проблемой для пользователей, которым необходимо обмениваться данными с несколькими сторонами. Это связано с требованием использования уникального ключа для каждой стороны. Конечно, вы можете использовать один и тот же ключ для всех пользователей, но тогда каждый сможет расшифровать данные других пользователей..

Алгоритмы асимметричного ключа (открытые ключи)

- Pro: более безопасный, чем симметричный

- Con: медленный

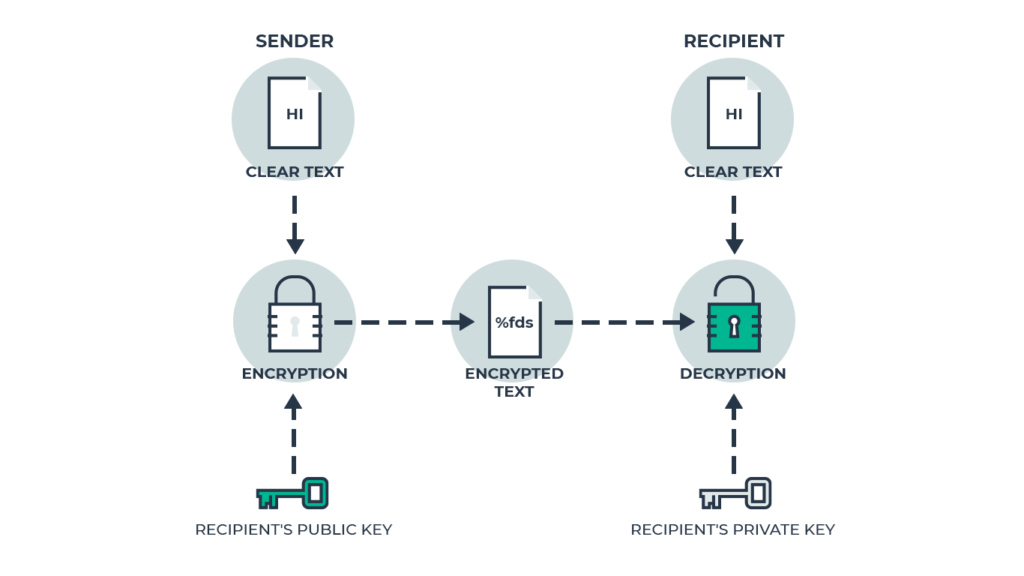

алгоритм асимметричного ключа использования разные ключи для шифрования открытого текста и расшифровки полученного зашифрованного текста. Процесс использует как открытый, так и закрытый ключ.

открытый ключ используется для шифровать данные и закрытый ключ используется для расшифровывать данные. Только предполагаемый получатель данных знает закрытый ключ. Любое сообщение, зашифрованное с использованием открытого ключа, может быть расшифровано только с использованием соответствующего закрытого ключа..

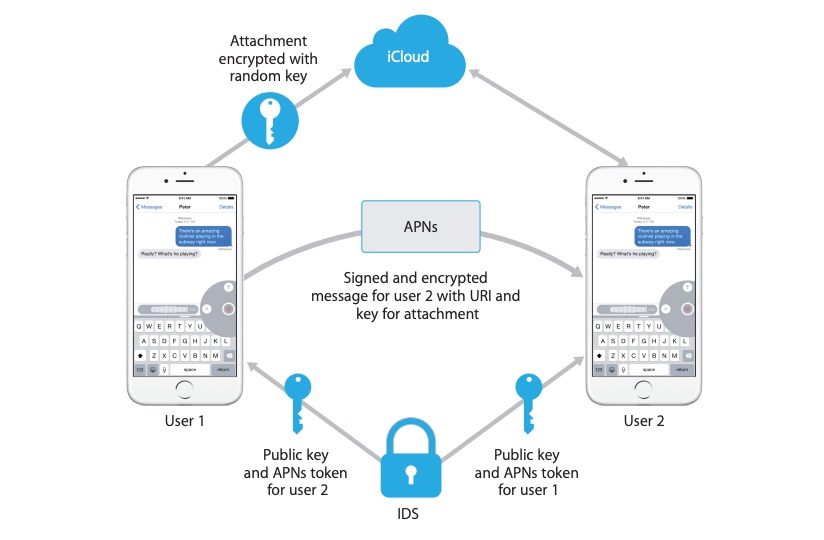

Я буду использовать сервис Apple iMessage, чтобы объяснить, как работает асимметричное шифрование.

Приближается семейное воссоединение, и вы хотите приготовить бабушкин пирог с двойным шоколадом Coca-Cola, но у вас нет рецепта. Итак, вы берете свой iPad и отправляете сообщение на iPhone вашей мамы.

Когда вы с мамой настраивали свой iPad, вы включили iMessage. Это сквозная служба зашифрованных сообщений, которая действует как служба обмена SMS-сообщениями, но защищает ваши сообщения от – скажем, со мной – посторонних глаз.

На вашем iPad приложение iMessage создало закрытый ключ, чтобы использовать его для расшифровки данных, которые вы получаете на iPad.

На iPhone твоей мамы приложение iMessage создало (другой) закрытый ключ, чтобы использовать его для расшифровки данных, которые она получает на своем iPhone.

В обоих случаях закрытый ключ уникален для этого конкретного устройства – один закрытый ключ для вашего iPad и один закрытый ключ для iPhone вашей мамы..

Приложение также поручило серверам Apple создать уникальный общественности ключ для каждого пользователя, который он хранит на этих серверах.

Когда вы отправляете свое сообщение маме, ваше устройство получает открытый ключ вашей матери с серверов Apple и использует ее общественности ключ к шифровать Ваше исходящее сообщение, прежде чем оно даже покинет ваш телефон.

После того как вы нажмете «отправить», серверы Apple перенаправят зашифрованное сообщение на iPhone вашей матери, где она частный ключ расшифровывает Ваше сообщение.

Когда ваша мама отвечает, процесс выполняется снова, но в обратном порядке. На этот раз сообщение вашей матери зашифровано с помощью ваш открытый ключ (полученный с серверов Apple), а затем сообщение дешифруется на вашем iPad с помощью ваш закрытый ключ.

Это делает асимметричную криптографию более безопасный чем симметричная криптография, так как это устраняет необходимость совместного использования одного ключа.

Однако, поскольку процесс асимметричной криптографии математически более сложен, чем процесс симметричной криптографии, добавляя к вычислительным затратам, процесс шифрования / дешифрования занимает больше времени, немного замедляя передачу.

VPN используют асимметричное шифрование для обмена симметричными сеансовыми ключами, которые затем используются до конца сеанса. Из-за вычислительной нагрузки, о которой я упоминал выше, вы обычно замечаете более медленную скорость соединения при использовании VPN, чем обычное соединение с провайдером.

Длина ключа шифрования

Надежность любого шифрования зависит от ключа шифрования. размер бита. Как правило, чем длиннее ключ, тем сильнее шифрование..

По сути, чем длиннее длина ключа, тем больше возможных комбинаций может быть сделан ключом, что затрудняет попытку грубой силы найти правильные значения ключа.

размер бита ключа относится к числу единиц и нулей (двоичных), используемых для выражения алгоритма. Это известно как длина ключа. Эти два термина взаимозаменяемы, хотя «длина ключа» является более популярным термином.

В таблице ниже показано, как возможные комбинации ключей шифрования экспоненциально увеличиваются при увеличении размера ключа:

| Размер ключа | Возможные ключевые перестановки |

| 1-битовый | 2 |

| 2-битовый | 4 |

| 8-разрядный | 256 |

| 16-битный | 65536 |

| 64-битный | 4,2 х 10 ^ 9 |

| 128-бит | 3,4 х 1 ^ 38 |

| 192-битный | 6,2 X 10 ^ 57 |

| 256-битный | 1,1 х 10 ^ 77 |

1-бит – это одна двоичная цифра, предлагающая две перестановки: on (1) или off (0); 2-бит предлагает две двоичные цифры (00, 01, 10, 11), четыре перестановки и так далее. В приведенной выше таблице размеры ключей ниже 128 бит включены только для демонстрационных целей, поскольку все, что меньше 128 бит, будет слишком легко взломано.

По мере увеличения размера ключа увеличивается число возможных комбинаций и сложность шифра. Это также влияет на вероятность успеха хакера, выполняющего атаку грубой силой на ключ.

атака грубой силой это когда злоумышленник пробегает все возможные перестановки паролей или ключей, пока не найдет правильный. Даже при использовании суперкомпьютеров современное шифрование может взломать годы, если вообще.

Второй по скорости суперкомпьютер в мире, Sunway TaihuLight, способен развивать скорость 93 петафлопс в секунду, что делает его в несколько миллионов раз быстрее, чем персональный компьютер..

ScramBox подсчитал, что потребуется Sunway TaihuLight 27 337 893 триллионов триллионов триллионов триллионов (это верно, 4 триллионы лет, чтобы взломать 256-битный ключ AES, один из самых мощных современных шифровальных шифров (о которых я расскажу в следующем разделе).

И это один из самых быстрых суперкомпьютеров в мире. На один высокопроизводительный ПК для взлома AES-256 потребуется 27 триллионов триллионов триллионов триллион лет.

Могу ли я напомнить вам, что Вселенной всего 15 миллиардов лет? Даже Ответ на Жизнь, Вселенную и Все будет не так долго, чтобы рассчитать.

Достаточно сказать, что хакер будет очень долго ждать доступа к вашему банковскому счету, и ни у кого нет на это времени – так что вы можете быть уверены, что ваши данные в безопасности после шифрования AES-256.

Шифры шифрования – что это такое?

Как мы видели в предыдущем разделе, длина ключа шифрования – это фактическое число необработанных чисел, участвующих в шифровании..

Теперь мы посмотрим на шифры, которые являются фактическими алгоритмами (или сериями шагов), используемыми для выполнения шифрования. Протоколы VPN используют эти шифры для шифрования ваших данных. (Я буду обсуждать протоколы в следующем разделе.)

Несмотря на то, что грубое использование современного компьютерного шифра в основном бесполезно, в плохо разработанном шифре иногда есть недостатки, которые хакеры могут использовать для взлома связанного шифрования..

К счастью, более длинные длины клавиш могут помочь компенсировать эти недостатки, увеличив число возможных комбинаций..

Однако длина ключа сама по себе не является точным показателем силы шифра.. Сочетание сложности шифра и длины ключа – вот что важно.

В реальных приложениях необходимо найти баланс между безопасностью и удобством использования, так как чем длиннее длина ключа, тем больше требуется вычислений, и, в свою очередь, требуется больше вычислительной мощности..

Самым популярным шифром, используемым сегодня, является AES..

AES

Национальный институт стандартов и технологий США (NIST) создал AES в 2002 году. AES расшифровывается как «Advanced Encryption Standard», который является спецификацией для шифрования электронных данных..

AES состоит из 3 блочных шифров: AES-128, AES-192 и AES-256. Каждый из них шифрует и дешифрует данные, используя ключи длиной 128, 192 и 256 бит соответственно..

Поскольку AES является симметричный шифр, он использует один и тот же ключ для шифрования и дешифрования данных, поэтому отправляющая и получающая стороны должны знать и использовать один и тот же секретный ключ.

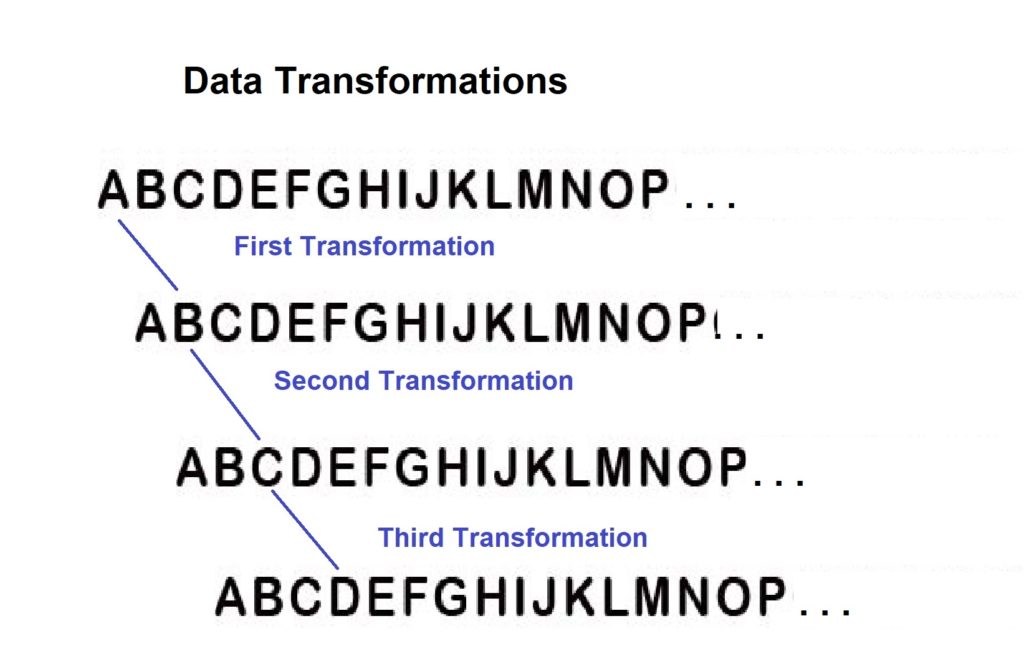

Алгоритм определяет определенное количество преобразования данных выполняется на данных, хранящихся в массиве. Количество преобразований данных определяется длиной ключа: 10 преобразований для 128-разрядных, 12 для 192-разрядных и 14 для 256-разрядных ключей. Это известно как полиморфизм.

Например, скажем, мы используем простой шифр сдвига букв, равный единице. A будет равен B, тогда B = C, C = D, D = E и так далее. В первом преобразовании A устанавливается равным B; затем во втором преобразовании A оказывается равным C; в третий раз A равно D; и так далее.

Итак, если бы вы использовали AES-128, который выполняет 10 преобразований, то A будет равно K.

Конечно, шифр AES далеко более сложный, чем простой шифр со сдвигом букв, поэтому конечный результат будет гораздо сложнее и сложнее расшифровать, чем A, равный K.

С момента его создания в 2002 году было проведено значительное количество исследований по атаке на стандарт шифрования AES..

Тем не менее, AES оказался надежная защита. Единственный раз, когда любые атаки мы успешным, это было связано с тем, что хакеры использовали уязвимости, связанные с внедрением или управлением. (Другими словами, человеческая ошибка при настройке.)

Совершенная прямая секретность

Совершенная прямая секретность (PFS), также известная как «Прямая секретность», представляет собой систему использования шифров, где для каждого генерируется новый и уникальный (или «эфемерный») набор личных ключей шифрования. сессия.

TechTerms определяет сеанс как «ограниченное время связи между двумя системами». На простом английском языке это обычно относится к промежутку времени между тем, когда пользователь заходит на веб-сайт, и когда он выходит из системы или закрывает браузер..

Каждый сеанс имеет свои собственные ключи, которые используются один раз и никогда больше.

Perfect Forward Secrecy устраняет способность хакера использовать постоянный «главный ключ», например ключ к самой учетной записи пользователя на сайте. Даже если ключ взломан, скомпрометирован только один сеанс, в то время как все другие сеансы остаются безопасными.

PFS является отличным методом защиты отдельных сеансов, особенно для веб-сайтов HTTPS и соединений OpenVPN. Поисковый гигант Google объявил в ноябре 2011 года, что будет использовать PFS для защиты сеансов Gmail, а также Search, Docs и Google.+.

Что мы узнали до сих пор – шифрование

шифрование это процесс алгоритма, превращающий читаемый открытый текст в нечитаемый зашифрованный текст, и дешифрование это процесс алгоритма превращения этого зашифрованного текста обратно в открытый текст.

Существует два типа ключевых алгоритмов: симметричный и асимметричный. симметричный ключевые алгоритмы используют только закрытый ключ, что делает его быстрым, но менее безопасным, в то время как асимметричный ключевые алгоритмы использования частный и общественности ключи, замедляя его, но делая его намного более безопасным.

шифрование шифры являются алгоритмами инструкций о том, как преобразовать (зашифровать) данные (A = K, B = L и т. д.), а ключ шифрования указывает, сколько раз данные будут преобразованы.

шифрование ключи являются частями информации, которые определяют выходные данные криптографического алгоритма, определяющего преобразование информации открытого текста в зашифрованный текст. Чем выше число битов ключа, тем выше уровень шифрования.

Шифрование VPN

В этом разделе я объясню, как виртуальная частная сеть (VPN) использует шифрование для защиты ваших действий в Интернете и связанных с ними личных и деловых данных..

Кроме того, я также поделюсь информацией о различных типах протоколов шифрования VPN, которые используют провайдеры, объясню, как они работают, и объясню сильные и слабые стороны каждого протокола..

Программное обеспечение VPN шифрует все данные, которые передаются с вашего компьютера на VPN-серверы провайдера. Этот зашифрованный «туннель» защищает как ваш IP-адрес, так и онлайн-путешествия от посторонних глаз.

Что такое протоколы?

Протокол VPN это механизм или «набор инструкций» (или, для упрощения, метод), который создает и поддерживает зашифрованное соединение между компьютером пользователя или другим подключенным устройством и серверами провайдера VPN.

Протоколы VPN используют алгоритм шифрования, чтобы защитить ваши данные от посторонних глаз.

При использовании протокола VPN подключенное устройство следует инструкциям протокола, которые сообщают ему, как зашифровать и расшифровать данные, передаваемые и получаемые между ним и сервером VPN..

Коммерческие провайдеры VPN используют различные типы протоколов безопасности, и все они имеют свои сильные и слабые стороны. Большинство протоколов VPN предлагают свои собственные встроенные алгоритмы шифрования, хотя это не так для всех, как я объясню чуть позже.

Как работают протоколы?

Каждый протокол VPN имеет свои сильные и слабые стороны, а также уникальные особенности.

Например, OpenVPN позволяет пользователям подключаться по протоколу пользовательских дейтаграмм (UDP) или по протоколу управления передачей (TCP), в то время как IKEv2 особенно хорош для повторного подключения пользователей, которые теряют свои интернет-соединения..

Однако из всего, что они включают, 4 наиболее важны для рассмотрения: шифры, протоколы транспортного уровня, шифрование рукопожатия и аутентификация SHA. Я буду обсуждать каждый из них в разделах ниже.

После того как я расскажу об этом, я представлю протоколы, которые наиболее распространены в индустрии VPN на сегодняшний день. К ним относятся: OpenVPN, L2TP / IPSec, IKEv2, SSTP и PPTP.

Большинство протоколов установлены в их конфигурации, но OpenVPN выделяется, потому что он очень настраиваемый, поэтому я буду использовать его в качестве примера в этом разделе.

шифры

Как я упоминал ранее, протоколы используют алгоритмы, называемые «шифрами», для выполнения шифрования и дешифрования данных. Шифр – это последовательность шагов, которые выполняются для шифрования / дешифрования данных..

Популярные протоколы VPN, такие как OpenVPN, имеют гибкость в использовании нескольких шифров с симметричным ключом для защиты данных на каналах управления и данных..

Канал управления шифрование защищает соединение между вашим компьютером или устройством и серверами провайдера VPN. Канал данных шифрование обеспечивает фактические данные, которые обе стороны передают друг другу.

Наиболее распространенными протоколами, которые коммерческие провайдеры используют для защиты своих коммуникаций, являются AES, Blowfish и (в гораздо меньшей степени) Camellia..

AES

Хотя я упоминал AES в предыдущем разделе, я чувствую, что важно вернуться к нему в этом разделе статьи, учитывая его популярность.

AES, возможно, является наиболее распространенным шифром с симметричным ключом, используемым сегодня, даже правительство США использует AES-256 для защиты своих данных. AES считается очень безопасным и сертифицирован Национальным институтом стандартов и технологий..

AES доступен в 3 различных размерах битовых ключей – AES-128, AES-192 и AES-256. AES-128 и AES-256 являются наиболее используемыми. AES-256 является самым сильным из двух вариантов, хотя AES-128 остается безопасным, насколько эксперты могут сказать.

Blowfish

Всемирно известный технолог безопасности Брюс Шнайер (Bruce Schneier) разработал Blowfish-128, который является шифром по умолчанию, который использует OpenVPN. Блок с симметричным ключом не запатентован и не требует лицензионных отчислений и не требует лицензии на использование..

В то время как размеры ключей Blowfish могут варьироваться от 32 до 448 бит, 128-битный размер ключа – это тот, который пользователи обычно используют для защиты данных..

Blowfish достаточно безопасен для случайного использования. Тем не менее, у него есть свои недостатки. В некоторых реализациях шифра есть ошибка. Однако эталонная (базовая) версия не содержит ошибки.

камелия

Несмотря на то, что Camellia является надежным современным шифром, Национальный институт стандартов и технологий не сертифицировал его, и он не был проверен на наличие слабых мест, так же как AES.

Камелия доступна в размерах ключа 128, 192 и 256 бит. Mitsubishi Electric и NTT совместно разработали шифр, подходящий как для аппаратной, так и для программной реализации..

Протоколы транспортного уровня: TCP и UDP

Протокол управления передачей (TCP) и Протокол пользовательских дейтаграмм (UDP) являются протоколами транспортного уровня. Протоколы транспортного уровня обрабатывают сквозные услуги связи для приложений, таких как те, которые используются в Интернете.

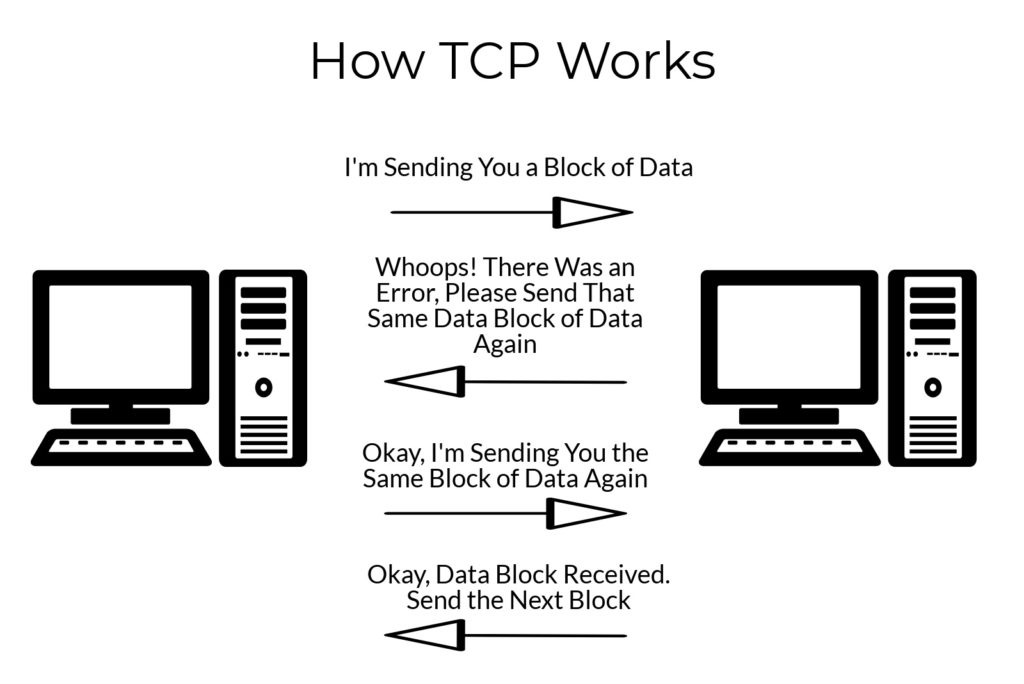

TCP

Протокол управления передачей (TCP) обеспечивает надежную и упорядоченную, но медленную связь.

Если TCP используется для отправки сообщения, файла или другого типа информации, отправитель может быть уверен, что информация будет доставлена получателю с нет коррупции (ошибки в данных) и в правильном порядке. Это особенно важно для передачи файлов и отправки сообщений.

TCP отправляет данные в «потоке», при этом ничто не указывает на то, где начинается или заканчивается каждый пакет, поэтому он увеличивает нагрузку на устройство, так как для обеспечения правильного приема данных требуется больше вычислительной мощности..

Если части потока данных TCP поступают в неправильном порядке, запрос повторной отправки данных автоматически отправляется как часть обработки, прежде чем данные могут быть собраны в правильном порядке. Это приводит к выше затраты на обработку.

TCP используется во всемирной паутине для доступа по HTTP (просмотр веб-страниц), электронной почты, передачи файлов и других операций..

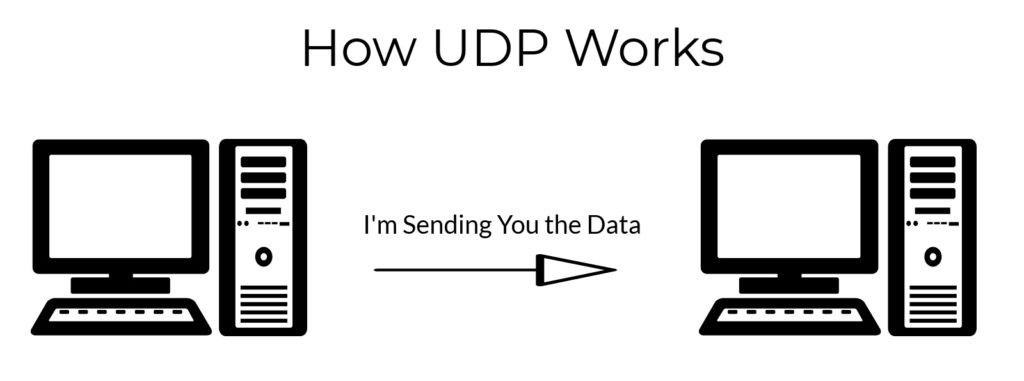

UDP

Протокол пользовательских дейтаграмм (UDP) обеспечивает более быструю, но менее надежную связь.

Если для отправки информации используется UDP, отправитель не может быть в безопасности, зная, что информация вообще попадет в отправителя, и если он это сделает, он может быть не в правильном порядке. Плюс, когда это прибывает, данные могут быть повреждены, поскольку UDP предлагает без исправления ошибок совсем.

Это означает, что, если вы отправляете серьезное текстовое сообщение из одного слова своему значимому другому, например:

«Найден прекрасный рай. Это твое, девочка. Крис”

Тогда это может прийти так:

«Нашел красивую девушку. Это рай. Твой Крис.

Так что это определенно не лучший протокол для загрузки файлов или отправки и получения другой информации, такой как текстовые сообщения, которые должны быть в правильном порядке.

UDP больше легкий чем TCP, так как он не поддерживает отслеживание соединений, упорядочение сообщений или другие операции с интенсивным использованием процессора. UDP не заботится, он просто принимает информацию в любом порядке, в котором он был получен, в неправильном порядке или нет.

UDP отправляет пакеты данных индивидуально, и пакеты могут прийти не в порядке, если они вообще поступят.

UDP используется для систем доменных имен (DNS), потоковых мультимедийных приложений (таких как Netflix) и многопользовательских онлайн-игр..

Рукопожатие шифрование

При установлении соединения между вашим устройством и сервером вашего провайдера VPN, процесс использует Подтверждение безопасности транспортного уровня (TLS) установить секретные ключи, используемые для общения двух.

Это «рукопожатие» провер что вы подключаетесь к серверам провайдера VPN, а не к «подделанному» серверу злоумышленника.

TLS обычно использует криптосистему с открытым ключом RSA для защиты рукопожатия, используя асимметричное шифрование и алгоритм цифровой подписи для идентификации сертификатов TLS / SSL. Однако иногда он также использует обмен ключами ECDH или Диффи-Хеллмана..

RSA

RSA (Rivest-Shamir-Adleman) – это асимметричная система шифрования, которая использует открытый ключ для шифрования данных, а другой, секретный ключ – для дешифрования данных. Система используется для обеспечения безопасности общения в Интернете более двух десятилетий..

RSA может иметь различные длины ключей, но наиболее популярными являются 1024-битные (RSA-1024) и 2048-битные (RSA-2048).

Команда экспертов смогла взломать RSA-1024 в 2023 году. Это привело к тому, что компании, которые ведут бизнес через Интернет, отказались от использования RSA-1024 по группам..

К сожалению, некоторые провайдеры VPN все еще используют RSA-1024 для защиты рукопожатий клиент / сервер. Прежде чем выбрать провайдера VPN, обязательно уточните у провайдера, чтобы он больше не использовал RSA-1024 для защиты своих рукопожатий..

RSA-2048 и выше считается безопасным, поскольку это не было взломано (насколько кто-либо знает).

Однако нецелесообразно использовать его отдельно, так как он не обеспечивает совершенную прямую секретность. Включение обмена ключами Диффи-Хеллмана (DH) или Diffie-Hellman (ECDH) по эллиптической кривой в набор шифров может исправить это, позволяя ему соответствовать спецификации для PFS..

Диффи-Хеллман (DH) и эллиптическая кривая Диффи-Хеллман (ECDH)

Протоколы VPN также могут использовать альтернативный тип шифрования рукопожатия, известный как обмен криптографическим ключом Диффи-Хеллмана..

Ключ обычно использует длину ключа 2048 или 4096 бит. (Избегайте всего, что меньше 2048, в противном случае, оно уязвимо для атаки с нарушением правил игры.)

Главное преимущество Диффи-Хеллмана перед RSA состоит в том, что он изначально предлагает Perfect Forward Secrecy защита. Однако, рукопожатие RSA можно улучшить, добавив к нему обмен ключами DH, обеспечивая аналогичную защиту.

Эксперты по безопасности критикуют Диффи-Хеллмана за повторное использование небольшого набора простых чисел. Это оставляет его открытым для взлома партиями с неограниченными ресурсами, такими как АНБ. Тем не менее, можно создать безопасное рукопожатие, когда оно используется как часть настройки шифра RSA..

Эллиптическая кривая Диффи-Хеллмана (ECDH) это более поздняя форма криптографии, в которой нет уязвимостей, которые есть у Диффи-Хеллмана. ECDH использует определенный тип алгебраической кривой вместо простых чисел, которые использует оригинальный Диффи-Хеллман.

ECDH также можно использовать вместе с рукопожатием RSA, чтобы предложить совершенную прямую секретность. Кроме того, он может безопасно зашифровать рукопожатие и предоставить PFS подпись с помощью алгоритма цифровой подписи эллиптической кривой (ECDSA)..

Длина ключа ECDH начинается с 384 бит. Хотя это считается безопасным, когда речь идет о шифровании рукопожатия, чем дольше, тем лучше.

Аутентификация SHA

Безопасный алгоритм хеширования (SHA) криптографическая хеш-функция, которая может использоваться для аутентификации соединений, включая SSL / TLS и соединения для передачи данных.

По сути, SHA используется для создания уникальное значение проверки для цифровых данных. Принимающее устройство использует проверочное значение для подтверждения целостности данных..

Простым примером может быть, если контрольное значение для файла или сообщения «456AHD» на одном конце, а также «456AHD» при получении – в этом случае принимающая сторона может быть уверена, что никто не вмешивался в данные вместе способ.

Итак, если вы получите сообщение «Ты самая лучшая, детка» от твоей матери, SHA заверяет тебя, что это не дело рук хакера, и что твоя мама действительно считает тебя лучшим, детка.

Соединения OpenVPN относятся к числу тех, которые могут быть аутентифицированы с использованием SHA.

SHA создает уникальный отпечаток из действующего сертификата TLS. Сертификат может быть проверен клиентом OpenVPN. Если кто-нибудь изменит сертификат, даже самый маленький, SHA обнаружит его и отклонит соединение.

SHA помогает предотвратить атаки, такие как атака «человек посередине», когда сторона пытается перенаправить VPN-соединение с VPN-сервера провайдера на сервер, созданный самим хакером..

Существует 3 уровня SHA, уровень безопасности которых повышается с ростом: SHA-1, SHA-2 и SHA-3.

Хотя хэш-функции SHA-2 и SHA-3 по-прежнему считаются безопасными, SHA-1 легко ломается при использовании для защиты веб-сайтов. Поскольку веб-сайты, защищенные SHA-1, все еще находятся в свободном доступе, большинство современных браузеров предупреждают вас при подключении к «безопасному» сайту SHA-1..

Что мы узнали до сих пор – шифрование VPN

Протокол VPN представляет собой набор инструкций, используемых для создания и поддержания зашифрованного соединения между двумя устройствами, такими как мобильное устройство пользователя или компьютер и серверы службы VPN.

Протоколы используют алгоритмы под названием «шифры,”, Которые выполняют шифрование и дешифрование данных. Шифр лучше всего описать как последовательность шагов, которые необходимо выполнить для шифрования и дешифрования отправляемых и получаемых данных. Коммерческие провайдеры VPN обычно используют AES и шифры Blowfish, чтобы обеспечить их связь.

Протоколы транспортного уровня управлять услугами связи между устройствами для интернет-приложений. Протокол управления передачей (TCP) – это протокол, исправляющий ошибки, который лучше всего использовать для загрузки файлов и отправки сообщений. Протокол пользовательских дейтаграмм (UDP) быстрее, но не включает исправление ошибок и лучше всего используется для потоковой передачи контента, такого как контент от Netflix или других поставщиков видео и музыки.

Подтверждение безопасности транспортного уровня (TLS) устанавливает секретные ключи, необходимые для связи двух устройств. TLS обычно использует криптосистему с открытым ключом RSA для защиты рукопожатия, но также может использовать обмен ключами ECDH или Diffie-Hellman.

Безопасный алгоритм хеширования (SHA) криптографическая хеш-функция, используемая для аутентификации соединений.

Протоколы VPN

В этом разделе я расскажу об OpenVPN, L2TP / IPSec, IKEv2, SSTP и PPTP..

Это наиболее распространенные протоколы, используемые в настоящее время. Я объясню, что они и как они работают. Как правило, мы будем обсуждать их в порядке наилучшего протокола к худшему, как они перечислены в первом предложении выше. Тем не менее, мы сохраним лучшее для последнего: OpenVPN.

Поскольку OpenVPN, вероятно, является отраслевым стандартом, я расскажу о нем подробнее. Тем не менее, будьте уверены, я не буду экономить на деталях о других протоколах, поскольку они также все еще интенсивно используются.

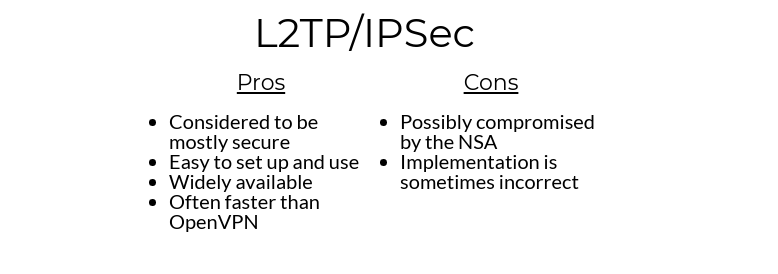

L2TP / IPSec

Плюсы:

- Считается наиболее безопасным

- Простота установки и использования

- Широко доступный

- Часто быстрее, чем OpenVPN

Минусы:

- Возможно скомпрометировано АНБ

- Реализация иногда неверна

Протокол туннелирования уровня 2 (L2TP) встроен в большинство операционных систем и VPN-совместимых устройств. Это облегчает настройку. L2TP обычно используется в сочетании с пакетом аутентификации / шифрования IPSec (Internet Protocol Security), так как L2TP сам по себе не обеспечивает никакого шифрования..

L2TP / IPsec может использовать как шифры 3DES, так и шифры AES, хотя обычно используется AES, так как было обнаружено, что 3DES уязвимы для атак Sweet32 и встречных посередине.

L2TP / IPSec использует UDP для первоначального обмена шифрованным ключом (рукопожатие) и для передачи данных.

Хотя этот протокол немного медленнее других, поскольку он инкапсулирует данные дважды, замедление немного компенсируется благодаря протоколу, допускающему многопоточность, и шифрованию / дешифрованию на уровне ядра..

Теоретически этот протокол может обеспечить лучшую производительность, чем OpenVPN.

Хотя у L2TP / IPSec нет известных существенных уязвимостей безопасности, Эдвард Сноуден и специалист по безопасности Джон Гилмор указали, что IPSec был намеренно ослаблен «кем-то, не сотрудником АНБ, но у которого были давние связи с АНБ» в комитете по стандартам IPSec IETF на этапе проектирования, и таким образом был скомпрометирован АНБ.

К сожалению, некоторые провайдеры VPN не реализуют L2TP / IPSec должным образом, используя предварительные общие ключи (PSK), доступные на их веб-сайтах. Это открывает возможность злоумышленнику использовать предварительный общий ключ для олицетворения VPN-сервера, позволяя им прослушивать или вставлять вредоносные данные..

Хотя возможно, что L2TP / IPSec может быть подвержен уязвимостям безопасности, при правильной реализации он считается безопасным. Его совместимость с большинством операционных систем и устройств является несомненным плюсом.

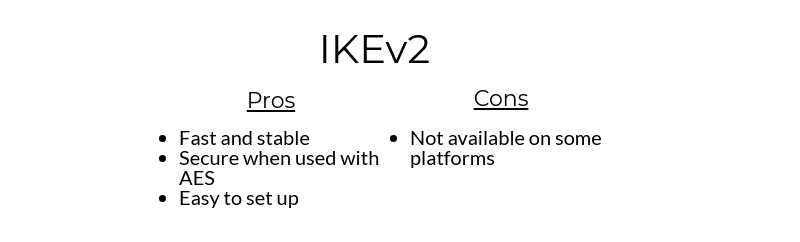

IKEv2

Плюсы:

- Быстро и стабильно

- Безопасно при использовании с AES

- Легко настроить

Минусы:

- Недоступно на некоторых платформах

Internet Key Exchange версии 2 (IKEv2) изначально был разработан в партнерстве между Cisco и Microsoft. Протокол поддерживается устройствами Windows 7 и выше, iOS и BlackBerry..

В дополнение к официальной версии IKEv2 были разработаны совместимые версии с открытым исходным кодом для других операционных систем..

Поскольку IKEv2 – это просто протокол туннелирования, его необходимо соединить с набором аутентификации, таким как IPSec, чтобы стать действительным и безопасным протоколом VPN..

IKEv2 может использовать множество криптографических алгоритмов, включая AES, Blowfish, 3DES и Camellia..

IKEv2 использует UDP для первоначального (и зашифрованного) обмена ключами и для передачи данных.

IKEv2 – лучший выбор для пользователей смартфонов, которые регулярно переключаются между сотовыми и локальными Wi-Fi-соединениями, поскольку этот протокол отлично подходит для автоматического повторного подключения, когда пользователи теряют, а затем снова подключаются к Интернету..

Несмотря на то, что IKEv2 не так популярен, как другие протоколы, так как он поддерживается на меньшем количестве платформ, его производительность, безопасность и возможность автоматического восстановления соединения делают его допустимым вариантом, если он доступен.

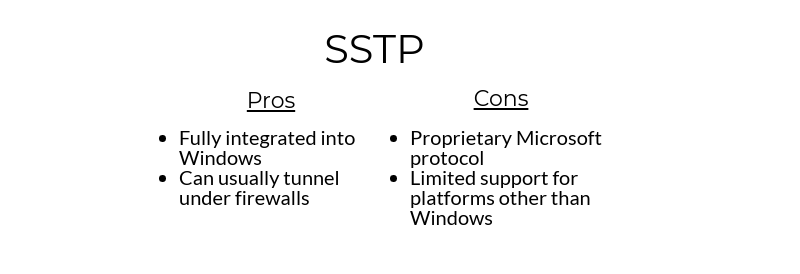

SSTP

Плюсы:

- Полностью интегрирован в Windows

- Может обычно туннель под брандмауэрами

Минусы:

- Фирменный протокол Microsoft

- Ограниченная поддержка для платформ, отличных от Windows

Протокол защищенного туннелирования сокетов (SSTP) является проприетарным стандартом протокола Microsoft и поэтому тесно интегрирован с Windows. Протокол доступен для устройств Windows, macOS, Linux и BSD. SSTP был доступен для установки Windows с момента выпуска Windows Vista SP1.

Microsoft разработала протокол для удаленного клиентского доступа, и поэтому он не совместим с VPN-туннелями между сайтами..

Шифрование SSTP использует SSL 3.0, поэтому оно предлагает функции и преимущества, аналогичные OpenVPN, включая возможность использовать TCP-порт 443, чтобы избежать блокировки.

Существуют проблемы с SSTP, поскольку он не является открытым стандартом и поэтому не подлежит рассмотрению общественностью. Существуют опасения по поводу предыдущего сотрудничества Microsoft с Агентством национальной безопасности (АНБ), и сотрудник АНБ признал, что работал с Microsoft над разработкой Windows 7.

SSTP имеет возможность туннелирования под большинством брандмауэров благодаря использованию SSL / TLS через TCP-порт 443. Это может сделать его привлекательным вариантом для тех, кто захвачен за чрезмерно ограничительными брандмауэрами.

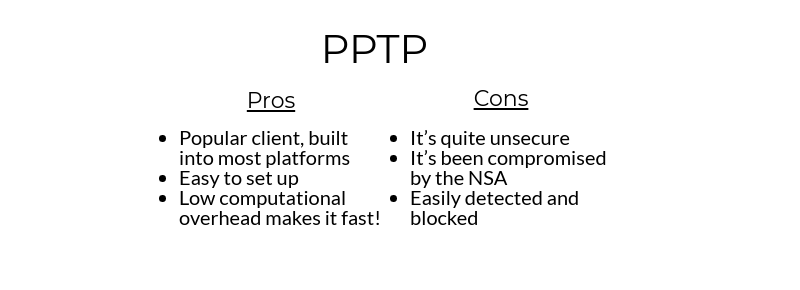

PPTP

Плюсы:

- Популярный клиент, встроенный в большинство платформ

- Легко настроить

- Низкие вычислительные затраты делают это быстрым!

Минусы:

- Это совершенно небезопасно

- Это было скомпрометировано АНБ

- Легко обнаруживается и блокируется

Консорциум под руководством Microsoft создал в 1995 году протокол туннелирования «точка-точка» (PPTP) для создания VPN-подключений по коммутируемым соединениям. Он был интегрирован с Windows 95.

Протокол быстро стал стандартом для корпоративных сетей VPN. Это остается популярным протоколом для коммерческого сервиса VPN и сегодня Однако с годами, когда технология VPN улучшилась, PPTP отошел на второй план..

PPTP использует 128-битные ключи шифрования, поэтому для его реализации требуется меньше вычислительных затрат, чем для других протоколов, что делает его быстрее, чем для многих других протоколов..

Однако PPTP не так безопасен, как другие протоколы, и сталкивается с многочисленными уязвимостями безопасности. Хотя Microsoft исправила многие из уязвимостей, фирма из Редмонда рекомендует вместо этого использовать SSTP или L2TP / IPsec..

PPTP шифрует свою полезную нагрузку, используя протокол шифрования Microsoft Point-to-Point (MPPE). MPPE использует алгоритм шифрования RSA RC4 с максимум 128-битными сеансовыми ключами.

Широко распространено мнение о том, что Агентство национальной безопасности (АНБ) может легко расшифровать зашифрованную PPTP-информацию и что оно собрало большие объемы данных за период, когда PPTP считался безопасным..

PPTP не рекомендуется для использования в таких странах, как Китай, где известно, что правительство блокирует использование VPN.

PPTP использует как TCP-порт 1723, так и протокол GRE, которые легко блокируются, что позволяет таким инструментам, как Большой брандмауэр Китая, обнаруживать и блокировать протокол.

Я настоятельно рекомендую пользователям избегать PPTP всякий раз, когда это возможно, и использовать его только при отсутствии другого совместимого протокола..

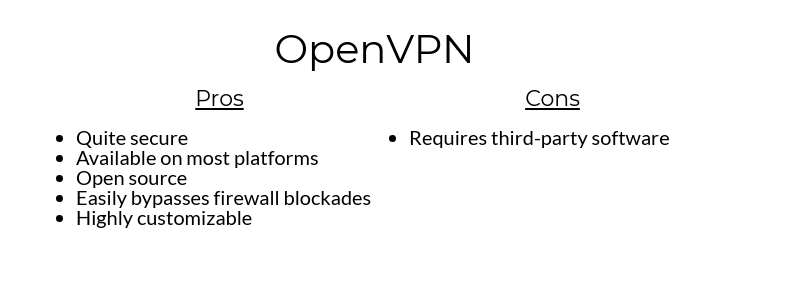

OpenVPN

Плюсы:

- Довольно безопасный

- Доступно на большинстве платформ

- Открытый источник

- Легко обходит блокировки брандмауэра

- Высоко настраиваемый

Минусы:

- Требуется стороннее программное обеспечение

OpenVPN, пожалуй, самый популярный протокол VPN, доступный сегодня. Он поддерживается большинством коммерческих провайдеров VPN. OpenVPN – это бесплатный протокол VPN с открытым исходным кодом, а его 256-битное шифрование делает его одним из самых безопасных протоколов..

OpenVPN легко настраивается. Хотя протокол изначально не поддерживается ни одной из популярных платформ устройств, для большинства из них он легко доступен через стороннее программное обеспечение.

Одной из особенностей OpenVPN, которая делает его популярным, является возможность его установки на работать на любом порту.

Наиболее заметным портом является TCP-порт 443, который используется HTTPS-трафиком. Поскольку порт 443 используется для защищенных соединений для банков, онлайн-магазинов и других пользователей, которые заботятся о безопасности, блокировка порта 443 может привести к хаосу в работе этих банков и других пользователей, которые заботятся о безопасности..

Именно по этой причине ограничивающие страны, такие как Китай, будут сталкиваться с трудностями, блокируя OpenVPN из-под контроля, не подвергая опасности бизнес.

OpenVPN может быть настроен на использование UDP, если скорость является наиболее важным, учитывая, каким образом это будет допустимым вариантом и / или для какого use.ration, или TCP, если исправление ошибок является наиболее важным фактором.

Библиотека OpenSSL, которую OpenVPN использует для шифрования соединений поддерживает различные шифры, хотя AES и Blowfish являются наиболее распространенными.

Как работает шифрование OpenVPN

Как упоминалось ранее, OpenVPN-шифрование состоит из двух частей: шифрование канала управления и шифрование канала данных..

Шифрование канала управления защищает соединение между вашим компьютером или устройством и серверами провайдера VPN.

Шифрование канала данных обеспечивает фактические данные, передаваемые и получаемые обеими сторонами.

К сожалению, некоторые провайдеры VPN используют более слабое шифрование на одном из этих каналов – обычно на канале данных – что подвергает риску ваши данные.

Сила безопасности OpenVPN-соединения столь же сильна, как и использование самого слабого шифрования..

Для обеспечения максимальной безопасности оба канала должны использовать максимально возможное шифрование. Однако более сильное шифрование может замедлить скорость соединения VPN, поэтому некоторые провайдеры используют более слабое шифрование для канала данных – все зависит от того, что для вас наиболее важно: скорость или безопасность..

Если возможно, всегда ищите любого VPN-провайдера, которого вы рассматриваете, чтобы убедиться, что он использует наиболее безопасный метод, доступный для его соединений OpenVPN..

Шифрование канала управления использует технологию Transport Layer Security (TLS) для безопасного согласования соединения между вашим устройством и серверами VPN. Браузеры используют TLS для обеспечения безопасного подключения к веб-сайтам с поддержкой HTTPS.

В заключение

Пока провайдер VPN правильно внедрил OpenVPN на своих серверах и в своих приложениях, протокол, по моему скромному мнению, является самым безопасным протоколом VPN из всех.

Аудит OpenVPN в 2023 году показал нет серьезных уязвимостей это повлияет на конфиденциальность пользователей. Хотя было несколько уязвимостей, из-за которых серверы OpenVPN оставались открытыми для атак типа «отказ в обслуживании» (DoS), последняя версия OpenVPN закрыла эти дыры..

Ввиду первоклассной защиты OpenVPN, гибкости и общепринятого подхода в отрасли VPN, я настоятельно рекомендую вам использовать протокол OpenVPN, когда это возможно..

Давайте подведем итоги

Давайте посмотрим на основные идеи, которые мы рассмотрели в этой статье. Это была длинная и извилистая дорога, но мы добрались до конца.

шифрование

В своей простейшей форме шифрование – это процесс преобразования читаемого текста (открытого текста) в нечитаемый текст (шифротекст), который доступен только для чтения, если у вас есть «секретный код» (шифр) для расшифровки текста обратно в читаемый формат.

Шифры шифрования представляют собой алгоритмы инструкций о том, как шифровать данные, а ключи шифрования представляют собой фрагменты информации, которые определяют выходные данные шифра (то есть шифротекст). Протоколы VPN используют эти шифры для шифрования ваших данных.

VPN использует зашифрованный туннель, чтобы держать ваше интернет-соединение под прикрытием. Это не позволяет третьим лицам, таким как ваш интернет-провайдер или правительство, контролировать и записывать ваши действия в Интернете..

Протоколы шифрования VPN

Ваш провайдер VPN использует протоколы шифрования для защиты вашего интернет-соединения.

Существуют различные типы протоколов шифрования для защиты VPN-подключений, каждый из которых имеет свои преимущества и недостатки. 4 наиболее важных соображения – какие шифры (такие как AES или Blowfish), протоколы транспортного уровня, шифрование рукопожатия и аутентификация SHA они используют.

Протоколы транспортного уровня обрабатывают сквозные (от устройства к устройству) сервисы связи для приложений, таких как используемые в Интернете..

Шифрование рукопожатия – это процесс, используемый для установления соединения между вашим устройством и сервером VPN-провайдера. Это «рукопожатие» подтверждает, что вы подключаетесь к аутентичному VPN-серверу, а не к «подделанному» серверу хакера.

Аутентификация SHA – это криптографическая хеш-функция, которую можно использовать для аутентификации соединений..

протоколы

L2TP / IPSec

Протокол туннелирования уровня 2 (L2TP) доступен в большинстве настольных и мобильных операционных систем. L2TP прост в использовании и обычно используется с пакетом шифрования IPSec, так как он не содержит собственного шифрования. Его скорость сопоставима с OpenVPN и IKEv2.

IKEv2

Платформы Windows 7 и выше, iOS и BlackBerry изначально поддерживают этот протокол. IKEv2 – хороший выбор для использования смартфона, поскольку он позволяет автоматически переподключаться к Интернету, когда пользователи теряют, а затем снова подключаются к Интернету..

SSTP

SSTP тесно интегрирован с Windows, а также доступен для платформ macOS, Linux и BSD. Он не совместим для использования с VPN-туннелями между сайтами. Он поддерживает только аутентификацию пользователя, но не аутентификацию устройства, что делает его доступным только для удаленного доступа клиента, например, когда сотрудник входит в систему удаленно на корпоративных серверах.

PPTP

Хотя PPTP существует уже давно и доступен практически на любой платформе, он не является безопасным. Однако, поскольку издержки шифрования PPTP являются самыми низкими из всех протоколов, PPTP является самым быстрым.

OpenVPN

Из всех протоколов, которые мы рассмотрели, OpenVPN предлагает наилучшую всестороннюю защиту и соотношение скорости. Это быстрый, безопасный, надежный и открытый исходный код. Хотя он не является родным для любой платформы устройства, существует множество сторонних вариантов.

OpenVPN является особенно хорошим выбором для пользователей VPN, которые находятся в странах с чрезмерными ограничениями, таких как Китай. Хотя Великий брандмауэр Китая имеет возможность блокировать многие VPN-протоколы, его средний уровень против OpenVPN не так высок.

В заключение

После прочтения этой статьи вы должны лучше понимать шифрование и то, как VPN использует шифрование для защиты вашего онлайн-соединения и связанных с ним действий..

Как вы уже читали, хотя каждый протокол VPN имеет свои сильные и слабые стороны, при правильной настройке все они обеспечивают по крайней мере некоторый уровень защиты. OpenVPN – лучший выбор для всесторонней защиты, совместимости и скорости.

Рассматривая поставщика VPN, убедитесь, что он предлагает OpenVPN в качестве опции протокола, чтобы обеспечить лучшую защиту для вашей личной и деловой активности в Интернете.

Я настоятельно рекомендую ExpressVPN в качестве опции, поскольку они обеспечивают защиту OpenVPN, в дополнение к их отличной скорости соединения, глобальному покрытию сервера, защите конфиденциальности и обслуживанию клиентов..

ExpressVPN также предоставляет приложения с поддержкой OpenVPN практически для любой современной подключенной платформы..

Для получения дополнительной информации посетите веб-сайт ExpressVPN..

«VPN & Интернет-безопасность »Майка Маккензи, лицензированная по CC 2.0

использование секретного кода в начальной школе, то вы можете быть уверены, что ваша личная информация защищена от посторонних глаз. VPN-провайдеры используют шифрование для защиты данных своих клиентов, таких как веб-трафик, загруженные файлы и доступ к сервисам, от тех, кто хотел бы взглянуть на их личные дела. Шифрование VPN маршрутизирует ваше интернет-соединение через «туннель» шифрования, не позволяя посторонним лицам контролировать ваш IP-адрес и связанные с ним конфиденциальные личные и деловые отношения. Использование VPN-провайдера с шифрованием данных является важным шагом для защиты вашей личной информации в Интернете.