Mungkin fitur terpenting dari Virtual Private Network (VPN) adalah kemampuannya untuk mengenkripsi data yang dikirim antara komputer Anda dan server penyedia VPN.

Enkripsi VPN tidak hanya melindungi data pribadi dan bisnis Anda, tetapi juga membuat aktivitas online Anda aman dari pengintaian.

Dalam artikel ini, saya akan menawarkan tampilan terinci pada enkripsi. Saya akan membahas apa itu enkripsi, cara kerjanya, dan bagaimana penyedia VPN terbaik menggunakannya untuk menjaga alamat IP dan data pelanggan mereka dari paparan.

Pada akhir artikel ini, Anda akan tahu lebih banyak tentang enkripsi daripada yang pernah Anda impikan, dan Anda akan lebih siap untuk menyaring klaim promosi penyedia VPN.

Apa itu Enkripsi?

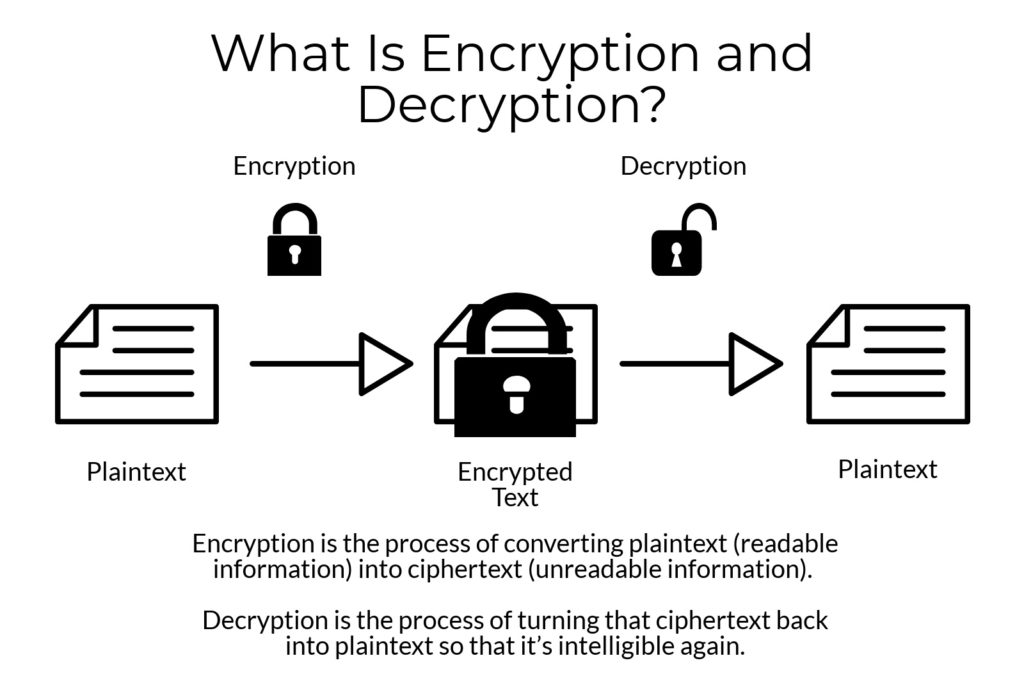

Enkripsi adalah proses konversi plaintext (informasi yang dapat dibaca) ke ciphertext (informasi yang tidak dapat dibaca).

Dekripsi adalah proses memutar itu ciphertext kembali ke plaintext sehingga bisa dimengerti lagi.

Ingat bagaimana Anda dan teman Anda menggunakan “kode rahasia” untuk mengirim catatan di sekolah dasar? Teknologi enkripsi modern serupa, hanya saja lebih sulit untuk didekripsi daripada “A = 1, B = 2,” dll.,.

Teknologi enkripsi modern menggunakan kunci sandi rahasia untuk “mengacak” data pengguna sehingga tidak dapat dibaca oleh siapa pun yang tidak memiliki kunci sandi, mencegah orang luar membaca informasi pribadi Anda.

Untuk menyandi plaintext atau membaca sandi ciphertext, a kunci rahasia dibutuhkan. Kedua tombol menggunakan a sandi, yang merupakan algoritma yang diterapkan pada plaintext untuk membuat dan mendekode ciphertext.

Bank, pemroses kartu kredit, pedagang, dan lainnya menggunakan enkripsi untuk melindungi informasi sensitif – seperti nomor kartu kredit, informasi pemesanan, dan data sensitif lainnya – dari mata orang luar yang mengintip..

Namun, untuk keperluan artikel ini, kami akan berkonsentrasi pada enkripsi itu Penyedia VPN gunakan untuk melindungi informasi pengguna mereka – seperti lalu lintas web mereka, file yang diunduh dan layanan yang diakses – dari mereka yang ingin mengintip keadaan pribadi mereka.

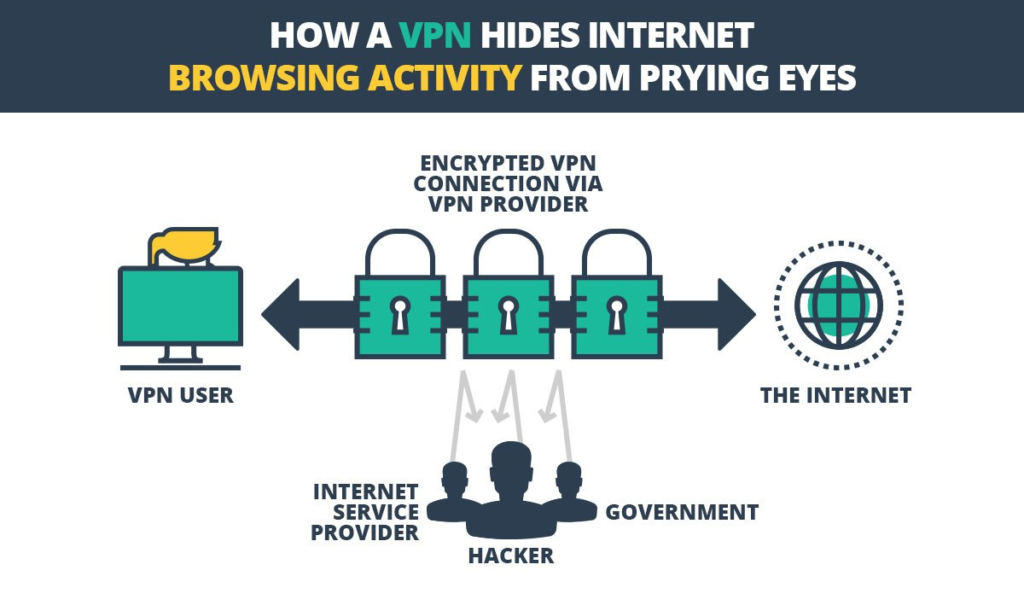

Sebuah VPN merutekan koneksi internet Anda melalui “terowongan” enkripsi, mencegah orang luar – seperti Penyedia Layanan Internet Anda, penegak hukum atau peretas – dari memantau alamat IP Anda, serta perjalanan online Anda dan terkait, sensitif pribadi dan bisnis mereka informasi.

Itu terowongan enkripsi dinamai dengan tepat, karena kerjanya sangat mirip dengan karya terowongan kereta bawah tanah atau jalan raya.

Misalnya, meskipun Anda mungkin tahu bahwa kereta bawah tanah ada di bawah kaki Anda, Anda tidak tahu berapa banyak kereta api yang melewati terowongan, berapa banyak mobil yang dimiliki masing-masing, berapa banyak penumpang yang mengendarai mereka, di mana mereka pernah atau di mana mereka akan pergi.

Koneksi VPN berfungsi sebagai “terowongan” virtual, melindungi perjalanan online Anda dari orang luar dan mencegah mereka mengetahui apa yang Anda inginkan..

Bagaimana Enkripsi Bekerja

Sebelumnya di artikel ini, saya menawarkan penjelasan sederhana tentang cara kerja enkripsi.

Tentu saja, enkripsi modern yang digunakan untuk melindungi data di abad ke-21 tidak bekerja sesederhana itu, tetapi prosesnya sama..

Saat enkripsi yang Anda gunakan sesederhana substitusi alfabet atau numerik (seperti yang Anda gunakan di sekolah dasar), mudah untuk mendekripsi.

Enkripsi modern didasarkan pada matematika yang canggih algoritma yang membuat enkripsi dan dekripsi banyak lebih rumit.

Ada dua jenis kunci enkripsi yang digunakan saat ini: simetris dan asimetris.

Algoritma Kunci Simetris (Kunci Pribadi)

- Pro: Cepat

- Con: Kurang aman daripada asimetris

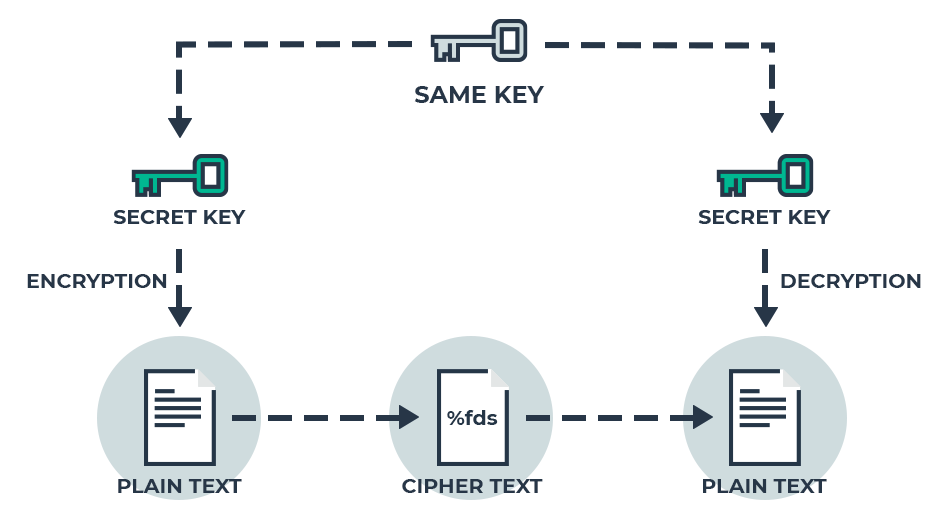

SEBUAH algoritma kunci simetris menggunakan kunci enkripsi yang sama untuk enkripsi sumber data plaintext dan dekripsi ciphertext yang dihasilkan.

Kedua pihak yang berbagi informasi harus menyetujui kata sandi (kunci) tertentu yang digunakan untuk mengenkripsi dan mendekripsi data. Ini membuat hal-hal sederhana, karena pihak-pihak yang terlibat hanya perlu bertukar kunci sekali.

Kunci simetris (juga disebut kunci pribadi) biasanya digunakan dalam situasi satu kali saja, di mana kunci baru dibuat setiap kali. Solusi pembayaran seperti Apple Pay atau Android Pay menggunakan algoritma kunci simetris satu kali dalam bentuk token satu kali untuk melindungi pembayaran.

Algoritma kunci simetris adalah lebih cepat daripada yang asimetris, karena hanya ada satu kunci yang terlibat. Namun, ini juga merupakan kelemahan, karena orang luar yang mendapatkan kunci dapat dengan mudah mendekripsi semua informasi terenkripsi yang dikirim dan diterima oleh para pihak.

Intersepsi sepenuhnya dimungkinkan, karena pengguna harus menyetujui kunci terlebih dahulu melalui a saluran tidak terenkripsi, seperti panggilan telepon, email atau pesan teks, yang semuanya tidak aman dengan caranya sendiri.

Proses ini juga menyulitkan bagi pengguna yang perlu berbagi data dengan banyak pihak. Ini karena persyaratan untuk kunci unik untuk digunakan dengan masing-masing pihak. Tentu, Anda bisa menggunakan kunci yang sama untuk semua pengguna, tetapi kemudian semua orang bisa mendekripsi data orang lain.

Algoritma Kunci Asimetris (Kunci Publik)

- Pro: Lebih aman daripada simetris

- Con: Lambat

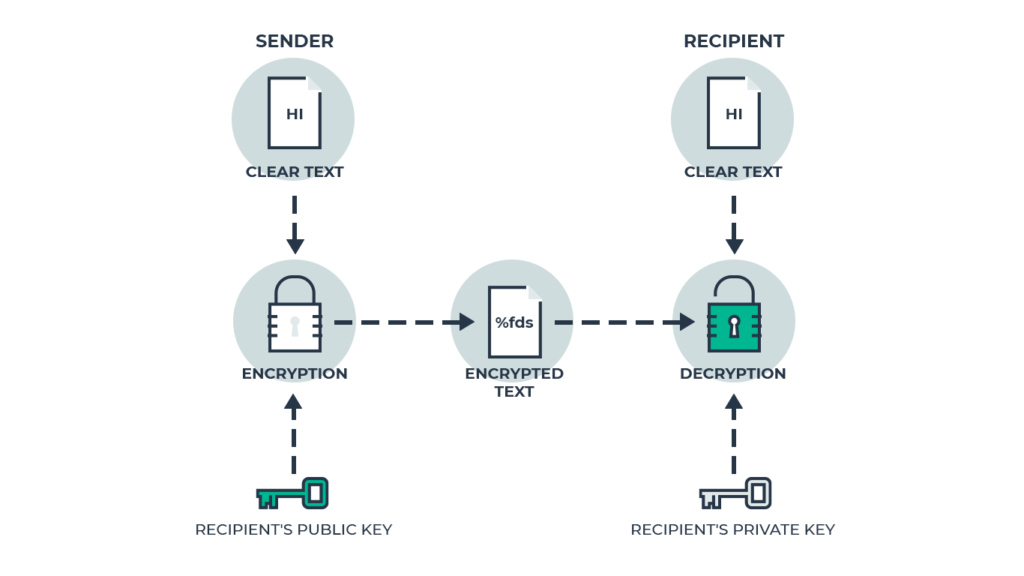

Sebuah algoritma kunci asimetris menggunakan berbeda kunci untuk enkripsi plaintext dan dekripsi ciphertext yang dihasilkan. Proses ini menggunakan kunci publik dan pribadi.

Itu kunci publik digunakan untuk mengenkripsi data, dan kunci pribadi digunakan untuk mendekripsi data. Hanya penerima data yang dimaksudkan yang mengetahui kunci pribadi. Pesan apa pun yang dienkripsi menggunakan kunci publik hanya dapat didekripsi dengan menggunakan kunci pribadi yang sesuai.

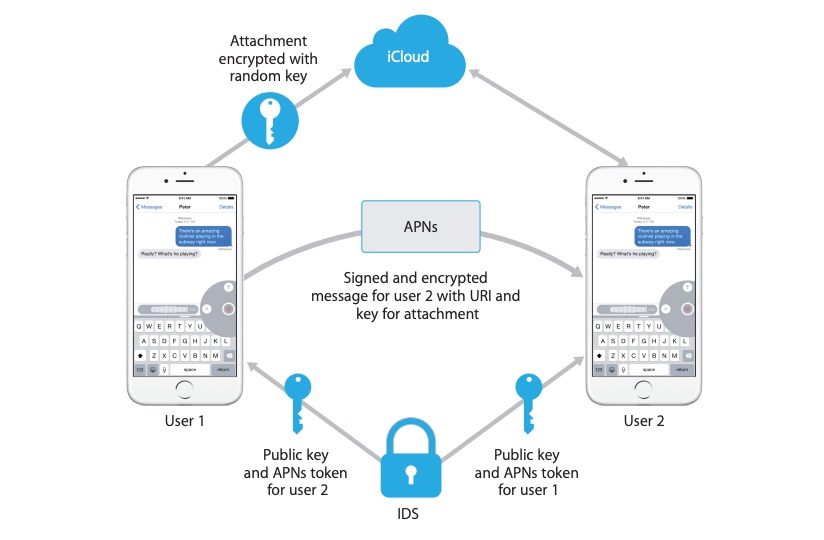

Saya akan menggunakan layanan Apple iMessage untuk menjelaskan cara kerja enkripsi asimetris.

Anda akan mengadakan reuni keluarga, dan Anda ingin membuat Kue Coca-Cola Cokelat Ganda Nenek, tetapi Anda tidak memiliki resepnya. Jadi, Anda mengambil iPad Anda dan mengirim pesan ke iPhone ibumu.

Saat Anda dan Ibu menyiapkan iPad, Anda menyalakan iMessage. Ini adalah layanan pesan terenkripsi ujung-ke-ujung yang bertindak seperti layanan pengiriman pesan SMS, tetapi melindungi pesan Anda dari – katakan dengan saya – mata-mata yang mengintip.

Di iPad Anda, aplikasi iMessage membuat kunci pribadi untuk digunakan untuk mendekripsi data yang Anda terima di iPad Anda.

Di iPhone ibumu, aplikasi iMessage membuat kunci pribadi (berbeda) untuk digunakan untuk mendekripsi data yang diterimanya di iPhone-nya..

Dalam kedua kasus, kunci pribadi unik untuk perangkat tertentu – satu kunci pribadi untuk iPad Anda, dan satu kunci pribadi untuk iPhone ibu Anda.

Aplikasi ini juga menginstruksikan server Apple untuk membuat yang unik publik kunci untuk setiap pengguna, yang disimpan di server tersebut.

Saat Anda mengirim pesan ke Mom, perangkat Anda mengambil kunci publik ibumu dari server Apple dan menggunakannya publik kunci untuk mengenkripsi pesan keluar Anda, bahkan sebelum meninggalkan telepon Anda.

Setelah Anda menekan tombol kirim, server Apple meneruskan pesan terenkripsi ke iPhone ibumu, di mana dia pribadi kunci dekripsi pesanmu.

Ketika ibu Anda menjawab, proses dilakukan lagi, tetapi terbalik. Kali ini, pesan ibu Anda kepada Anda dienkripsi menggunakan anda kunci publik (diambil dari server Apple), dan pesan tersebut kemudian didekripsi menggunakan iPad Anda anda kunci pribadi.

Ini membuat kriptografi asimetris lebih aman daripada kriptografi simetris, karena menghilangkan kebutuhan untuk berbagi satu kunci.

Namun, karena proses kriptografi asimetris secara matematis lebih kompleks daripada kriptografi simetris, menambah overhead komputasi, proses enkripsi / dekripsi membutuhkan waktu lebih lama, memperlambat transmisi sedikit.

VPN menggunakan enkripsi asimetris untuk bertukar kunci sesi simetris, yang kemudian digunakan untuk sisa sesi. Karena overhead komputasi yang saya sebutkan di atas, Anda biasanya akan melihat kecepatan koneksi yang lebih lambat ketika menggunakan VPN sebagai lawan dari koneksi ISP normal Anda..

Panjang Kunci Enkripsi

Kekuatan enkripsi apa pun tergantung pada kunci enkripsi ukuran bit. Secara umum, semakin lama kuncinya, semakin kuat enkripsi.

Pada dasarnya, semakin lama panjang kunci, semakin banyak kombinasi kunci yang bisa dibuat, sehingga semakin sulit bagi upaya brute force untuk menghasilkan nilai yang benar untuk kunci tersebut..

Itu ukuran bit dari kunci mengacu pada jumlah satu dan nol (biner) yang digunakan untuk mengekspresikan algoritma. Ini dikenal sebagai panjang kunci. Kedua istilah tersebut dapat dipertukarkan, meskipun “panjang kunci” adalah istilah yang lebih populer.

Tabel di bawah ini menampilkan bagaimana kombinasi kunci enkripsi yang mungkin meningkat secara eksponensial ketika ukuran kunci meningkat:

| Ukuran kunci | Kemungkinan Permutasi Kunci |

| 1-bit | 2 |

| 2-bit | 4 |

| 8-bit | 256 |

| 16-bit | 65536 |

| 64-bit | 4,2 x 10 ^ 9 |

| 128-bit | 3,4 x 1 ^ 38 |

| 192-bit | 6.2 X 10 ^ 57 |

| 256-bit | 1,1 x 10 ^ 77 |

1-bit adalah digit biner tunggal, menawarkan dua permutasi, baik on (1) atau off (0); 2-bit menawarkan dua digit biner (00, 01, 10, 11), menawarkan empat permutasi, dan sebagainya. Dalam tabel di atas, ukuran kunci di bawah 128-bit disertakan hanya untuk tujuan demonstrasi, karena apa pun yang kurang dari 128-bit akan terlalu mudah retak.

Dengan meningkatnya ukuran kunci, jumlah kombinasi yang mungkin dan kompleksitas sandi meningkat. Ini juga mempengaruhi tingkat keberhasilan seorang hacker melakukan serangan brute force pada kunci.

SEBUAH serangan membabi buta adalah ketika seorang penyerang menjalankan semua kemungkinan permutasi kata sandi atau kunci sampai mereka menemukan yang benar. Bahkan ketika menggunakan superkomputer, enkripsi modern dapat memakan waktu bertahun-tahun untuk retak, jika pernah.

Superkomputer tercepat kedua di dunia, Sunway TaihuLight, mampu menghasilkan 93 petaflops per detik, menjadikannya jutaan kali lebih cepat daripada komputer pribadi.

ScramBox menghitung bahwa dibutuhkan Sunway TaihuLight 27.337.893 triliun triliun triliun (itu benar, 4 triliunan) tahun untuk memecahkan kunci AES 256-bit, salah satu cipher enkripsi modern terkuat (yang akan saya bahas di bagian selanjutnya).

Dan itu salah satu superkomputer tercepat di dunia. Untuk satu, PC berkinerja tinggi untuk memecahkan AES-256, dibutuhkan 27 triliun triliun triliun triliun tahun.

Bolehkah saya mengingatkan Anda bahwa alam semesta baru berusia 15 miliar tahun? Bahkan Jawaban atas Kehidupan, Semesta, dan Segalanya tidak akan butuh waktu lama untuk dihitung.

Cukuplah untuk mengatakan bahwa seorang hacker akan menunggu lama, lama untuk mengakses rekening bank Anda, dan tidak ada yang punya waktu untuk itu – sehingga Anda dapat yakin bahwa data Anda aman di belakang enkripsi AES-256.

Enkripsi Cipher – Apa Apakah Mereka?

Seperti yang kita lihat di bagian sebelumnya, panjang kunci enkripsi adalah jumlah sebenarnya dari angka mentah yang terlibat dalam enkripsi.

Sekarang, kita akan melihatnya sandi, yang merupakan algoritma aktual (atau serangkaian langkah) yang digunakan untuk melakukan enkripsi. Protokol VPN menggunakan cipher ini untuk mengenkripsi data Anda. (Saya akan membahas protokol di bagian selanjutnya.)

Sementara brute-forcing cipher komputer modern pada dasarnya tidak berguna, kadang-kadang ada kelemahan dalam cipher yang dirancang dengan buruk sehingga peretas dapat mengeksploitasi untuk memecahkan enkripsi terkait.

Untungnya, panjang kunci yang lebih lama dapat membantu mengompensasi kelemahan ini dengan meningkatkan jumlah kombinasi yang mungkin.

Namun, panjang kunci saja bukan merupakan indikator akurat dari kekuatan sandi. Kombinasi kerumitan sandi dan panjang kunci adalah yang penting.

Dalam aplikasi dunia nyata, keseimbangan antara keamanan dan kegunaan harus ditemukan, karena semakin lama panjang kunci, semakin banyak perhitungan yang diperlukan, dan pada gilirannya, semakin banyak daya pemrosesan yang dibutuhkan.

Sandi yang paling populer digunakan saat ini adalah AES.

AES

Institut Nasional Standar dan Teknologi (NIST) AS mendirikan AES pada tahun 2002. AES adalah singkatan dari “Advanced Encryption Standard,” yang merupakan spesifikasi untuk enkripsi data elektronik.

AES terdiri dari 3 cipher blok: AES-128, AES-192 dan AES-256. Masing-masing mengenkripsi dan mendekripsi data menggunakan kunci masing-masing 128, 192 dan 256 bit.

Karena AES adalah a sandi simetris, menggunakan kunci yang sama untuk enkripsi dan dekripsi data, sehingga pihak pengirim dan penerima harus tahu dan menggunakan kunci rahasia yang sama.

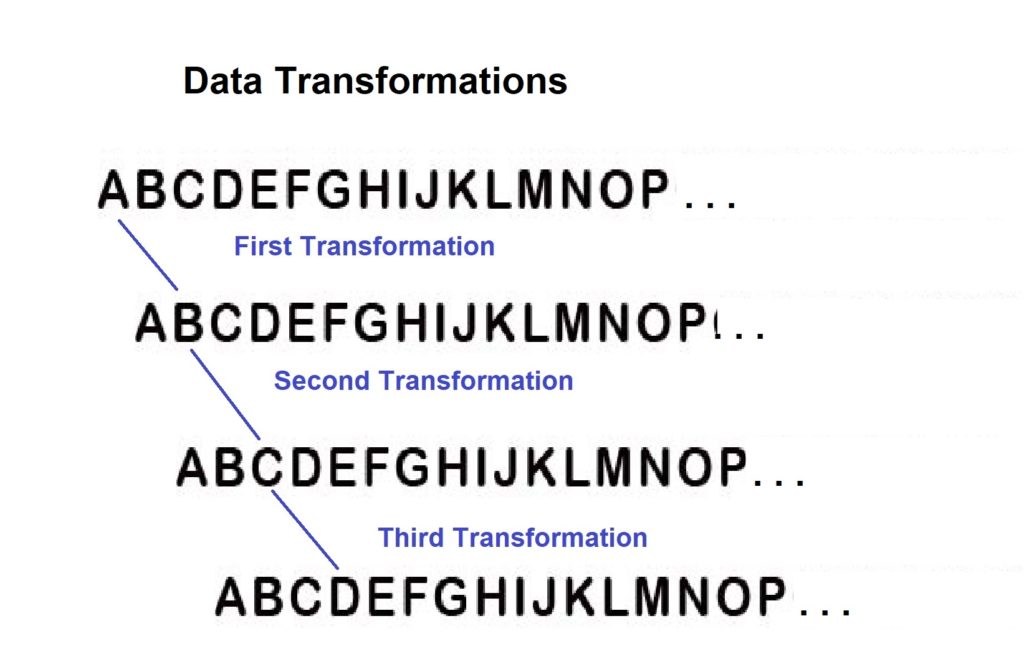

Algoritme mendefinisikan sejumlah tertentu transformasi data untuk dilakukan pada data yang disimpan dalam array. Jumlah transformasi data ditentukan oleh panjang kunci, yaitu: 10 transformasi untuk 128-bit, 12 untuk 192-bit dan 14 untuk kunci 256-bit. Ini dikenal sebagai polimorfisme.

Misalnya, kami menggunakan cipher shift huruf sederhana. A akan sama dengan B, lalu B = C, C = D, D = E, dan seterusnya. Dalam transformasi pertama, A diatur agar sama dengan B; kemudian pada transformasi kedua, A akhirnya sama dengan C; ketiga kalinya, A sama dengan D; dan seterusnya.

Jadi, jika Anda menggunakan AES-128, yang melakukan 10 transformasi, maka A akan sama dengan K.

Tentu saja, sandi AES adalah jauh lebih kompleks daripada huruf shift cipher sederhana, sehingga hasil akhirnya akan jauh lebih rumit dan sulit untuk didekripsi daripada A menyamai K.

Telah ada banyak penelitian yang signifikan dalam menyerang standar enkripsi AES sejak didirikan pada tahun 2002.

Namun, AES telah terbukti sebagai pertahanan yang andal. Satu-satunya kali serangan adalah berhasil, itu karena peretas mengeksploitasi implementasi atau kelemahan terkait manajemen. (Dengan kata lain, kesalahan manusia selama pengaturan.)

Kerahasiaan Maju Sempurna

Kerahasiaan Maju Sempurna (PFS), juga dikenal sebagai “Forward Secrecy,” adalah sistem menggunakan cipher, di mana serangkaian kunci enkripsi pribadi baru dan unik (atau “sesaat”) dihasilkan untuk setiap sidang.

TechTerms mendefinisikan sesi sebagai “waktu komunikasi terbatas antara dua sistem.” Dalam bahasa Inggris yang sederhana, ini biasanya merujuk pada jumlah waktu antara ketika pengguna masuk ke situs web, dan ketika mereka logout atau menutup browser..

Setiap sesi memiliki kunci sendiri, yang digunakan sekali dan tidak pernah lagi.

Perfect Forward Secrecy menghilangkan kemampuan seorang hacker untuk mengeksploitasi “kunci utama” yang konstan, mis. kunci ke akun situs web pengguna itu sendiri. Bahkan jika kunci diretas, hanya satu sesi yang dikompromikan, sementara semua sesi lainnya tetap aman.

PFS adalah metode yang sangat baik untuk mengamankan sesi individu, terutama untuk situs web HTTPS dan koneksi OpenVPN. Raksasa pencarian Google mengumumkan pada November 2011 bahwa mereka akan menggunakan PFS untuk mengamankan sesi Gmail, serta Pencarian, Documents, dan Google+.

Yang Telah Kami Pelajari Sejauh Ini – Enkripsi

Enkripsi adalah proses suatu algoritma yang mengubah plaintext yang dapat dibaca menjadi ciphertext yang tidak dapat dibaca, dan dekripsi adalah proses suatu algoritma yang mengubah ciphertext itu kembali menjadi plaintext.

Ada dua jenis algoritma kunci: simetris dan asimetris. Simetris algoritma kunci hanya menggunakan kunci privat, membuatnya cepat tetapi kurang aman asimetris algoritma kunci digunakan pribadi dan publik kunci, memperlambatnya tetapi membuatnya jauh lebih aman.

Enkripsi sandi adalah algoritma instruksi untuk mengubah (mengenkripsi) data (A = K, B = L, dll.), dan kunci enkripsi menunjukkan berapa kali data akan ditransformasikan.

Enkripsi kunci adalah potongan informasi yang menentukan output dari algoritma kriptografi, menentukan transformasi informasi plaintext menjadi ciphertext. Semakin tinggi jumlah bit kunci, semakin tinggi tingkat enkripsi.

Enkripsi VPN

Di bagian ini, saya akan menjelaskan bagaimana Virtual Private Network (VPN) menggunakan enkripsi untuk melindungi aktivitas online Anda dan data terkait pribadi dan bisnis yang terkait.

Selain itu, saya juga akan berbagi informasi tentang berbagai jenis protokol enkripsi VPN yang digunakan penyedia, menjelaskan cara kerjanya dan menjelaskan kelebihan dan kelemahan setiap protokol.

Perangkat lunak VPN mengenkripsi semua data yang melewati dari komputer Anda ke server VPN penyedia. “Terowongan” terenkripsi ini menjaga alamat IP dan perjalanan online Anda aman dari pandangan pihak ketiga.

Apakah Protokol?

SEBUAH Protokol VPN adalah mekanisme atau “set instruksi” (atau, untuk menyederhanakan, metode) itu membuat dan memelihara koneksi terenkripsi antara komputer pengguna, atau perangkat lain yang terhubung, dan server penyedia VPN.

Protokol VPN menggunakan algoritma enkripsi untuk menjaga data Anda terlindung dari pengintaian.

Saat menggunakan protokol VPN, perangkat yang terhubung mengikuti serangkaian instruksi protokol, yang memberi tahu cara mengenkripsi dan mendekripsi data yang dikirim dan diterima antara itu dan server VPN.

Penyedia VPN komersial menggunakan berbagai jenis protokol keamanan, dan semuanya memiliki kelebihan dan kekurangan. Sebagian besar protokol VPN menawarkan algoritme enkripsi bawaan mereka sendiri, meskipun ini tidak berlaku untuk semuanya, karena saya akan jelaskan sedikit nanti.

Bagaimana Protokol Bekerja?

Setiap protokol VPN memiliki kekuatan dan kelemahannya sendiri, serta fitur unik.

Sebagai contoh, OpenVPN memungkinkan pengguna untuk terhubung menggunakan Protokol Datagram Pengguna (UDP) atau Protokol Kontrol Transmisi (TCP), sementara IKEv2 sangat baik dalam menghubungkan kembali pengguna yang kehilangan koneksi internet mereka.

Namun, dari hal-hal yang dikandungnya, 4 adalah yang paling penting untuk dipertimbangkan: sandi, protokol layer transport, enkripsi jabat tangan, dan otentikasi SHA. Saya akan membahas masing-masing di bagian di bawah.

Setelah saya membahasnya, saya akan memperkenalkan protokol yang paling umum di industri VPN saat ini. Ini termasuk: OpenVPN, L2TP / IPSec, IKEv2, SSTP dan PPTP.

Sebagian besar protokol diatur dalam konfigurasi mereka, tetapi OpenVPN menonjol karena sangat dapat dikonfigurasi, jadi saya akan menggunakannya sebagai contoh di bagian ini.

Cipher

Seperti yang saya sebutkan sebelumnya, protokol menggunakan algoritma yang disebut “cipher” untuk melakukan enkripsi dan dekripsi data. Cipher adalah serangkaian langkah yang diikuti untuk mengenkripsi / mendekripsi data.

Protokol VPN populer, seperti OpenVPN, memiliki fleksibilitas untuk menggunakan beberapa cipher kunci simetris untuk mengamankan data pada kontrol dan saluran data.

Saluran kontrol enkripsi melindungi koneksi antara komputer atau perangkat Anda dan server penyedia VPN. Saluran data Enkripsi mengamankan data aktual yang ditransmisikan oleh kedua pihak.

Protokol yang paling umum yang digunakan penyedia komersial untuk mengamankan komunikasi mereka adalah AES, Blowfish dan (pada tingkat yang jauh lebih rendah) Camellia.

AES

Sementara saya menyebutkan AES di bagian sebelumnya, saya merasa penting untuk mengunjungi kembali di bagian artikel ini, mengingat popularitasnya.

AES bisa dibilang merupakan cipher simetris-kunci yang paling umum digunakan saat ini, bahkan pemerintah AS menggunakan AES-256 untuk mengamankan datanya. AES dianggap sangat aman, dan disertifikasi oleh Institut Standar dan Teknologi Nasional.

AES tersedia dalam 3 ukuran kunci bit yang berbeda – AES-128, AES-192 dan AES-256. AES-128 dan AES-256 adalah yang paling banyak digunakan. AES-256 adalah yang terkuat dari dua opsi, meskipun AES-128 tetap aman sejauh yang para ahli tahu.

Blowfish

Teknisi keamanan terkenal internasional Bruce Schneier mengembangkan Blowfish-128, yang merupakan sandi default yang digunakan OpenVPN. Blok kunci simetris tidak berpaten dan bebas royalti, dan tidak memerlukan lisensi untuk digunakan.

Sementara ukuran kunci Blowfish dapat berkisar antara 32 hingga 448 bit, ukuran kunci 128-bit adalah yang biasanya digunakan pengguna untuk mengamankan data.

Blowfish cukup aman untuk penggunaan kasual. Namun, memang memiliki kelemahannya. Ada bug dalam beberapa implementasi cipher. Namun, versi referensi (basis) tidak termasuk bug.

Bunga kamelia

Meskipun Camellia adalah sandi modern yang aman, Institut Nasional Standar dan Teknologi belum mengesahkannya, dan belum diuji untuk kelemahan sebanyak yang dimiliki AES..

Camellia tersedia dalam ukuran kunci 128, 192 dan 256 bit. Mitsubishi Electric dan NTT bersama-sama mengembangkan sandi agar cocok untuk implementasi perangkat keras dan perangkat lunak.

Transport Layer Protocols: TCP dan UDP

Transmission Control Protocol (TCP) dan User Datagram Protocol (UDP) adalah protokol lapisan transport. Protokol lapisan transport menangani layanan komunikasi end-to-end untuk aplikasi, seperti yang digunakan di internet.

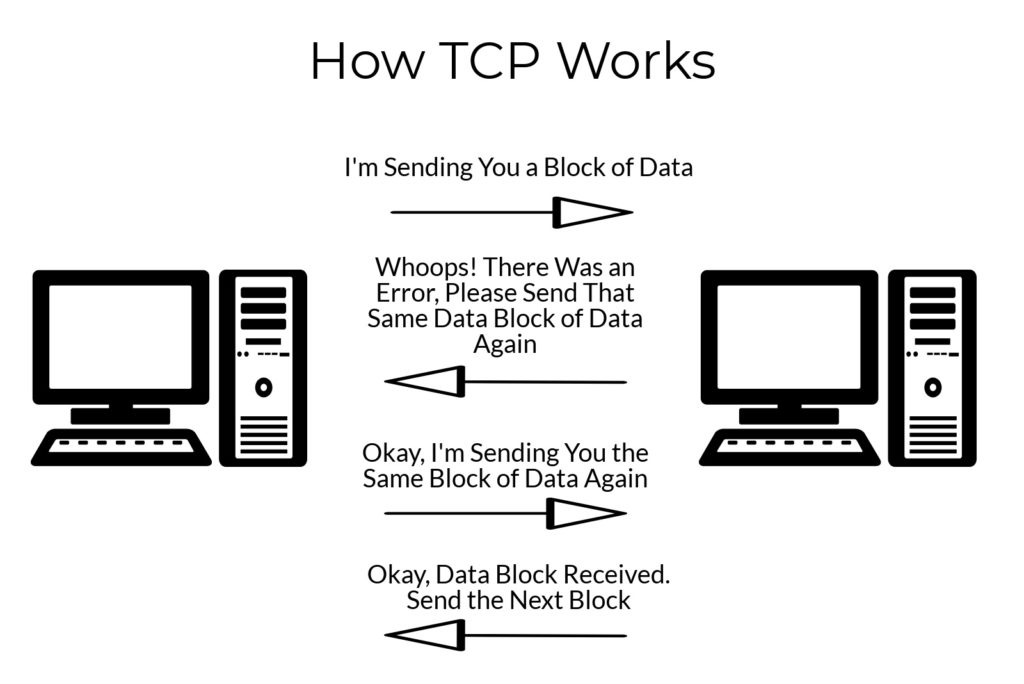

TCP

Transmission Control Protocol (TCP) menyediakan komunikasi yang andal dan teratur, namun lambat.

Jika TCP digunakan untuk mengirim pesan, file, atau jenis informasi lain, pengirim dapat yakin bahwa informasi tersebut akan dikirimkan ke penerima dengan tidak ada korupsi (kesalahan dalam data) dan dalam urutan yang benar. Ini sangat penting untuk mentransfer file dan mengirim pesan.

TCP mengirim data dalam “aliran,” tanpa menunjukkan di mana setiap paket dimulai atau berakhir, sehingga hal itu menempatkan beban yang lebih berat pada perangkat, karena lebih banyak daya pemrosesan diperlukan untuk memastikan data diterima dengan baik.

Jika bagian dari aliran data TCP tiba dengan urutan yang salah, permintaan kirim ulang untuk data secara otomatis dikirim sebagai bagian dari pemrosesan, sebelum data dapat dikumpulkan dalam urutan yang tepat. Ini menghasilkan overhead pemrosesan yang lebih tinggi.

TCP digunakan di World Wide Web untuk akses HTTP (melihat halaman web), email, transfer file dan operasi lainnya.

UDP

User Datagram Protocol (UDP) menyediakan komunikasi yang lebih cepat, tetapi kurang dapat diandalkan.

Jika UDP digunakan untuk mengirim informasi, pengirim tidak dapat merasa aman karena mengetahui bahwa informasi tersebut akan sampai ke pengirim sama sekali, dan jika itu membuatnya di sana, itu mungkin tidak berada dalam urutan yang benar. Plus, ketika tiba, data mungkin rusak, seperti yang ditawarkan UDP tidak ada koreksi kesalahan sama sekali.

Ini berarti bahwa, jika Anda mengirim pesan teks satu kata yang serius kepada pasangan Anda, seperti:

“Menemukan surga yang indah. Itu milikmu, gadis. Chris ”

Maka mungkin tiba seperti ini sebagai gantinya:

“Menemukan seorang gadis cantik. Ini surga. Milikmu, Chris ”.

Jadi jelas bukan protokol terbaik untuk mengunduh file atau mengirim dan menerima informasi lain, seperti pesan teks, yang harus dalam urutan yang benar.

UDP lebih dari itu ringan daripada TCP, karena tidak mendukung pelacakan koneksi, pemesanan pesan atau operasi intensif prosesor. UDP tidak peduli, itu hanya mengambil informasi dalam urutan apa pun yang diterima, salah urutan atau tidak.

UDP mengirim paket data secara individual, dan paket-paket itu dapat rusak, jika mereka datang sama sekali.

UDP digunakan untuk Domain Name Systems (DNS), aplikasi media streaming (seperti Netflix) dan game multiplayer online.

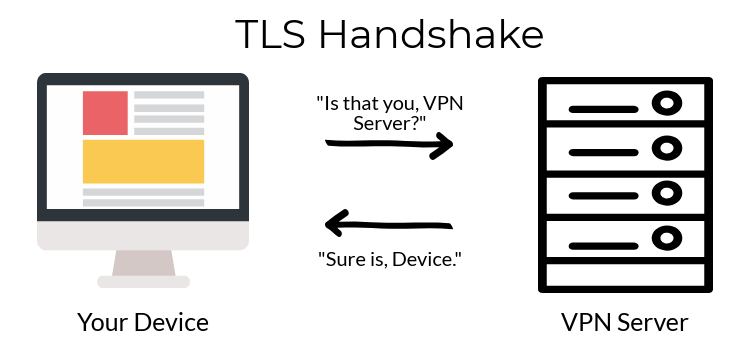

Enkripsi jabat tangan

Saat membuat koneksi antara perangkat Anda dan server penyedia VPN Anda, proses menggunakan a Jabat tangan Transport Layer Security (TLS) untuk membuat kunci rahasia yang digunakan untuk keduanya untuk berkomunikasi.

“Jabat tangan” ini memverifikasi bahwa Anda terhubung ke server penyedia VPN, dan bukan server “palsu” penyerang.

TLS biasanya menggunakan cryptosystem kunci publik RSA untuk melindungi jabat tangan, menggunakan enkripsi asimetris dan algoritma tanda tangan digital untuk mengidentifikasi sertifikat TLS / SSL. Namun, kadang-kadang menggunakan pertukaran kunci ECDH atau Diffie-Hellman juga.

RSA

RSA (Rivest – Shamir – Adleman) adalah sistem enkripsi asimetris yang menggunakan kunci publik untuk mengenkripsi data sambil menggunakan kunci pribadi yang berbeda untuk mendekripsi data. Sistem ini telah digunakan untuk mengamankan komunikasi di internet selama lebih dari dua dekade.

RSA dapat memiliki berbagai panjang kunci, tetapi yang paling populer adalah 1024-bit (RSA-1024) dan 2048-bit (RSA-2048).

Tim ahli mampu memecahkan RSA-1024 pada tahun 2023. Hal ini menyebabkan perusahaan yang melakukan bisnis melalui internet untuk menjauh dari menggunakan RSA-1024 berbondong-bondong.

Sayangnya, beberapa penyedia VPN masih menggunakan RSA-1024 untuk melindungi jabat tangan klien / server. Sebelum memutuskan penyedia VPN, pastikan untuk memeriksa dengan penyedia untuk memastikan mereka tidak lagi menggunakan RSA-1024 untuk melindungi jabat tangan mereka.

RSA-2048 dan lebih tinggi dianggap aman, karena belum retak (sejauh ada yang tahu).

Namun, tidak bijaksana untuk menggunakannya sendiri, karena tidak memberikan Kerahasiaan Penerusan Sempurna. Termasuk pertukaran kunci Diffie-Hellman (DH) atau Elliptic Curie Diffie-Hellman (ECDH) di cipher suite dapat memperbaiki hal ini, memungkinkannya untuk memenuhi spesifikasi untuk PFS.

Diffie-Hellman (DH) dan Kurva Elliptic Diffie-Hellman (ECDH)

Protokol VPN juga dapat menggunakan jenis alternatif enkripsi jabat tangan, yang dikenal sebagai pertukaran kunci kriptografis Diffie-Hellman.

Kunci biasanya menggunakan panjang kunci 2048-bit atau 4096-bit. (Hindari sesuatu yang kurang dari 2048, jika tidak, ia rentan terhadap serangan logjam.)

Keuntungan utama Diffie-Hellman atas RSA adalah itu secara native menawarkan Kerahasiaan Penerusan Sempurna perlindungan. Namun, jabat tangan RSA dapat ditingkatkan dengan menambahkan pertukaran kunci DH padanya, memberikan perlindungan serupa.

Pakar keamanan mengkritik Diffie-Hellman karena menggunakan kembali sejumlah kecil bilangan prima. Ini membuatnya terbuka untuk dibobol oleh pihak-pihak dengan sumber daya tak terbatas, seperti NSA. Namun, dimungkinkan untuk membuat jabat tangan yang aman ketika digunakan sebagai bagian dari pengaturan sandi RSA.

Kurva Elips Diffie-Hellman (ECDH) adalah bentuk kriptografi yang lebih baru yang tidak memiliki kerentanan seperti yang dimiliki Diffie-Hellman. ECDH memanfaatkan jenis kurva aljabar tertentu, sebagai pengganti bilangan prima yang digunakan Diffie-Hellman asli.

ECDH juga dapat digunakan bersamaan dengan jabat tangan RSA untuk menawarkan Kerahasiaan Maju Sempurna. Selain itu, ia dapat dengan aman mengenkripsi sebuah jabat tangan dengan sendirinya dan memberi PFS tanda tangan Elliptic Digital Signature Algorithm (ECDSA).

Panjang kunci ECDH dimulai pada 384 bit. Meskipun ini dianggap aman, saat mengenkripsi jabat tangan dengan sendirinya, semakin lama semakin baik.

Otentikasi SHA

Secure Hash Algorithm (SHA) adalah fungsi hash kriptografis yang dapat digunakan untuk mengotentikasi koneksi, termasuk SSL / TLS dan koneksi data.

Pada dasarnya, SHA digunakan untuk membuat a nilai cek unik untuk data digital. Perangkat penerima menggunakan nilai cek untuk mengonfirmasi integritas data.

Contoh sederhana adalah jika nilai cek untuk file atau pesan adalah “456AHD” di satu sisi, dan juga “456AHD” ketika diterima – dalam hal ini, pihak penerima dapat yakin tidak ada yang merusak data bersama. jalan.

Jadi, jika Anda menerima pesan “Kamu yang terbaik, Nak” dari ibumu, SHA meyakinkan Anda bahwa ini bukan hasil karya seorang hacker, dan bahwa ibumu memang, berpikir, Anda yang terbaik, Nak.

Koneksi OpenVPN adalah di antara mereka yang dapat diautentikasi menggunakan SHA.

SHA menciptakan sidik jari unik dari sertifikat TLS yang valid. Sertifikat dapat divalidasi oleh klien OpenVPN. Jika ada yang mengubah sertifikat, bahkan sedikit pun, SHA akan mendeteksi dan menolak koneksi.

SHA membantu mencegah serangan, seperti serangan Man-in-the-Middle, di mana suatu pihak mencoba untuk mengalihkan koneksi VPN dari server VPN penyedia ke server buatan hacker sendiri..

Ada 3 level SHA, meningkatkan keamanan saat mereka naik: SHA-1, SHA-2 dan SHA-3.

Sementara fungsi hash SHA-2 dan SHA-3 masih dianggap aman, SHA-1 mudah rusak saat digunakan untuk melindungi situs web. Karena situs web yang dilindungi SHA-1 masih berada di alam liar, sebagian besar peramban modern akan memperingatkan Anda saat menyambung ke situs “aman” SHA-1.

Yang Telah Kami Pelajari Sejauh Ini – Enkripsi VPN

SEBUAH Protokol VPN adalah serangkaian instruksi yang digunakan untuk membuat dan memelihara koneksi terenkripsi antara dua perangkat, seperti perangkat seluler pengguna atau komputer dan server layanan VPN.

Protokol menggunakan algoritma yang disebut “sandi,”Yang melakukan enkripsi dan dekripsi data. Cipher digambarkan sebagai serangkaian langkah yang harus diikuti untuk mengenkripsi dan mendekripsi data yang dikirim dan diterima. Penyedia VPN komersial biasanya menggunakan AES dan Blowfish cipher untuk mengamankan komunikasi mereka.

Protokol Lapisan Transport mengelola layanan komunikasi perangkat-ke-perangkat untuk aplikasi internet. Transmission Control Protocol (TCP) adalah protokol koreksi kesalahan, paling baik digunakan untuk mengunduh file dan mengirim pesan. User Datagram Protocol (UDP) lebih cepat, tetapi tidak termasuk koreksi kesalahan, dan paling baik digunakan untuk streaming konten, seperti konten dari Netflix atau penyedia video dan musik lainnya.

Itu Jabat tangan Transport Layer Security (TLS) menetapkan kunci rahasia yang diperlukan untuk memungkinkan dua perangkat berkomunikasi. TLS biasanya menggunakan cryptosystem kunci publik RSA untuk melindungi jabat tangan, tetapi juga dapat menggunakan pertukaran kunci ECDH atau Diffie-Hellman.

Secure Hash Algorithm (SHA) adalah fungsi hash kriptografis yang digunakan untuk mengotentikasi koneksi.

Protokol VPN

Di bagian ini, saya akan membahas OpenVPN, L2TP / IPSec, IKEv2, SSTP dan PPTP.

Ini adalah protokol yang paling umum digunakan saat ini. Saya akan menjelaskan apa itu dan bagaimana cara kerjanya. Secara umum, kami akan membahas ini dalam urutan protokol terbaik hingga terburuk, seperti yang tercantum dalam kalimat pertama di atas. Namun, kami akan menyimpan yang terbaik untuk yang terakhir: OpenVPN.

Karena OpenVPN bisa dibilang standar industri, saya akan membahas paling detail ketika membahasnya. Namun, yakinlah, saya tidak akan berhemat pada detail tentang protokol lain, karena mereka juga masih banyak digunakan.

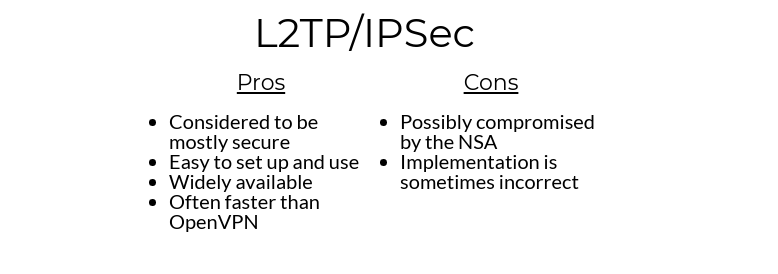

L2TP / IPSec

Pro:

- Dianggap sebagian besar aman

- Mudah diatur dan digunakan

- Banyak tersedia

- Seringkali lebih cepat dari OpenVPN

Cons:

- Mungkin dikompromikan oleh NSA

- Implementasi terkadang salah

Layer 2 Tunneling Protocol (L2TP) dibangun di sebagian besar sistem operasi dan perangkat yang mendukung VPN. Ini membuatnya mudah diatur. L2TP umumnya digunakan bersama dengan paket otentikasi / enkripsi IPSec (Internet Protocol Security), karena L2TP tidak menyediakan enkripsi apa pun pada dirinya sendiri.

L2TP / IPsec dapat menggunakan cipher 3DES dan AES, meskipun AES biasanya digunakan, karena 3DES telah ditemukan rentan terhadap Sweet32 dan serangan meet-in-the-middle.

L2TP / IPSec menggunakan UDP untuk pertukaran kunci awal yang dienkripsi (jabat tangan) dan untuk transmisi data.

Walaupun protokol ini sedikit lebih lambat daripada yang lain karena merangkum data dua kali, perlambatan diimbangi sedikit karena protokol memungkinkan multi-threading, dan enkripsi / dekripsi terjadi pada tingkat kernel.

Secara teori, protokol ini bisa memberikan kinerja yang lebih baik daripada OpenVPN.

Meskipun L2TP / IPSec tidak memiliki kerentanan keamanan yang signifikan, baik Edward Snowden dan spesialis keamanan John Gilmore telah mengindikasikan bahwa IPSec sengaja dilemahkan oleh “seseorang, bukan karyawan NSA, tetapi yang memiliki ikatan lama dengan NSA” pada komite standar IPSec IETF selama fase desain, dan dengan demikian telah dikompromikan oleh NSA.

Sayangnya, beberapa penyedia VPN tidak menerapkan L2TP / IPSec dengan benar, menggunakan kunci yang dibagikan sebelumnya (PSKs) yang tersedia dari situs web mereka. Ini membuka kemungkinan penyerang menggunakan kunci yang dibagikan sebelumnya untuk menyamar sebagai server VPN, memungkinkan mereka untuk menguping atau memasukkan data berbahaya.

Meskipun dimungkinkan bahwa L2TP / IPSec dapat mengalami kerentanan keamanan, jika diterapkan dengan benar, itu dianggap aman. Kompatibilitasnya dengan sebagian besar sistem operasi dan perangkat merupakan nilai tambah yang pasti.

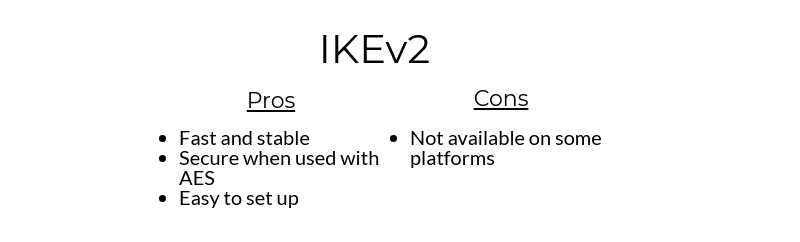

IKEv2

Pro:

- Cepat dan stabil

- Aman saat digunakan dengan AES

- Mudah diatur

Cons:

- Tidak tersedia di beberapa platform

Internet Key Exchange versi 2 (IKEv2) pada awalnya dikembangkan oleh kemitraan antara Cisco dan Microsoft. Protokol ini didukung oleh perangkat Windows 7 dan di atasnya, iOS dan BlackBerry.

Selain versi resmi IKEv2, open source, versi yang kompatibel telah dikembangkan untuk sistem operasi lain.

Karena IKEv2 hanyalah sebuah protokol tunneling, maka perlu dipasangkan dengan rangkaian otentikasi, seperti IPSec, untuk menjadi protokol VPN yang aman dan aktual.

IKEv2 dapat menggunakan berbagai algoritma kriptografi, termasuk AES, Blowfish, 3DES, dan Camellia.

IKEv2 menggunakan UDP untuk pertukaran kunci awal (dan terenkripsi) dan untuk transfer data.

IKEv2 bersinar sebagai pilihan bagi pengguna ponsel cerdas yang beralih antara seluler dan koneksi Wi-Fi lokal secara teratur, karena protokol ini sangat baik untuk secara otomatis menyambung kembali ketika pengguna kehilangan dan kemudian mendapatkan kembali koneksi internet.

Walaupun IKEv2 tidak sepopuler protokol lain, karena didukung pada platform yang lebih sedikit, kinerja, keamanan dan kemampuannya untuk membangun kembali koneksi secara otomatis menjadikannya pilihan yang valid, jika tersedia.

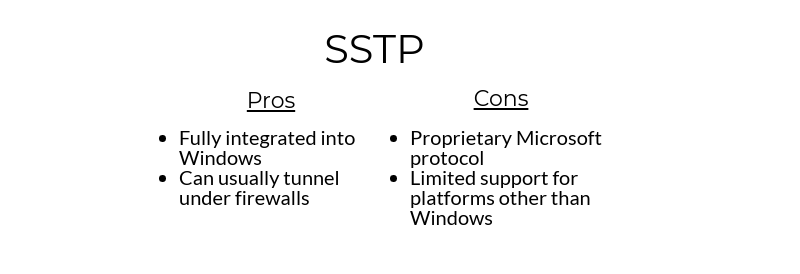

SSTP

Pro:

- Sepenuhnya terintegrasi ke dalam Windows

- Biasanya bisa terowongan di bawah firewall

Cons:

- Protokol Microsoft eksklusif

- Dukungan terbatas untuk platform selain Windows

Secure Socket Tunneling Protocol (SSTP) adalah standar protokol milik Microsoft, dan karenanya terintegrasi erat dengan Windows. Protokol tersedia untuk perangkat Windows, macOS, Linux dan BSD. SSTP telah tersedia untuk instalasi Windows sejak rilis Windows Vista SP1.

Microsoft mengembangkan protokol untuk akses klien jarak jauh, dan karena itu, itu tidak kompatibel dengan terowongan VPN situs-ke-situs.

Enkripsi SSTP menggunakan SSL 3.0, sehingga ia menawarkan fitur dan kelebihan yang mirip dengan OpenVPN, termasuk kemampuan untuk memanfaatkan port TCP 443 untuk menghindari pemblokiran.

Ada kekhawatiran dengan SSTP, karena ini bukan standar terbuka, dan karena itu, tidak terbuka untuk pemeriksaan oleh publik. Ada kekhawatiran tentang kerja sama Microsoft sebelumnya dengan National Security Agency (NSA), dan seorang pejabat NSA telah mengakui untuk bekerja dengan Microsoft dalam pengembangan Windows 7.

SSTP memang memiliki kemampuan untuk melakukan tunnel di sebagian besar firewall berkat penggunaan SSL / TLS melalui TCP port 443. Ini bisa menjadikannya pilihan yang menarik bagi mereka yang terjebak di balik firewall yang terlalu ketat..

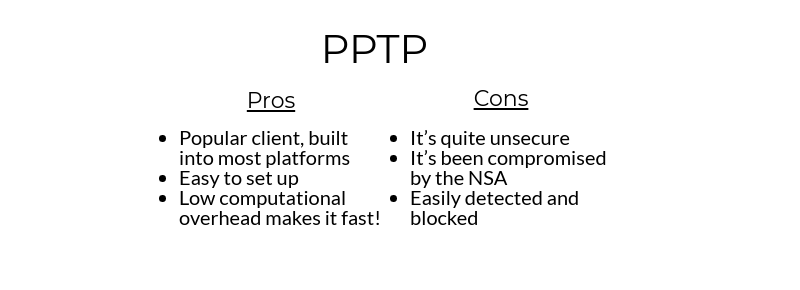

PPTP

Pro:

- Klien populer, dibangun di sebagian besar platform

- Mudah diatur

- Komputasi rendah membuatnya cepat!

Cons:

- Sangat tidak aman

- Itu telah dikompromikan oleh NSA

- Mudah dideteksi dan diblokir

Konsorsium yang dipimpin oleh Microsoft menciptakan Protokol Tunneling Point-to-Point (PPTP) pada tahun 1995 untuk membuat VPN melalui koneksi dial-up. Itu terintegrasi dengan Windows 95.

Protokol dengan cepat menjadi standar untuk jaringan VPN perusahaan. Masih protokol populer untuk layanan VPN komersial hingga saat ini. Namun, selama bertahun-tahun, seiring teknologi VPN meningkat, PPTP telah jatuh di pinggir jalan.

PPTP menggunakan kunci enkripsi 128-bit, sehingga membutuhkan overhead komputasi yang lebih rendah daripada protokol lain untuk diimplementasikan, membuatnya lebih cepat daripada banyak protokol lain.

Namun, PPTP tidak seaman protokol lain dan menghadapi banyak kerentanan keamanan. Sementara Microsoft telah menambal banyak kerentanan, perusahaan berbasis Redmond merekomendasikan untuk menggunakan SSTP atau L2TP / IPsec sebagai gantinya.

PPTP mengenkripsi muatannya menggunakan protokol Enkripsi Microsoft Point-to-Point (MPPE). MPPE menggunakan algoritma enkripsi RSA RC4 dengan maksimum hingga 128-bit kunci sesi.

Dipercaya secara luas bahwa Badan Keamanan Nasional (NSA) dapat dengan mudah mendekripsi informasi yang dienkripsi PPTP dan telah mengumpulkan sejumlah besar data dari periode waktu ketika PPTP dianggap aman.

PPTP tidak direkomendasikan untuk digunakan di negara-negara seperti Cina, di mana pemerintah diketahui memblokir penggunaan VPN.

PPTP menggunakan TCP port 1723 dan protokol GRE, yang mudah diblokir, sehingga memudahkan alat seperti Great Firewall of China untuk mendeteksi dan memblokir protokol tersebut.

Saya akan sangat menyarankan agar pengguna menghindari PPTP bila memungkinkan dan hanya menggunakannya ketika tidak ada protokol lain yang kompatibel.

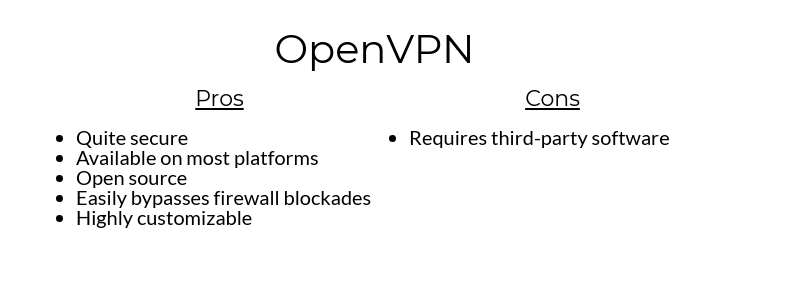

OpenVPN

Pro:

- Cukup aman

- Tersedia di sebagian besar platform

- Sumber terbuka

- Mudah melewati blokade firewall

- Sangat dapat dikustomisasi

Cons:

- Membutuhkan perangkat lunak pihak ketiga

OpenVPN bisa dibilang adalah protokol VPN paling populer yang tersedia saat ini. Ini didukung oleh sebagian besar penyedia VPN komersial. OpenVPN adalah protokol VPN gratis yang juga open source, dan enkripsi 256-bitnya menjadikannya salah satu protokol paling aman di luar sana.

OpenVPN sangat dapat dikonfigurasi. Meskipun protokol tidak didukung secara native oleh platform perangkat yang populer, protokol ini tersedia untuk sebagian besar dari mereka perangkat lunak pihak ketiga.

Salah satu fitur khusus OpenVPN yang menjadikannya pilihan populer adalah kemampuannya untuk diatur berjalan di port apa saja.

Port yang paling terkenal adalah port TCP 443, yang digunakan oleh lalu lintas HTTPS. Karena port 443 digunakan untuk koneksi yang aman bagi bank, pengecer online dan pengguna yang sadar akan keamanan lainnya, memblokir port 443 akan menyebabkan malapetaka bagi operasi bank tersebut dan pengguna yang sadar akan keamanan lainnya..

Karena alasan itulah negara-negara yang terbatas seperti Cina akan mengalami kesulitan memblokir OpenVPN, tanpa membahayakan bisnis.

OpenVPN dapat diatur untuk menggunakan UDP jika kecepatan adalah pertimbangan terpenting dalam hal apa itu akan menjadi opsi yang valid dan / atau untuk apa use.ration, atau TCP jika koreksi kesalahan adalah faktor terpenting.

Pustaka OpenSSL yang digunakan OpenVPN untuk mengenkripsi koneksi mendukung berbagai cipher, meskipun AES dan Blowfish adalah yang paling umum.

Cara Kerja Enkripsi OpenVPN

Seperti disebutkan sebelumnya, enkripsi OpenVPN terdiri dari dua bagian: enkripsi saluran kontrol dan enkripsi saluran data.

Kontrol enkripsi saluran melindungi koneksi yang dibuat antara komputer atau perangkat Anda dan server penyedia VPN.

Enkripsi saluran data mengamankan data aktual yang dikirim dan diterima oleh kedua belah pihak.

Sayangnya, beberapa penyedia VPN menggunakan enkripsi yang lebih lemah pada salah satu saluran ini – biasanya saluran data – yang membuat data Anda berisiko.

Kekuatan keamanan koneksi OpenVPN hanya sekuat enkripsi terlemah yang digunakan.

Untuk memastikan keamanan maksimum, kedua saluran harus menggunakan enkripsi sekuat mungkin. Namun, enkripsi yang lebih kuat dapat memperlambat kecepatan koneksi VPN, itulah sebabnya beberapa penyedia menggunakan enkripsi yang lebih lemah untuk saluran data – itu semua tentang apa yang paling penting bagi Anda: kecepatan atau keamanan.

Jika memungkinkan, selalu teliti penyedia VPN yang Anda pertimbangkan untuk memastikannya menggunakan metode paling aman yang tersedia untuk koneksi OpenVPN-nya.

Enkripsi saluran kontrol menggunakan teknologi Transport Layer Security (TLS) untuk secara aman menegosiasikan koneksi dari perangkat Anda ke server VPN. Browser menggunakan TLS untuk memberikan koneksi yang aman ke situs web yang mendukung HTTPS.

Kesimpulannya

Selama penyedia VPN telah menerapkan OpenVPN dengan benar di server dan dalam aplikasinya, protokolnya, menurut pendapat saya, adalah protokol VPN paling aman di sekitar.

Audit OpenVPN tahun 2023 menunjukkan tidak ada kerentanan serius yang akan memengaruhi privasi pengguna. Sementara ada beberapa kerentanan yang membuat server OpenVPN terbuka untuk serangan Denial of Service (DoS), versi terbaru OpenVPN menyumbat lubang-lubang itu.

Karena perlindungan OpenVPN, fleksibilitas, dan penerimaan umum oleh industri VPN, saya sangat menyarankan Anda menggunakan protokol OpenVPN bila memungkinkan.

Mari Meringkas

Mari kita lihat ide-ide utama yang kita bahas dalam artikel ini. Ini jalan yang panjang dan berliku, tapi kami berhasil sampai akhir.

Enkripsi

Dalam bentuknya yang paling sederhana, enkripsi adalah proses mengubah teks yang dapat dibaca (plaintext) menjadi teks yang tidak dapat dibaca (ciphertext) yang hanya dapat dibaca jika Anda memiliki “kode rahasia” (sandi) untuk menguraikan teks kembali ke dalam format yang dapat dibaca..

Cipher enkripsi adalah algoritma instruksi untuk bagaimana mengenkripsi data, dan kunci enkripsi adalah bagian-bagian dari informasi yang menentukan output cipher (mis., Ciphertext). Protokol VPN menggunakan cipher ini untuk mengenkripsi data Anda.

VPN menggunakan terowongan terenkripsi untuk menjaga koneksi internet Anda tertutup. Ini mencegah pihak ketiga, seperti ISP Anda atau pemerintah, dari memantau dan merekam aktivitas online Anda.

Protokol Enkripsi VPN

Penyedia VPN Anda menggunakan protokol enkripsi untuk melindungi koneksi internet Anda.

Ada berbagai jenis protokol enkripsi yang tersedia untuk melindungi koneksi VPN, masing-masing dengan kelebihan dan kekurangannya sendiri. 4 pertimbangan terpenting adalah cipher (seperti AES atau Blowfish), protokol transport layer, enkripsi jabat tangan, dan otentikasi SHA yang mereka gunakan.

Protokol lapisan transport menangani layanan komunikasi ujung-ke-ujung (perangkat-ke-perangkat) untuk aplikasi, seperti yang digunakan di internet.

Enkripsi jabat tangan adalah proses yang digunakan untuk membuat koneksi antara perangkat Anda dan server penyedia VPN. “Jabat tangan” ini memverifikasi bahwa Anda terhubung ke server VPN asli, dan bukan server “palsu” peretas.

Autentikasi SHA adalah fungsi hash kriptografis yang dapat digunakan untuk mengautentikasi koneksi.

Protokol

L2TP / IPSec

Layer 2 Tunneling Protocol (L2TP) tersedia di sebagian besar sistem operasi desktop dan seluler. L2TP mudah digunakan dan umumnya digunakan dengan paket enkripsi IPSec, karena tidak mengandung enkripsi sendiri. Kecepatannya sebanding dengan OpenVPN dan IKEv2.

IKEv2

Platform Windows 7 dan di atasnya, iOS dan BlackBerry, semuanya mendukung protokol ini. IKEv2 adalah pilihan yang baik untuk penggunaan ponsel cerdas, karena bersinar secara otomatis menyambung kembali ke internet saat pengguna kehilangan dan kemudian mendapatkan kembali koneksi internet.

SSTP

SSTP terintegrasi erat ke dalam Windows, dan juga tersedia untuk platform macOS, Linux, dan BSD. Ini tidak kompatibel untuk digunakan dengan terowongan VPN situs-ke-situs. Ini hanya mendukung otentikasi pengguna, bukan otentikasi perangkat, sehingga hanya dapat digunakan untuk akses klien jarak jauh, seperti ketika seorang karyawan login dari jarak jauh ke server perusahaan.

PPTP

Meskipun PPTP sudah ada sejak lama dan tersedia di sebagian besar setiap platform, itu tidak aman. Namun, karena overhead enkripsi PPTP adalah yang terendah dari semua protokol, PPTP adalah yang tercepat.

OpenVPN

Dari semua protokol yang kami lihat, OpenVPN menawarkan perlindungan terbaik vs rasio kecepatan. Ini sumber cepat, aman, dapat diandalkan dan terbuka. Meskipun ini bukan asli platform perangkat apa pun, ada banyak opsi pihak ketiga yang tersedia.

OpenVPN adalah pilihan yang sangat baik untuk pengguna VPN yang berlokasi di negara-negara yang sangat membatasi, seperti Cina. Sementara Great Firewall of China memiliki kemampuan untuk memblokir banyak protokol VPN, rata-rata batting-nya terhadap OpenVPN tidak setinggi.

Dalam Penutupan

Setelah membaca artikel ini, Anda sekarang harus memiliki pemahaman yang lebih baik tentang enkripsi, dan bagaimana VPN menggunakan enkripsi untuk melindungi koneksi online Anda dan aktivitas terkait.

Saat Anda membaca, sementara setiap protokol VPN memiliki kekuatan dan kelemahannya, mereka semua menawarkan setidaknya beberapa tingkat perlindungan saat dikonfigurasi dengan benar. OpenVPN adalah taruhan terbaik untuk perlindungan, kompatibilitas, dan kecepatan all-around.

Saat mempertimbangkan penyedia VPN, pastikan mereka menawarkan OpenVPN sebagai opsi protokol untuk memberikan perlindungan terbaik untuk aktivitas pribadi dan bisnis Anda secara online.

Saya sangat menyarankan ExpressVPN sebagai opsi, karena mereka memberikan perlindungan OpenVPN, selain kecepatan koneksi yang sangat baik, jangkauan server global, perlindungan privasi dan layanan pelanggan.

ExpressVPN juga menyediakan aplikasi yang mendukung OpenVPN untuk hampir setiap platform terhubung modern.

Untuk informasi lebih lanjut, kunjungi situs web ExpressVPN.

“VPN & Internet Security ”oleh Mike MacKenzie dilisensikan di bawah CC oleh 2.0

tapi prinsip dasarnya tetap sama.

Ada dua jenis algoritma kunci yang digunakan dalam enkripsi: kunci simetris (kunci pribadi) dan kunci asimetris (kunci publik).

Kunci simetris menggunakan satu kunci yang sama untuk menyandi dan mendekode data, sementara kunci asimetris menggunakan dua kunci yang berbeda – satu untuk menyandi dan satu lagi untuk mendekode.

Panjang kunci enkripsi juga sangat penting. Semakin panjang kunci, semakin sulit bagi orang luar untuk mendekripsi data.

Enkripsi cipher juga penting dalam melindungi data. Ada beberapa jenis cipher, termasuk cipher klasik dan cipher modern seperti Advanced Encryption Standard (AES).

Kerahasiaan maju sempurna adalah tujuan akhir dari enkripsi, di mana data tidak dapat dibaca oleh siapa pun selain penerima yang dimaksudkan.

Enkripsi VPN

Enkripsi VPN adalah proses mengenkripsi data yang dikirim antara komputer pengguna dan server penyedia VPN.

Protokol VPN digunakan untuk mengatur enkripsi dan dekripsi data, serta untuk mengamankan koneksi internet pengguna.

Beberapa protokol VPN yang umum digunakan termasuk L2TP / IPSec, IKEv2, SSTP, PPTP, dan OpenVPN.

OpenVPN adalah protokol VPN yang paling aman dan paling sering digunakan oleh penyedia VPN terbaik.

Enkripsi OpenVPN menggunakan cipher AES dengan kunci 256-bit, yang sangat sulit untuk didekripsi oleh orang luar.

Protokol Enkripsi VPN

Protokol VPN juga memainkan peran penting dalam enkripsi VPN.

Cipher digunakan untuk mengenkripsi data, sementara protokol transport layer seperti TCP dan UDP digunakan untuk mengatur pengiriman data.

Enkripsi jabat tangan dan otentikasi SHA juga digunakan untuk memastikan keamanan koneksi VPN.

Dalam Penutupan

Enkripsi adalah fitur penting dari VPN yang melindungi data pengguna dari pengintaian dan memastikan keamanan online.

Kunci simetris dan kunci asimetris, panjang kunci en